이 가이드는 다중 계층 웹 애플리케이션 스택을 Google Cloud에 신속하게 배포하는 방법을 보여주는 3계층 웹 앱의 Jump Start 솔루션을 이해하고 배포하는 데 도움이 됩니다.

3계층 웹 앱 솔루션은Google Cloud에 할 일 추적기 앱을 배포합니다. 이 앱에는 중간 계층에 웹 기반 프런트엔드와 API 레이어가 있습니다. 프런트엔드 및 API 레이어는 서버리스 서비스로 배포되는 컨테이너화된 앱입니다. 백엔드는 SQL 데이터베이스입니다. 또한 이 솔루션에는 자주 액세스하는 데이터를 제공하는 인메모리 캐시가 포함되어 있습니다. 이 솔루션의 각 계층은 독립적입니다. 다른 계층에 영향을 미치지 않고 모든 계층을 개발, 업데이트, 확장할 수 있습니다. 이 아키텍처는 효율적인 앱 개발 및 배포를 지원합니다.

이 가이드는 다중 계층 앱 스택 배포에 대한 배경 지식이 있는 개발자를 대상으로 합니다. 여기에서는 사용자가 기본 클라우드 개념에 익숙하다고 가정하지만 반드시 Google Cloud일 필요는 없습니다. Terraform 사용 경험이 도움이 됩니다.

사용 제품

이 솔루션은 다음과 같은 Google Cloud 제품을 사용합니다.

- Cloud Run: 서버리스 컨테이너화된 앱을 빌드하고 배포할 수 있는 완전 관리형 서비스입니다. Google Cloud 에서 확장과 기타 인프라 태스크를 처리하여 코드의 비즈니스 로직에 집중할 수 있습니다.

- Cloud SQL: Google Cloud의 완전 관리형 MySQL 또는 PostgreSQL 데이터베이스입니다.

- Redis용 Memorystore: Redis 및 Memcached를 위한 확장 가능하고 안전하며 가용성이 높은 인메모리 서비스를 사용하여 애플리케이션 캐싱을 제공하는 서비스입니다.

- Virtual Private Cloud (VPC) 네트워크: 모든 Google Cloud 리전을 아우르는 글로벌 가상 네트워크로서 클라우드 리소스를 상호 연결할 수 있습니다.

이러한 제품의 구성 방법과 어떻게 상호작용하는지에 대한 자세한 내용은 다음 섹션을 참조하세요.

아키텍처

3계층 웹 앱 솔루션이 배포하는 예시 앱은 코드가 이미 있는 할 일 추적 앱입니다. 다음 다이어그램은 솔루션이 배포하는 인프라의 아키텍처를 보여줍니다.

다음 하위 섹션에서는 다이어그램에 표시된 요청 흐름과Google Cloud 리소스 구성을 설명합니다.

요청 흐름

다음은 이 솔루션이 배포하는 태스크 추적기 앱의 요청 처리 흐름입니다. 흐름의 단계는 앞의 아키텍처 다이어그램에 표시된 대로 번호가 지정됩니다.

- 웹 기반 프런트엔드가 클라이언트에서 태스크 추적기 앱으로 보내는 요청을 수신합니다. 프런트엔드는 사용자의 브라우저에서 HTML 클라이언트를 렌더링하는 Cloud Run 서비스입니다.

- 프런트엔드는 Cloud Run 서비스로 배포되는 API 레이어에 요청을 전송합니다.

- 자주 읽는 데이터가 Redis용 Memorystore 인스턴스에 캐시되어 이 인스턴스에서 제공됩니다.

- 인메모리 Redis 캐시에서 처리할 수 없는 요청은 API 레이어에서 Cloud SQL 데이터베이스로 전송됩니다.

리소스 구성

이 섹션에서는 솔루션이 배포하는 Cloud Run, Memorystore, Cloud SQL, 네트워킹 리소스의 구성을 설명합니다. Terraform 구성 언어에 익숙하다면 이 가이드 뒷부분에 설명된 대로 이러한 설정 중 일부를 변경할 수 있습니다.

구성 설정을 보려면 다음 하위 섹션을 클릭하세요.

Cloud Run 서비스

| 매개변수 | 사전 구성된 설정 |

|---|---|

| 컨테이너 인스턴스당 컴퓨팅 용량 | vCPU 1개, 메모리 512MiB |

| 자동 확장 범위(컨테이너 인스턴스 수) | 프런트엔드: 0~8 API 레이어: 0~8 |

Redis용 Memorystore 인스턴스

| 매개변수 | 사전 구성된 설정 |

|---|---|

| Redis 버전 | 버전 6.X |

| 서비스 등급 | 기본, 고가용성(HA) 없음 |

| 메모리 | 1GB |

| 데이터 암호화 | 휴식 중: Google-owned and Google-managed encryption key 전송 중 데이터: 암호화되지 않음 |

Cloud SQL 데이터베이스

| 매개변수 | 사전 구성된 설정 |

|---|---|

| 데이터베이스 버전 | PostgreSQL 14 또는 MySQL 8.0 |

| 머신 유형 | db-g1-small: vCPU 1개, 메모리 1.7GB |

| 사용 가능 여부 | 단일 영역 |

| 스토리지 | 자동 확장이 사용 설정된 10GB SSD |

네트워킹 리소스

Cloud SQL 인스턴스는 고객이 만든 VPC 네트워크에 연결되어 있으며 내부 IP 주소를 갖습니다.

서버리스 VPC 액세스는 API 레이어를 호스팅하는 Cloud Run 인스턴스에서 Cloud SQL 인스턴스로의 연결을 제공합니다. Cloud Run 서비스에서 Cloud SQL 인스턴스로의 요청은 내부 DNS 및 내부 IP 주소를 사용합니다. 응답 트래픽도 내부 네트워크를 사용합니다. 즉, 앱과 데이터베이스 간의 트래픽이 인터넷에 노출되지 않습니다. 또한 서버리스 VPC 액세스를 통한 트래픽은 인터넷을 통과하는 트래픽보다 지연 시간이 짧을 수 있습니다.

Memorystore 인스턴스와 Cloud SQL 데이터베이스 간의 연결은 직접 피어링 연결을 통해 이루어집니다.

비용

3계층 웹 앱 솔루션에 사용되는 Google Cloud 리소스 비용을 예측하기 위해서는 Google Cloud 가격 계산기에서 사전 계산된 예상 비용을 참고하세요.

예상 비용을 시작점으로 배포 비용을 계산합니다. 솔루션에 사용된 리소스에 적용할 모든 구성 변경사항을 반영하도록 예상 비용을 수정할 수 있습니다.

사전 계산된 예상 비용은 다음과 같은 특정 요소에 대한 가정을 기반으로 합니다.

- 리소스가 배포된 Google Cloud 위치

- 리소스가 사용된 시간의 양

시작하기 전에

이 솔루션을 배포하려면 먼저 Google Cloud 프로젝트와 일부 IAM 권한이 필요합니다.

Google Cloud 프로젝트 만들기 또는 선택

솔루션을 배포할 때 리소스가 배포되는 Google Cloud 프로젝트를 선택합니다. 새 프로젝트를 만들거나 기존 프로젝트를 배포에 사용할 수 있습니다.

새 프로젝트를 만들려면 배포를 시작하기 전에 만듭니다. 새 프로젝트를 사용하면 프로덕션 워크로드에 사용되는 리소스와 같이 이전에 프로비저닝된 리소스와의 충돌을 방지할 수 있습니다.

프로젝트를 만들려면 다음 단계를 수행합니다.

-

In the Google Cloud console, go to the project selector page.

-

Click Create project.

-

Name your project. Make a note of your generated project ID.

-

Edit the other fields as needed.

-

Click Create.

필수 IAM 권한 가져오기

배포 프로세스를 시작하려면 다음 표에 나온 Identity and Access Management(IAM) 권한이 필요합니다.

이 솔루션에 대해 새 프로젝트를 만든 경우 해당 프로젝트에 대한 roles/owner 기본 역할과 필요한 모든 권한을 가지게 됩니다. roles/owner 역할이 없으면 관리자에게 연락하여 해당 권한(또는 이러한 권한이 포함된 역할)을 부여해 달라고 요청하세요.

| 필수 IAM 권한 | 필수 권한이 포함된 사전 정의된 역할 |

|---|---|

|

서비스 사용량 관리자 ( roles/serviceusage.serviceUsageAdmin) |

|

서비스 계정 관리자 ( roles/iam.serviceAccountAdmin) |

|

프로젝트 IAM 관리자 ( roles/resourcemanager.projectIamAdmin) |

config.deployments.createconfig.deployments.list |

Cloud Infrastructure Manager 관리자 ( roles/config.admin) |

iam.serviceAccount.actAs |

서비스 계정 사용자 ( roles/iam.serviceAccountUser) |

임시 서비스 계정 권한 정보

콘솔을 통해 배포 프로세스를 시작하면 Google이 솔루션 배포를 위해 서비스 계정을 자동으로 생성합니다(이후 필요할 때 배포 삭제 가능). 이 서비스 계정에는 특정 일시적으로 IAM 권한이 할당됩니다. 즉, 솔루션 배포 및 삭제 작업이 완료되면 권한이 자동으로 취소됩니다. 이 가이드 뒷부분에서 설명한 대로 배포를 삭제한 후에는 서비스 계정을 삭제하는 것이 좋습니다.

서비스 계정에 할당된 역할 보기

이러한 역할은Google Cloud 프로젝트 또는 조직 관리자에게 이 정보가 필요한 경우를 대비해 여기에 나열되어 있습니다.

roles/artifactregistry.adminroles/cloudsql.adminroles/compute.networkAdminroles/iam.serviceAccountAdminroles/iam.serviceAccountUserroles/redis.adminroles/resourcemanager.projectIamAdminroles/run.adminroles/servicenetworking.serviceAgentroles/serviceusage.serviceUsageViewerroles/vpcaccess.admin

솔루션 배포

최소한의 노력으로 이 솔루션을 배포할 수 있도록 GitHub에서 Terraform 구성을 제공합니다. Terraform 구성은 솔루션에 필요한 모든Google Cloud 리소스를 정의합니다.

다음 방법 중 하나를 사용하여 솔루션을 배포할 수 있습니다.

콘솔을 통해: 기본 구성으로 솔루션을 사용해 보고 작동 방식을 확인하려면 이 방법을 사용합니다. Cloud Build에서 솔루션에 필요한 모든 리소스를 배포합니다. 배포된 솔루션이 더 이상 필요하지 않으면 콘솔을 통해 이 솔루션을 삭제할 수 있습니다. 솔루션을 배포한 후 만든 모든 리소스를 개별적으로 삭제해야 할 수도 있습니다.

이 배포 방법을 사용하려면 콘솔을 통해 배포의 안내를 따르세요.

Terraform CLI 사용: 솔루션을 맞춤설정하거나 코드형 인프라(IaC) 방식을 사용하여 리소스 프로비저닝과 관리를 자동화하려면 이 방법을 사용합니다. GitHub에서 Terraform 구성을 다운로드하고 원하는 경우 필요에 따라 코드를 맞춤설정한 후 Terraform CLI를 사용하여 솔루션을 배포합니다. 솔루션을 배포한 후에도 계속 Terraform을 사용하여 솔루션을 관리할 수 있습니다.

이 배포 방법을 사용하려면 Terraform CLI를 사용하여 배포의 안내를 따르세요.

콘솔을 통해 배포

사전 구성된 솔루션을 배포하려면 다음 단계를 완료하세요.

Google Cloud 점프 스타트 솔루션 카탈로그에서 3계층 웹 앱 솔루션으로 이동합니다.

솔루션의 예상 비용 및 예상 배포 시간 등 페이지에 제공된 정보를 검토합니다.

솔루션 배포를 시작할 준비가 되면 배포를 클릭합니다.

단계별 구성 창이 표시됩니다.

구성 창의 단계를 완료합니다.

배포에 입력하는 이름을 기록해 둡니다. 이 이름은 나중에 배포를 삭제할 때 필요합니다.

배포를 클릭하면 솔루션 배포 페이지가 표시됩니다. 이 페이지의 상태 필드에 배포 중이 표시됩니다.

솔루션이 배포될 때까지 기다립니다.

배포가 실패하면 상태 필드에 실패가 표시됩니다. Cloud Build 로그를 사용하여 오류를 진단할 수 있습니다. 자세한 내용은 콘솔을 통해 배포 시 오류를 참조하세요.

배포가 완료되면 상태 필드가 배포됨으로 변경됩니다.

이 솔루션에서 배포하는 태스크 추적기 앱을 보고 사용하려면 솔루션 배포 페이지에서 작업을 클릭한 후 웹 앱 보기를 선택합니다.

할 일 추적기 앱의 프런트엔드 웹페이지가 새 브라우저 탭에 표시됩니다.

배포된 Google Cloud 리소스와 구성을 보려면 대화형 둘러보기를 사용합니다.

솔루션이 더 이상 필요하지 않으면 Google Cloud 리소스에 대한 요금이 계속 청구되지 않도록 배포를 삭제할 수 있습니다. 자세한 내용은 배포 삭제를 참조하세요.

Terraform CLI를 사용하여 배포

이 섹션에서는 솔루션을 맞춤설정하거나 Terraform CLI를 사용하여 솔루션 프로비저닝과 관리를 자동화하는 방법을 설명합니다. Terraform CLI를 사용하여 배포하는 솔루션은 Google Cloud 콘솔의 솔루션 배포 페이지에 표시되지 않습니다.

Terraform 클라이언트 설정

Cloud Shell 또는 로컬 호스트에서 Terraform을 실행할 수 있습니다. 이 가이드에서는 Google Cloud에서 인증을 수행하기 위해 Terraform이 사전 설치되어 구성된 Cloud Shell에서 Terraform을 실행하는 방법을 설명합니다.

이 솔루션의 Terraform 코드는 GitHub 저장소에서 사용할 수 있습니다.

GitHub 저장소를 Cloud Shell에 클론합니다.

GitHub 저장소를 Cloud Shell로 다운로드하는 것을 확인하는 메시지가 표시됩니다.

확인을 클릭합니다.

Cloud Shell이 별도의 브라우저 탭에서 시작되고 Terraform 코드가 Cloud Shell 환경의

$HOME/cloudshell_open디렉터리에 다운로드됩니다.Cloud Shell에서 현재 작업 디렉터리가

$HOME/cloudshell_open/terraform-google-three-tier-web-app/인지 확인합니다. 이 디렉터리에 솔루션에 대한 Terraform 구성 파일이 포함되어 있습니다. 해당 디렉터리로 변경해야 하는 경우 다음 명령어를 실행합니다.cd $HOME/cloudshell_open/terraform-google-three-tier-web-app/다음 명령어를 실행하여 Terraform을 초기화합니다.

terraform init다음 메시지가 표시될 때까지 기다립니다.

Terraform has been successfully initialized!

Terraform 변수 구성

다운로드한 Terraform 코드에는 요구사항에 따라 배포를 맞춤설정하는 데 사용할 수 있는 변수가 포함되어 있습니다. 예를 들어 솔루션을 배포할 Google Cloud 프로젝트와 리전을 지정할 수 있습니다.

현재 작업 디렉터리가

$HOME/cloudshell_open/terraform-google-three-tier-web-app/인지 확인합니다. 그렇지 않으면 해당 디렉터리로 이동합니다.동일한 디렉터리에서

terraform.tfvars라는 텍스트 파일을 만듭니다.terraform.tfvars파일에서 다음 코드 스니펫을 복사하고 필수 변수의 값을 설정합니다.- 코드 스니펫에서 주석으로 제공된 안내를 따릅니다.

- 이 코드 스니펫에는 값을 설정해야 하는 변수만 포함됩니다. Terraform 구성에는 기본값이 있는 다른 변수가 포함됩니다. 모든 변수 및 기본값을 검토하려면

$HOME/cloudshell_open/terraform-google-three-tier-web-app/디렉터리에서 사용할 수 있는variables.tf파일을 참조하세요. terraform.tfvars파일에 설정한 각 값이variables.tf파일에 선언된 변수 유형과 일치하는지 확인합니다. 예를 들어variables.tf파일의 변수에 정의된 유형이bool인 경우terraform.tfvars파일에서 해당 변수 값으로true또는false를 지정해야 합니다.

# This is an example of the terraform.tfvars file. # The values in this file must match the variable types declared in variables.tf. # The values in this file override any defaults in variables.tf. # ID of the project in which you want to deploy the solution project_id = "PROJECT_ID" # Google Cloud region where you want to deploy the solution # Example: us-central1 region = "REGION" # Google Cloud zone where you want to deploy the solution # Example: us-central1-a zone = "ZONE"필수 변수에 할당할 수 있는 값에 대한 자세한 내용은 다음을 참조하세요.

project_id: 프로젝트 식별region및zone: 사용 가능한 리전 및 영역

Terraform 구성 검증 및 검토

현재 작업 디렉터리가

$HOME/cloudshell_open/terraform-google-three-tier-web-app/인지 확인합니다. 그렇지 않으면 해당 디렉터리로 이동합니다.Terraform 구성에 오류가 없는지 확인합니다.

terraform validate명령어가 오류를 반환하면 구성에서 수정이 필요한 항목을 변경한 후

terraform validate명령어를 다시 실행합니다. 명령어가 다음 메시지를 반환할 때까지 이 단계를 반복합니다.Success! The configuration is valid.구성에서 정의된 리소스를 검토합니다.

terraform plan앞에서 설명한 대로

terraform.tfvars파일을 만들지 않은 경우 Terraform에서 기본값이 없는 변수의 값을 입력하라는 메시지를 표시합니다. 필수 값을 입력합니다.terraform plan명령어 출력은 구성을 적용할 때 Terraform이 프로비저닝하는 리소스 목록입니다.변경하려면 구성을 수정한 후

terraform validate및terraform plan명령어를 다시 실행합니다.

리소스 프로비저닝

Terraform 구성을 더 이상 변경할 필요가 없으면 리소스를 배포합니다.

현재 작업 디렉터리가

$HOME/cloudshell_open/terraform-google-three-tier-web-app/인지 확인합니다. 그렇지 않으면 해당 디렉터리로 이동합니다.Terraform 구성을 적용합니다.

terraform apply앞에서 설명한 대로

terraform.tfvars파일을 만들지 않은 경우 Terraform에서 기본값이 없는 변수의 값을 입력하라는 메시지를 표시합니다. 필수 값을 입력합니다.Terraform에서 생성될 리소스 목록을 표시합니다.

작업을 수행하라는 메시지가 표시되면

yes를 입력합니다.Terraform에서 배포 진행 상황을 보여주는 메시지가 표시됩니다.

배포를 완료할 수 없으면 Terraform에서 실패를 일으킨 오류가 표시됩니다. 오류 메시지를 검토하고 구성을 업데이트하여 오류를 해결합니다. 그런 후

terraform apply명령어를 다시 실행합니다. Terraform 오류 해결에 도움이 필요하면 Terraform CLI를 사용하여 솔루션 배포 시 오류를 참조하세요.모든 리소스가 만들어지면 Terraform에 다음 메시지가 표시됩니다.

Apply complete!Terraform 출력에는 다음 예와 같이 할 일 추적기 앱의 프런트엔드 URL(

endpoint)과 Cloud SQL 인스턴스의 이름(sqlservername)도 표시됩니다.endpoint = "https://three-tier-app-fe-pn4ngg7gnq-uc.a.run.app" sqlservername = "three-tier-app-db-75c2"솔루션에서 배포한 태스크 추적기 앱을 보고 사용하려면 이전 단계의

endpointURL을 복사하여 브라우저에서 URL을 엽니다.할 일 추적기 앱의 프런트엔드 웹페이지가 새 브라우저 탭에 표시됩니다.

배포된 Google Cloud 리소스와 구성을 보려면 대화형 둘러보기를 사용합니다.

솔루션이 더 이상 필요하지 않으면 Google Cloud 리소스에 대한 요금이 계속 청구되지 않도록 배포를 삭제할 수 있습니다. 자세한 내용은 배포 삭제를 참조하세요.

솔루션 맞춤설정

이 섹션에서는 Terraform 개발자가 자체 기술 및 비즈니스 요구사항을 충족하기 위해 3계층 웹 앱 솔루션을 수정하는 데 사용할 수 있는 정보를 제공합니다. 이 섹션의 안내는 Terraform CLI를 사용하여 솔루션을 배포하는 경우에만 관련성이 있습니다.

리소스 구성 섹션 (이 가이드의 앞부분)에는 3계층 웹 앱 솔루션에서 프로비저닝하는Google Cloud 리소스의 사전 구성된 매개변수가 나열됩니다. main.tf 파일에서 일부 매개변수를 변경하여 솔루션을 맞춤설정할 수 있습니다.

솔루션을 맞춤설정하려면 Cloud Shell에서 다음 단계를 완료합니다.

현재 작업 디렉터리가

$HOME/cloudshell_open/terraform-google-three-tier-web-app/인지 확인합니다. 그렇지 않으면 해당 디렉터리로 이동합니다.main.tf파일을 열고 다음 표의 예와 같이 필요한 사항을 변경합니다.매개변수 Terraform 코드 Cloud Run 확장 main.tf파일의 인수:autoscaling.knative.dev/maxScale코드 스니펫

resource "google_cloud_run_service" "api" { ... template { ... metadata { annotations = { "autoscaling.knative.dev/maxScale" = "COUNT" ... } } } }Redis 버전 main.tf파일의 인수:redis_version코드 스니펫

resource "google_redis_instance" "main" { ... redis_version = "VERSION" ... }주의: Google 제공 Terraform 구성은 Redis 버전 6.x에 대해 검증되었습니다. 버전을 변경하면 배포된 솔루션이 의도한 대로 작동하지 않을 수 있습니다.

Redis 등급 main.tf파일의 인수:tier코드 스니펫

resource "google_redis_instance" "main" { ... tier = "TIER" ... }Redis 메모리 main.tf파일의 인수:memory_size_gb코드 스니펫

resource "google_redis_instance" "main" { ... memory_size_gb = SIZE ... }PostgreSQL 또는 MySQL 버전 main.tf파일의 인수:database_version코드 스니펫

resource "google_sql_database_instance" "main" { ... database_version = "VERSION" ... ... }주의: Google 제공 Terraform 구성은 PostgreSQL 버전 14 및 MySQL 버전 8.0에 대해 검증되었습니다. 버전을 변경하면 배포된 솔루션이 의도한 대로 작동하지 않을 수 있습니다.

데이터베이스 머신 유형 main.tf파일의 인수:settings.tier코드 스니펫

resource "google_sql_database_instance" "main" { ... settings { tier = "MACHINE_TYPE" ... } ... }데이터베이스 스토리지 main.tf파일의 인수:settings.disk_size코드 스니펫

resource "google_sql_database_instance" "main" { ... settings { ... ... disk_size = SIZE ... } ... }

설계 권장사항

이 섹션에서는 3계층 웹 앱 솔루션을 사용하여 보안, 안정성, 비용, 성능에 대한 요구사항을 충족하는 아키텍처를 개발하기 위한 권장사항을 제공합니다.

각 영역의 설계 권장사항을 보려면 적절한 탭을 클릭하세요.

보안

| 설계 중점 | 권장사항 |

|---|---|

| 데이터 암호화 |

|

| 소프트웨어 공급망 보안 | 승인된 컨테이너 이미지만 Cloud Run 서비스에 배포되도록 하려면 Binary Authorization을 사용하면 됩니다. |

| 액세스 제어 |

|

신뢰성

| 설계 중점 | 권장사항 |

|---|---|

| 앱 확장 | 이 솔루션의 Cloud Run 서비스는 요청 부하에 따라 컨테이너 인스턴스를 수평으로 자동 확장하도록 구성됩니다. 자동 확장 매개변수를 검토하고 요구사항에 따라 조정합니다. 자세한 내용은 컨테이너 인스턴스 자동 확장 정보를 참조하세요. |

| 요청 처리 | 컨테이너 인스턴스에 클라이언트별 상태를 저장하는 Cloud Run 서비스의 응답성을 개선하려면 세션 어피니티를 사용하면 됩니다. 동일한 클라이언트의 요청은 최선의 방식으로 동일한 컨테이너 인스턴스로 라우팅됩니다. 자세한 내용은 세션 어피니티 설정(서비스)을 참조하세요. |

| 데이터 내구성 | 데이터가 손실되지 않도록 보호하려면 Cloud SQL 데이터베이스의 자동 백업을 사용하면 됩니다. 자세한 내용은 Cloud SQL 백업 정보를 참조하세요. |

| 데이터베이스 고가용성(HA) | 이 솔루션의 Cloud SQL 데이터베이스는 단일 영역에 배포됩니다. HA를 위해 멀티 영역 구성을 사용할 수 있습니다. 자세한 내용은 고가용성 정보를 참조하세요. 데이터베이스 HA가 중요한 요구사항인 경우 PostgreSQL용 AlloyDB를 대체 Google Cloud 서비스로 고려할 수 있습니다. |

| 데이터베이스 안정성 | 이 솔루션의 Cloud SQL 인스턴스는 공유 코어 CPU를 사용하는

|

| 캐시 HA | 이 솔루션의 인메모리 캐시 레이어에 HA를 보장하기 위해 표준 등급의 Redis용 Memorystore를 사용할 수 있습니다. 이 서비스는 분산된 읽기 작업을 위한 읽기 복제본을 만들고 자동 장애 조치를 제공합니다. 자세한 내용은 Redis 등급 기능을 참조하세요. |

비용

| 설계 중점 | 권장사항 |

|---|---|

| Resource efficiency | Cloud Run은 CPU 사용량과 메모리 사용량에 따라 컨테이너 인스턴스로 전송해야 하는 요청 수를 결정합니다. 최대 동시 실행 설정을 늘리면 Cloud Run에서 만들어야 하는 컨테이너 인스턴스 수를 줄여 비용을 줄일 수 있습니다. 자세한 내용은 인스턴스당 최대 동시 요청(서비스)을 참조하세요. 이 솔루션의 Cloud Run 서비스는 요청 처리 중에만 CPU를 할당하도록 구성됩니다. Cloud Run 서비스가 요청 처리를 완료하면 컨테이너 인스턴스의 CPU 액세스가 중지됩니다. 이 구성의 비용 및 성능 영향에 대한 자세한 내용은 CPU 할당(서비스)을 참조하세요. |

| 리소스 사용량 |

앱에서 전 세계적으로 요청을 처리해야 하는 경우 Cloud Run 서비스를 여러 리전에 배포하는 것이 좋습니다. 리전 간 배포는 대륙 간 데이터 전송 트래픽의 비용을 줄이는 데 도움이 될 수 있습니다. 부하 분산기와 CDN을 사용하기로 결정한 경우 리전 간 배포를 사용하는 것이 좋습니다. 자세한 내용은 여러 리전의 트래픽 제공을 참조하세요. |

성능

| 설계 중점 | 권장사항 |

|---|---|

| 앱 시작 시간 | 콜드 스타트가 성능에 미치는 영향을 줄이려면 Cloud Run 컨테이너 인스턴스의 최소 개수를 0이 아닌 값으로 구성하면 됩니다. 자세한 내용은 Cloud Run의 일반적인 개발 팁을 참조하세요. |

| 프런트엔드 응답 시간 | 앱이 전역적으로 요청을 처리하는 경우 클라이언트 요청에 더 빠르게 응답하려면 Cloud Run 서비스를 여러 리전에 배포하는 것이 좋습니다. 전역 부하 분산기를 사용하여 요청을 가장 가까운 리전으로 라우팅할 수 있습니다. 자세한 내용은 여러 리전의 트래픽 제공을 참조하세요. 또한 멀티 리전 배포는 대륙 간 이그레스 트래픽 양을 줄여서 앱 운영 비용을 줄이는 데 도움이 될 수 있습니다. |

| 데이터베이스 성능 | 성능에 민감한 애플리케이션의 경우 더 큰 머신 유형을 사용하고 스토리지 용량을 늘려 Cloud SQL의 성능을 향상시킬 수 있습니다. 데이터베이스 성능이 중요한 요구사항인 경우 PostgreSQL용 AlloyDB를 대체 Google Cloud 서비스로 고려할 수 있습니다. |

| 캐시 성능 | 앱 사용자의 성능 경험을 개선하려면 Redis용 Memorystore 인스턴스의 용량을 늘리면 됩니다. 용량이 클수록 네트워크 처리량이 더 높습니다. 자세한 내용은 메모리 관리 권장사항을 참조하세요. |

다음에 유의하세요.

- 설계를 변경하기 전에 비용 영향을 평가하고 다른 기능과의 잠재적 장단점을 고려하세요. Google Cloud 가격 계산기를 사용하여 설계 변경에 따른 비용 영향을 평가할 수 있습니다.

- 솔루션의 설계 변경사항을 구현하려면 Terraform 코딩에 대한 전문 지식과 솔루션에 사용되는 Google Cloud 서비스에 대한 고급 지식이 필요합니다.

- Google 제공 Terraform 구성을 수정한 후 오류가 발생하면 GitHub에서 문제를 만듭니다. GitHub 문제는 최선을 다해 검토되며 일반적인 사용 질문을 위한 것이 아닙니다.

- Google Cloud에서 프로덕션용 환경을 설계하고 설정하는 방법은 Google Cloud에서 시작 영역 설계 및 Google Cloud 설정 체크리스트를 참조하세요.

배포 삭제

솔루션 배포가 더 이상 필요하지 않으면 만든 리소스에 대해 요금이 계속 청구되지 않도록 배포를 삭제합니다.

콘솔을 통해 삭제

콘솔을 통해 솔루션을 배포한 경우 다음 절차를 따릅니다.

Google Cloud 콘솔에서 솔루션 배포 페이지로 이동합니다.

삭제할 배포가 포함된 프로젝트를 선택합니다.

삭제할 배포를 찾습니다.

배포 행에서 작업을 클릭한 후 삭제를 선택합니다.

행에서 작업을 보려면 스크롤해야 할 수도 있습니다.

배포 이름을 입력한 후 확인을 클릭합니다.

상태 필드에 삭제 중이 표시됩니다.

삭제가 실패하면 배포 삭제 시 오류의 문제 해결 안내를 참조하세요.

솔루션에 사용한 Google Cloud 프로젝트가 더 이상 필요하지 않으면 프로젝트를 삭제할 수 있습니다. 자세한 내용은 선택사항: 프로젝트 삭제를 참고하세요.

Terraform CLI를 사용하여 삭제

Terraform CLI를 사용하여 솔루션을 배포한 경우 다음 절차를 수행합니다.

Cloud Shell에서 현재 작업 디렉터리가

$HOME/cloudshell_open/terraform-google-three-tier-web-app/인지 확인합니다. 그렇지 않으면 해당 디렉터리로 이동합니다.Terraform에서 프로비저닝한 리소스를 삭제합니다.

terraform destroyTerraform에서 소멸될 리소스 목록을 표시합니다.

작업을 수행하라는 메시지가 표시되면

yes를 입력합니다.Terraform에서 진행 상황을 보여주는 메시지가 표시됩니다. 모든 리소스가 삭제되면 Terraform에 다음 메시지가 표시됩니다.

Destroy complete!삭제가 실패하면 배포 삭제 시 오류의 문제 해결 안내를 참조하세요.

솔루션에 사용한 Google Cloud 프로젝트가 더 이상 필요하지 않으면 프로젝트를 삭제할 수 있습니다. 자세한 내용은 선택사항: 프로젝트 삭제를 참고하세요.

선택사항: 프로젝트 삭제

새 프로젝트에 솔루션을 배포했고 프로젝트가 더 이상 필요하지 않으면 다음 단계에 따라 이를 삭제합니다. Google Cloud

- Google Cloud 콘솔에서 리소스 관리 페이지로 이동합니다.

- 프로젝트 목록에서 삭제할 프로젝트를 선택하고 삭제를 클릭합니다.

- 프롬프트에서 프로젝트 ID를 입력한 후 종료를 클릭합니다.

프로젝트를 보존하기로 결정한 경우에는 다음 섹션에 설명된 대로 이 솔루션을 위해 만든 서비스 계정을 삭제합니다.

선택사항: 서비스 계정 삭제

솔루션에 사용한 프로젝트를 삭제한 경우에는 이 섹션을 건너뜁니다.

이 가이드의 앞에서 설명한 것처럼 솔루션을 배포할 때 서비스 계정이 자동으로 생성되었습니다. 서비스 계정에 일시적으로 특정 IAM 권한이 할당되었습니다. 즉, 솔루션 배포 및 삭제 작업이 완료된 후 권한이 자동으로 취소되었지만 서비스 계정은 삭제되지 않았습니다. 이 서비스 계정을 삭제하는 것이 좋습니다.

Google Cloud 콘솔을 통해 솔루션을 배포한 경우 솔루션 배포 페이지로 이동합니다. 이미 해당 페이지에 있으면 브라우저를 새로고침합니다. 백그라운드에서 프로세스가 트리거되어 서비스 계정이 삭제됩니다. 추가 작업은 필요 없습니다.

Terraform CLI를 사용하여 솔루션을 배포한 경우 다음 단계를 완료합니다.

Google Cloud 콘솔에서 서비스 계정 페이지로 이동합니다.

솔루션에 사용한 프로젝트를 선택합니다.

삭제하려는 서비스 계정을 선택합니다.

솔루션에서 만든 서비스 계정의 이메일 ID 형식은 다음과 같습니다.

goog-sc-DEPLOYMENT_NAME-NNN@PROJECT_ID.iam.gserviceaccount.com이메일 ID에는 다음 값이 포함됩니다.

- DEPLOYMENT_NAME: 배포 이름입니다.

- NNN: 임의의 3자리 숫자입니다.

- PROJECT_ID: 솔루션을 배포한 프로젝트의 ID입니다.

삭제를 클릭합니다.

오류 문제 해결하기

오류 진단 및 해결을 위해 수행할 수 있는 작업은 배포 방법 및 오류 복잡성에 따라 달라집니다.

콘솔을 통해 배포 시 오류

콘솔을 사용할 때 배포가 실패하면 다음을 수행합니다.

솔루션 배포 페이지로 이동합니다.

배포가 실패하면 상태 필드에 실패가 표시됩니다.

실패를 일으킨 오류에 대한 세부정보를 보려면 다음 안내를 따르세요.

배포 행에서 작업을 클릭합니다.

행에서 작업을 보려면 스크롤해야 할 수도 있습니다.

Cloud Build 로그 보기를 선택합니다.

Cloud Build 로그를 검토하고 적절한 조치에 따라 실패를 일으킨 문제를 해결합니다.

Terraform CLI를 사용하여 배포 시 오류

Terraform 사용 시 배포가 실패하면 terraform

apply 명령어 출력에 문제 진단을 위해 검토할 수 있는 오류 메시지가 포함됩니다.

다음 섹션의 예시에서는 Terraform을 사용할 때 발생할 수 있는 배포 오류를 보여줍니다.

API가 사용 설정되지 않음 오류

프로젝트를 만든 후 솔루션을 새 프로젝트에 즉시 배포하려고 하면 다음과 같은 오류가 표시되면서 배포가 실패할 수 있습니다.

Error: Error creating Network: googleapi: Error 403: Compute Engine API has not

been used in project PROJECT_ID before or it is disabled. Enable it by visiting

https://console.developers.google.com/apis/api/compute.googleapis.com/overview?project=PROJECT_ID

then retry. If you enabled this API recently, wait a few minutes for the action

to propagate to our systems and retry.

이 오류가 발생하면 몇 분 정도 기다린 후 terraform apply 명령어를 다시 실행합니다.

요청한 주소를 할당하지 못하는 오류

terraform apply 명령어를 실행하면 다음과 같은 메시지와 함께 cannot assign requested address 오류가 발생할 수 있습니다.

Error: Error creating service account:

Post "https://iam.googleapis.com/v1/projects/PROJECT_ID/serviceAccounts:

dial tcp [2001:db8:ffff:ffff::5f]:443:

connect: cannot assign requested address

이 오류가 발생하면 terraform apply 명령어를 다시 실행합니다.

구성 오류

리소스 인수 중 하나에 지원되지 않는 값이 있으면 다음과 같은 오류가 발생합니다.

Error: Error creating Instance: googleapi: Error 400: Provided Redis version is

not supported: REDIS_5_X

│ com.google.apps.framework.request.StatusException:

<eye3 title='INVALID_ARGUMENT'/>

generic::INVALID_ARGUMENT: Provided Redis version is not supported: REDIS_5_X

Details:

│ [

│ {

│ "@type": "type.googleapis.com/google.rpc.BadRequest",

│ "fieldViolations": [

│ {

│ "description": "Invalid value: REDIS_5_X",

│ "field": "instance.redis_version"

│ }

│ ]

│ }

│ ]

│

│ with google_redis_instance.main,

│ on main.tf line 96, in resource "google_redis_instance" "main":

│ 96: resource "google_redis_instance" "main" {

이 경우 인텐트가 Redis 버전 5를 사용하려고 하지만 main.tf 파일의 instance.redis_version 인수(REDIS_5_X)에 지정된 값이 유효하지 않습니다.

올바른 값은 Memorystore REST API 참고 리소스에 열거된 REDIS_5_0입니다.

배포 삭제 시 오류

경우에 따라 배포를 삭제하려는 시도가 실패할 수 있습니다.

- 콘솔을 통해 솔루션을 배포한 후 솔루션에서 프로비저닝한 리소스를 변경한 후 배포를 삭제하려고 하면 삭제가 실패할 수 있습니다. 솔루션 배포 페이지의 상태 필드에 실패가 표시되고 Cloud Build 로그에 오류의 원인이 표시됩니다.

- Terraform CLI를 사용하여 솔루션을 배포한 후 Terraform이 아닌 인터페이스(예: 콘솔)를 사용하여 리소스를 변경한 후 배포를 삭제하려고 하면 삭제가 실패할 수 있습니다.

terraform destroy명령어 출력의 메시지에 오류 원인이 표시됩니다.

오류 로그와 메시지를 검토하고 오류를 일으킨 리소스를 식별 및 삭제한 후 배포를 다시 삭제합니다.

콘솔 기반 배포가 삭제되지 않고 Cloud Build 로그를 사용하여 오류를 진단할 수 없으면 다음 섹션의 설명대로 Terraform CLI를 사용하여 배포를 삭제할 수 있습니다.

Terraform CLI를 사용하여 콘솔 기반 배포 삭제

이 섹션에서는 콘솔을 통해 삭제를 시도할 때 오류가 발생하는 경우 콘솔 기반 배포를 삭제하는 방법을 설명합니다. 이 방법에서는 삭제하려는 배포의 Terraform 구성을 다운로드한 후 Terraform CLI를 사용하여 배포를 삭제합니다.

배포의 Terraform 코드, 로그 및 기타 데이터가 저장된 리전을 식별합니다. 이 리전은 솔루션 배포 중 선택한 리전과 다를 수 있습니다.

Google Cloud 콘솔에서 솔루션 배포 페이지로 이동합니다.

삭제할 배포가 포함된 프로젝트를 선택합니다.

배포 목록에서 삭제하려는 배포에 대한 행을 식별합니다.

모든 행 콘텐츠 보기를 클릭합니다.

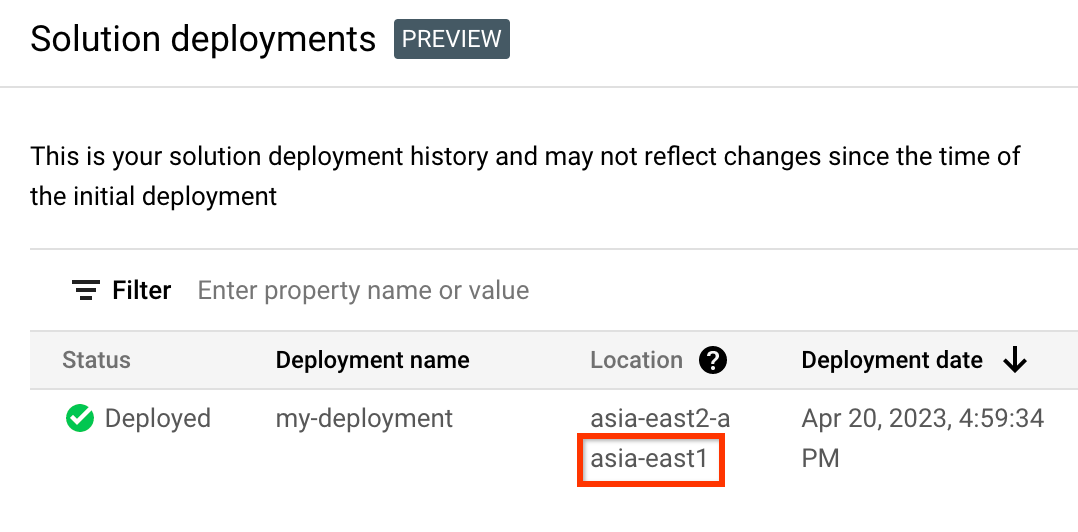

위치 열에서 다음 예시에 강조 표시된 두 번째 위치를 기록해 둡니다.

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

프로젝트 ID, 리전, 삭제하려는 배포 이름에 대해 환경 변수를 만듭니다.

export REGION="REGION" export PROJECT_ID="PROJECT_ID" export DEPLOYMENT_NAME="DEPLOYMENT_NAME"이 명령어에서 다음 항목을 바꿉니다.

- REGION: 이 절차의 앞 부분에서 기록해 둔 위치

- PROJECT_ID: 솔루션을 배포한 프로젝트의 ID

- DEPLOYMENT_NAME: 삭제하려는 배포의 이름

삭제하려는 배포의 최신 버전에 대한 ID를 가져옵니다.

export REVISION_ID=$(curl \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ "https://config.googleapis.com/v1alpha2/projects/${PROJECT_ID}/locations/${REGION}/deployments/${DEPLOYMENT_NAME}" \ | jq .latestRevision -r) echo $REVISION_ID출력은 다음과 비슷합니다.

projects/PROJECT_ID/locations/REGION/deployments/DEPLOYMENT_NAME/revisions/r-0배포에 대한 Terraform 구성의 Cloud Storage 위치를 가져옵니다.

export CONTENT_PATH=$(curl \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ "https://config.googleapis.com/v1alpha2/${REVISION_ID}" \ | jq .applyResults.content -r) echo $CONTENT_PATH다음은 이 명령어의 출력 예시입니다.

gs://PROJECT_ID-REGION-blueprint-config/DEPLOYMENT_NAME/r-0/apply_results/contentCloud Storage에서 Cloud Shell로 Terraform 구성을 다운로드합니다.

gcloud storage cp $CONTENT_PATH $HOME --recursive cd $HOME/content/다음 예시에 표시된 것처럼

Operation completed메시지가 표시될 때까지 기다립니다.Operation completed over 45 objects/268.5 KiBTerraform을 초기화합니다.

terraform init다음 메시지가 표시될 때까지 기다립니다.

Terraform has been successfully initialized!배포된 리소스를 삭제합니다.

terraform destroyTerraform에서 소멸될 리소스 목록을 표시합니다.

선언되지 않은 변수에 대한 경고가 표시되면 경고를 무시합니다.

작업을 수행하라는 메시지가 표시되면

yes를 입력합니다.Terraform에서 진행 상황을 보여주는 메시지가 표시됩니다. 모든 리소스가 삭제되면 Terraform에 다음 메시지가 표시됩니다.

Destroy complete!배포 아티팩트를 삭제합니다.

curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ "https://config.googleapis.com/v1alpha2/projects/${PROJECT_ID}/locations/${REGION}/deployments/${DEPLOYMENT_NAME}?force=true&delete_policy=abandon"몇 초 정도 기다린 후 배포 아티팩트가 삭제되었는지 확인합니다.

curl -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ "https://config.googleapis.com/v1alpha2/projects/${PROJECT_ID}/locations/${REGION}/deployments/${DEPLOYMENT_NAME}" \ | jq .error.message출력에

null이 표시되면 몇 초 정도 기다린 후 명령어를 다시 실행합니다.배포 아티펙트가 삭제된 후 다음 예시와 같은 메시지가 표시됩니다.

Resource 'projects/PROJECT_ID/locations/REGION/deployments/DEPLOYMENT_NAME' was not found

의견 보내기

점프 스타트 솔루션은 정보 제공만을 목적으로 하며 공식적으로 지원되는 제품은 아닙니다. Google은 사전 통지 없이 솔루션을 변경하거나 삭제할 수 있습니다.

오류를 해결하려면 Cloud Build 로그 및 Terraform 출력을 검토합니다.

의견을 제출하려면 다음을 수행합니다.

- 문서, 콘솔 내 튜토리얼, 솔루션의 경우 페이지에서 의견 보내기 버튼을 사용합니다.

- 수정되지 않은 Terraform 코드에 대해서는 GitHub 저장소에서 문제를 만드세요. GitHub 문제는 최선을 다해 검토되며 일반적인 사용 질문을 위한 것이 아닙니다.

- 솔루션에서 사용되는 제품 관련 문제는 Cloud Customer Care에 문의하세요.

다음 단계

이 솔루션에서 사용되는 제품의 아키텍처 및 운영 권장사항에 대해 알아보려면 다음 문서를 검토하세요.

- Cloud Run: 일반적인 개발 팁

- Redis용 Memorystore: 메모리 관리 권장사항

- Redis용 Memorystore: 일반적인 권장사항

- Cloud SQL: 일반 권장사항