Best Practices für die Verwendung von Richtlinien-Tags in BigQuery

Auf dieser Seite werden die Best Practices für die Verwendung von Richtlinien-Tags in BigQuery beschrieben. Verwenden Sie Richtlinien-Tags, um den Zugriff auf Ihre Daten zu steuern, wenn Sie die Zugriffssteuerung auf Spaltenebene oder die dynamische Datenmaskierung verwenden.

Weitere Informationen zum Festlegen von Richtlinien-Tags für eine Spalte finden Sie unter Richtlinien-Tags für eine Spalte festlegen.

Datenklassenhierarchie erstellen

Erstellen Sie eine Datenklassenhierarchie, die für Ihr Unternehmen sinnvoll ist.

Überlegen Sie sich zuerst, welche Arten von Daten Ihre Organisation verarbeitet. In der Regel gibt es nur eine wenige Datenklassen, die von einer Organisation verwaltet werden. Eine Organisation könnte beispielsweise folgende Datenklassen haben:

- Personenidentifizierbare Informationen

- Finanzdaten

- Kundenbestellprotokoll

Eine einzelne Datenklasse kann mithilfe eines Richtlinien-Tags auf mehrere Datenspalten angewendet werden. Mit dieser Funktion lassen sich mehrere Spalten mit wenigen Richtlinien-Tags effizient verwalten.

Überlegen Sie sich dann, ob es Personengruppen gibt, die jeweils unterschiedlichen Zugang zu verschiedenen Datenklassen benötigen. Beispielsweise benötigt eine Gruppe Zugang zu sensiblen Geschäftsdaten wie Umsatz und Kundenhistorie. Für eine andere Gruppe hingegen ist der Zugang zu personenidentifizierbaren Informationen wie Telefonnummern und Adressen erforderlich.

Richtlinien-Tags lassen sich in einer Baumstruktur gruppieren. Manchmal ist es nützlich, ein Stamm-Richtlinien-Tag zu erstellen, das alle anderen Richtlinien-Tags enthält.

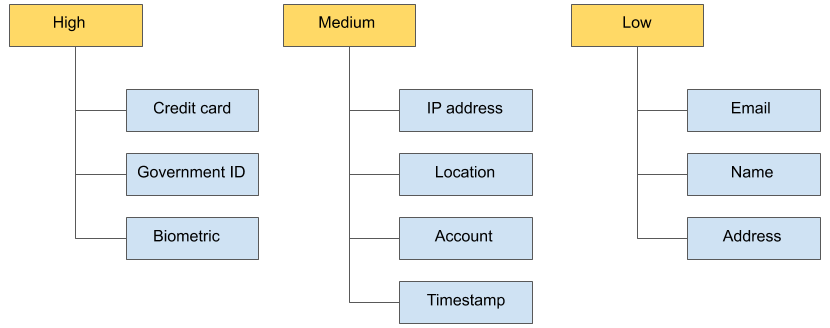

Die folgende Abbildung zeigt eine Beispieltaxonomie. Diese Hierarchie gruppiert alle Datentypen in drei übergeordnete Richtlinien-Tags: Hoch, Mittel und Niedrig.

Jedes der übergeordneten Richtlinien-Tags enthält weiterführende Richtlinien-Tags. Beispielsweise enthält das Richtlinien-Tag Hoch die Richtlinien-Tags zu Kreditkarteninformationen, Sozialversicherungsnummern und biometrischen Daten. Die Richtlinien-Tags Mittel und Niedrig enthalten ähnliche weiterführende Richtlinien-Tags.

Diese Struktur hat mehrere Vorteile:

Sie können den Zugriff auf eine ganze Gruppe von Richtlinien-Tags auf einmal gewähren. Sie können beispielsweise die Rolle Detaillierter Lesezugriff für Data Catalog mit dem Richtlinien-Tag Niedrig zuweisen.

Richtlinien-Tags lassen sich von einer Stufe in eine andere verschieben. So können Sie beispielsweise Adresse von der Stufe Niedrig in die Stufe Mittel verschieben, um den Zugriff weiter einzuschränken, ohne gleich alle Adress-Spalten neu klassifizieren zu müssen.

Mit diesen detaillierten Zugriffsoptionen lässt sich der Zugriff auf viele Spalten verwalten. Die Festlegung einiger weniger Richtlinien-Tags für die Datenklassifizierung ist hierzu völlig ausreichend.

Weitere Informationen zu Richtlinien-Tags in BigQuery finden Sie unter:

- Einführung in die Zugriffssteuerung auf Spaltenebene

- Zugriff mit Zugriffssteuerung auf Spaltenebene beschränken

- Einführung in die dynamische Datenmaskierung

- Spaltendaten mit Nutzerrolle maskieren