In diesem Dokument wird beschrieben, wie Sie die Authentifizierung für den Zugriff auf Google Cloudeinrichten, wenn Ihr SAP-System auf einem lokalen Host, bei einem anderen Cloud-Anbieter oder in einer anderen Umgebung außerhalb von Google Cloudausgeführt wird oder von SAP über das SAP RISE-Programm verwaltet wird.

Zur Authentifizierung bei Google Cloudverwenden Sie von Google Cloudsignierte JSON Web Tokens (JWT), um Zugriffstokens von Google Cloudabzurufen. Es müssen folgende allgemeine Konfigurations-Schritte ausgeführt werden:

- Aktivieren Sie die Google Cloud APIs.

- Erstellen Sie ein Dienstkonto für den JWT-basierten Tokenabruf.

- Sicherheitseinstellungen für Google Cloud auf dem SAP LT Replication Server-Host konfigurieren.

- Erstellen Sie ein weiteres Dienstkonto für die Autorisierung.

- Erstellen Sie ein BigQuery-Dataset.

- TLS/SSL-Zertifikate und HTTPS einrichten

- Zugriffseinstellungen in

/GOOG/CLIENT_KEYangeben

Google Cloud APIs aktivieren

Aktivieren Sie in Ihrem Google Cloud Projekt die erforderlichen Google Cloud APIs.

Aktivieren Sie für die CDC-Replikation über Pub/Sub die folgenden APIs:

- Pub/Sub API

- BigQuery API

- IAM Service Account Credentials API

Aktivieren Sie für die Replikation von Streamingdaten die folgenden APIs:

- BigQuery API

- IAM Service Account Credentials API

Informationen zum Aktivieren von Google Cloud APIs finden Sie unter APIs aktivieren.

Dienstkonto für den JWT-basierten Tokenabruf erstellen

Für die JWT-basierte Authentifizierung bei Google Cloudbenötigt BigQuery-Connector für SAP ein IAM-Dienstkonto.

Dienstkonto erstellen

So erstellen Sie ein Dienstkonto für den JWT-basierten Tokenabruf:

Rufen Sie in der Google Cloud Console die Seite IAM & Verwaltung > Dienstkonten auf.

Wählen Sie bei Aufforderung Ihr Google Cloud Projekt aus.

Klicken Sie auf Dienstkonto erstellen.

Geben Sie einen Namen für das Dienstkonto und optional eine Beschreibung an.

Klicken Sie auf Erstellen und fortfahren.

Wählen Sie im Bereich Diesem Dienstkonto Zugriff auf das Projekt erteilen die Rolle Ersteller von Dienstkonto-Tokens aus.

Klicken Sie auf Weiter.

Gewähren Sie Nutzern gegebenenfalls Zugriff auf das Dienstkonto.

Klicken Sie auf Fertig. Das Dienstkonto wird in der Liste der Dienstkonten für das Google Cloud Projekt angezeigt.

Dienstkontoschlüssel erstellen

Sie müssen einen P12-Dienstkontoschlüssel für das Dienstkonto erstellen, das für den JWT-basierten Tokenabruf verwendet wird.

Führen Sie die folgenden Schritte aus, um einen Dienstkontoschlüssel zu erstellen:

Rufen Sie in der Google Cloud Console unter „IAM und Verwaltung“ die Seite Dienstkonten auf.

Wählen Sie Ihr Google Cloud Projekt aus.

Klicken Sie auf die E-Mail-Adresse des Dienstkontos, das Sie im vorherigen Abschnitt Dienstkonto erstellen für den JWT-basierten Tokenabruf erstellt haben.

Klicken Sie unter dem Namen des Dienstkontos auf den Tab Schlüssel.

Klicken Sie auf das Drop-down-Menü Schlüssel hinzufügen und wählen Sie Neuen Schlüssel erstellen, um einen Dienstkontoschlüssel zu erstellen.

Verwenden Sie als Schlüsseltyp P12 und klicken Sie auf ERSTELLEN.

Ein privater Schlüssel wird auf Ihrem Computer gespeichert.

Notieren Sie sich das Passwort für die private Schlüsseldatei

notasecret.Geben Sie den privaten Schlüssel und das Passwort Ihrem SAP-Administrator, um den privaten Schlüssel in

STRUSTzu importieren, wie unter Dienstkontoschlüssel in STRUST importieren beschrieben.

JWT-Signieren für das Dienstkonto auf dem SAP LT Replication Server-Host aktivieren

Um die JWT-Signierung für das Dienstkonto zu aktivieren, das Sie für das JWT-basierte Abrufen von Tokens erstellt haben, müssen Sie den Parameter JWT_SERVC_ACCT zur Tabelle /GOOG/BQ_PARAM hinzufügen und das Dienstkonto konfigurieren.

So aktivieren Sie die JWT-Signieren für ein Dienstkonto:

Geben Sie in der SAP-GUI die Transaktion

/GOOG/SLT_SETTINGS, der/nvorangestellt ist:/n/GOOG/SLT_SETTINGSWählen Sie im Drop-down-Menü Einstellungentabelle im Startbildschirm für die Transaktion

/GOOG/SLT_SETTINGSdie Option Parameter aus.Klicken Sie auf das Symbol Ausführen. Der Bildschirm BigQuery-Einstellungen warten – Parameter wird angezeigt.

Klicken Sie auf das Symbol Zeile einfügen.

Geben Sie in der angezeigten Zeile die folgenden Einstellungen an:

- Geben Sie im Feld Parameter Name

JWT_SERVC_ACCTein. Die Parameterbeschreibung wird automatisch ausgefüllt. - Geben Sie in Feld Parameterwert die E-Mail-Adresse des Dienstkontos ein, das Sie im vorherigen Abschnitt, Dienstkonto erstellen, für den JWT-basierten Tokenabruf erstellt haben.

- Geben Sie im Feld Parameter Name

Klicken Sie auf Speichern.

Ihre Einstellungen werden als Datensatz in der Konfigurationstabelle

/GOOG/BQ_PARAMgespeichert und die Felder Geändert von, Geändert am und Geändert um werden automatisch ausgefüllt.

Sicherheitseinstellungen für Google Cloud auf dem SAP LT Replication Server-Host konfigurieren

In diesem Abschnitt wird beschrieben, wie Sie Sicherheitseinstellungen für Google Cloudauf dem SAP LT Replication Server-Host konfigurieren. Dazu müssen Sie einen SSF-Anwendungseintrag erstellen und den Dienstkontoschlüssel in STRUST importieren.

Neue SSF-Anwendung (Secure Store and Forward) erstellen

In der Tabelle SSFAPPLIC wird der Eintrag ZG_JWT als Teil des BigQuery-Connector für SAP-Transports importiert. Falls der Eintrag ZG_JWT nicht importiert wird, müssen Sie mit der Transaktion SE16 einen neuen Eintrag mit dem Namen ZG_JWT erstellen.

Führen Sie die folgenden Schritte aus, um einen neuen Eintrag in der Tabelle SSFAPPLIC zu erstellen:

- Geben Sie in der SAP-GUI den Transaktionscode

SE16ein. - Geben Sie im Feld Tabellenname den Namen

SSFAPPLICein und erstellen Sie einen neuen Eintrag. - Geben Sie im Feld APPLIC den Wert

ZG_JWTein. - Bis auf die Felder B_INCCERTS, B_DETACHED, B_ASKPWD und B_DISTRIB wählen Sie alle anderen Felder aus.

- Geben Sie im Feld DESCRIPT den Wert

JWT Signature for GCPein. Speichern Sie den neuen Eintrag.

Dieser Eintrag wird zu einem neuen Knoten in der Transaktion

STRUST, wo Sie den Dienstkontoschlüssel importieren.

STRUST-Knoten aktivieren

Verwenden Sie die Transaktion SSFA, um den Knoten STRUST für JWT Signature for GCP zu aktivieren.

Führen Sie die folgenden Schritte aus, um das Knoten STRUST zu aktivieren:

- Geben Sie in der SAP-GUI den Transaktionscode

SSFAein. - Klicken Sie auf Neue Einträge.

Wählen Sie in der Drop-down-Liste SSF-Anwendung die Option

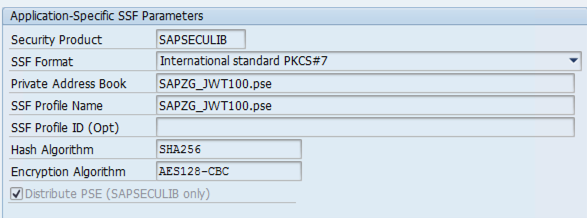

JWT Signature for GCPaus. Dies ist der neue Eintrag, den Sie in der TabelleSSFAPPLICerstellt haben.Der folgende Screenshot zeigt die anwendungsspezifischen SSF-Parameter, die automatisch von SAP ausgefüllt werden.

Speichern Sie den neuen Eintrag.

Ein neuer Knoten

SSF JWT Signature for GCPwird in der TransaktionSTRUSTaktiviert. Jetzt importieren Sie den Dienstkontoschlüssel in diesen Knoten.

Dienstkontoschlüssel in STRUST importieren

Schließen Sie die folgenden Schritte ab, um den Dienstkontoschlüssel in STRUST zu importieren:

Geben Sie in der SAP-GUI den Transaktionscode

STRUSTein.Prüfen Sie, ob der neue Knoten in der Transaktion

STRUSTden NamenSSF JWT Signature for GCPhat.Importieren Sie die Datei mit dem privaten Schlüssel:

- Wählen Sie in der Menüleiste PSE > Importieren aus.

- Wählen Sie je nach Quellsystemtyp den entsprechenden privaten Schlüssel aus:

- S4/HANA

- Wählen Sie den privaten P12-Schlüssel aus.

- Geben Sie das Dateipasswort

notasecretein und klicken Sie dann auf OK.

- ECC

- Wählen Sie den privaten PSE-Schlüssel aus. Sie müssen den zuvor heruntergeladenen privaten P12-Schlüssel in einen privaten PSE-Schlüssel konvertieren. Weitere Informationen zum Konvertieren eines P12-Schlüssels in einen PSE-Schlüssel finden Sie unter P12-Schlüssel in PSE-Schlüssel konvertieren.

- Geben Sie die Datei-PIN ein, die Sie während der Konvertierung des privaten Schlüssels vom P12-Schlüssel in den PSE-Schlüssel erstellt haben, und klicken Sie dann auf OK.

- S4/HANA

Wählen Sie PSE > Speichern unter.

Wählen Sie die Optionsschaltfläche SSF-Anwendung aus und wählen Sie im entsprechenden Feld den neuen SSF-Anwendungsknoten aus, den Sie in Neue SSF-Anwendung (Secure Store and Forward) erstellen erstellt haben.

Speichern Sie den neuen Eintrag.

Der Dienstschlüssel wird an den SSF-Anwendungsknoten

SSF JWT Signature for GCPangehängt.

Privaten P12-Schlüssel in PSE-Schlüssel konvertieren

Wenn Ihr Quellsystem SAP NetWeaver 7.0x (SAP ECC) ist, müssen Sie den P12-Schlüssel in einen PSE-Schlüssel konvertieren.

Schließen Sie die folgenden Schritte ab, um den P12-Schlüssel in einen PSE-Schlüssel umzuwandeln:

Gehen Sie zum Pfad:

/usr/sap/SID/SYS/exe/run/

Ersetzen Sie SID durch die SAP-System-ID.

Führen Sie den folgenden Befehl aus, nachdem Sie die Platzhalter ersetzt haben:

sapgenpse import_p12 -p PSE_PATH_AND_FILE_NAME P12_PATH_AND_FILE_NAME.p12

Ersetzen Sie Folgendes:

PSE_PATH_AND_FILE_NAME: Geben Sie den Pfad und den Dateinamen der PSE-Datei an.P12_PATH_AND_FILE_NAME: Geben Sie den Pfad und den Dateinamen der P12-Schlüsseldatei an.

Geben Sie das Passwort

notasecretder privaten P12-Schlüsseldatei ein.Erstellen Sie eine neue PIN für den privaten PSE-Schlüssel und geben Sie Ihre PIN noch einmal ein.

Notieren Sie sich die PIN. Sie müssen sie beim Importieren der privaten PSE-Schlüsseldatei in

STRUSTangeben.

Informationen von SAP zur Konvertierung eines P12-Schlüssels in einen PSE-Schlüssel finden Sie unter:

- SAP-Hinweis 2148457 – Wie Sie das Schlüsselpaar eines PKCS#12 / PFX-Containers in eine PSE-Datei konvertieren

- SAP-Hinweis 2976401 – „import_p12: Fehler beim Erstellen eines PSE“ Fehler bei der Konvertierung eines Schlüsselpaares aus einem PKCS#12 / PFX-Container in eine PSE-Datei

Dienstkonto für die Autorisierung erstellen

In diesem Abschnitt wird beschrieben, wie Sie ein Dienstkonto für die Autorisierung erstellen und TLS/SSL-Zertifikate für die sichere Kommunikation einrichten.

Dienstkonto erstellen

BigQuery-Connector für SAP benötigt ein IAM-Dienstkonto für die Authentifizierung und Autorisierung für den Zugriff auf Google Cloud -Ressourcen.

Dieses Dienstkonto muss ein Hauptkonto im Google Cloud -Projekt sein, das Ihre aktivierten Google Cloud APIs enthält. Wenn Sie das Dienstkonto im selben Projekt wie die Google Cloud APIs erstellen, wird das Dienstkonto dem Projekt automatisch als Hauptkonto hinzugefügt.

Wenn Sie das Dienstkonto in einem anderen Projekt als dem Projekt erstellen, das die aktivierten Google Cloud APIs enthält, müssen Sie das Dienstkonto in einem zusätzlichen Schritt zum Projekt mit den aktivierten Google Cloud APIs hinzufügen.

So erstellen Sie ein Dienstkonto:

Rufen Sie in der Google Cloud Console die Seite IAM & Verwaltung > Dienstkonten auf.

Wählen Sie bei Aufforderung Ihr Google Cloud Projekt aus.

Klicken Sie auf Dienstkonto erstellen.

Geben Sie einen Namen für das Dienstkonto und optional eine Beschreibung an.

Klicken Sie auf Erstellen und fortfahren.

Wenn Sie das Dienstkonto im selben Projekt wie die aktivierten Google Cloud APIs erstellen, wählen Sie im Bereich Diesem Dienstkonto Zugriff auf das Projekt erteilen die entsprechenden Rollen aus:

Wählen Sie für die CDC-Replikation über Pub/Sub die folgenden Rollen aus:

- Pub/Sub-Bearbeiter

- BigQuery-Dateneditor

- BigQuery-Jobnutzer

Wählen Sie für die Replikation von Streamingdaten die folgenden Rollen aus:

- BigQuery-Dateneditor

- BigQuery-Jobnutzer

Wenn Sie das Dienstkonto in einem anderen Projekt als dem Projekt mit den aktivierten Google Cloud APIs erstellen, weisen Sie dem Dienstkonto keine Rollen zu.

Klicken Sie auf Weiter.

Gewähren Sie Nutzern gegebenenfalls Zugriff auf das Dienstkonto.

Klicken Sie auf Fertig. Das Dienstkonto wird in der Liste der Dienstkonten für das Projekt angezeigt.

Wenn Sie das Dienstkonto in einem anderen Projekt als dem Projekt erstellt haben, das die aktivierten Google Cloud APIs enthält, notieren Sie sich den Namen des Dienstkontos. Sie geben den Namen an, wenn Sie das Dienstkonto dem Projekt mit aktivierten Google Cloud APIs hinzufügen. Weitere Informationen finden Sie unter Dienstkonto zum BigQuery-Projekt hinzufügen.

Das Dienstkonto wird jetzt als Hauptkonto auf der Seite IAM-Berechtigungen des Google Cloud Projekts aufgeführt, in dem das Dienstkonto erstellt wurde.

Dienstkonto dem Zielprojekt hinzufügen

Wenn Sie das Dienstkonto für BigQuery-Connector für SAP in einem anderen Projekt als dem Projekt erstellt haben, das die aktivierten Google Cloud APIs enthält, müssen Sie das Dienstkonto dem Projekt mit den aktivierten Google Cloud APIs hinzufügen.

Wenn Sie das Dienstkonto im selben Projekt wie die aktivierten Google Cloud APIs erstellt haben, können Sie diesen Schritt überspringen.

Führen Sie die folgenden Schritte aus, um dem BigQuery-Dataset-Projekt ein vorhandenes Dienstkonto hinzuzufügen:

Rufen Sie in der Google Cloud Console die Seite „IAM-Berechtigungen“ auf:

Prüfen Sie, ob der Name des Projekts, in dem die aktiviertenGoogle Cloud -APIs enthalten sind, oben auf der Seite angezeigt wird. Beispiel:

Berechtigungen für das Projekt "

PROJECT_NAME"Ist das nicht der Fall, wechseln Sie zwischen Projekten.

Klicken Sie auf der IAM-Seite auf Hinzufügen. Das Dialogfeld Hauptkonten zu "

PROJECT_NAME" hinzufügen wird geöffnet.Führen Sie im Dialogfeld Hauptkonten zu "

PROJECT_NAME" hinzufügen die folgenden Schritte aus:- Geben Sie im Feld Neue Hauptkonten den Namen des Dienstkontos an.

- Geben Sie im Feld Rolle auswählen den BigQuery-Dateneditor ein.

- Klicken Sie auf WEITERE ROLLE HINZUFÜGEN. Das Feld Rolle auswählen wird noch einmal angezeigt.

- Geben Sie im Feld Rolle auswählen den BigQuery-Jobnutzer an.

- Wiederholen Sie für die CDC-Replikation über Pub/Sub den vorherigen Schritt und geben Sie Pub/Sub-Bearbeiter an.

- Klicken Sie auf Speichern. Das Dienstkonto wird in der Liste der Projekthauptkonten auf der Seite IAM angezeigt.

BigQuery-Dataset erstellen

Zum Erstellen eines BigQuery-Datasets muss Ihr Nutzerkonto die richtigen IAM-Berechtigungen für BigQuery haben. Weitere Informationen finden Sie unter Erforderliche Berechtigungen.

Rufen Sie in der Google Cloud Console die Seite „BigQuery“ auf.

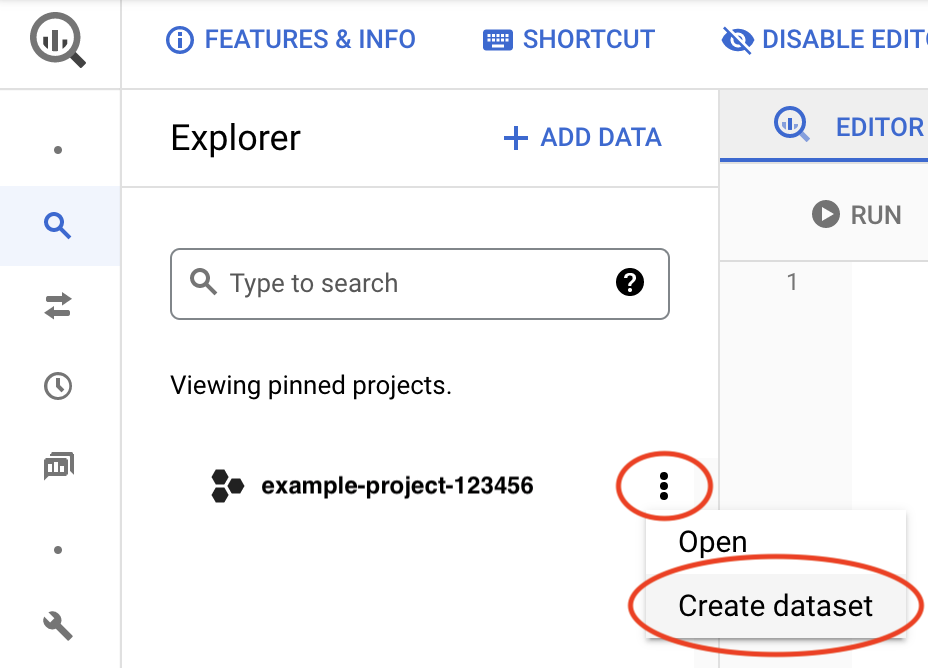

Klicken Sie neben Ihrer Projekt-ID auf das Symbol Aktionen ansehen und dann auf Dataset erstellen.

Geben Sie im Feld Dataset-ID einen eindeutigen Namen ein. Weitere Informationen finden Sie unter Datasets benennen.

Weitere Informationen zum Erstellen von BigQuery-Datasets finden Sie unter Datasets erstellen.

TLS/SSL-Zertifikate und HTTPS einrichten

Die Kommunikation zwischen BigQuery-Connector für SAP und Google-Diensten wird mithilfe von TLS/SSL und HTTPS gesichert.

Wenn Sie eine Verbindung zu Google-Diensten herstellen möchten, folgen Sie den Empfehlungen von Google Trust Services. Sie müssen mindestens alle Root-CA-Zertifikate aus dem Repository von Google Trust Services herunterladen.

Damit Sie immer die neuesten vertrauenswürdigen Root-CA-Zertifikate verwenden, empfehlen wir, den Root-Zertifikatspeicher Ihres Systems alle sechs Monate zu aktualisieren. Google kündigt neue und entfernte Root-CA-Zertifikate unter Google Trust Services an. Wenn Sie automatische Benachrichtigungen erhalten möchten, abonnieren Sie den RSS-Feed auf Google Trust Services.

Verwenden Sie in der SAP-GUI die Transaktion

STRUST, um die Root-CA-Zertifikate in den PSE-OrdnerSSL client SSL Client (Standard)zu importieren.Weitere Informationen von SAP finden Sie unter SAP-Hilfe – Liste der PSE-Zertifizierungen pflegen.

Prüfen Sie auf dem SAP LT Replication Server-Host, ob alle Firewallregeln oder Proxys so konfiguriert sind, dass sie ausgehenden Traffic vom HTTPS-Port zur BigQuery API zulassen.

Insbesondere muss SAP LT Replication Server auf die folgendenGoogle Cloud APIs zugreifen können:

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Wenn BigQuery-Connector für SAP über Private Service Connect-Endpunkte in Ihrem VPC-Netzwerk auf Google Cloud APIs zugreifen soll, müssen Sie Folgendes tun: RFC-Ziele konfigurieren und Ihre Private Service Connect-Endpunkte angeben in diesen RFC-Zielen. Weitere Informationen finden Sie unter RFC-Ziele.

Weitere Informationen von SAP zum Einrichten von TLS/SSL finden Sie im SAP-Hinweis 510007 – Weitere Überlegungen zum Einrichten von TLS/SSL für Anwendungsserver-ABAP.

Zugriffseinstellungen in /GOOG/CLIENT_KEY angeben

Verwenden Sie die Transaktion SM30, um die Einstellungen für den Zugriff aufGoogle Cloudanzugeben. BigQuery-Connector für SAP speichert die Einstellungen als Datensatz in der benutzerdefinierten Konfigurationstabelle /GOOG/CLIENT_KEY.

So legen Sie die Zugriffseinstellungen fest:

Geben Sie in der SAP-GUI den Transaktionscode

SM30ein.Wählen Sie die Konfigurationstabelle

/GOOG/CLIENT_KEYaus.Geben Sie Werte für die folgenden Tabellenfelder ein:

Feld Datentyp Beschreibung Name String Geben Sie einen aussagekräftigen Namen für die

CLIENT_KEY-Konfiguration an, z. B.BQC_CKEY.Ein Clientschlüsselname ist eine eindeutige Kennung, die vom BigQuery-Connector für SAP verwendet wird, um die Konfigurationen für den Zugriff auf Google Cloudzu identifizieren.

Name des Dienstkontos String Der Name des Dienstkontos (im E-Mail-Adressformat), das für BigQuery-Connector für SAP im Schritt Dienstkonto erstellen erstellt wurde. Beispiel:

sap-example-svc-acct@example-project-123456..Umfang String Der Zugriffsbereich. Geben Sie den

https://www.googleapis.com/auth/cloud-platform-API-Zugriffsbereich an, wie von Compute Engine empfohlen.Projekt-ID String Die ID des Projekts, das Ihr BigQuery-Ziel-Dataset enthält. Befehlsname String Lassen Sie dieses Feld leer.

Autorisierungsklasse String /GOOG/CL_GCP_AUTH_JWTAutorisierungsfeld Nicht zutreffend Lassen Sie dieses Feld leer. Sekunden bis Tokenaktualisierung Ganzzahl Lassen Sie dieses Feld leer. Token-Caching Boolesch Lassen Sie dieses Feld leer.

RFC-Ziele konfigurieren

Um den BigQuery-Connector für SAP mit Google Cloudzu verbinden, empfehlen wir die Verwendung von RFC-Zielen.

Die RFC-Beispielziele GOOG_OAUTH2_TOKEN, GOOG_IAMCREDENTIALS und GOOG_BIGQUERY werden als Teil des BigQuery-Connector für SAP-Transport importiert.

Sie müssen neue RFC-Ziele erstellen, indem Sie die RFC-Beispielziele kopieren.

So konfigurieren Sie die RFC-Ziele:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.(Empfohlen) Erstellen Sie neue RFC-Ziele. Kopieren Sie dazu die Beispiel-RFC-Ziele und notieren Sie sich die neuen RFC-Zielnamen. Sie verwenden sie in späteren Schritten.

Der BigQuery-Connector für SAP verwendet RFC-Ziele, um eine Verbindung zuGoogle Cloud APIs herzustellen.

Wenn Sie die RFC-Ziel-basierte Konnektivität testen möchten, können Sie diesen Schritt überspringen und die Beispiel-RFC-Ziele verwenden.

Gehen Sie für die RFC-Ziele, die Sie erstellt haben, so vor:

Wechseln Sie zum Tab Technische Einstellungen und achten Sie darauf, dass das Feld Dienstnummer auf den Wert

443gesetzt ist. Dies ist der Port, der von der RFC-Destination für die sichere Kommunikation verwendet wird.Gehen Sie zum Tab Anmeldung und Sicherheit und prüfen Sie, ob Feld SSL-Zertifikat auf die Option DFAULT SSL Client (Standard) festgelegt ist.

Optional können Sie Proxyeinstellungen konfigurieren, die HTTP-Komprimierung aktivieren und Private Service Connect-Endpunkte angeben.

Speichern Sie die Änderungen.

Klicken Sie auf Verbindung testen, um die Verbindung zu testen.

Eine Antwort mit

404 Not Foundist akzeptabel und zu erwarten, da der im RFC-Ziel angegebene Endpunkt einemGoogle Cloud -Dienst und nicht einer bestimmten Ressource entspricht, die vom Dienst gehostet wird. Eine solche Antwort weist darauf hin, dass der Zieldienst Google Clouderreichbar ist und keine Zielressource gefunden wurde.

Geben Sie in der SAP-GUI den Transaktionscode

SM30ein.Notieren Sie sich in der Tabelle

/GOOG/CLIENT_KEY, die Sie im vorherigen Abschnitt erstellt haben, den Wert für das Feld Name.Erstellen Sie in der Tabelle

/GOOG/SERVIC_MAPEinträge mit den folgenden Feldwerten:Google Cloud-Schlüsselname Google-Dienstname RFC-Ziel CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comGeben Sie den Namen Ihres RFC-Ziels an, das auf BigQuery ausgerichtet ist. Wenn Sie das Beispiel-RFC-Ziel zu Testzwecken verwenden, geben Sie GOOG_BIGQUERYan.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comGeben Sie den Namen Ihres RFC-Ziels an, das auf Pub/Sub ausgerichtet ist. Wenn Sie das Beispiel-RFC-Ziel zu Testzwecken verwenden, geben Sie GOOG_PUBSUBan.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comGeben Sie den Namen Ihres RFC-Ziels an, das auf IAM ausgerichtet ist. Wenn Sie das Beispiel-RFC-Ziel zu Testzwecken verwenden, geben Sie GOOG_IAMCREDENTIALSan.CLIENT_KEY_TABLE_NAMEgoogleapis.com/oauth2Geben Sie den Namen Ihres RFC-Ziels an, das auf den Google OAuth 2.0-Tokenendpunkt ausgerichtet ist, der zum Tauschen von JWTs gegen Zugriffstokens verwendet wird. Wenn Sie das Beispiel-RFC-Ziel zu Testzwecken verwenden, geben Sie GOOG_OAUTH2_TOKENan.Ersetzen Sie

CLIENT_KEY_TABLE_NAMEdurch den Namen des Clientschlüssels, den Sie im vorherigen Schritt notiert haben.

Proxy-Einstellungen konfigurieren

Wenn Sie RFC-Ziele für die Verbindung mit Google Cloudverwenden, können Sie die Kommunikation von BigQuery-Connector für SAP über den Proxyserver weiterleiten, den Sie in Ihrer SAP-Umgebung verwenden.

Wenn Sie keinen Proxyserver verwenden möchten oder keinen in Ihrer SAP-Umgebung haben, können Sie diesen Schritt überspringen.

So konfigurieren Sie die Proxy-Server-Einstellungen für BigQuery-Connector für SAP:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.Wählen Sie Ihr RFC-Ziel aus, das auf IAM ausgerichtet ist.

Rufen Sie den Tab Technische Einstellungen auf und geben Sie Werte für die Felder im Abschnitt HTTP-Proxy-Optionen ein.

Wiederholen Sie den vorherigen Schritt für Ihr RFC-Ziel, das auf BigQuery ausgerichtet ist.

HTTP-Komprimierung aktivieren

Wenn Sie RFC-Ziele verwenden, um eine Verbindung zu Google Cloudherzustellen, können Sie die HTTP-Komprimierung aktivieren.

Wenn Sie diese Funktion nicht aktivieren möchten, können Sie diesen Schritt überspringen.

So aktivieren Sie die HTTP-Komprimierung:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.Wählen Sie Ihr RFC-Ziel aus, das auf BigQuery ausgerichtet ist.

Rufen Sie den Tab Special Options (Sonderoptionen) auf.

Wählen Sie im Feld HTTP-Version die Option HTTP 1.1 aus.

Wählen Sie für das Feld Komprimierung einen geeigneten Wert aus.

Informationen zu den Komprimierungsoptionen finden Sie im SAP-Hinweis 1037677 – HTTP-Komprimierung komprimiert nur bestimmte Dokumente.

Private Service Connect-Endpunkte angeben

Wenn BigQuery-Connector für SAP Private Service Connect-Endpunkte verwenden soll, um den privaten Verbrauch von BigQuery und IAM zuzulassen, müssen Sie diese Endpunkte in Ihrem Google Cloud -Projekt erstellen und sie in den entsprechenden RFC-Zielen angeben.

Wenn BigQuery Connector für SAP weiterhin die standardmäßigen öffentlichen API-Endpunkte verwenden soll, um eine Verbindung zu BigQuery und IAM herzustellen, überspringen Sie diesen Schritt.

So konfigurieren Sie BigQuery-Connector für SAP für die Verwendung Ihrer Private Service Connect-Endpunkte:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.Prüfen Sie, ob Sie neue RFC-Ziele für BigQuery und IAM erstellt haben. Eine Anleitung zum Erstellen dieser RFC-Ziele finden Sie unter RFC-Ziele konfigurieren.

Wählen Sie das RFC-Ziel aus, das auf BigQuery ausgerichtet ist, und gehen Sie dann so vor:

Zum Tab Technische Einstellungen gehen.

Geben Sie im Feld Ziel Host den Namen des Private Service Connect-Endpunkts ein, den Sie für den Zugriff auf BigQuery erstellt haben.

Klicken Sie auf den Tab Anmeldung und Sicherheit.

Achten Sie darauf, dass im Feld Dienstnummer der Wert

443angegeben ist.Für das Feld SSL-Zertifikat muss die Option DFAULT-SSL-Client (Standard) ausgewählt sein.

Wählen Sie das RFC-Ziel aus, das auf IAM ausgerichtet ist, und gehen Sie dann so vor:

Zum Tab Technische Einstellungen gehen.

Geben Sie im Feld Ziel Host den Namen des Private Service Connect-Endpunkts ein, den Sie für den Zugriff auf IAM erstellt haben.

Klicken Sie auf den Tab Anmeldung und Sicherheit.

Achten Sie darauf, dass im Feld Dienstnummer der Wert

443angegeben ist.Für das Feld SSL-Zertifikat muss die Option DFAULT-SSL-Client (Standard) ausgewählt sein.

Nächste Schritte

Connector für die CDC-Replikation über Pub/Sub konfigurieren

Connector für die Replikation von Streamingdaten konfigurieren