In diesem Dokument wird beschrieben, wie Sie die Authentifizierung für den Zugriff auf Google Cloudeinrichten, wenn Ihr SAP-System auf einer Compute Engine-VM-Instanz gehostet wird.

Google Cloud APIs aktivieren

Aktivieren Sie in Ihrem Google Cloud Projekt die erforderlichen Google Cloud APIs.

Aktivieren Sie für die CDC-Replikation über Pub/Sub die folgenden APIs:

- Pub/Sub API

- BigQuery API

- IAM Service Account Credentials API

Aktivieren Sie für die Replikation von Streamingdaten die folgenden APIs:

- BigQuery API

- IAM Service Account Credentials API

Informationen zum Aktivieren von Google Cloud APIs finden Sie unter APIs aktivieren.

Dienstkonto erstellen

BigQuery-Connector für SAP benötigt ein IAM-Dienstkonto für die Authentifizierung und Autorisierung für den Zugriff auf Google Cloud -Ressourcen.

Dieses Dienstkonto muss ein Hauptkonto im Google Cloud -Projekt sein, das Ihre aktivierten Google Cloud APIs enthält. Wenn Sie das Dienstkonto im selben Projekt wie die Google Cloud APIs erstellen, wird das Dienstkonto dem Projekt automatisch als Hauptkonto hinzugefügt.

Wenn Sie das Dienstkonto in einem anderen Projekt als dem Projekt erstellen, das die aktivierten Google Cloud APIs enthält, müssen Sie das Dienstkonto in einem zusätzlichen Schritt dem Projekt mit den aktivierten Google Cloud APIs hinzufügen.

So erstellen Sie ein Dienstkonto:

Rufen Sie in der Google Cloud Console die Seite IAM & Verwaltung > Dienstkonten auf.

Wählen Sie bei Aufforderung Ihr Google Cloud Projekt aus.

Klicken Sie auf Dienstkonto erstellen.

Geben Sie einen Namen für das Dienstkonto und optional eine Beschreibung an.

Klicken Sie auf Erstellen und fortfahren.

Wenn Sie das Dienstkonto im selben Projekt wie die aktivierten Google Cloud APIs erstellen, wählen Sie im Bereich Diesem Dienstkonto Zugriff auf das Projekt erteilen die entsprechenden Rollen aus:

Wählen Sie für die CDC-Replikation über Pub/Sub die folgenden Rollen aus:

- Pub/Sub-Bearbeiter

- BigQuery-Dateneditor

- BigQuery-Jobnutzer

Wählen Sie für die Replikation von Streamingdaten die folgenden Rollen aus:

- BigQuery-Dateneditor

- BigQuery-Jobnutzer

Wenn Sie das Dienstkonto in einem anderen Projekt als dem Projekt mit den aktivierten Google Cloud APIs erstellen, weisen Sie dem Dienstkonto keine Rollen zu.

Klicken Sie auf Weiter.

Gewähren Sie Nutzern gegebenenfalls Zugriff auf das Dienstkonto.

Klicken Sie auf Fertig. Das Dienstkonto wird in der Liste der Dienstkonten für das Projekt angezeigt.

Wenn Sie das Dienstkonto in einem anderen Projekt als dem Projekt erstellt haben, das die aktivierten Google Cloud APIs enthält, notieren Sie sich den Namen des Dienstkontos. Sie geben den Namen an, wenn Sie das Dienstkonto dem Projekt mit aktivierten Google Cloud APIs hinzufügen. Weitere Informationen finden Sie unter Dienstkonto zum BigQuery-Projekt hinzufügen.

Das Dienstkonto wird jetzt als Hauptkonto auf der Seite IAM-Berechtigungen des Google Cloud Projekts aufgeführt, in dem das Dienstkonto erstellt wurde.

Dienstkonto dem Zielprojekt hinzufügen

Wenn Sie das Dienstkonto für BigQuery-Connector für SAP in einem anderen Projekt als dem Projekt erstellt haben, das die aktivierten Google Cloud APIs enthält, müssen Sie das Dienstkonto dem Projekt mit den aktivierten Google Cloud APIs hinzufügen.

Wenn Sie das Dienstkonto im selben Projekt wie die aktivierten Google Cloud APIs erstellt haben, können Sie diesen Schritt überspringen.

Führen Sie die folgenden Schritte aus, um dem BigQuery-Dataset-Projekt ein vorhandenes Dienstkonto hinzuzufügen:

Rufen Sie in der Google Cloud Console die Seite „IAM-Berechtigungen“ auf:

Prüfen Sie, ob der Name des Projekts, in dem die aktiviertenGoogle Cloud -APIs enthalten sind, oben auf der Seite angezeigt wird. Beispiel:

Berechtigungen für das Projekt "

PROJECT_NAME"Ist das nicht der Fall, wechseln Sie zwischen Projekten.

Klicken Sie auf der IAM-Seite auf Hinzufügen. Das Dialogfeld Hauptkonten zu "

PROJECT_NAME" hinzufügen wird geöffnet.Führen Sie im Dialogfeld Hauptkonten zu "

PROJECT_NAME" hinzufügen die folgenden Schritte aus:- Geben Sie im Feld Neue Hauptkonten den Namen des Dienstkontos an.

- Geben Sie im Feld Rolle auswählen den BigQuery-Dateneditor ein.

- Klicken Sie auf WEITERE ROLLE HINZUFÜGEN. Das Feld Rolle auswählen wird noch einmal angezeigt.

- Geben Sie im Feld Rolle auswählen den BigQuery-Jobnutzer an.

- Wiederholen Sie für die CDC-Replikation über Pub/Sub den vorherigen Schritt und geben Sie Pub/Sub-Bearbeiter an.

- Klicken Sie auf Speichern. Das Dienstkonto wird in der Liste der Projekthauptkonten auf der Seite IAM angezeigt.

Sicherheit auf der Host-VM konfigurieren

Für BigQuery-Connector für SAP muss die Compute Engine-VM, auf der SAP LT Replication Server gehostet wird, mit den folgenden Sicherheitsoptionen konfiguriert werden:

- Die Zugriffsbereiche der Host-VM müssen festgelegt werden, um vollständigen Zugriff auf die Cloud APIs zu ermöglichen.

- Das Dienstkonto der Host-VM muss die IAM-Rolle Ersteller von Dienstkonto-Tokens enthalten.

Wenn diese Optionen nicht auf der Host-VM konfiguriert sind, müssen Sie sie konfigurieren.

API-Zugriffsbereiche der Host-VM prüfen

Prüfen Sie die aktuelle Einstellung des Zugriffsbereichs der Host-VM des SAP LT Replication Server. Wenn die VM bereits uneingeschränkten Zugriff auf alle Cloud APIs hat, müssen Sie die Zugriffsbereiche nicht ändern.

Führen Sie die folgenden Schritte aus, um den Zugriffsbereich einer Host-VM zu prüfen:

Google Cloud console

Öffnen Sie in der Google Cloud Console die Seite „VM-Instanzen“:

Wählen Sie bei Bedarf das Google Cloud -Projekt aus, das den SAP LT Replication Server-Host enthält.

Klicken Sie auf der Seite "VM-Instanzen" auf den Namen der Host-VM. Die Seite mit den VM-Details wird geöffnet.

Prüfen Sie unter API und Identitätsverwaltung auf der Detailseite der Host-VM die aktuelle Einstellung für Cloud API-Zugriffsbereiche:

- Wenn die Einstellung Uneingeschränkten Zugriff auf alle Cloud APIs zulassen lautet, ist die Einstellung richtig und muss nicht geändert werden.

- Wenn die Einstellung nicht Uneingeschränkten Zugriff auf alle Cloud-APIs zulassen lautet, müssen Sie die VM beenden und die Einstellung ändern. Eine Anleitung finden Sie im nächsten Abschnitt.

gcloud-CLI

Rufen Sie die aktuellen Zugriffsbereiche der Host-VM auf:

gcloud compute instances describe VM_NAME --zone=VM_ZONE --format="yaml(serviceAccounts)"

Wenn

https://www.googleapis.com/auth/cloud-platformin den Zugriffsbereichen nicht enthalten ist, müssen Sie die Zugriffsbereiche der Host-VM ändern. Wenn Sie beispielsweise eine VM-Instanz mit einem Compute Engine-Standarddienstkonto erstellen, müssen Sie die folgenden Standardzugriffsbereiche ändern:serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/devstorage.read_only - https://www.googleapis.com/auth/logging.write - https://www.googleapis.com/auth/monitoring.write - https://www.googleapis.com/auth/servicecontrol - https://www.googleapis.com/auth/service.management.readonly - https://www.googleapis.com/auth/trace.append

Wenn unter

scopeslediglich der Bereichhttps://www.googleapis.com/auth/cloud-platformaufgeführt ist, wie im folgenden Beispiel gezeigt, müssen Sie die Bereiche nicht ändern:serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/cloud-platform

API-Zugriffsbereiche der Host-VM ändern

Wenn die Host-VM von SAP LT Replication Server keinen vollständigen Zugriff auf dieGoogle Cloud -APIs hat, ändern Sie die Zugriffsbereiche, um vollständigen Zugriff auf alle Cloud APIs zu gewähren.

So ändern Sie die Einstellung Cloud API-Zugriffsbereiche für eine Host-VM:

Google Cloud console

Beschränken Sie bei Bedarf die Rollen, die dem Sicherheitskonto der Host-VM zugewiesen sind.

Sie finden den Sicherheitskontonamen auf der Detailseite der Host-VM unter API und Identitätsverwaltung. Sie können die Rollen ändern, die einem Dienstkonto in der Google Cloud Console auf der IAM-Seite unter Hauptkonten zugewiesen sind.

Beenden Sie bei Bedarf alle Arbeitslasten, die auf der Host-VM ausgeführt werden.

Öffnen Sie in der Google Cloud Console die Seite „VM-Instanzen“:

Klicken Sie auf der Seite "VM-Instanzen" auf den Namen der Host-VM, um die Seite "VM-Details" zu öffnen.

Klicken Sie auf BEENDEN, um oben auf der Host-VM-Detailseite die Host-VM zu beenden.

Klicken Sie nach dem Beenden der VM auf Bearbeiten.

Wählen Sie unter Sicherheit und Zugriff > Zugriffsbereiche die Option Uneingeschränkten Zugriff auf alle Cloud APIs zulassen aus.

Klicken Sie auf Speichern.

Starten Sie oben auf der Seite der Host-VM-Details die Host-VM. Klicken Sie dazu auf STARTEN/FORTSETZEN.

Starten Sie gegebenenfalls alle Arbeitslasten neu, die auf der Host-VM beendet wurden.

gcloud-CLI

Passen Sie bei Bedarf die dem VM-Dienstkonto zugewiesenen IAM-Rollen an, um dafür zu sorgen, dass der Zugriff auf Google Cloud-Dienste von der Host-VM entsprechend eingeschränkt ist.

Informationen zum Ändern der Rollen, die einem Dienstkonto zugewiesen sind, finden Sie unter Dienstkonto aktualisieren.

Beenden Sie falls nötig jede SAP-Software, die auf der Host-VM ausgeführt wird.

Beenden Sie die VM:

gcloud compute instances stop VM_NAME --zone=VM_ZONE

Ändern Sie die Zugriffsbereiche der VM:

gcloud compute instances set-service-account VM_NAME --scopes=cloud-platform --zone=VM_ZONE

Starten Sie die VM:

gcloud compute instances start VM_NAME --zone=VM_ZONE

Starten Sie, falls erforderlich, die SAP-Software, die auf der Host-VM ausgeführt wird.

Host-VM zum Abrufen von Zugriffstokens berechtigen

Sie müssen ein dediziertes Dienstkonto für die Host-VM erstellen und dem Dienstkonto die Berechtigung erteilen, die Zugriffstokens abzurufen, die BigQuery-Connector für SAP für den Zugriff aufGoogle Cloudbenötigt.

So berechtigen Sie die Host-VM zum Abrufen von Zugriffstokens:

Erstellen Sie in der Google Cloud Console ein IAM-Dienstkonto für die Host-VM-Instanz.

Informationen zum Erstellen eines Dienstkontos finden Sie unter Dienstkonto erstellen.

Weisen Sie dem Dienstkonto die Rolle

Service Account Token Creatorzu. Informationen zum Zuweisen einer Rolle finden Sie unter Einzelne Rolle zuweisen.Hängen Sie das Dienstkonto an die VM-Instanz an, auf der Ihre SAP-Arbeitslast ausgeführt wird.

Informationen zum Anhängen eines Dienstkontos an eine VM-Instanz finden Sie unter VM erstellen und Dienstkonto anhängen.

Die Host-VM ist jetzt zum Erstellen von Zugriffstokens berechtigt.

BigQuery-Dataset erstellen

Zum Erstellen eines BigQuery-Datasets muss Ihr Nutzerkonto die richtigen IAM-Berechtigungen für BigQuery haben. Weitere Informationen finden Sie unter Erforderliche Berechtigungen.

Rufen Sie in der Google Cloud Console die Seite „BigQuery“ auf.

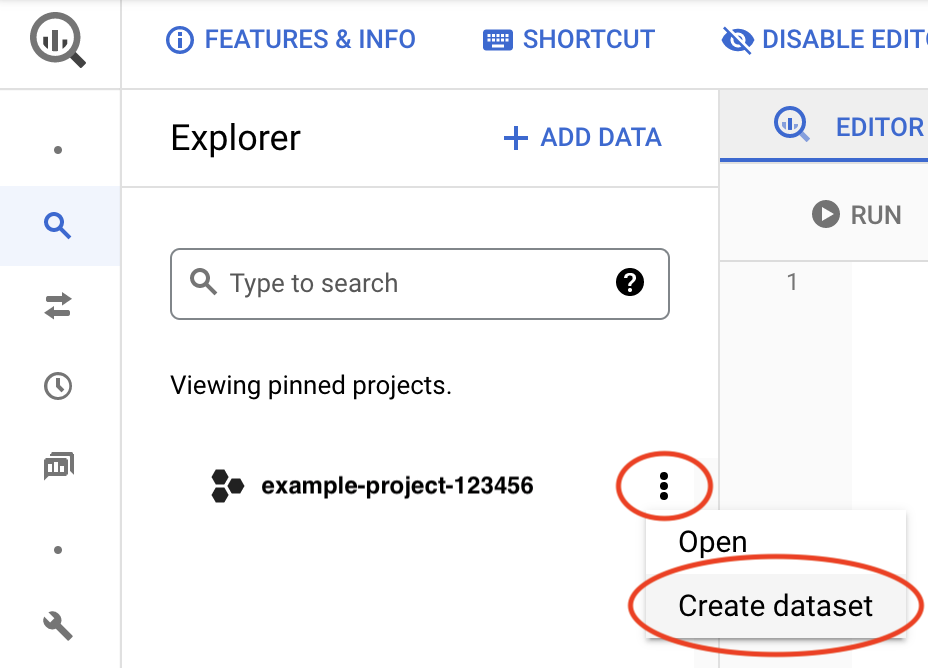

Klicken Sie neben Ihrer Projekt-ID auf das Symbol Aktionen ansehen und dann auf Dataset erstellen.

Geben Sie im Feld Dataset-ID einen eindeutigen Namen ein. Weitere Informationen finden Sie unter Datasets benennen.

Weitere Informationen zum Erstellen von BigQuery-Datasets finden Sie unter Datasets erstellen.

TLS/SSL-Zertifikate und HTTPS einrichten

Die Kommunikation zwischen BigQuery-Connector für SAP und Google-Diensten wird mithilfe von TLS/SSL und HTTPS gesichert.

Wenn Sie eine Verbindung zu Google-Diensten herstellen möchten, folgen Sie den Empfehlungen von Google Trust Services. Sie müssen mindestens alle Root-CA-Zertifikate aus dem Repository von Google Trust Services herunterladen.

Damit Sie immer die neuesten vertrauenswürdigen Root-CA-Zertifikate verwenden, empfehlen wir, den Root-Zertifikatspeicher Ihres Systems alle sechs Monate zu aktualisieren. Google kündigt neue und entfernte Root-CA-Zertifikate unter Google Trust Services an. Wenn Sie automatische Benachrichtigungen erhalten möchten, abonnieren Sie den RSS-Feed auf Google Trust Services.

Verwenden Sie in der SAP-GUI die Transaktion

STRUST, um die Root-CA-Zertifikate in den PSE-OrdnerSSL client SSL Client (Standard)zu importieren.Weitere Informationen von SAP finden Sie unter SAP-Hilfe – Liste der PSE-Zertifizierungen pflegen.

Prüfen Sie auf dem SAP LT Replication Server-Host, ob alle Firewallregeln oder Proxys so konfiguriert sind, dass sie ausgehenden Traffic vom HTTPS-Port zur BigQuery API zulassen.

Insbesondere muss SAP LT Replication Server auf die folgendenGoogle Cloud APIs zugreifen können:

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Wenn BigQuery-Connector für SAP über Private Service Connect-Endpunkte in Ihrem VPC-Netzwerk auf Google Cloud APIs zugreifen soll, müssen Sie Folgendes tun: RFC-Ziele konfigurieren und Ihre Private Service Connect-Endpunkte angeben in diesen RFC-Zielen. Weitere Informationen finden Sie unter RFC-Ziele.

Weitere Informationen von SAP zum Einrichten von TLS/SSL finden Sie im SAP-Hinweis 510007 – Weitere Überlegungen zum Einrichten von TLS/SSL für Anwendungsserver-ABAP.

Zugriffseinstellungen in /GOOG/CLIENT_KEY angeben

Verwenden Sie die Transaktion SM30, um die Einstellungen für den Zugriff aufGoogle Cloudanzugeben. BigQuery-Connector für SAP speichert die Einstellungen als Datensatz in der benutzerdefinierten Konfigurationstabelle /GOOG/CLIENT_KEY.

So legen Sie die Zugriffseinstellungen fest:

Geben Sie in der SAP-GUI den Transaktionscode

SM30ein.Wählen Sie die Konfigurationstabelle

/GOOG/CLIENT_KEYaus.Geben Sie Werte für die folgenden Tabellenfelder ein:

Feld Datentyp Beschreibung Name String Geben Sie einen aussagekräftigen Namen für die

CLIENT_KEY-Konfiguration an, z. B.BQC_CKEY.Ein Clientschlüsselname ist eine eindeutige Kennung, die vom BigQuery-Connector für SAP verwendet wird, um die Konfigurationen für den Zugriff auf Google Cloudzu identifizieren.

Name des Dienstkontos String Der Name des Dienstkontos (im E-Mail-Adressformat), das für BigQuery-Connector für SAP im Schritt Dienstkonto erstellen erstellt wurde. Beispiel:

sap-example-svc-acct@example-project-123456..Umfang String Der Zugriffsbereich. Geben Sie den

https://www.googleapis.com/auth/cloud-platform-API-Zugriffsbereich an, wie von Compute Engine empfohlen. Dieser Zugriffsbereich entspricht der EinstellungAllow full access to all Cloud APIsauf der Host-VM. Weitere Informationen finden Sie unter Zugriffsbereiche auf der Host-VM festlegen.Projekt-ID String Die ID des Projekts, das Ihr BigQuery-Ziel-Dataset enthält. Befehlsname String Lassen Sie dieses Feld leer.

Autorisierungsklasse String Geben Sie /GOOG/CL_GCP_AUTH_GOOGLEanAutorisierungsfeld Nicht zutreffend Lassen Sie dieses Feld leer. Sekunden bis Tokenaktualisierung Ganzzahl Gibt die Zeit in Sekunden an, bis ein Zugriffstoken abläuft und aktualisiert werden muss. Der Standardwert ist

3500. Sie können diesen Standardwert überschreiben, indem Sie in den erweiterten Einstellungen einen Wert für den ParameterCMD_SECS_DEFLTfestlegen.Wenn Sie einen Wert im Bereich von

1bis3599angeben, wird die Standardablaufzeit überschrieben. Wenn Sie0angeben, verwendet der BigQuery-Connector für SAP den Standardwert.Token-Caching Boolesch Das Flag, das bestimmt, ob die aus Google Cloud abgerufenen Zugriffstoken im Cache gespeichert werden. Wir empfehlen, das Token-Caching zu aktivieren, nachdem Sie BigQuery-Connector für SAP konfiguriert und Ihre Verbindung zu Google Cloudgetestet haben. Weitere Informationen zum Token-Caching finden Sie unter Token-Caching aktivieren.

RFC-Ziele konfigurieren

Um den BigQuery-Connector für SAP mit Google Cloudzu verbinden, empfehlen wir die Verwendung von RFC-Zielen.

Die RFC-Beispielziele GOOG_IAMCREDENTIALS und GOOG_BIGQUERY werden als Teil des BigQuery-Connector für SAP-Transport importiert.

Sie müssen neue RFC-Ziele erstellen, indem Sie die RFC-Beispielziele kopieren.

So konfigurieren Sie die RFC-Ziele:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.(Empfohlen) Erstellen Sie neue RFC-Ziele. Kopieren Sie dazu die Beispiel-RFC-Ziele und notieren Sie sich die neuen RFC-Zielnamen. Sie verwenden sie in späteren Schritten.

Der BigQuery-Connector für SAP verwendet RFC-Ziele, um eine Verbindung zuGoogle Cloud APIs herzustellen.

Wenn Sie die RFC-Ziel-basierte Konnektivität testen möchten, können Sie diesen Schritt überspringen und die Beispiel-RFC-Ziele verwenden.

Gehen Sie für die RFC-Ziele, die Sie erstellt haben, so vor:

Wechseln Sie zum Tab Technische Einstellungen und achten Sie darauf, dass das Feld Dienstnummer auf den Wert

443gesetzt ist. Dies ist der Port, der von der RFC-Destination für die sichere Kommunikation verwendet wird.Gehen Sie zum Tab Anmeldung und Sicherheit und prüfen Sie, ob Feld SSL-Zertifikat auf die Option DFAULT SSL Client (Standard) festgelegt ist.

Optional können Sie Proxyeinstellungen konfigurieren, die HTTP-Komprimierung aktivieren und Private Service Connect-Endpunkte angeben.

Speichern Sie die Änderungen.

Klicken Sie auf Verbindung testen, um die Verbindung zu testen.

Eine Antwort mit

404 Not Foundist akzeptabel und zu erwarten, da der im RFC-Ziel angegebene Endpunkt einemGoogle Cloud -Dienst und nicht einer bestimmten Ressource entspricht, die vom Dienst gehostet wird. Eine solche Antwort weist darauf hin, dass der Zieldienst Google Clouderreichbar ist und keine Zielressource gefunden wurde.

Geben Sie in der SAP-GUI den Transaktionscode

SM30ein.Notieren Sie sich in der Tabelle

/GOOG/CLIENT_KEY, die Sie im vorherigen Abschnitt erstellt haben, den Wert für das Feld Name.Erstellen Sie in der Tabelle

/GOOG/SERVIC_MAPEinträge mit den folgenden Feldwerten:Google Cloud-Schlüsselname Google-Dienstname RFC-Ziel CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comGeben Sie den Namen Ihres RFC-Ziels an, das auf BigQuery ausgerichtet ist. Wenn Sie das Beispiel-RFC-Ziel zu Testzwecken verwenden, geben Sie GOOG_BIGQUERYan.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comGeben Sie den Namen Ihres RFC-Ziels an, das auf Pub/Sub ausgerichtet ist. Wenn Sie das Beispiel-RFC-Ziel zu Testzwecken verwenden, geben Sie GOOG_PUBSUBan.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comGeben Sie den Namen Ihres RFC-Ziels an, das auf IAM ausgerichtet ist. Wenn Sie das Beispiel-RFC-Ziel zu Testzwecken verwenden, geben Sie GOOG_IAMCREDENTIALSan.Ersetzen Sie

CLIENT_KEY_TABLE_NAMEdurch den Namen des Clientschlüssels, den Sie im vorherigen Schritt notiert haben.

Proxy-Einstellungen konfigurieren

Wenn Sie RFC-Ziele für die Verbindung mit Google Cloudverwenden, können Sie die Kommunikation von BigQuery-Connector für SAP über den Proxyserver weiterleiten, den Sie in Ihrer SAP-Umgebung verwenden.

Wenn Sie keinen Proxyserver verwenden möchten oder keinen in Ihrer SAP-Umgebung haben, können Sie diesen Schritt überspringen.

So konfigurieren Sie die Proxy-Server-Einstellungen für BigQuery-Connector für SAP:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.Wählen Sie Ihr RFC-Ziel aus, das auf IAM ausgerichtet ist.

Rufen Sie den Tab Technische Einstellungen auf und geben Sie Werte für die Felder im Abschnitt HTTP-Proxy-Optionen ein.

Wiederholen Sie den vorherigen Schritt für Ihr RFC-Ziel, das auf BigQuery ausgerichtet ist.

HTTP-Komprimierung aktivieren

Wenn Sie RFC-Ziele verwenden, um eine Verbindung zu Google Cloudherzustellen, können Sie die HTTP-Komprimierung aktivieren.

Wenn Sie diese Funktion nicht aktivieren möchten, können Sie diesen Schritt überspringen.

So aktivieren Sie die HTTP-Komprimierung:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.Wählen Sie Ihr RFC-Ziel aus, das auf BigQuery ausgerichtet ist.

Rufen Sie den Tab Special Options (Sonderoptionen) auf.

Wählen Sie im Feld HTTP-Version die Option HTTP 1.1 aus.

Wählen Sie für das Feld Komprimierung einen geeigneten Wert aus.

Informationen zu den Komprimierungsoptionen finden Sie im SAP-Hinweis 1037677 – HTTP-Komprimierung komprimiert nur bestimmte Dokumente.

Private Service Connect-Endpunkte angeben

Wenn BigQuery-Connector für SAP Private Service Connect-Endpunkte verwenden soll, um den privaten Verbrauch von BigQuery und IAM zuzulassen, müssen Sie diese Endpunkte in Ihrem Google Cloud -Projekt erstellen und sie in den entsprechenden RFC-Zielen angeben.

Wenn BigQuery Connector für SAP weiterhin die standardmäßigen öffentlichen API-Endpunkte verwenden soll, um eine Verbindung zu BigQuery und IAM herzustellen, überspringen Sie diesen Schritt.

So konfigurieren Sie BigQuery-Connector für SAP für die Verwendung Ihrer Private Service Connect-Endpunkte:

Geben Sie in der SAP-GUI den Transaktionscode

SM59ein.Prüfen Sie, ob Sie neue RFC-Ziele für BigQuery und IAM erstellt haben. Eine Anleitung zum Erstellen dieser RFC-Ziele finden Sie unter RFC-Ziele konfigurieren.

Wählen Sie das RFC-Ziel aus, das auf BigQuery ausgerichtet ist, und gehen Sie dann so vor:

Zum Tab Technische Einstellungen gehen.

Geben Sie im Feld Ziel Host den Namen des Private Service Connect-Endpunkts ein, den Sie für den Zugriff auf BigQuery erstellt haben.

Klicken Sie auf den Tab Anmeldung und Sicherheit.

Achten Sie darauf, dass im Feld Dienstnummer der Wert

443angegeben ist.Für das Feld SSL-Zertifikat muss die Option DFAULT-SSL-Client (Standard) ausgewählt sein.

Wählen Sie das RFC-Ziel aus, das auf IAM ausgerichtet ist, und gehen Sie dann so vor:

Zum Tab Technische Einstellungen gehen.

Geben Sie im Feld Ziel Host den Namen des Private Service Connect-Endpunkts ein, den Sie für den Zugriff auf IAM erstellt haben.

Klicken Sie auf den Tab Anmeldung und Sicherheit.

Achten Sie darauf, dass im Feld Dienstnummer der Wert

443angegeben ist.Für das Feld SSL-Zertifikat muss die Option DFAULT-SSL-Client (Standard) ausgewählt sein.

HTTP- und HTTPS-Ports im Internet Communication Manager (ICM) prüfen

Die VM-Metadaten werden auf einem Metadatenserver gespeichert, der nur über einen HTTP-Port zugänglich ist. Daher müssen Sie prüfen, ob ein HTTP-Port zusammen mit einem HTTPS-Port erstellt wurde und aktiv ist, um auf die VM-Metadaten zugreifen zu können.

- Geben Sie in der SAP-GUI den Transaktionscode

SMICMein. - Klicken Sie in der Menüleiste auf Weitere zu > Dienste. Ein grünes Häkchen in der Spalte Actv gibt an, dass die HTTP- und HTTPS-Ports aktiv sind.

Informationen zum Konfigurieren der HTTP- und HTTPS-Ports finden Sie unter HTTP(S)-Einstellungen in ICM.

Google Cloud Authentifizierung und Autorisierung testen

Prüfen Sie, ob Sie die Google Cloud -Authentifizierung korrekt konfiguriert haben. Fordern Sie dazu ein Zugriffstoken an und rufen Sie Informationen zu Ihrem BigQuery-Dataset ab.

Testen Sie mit den folgenden Schritten Ihre Google Cloud-Authentifizierung und ‑Autorisierung von der SAP LT Replication Server-Host-VM:

Öffnen Sie auf der SAP LT Replication Server-Host-VM eine Befehlszeilen-Shell.

Wechseln Sie zum

sidadm-Nutzer.Fordern Sie das erste Zugriffstoken vom Metadatenserver der Host-VM an:

curl "http://metadata.google.internal/computeMetadata/v1/instance/service-accounts/default/token" -H "Metadata-Flavor: Google"

Der Metadatenserver gibt ein Zugriffstoken zurück, das dem folgenden Beispiel ähnelt. Dabei ist ACCESS_TOKEN_STRING_1 ein Zugriffstokenstring, den Sie im folgenden Schritt in den Befehl kopieren:

{"access_token":"ACCESS_TOKEN_STRING_1", "expires_in":3599,"token_type":"Bearer"}Fordern Sie das zweite Zugriffstoken aus der IAM API an. Führen Sie dazu den folgenden Befehl aus, nachdem Sie die Platzhalterwerte ersetzt haben:

Linux

curl --request POST \ "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" \ --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" \ --header "Accept: application/json" \ --header "Content-Type: application/json" \ --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" \ --compressedWindows

curl --request POST ` "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" ` --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" ` --header "Accept: application/json" ` --header "Content-Type: application/json" ` --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" ` --compressedErsetzen Sie Folgendes:

SERVICE_ACCOUNT: das Dienstkonto, das Sie in einem früheren Schritt für BigQuery-Connector für SAP erstellt haben.ACCESS_TOKEN_STRING_1: der erste Zugriffstokenstring aus dem vorherigen Schritt.

Die IAM API gibt ein zweites Zugriffstoken, ACCESS_TOKEN_STRING_2, zurück, das dem folgenden Beispiel ähnelt. Im nächsten Schritt kopieren Sie diesen zweiten Tokenstring in eine Anfrage an die BigQuery API.

{"access_token":"ACCESS_TOKEN_STRING_2","expires_in":3599,"token_type":"Bearer"}Rufen Sie Informationen zu Ihrem BigQuery-Dataset ab. Führen Sie dazu den folgenden Befehl aus, nachdem Sie die Platzhalterwerte ersetzt haben:

Linux

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" \ -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Windows

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" ` -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Ersetzen Sie Folgendes:

PROJECT_ID: die ID des Projekts, das Ihr BigQuery-Dataset enthält.DATASET_NAME: der Name des Ziel-Datasets, wie in BigQuery definiert.ACCESS_TOKEN_STRING_2: der Zugriffstokenstring, der von der IAM API im vorherigen Schritt zurückgegeben wurde.

Wenn Ihre Google Cloud Authentifizierung ordnungsgemäß konfiguriert ist, werden Informationen zum Dataset zurückgegeben.

Wenn sie nicht richtig konfiguriert ist, finden Sie weitere Informationen unter Fehlerbehebung für BigQuery-Connector für SAP.

Nächste Schritte

Connector für die CDC-Replikation über Pub/Sub konfigurieren

Connector für die Replikation von Streamingdaten konfigurieren