Dokumen ini menunjukkan cara menyiapkan autentikasi untuk mengakses Google Cloud ketika sistem SAP Anda berjalan di host yang berada di infrastruktur lokal, di penyedia cloud lain, di lingkungan lain di luar Google Cloud, atau dikelola oleh SAP melalui program SAP RISE.

Untuk autentikasi ke Google Cloud, Anda menggunakan Token Web JSON (JWT) yang ditandatangani Google Clouduntuk mendapatkan token akses dari Google Cloud. Langkah-langkah konfigurasi tingkat tingginya adalah sebagai berikut:

- Aktifkan Google Cloud API.

- Membuat akun layanan untuk pengambilan token berbasis JWT.

- Konfigurasi setelan keamanan untuk Google Cloud di host Server Replikasi SAP LT.

- Buat akun layanan lain untuk otorisasi.

- Membuat set data BigQuery.

- Siapkan sertifikat TLS/SSL dan HTTPS.

- Tentukan setelan akses di

/GOOG/CLIENT_KEY.

Aktifkan Google Cloud API

Di Google Cloud project Anda, aktifkan API Google Cloud yang diperlukan.

Untuk replikasi CDC melalui Pub/Sub, aktifkan API berikut:

- Pub/Sub API

- BigQuery API

- IAM Service Account Credentials API

Untuk replikasi data streaming, aktifkan API berikut:

- BigQuery API

- IAM Service Account Credentials API

Untuk mengetahui informasi tentang cara mengaktifkan Google Cloud API, lihat Mengaktifkan API.

Membuat akun layanan untuk pengambilan token berbasis JWT

Untuk autentikasi berbasis JWT ke Google Cloud, BigQuery Connector untuk SAP memerlukan akun layanan IAM.

Membuat akun layanan

Guna membuat akun layanan untuk pengambilan token berbasis JWT, selesaikan langkah-langkah berikut:

Di konsol Google Cloud , buka halaman Service accounts di IAM & Admin.

Jika diminta, pilih project Google Cloud Anda.

Klik Create Service Account.

Tentukan nama untuk akun layanan dan deskripsi (opsional).

Klik Create and Continue.

Di panel Grant this service account access to project, pilih peran Service Account Token Creator.

Klik Continue.

Berikan akses ke akun layanan kepada pengguna lain sebagaimana mestinya.

Klik Selesai. Akun layanan akan muncul dalam daftar akun layanan untuk Google Cloud project.

Membuat kunci akun layanan

Anda harus membuat kunci akun layanan P12 untuk akun layanan yang digunakan untuk pengambilan token berbasis JWT.

Untuk membuat kunci akun layanan, selesaikan langkah-langkah berikut:

Di konsol Google Cloud , buka halaman Service accounts di IAM & Admin.

Pilih project Google Cloud Anda.

Klik alamat email akun layanan yang Anda buat untuk pengambilan token berbasis JWT di bagian sebelumnya, Membuat akun layanan.

Di bawah nama akun layanan, klik tab Keys.

Klik menu drop-down Add Key, lalu pilih Create new key untuk membuat kunci akun layanan.

Terima P12 sebagai jenis kunci dan klik Create.

Kunci pribadi disimpan ke komputer Anda.

Catat sandi untuk file kunci pribadi,

notasecret.Berikan kunci pribadi dan sandi kepada administrator SAP Anda untuk mengimpor kunci pribadi ke

STRUST, seperti yang dijelaskan dalam Mengimpor kunci akun layanan ke STRUST.

Mengaktifkan penandatanganan JWT untuk akun layanan di host Server Replikasi SAP LT

Guna mengaktifkan penandatanganan JWT untuk akun layanan yang dibuat untuk pengambilan token berbasis JWT, Anda harus menambahkan parameter JWT_SERVC_ACCT ke tabel /GOOG/BQ_PARAM dan mengonfigurasi akun layanan.

Guna mengaktifkan penandatanganan JWT untuk akun layanan, selesaikan langkah-langkah berikut:

Di SAP GUI, masukkan transaksi

/GOOG/SLT_SETTINGSyang didahului dengan/n:/n/GOOG/SLT_SETTINGSDari menu drop-down Settings Table di layar peluncuran untuk transaksi

/GOOG/SLT_SETTINGS, pilih Parameter.Klik ikon Execute. Layar BigQuery Settings Maintenance - Parameters akan ditampilkan.

Klik ikon Insert Row.

Di baris yang ditampilkan, tentukan setelan berikut:

- Di kolom Parameter Name, masukkan

JWT_SERVC_ACCT. Deskripsi parameter diisi secara otomatis. - Di kolom Parameter Value, masukkan alamat email akun layanan yang Anda buat untuk pengambilan token berbasis JWT di bagian sebelumnya, Membuat akun layanan ini.

- Di kolom Parameter Name, masukkan

Klik Save.

Pengaturan disimpan sebagai catatan di tabel konfigurasi

/GOOG/BQ_PARAMdan kolom Changed By dan Changed On , dan Changed At diisi secara otomatis.

Mengonfigurasi setelan keamanan untuk Google Cloud di host Server Replikasi SAP LT

Bagian ini menjelaskan cara mengonfigurasi setelan keamanan untuk Google Cloud

di host Server Replikasi SAP LT, yang melibatkan pembuatan entri Aplikasi SSF

dan mengimpor kunci akun layanan ke STRUST.

Membuat Aplikasi Secure Store and Forward (SSF) baru

Dalam tabel SSFAPPLIC, entri ZG_JWT diimpor sebagai bagian dari transport BigQuery Connector untuk SAP. Jika entri ZG_JWT tidak diimpor, Anda harus membuat entri baru dengan nama ZG_JWT menggunakan transaksi SE16.

Untuk membuat entri baru di tabel SSFAPPLIC, selesaikan langkah-langkah berikut:

- Di SAP GUI, masukkan kode transaksi

SE16. - Di kolom Table Name, masukkan

SSFAPPLIC, lalu buat entri baru. - Untuk kolom APPLIC, masukkan

ZG_JWT. - Kecuali kolom B_INCCERTS, B_DETACHED, B_ASKPWD, dan B_DISTRIB, pilih semua kolom lainnya.

- Di kolom DESCRIPT, masukkan

JWT Signature for GCP. Simpan entri baru.

Entri ini menjadi node baru dalam transaksi

STRUST, tempat Anda mengimpor kunci akun layanan.

Aktifkan node STRUST

Gunakan transaksi SSFA untuk mengaktifkan node STRUST untuk JWT Signature for GCP.

Untuk mengaktifkan node STRUST, selesaikan langkah-langkah berikut:

- Di SAP GUI, masukkan transaksi

SSFA. - Klik New Entries.

Di menu drop-down SSF Application, pilih

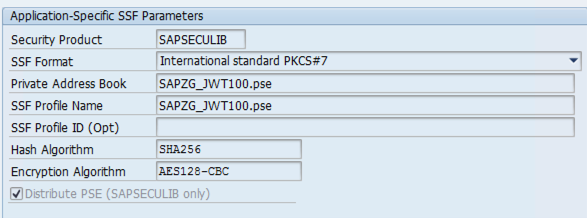

JWT Signature for GCP. Ini adalah entri baru yang Anda buat di tabelSSFAPPLIC.Screenshot berikut menunjukkan parameter SSF khusus aplikasi yang otomatis diisi oleh SAP.

Simpan entri baru.

Node baru

SSF JWT Signature for GCPdiaktifkan dalam transaksiSTRUST. Sekarang, Anda dapat mengimpor kunci akun layanan ke node ini.

Impor kunci akun layanan ke STRUST

Untuk mengimpor kunci akun layanan ke STRUST, selesaikan langkah-langkah berikut:

Di SAP GUI, masukkan kode transaksi

STRUST.Verifikasi node baru dalam transaksi

STRUSTadalahSSF JWT Signature for GCP.Impor file kunci pribadi:

- Pilih PSE > Import dari panel menu.

- Bergantung pada jenis sistem sumber, pilih kunci pribadi yang sesuai:

- S4/HANA

- Pilih kunci pribadi P12.

- Masukkan sandi file

notasecret, lalu klik OK.

- ECC

- Pilih kunci pribadi PSE. Anda harus mengonversi kunci pribadi P12 yang telah Anda download sebelumnya menjadi kunci pribadi PSE. Untuk mengetahui informasi selengkapnya tentang cara mengonversi kunci P12 menjadi kunci PSE, lihat Mengonversi kunci P12 menjadi kunci PSE.

- Masukkan PIN file yang Anda buat selama konversi kunci pribadi dari kunci P12 ke kunci PSE, lalu klik OK.

- S4/HANA

Pilih PSE > Save as.

Pilih tombol opsi SSF Application, dan di kolom yang sesuai, pilih node SSF Application baru yang Anda buat di Create a new Secure Store and Forward (SSF) Application ini.

Simpan entri baru.

Kunci layanan dilampirkan ke

SSF JWT Signature for GCPnode aplikasi SSF.

Mengonversi kunci pribadi P12 menjadi kunci PSE

Jika sistem sumber Anda adalah SAP NetWeaver 7.0x (SAP ECC), Anda harus mengonversi kunci P12 menjadi kunci PSE.

Untuk mengonversi kunci P12 menjadi kunci PSE, selesaikan langkah-langkah berikut:

Buka jalur:

/usr/sap/SID/SYS/exe/run/

Ganti SID dengan ID sistem SAP.

Jalankan perintah berikut setelah mengganti placeholder:

sapgenpse import_p12 -p PSE_PATH_AND_FILE_NAME P12_PATH_AND_FILE_NAME.p12

Ganti kode berikut:

PSE_PATH_AND_FILE_NAME: Tentukan jalur dan nama file untuk file PSE.P12_PATH_AND_FILE_NAME: Tentukan jalur dan nama file untuk file kunci P12.

Masukkan sandi file kunci pribadi P12,

notasecret.Buat PIN baru untuk kunci pribadi PSE dan masukkan kembali PIN Anda.

Catat PIN ini, Anda harus memberikan PIN ini saat mengimpor file kunci pribadi PSE ke

STRUST.

Untuk mengetahui informasi dari SAP terkait cara mengonversi kunci P12 menjadi kunci PSE, lihat:

- SAP Note 2148457 - How to convert the keypair of a PKCS#12 / PFX container into a PSE file

- SAP Note 2976401 - Error "import_p12: Error creating PSE" saat mengonversi pasangan kunci container PKCS#12 / PFX menjadi file PSE

Membuat akun layanan untuk otorisasi

Bagian ini menjelaskan proses pembuatan akun layanan untuk otorisasi dan penyiapan sertifikat TLS/SSL untuk komunikasi yang aman.

Membuat akun layanan

BigQuery Connector untuk SAP memerlukan akun layanan IAM untuk autentikasi dan otorisasi guna mengakses resource Google Cloud .

Akun layanan ini harus merupakan akun utama dalam Google Cloud project yang berisi API Google Cloud yang diaktifkan. Jika Anda membuat akun layanan di project yang sama dengan API Google Cloud , akun layanan akan ditambahkan sebagai akun utama ke project secara otomatis.

Jika membuat akun layanan dalam project selain project yang berisi API yang diaktifkan, Anda perlu menambahkan akun layanan ke project API yang diaktifkan dengan langkah tambahan. Google Cloud Google Cloud

Untuk membuat akun layanan, lakukan langkah berikut:

Di konsol Google Cloud , buka halaman Service accounts di IAM & Admin.

Jika diminta, pilih project Google Cloud Anda.

Klik Create Service Account.

Tentukan nama untuk akun layanan dan deskripsi (opsional).

Klik Create and Continue.

Jika Anda membuat akun layanan dalam project yang sama dengan API Google Cloud yang diaktifkan, pilih peran yang sesuai di panel Grant this service account access to project:

Untuk replikasi CDC melalui Pub/Sub, pilih peran berikut:

- Editor Pub/Sub

- BigQuery Data Editor

- BigQuery Job User

Untuk replikasi data streaming, pilih peran berikut:

- BigQuery Data Editor

- BigQuery Job User

Jika Anda membuat akun layanan di project yang berbeda dengan project API Google Cloud yang diaktifkan, jangan berikan peran apa pun ke akun layanan tersebut.

Klik Lanjutkan.

Berikan akses ke akun layanan kepada pengguna lain sebagaimana mestinya.

Klik Done. Akun layanan akan muncul dalam daftar akun layanan untuk project tersebut.

Jika Anda membuat akun layanan dalam project yang berbeda dengan project yang berisi API yang diaktifkan Google Cloud , catat nama akun layanan tersebut. Anda menentukan nama tersebut saat menambahkan akun layanan ke project API Google Cloud yang diaktifkan. Untuk mengetahui informasi selengkapnya, lihat Menambahkan akun layanan ke project BigQuery.

Akun layanan tersebut sekarang tercantum sebagai akun utama di halaman IAM Permissions project Google Cloud tempat akun layanan dibuat.

Menambahkan akun layanan ke project target

Jika Anda membuat akun layanan untuk BigQuery Connector untuk SAP dalam project selain project yang berisi API yang diaktifkan, Anda harus menambahkan akun layanan tersebut ke project API yang diaktifkan. Google Cloud Google Cloud

Jika Anda membuat akun layanan dalam project yang sama dengan API yang diaktifkan, Anda dapat melewati langkah ini. Google Cloud

Untuk menambahkan akun layanan yang ada ke project set data BigQuery, selesaikan langkah-langkah berikut:

Di konsol Google Cloud , buka halaman IAM Permissions:

Pastikan nama project yang berisiGoogle Cloud API yang diaktifkan ditampilkan di dekat bagian atas halaman. Contoh:

Izin untuk project "

PROJECT_NAME"Jika tidak, ganti project.

Di halaman IAM, klik Add. Dialog Add principals to "

PROJECT_NAME" akan terbuka.Pada dialog Add principals to "

PROJECT_NAME", selesaikan langkah-langkah berikut:- Di kolom New principals, tentukan nama akun layanan.

- Di kolom Select a role, masukkan BigQuery Data Editor.

- Klik ADD ANOTHER ROLE. Kolom Select a role akan ditampilkan lagi.

- Di kolom Select a role, tetapkan BigQuery Job User.

- Untuk replikasi CDC melalui Pub/Sub, ulangi langkah sebelumnya, dan tentukan Pub/Sub Editor.

- Klik Simpan. Akun layanan akan muncul dalam daftar akun utama project di halaman IAM.

Membuat set data BigQuery

Untuk membuat set data BigQuery, akun pengguna Anda harus memiliki izin IAM yang tepat untuk BigQuery. Untuk mengetahui informasi selengkapnya, lihat Izin yang diperlukan.

Di Google Cloud konsol, buka halaman BigQuery:

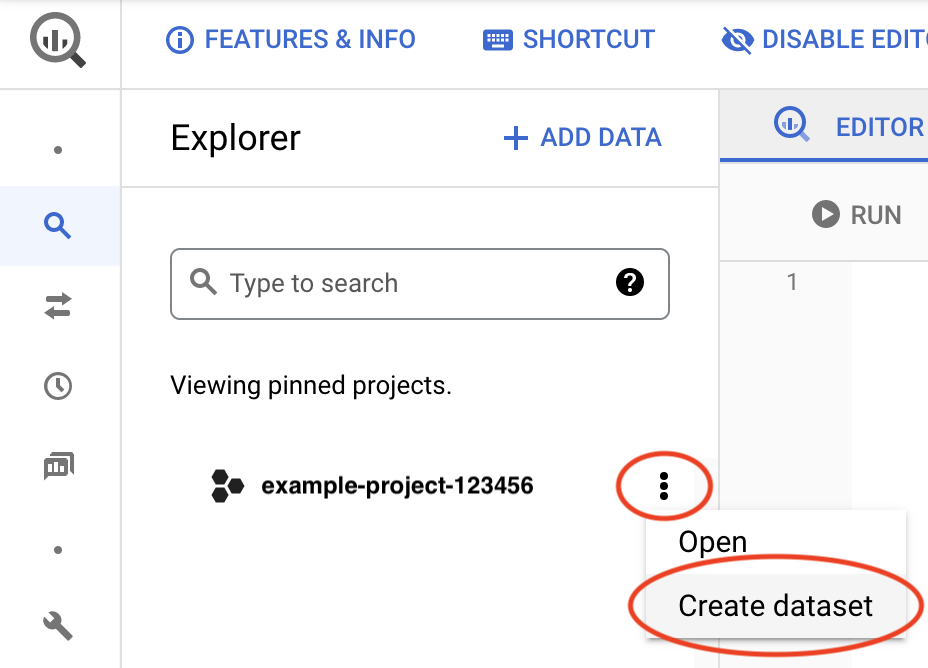

Di samping project ID Anda, klik ikon View actions, , lalu klik Create dataset.

Di kolom Dataset ID, masukkan nama unik. Untuk mengetahui informasi selengkapnya, lihat Penamaan set data.

Untuk mengetahui informasi selengkapnya tentang cara membuat set data BigQuery, lihat Membuat set data.

Menyiapkan sertifikat TLS/SSL dan HTTPS

Komunikasi antara BigQuery Connector untuk SAP dan layanan Google diamankan menggunakan TLS/SSL dan HTTPS.

Untuk terhubung ke layanan Google, ikuti saran Google Trust Services. Minimal, Anda harus mendownload semua sertifikat CA root dari repositori Layanan Kepercayaan Google.

Untuk memastikan Anda menggunakan sertifikat CA root tepercaya terbaru, sebaiknya Anda memperbarui penyimpanan sertifikat root sistem Anda setiap enam bulan. Google mengumumkan sertifikat CA root baru dan yang dihapus di Layanan Kepercayaan Google. Untuk menerima notifikasi otomatis, berlangganan feed RSS di Google Trust Services.

Di SAP GUI, gunakan transaksi

STRUSTuntuk mengimpor sertifikat CA root ke dalam folder PSESSL client SSL Client (Standard).Untuk mengetahui informasi selengkapnya dari SAP, lihat Bantuan SAP - Mempertahankan Daftar Sertifikasi PSE.

Di host Server Replikasi SAP LT, pastikan semua aturan atau proxy firewall dikonfigurasi untuk mengizinkan traffic keluar dari port HTTPS ke BigQuery API.

Secara khusus, Server Replikasi SAP LT harus dapat mengakses APIGoogle Cloud berikut:

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Jika Anda ingin BigQuery Connector untuk SAP mengakses API Google Cloud melalui endpoint Private Service Connect di jaringan VPC, Anda harus mengonfigurasi tujuan RFC dan menentukan endpoint Private Service Connect di tujuan RFC tersebut. Untuk mengetahui informasi selengkapnya, lihat Tujuan RFC.

Untuk mengetahui informasi selengkapnya dari SAP tentang penyiapan TLS/SSL, lihat SAP Note 510007 - Pertimbangan tambahan untuk menyiapkan TLS/SSL di Server Aplikasi ABAP.

Tentukan setelan akses di /GOOG/CLIENT_KEY

Gunakan transaksi SM30 untuk menentukan setelan akses ke

Google Cloud. BigQuery Connector untuk SAP menyimpan setelan sebagai kumpulan data dalam tabel konfigurasi kustom /GOOG/CLIENT_KEY.

Untuk menentukan setelan akses, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM30.Pilih tabel konfigurasi

/GOOG/CLIENT_KEY.Masukkan nilai untuk kolom tabel berikut:

Kolom Jenis data Deskripsi Nama String Tentukan nama deskriptif untuk konfigurasi

CLIENT_KEY, sepertiBQC_CKEY.Nama kunci klien adalah ID unik yang digunakan oleh BigQuery Connector untuk SAP guna mengidentifikasi konfigurasi untuk mengakses Google Cloud.

Nama Akun Layanan String Nama akun layanan, dalam format alamat email, yang dibuat untuk BigQuery Connector for SAP pada langkah Membuat akun layanan. Contoh:

sap-example-svc-acct@example-project-123456..Cakupan String Cakupan akses. Tentukan cakupan akses API

https://www.googleapis.com/auth/cloud-platform, seperti yang direkomendasikan oleh Compute Engine.ID Project String ID project yang berisi set data BigQuery target Anda. Nama perintah String Kosongkan kolom ini.

Class Otorisasi String /GOOG/CL_GCP_AUTH_JWTKolom Otorisasi Tidak berlaku Kosongkan kolom ini. Detik Pembaruan Token Bilangan Bulat Kosongkan kolom ini. Penyimpanan Token dalam Cache Boolean Kosongkan kolom ini.

Mengonfigurasi tujuan RFC

Untuk menghubungkan BigQuery Connector untuk SAP ke Google Cloud, sebaiknya gunakan tujuan RFC.

Contoh tujuan RFC GOOG_OAUTH2_TOKEN, GOOG_IAMCREDENTIALS, dan GOOG_BIGQUERY diimpor sebagai bagian dari transport BigQuery Connector untuk SAP.

Anda perlu membuat tujuan RFC baru dengan menyalin contoh tujuan RFC.

Untuk mengonfigurasi tujuan RFC, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM59.(Direkomendasikan) Buat tujuan RFC baru dengan menyalin contoh tujuan RFC, lalu buat catatan untuk nama tujuan RFC baru. Anda akan menggunakannya di langkah-langkah berikutnya.

BigQuery Connector untuk SAP menggunakan tujuan RFC untuk terhubung keGoogle Cloud API.

Jika ingin menguji konektivitas berbasis tujuan RFC, Anda dapat melewati langkah ini dan menggunakan contoh tujuan RFC.

Untuk tujuan RFC yang Anda buat, lakukan hal berikut:

Buka tab Technical Settings dan pastikan kolom Service No. ditetapkan dengan nilai

443. Inilah port yang digunakan oleh tujuan RFC untuk komunikasi yang aman.Buka Logon & Security lalu pastikan bahwa SSL Certificate ditetapkan dengan opsi DFAULT SSL Client (Standard) singkat ini.

Jika ingin, Anda dapat mengonfigurasi setelan proxy, mengaktifkan kompresi HTTP, dan menentukan endpoint Private Service Connect.

Simpan perubahan Anda.

Untuk menguji koneksi, klik Connection Test.

Respons yang berisi

404 Not Founddapat diterima dan telah diperkirakan karena endpoint yang ditentukan dalam tujuan RFC sesuai dengan layananGoogle Cloud , bukan resource tertentu yang dihosting oleh layanan. Respons tersebut menunjukkan bahwa layanan Google Cloud target dapat dijangkau dan tidak ada resource target yang ditemukan.

Di SAP GUI, masukkan kode transaksi

SM30.Pada tabel

/GOOG/CLIENT_KEYyang Anda buat di bagian sebelumnya, catat nilai untuk kolom Name.Pada tabel

/GOOG/SERVIC_MAP, buat entri dengan nilai kolom berikut:Google Cloud Key Name Google Service Name RFC Destination CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comTentukan nama tujuan RFC Anda yang menargetkan BigQuery. Jika Anda menggunakan contoh tujuan RFC untuk pengujian, tentukan GOOG_BIGQUERY.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comTentukan nama tujuan RFC yang menargetkan Pub/Sub. Jika Anda menggunakan contoh tujuan RFC untuk pengujian, tentukan GOOG_PUBSUB.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comTentukan nama tujuan RFC yang menargetkan IAM. Jika Anda menggunakan contoh tujuan RFC untuk pengujian, tentukan GOOG_IAMCREDENTIALS.CLIENT_KEY_TABLE_NAMEgoogleapis.com/oauth2Tentukan nama tujuan RFC yang menargetkan endpoint Token OAuth 2.0 Google, yang digunakan untuk menukar JWT dengan token akses. Jika Anda menggunakan contoh tujuan RFC untuk tujuan pengujian, tentukan GOOG_OAUTH2_TOKEN.Ganti

CLIENT_KEY_TABLE_NAMEdengan nama kunci klien yang Anda catat di langkah sebelumnya.

Mengonfigurasi setelan proxy

Saat menggunakan tujuan RFC untuk terhubung ke Google Cloud, Anda dapat merutekan komunikasi dari BigQuery Connector untuk SAP melalui server proxy yang Anda gunakan di lanskap SAP.

Jika tidak ingin menggunakan server proxy atau tidak memilikinya dalam lanskap SAP, Anda dapat melewati langkah ini.

Guna mengonfigurasi setelan server proxy untuk BigQuery Connector untuk SAP, selesaikan langkah-langkah berikut:

Di SAP GUI, masukkan kode transaksi

SM59.Pilih tujuan RFC yang menargetkan IAM.

Buka tab Technical Settings, lalu masukkan nilai untuk kolom di bagian HTTP Proxy Options.

Ulangi langkah sebelumnya untuk tujuan RFC yang menargetkan BigQuery.

Mengaktifkan kompresi HTTP

Saat menggunakan RFC destinations untuk terhubung ke Google Cloud, Anda dapat mengaktifkan HTTP compression.

Jika tidak ingin mengaktifkan fitur ini, Anda dapat melewati langkah ini.

Untuk mengaktifkan kompresi HTTP, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM59.Pilih tujuan RFC yang menargetkan BigQuery.

Buka tab Special Options.

Untuk kolom HTTP Version, pilih HTTP 1.1.

Untuk kolom Compression, pilih nilai yang sesuai.

Untuk mengetahui informasi tentang opsi kompresinya, lihat Catatan SAP 1037677 - Kompresi HTTP hanya mengompresi dokumen tertentu

Menentukan endpoint Private Service Connect

Jika Anda ingin BigQuery Connector untuk SAP menggunakan endpoint Private Service Connect untuk mengizinkan penggunaan BigQuery dan IAM secara pribadi, Anda harus membuat endpoint tersebut di project Google Cloud dan menentukannya di tujuan RFC masing-masing.

Jika Anda ingin BigQuery Connector untuk SAP terus menggunakan endpoint API publik default untuk terhubung ke BigQuery dan IAM, lewati langkah ini.

Guna mengonfigurasi BigQuery Connector untuk SAP agar menggunakan endpoint Private Service Connect, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM59.Pastikan Anda telah membuat tujuan RFC baru untuk BigQuery dan IAM. Untuk petunjuk cara membuat tujuan RFC ini, lihat Mengonfigurasi tujuan RFC.

Pilih tujuan RFC yang menargetkan BigQuery, lalu lakukan hal berikut:

Buka tab Technical Settings.

Untuk kolom Target Host, masukkan nama endpoint Private Service Connect yang Anda buat untuk mengakses BigQuery.

Buka tab Logon and Security.

Untuk kolom Service No., pastikan nilai

443ditentukan.Untuk kolom SSL Certificate, pastikan opsi DFAULT SSL Client (Standard) telah dipilih.

Pilih tujuan RFC yang menargetkan IAM, lalu lakukan hal berikut:

Buka tab Technical Settings.

Untuk kolom Target Host, masukkan nama endpoint Private Service Connect yang Anda buat untuk mengakses IAM.

Buka tab Logon and Security.

Untuk kolom Service No., pastikan nilai

443ditentukan.Untuk kolom SSL Certificate, pastikan opsi DFAULT SSL Client (Standard) telah dipilih.