Questo documento mostra come configurare l'autenticazione per accedere a Google Cloud quando il sistema SAP è ospitato su un'istanza VM di Compute Engine.

Abilita le API Google Cloud

Nel tuo progetto Google Cloud , abilita le API Google Cloud richieste.

Per la replica CDC tramite Pub/Sub, abilita le seguenti API:

- API Pub/Sub

- API BigQuery

- API IAM Service Account Credentials

Per la replica dei dati di streaming, abilita le seguenti API:

- API BigQuery

- API IAM Service Account Credentials

Per informazioni su come abilitare le API Google Cloud , vedi Abilitazione delle API.

Crea un account di servizio

BigQuery Connector per SAP ha bisogno di un account di servizio IAM per l'autenticazione e l'autorizzazione per accedere alle risorse Google Cloud .

Questo account di servizio deve essere un principal nel progetto Google Cloud che contiene le API Google Cloud attivate. Se crei ilaccount di serviziot nello stesso progetto delle Google Cloud API, iaccount di serviziont viene aggiunto automaticamente come entità al progetto.

Se crei il account di servizio in un progetto diverso da quello che contiene le API Google Cloud attivate, devi aggiungere il account di servizio al progetto delle API Google Cloud attivate in un passaggio aggiuntivo.

Per creare un service account:

Nella Google Cloud console, vai alla pagina IAM e amministrazione > Service account.

Se richiesto, seleziona il tuo progetto Google Cloud .

Fai clic su Crea account di servizio.

Specifica un nome per l'account di servizio e, facoltativamente, una descrizione.

Fai clic su Crea e continua.

Se stai creando il account di servizio nello stesso progetto delle API Google Cloud attivate, nel riquadro Concedi a questo account di servizio l'accesso al progetto, seleziona i ruoli in base alle esigenze:

Per la replica CDC tramite Pub/Sub, seleziona i seguenti ruoli:

- Pub/Sub Editor

- Editor dati BigQuery

- Utente job BigQuery

Per la replica dei dati in streaming, seleziona i seguenti ruoli:

- Editor dati BigQuery

- Utente job BigQuery

Se stai creando l'account di servizio in un progetto diverso da quello delle API Google Cloud attivate, non concedere ruoli all'account di servizio.

Fai clic su Continua.

Se necessario, concedi ad altri utenti l'accesso al account di servizio.

Fai clic su Fine. Il account di servizio viene visualizzato nell'elenco dei service account per il progetto.

Se hai creato il account di servizio in un progetto diverso da quello che contiene le API Google Cloud attivate, annota il nome del account di servizio. Specifichi il nome quando aggiungi il service account al progetto API Google Cloud attivate. Per ulteriori informazioni, vedi Aggiungi l'account di servizio al progetto BigQuery.

Ora il account di servizio è elencato come entità nella pagina Autorizzazioni IAM del progetto Google Cloud in cui è stato creato.

Aggiungi il account di servizio al progetto di destinazione

Se hai creato l'account di servizio per BigQuery Connector per SAP in un progetto diverso da quello che contiene le API Google Cloud abilitate, devi aggiungere l'account di servizio al progetto API Google Cloud abilitate.

Se hai creato il account di servizio nello stesso progetto delle API Google Cloud attivate, puoi saltare questo passaggio.

Per aggiungere un account di servizio esistente al progetto del set di dati BigQuery, completa i seguenti passaggi:

Nella console Google Cloud , vai alla pagina Autorizzazioni IAM:

Verifica che il nome del progetto che contiene le APIGoogle Cloud abilitate sia visualizzato nella parte superiore della pagina. Ad esempio:

Autorizzazioni per il progetto "

PROJECT_NAME"In caso contrario, cambia progetto.

Nella pagina IAM, fai clic su Aggiungi. Si apre la finestra di dialogo Aggiungi entità a "

PROJECT_NAME".Nella finestra di dialogo Aggiungi entità a "

PROJECT_NAME", completa i seguenti passaggi:- Nel campo Nuove entità, specifica il nome del account di servizio.

- Nel campo Seleziona un ruolo, specifica BigQuery Data Editor.

- Fai clic su AGGIUNGI UN ALTRO RUOLO. Viene visualizzato di nuovo il campo Seleziona un ruolo.

- Nel campo Seleziona un ruolo, specifica Utente job BigQuery.

- Per la replica CDC tramite Pub/Sub, ripeti il passaggio precedente e specifica Pub/Sub Editor.

- Fai clic su Salva. Il account di servizio viene visualizzato nell'elenco dei principali del progetto nella pagina IAM.

Configura la sicurezza sulla VM host

BigQuery Connector per SAP richiede che la VM Compute Engine che ospita SAP LT Replication Server sia configurata con le seguenti opzioni di sicurezza:

- Gli ambiti di accesso della VM host devono essere impostati in modo da consentire l'accesso completo alle API Cloud.

- Il account di servizio della VM host deve includere il ruolo IAM Creatore token service account.

Se queste opzioni non sono configurate nella VM host, devi configurarle.

Controlla gli ambiti di accesso API della VM host

Controlla l'impostazione dell'ambito di accesso corrente della VM host di SAP LT Replication Server. Se la VM ha già accesso completo a tutteAPI Cloudd, non devi modificare gli ambiti di accesso.

Per controllare l'ambito di accesso di una VM host:

Google Cloud console

Nella console Google Cloud , apri la pagina Istanze VM:

Se necessario, seleziona il progetto Google Cloud che contiene l'host SAP LT Replication Server.

Nella pagina delle istanze VM, fai clic sul nome della VM host. Viene visualizzata la pagina dei dettagli della VM.

Nella sezione Gestione API e identità della pagina dei dettagli della VM host, controlla l'impostazione attuale di Ambiti di accesso API Cloud:

- Se l'impostazione è Consenti l'accesso completo a tutte le API Cloud, l'impostazione è corretta e non devi modificarla.

- Se l'impostazione non è Consenti l'accesso completo a tutte le API di Cloud, devi arrestare la VM e modificare l'impostazione. Per le istruzioni, consulta la sezione successiva.

Interfaccia a riga di comando gcloud

Visualizza gli attuali ambiti di accesso della VM host:

gcloud compute instances describe VM_NAME --zone=VM_ZONE --format="yaml(serviceAccounts)"

Se gli ambiti di accesso non includono

https://www.googleapis.com/auth/cloud-platform, devi modificare gli ambiti di accesso della VM host. Ad esempio, se crei un'istanza VM con un account di servizio Compute Engine predefinito, devi modificare i seguenti ambiti di accesso predefiniti:serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/devstorage.read_only - https://www.googleapis.com/auth/logging.write - https://www.googleapis.com/auth/monitoring.write - https://www.googleapis.com/auth/servicecontrol - https://www.googleapis.com/auth/service.management.readonly - https://www.googleapis.com/auth/trace.append

Se l'unico ambito elencato in

scopesèhttps://www.googleapis.com/auth/cloud-platform, come nell'esempio seguente, non devi modificare gli ambiti:serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/cloud-platform

Modificare gli ambiti di accesso API della VM host

Se la VM host di SAP LT Replication Server non ha accesso completo alle APIGoogle Cloud , modifica gli ambiti di accesso per consentire l'accesso completo a tutte le API Cloud.

Per modificare l'impostazione degli ambiti di accesso API Cloud per una VM host, svolgi le seguenti operazioni:

Google Cloud console

Se necessario, limita i ruoli concessi all'account di sicurezza della VM host.

Puoi trovare il nome dell'account di sicurezza nella pagina dei dettagli della VM host in Gestione API e identità. Puoi modificare i ruoli concessi a un account di servizio nella console Google Cloud nella pagina IAM in Entità.

Se necessario, arresta tutti i carichi di lavoro in esecuzione sulla VM host.

Nella console Google Cloud , apri la pagina Istanze VM:

Nella pagina dell'istanza VM, fai clic sul nome della VM host per aprire la pagina dei dettagli della VM.

Nella parte superiore della pagina dei dettagli della VM host, arresta la VM host facendo clic su ARRESTA.

Dopo l'arresto della VM, fai clic su MODIFICA.

In Sicurezza e accesso > Ambiti di accesso, seleziona Consenti l'accesso completo a tutte le API Cloud.

Fai clic su Salva.

Nella parte superiore della pagina dei dettagli della VM host, avvia la VM host facendo clic su AVVIA/RIPRENDI.

Se necessario, riavvia i carichi di lavoro arrestati sulla VM host.

Interfaccia a riga di comando gcloud

Se necessario, modifica i ruoli IAM concessi all'account di servizio VM per assicurarti che l'accesso ai servizi Google Cloud dalla VM host sia limitato in modo appropriato.

Per informazioni su come modificare i ruoli concessi a un account di servizio, consulta Aggiornamento di un service account.

Se necessario, arresta qualsiasi software SAP in esecuzione sulla VM host.

Arresta la VM:

gcloud compute instances stop VM_NAME --zone=VM_ZONE

Modifica gli ambiti di accesso della VM:

gcloud compute instances set-service-account VM_NAME --scopes=cloud-platform --zone=VM_ZONE

Avvia la VM:

gcloud compute instances start VM_NAME --zone=VM_ZONE

Se necessario, avvia il software SAP in esecuzione sulla VM host.

Abilitare la VM host per ottenere token di accesso

Devi creare un account di servizio dedicato per la VM host e concedere al account di servizio l'autorizzazione per ottenere i token di accesso richiesti da BigQuery Connector per SAP per accedere a Google Cloud.

Per consentire alla VM host di ottenere token di accesso:

Nella console Google Cloud , crea un account di servizio IAM per l'istanza VM host.

Per informazioni su come creare un account di servizio, vedi Creare un service account.

Concedi il ruolo

Service Account Token Creatoral account di servizio. Per informazioni su come concedere un ruolo, consulta Concedere un singolo ruolo.Collega il account di servizio all'istanza VM in cui è in esecuzione il tuo workload SAP.

Per informazioni su come collegare un account di servizio a un'istanza VM, vedi Creare una VM e collegare il service account.

La VM host ora ha l'autorizzazione per creare token di accesso.

Crea un set di dati BigQuery

Per creare un set di dati BigQuery, il tuo account utente deve disporre delle autorizzazioni IAM appropriate per BigQuery. Per maggiori informazioni, consulta la sezione Autorizzazioni richieste.

Nella console Google Cloud , vai alla pagina BigQuery:

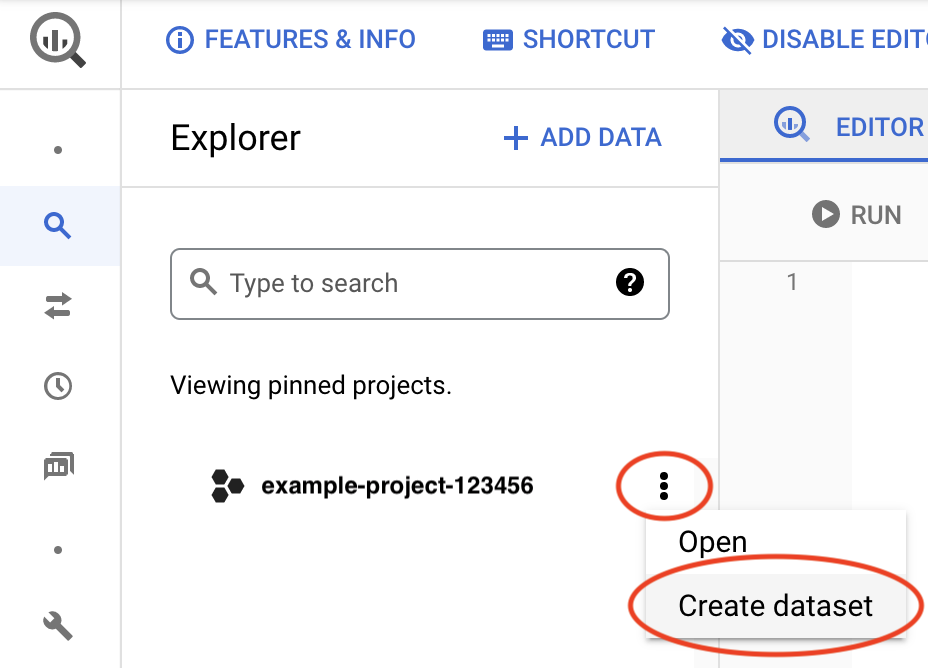

Accanto all'ID progetto, fai clic sull'icona Visualizza azioni, , quindi fai clic su Crea set di dati.

Nel campo ID set di dati, inserisci un nome univoco. Per ulteriori informazioni, vedi Denominare i set di dati.

Per ulteriori informazioni sulla creazione di set di dati BigQuery, consulta Creazione di set di dati.

Configurare i certificati TLS/SSL e HTTPS

La comunicazione tra BigQuery Connector per SAP e i servizi Google è protetta tramite TLS/SSL e HTTPS.

Per la connessione ai servizi Google, segui i suggerimenti di Google Trust Services. Come minimo, devi scaricare tutti i certificati CA radice dal repository Google Trust Services.

Per assicurarti di utilizzare i certificati CA radice attendibili più recenti, ti consigliamo di aggiornare l'archivio dei certificati radice del sistema ogni sei mesi. Google annuncia i certificati CA radice nuovi e rimossi su Google Trust Services. Per ricevere notifiche automatiche, iscriviti al feed RSS su Google Trust Services.

Nella GUI SAP, utilizza la transazione

STRUSTper importare i certificati CA radice nella cartella PSESSL client SSL Client (Standard).Per ulteriori informazioni da SAP, consulta SAP Help - Maintain PSE Certification list.

Sull'host SAP LT Replication Server, verifica che eventuali regole firewall o proxy siano configurati per consentire il traffico in uscita dalla porta HTTPS all'API BigQuery.

In particolare, SAP LT Replication Server deve essere in grado di accedere alle seguenti APIGoogle Cloud :

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Se vuoi che BigQuery Connector per SAP acceda alle API Google Cloud tramite gli endpoint Private Service Connect nella tua rete VPC, devi configurare le destinazioni RFC e specificare gli endpoint Private Service Connect in queste destinazioni RFC. Per ulteriori informazioni, vedi Destinazioni RFC.

Per ulteriori informazioni di SAP sulla configurazione di TLS/SSL, consulta la nota SAP 510007 - Considerazioni aggiuntive per la configurazione di TLS/SSL su Application Server ABAP.

Specificare le impostazioni di accesso in /GOOG/CLIENT_KEY

Utilizza la transazione SM30 per specificare le impostazioni di accesso a

Google Cloud. BigQuery Connector per SAP archivia le impostazioni

come record nella tabella di configurazione personalizzata /GOOG/CLIENT_KEY.

Per specificare le impostazioni di accesso:

Nella GUI SAP, inserisci il codice di transazione

SM30.Seleziona la tabella di configurazione

/GOOG/CLIENT_KEY.Inserisci i valori per i seguenti campi della tabella:

Campo Tipo di dati Descrizione Nome Stringa Specifica un nome descrittivo per la configurazione

CLIENT_KEY, ad esempioBQC_CKEY.Il nome di una chiave client è un identificatore univoco utilizzato da BigQuery Connector per SAP per identificare le configurazioni per l'accesso a Google Cloud.

Nome account di servizio Stringa Il nome del account di servizio, nel formato dell'indirizzo email, che è stato creato per BigQuery Connector per SAP nel passaggio Crea un service account. Ad esempio:

sap-example-svc-acct@example-project-123456..Ambito Stringa L'ambito di accesso. Specifica l'ambito di accesso all'API

https://www.googleapis.com/auth/cloud-platform, come consigliato da Compute Engine. Questo ambito di accesso corrisponde all'impostazioneAllow full access to all Cloud APIssulla VM host. Per ulteriori informazioni, vedi Imposta gli ambiti di accesso sulla VM host.ID progetto Stringa L'ID del progetto che contiene il set di dati BigQuery di destinazione. Nome comando Stringa Lascia vuoto questo campo.

Authorization Class Stringa Specifica /GOOG/CL_GCP_AUTH_GOOGLECampo Autorizzazione Non applicabile Lascia vuoto questo campo. Secondi di aggiornamento del token Numero intero Il periodo di tempo, in secondi, prima della scadenza di un token di accesso e del relativo aggiornamento. Il valore predefinito è

3500. Puoi sovrascrivere questo valore predefinito impostando un valore per il parametroCMD_SECS_DEFLTnelle impostazioni avanzate.Se specifichi un valore compreso tra

1e3599, il tempo di scadenza predefinito viene sostituito. Se specifichi0, il BigQuery Connector per SAPP utilizza il valore predefinito.Memorizzazione nella cache dei token Booleano Il flag che determina se i token di accesso recuperati da Google Cloud vengono memorizzati nella cache. Ti consigliamo di attivare la memorizzazione nella cache dei token dopo aver terminato la configurazione di BigQuery Connector per SAP e il test della connessione a Google Cloud. Per maggiori informazioni sulla memorizzazione nella cache dei token, vedi Attivare la memorizzazione nella cache dei token.

Configurare le destinazioni RFC

Per connettere BigQuery Connector per SAP a Google Cloud, ti consigliamo di utilizzare le destinazioni RFC.

Le destinazioni RFC di esempio GOOG_IAMCREDENTIALS e GOOG_BIGQUERY

vengono importate nell'ambito del trasporto di BigQuery Connector per SAP.

Devi creare nuove destinazioni RFC copiando quelle di esempio.

Per configurare le destinazioni RFC:

Nella GUI SAP, inserisci il codice di transazione

SM59.(Consigliato) Crea nuove destinazioni RFC copiando le destinazioni RFC di esempio, quindi prendi nota dei nuovi nomi delle destinazioni RFC. Li utilizzerai nei passaggi successivi.

BigQuery Connector per SAP utilizza le destinazioni RFC per connettersi alle APIGoogle Cloud .

Se vuoi testare la connettività basata sulla destinazione RFC, puoi saltare questo passaggio e utilizzare le destinazioni RFC di esempio.

Per le destinazioni RFC che hai creato:

Vai alla scheda Impostazioni tecniche e assicurati che il campo Numero di servizio sia impostato con il valore

443. Questa è la porta utilizzata dalla destinazione RFC per la comunicazione sicura.Vai alla scheda Accesso e sicurezza e assicurati che il campo Certificato SSL sia impostato con l'opzione Client SSL predefinito (standard).

Facoltativamente, puoi configurare le impostazioni proxy, abilitare la compressione HTTP e specificare gli endpoint Private Service Connect.

Salva le modifiche.

Per testare la connessione, fai clic su Test connessione.

Una risposta contenente

404 Not Foundè accettabile e prevista perché l'endpoint specificato nella destinazione RFC corrisponde a un servizioGoogle Cloud e non a una risorsa specifica ospitata dal servizio. Una risposta di questo tipo indica che il servizio di destinazione Google Cloud è raggiungibile e che non è stata trovata alcuna risorsa di destinazione.

Nella GUI SAP, inserisci il codice di transazione

SM30.Nella tabella

/GOOG/CLIENT_KEYche hai creato nella sezione precedente, annota il valore del campo Nome.Nella tabella

/GOOG/SERVIC_MAP, crea voci con i seguenti valori dei campi:Nome della chiave Google Cloud Nome del servizio Google Destinazione RFC CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comSpecifica il nome della destinazione RFC che ha come target BigQuery. Se utilizzi la destinazione RFC di esempio a scopo di test, specifica GOOG_BIGQUERY.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comSpecifica il nome della destinazione RFC che ha come target Pub/Sub. Se utilizzi la destinazione RFC di esempio a scopo di test, specifica GOOG_PUBSUB.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comSpecifica il nome della destinazione RFC che ha come target IAM. Se utilizzi la destinazione RFC di esempio a scopo di test, specifica GOOG_IAMCREDENTIALS.Sostituisci

CLIENT_KEY_TABLE_NAMEcon il nome della chiave client che hai annotato nel passaggio precedente.

Configurare le impostazioni proxy

Quando utilizzi le destinazioni RFC per connetterti a Google Cloud, puoi instradare la comunicazione da BigQuery Connector per SAP tramite il server proxy che utilizzi nel tuo panorama SAP.

Se non vuoi utilizzare un server proxy o non ne hai uno nel tuo panorama SAP, puoi saltare questo passaggio.

Per configurare le impostazioni del server proxy per BigQuery Connector per SAP, completa i seguenti passaggi:

Nella GUI SAP, inserisci il codice di transazione

SM59.Seleziona la destinazione RFC che ha come target IAM.

Vai alla scheda Impostazioni tecniche, quindi inserisci i valori per i campi nella sezione Opzioni proxy HTTP.

Ripeti il passaggio precedente per la destinazione RFC che ha come target BigQuery.

Abilitare la compressione HTTP

Quando utilizzi le destinazioni RFC per connetterti a Google Cloud, puoi attivare la compressione HTTP.

Se non vuoi attivare questa funzionalità, puoi saltare questo passaggio.

Per attivare la compressione HTTP:

Nella GUI SAP, inserisci il codice di transazione

SM59.Seleziona la destinazione RFC che ha come target BigQuery.

Vai alla scheda Opzioni speciali.

Per il campo Versione HTTP, seleziona HTTP 1.1.

Per il campo Compressione, seleziona un valore appropriato.

Per informazioni sulle opzioni di compressione, vedi Nota SAP 1037677 - La compressione HTTP comprime solo determinati documenti

Specifica gli endpoint Private Service Connect

Se vuoi che BigQuery Connector per SAP utilizzi gli endpoint Private Service Connect per consentire l'utilizzo privato di BigQuery e IAM, devi creare questi endpoint nel tuo progetto Google Cloud e specificarli nelle rispettive destinazioni RFC.

Se vuoi che BigQuery Connector per SAP continui a utilizzare gli endpoint API pubblici predefiniti per connettersi a BigQuery e IAM, salta questo passaggio.

Per configurare BigQuery Connector per SAP in modo che utilizzi gli endpoint Private Service Connect, procedi nel seguente modo:

Nella GUI SAP, inserisci il codice di transazione

SM59.Verifica di aver creato nuove destinazioni RFC per BigQuery e IAM. Per istruzioni su come creare queste destinazioni RFC, vedi Configurare le destinazioni RFC.

Seleziona la destinazione RFC che ha come target BigQuery e poi fai quanto segue:

Vai alla scheda Impostazioni tecniche.

Per il campo Host di destinazione, inserisci il nome dell'endpoint Private Service Connect che hai creato per accedere a BigQuery.

Vai alla scheda Accesso e sicurezza.

Per il campo Numero servizio, assicurati che sia specificato il valore

443.Per il campo Certificato SSL, assicurati che sia selezionata l'opzione Client SSL predefinito (standard).

Seleziona la destinazione RFC che ha come target IAM e poi fai quanto segue:

Vai alla scheda Impostazioni tecniche.

Per il campo Host di destinazione, inserisci il nome dell'endpoint Private Service Connect che hai creato per accedere a IAM.

Vai alla scheda Accesso e sicurezza.

Per il campo Numero servizio, assicurati che sia specificato il valore

443.Per il campo Certificato SSL, assicurati che sia selezionata l'opzione Client SSL predefinito (standard).

Convalida le porte HTTP e HTTPS in Internet Communication Manager (ICM)

I metadati VM vengono archiviati su un server metadati, accessibile solo tramite una porta HTTP. Pertanto, devi verificare che una porta HTTP insieme a una porta HTTPS sia creata e attiva per accedere ai metadati della VM.

- Nella GUI SAP, inserisci il codice di transazione

SMICM. - Nella barra dei menu, fai clic su Vai a > Servizi. Un segno di spunta verde nella colonna Attiva indica che le porte HTTP e HTTPS sono attive.

Per informazioni sulla configurazione delle porte HTTP e HTTPS, vedi Impostazioni HTTP(S) in ICM.

Test Google Cloud autenticazione e autorizzazione

Conferma di aver configurato Google Cloud l'autenticazione correttamente richiedendo un token di accesso e recuperando informazioni sul tuo set di dati BigQuery.

Utilizza la seguente procedura per testare l'autenticazione e l'autorizzazione di Google Cloud dalla VM host SAP LT Replication Server:

Sulla VM host di SAP LT Replication Server, apri una shell a riga di comando.

Passa all'utente

sidadm.Richiedi il primo token di accesso al server di metadati della VM host:

curl "http://metadata.google.internal/computeMetadata/v1/instance/service-accounts/default/token" -H "Metadata-Flavor: Google"

Il server dei metadati restituisce un token di accesso simile al seguente esempio, in cui ACCESS_TOKEN_STRING_1 è una stringa del token di accesso che copi nel comando del passaggio successivo:

{"access_token":"ACCESS_TOKEN_STRING_1", "expires_in":3599,"token_type":"Bearer"}Richiedi il secondo token di accesso dall'API IAM emettendo il seguente comando dopo aver sostituito i valori segnaposto:

Linux

curl --request POST \ "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" \ --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" \ --header "Accept: application/json" \ --header "Content-Type: application/json" \ --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" \ --compressedWindows

curl --request POST ` "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" ` --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" ` --header "Accept: application/json" ` --header "Content-Type: application/json" ` --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" ` --compressedSostituisci quanto segue:

SERVICE_ACCOUNT: l'account di servizio che hai creato per BigQuery Connector per SAP in un passaggio precedente.ACCESS_TOKEN_STRING_1: la prima stringa del token di accesso del passaggio precedente.

L'API IAM restituisce un secondo token di accesso, ACCESS_TOKEN_STRING_2, simile al seguente esempio. Nel passaggio successivo, copia questa seconda stringa di token in una richiesta all'API BigQuery.

{"access_token":"ACCESS_TOKEN_STRING_2","expires_in":3599,"token_type":"Bearer"}Recupera informazioni sul tuo set di dati BigQuery emettendo il seguente comando dopo aver sostituito i valori segnaposto:

Linux

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" \ -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Windows

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" ` -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Sostituisci quanto segue:

PROJECT_ID: l'ID del progetto che contiene il tuo set di dati BigQuery.DATASET_NAME: il nome del set di dati di destinazione come definito in BigQuery.ACCESS_TOKEN_STRING_2: la stringa del token di accesso restituita dall'API IAM nel passaggio precedente.

Se l' Google Cloud autenticazione è configurata correttamente, vengono restituite le informazioni sul set di dati.

Se non è configurato correttamente, consulta la sezione Risoluzione dei problemi di BigQuery Connector per SAP.

Passaggi successivi

Configurare il connettore per la replica CDC tramite Pub/Sub

Configurare il connettore per la replica dei dati in streaming