Dokumen ini menunjukkan cara menyiapkan autentikasi untuk mengakses Google Cloud saat sistem SAP Anda dihosting di instance VM Compute Engine.

Aktifkan Google Cloud API

Di Google Cloud project Anda, aktifkan API Google Cloud yang diperlukan.

Untuk replikasi CDC melalui Pub/Sub, aktifkan API berikut:

- Pub/Sub API

- BigQuery API

- IAM Service Account Credentials API

Untuk replikasi data streaming, aktifkan API berikut:

- BigQuery API

- IAM Service Account Credentials API

Untuk mengetahui informasi tentang cara mengaktifkan Google Cloud API, lihat Mengaktifkan API.

Membuat akun layanan

BigQuery Connector untuk SAP memerlukan akun layanan IAM untuk autentikasi dan otorisasi guna mengakses resource Google Cloud .

Akun layanan ini harus merupakan akun utama dalam Google Cloud project yang berisi API Google Cloud yang diaktifkan. Jika Anda membuat akun layanan di project yang sama dengan API Google Cloud , akun layanan akan ditambahkan sebagai akun utama ke project secara otomatis.

Jika membuat akun layanan dalam project selain project yang berisi API yang diaktifkan, Anda perlu menambahkan akun layanan ke project API yang diaktifkan dengan langkah tambahan. Google Cloud Google Cloud

Untuk membuat akun layanan, lakukan langkah berikut:

Di konsol Google Cloud , buka halaman Service accounts di IAM & Admin.

Jika diminta, pilih project Google Cloud Anda.

Klik Create Service Account.

Tentukan nama untuk akun layanan dan deskripsi (opsional).

Klik Create and Continue.

Jika Anda membuat akun layanan dalam project yang sama dengan API Google Cloud yang diaktifkan, pilih peran yang sesuai di panel Grant this service account access to project:

Untuk replikasi CDC melalui Pub/Sub, pilih peran berikut:

- Editor Pub/Sub

- BigQuery Data Editor

- BigQuery Job User

Untuk replikasi data streaming, pilih peran berikut:

- BigQuery Data Editor

- BigQuery Job User

Jika Anda membuat akun layanan di project yang berbeda dengan project API Google Cloud yang diaktifkan, jangan berikan peran apa pun ke akun layanan tersebut.

Klik Lanjutkan.

Berikan akses ke akun layanan kepada pengguna lain sebagaimana mestinya.

Klik Done. Akun layanan akan muncul dalam daftar akun layanan untuk project tersebut.

Jika Anda membuat akun layanan dalam project yang berbeda dengan project yang berisi API yang diaktifkan Google Cloud , catat nama akun layanan tersebut. Anda menentukan nama tersebut saat menambahkan akun layanan ke project API Google Cloud yang diaktifkan. Untuk mengetahui informasi selengkapnya, lihat Tambahkan akun layanan ke project BigQuery.

Akun layanan tersebut sekarang tercantum sebagai akun utama di halaman IAM Permissions project Google Cloud tempat akun layanan dibuat.

Menambahkan akun layanan ke project target

Jika Anda membuat akun layanan untuk BigQuery Connector untuk SAP dalam project selain project yang berisi API yang diaktifkan, Anda harus menambahkan akun layanan tersebut ke project API yang diaktifkan. Google Cloud Google Cloud

Jika Anda membuat akun layanan dalam project yang sama dengan API yang diaktifkan, Anda dapat melewati langkah ini. Google Cloud

Untuk menambahkan akun layanan yang ada ke project set data BigQuery, selesaikan langkah-langkah berikut:

Di konsol Google Cloud , buka halaman IAM Permissions:

Pastikan nama project yang berisiGoogle Cloud API yang diaktifkan ditampilkan di dekat bagian atas halaman. Contoh:

Izin untuk project "

PROJECT_NAME"Jika tidak, ganti project.

Di halaman IAM, klik Add. Dialog Add principals to "

PROJECT_NAME" akan terbuka.Pada dialog Add principals to "

PROJECT_NAME", selesaikan langkah-langkah berikut:- Di kolom New principals, tentukan nama akun layanan.

- Di kolom Select a role, masukkan BigQuery Data Editor.

- Klik ADD ANOTHER ROLE. Kolom Select a role akan ditampilkan lagi.

- Di kolom Select a role, tetapkan BigQuery Job User.

- Untuk replikasi CDC melalui Pub/Sub, ulangi langkah sebelumnya, dan tentukan Pub/Sub Editor.

- Klik Simpan. Akun layanan akan muncul dalam daftar akun utama project di halaman IAM.

Mengonfigurasi keamanan pada VM host

BigQuery Connector untuk SAP mengharuskan VM Compute Engine yang menghosting Server Replikasi SAP LT dikonfigurasi dengan opsi keamanan berikut:

- Cakupan akses VM host harus diatur untuk mengizinkan akses penuh ke Cloud API.

- Akun layanan VM host harus menyertakan peran Service Account Token Creator IAM.

Jika opsi ini tidak dikonfigurasi pada VM host, Anda harus mengonfigurasi opsi tersebut.

Memeriksa cakupan akses API di VM host

Periksa setelan cakupan akses VM host Server Replikasi SAP LT saat ini. Jika VM sudah memiliki akses penuh ke semua Cloud API, Anda tidak perlu mengubah cakupan akses.

Untuk memeriksa cakupan akses VM host, lakukan hal berikut:

Google Cloud console

Di Google Cloud konsol, buka halaman instance VM:

Jika perlu, pilih Google Cloud project yang berisi host Server Replikasi SAP LT.

Di halaman instance VM, klik nama VM host. Halaman detail VM akan terbuka.

Pada bagian API and identity management di halaman detail VM host, periksa setelan Cloud API access scopes saat ini:

- Jika setelannya Allow full access to all Cloud APIs, berarti setelan sudah benar dan Anda tidak perlu mengubahnya.

- Jika setelannya bukan Allow full access to all Cloud APIs, Anda harus menghentikan VM dan mengubah setelannya. Untuk mengetahui petunjuknya, lihat bagian berikutnya.

gcloud CLI

Tampilkan cakupan akses VM host saat ini:

gcloud compute instances describe VM_NAME --zone=VM_ZONE --format="yaml(serviceAccounts)"

Jika cakupan akses tidak menyertakan

https://www.googleapis.com/auth/cloud-platform, Anda perlu mengubah cakupan akses VM host. Misalnya, jika Anda membuat instance VM dengan akun layanan Compute Engine default, Anda perlu mengubah cakupan akses default berikut:serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/devstorage.read_only - https://www.googleapis.com/auth/logging.write - https://www.googleapis.com/auth/monitoring.write - https://www.googleapis.com/auth/servicecontrol - https://www.googleapis.com/auth/service.management.readonly - https://www.googleapis.com/auth/trace.append

Jika satu-satunya cakupan yang tercantum dalam

scopesadalahhttps://www.googleapis.com/auth/cloud-platform, seperti dalam contoh berikut, Anda tidak perlu mengubah cakupan:serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/cloud-platform

Mengubah cakupan akses API di VM host

Jika VM host Server Replikasi SAP LT tidak memiliki akses penuh keGoogle Cloud API, ubah cakupan akses untuk mengizinkan akses penuh ke semua Cloud API.

Guna mengubah setelan Cloud API access scopes untuk VM host, lakukan hal berikut:

Google Cloud console

Jika perlu, batasi peran yang diberikan ke akun keamanan VM host.

Anda dapat menemukan nama akun keamanan di halaman detail VM host pada bagian API and identity management. Anda dapat mengubah peran yang diberikan ke akun layanan di konsol Google Cloud pada halaman IAM di bagian Principals.

Jika perlu, hentikan semua beban kerja yang sedang berjalan di VM host.

Di Google Cloud konsol, buka halaman instance VM:

Di halaman instance VM, klik nama VM host untuk membuka halaman detail VM.

Di bagian atas halaman detail VM host, hentikan VM host dengan mengklik STOP.

Setelah VM dihentikan, klik EDIT.

Pada bagian Security and access > Access scopes, pilih Allow full access to all Cloud APIs.

Klik Save.

Di bagian atas halaman detail VM host, mulai VM host dengan mengklik START/RESUME.

Jika perlu, mulai ulang beban kerja apa pun yang dihentikan di VM host.

gcloud CLI

Jika perlu, sesuaikan peran IAM yang diberikan ke akun layanan VM untuk memastikan bahwa akses ke layanan Google Clouddari VM host dibatasi dengan tepat.

Untuk mengetahui informasi tentang cara mengubah peran yang diberikan ke akun layanan, lihat Memperbarui akun layanan.

Jika perlu, hentikan semua software SAP yang berjalan di VM host.

Menghentikan VM:

gcloud compute instances stop VM_NAME --zone=VM_ZONE

Mengubah cakupan akses VM:

gcloud compute instances set-service-account VM_NAME --scopes=cloud-platform --zone=VM_ZONE

Memulai VM:

gcloud compute instances start VM_NAME --zone=VM_ZONE

Jika perlu, mulai software SAP yang berjalan di VM host.

Mengaktifkan VM host untuk mendapatkan token akses

Anda harus membuat akun layanan khusus untuk VM host dan memberikan izin ke akun layanan tersebut untuk mendapatkan token akses yang diperlukan oleh BigQuery Connector untuk SAP guna mengaksesGoogle Cloud.

Untuk mengaktifkan VM host agar dapat memperoleh token akses, lakukan hal berikut:

Di konsol Google Cloud , buat akun layanan IAM untuk instance VM host.

Untuk mengetahui informasi tentang cara membuat akun layanan, lihat Membuat akun layanan.

Berikan peran

Service Account Token Creatorke akun layanan. Untuk mengetahui informasi tentang cara memberikan peran, lihat Memberikan satu peran.Lampirkan akun layanan ke instance VM tempat workload SAP Anda berjalan.

Untuk mengetahui informasi tentang cara melampirkan akun layanan ke instance VM, lihat Membuat VM dan melampirkan akun layanan.

VM host kini memiliki izin untuk membuat token akses.

Membuat set data BigQuery

Untuk membuat set data BigQuery, akun pengguna Anda harus memiliki izin IAM yang tepat untuk BigQuery. Untuk mengetahui informasi selengkapnya, lihat Izin yang diperlukan.

Di Google Cloud konsol, buka halaman BigQuery:

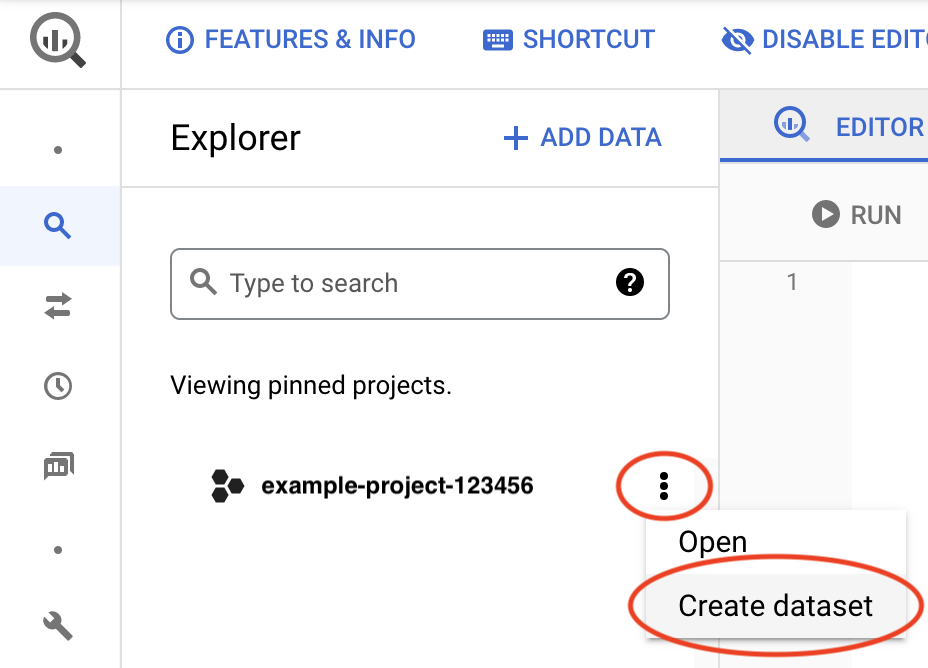

Di samping project ID Anda, klik ikon View actions, , lalu klik Create dataset.

Di kolom Dataset ID, masukkan nama unik. Untuk mengetahui informasi selengkapnya, lihat Penamaan set data.

Untuk mengetahui informasi selengkapnya tentang cara membuat set data BigQuery, lihat Membuat set data.

Menyiapkan sertifikat TLS/SSL dan HTTPS

Komunikasi antara BigQuery Connector untuk SAP dan layanan Google diamankan menggunakan TLS/SSL dan HTTPS.

Untuk terhubung ke layanan Google, ikuti saran Google Trust Services. Minimal, Anda harus mendownload semua sertifikat CA root dari repositori Layanan Kepercayaan Google.

Untuk memastikan Anda menggunakan sertifikat CA root tepercaya terbaru, sebaiknya Anda memperbarui penyimpanan sertifikat root sistem Anda setiap enam bulan. Google mengumumkan sertifikat CA root baru dan yang dihapus di Layanan Kepercayaan Google. Untuk menerima notifikasi otomatis, berlangganan feed RSS di Google Trust Services.

Di SAP GUI, gunakan transaksi

STRUSTuntuk mengimpor sertifikat CA root ke dalam folder PSESSL client SSL Client (Standard).Untuk mengetahui informasi selengkapnya dari SAP, lihat Bantuan SAP - Mempertahankan Daftar Sertifikasi PSE.

Di host Server Replikasi SAP LT, pastikan semua aturan atau proxy firewall dikonfigurasi untuk mengizinkan traffic keluar dari port HTTPS ke BigQuery API.

Secara khusus, Server Replikasi SAP LT harus dapat mengakses APIGoogle Cloud berikut:

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Jika Anda ingin BigQuery Connector untuk SAP mengakses API Google Cloud melalui endpoint Private Service Connect di jaringan VPC, Anda harus mengonfigurasi tujuan RFC dan menentukan endpoint Private Service Connect di tujuan RFC tersebut. Untuk mengetahui informasi selengkapnya, lihat Tujuan RFC.

Untuk mengetahui informasi selengkapnya dari SAP tentang penyiapan TLS/SSL, lihat SAP Note 510007 - Pertimbangan tambahan untuk menyiapkan TLS/SSL di Server Aplikasi ABAP.

Tentukan setelan akses di /GOOG/CLIENT_KEY

Gunakan transaksi SM30 untuk menentukan setelan akses ke

Google Cloud. BigQuery Connector untuk SAP menyimpan setelan sebagai kumpulan data dalam tabel konfigurasi kustom /GOOG/CLIENT_KEY.

Untuk menentukan setelan akses, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM30.Pilih tabel konfigurasi

/GOOG/CLIENT_KEY.Masukkan nilai untuk kolom tabel berikut:

Kolom Jenis data Deskripsi Nama String Tentukan nama deskriptif untuk konfigurasi

CLIENT_KEY, sepertiBQC_CKEY.Nama kunci klien adalah ID unik yang digunakan oleh BigQuery Connector untuk SAP guna mengidentifikasi konfigurasi untuk mengakses Google Cloud.

Nama Akun Layanan String Nama akun layanan, dalam format alamat email, yang dibuat untuk BigQuery Connector for SAP pada langkah Membuat akun layanan. Contoh:

sap-example-svc-acct@example-project-123456..Cakupan String Cakupan akses. Tentukan cakupan akses API

https://www.googleapis.com/auth/cloud-platform, seperti yang direkomendasikan oleh Compute Engine. Cakupan akses ini sesuai dengan setelanAllow full access to all Cloud APIsdi VM host. Untuk informasi selengkapnya, lihat Menetapkan cakupan akses di VM host.ID Project String ID project yang berisi set data BigQuery target Anda. Nama perintah String Kosongkan kolom ini.

Class Otorisasi String Tentukan /GOOG/CL_GCP_AUTH_GOOGLEKolom Otorisasi Tidak berlaku Kosongkan kolom ini. Detik Pembaruan Token Bilangan Bulat Lama waktu, dalam detik, sebelum masa berlaku token akses berakhir dan harus dimuat ulang. Nilai defaultnya adalah

3500. Anda dapat menimpa nilai default ini dengan menetapkan nilai untuk parameterCMD_SECS_DEFLTdi setelan lanjutan.Menentukan nilai dari

1hingga3599akan menggantikan waktu habis masa berlaku default. Jika Anda menentukan0, BigQuery Connector for SAP akan menggunakan nilai default.Penyimpanan Token dalam Cache Boolean Tanda yang menentukan apakah token akses yang diambil dari Google Cloud disimpan ke cache atau tidak. Sebaiknya aktifkan penyimpanan token ke dalam cache setelah Anda selesai mengonfigurasi BigQuery Connector untuk SAP dan menguji koneksi Anda ke Google Cloud. Untuk mengetahui informasi selengkapnya tentang penyimpanan token ke dalam cache, lihat Mengaktifkan penyimpanan token ke dalam cache.

Mengonfigurasi tujuan RFC

Untuk menghubungkan BigQuery Connector untuk SAP ke Google Cloud, sebaiknya gunakan tujuan RFC.

Contoh tujuan RFC GOOG_IAMCREDENTIALS dan GOOG_BIGQUERY diimpor sebagai bagian dari transport BigQuery Connector untuk SAP.

Anda perlu membuat tujuan RFC baru dengan menyalin contoh tujuan RFC.

Untuk mengonfigurasi tujuan RFC, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM59.(Direkomendasikan) Buat tujuan RFC baru dengan menyalin contoh tujuan RFC, lalu buat catatan untuk nama tujuan RFC baru. Anda akan menggunakannya di langkah-langkah berikutnya.

BigQuery Connector untuk SAP menggunakan tujuan RFC untuk terhubung keGoogle Cloud API.

Jika ingin menguji konektivitas berbasis tujuan RFC, Anda dapat melewati langkah ini dan menggunakan contoh tujuan RFC.

Untuk tujuan RFC yang Anda buat, lakukan hal berikut:

Buka tab Technical Settings dan pastikan kolom Service No. ditetapkan dengan nilai

443. Inilah port yang digunakan oleh tujuan RFC untuk komunikasi yang aman.Buka Logon & Security lalu pastikan bahwa SSL Certificate ditetapkan dengan opsi DFAULT SSL Client (Standard) singkat ini.

Jika ingin, Anda dapat mengonfigurasi setelan proxy, mengaktifkan kompresi HTTP, dan menentukan endpoint Private Service Connect.

Simpan perubahan Anda.

Untuk menguji koneksi, klik Connection Test.

Respons yang berisi

404 Not Founddapat diterima dan telah diperkirakan karena endpoint yang ditentukan dalam tujuan RFC sesuai dengan layananGoogle Cloud , bukan resource tertentu yang dihosting oleh layanan. Respons tersebut menunjukkan bahwa layanan Google Cloud target dapat dijangkau dan tidak ada resource target yang ditemukan.

Di SAP GUI, masukkan kode transaksi

SM30.Pada tabel

/GOOG/CLIENT_KEYyang Anda buat di bagian sebelumnya, catat nilai untuk kolom Name.Pada tabel

/GOOG/SERVIC_MAP, buat entri dengan nilai kolom berikut:Google Cloud Key Name Google Service Name RFC Destination CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comTentukan nama tujuan RFC Anda yang menargetkan BigQuery. Jika Anda menggunakan contoh tujuan RFC untuk pengujian, tentukan GOOG_BIGQUERY.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comTentukan nama tujuan RFC yang menargetkan Pub/Sub. Jika Anda menggunakan contoh tujuan RFC untuk pengujian, tentukan GOOG_PUBSUB.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comTentukan nama tujuan RFC yang menargetkan IAM. Jika Anda menggunakan contoh tujuan RFC untuk pengujian, tentukan GOOG_IAMCREDENTIALS.Ganti

CLIENT_KEY_TABLE_NAMEdengan nama kunci klien yang Anda catat di langkah sebelumnya.

Mengonfigurasi setelan proxy

Saat menggunakan tujuan RFC untuk terhubung ke Google Cloud, Anda dapat merutekan komunikasi dari BigQuery Connector untuk SAP melalui server proxy yang Anda gunakan di lanskap SAP.

Jika tidak ingin menggunakan server proxy atau tidak memilikinya dalam lanskap SAP, Anda dapat melewati langkah ini.

Guna mengonfigurasi setelan server proxy untuk BigQuery Connector untuk SAP, selesaikan langkah-langkah berikut:

Di SAP GUI, masukkan kode transaksi

SM59.Pilih tujuan RFC yang menargetkan IAM.

Buka tab Technical Settings, lalu masukkan nilai untuk kolom di bagian HTTP Proxy Options.

Ulangi langkah sebelumnya untuk tujuan RFC yang menargetkan BigQuery.

Mengaktifkan kompresi HTTP

Saat menggunakan RFC destinations untuk terhubung ke Google Cloud, Anda dapat mengaktifkan HTTP compression.

Jika tidak ingin mengaktifkan fitur ini, Anda dapat melewati langkah ini.

Untuk mengaktifkan kompresi HTTP, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM59.Pilih tujuan RFC yang menargetkan BigQuery.

Buka tab Special Options.

Untuk kolom HTTP Version, pilih HTTP 1.1.

Untuk kolom Compression, pilih nilai yang sesuai.

Untuk mengetahui informasi tentang opsi kompresinya, lihat Catatan SAP 1037677 - Kompresi HTTP hanya mengompresi dokumen tertentu

Menentukan endpoint Private Service Connect

Jika Anda ingin BigQuery Connector untuk SAP menggunakan endpoint Private Service Connect untuk mengizinkan penggunaan BigQuery dan IAM secara pribadi, Anda harus membuat endpoint tersebut di project Google Cloud dan menentukannya di tujuan RFC masing-masing.

Jika Anda ingin BigQuery Connector untuk SAP terus menggunakan endpoint API publik default untuk terhubung ke BigQuery dan IAM, lewati langkah ini.

Guna mengonfigurasi BigQuery Connector untuk SAP agar menggunakan endpoint Private Service Connect, lakukan hal berikut:

Di SAP GUI, masukkan kode transaksi

SM59.Pastikan Anda telah membuat tujuan RFC baru untuk BigQuery dan IAM. Untuk petunjuk cara membuat tujuan RFC ini, lihat Mengonfigurasi tujuan RFC.

Pilih tujuan RFC yang menargetkan BigQuery, lalu lakukan hal berikut:

Buka tab Technical Settings.

Untuk kolom Target Host, masukkan nama endpoint Private Service Connect yang Anda buat untuk mengakses BigQuery.

Buka tab Logon and Security.

Untuk kolom Service No., pastikan nilai

443ditentukan.Untuk kolom SSL Certificate, pastikan opsi DFAULT SSL Client (Standard) telah dipilih.

Pilih tujuan RFC yang menargetkan IAM, lalu lakukan hal berikut:

Buka tab Technical Settings.

Untuk kolom Target Host, masukkan nama endpoint Private Service Connect yang Anda buat untuk mengakses IAM.

Buka tab Logon and Security.

Untuk kolom Service No., pastikan nilai

443ditentukan.Untuk kolom SSL Certificate, pastikan opsi DFAULT SSL Client (Standard) telah dipilih.

Memvalidasi port HTTP dan HTTPS di Internet Communication Manager (ICM)

Metadata VM disimpan di server metadata, yang hanya dapat diakses melalui port HTTP. Oleh karena itu, Anda harus memvalidasi bahwa port HTTP beserta port HTTPS telah dibuat dan aktif agar dapat mengakses metadata VM.

- Di SAP GUI, masukkan kode transaksi

SMICM. - Pada panel menu, klik Go to > Services. Tanda centang hijau di kolom Actv menunjukkan bahwa port HTTP dan HTTPS telah aktif.

Untuk informasi tentang cara mengonfigurasi port HTTP dan HTTPS, lihat Setelan HTTP(S) di ICM.

Menguji Google Cloud autentikasi dan otorisasi

Pastikan Anda telah mengonfigurasi Google Cloud autentikasi dengan benar dengan meminta token akses dan mengambil informasi tentang set data BigQuery Anda.

Gunakan prosedur berikut untuk menguji autentikasi dan otorisasi Google CloudAnda dari VM host Server Replikasi SAP LT:

Di VM host Server Replikasi SAP LT, buka shell command line.

Beralihlah ke pengguna

sidadm.Minta token akses pertama dari server metadata VM host:

curl "http://metadata.google.internal/computeMetadata/v1/instance/service-accounts/default/token" -H "Metadata-Flavor: Google"

Server metadata menampilkan token akses yang mirip dengan contoh berikut, dengan ACCESS_TOKEN_STRING_1 adalah string token akses yang Anda salin ke dalam perintah pada langkah berikut:

{"access_token":"ACCESS_TOKEN_STRING_1", "expires_in":3599,"token_type":"Bearer"}Minta token akses kedua dari IAM API dengan mengirimkan perintah berikut setelah mengganti nilai placeholder:

Linux

curl --request POST \ "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" \ --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" \ --header "Accept: application/json" \ --header "Content-Type: application/json" \ --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" \ --compressedWindows

curl --request POST ` "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" ` --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" ` --header "Accept: application/json" ` --header "Content-Type: application/json" ` --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" ` --compressedGanti kode berikut:

SERVICE_ACCOUNT: akun layanan yang Anda buat untuk BigQuery Connector untuk SAP di langkah sebelumnya.ACCESS_TOKEN_STRING_1: string token akses pertama dari langkah sebelumnya.

IAM API menampilkan token akses kedua, ACCESS_TOKEN_STRING_2, yang mirip dengan contoh berikut. Pada langkah berikutnya, salin string token kedua ini ke dalam permintaan ke BigQuery API.

{"access_token":"ACCESS_TOKEN_STRING_2","expires_in":3599,"token_type":"Bearer"}Ambil informasi tentang set data BigQuery Anda dengan menjalankan perintah berikut setelah mengganti nilai placeholder:

Linux

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" \ -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Windows

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" ` -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Ganti kode berikut:

PROJECT_ID: ID project yang berisi set data BigQuery Anda.DATASET_NAME: nama set data target seperti yang ditentukan dalam BigQuery.ACCESS_TOKEN_STRING_2: string token akses yang ditampilkan oleh IAM API pada langkah sebelumnya.

Jika autentikasi Google Cloud Anda dikonfigurasi dengan benar, informasi tentang set data akan ditampilkan.

Jika tidak dikonfigurasi dengan benar, lihat Pemecahan masalah BigQuery Connector untuk SAP.