En este documento, se muestra cómo configurar la autenticación para acceder a Google Cloudcuando tu sistema SAP se ejecuta en un host local, en otro proveedor de servicios en la nube o en otro entorno fuera de Google Cloud, o bien cuando SAP lo administra a través del programa SAP RISE. Google Cloud

Para la autenticación en Google Cloud, usa tokens web JSON (JWT) firmados por Google Cloudpara obtener tokens de acceso de Google Cloud. Los pasos de la configuración de alto nivel son los siguientes:

- Habilita las Google Cloud APIs.

- Crea una cuenta de servicio para la recuperación de tokens basados en JWT.

- Establece la configuración de seguridad para Google Cloud en el host de SAP LT Replication Server.

- Crea otra cuenta de servicio para la autorización.

- Crea un conjunto de datos de BigQuery.

- Configura certificados TLS/SSL y HTTPS.

- Especifica la configuración de acceso en

/GOOG/CLIENT_KEY.

Habilita las APIs de Google Cloud

En tu proyecto Google Cloud , habilita las APIs Google Cloud obligatorias.

Para la replicación de CDC a través de Pub/Sub, habilita las siguientes APIs:

- API de Pub/Sub

- API de BigQuery

- API de IAM Service Account Credentials

Para la replicación de datos de transmisión, habilita las siguientes APIs:

- API de BigQuery

- API de IAM Service Account Credentials

Para obtener información sobre cómo habilitar las Google Cloud APIs, consulta Habilita las APIs.

Crea una cuenta de servicio para la recuperación de tokens basados en JWT

En la autenticación basada en JWT en Google Cloud, BigQuery Connector para SAP necesita una cuenta de servicio de IAM.

Crea una cuenta de servicio

Para crear una cuenta de servicio para la recuperación de tokens basados en JWT, completa los siguientes pasos:

En la consola de Google Cloud , ve a la página Cuentas de servicio de IAM y administración.

Si se te solicita, selecciona tu proyecto de Google Cloud .

Haz clic en Crear cuenta de servicio.

Especifica un nombre para la cuenta de servicio y, de forma opcional, una descripción.

Haga clic en Crear y continuar.

En el panel Otorgar a esta cuenta de servicio acceso al proyecto, selecciona el rol Creador de tokens de cuenta de servicio.

Haga clic en Continuar.

Según corresponda, otorga otro acceso a los usuarios a la cuenta de servicio.

Haz clic en Listo. La cuenta de servicio aparece en la lista de cuentas de servicio del proyecto Google Cloud .

Crea una clave de cuenta de servicio

Debes crear una clave de cuenta de servicio P12 para la cuenta de servicio que se usa en la recuperación de tokens basados en JWT.

Para crear una clave cuenta de servicio, completa los siguientes pasos:

En la consola de Google Cloud , ve a la página Cuentas de servicio de IAM y administración.

Seleccionar tu Google Cloud proyecto.

Haz clic en la dirección de correo electrónico de la cuenta de servicio que creaste para la recuperación de tokens basados en JWT en la sección anterior, Crea una cuenta de servicio.

En el nombre de la cuenta de servicio, haz clic en la pestaña Claves.

Haz clic en el menú desplegable Agregar clave y, luego, selecciona Crear clave nueva para crear una clave de cuenta de servicio.

Acepta P12 como el tipo de clave y haz clic en Crear.

Se guarda una clave privada en la computadora.

Toma nota de la contraseña del archivo de claves privadas,

notasecret.Proporciona la clave privada y la contraseña a tu administrador de SAP para importar la clave privada a

STRUST, como se describe en Importa la clave de la cuenta de servicio a STRUST.

Habilita la firma de JWT para la cuenta de servicio en el host de SAP LT Replication Server

A fin de habilitar la firma de JWT para la cuenta de servicio que creaste para la recuperación de tokens basados en JWT, debes agregar el parámetro JWT_SERVC_ACCT a la tabla /GOOG/BQ_PARAM y configurar la cuenta de servicio.

Para habilitar la firma de JWT en una cuenta de servicio, completa los siguientes pasos:

En la GUI de SAP, ingresa la transacción

/GOOG/SLT_SETTINGSprecedida por/n:/n/GOOG/SLT_SETTINGSEn el menú desplegable Tabla de configuración, en la pantalla de lanzamiento de la transacción

/GOOG/SLT_SETTINGS, selecciona Parámetros.Haz clic en el ícono Ejecutar. Aparecerá la pantalla Parámetros de mantenimiento de la configuración de BigQuery: Campos.

Haz clic en el ícono Insertar fila.

En la fila que se muestra, especifica la siguiente configuración:

- En el campo Nombre del parámetro, ingresa

JWT_SERVC_ACCT. La descripción del parámetro se propaga de forma automática. - En el Valor del parámetro ingresa la dirección de correo electrónico de la cuenta de servicio que creaste para la recuperación de tokens basados en JWT en la sección anterior, Crea una cuenta de servicio.

- En el campo Nombre del parámetro, ingresa

Haz clic en Guardar.

Tus atributos se almacenan como un registro en la tabla de configuración

/GOOG/BQ_PARAMy automáticamente se propagan los campos Modificado por, Se cambió el y Se cambió a las.

Establece la configuración de seguridad para Google Cloud en el host de SAP LT Replication Server

En esta sección, se describe cómo configurar los parámetros de seguridad para Google Clouden el host de SAP LT Replication Server, lo que implica crear una entrada de aplicación de SSF y, luego, importar la clave de la cuenta de servicio a STRUST.

Crea una nueva aplicación de almacenamiento y reenvío seguro (SSF)

En la tabla SSFAPPLIC, la entrada ZG_JWT se importa como parte del transporte de BigQuery Connector para SAP. En caso de que no se importe la entrada ZG_JWT, debes crear una entrada nueva con el nombre ZG_JWT mediante la transacción SE16.

Para crear una nueva entrada en la tabla SSFAPPLIC, sigue estos pasos:

- En la GUI de SAP, ingresa el código de transacción

SE16. - En el campo Nombre de la tabla, ingresa

SSFAPPLICy crea una entrada nueva. - En el campo APPLIC, ingresa

ZG_JWT. - Selecciona todos los demás campos, excepto B_INCCERTS, B_DETACHED, B_ASKPWD y B_DISTRIB.

- En el campo DESCRIBIR, ingresa

JWT Signature for GCP. Guarda la entrada nueva.

Esta entrada se convierte en un nodo nuevo en la transacción

STRUST, en la que importas la clave de la cuenta de servicio.

Habilita el nodo STRUST

Usa la transacción SSFA para habilitar el nodo STRUST para JWT Signature for GCP.

Para habilitar el nodo STRUST, realiza los siguientes pasos:

- En la GUI de SAP, ingresa el código de transacción

SSFA. - Haz clic en Entradas nuevas.

En la lista desplegable Aplicación de SSF, selecciona

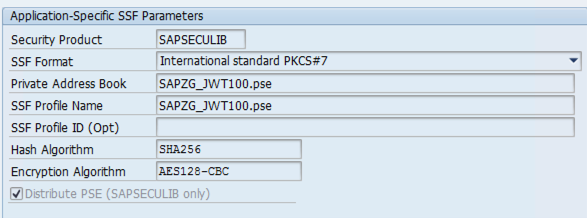

JWT Signature for GCP. Esta es la entrada nueva que creaste en la tablaSSFAPPLIC.En la siguiente captura de pantalla, se muestran los parámetros de SSF específicos de la aplicación que SAP propaga de forma automática.

Guarda la entrada nueva.

Se habilita un nodo nuevo

SSF JWT Signature for GCPen la transacciónSTRUST. Ahora, importa la clave de la cuenta de servicio a este nodo.

Importa la clave de la cuenta de servicio a STRUST

Para importar la clave de la cuenta de servicio a STRUST, completa los siguientes pasos:

En la GUI de SAP, ingresa el código de transacción

STRUST.Verifica que el nodo nuevo en la transacción

STRUSTseaSSF JWT Signature for GCP.Importa el archivo de claves privadas:

- Selecciona PSE > Importar en la barra de menú.

- Según el tipo de sistema de origen, selecciona la clave privada adecuada:

- S4/HANA

- Selecciona la clave privada P12.

- Ingresa la contraseña del archivo

notasecrety, luego, haz clic en Aceptar.

- ECC

- Selecciona la clave privada PSE. Debes convertir la clave privada P12 que descargaste antes en una clave privada PSE. Para obtener más información sobre cómo convertir una clave P12 en una clave PSE, consulta Convierte una clave P12 en clave PSE.

- Ingresa el PIN del archivo que creaste durante la conversión de clave privada de la clave P12 a la clave PSE y, luego, haz clic en Aceptar.

- S4/HANA

Selecciona PSE > Guardar como.

Selecciona el botón de opción Aplicación de SSF y, en el campo correspondiente, selecciona el nodo de aplicación de SSF nuevo que creaste en Crea una nueva aplicación de almacenamiento y reenvío seguro (SSF).

Guarda la entrada nueva.

La clave del servicio se adjunta al nodo de aplicación

SSF JWT Signature for GCPde SSF.

Convierte la clave privada P12 en clave PSE

Si tu sistema de origen es SAP NetWeaver 7.0x (SAP ECC), entonces debes convertir la clave P12 en una clave PSE.

Para convertir la clave P12 en una clave PSE, completa estos pasos:

Ve a la ruta:

/usr/sap/SID/SYS/exe/run/

Reemplaza SID por el ID del sistema SAP.

Ejecuta el siguiente comando después de reemplazar los marcadores de posición:

sapgenpse import_p12 -p PSE_PATH_AND_FILE_NAME P12_PATH_AND_FILE_NAME.p12

Reemplaza lo siguiente:

PSE_PATH_AND_FILE_NAME: Especifica la ruta y el nombre del archivo PSE.P12_PATH_AND_FILE_NAME: Especifica la ruta y el nombre del archivo de claves P12.

Ingresa la contraseña del archivo de claves privadas P12,

notasecret.Crea un PIN nuevo para la clave privada PSE y vuelve a ingresarlo.

Toma nota del PIN, ya que debes proporcionarlo cuando importes el archivo de claves privadas de PSE a

STRUST.

Para obtener información de SAP sobre cómo convertir una clave P12 en una clave PSE, consulta estos vínculos:

- Nota de SAP 2148457: Cómo convertir el par de claves de un contenedor PKCS#12 / PFX en un archivo PSE

- Nota de SAP 2976401: "import_p12: Se generó un error de PSE" durante la conversión del par de claves del contenedor PKCS#12 / PFX en un archivo PSE

Crea una cuenta de servicio para la autorización

En esta sección, se describe el proceso para crear una cuenta de servicio para la autorización y configurar certificados TLS/SSL para una comunicación segura.

Crea una cuenta de servicio

BigQuery Connector para SAP necesita una cuenta de servicio de IAM para la autenticación y autorización del acceso a los recursos de Google Cloud .

Esta cuenta de servicio debe ser una principal en el proyecto Google Cloud que contiene tus APIs de Google Cloud habilitadas. Si creas la cuenta de servicio en el mismo proyecto que las APIs de Google Cloud , la cuenta de servicio se agrega como principal al proyecto de forma automática.

Si creas la cuenta de servicio en un proyecto que no sea el que contiene las APIs Google Cloud habilitadas, debes agregar la cuenta de servicio al proyecto de las APIs Google Cloud habilitadas en un paso adicional.

Para crear una cuenta de servicio, haz lo siguiente:

En la consola de Google Cloud , ve a la página Cuentas de servicio de IAM y administración.

Si se te solicita, selecciona tu proyecto de Google Cloud .

Haz clic en Crear cuenta de servicio.

Especifica un nombre para la cuenta de servicio y, de forma opcional, una descripción.

Haz clic en Crear y continuar.

Si creas la cuenta de servicio en el mismo proyecto que las APIs de Google Cloud habilitadas, en el panel Otorgar a esta cuenta de servicio acceso al proyecto, selecciona los roles según corresponda:

Para la replicación de CDC a través de Pub/Sub, selecciona los siguientes roles:

- Editor de Pub/Sub

- Editor de datos de BigQuery

- Usuario de trabajo de BigQuery

Para la replicación de datos de transmisión, selecciona los siguientes roles:

- Editor de datos de BigQuery

- Usuario de trabajo de BigQuery

Si creas la cuenta de servicio en un proyecto diferente al proyecto de las APIs de Google Cloud habilitadas, no otorgues ningún rol a la cuenta de servicio.

Haz clic en Continuar.

Según corresponda, otorga otro acceso a los usuarios a la cuenta de servicio.

Haz clic en Listo. La cuenta de servicio aparece en la lista de cuentas de servicio del proyecto.

Si creaste la cuenta de servicio en un proyecto diferente al del proyecto que contiene las APIs de Google Cloud habilitadas, anota el nombre de la cuenta de servicio. Debes especificar el nombre cuando agregas la cuenta de servicio al proyecto de las APIs Google Cloud habilitadas. Para obtener más información, consulta Agrega la cuenta de servicio al proyecto de BigQuery.

La cuenta de servicio ahora aparece como una principal en la página Permisos de IAM del proyecto Google Cloud en el que se creó la cuenta de servicio.

Agrega la cuenta de servicio al proyecto de destino

Si creaste la cuenta de servicio de BigQuery Connector para SAP en un proyecto que no es el que contiene las APIs Google Cloud habilitadas, debes agregar la cuenta de servicio al proyecto de APIs Google Cloud habilitadas.

Si creaste la cuenta de servicio en el mismo proyecto que las APIs Google Cloud habilitadas, puedes omitir este paso.

Para agregar una cuenta de servicio existente al proyecto del conjunto de datos de BigQuery, completa los siguientes pasos:

En la Google Cloud consola, ve a la página Permisos de IAM:

Confirma que el nombre del proyecto que contiene las APIs deGoogle Cloud habilitadas se muestre cerca de la parte superior de la página. Por ejemplo:

Permisos del proyecto "

PROJECT_NAME"Si no es así, cambia de proyecto.

En la página IAM, haz clic en Agregar. Se abre el cuadro de diálogo Agregar principales a “

PROJECT_NAME”.En el diálogo Agregar principales a “

PROJECT_NAME”, completa los siguientes pasos:- En el campo Principales nuevas, especifica el nombre de la cuenta de servicio.

- En el campo Selecciona un rol, especifica BigQuery Data Editor.

- Haz clic en AGREGAR OTRA FUNCIÓN. Vuelve a aparecer el campo Selecciona un rol.

- En el campo Seleccionar una función, especifica Usuario de trabajo de BigQuery.

- Para la replicación de CDC a través de Pub/Sub, repite el paso anterior y especifica Editor de Pub/Sub.

- Haz clic en Guardar. La cuenta de servicio aparece en la lista de principales del proyecto en la página IAM.

Crea un conjunto de datos de BigQuery

A fin de crear un conjunto de datos de BigQuery, tu cuenta de usuario debe tener los permisos de IAM adecuados para BigQuery. Para obtener más información, consulta Permisos necesarios.

En la consola de Google Cloud , ve a la página BigQuery.

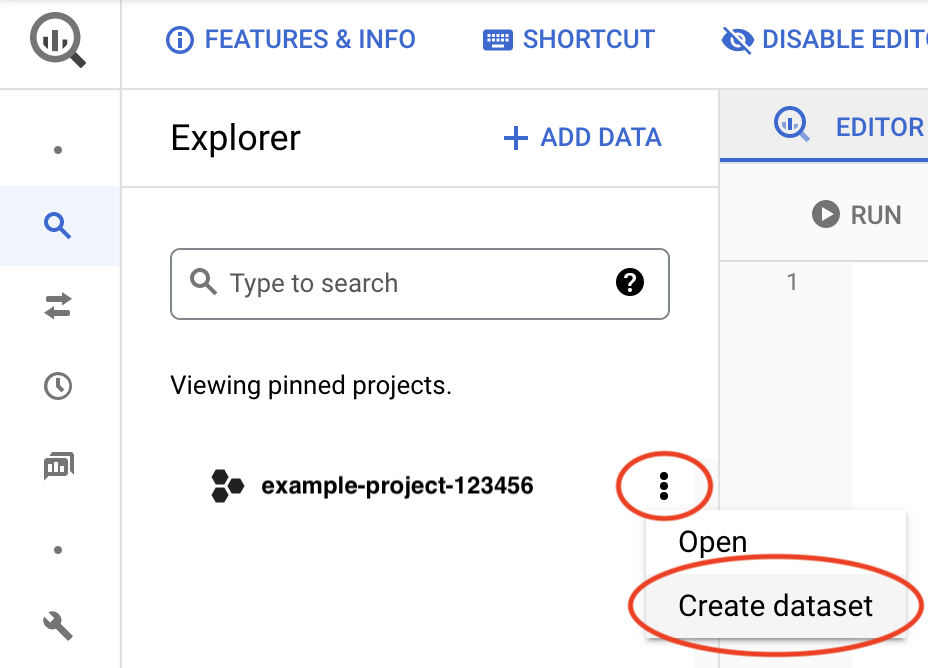

Junto al ID del proyecto, haz clic en el ícono Ver acciones, , y, luego, en Crear conjunto de datos.

En el campo ID de conjunto de datos, ingresa un nombre único. Para obtener más información, consulta Nombre de los conjuntos de datos.

Para obtener más información sobre la creación de conjuntos de datos de BigQuery, consulta Crea conjuntos de datos.

Configura certificados TLS/SSL y HTTPS

La comunicación entre BigQuery Connector para SAP y los servicios de Google se protege con TLS/SSL y HTTPS.

Para conectarte a los servicios de Google, sigue las recomendaciones de Google Trust Services. Como mínimo, debes descargar todos los certificados de la AC raíz del repositorio de Google Trust Services.

Para asegurarte de que usas los certificados de CA raíz de confianza más recientes, te recomendamos que actualices el almacén de certificados raíz de tu sistema cada seis meses. Google anuncia los certificados de CA raíz nuevos y quitados en Google Trust Services. Para recibir notificaciones automáticas, suscríbete al feed RSS de Google Trust Services.

En la GUI de SAP, usa la transacción

STRUSTpara importar los certificados de la CA raíz a la carpeta de PSESSL client SSL Client (Standard).Para obtener más información sobre SAP, consulta la Ayuda de SAP: Mantén la lista de certificaciones de PSE.

En el host de SAP LT Replication Server, confirma que las reglas o los proxies de firewall estén configurados para permitir el tráfico de salida del puerto HTTPS a la API de BigQuery.

Específicamente, SAP LT Replication Server debe poder acceder a las siguientes APIs deGoogle Cloud :

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Si deseas que BigQuery Connector para SAP acceda a las APIs de Google Cloud a través de extremos de Private Service Connect en tu red de VPC, debes configurar destinos de RFC y especificar tus extremos de Private Service Connect en esos destinos de RFC. Para obtener más información, consulta Destinos de RFC.

Para obtener más información de SAP sobre la configuración de TLS/SSL, consulta la Nota 510007 de SAP: Consideraciones adicionales sobre la configuración de TLS/SSL en Application Server ABAP.

Especifica la configuración de acceso en /GOOG/CLIENT_KEY

Usa la transacción SM30 para especificar la configuración de acceso aGoogle Cloud. BigQuery Connector para SAP almacena la configuración como un registro en la tabla de configuración personalizada /GOOG/CLIENT_KEY.

Para especificar la configuración de acceso, haz lo siguiente:

En la GUI de SAP, ingresa el código de transacción

SM30.Selecciona la tabla de configuración

/GOOG/CLIENT_KEY.Ingresa los valores para los siguientes campos de tabla:

Campo Tipo de datos Descripción Nombre String Especifica un nombre descriptivo para la configuración de

CLIENT_KEY, comoBQC_CKEY.El nombre de la clave del cliente es un identificador único que usa BigQuery Connector para SAP para identificar las configuraciones de acceso a Google Cloud.

Nombre de la cuenta de servicio String El nombre de la cuenta de servicio, en formato de dirección de correo electrónico, que se creó para BigQuery Connector para SAP en el paso Crea una cuenta de servicio. Por ejemplo:

sap-example-svc-acct@example-project-123456..Alcance String El permiso de acceso. Especifica el permiso de acceso a la API de

https://www.googleapis.com/auth/cloud-platform, como lo recomienda Compute Engine.ID del proyecto String Es el ID del proyecto que contiene tu conjunto de datos de BigQuery de destino. Nombre del comando String Deja este campo en blanco.

Clase de autorización String /GOOG/CL_GCP_AUTH_JWTCampo de autorización No aplicable Deja este campo en blanco. Segundos de actualización de los tokens Entero Deja este campo en blanco. Almacenamiento en caché de tokens Booleano Deja este campo en blanco.

Configura destinos de RFC

Para conectar BigQuery Connector para SAP a Google Cloud, te recomendamos que uses destinos de RFC.

Los destinos de RFC de muestra GOOG_OAUTH2_TOKEN, GOOG_IAMCREDENTIALS y GOOG_BIGQUERY se importan como parte del transporte de BigQuery Connector para SAP.

Debes crear nuevos destinos de RFC copiando los destinos de RFC de muestra.

Para configurar los destinos de RFC, haz lo siguiente:

En la GUI de SAP, ingresa el código de transacción

SM59.(Recomendado) Crea nuevos destinos de RFC copiando los destinos de RFC de muestra y, luego, toma nota de los nombres de los nuevos destinos de RFC. Los usarás en pasos posteriores.

BigQuery Connector para SAP usa destinos de RFC para conectarse a las APIs deGoogle Cloud .

Si deseas probar la conectividad basada en el destino de RFC, puedes omitir este paso y usar los destinos de RFC de muestra.

Para los destinos de RFC que creaste, haz lo siguiente:

Ve a la pestaña Configuración técnica y asegúrate de que el campo Número de servicio esté configurado con el valor

443. Este es el puerto que usa el destino de RFC para una comunicación segura.Ve al Inicio de sesión y seguridad y asegúrate de que el Certificado SSL se establece el campo con la opción Cliente SSL de CDAULT (estándar).

De manera opcional, puedes configurar el proxy, habilitar la compresión HTTP y especificar los extremos de Private Service Connect.

Guarde los cambios.

Para probar la conexión, haz clic en Prueba de conexión.

Una respuesta que contiene

404 Not Foundes aceptable y esperada porque el extremo especificado en el destino de RFC corresponde a un servicio deGoogle Cloud y no a un recurso específico que aloja el servicio. Esta respuesta indica que se puede acceder al servicio de destino Google Cloudy que no se encontró ningún recurso de destino.

En la GUI de SAP, ingresa el código de transacción

SM30.En la tabla

/GOOG/CLIENT_KEYque creaste en la sección anterior, ten en cuenta el valor del campo Nombre.En la tabla

/GOOG/SERVIC_MAP, crea entradas con los siguientes valores de campo:Nombre de la clave de Google Cloud Nombre del servicio de Google Destino de RFC CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comEspecifica el nombre de tu destino de RFC que se orienta a BigQuery. Si usas el destino de RFC de muestra para fines de prueba, especifica GOOG_BIGQUERY.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comEspecifica el nombre de tu destino de RFC que se orienta a Pub/Sub. Si usas el destino de RFC de muestra para fines de prueba, especifica GOOG_PUBSUB.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comEspecifica el nombre de tu destino de RFC que se orienta a IAM. Si usas el destino de RFC de muestra para realizar pruebas, especifica GOOG_IAMCREDENTIALS.CLIENT_KEY_TABLE_NAMEgoogleapis.com/oauth2Especifica el nombre de tu destino de RFC que se orienta al extremo de token de Google OAuth 2.0, que se usa para intercambiar JWT por tokens de acceso. Si usas el destino de RFC de muestra para realizar pruebas, especifica GOOG_OAUTH2_TOKEN.Reemplaza

CLIENT_KEY_TABLE_NAMEpor el nombre de la clave del cliente que anotaste en el paso anterior.

Establece la configuración del proxy

Cuando usas destinos de RFC para conectarte a Google Cloud, puedes enrutar la comunicación desde BigQuery Connector para SAP a través del servidor proxy que usas en tu entorno de SAP.

Si no deseas usar un servidor proxy o no tienes uno en tu entorno de SAP, puedes omitir este paso.

Si deseas establecer la configuración del servidor proxy para BigQuery Connector para SAP, completa los siguientes pasos:

En la GUI de SAP, ingresa el código de transacción

SM59.Selecciona tu destino de RFC que se dirija a IAM.

Ve a la pestaña Configuración técnica y, luego, ingresa valores para los campos en la sección Opciones del proxy HTTP.

Repite el paso anterior para tu destino de RFC que se orienta a BigQuery.

Habilita la compresión HTTP

Cuando usas destinos de RFC para conectarte a Google Cloud, puedes habilitar la compresión HTTP.

Si no deseas habilitar esta función, puedes omitir este paso.

Para habilitar la compresión HTTP, haz lo siguiente:

En la GUI de SAP, ingresa el código de transacción

SM59.Selecciona tu destino de RFC que se oriente a BigQuery.

Ve a la pestaña Opciones especiales.

En el campo Versión de HTTP, selecciona HTTP 1.1.

En el campo Compresión, selecciona un valor adecuado.

Para obtener información sobre las opciones de compresión, consulta la Nota de SAP 1037677: La compresión HTTP solo comprime ciertos documentos.

Especifica extremos de Private Service Connect

Si quieres que BigQuery Connector para SAP use extremos de Private Service Connect para permitir el consumo privado de IAM y BigQuery, debes crear esos extremos en tu proyecto de Google Cloud y especificarlos en los destinos RFC correspondientes.

Si deseas que BigQuery Connector para SAP continúe usando los extremos de API pública y predeterminados para conectarse a BigQuery y la IAM, omite este paso.

Para configurar BigQuery Connector para SAP para que use tus extremos de Private Service Connect, haz lo siguiente:

En la GUI de SAP, ingresa el código de transacción

SM59.Valida que hayas creado nuevos destinos de RFC para BigQuery y la IAM. Si deseas obtener instrucciones para crear estos destinos de RFC, consulta Configura destinos RFC.

Selecciona el destino de RFC que se orienta a BigQuery y, luego, haz lo siguiente:

Ve a la pestaña Configuración técnica.

En el campo Host de destino, ingresa el nombre del extremo de Private Service Connect que creaste para acceder a BigQuery.

Ve a la pestaña Inicio de sesión y seguridad.

En el campo Número de servicio, asegúrate de que se especifique ese valor

443.En el campo Certificado SSL, asegúrate de que la opción Cliente SSL de CDAULT (estándar) esté seleccionada.

Selecciona el destino de RFC que se orienta a IAM y, luego, haz lo siguiente:

Ve a la pestaña Configuración técnica.

En el campo Host de destino, ingresa el nombre del extremo de Private Service Connect que creaste para acceder a IAM.

Ve a la pestaña Inicio de sesión y seguridad.

En el campo Número de servicio, asegúrate de que se especifique ese valor

443.En el campo Certificado SSL, asegúrate de que la opción Cliente SSL de CDAULT (estándar) esté seleccionada.

¿Qué sigue?

Configura el conector para la replicación de CDC a través de Pub/Sub

Configura el conector para la replicación de datos de transmisión