Nach Ereignissen und Benachrichtigungen suchen

Mit der Suchfunktion können Sie in Ihrer Google Security Operations-Instanz nach UDM-Ereignissen (Unified Data Model) und ‑Benachrichtigungen suchen. Dazu verwenden Sie die YARA-L 2.0-Syntax. Die Suche bietet Optionen zum Verfeinern und Navigieren in Ihren UDM-Daten. Sie können nach einzelnen UDM-Ereignissen und Gruppen von UDM-Ereignissen suchen, die mit derselben Anfrage übereinstimmen.

Auf Systemen, die Daten-RBAC verwenden, können Sie nur Daten sehen, die Ihren Bereichen entsprechen. Weitere Informationen finden Sie unter Auswirkungen der rollenbasierten Zugriffssteuerung auf die Suche.

Für Google SecOps-Kunden können Benachrichtigungen auch über Connectors und Webhooks aufgenommen werden. Sie können auch die Suche verwenden, um diese Warnungen zu finden.

Weitere Informationen zum UDM finden Sie unter Logdaten als UDM formatieren und UDM-Feldliste.

Zugriffssuche

Sie haben folgende Möglichkeiten, auf die Google SecOps-Suche zuzugreifen:

Klicken Sie in der Navigationsleiste auf Untersuchung > Suche.

Geben Sie im Feld Suche ein gültiges UDM-Feld für ein beliebiges Suchfeld in Google SecOps ein und drücken Sie dann STRG+Eingabetaste.

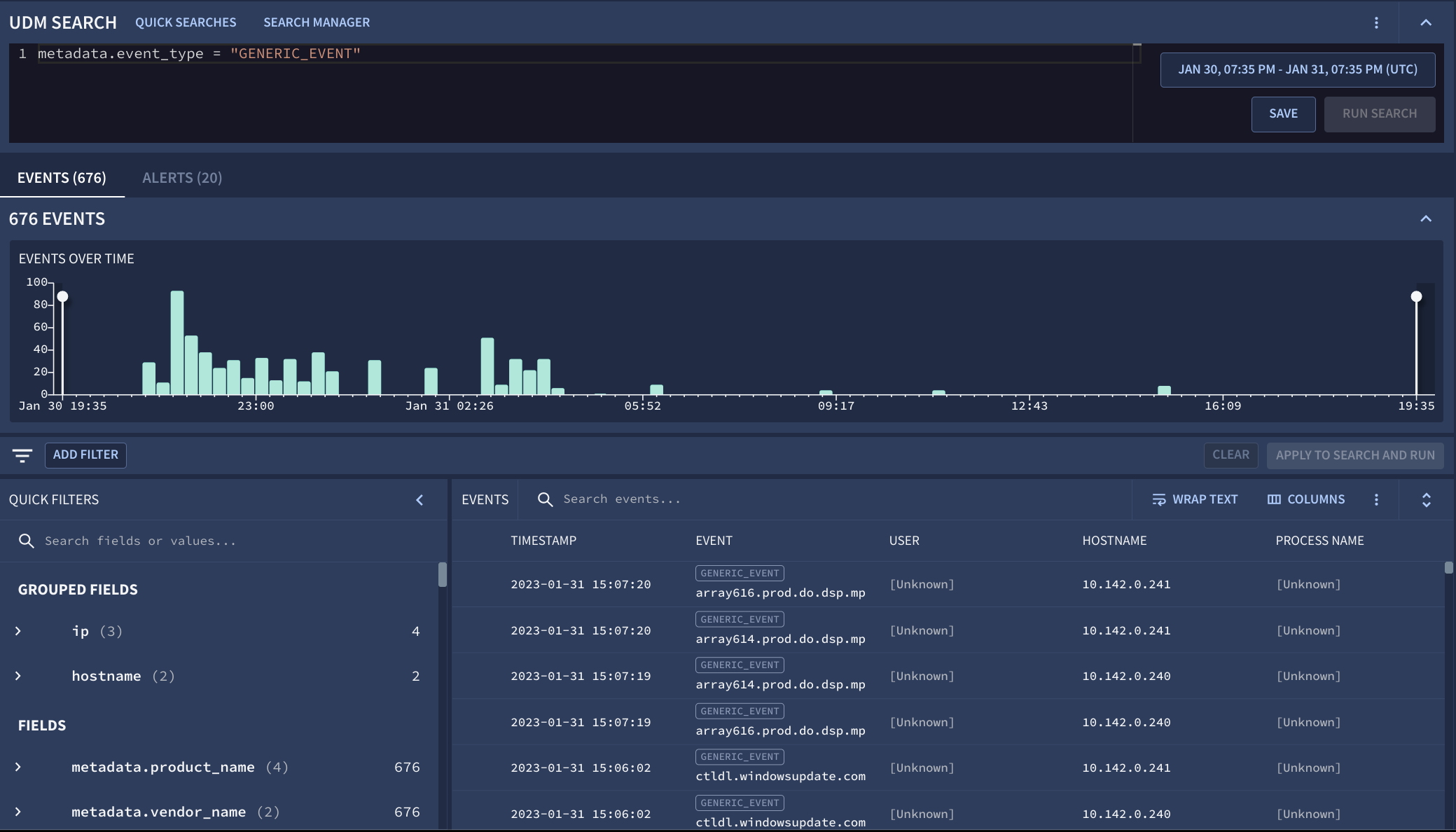

Abbildung 1. Beispiel für das Fenster Suche, das zum Untersuchen von Ereignistrends verwendet wird.

In den folgenden Abschnitten wird beschrieben, wie Sie die Suchfunktionen verwenden.

Suchfunktion verwenden

Ein Suchausdruck besteht aus einem UDM-Feld, in dem gesucht werden soll, einem Operator und einem Datentyp, nach dem gesucht werden soll.

Wenn der Anfrageausdruck gültig ist, wird in der Google SecOps Console die Schaltfläche Suche ausführen aktiviert.

UDM-Abfragen basieren auf Feldern, die in der Liste der Felder für einheitliche Datenmodelle definiert sind. Sie können diese UDM-Felder über Filter oder die Rohlog-Suche aufrufen und auswählen.

Wenn Sie die Anzahl der zurückgegebenen Ereignisse anpassen möchten, klicken Sie auf Mehr und wählen Sie Sucheinstellungen aus. Weitere Informationen finden Sie unter Sucheinstellungen.

Wenn Sie den Zeitraum ändern möchten, öffnen Sie das Fenster Zeitraum.

So verwenden Sie die Suchfunktion:

- Rufen Sie die Seite Suche auf.

- Geben Sie im Feld Suchen einen Suchausdruck ein.

- Wenn Sie nach Ereignissen suchen möchten, geben Sie im Feld Suchen den Namen eines UDM-Felds ein. Während der Eingabe werden durch die automatische Vervollständigung gültige UDM-Felder vorgeschlagen.

Nachdem Sie ein gültiges UDM-Feld eingegeben haben, wählen Sie einen gültigen Operator aus. Auf der Benutzeroberfläche werden die verfügbaren gültigen Operatoren basierend auf dem eingegebenen UDM-Feld angezeigt. Folgende Operatoren werden unterstützt:

<, ><=, >==, !=nocase– wird für Strings unterstützt

Nachdem Sie ein gültiges UDM-Feld und einen gültigen Operator eingegeben haben, fügen Sie den Logdatenwert hinzu, nach dem Sie suchen möchten. Weitere Informationen finden Sie unter Datenwert für die Suche formatieren.

Klicken Sie auf Suche ausführen, um die Suche zu starten.

Die Ereignisergebnisse werden auf der Seite Suche in der Tabelle Ereignis-Zeitachse angezeigt.

Optional: Sie können die Ergebnisse eingrenzen, indem Sie zusätzliche UDM-Filter manuell oder über die Console hinzufügen.

Datenwert für die Suche formatieren

Formatieren Sie den Datenwert gemäß den folgenden Richtlinien:

Datentyp:Formatieren Sie den Datenwert basierend auf seinem Datentyp:

Aufgezählte Werte:Verwenden Sie einen gültigen aufgezählten Wert, der für das ausgewählte UDM-Feld definiert ist.

Beispiel: Ein Textwert, der in Großbuchstaben und in doppelte Anführungszeichen gesetzt ist:

metadata.event_type = "NETWORK_CONNECTION"Zusätzliche Werte:Verwenden Sie das Format

field[key\] = value, um in den Feldernadditionalundlabelszu suchen.Beispiel:

additional.fields["key"]="value"Boolesche Werte:Verwenden Sie

trueoderfalse(Groß- und Kleinschreibung wird nicht berücksichtigt, keine Anführungszeichen erforderlich).Beispiel:

network.dns.response = trueGanzzahlen: Verwenden Sie numerische Werte ohne Anführungszeichen.

Beispiel:

target.port = 443Gleitkommawerte:Geben Sie für UDM-Felder des Typs

floateinen Dezimalwert wie3.1oder eine Ganzzahl wie3ein.Beispiel:

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1Reguläre Ausdrücke:Setzen Sie den regulären Ausdruck in Schrägstriche (/).

Beispiel:

principal.ip = /10.*/Suchen Sie nach der Ausführung von

psexec.exe(Fenster):target.process.command_line = /\bpsexec(\.exe)?\b/ nocase

Weitere Informationen zu regulären Ausdrücken finden Sie auf der Seite Reguläre Ausdrücke.

Strings:Setzen Sie Textwerte in doppelte Anführungszeichen.

Beispiel:

metadata.product_name = "Google Cloud VPC Flow Logs"

Strings, bei denen die Groß-/Kleinschreibung nicht berücksichtigt wird: Verwenden Sie den Operator

nocase, um eine beliebige Kombination aus Groß- und Kleinbuchstaben in einem String abzugleichen.Beispiel:

principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

Zeichen in Strings maskieren: Maskieren Sie Sonderzeichen mit einem Backslash, wie hier gezeigt:

- Verwenden Sie

\\, um einen umgekehrten Schrägstrich (\) zu maskieren. - Verwenden Sie

\", um ein doppeltes Anführungszeichen (") zu maskieren.

Beispiel:

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

- Verwenden Sie

Boolesche Ausdrücke: Verwenden Sie

AND,ORundNOT, um Bedingungen zu kombinieren und Ergebnisse einzugrenzen.Die folgenden Beispiele zeigen unterstützte boolesche Operatoren (

AND,ORundNOT):A AND BA OR BMit Klammern ( ) können Sie Ausdrücke gruppieren und die Auswertungsreihenfolge festlegen:

(A OR B) AND (B OR C) AND (C OR NOT D)

Beispiele:

So suchen Sie auf dem Finanzserver nach Anmeldeereignissen:

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"Mit dem Operator (>) können Sie nach Verbindungen suchen, bei denen mehr als 10 MB Daten gesendet wurden:

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000Mit mehreren Bedingungen können Sie nach

winword.exesuchen, diecmd.exeoderpowershell.exestarten:metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

Schlüssel/Wert-Paare in den Feldern

additionalundlabelssuchen:Die Felder

additionalundlabelsdienen als anpassbare Container für Ereignisdaten, die nicht den Standard-UDM-Feldern zugeordnet werden. In jedem Eintrag wird ein einzelnes Schlüssel/Wert-Paar gespeichert.additional-Felder können mehrere Schlüssel/Wert-Paare enthalten.labels-Felder können nur ein einzelnes Schlüssel/Wert-Paar enthalten.

Verwenden Sie diese Syntax, um die Schlüssel/Wert-Paare anzugeben, nach denen in den Feldern

additionalundlabelsgesucht werden soll:field[key\] = value.Beispiel:

additional.fields["key"]="value"Beispiele für Suchanfragen mit bestimmten Schlüssel/Wert-Paaren in den Feldern

additionalundlabels:Nach Ereignissen mit bestimmten Schlüssel/Wert-Paaren suchen:

additional.fields["pod_name"] = "kube-scheduler"metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

Verwenden Sie den Operator

ANDbei der Suche nach Schlüssel/Wert-Paaren:additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"Nach allen Ereignissen suchen, die den angegebenen Schlüssel enthalten, unabhängig vom Wert:

additional.fields["pod_name"] != ""Mit einem regulären Ausdruck nach Ereignissen suchen, die einen bestimmten Schlüssel enthalten:

additional.fields.value.string_value = "mystring"Mit einem regulären Ausdruck nach Ereignissen suchen, die mehrere Schlüssel mit demselben Namen verwenden:

additional.fields.key = /myKeynumber_*/Reguläre Ausdrücke und den Operator

nocaseverwenden:additional.fields["pod_name"] = /br/additional.fields["pod_name"] = bar nocase

Verwenden Sie Block- und einzeilige Kommentare.

Blockkommentar verwenden:

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

Einzeiligen Kommentar verwenden:

additional.fields["pod_name"] != "" // my single-line comment

Sucheinstellungen

Sie können die maximale Anzahl von Suchergebnissen in den UDM Search-Einstellungen festlegen. Diese Einstellungen sind nutzerspezifisch.

Klicken Sie neben Suche ausführen auf Mehr und dann auf Sucheinstellungen.

Wählen Sie Maximale Anzahl zurückzugebender Ergebnisse aus. Die Optionen sind

1K,30K,100K,1Mundcustom, die Werte zwischen1und1Mannehmen können. Der Standardwert ist1M. Abfragen werden in der Regel schneller ausgeführt, wenn Sie eine kleinere Ergebnisgruppe auswählen.

Bei der Suche werden zu viele Ergebnisse zurückgegeben

Wenn Ihre Suche zu weit gefasst ist, wird in Google SecOps eine Warnmeldung angezeigt, dass nicht alle Suchergebnisse angezeigt werden können.

In solchen Fällen ruft das System nur die neuesten Ergebnisse ab, bis zum Suchlimit von 1 Million Ereignissen und 1.000 Warnungen. Es kann jedoch viele weitere übereinstimmende Ereignisse und Benachrichtigungen geben, die nicht angezeigt werden.

Wenn Sie sichergehen möchten, dass Sie alle relevanten Ergebnisse erfassen, sollten Sie Ihre Suche durch Anwenden zusätzlicher Filter verfeinern. Wenn Sie den Suchbereich eingrenzen, wird das Dataset auf eine überschaubare Größe reduziert und die Genauigkeit verbessert. Wir empfehlen, die Suche anzupassen und noch einmal auszuführen, bis die Ergebnisse innerhalb des Anzeigelimit des Systems liegen.

Auf der Seite mit den Suchergebnissen werden die letzten 10.000 Ergebnisse angezeigt. Sie können die Suchergebnisse filtern und verfeinern, um die älteren Ergebnisse anzuzeigen, anstatt die Suche zu ändern und noch einmal auszuführen.

Ergebnisse einschränken

Sie können die Suchergebnisse begrenzen, indem Sie das Keyword limit mit der maximalen Anzahl der Suchergebnisse hinzufügen, die angezeigt werden sollen. Das ist nützlich, um schnelle Vorschauen von Daten zu generieren, die Leistung zu optimieren oder wenn Sie nur eine Teilmenge der Ergebnisse benötigen.

Wenn Sie Ihrer Suche beispielsweise Folgendes hinzufügen, werden die Ergebnisse auf maximal 25 begrenzt:

limit: 25

Nach gruppierten Feldern suchen

Gruppierte Felder sind Aliase für Gruppen verwandter UDM-Felder. Sie können damit mehrere UDM-Felder gleichzeitig abfragen, ohne jedes Feld einzeln eingeben zu müssen.

Im folgenden Beispiel wird gezeigt, wie Sie eine Anfrage eingeben, um die allgemeinen UDM-Felder abzugleichen, die die angegebene IP-Adresse enthalten könnten:

ip = "1.2.3.4"

Sie können ein gruppiertes Feld mit einem regulären Ausdruck und dem Operator nocase abgleichen. Referenzlisten werden ebenfalls unterstützt. Gruppierte Felder können auch in Kombination mit regulären UDM-Feldern verwendet werden, wie im folgenden Beispiel gezeigt:

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

Gruppierte Felder haben einen separaten Bereich unter Aggregationen.

Typen gruppierter UDM-Felder

Sie können in allen folgenden gruppierten UDM-Feldern suchen:

| Name des gruppierten Felds | Zugehörige UDM-Felder |

| Domain | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

|

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| Hash | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| Hostname | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| Namespace | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| Nutzer | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

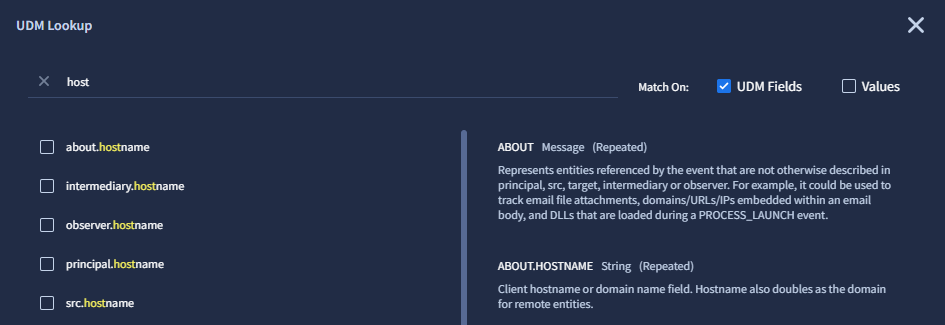

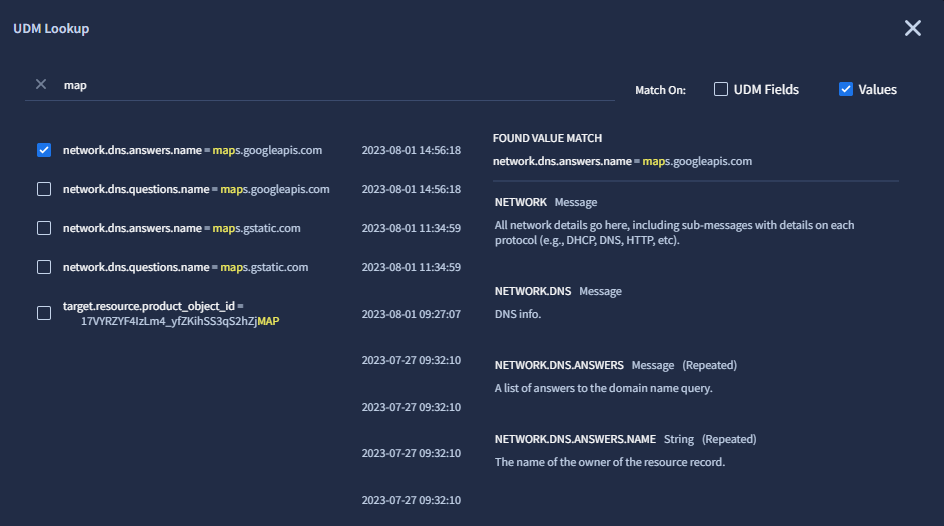

UDM-Feld für Suchanfrage finden

Beim Schreiben einer Suchanfrage wissen Sie möglicherweise nicht, welches UDM-Feld Sie einfügen sollen. Mit der UDM-Suche können Sie schnell einen UDM-Feldnamen finden, der einen Textstring im Namen enthält oder einen bestimmten Stringwert speichert. Die Funktion UDM Lookup ist nicht für die Suche nach anderen Datentypen wie Byte, Boolesch oder numerisch vorgesehen. Sie wählen ein oder mehrere Ergebnisse aus, die von UDM Lookup zurückgegeben werden, und verwenden sie als Ausgangspunkt für eine Suchanfrage.

So verwenden Sie UDM Lookup:

Klicken Sie auf der Seite Suche auf UDM-Suche.

Wählen Sie im Dialogfeld UDM Lookup (UDM-Suche) eine oder mehrere der folgenden Abgleichsoptionen aus, um den Umfang der zu durchsuchenden Daten festzulegen:

UDM-Felder: Suchen Sie nach Text in Namen von UDM-Feldern.

Beispiel:

network.dns.questions.nameoderprincipal.ipWerte: Suchen Sie nach Text in den Werten, die UDM-Feldern zugewiesen sind.

Beispiel:

dnsodergoogle.com.

Geben Sie den String in das Feld UDM-Felder/Werte suchen ein oder ändern Sie ihn. Während der Eingabe werden Suchergebnisse im Dialogfeld angezeigt.

Die Ergebnisse sind etwas anders, wenn Sie in UDM-Feldern im Vergleich zu Werten suchen:

Wenn Sie nach einem Textstring in UDM-Feldnamen suchen, wird eine genaue Übereinstimmung an einer beliebigen Stelle im Namen zurückgegeben.

Abbildung 2. Suchen Sie in der UDM-Suche nach Namen von UDM-Feldern.

Wenn Sie in Werte nach Text suchen, werden die Ergebnisse so zurückgegeben:

- Wenn der String am Anfang oder Ende des Werts gefunden wird, wird er im Ergebnis zusammen mit dem Namen des UDM-Felds und der Erfassungszeit des Logs hervorgehoben.

- Wenn der Textstring an anderer Stelle im Wert gefunden wird, werden der Name des UDM-Felds und der Text Mögliche Wertübereinstimmung angezeigt.

Abbildung 3. Suchen Sie in der UDM-Suche nach Werten.

In der Ergebnisliste haben Sie folgende Möglichkeiten:

Klicken Sie auf den Namen eines UDM-Felds, um eine Beschreibung des Felds aufzurufen.

Wählen Sie ein oder mehrere Ergebnisse aus, indem Sie das Kästchen links neben dem Namen des jeweiligen UDM-Felds anklicken.

Klicken Sie auf die Schaltfläche Zurücksetzen, um die Auswahl aller ausgewählten Felder in der Ergebnisliste aufzuheben.

Führen Sie einen der folgenden Schritte aus, um die ausgewählten Ergebnisse an das Feld Suche auf der Seite Suche anzuhängen:

Klicken Sie auf An Suche anhängen.

Klicken Sie auf UDM kopieren, um die ausgewählten Ergebnisse in die Zwischenablage zu kopieren. Schließen Sie dann das Dialogfeld UDM Lookup und fügen Sie den Suchanfrage-String auf der Seite Search in das Feld Search ein.

Google SecOps wandelt die ausgewählten Ergebnisse in einen Suchanfrage-String als UDM-Feld-Name oder Name-Wert-Paar um. Wenn Sie mehrere Ergebnisse anhängen, wird jedes Ergebnis mit dem Operator

ORam Ende der vorhandenen Abfrage im Feld Suche hinzugefügt.Der angehängte Abfragestring hängt vom Typ des Treffers ab, der von UDM Lookup zurückgegeben wird.

Wenn das Ergebnis mit einem Textstring in einem UDM-Feldnamen übereinstimmt, wird der vollständige UDM-Feldname an die Anfrage angehängt. Beispiel:

principal.artifact.network.dhcp.client_hostnameWenn das Ergebnis mit einem Textstring am Anfang oder Ende eines Werts übereinstimmt, enthält das Name-Wert-Paar den UDM-Feldnamen und den vollständigen Wert im Ergebnis. Hier einige Beispiele:

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"

Wenn das Ergebnis den Text Mögliche Übereinstimmung mit Wert enthält, enthält das Name-Wert-Paar den Namen des UDM-Felds und einen regulären Ausdruck mit dem Suchbegriff. Beispiel:

principal.process.file.full_path = /google/ NOCASE

Der von UDM-Lookup generierte Suchstring dient als Ausgangspunkt für eine Suchanfrage. Bearbeiten Sie die Suchanfrage auf der Seite Suchen, um sie an Ihren Anwendungsfall anzupassen.

Zusammenfassung des UDM-Lookup-Verhaltens

In diesem Abschnitt finden Sie weitere Informationen zu den UDM-Lookup-Funktionen.

- UDM-Lookup durchsucht Daten, die nach dem 10. August 2023 aufgenommen wurden. Daten, die davor aufgenommen wurden, werden nicht durchsucht. Es werden Ergebnisse zurückgegeben, die in nicht angereicherten UDM-Feldern gefunden wurden. Es werden keine Übereinstimmungen für angereicherte Felder zurückgegeben. Informationen zu angereicherten und nicht angereicherten Feldern finden Sie unter Ereignisse in der Ereignisanzeige ansehen.

- Bei Suchanfragen mit UDM Lookup wird die Groß- und Kleinschreibung nicht berücksichtigt. Der Begriff

hostnamegibt dasselbe Ergebnis wieHostNamezurück. - Bindestriche (

-) und Unterstriche (_) in einem Abfragestring werden bei der Suche nach Werten ignoriert. Die Textstringsdns-lunddnslgeben beide den Wertdns-lzurück. Bei der Suche nach Werten gibt UDM Lookup in den folgenden Fällen keine Übereinstimmungen zurück:

Übereinstimmungen in den folgenden UDM-Feldern: metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

Übereinstimmungen in UDM-Feldern mit einem vollständigen Pfad, der mit einem der folgenden Werte endet: .pid

Beispiel:target.process.pid..asset_id

Beispiel:principal.asset_id..product_specific_process_id

Beispiel:principal.process.product_specific_process_id..resource.id

Beispiel:principal.resource.id.

Wenn Sie nach Werten suchen, wird in der UDM-Suche Mögliche Wertübereinstimmung angezeigt, wenn eine Übereinstimmung in den folgenden Fällen gefunden wird:

Übereinstimmungen in den folgenden UDM-Feldern: metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

Übereinstimmungen in Feldern mit einem vollständigen Pfad, der mit einem der folgenden Werte endet: .command_line

Beispiel:principal.process.command_line..file.full_path

Beispiel:principal.process.file.full_path..labels.value

Beispiel:src.labels.value..registry.registry_key

Beispiel:principal.registry.registry_key..url

Beispiel:principal.url.

Übereinstimmungen in Feldern mit einem vollständigen Pfad, der mit den folgenden Werten beginnt: additional.fields.value.

Beispiel:additional.fields.value.null_value.

Benachrichtigungen in der Suche ansehen

Klicken Sie zum Aufrufen von Benachrichtigungen rechts oben auf der Seite Suche auf den Tab Benachrichtigungen neben dem Tab Ereignisse.

So werden Warnungen angezeigt

Google SecOps vergleicht die in der Suche zurückgegebenen Ereignisse mit Ereignissen, die für Benachrichtigungen in der Kundenumgebung vorhanden sind. Wenn ein Ereignis für eine Suchanfrage mit einem Ereignis in einer Benachrichtigung übereinstimmt, wird es in der Benachrichtigungszeitachse und der resultierenden Tabelle Benachrichtigung angezeigt.

Definition von Ereignissen und Benachrichtigungen

Ein Ereignis wird aus einer Rohlogquelle generiert, die in Google SecOps aufgenommen und vom Aufnahme- und Normalisierungsprozess von Google SecOps verarbeitet wird. Aus einem einzelnen Rohlogquellendatensatz können mehrere Ereignisse generiert werden. Ein Ereignis stellt eine Reihe sicherheitsrelevanter Datenpunkte dar, die aus diesem Rohlog generiert werden.

In der Suche wird eine Benachrichtigung als YARA-L-Regelerkennung mit aktivierter Benachrichtigung definiert. Weitere Informationen finden Sie unter Regel mit Live-Daten ausführen.

Andere Datenquellen können als Benachrichtigungen in Google SecOps aufgenommen werden, z. B. Crowdstrike Falcon-Benachrichtigungen. Diese Benachrichtigungen werden in der Suche nur angezeigt, wenn sie von der Google SecOps Detection Engine als YARA-L-Regel verarbeitet werden.

Ereignisse, die mit einer oder mehreren Benachrichtigungen verknüpft sind, werden in der Ereignis-Zeitachse mit einem Benachrichtigungs-Chip gekennzeichnet. Wenn der Zeitachse mehrere Benachrichtigungen zugeordnet sind, wird auf dem Chip die Anzahl der zugehörigen Benachrichtigungen angezeigt.

Auf der Zeitachse werden die letzten 1.000 Benachrichtigungen angezeigt,die aus den Suchergebnissen abgerufen wurden. Wenn das Limit von 1.000 erreicht ist, werden keine weiteren Benachrichtigungen abgerufen. Wenn Sie alle für Ihre Suche relevanten Ergebnisse sehen möchten, verfeinern Sie Ihre Suche mit Filtern.

Benachrichtigungen nachgehen

Benachrichtigungsdiagramm und Benachrichtigungsdetails verwenden, um eine Benachrichtigung zu untersuchen: Benachrichtigung untersuchen

Datentabellenzeilen in der Suche ansehen

Sie können Datentabellenzeilen direkt in der Google Suche aufrufen. Wenn Sie eine Datentabelle in Ihrer YARA-L-Suche verwenden, können die Ergebnisse auf die Datentabellenzeilen verweisen, die mit den übereinstimmenden Ereignissen verknüpft sind. Diese Ergebnisse werden auf dem Tab Ereignisse angezeigt.

Mit dem Spaltenmanager in Search können Sie auswählen, welche Datentabelle und Spalten in den Ergebnissen angezeigt werden sollen.

In der Suche wird der aktuelle Status der Datentabelle und ihrer Zeilen angezeigt, wenn Sie sich die Ergebnisse ansehen.

Weitere Informationen finden Sie unter Datentabellen verwenden.

Verwenden von Referenzlisten bei Suchanfragen

Das Verfahren zum Anwenden von Referenzlisten in Regeln kann auch für die Suche verwendet werden. Eine einzelne Suchanfrage kann bis zu sieben Listen enthalten. Alle Arten von Referenzlisten (String, regulärer Ausdruck, CIDR) werden unterstützt.

Sie können Listen für jede beliebige Variable erstellen, die Sie erfassen möchten.

Sie könnten beispielsweise eine Liste mit verdächtigen IP-Adressen erstellen:

// Field value exists in reference list principal.ip IN %suspicious_ips

Sie können mehrere Listen mit AND oder OR verwenden:

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

Suchergebnisse verfeinern

Sie können die Funktionen auf der Seite Suche verwenden, um Ergebnisse zu filtern und einzugrenzen, anstatt die Suche zu ändern und noch einmal auszuführen. Beispiel:

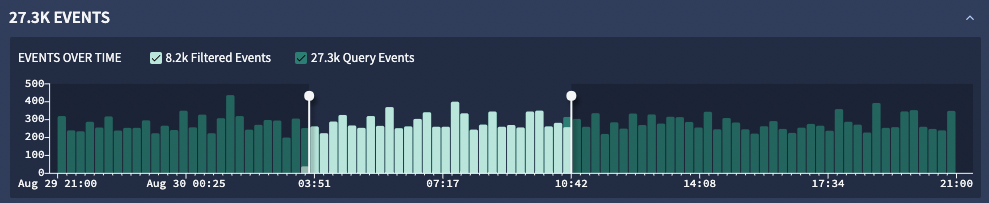

Zeitachsendiagramm

Das Zeitachsendiagramm bietet eine grafische Darstellung der Anzahl der Ereignisse und Benachrichtigungen, die jeden Tag auftreten und in der aktuellen Suche angezeigt werden. Ereignisse und Benachrichtigungen werden im selben Zeitachsendiagramm angezeigt, das sowohl auf dem Tab Ereignisse als auch auf dem Tab Benachrichtigungen verfügbar ist.

Die Breite der einzelnen Balken hängt vom gesuchten Zeitraum ab. Wenn die Suche beispielsweise 24 Stunden an Daten umfasst, steht jeder Balken für 10 Minuten. Dieses Diagramm wird dynamisch aktualisiert, wenn Sie die vorhandene Suche ändern.

Zeitraum anpassen

Sie können den Zeitraum für das Diagramm anpassen, indem Sie die weißen Schieberegler nach links und rechts verschieben. So können Sie den Zeitraum anpassen und sich auf den gewünschten Zeitraum konzentrieren. Wenn Sie den Zeitraum anpassen, werden die Tabellen UDM-Felder und ‑Werte und Ereignisse entsprechend aktualisiert. Sie können auch auf einen einzelnen Balken im Diagramm klicken, um nur die Ereignisse in diesem Zeitraum aufzulisten.

Nachdem Sie den Zeitraum angepasst haben, werden die Kästchen Gefilterte Ereignisse und Ereignisse abfragen angezeigt. Damit können Sie die angezeigten Ereignistypen weiter einschränken.

Abbildung 4. Diagramm mit Zeitachse für Ereignisse mit Steuerelementen für den Zeitraum.

Fenster „Zusammenfassungen“

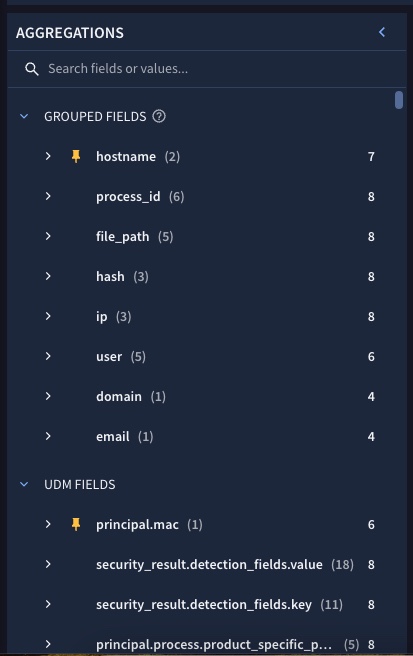

Im Fenster Aggregations werden die von Ihrer UDM-Suche generierten Grouped Fields und UDM Fields angezeigt. Mit gruppierten Feldern können Sie in mehreren UDM-Feldern eines ähnlichen Typs suchen.

Ein gruppiertes Feld, z. B. ip, namespace oder user, ist eine Platzhaltervariable, mit der die Werte ähnlicher UDM-Felder gruppiert werden. Das gruppierte Feld namespace fasst beispielsweise alle Werte aus den folgenden UDM-Feldern zusammen: principal.namespace, src.namespace und target.namespace.

Für jedes Gruppierte Feld und UDM-Feld wird eine Ereignisanzahl angezeigt. Die Ereignisanzahl ist die Anzahl der Ereignisdatensätze mit demselben Wert für dieses Feld.

Gruppierte Felder und UDM-Felder werden nach der Anzahl der Ereignisse (von höchster bis niedrigster) und innerhalb derselben Anzahl der Ereignisse in alphabetischer Reihenfolge sortiert.

Wenn Sie ein Feld oben in der Liste Zusammenfassungen anpinnen möchten, klicken Sie auf das Symbol Beibehalten keep des Felds.

Abbildung 5. Aggregationen helfen dabei, Werte mit hoher Häufigkeit zu ermitteln.

Mit Aggregationen können Sie Ihre UDM-Suche weiter eingrenzen. Sie können entweder durch die Liste der UDM-Felder scrollen oder mit dem Feld Suchen nach bestimmten UDM-Feldern oder -Werten suchen.

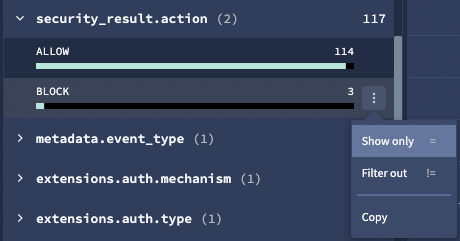

Aggregationsfelder filtern

Mit Filteroptionen können Sie die Liste der UDM-Felder, die in der Liste Aggregationen angezeigt werden, eingrenzen:

Abbildung 6. Beispiel für Ereignisse, die den ausgewählten UDM-Feldwert enthalten.

Wählen Sie in der Liste Aggregationen ein UDM-Feld aus, um eine Liste mit Werten für dieses Feld aufzurufen.

Wählen Sie einen Wert aus der Liste aus und klicken Sie auf das Menüsymbol more_vert Mehr.

Wählen Sie eine der Filteroptionen aus:

- Nur anzeigen: Es werden nur Ereignisse angezeigt, die den ausgewählten UDM-Feldwert enthalten.

- Herausfiltern: Ereignisse herausfiltern, die den ausgewählten UDM-Feldwert enthalten.

- Kopieren: Kopiert den UDM-Feldwert in die Zwischenablage.

Sie können diese zusätzlichen UDM-Filter dem Feld Ereignisse filtern hinzufügen.

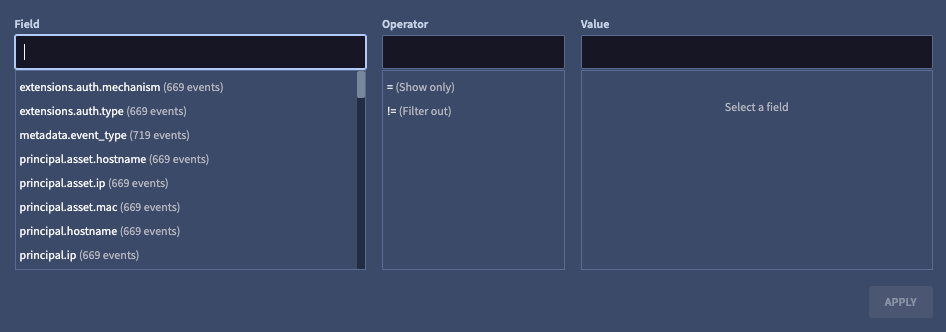

Feld „Ereignisse filtern“

Im Feld Ereignisse filtern werden die Filter angezeigt, die Sie erstellt haben. Sie können sie auf das Feld Suche anwenden oder bei Bedarf entfernen.

Wenn Sie auf Auf Suche anwenden und ausführen klicken, werden die angezeigten Ereignisse anhand der angezeigten zusätzlichen Filter gefiltert und das Feld Suche wird aktualisiert. Die Suche wird automatisch mit denselben Datums- und Uhrzeitparametern noch einmal ausgeführt.

Abbildung 7. Feld Ereignisse filtern

Wenn Sie auf Filter hinzufügen klicken, wird ein Fenster geöffnet, in dem Sie zusätzliche UDM-Felder auswählen können.

Abbildung 8. Fenster Ereignisse filtern

Benachrichtigungen in der Benachrichtigungstabelle ansehen

Wenn Sie auf den Tab Benachrichtigungen klicken, können Sie sich Benachrichtigungen ansehen.

Mit Aggregationen können Sie Benachrichtigungen nach folgenden Kriterien sortieren:

- Fall

- Name

- Priorität

- Schweregrad

- Status

- Urteil

So können Sie sich auf die Benachrichtigungen konzentrieren, die für Sie am wichtigsten sind.

Benachrichtigungen werden im selben Zeitraum wie die Ereignisse auf dem Tab Ereignisse angezeigt. So können Sie die Verbindung zwischen Ereignissen und Benachrichtigungen besser nachvollziehen.

Wenn Sie mehr über eine bestimmte Benachrichtigung erfahren möchten, klicken Sie darauf. Eine Seite mit Benachrichtigungsdetails wird geöffnet, die detaillierte Informationen zu dieser Benachrichtigung enthält.

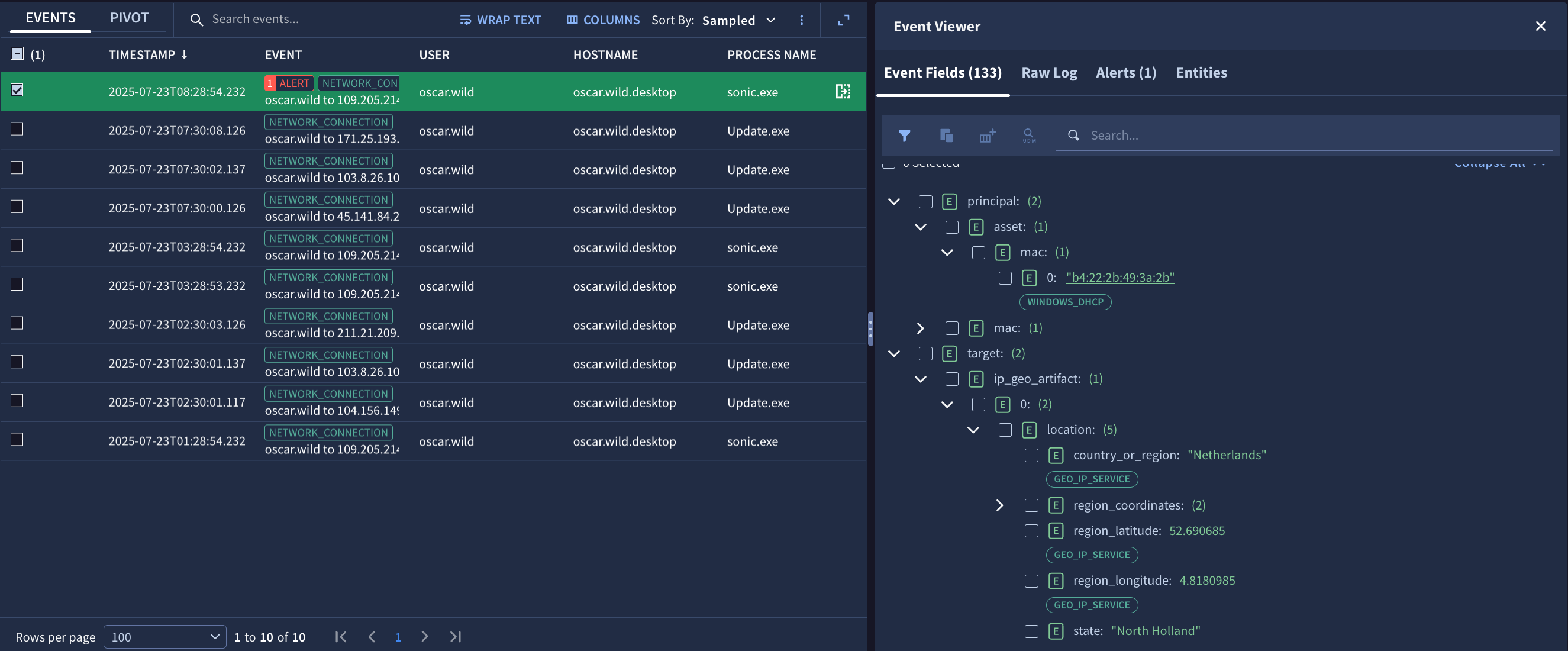

Ereignisse in der Ereignistabelle ansehen

Alle Filter und Steuerelemente wirken sich auf die Liste der Ereignisse aus, die in der Tabelle Ereignisse angezeigt werden. Klicken Sie auf ein beliebiges Ereignis, um die Ereignisanzeige zu öffnen. Dort können Sie sowohl das Rohlog als auch den entsprechenden UDM-Datensatz aufrufen. Wenn Sie auf das timestamp des Ereignisses klicken, können Sie zur zugehörigen Ansicht Asset, IP-Adresse, Domain, Hash oder Nutzer wechseln. Über das Feld Suchen können Sie auch nach einem bestimmten Ereignis suchen.

Spalten in der Tabelle „Ereignisse“ verwalten

In diesem Abschnitt wird beschrieben, wie Sie die Spalten in der Tabelle Ereignisse verwalten.

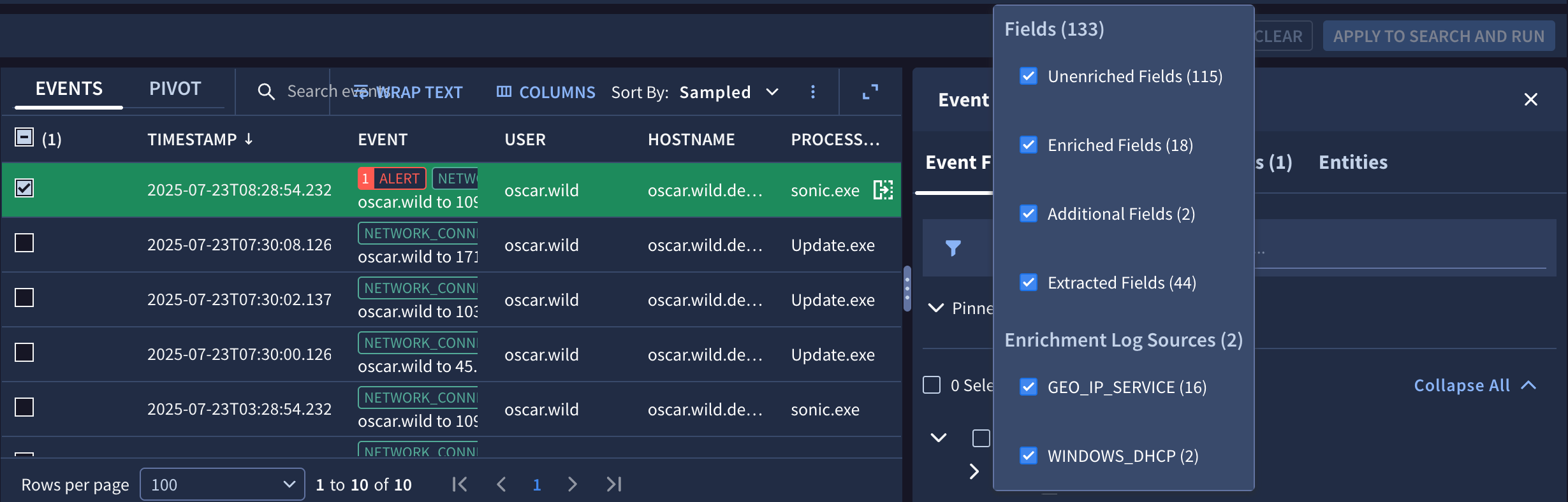

So konfigurieren Sie, welche Spalten in der Tabelle Ereignisse angezeigt werden:

- Klicken Sie oben in der Tabelle Ereignisse auf Spalten, um den Spaltenmanager zu öffnen.

Nehmen Sie folgende Einstellungen vor:

- Klicken Sie auf den Filter, um anzugeben, ob nicht anwendbare Spalten angezeigt werden sollen.

- Klicken Sie auf den Ein/Aus-Schalter Ausgewählte anzeigen, um auf dem Tab Ereignisspalten nur die ausgewählten Spalten anzeigen zu lassen.

- Wählen Sie auf dem Tab Ereignisspalten Felder aus den folgenden minimierbaren Bereichen aus:

- Schnellfelder: Mit Schnellfeldern können Sie schnell das relevanteste UDM-Feld für diesen Datentyp hinzufügen. Wählen Sie einen Datentyp aus (z. B. Hostname). Das am häufigsten verwendete UDM-Feld für diesen Datentyp wird dann als Spalte hinzugefügt (z. B. udm.principal.hostname).

- Gruppierte Felder: Hier können Sie verwandte UDM-Felder durchsuchen. Mit gruppierten Feldern können Sie Felder finden, die nach Kategorie gruppiert sind.

- Alle Ereignisfelder: Hier können Sie die vollständige Liste der Ereignisfelder aufrufen und daraus auswählen.

- Alle Entitätsfelder: Hier können Sie die vollständige Liste der Entitätsfelder aufrufen und daraus auswählen.

Optional: Klicken Sie auf Speichern, um die Spaltenkombination zu speichern. Geben Sie einen Namen für das Set an. Geben Sie einen Namen für das Spaltenset ein und klicken Sie noch einmal auf Speichern.

Gespeicherte Spaltengruppe laden

So laden Sie einen gespeicherten Satz von Spalten:

- Klicken Sie oben in der Tabelle Ereignisse auf Spalten, um den Spaltenmanager zu öffnen.

- Wählen Sie den Tab Spaltengruppen aus.

- Wählen Sie das zu ladende Spaltenset aus und klicken Sie auf Anwenden.

Gespeicherte Spaltengruppe löschen

So löschen Sie eine gespeicherte Spaltengruppe:

- Klicken Sie oben in der Tabelle Ereignisse auf Spalten, um den Spaltenmanager zu öffnen.

- Wählen Sie den Tab Spaltengruppen aus.

- Wählen Sie die Spaltengruppe aus und klicken Sie auf das Dreipunkt-Menü > Löschen.

Angezeigte Ereignisse und Rohprotokolle herunterladen

Sie können die angezeigten Ereignisse, einschließlich der Rohlogs, als CSV-Datei herunterladen, um normalisierte UDM-Ereignisse mit den zugehörigen Quelllogs in Beziehung zu setzen.

- Wenn Sie alle Suchergebnisse (bis zu 1 Million Ereignisse) herunterladen möchten, klicken Sie auf Mehr und wählen Sie Als CSV-Datei herunterladen aus.

In der Konsole wird die genaue Anzahl der enthaltenen Ereignisse angezeigt.

Ereignisse in der Ereignisanzeige ansehen

Wenn Sie die Ereignisanzeige öffnen möchten, bewegen Sie den Mauszeiger auf ein Ereignis in der Tabelle Ereignisse und klicken Sie auf das Symbol switch_access_2 .

Die Ereignisanzeige enthält die folgenden Tabs:

Tab „Ereignisfelder“

Standardmäßig werden auf dem Tab Ereignisfelder UDM-Ereignisfelder in einer hierarchischen Baumstruktur angezeigt, die mit Ausgewählt gekennzeichnet ist.

Auf dem Tab Ereignisfelder haben Sie folgende Möglichkeiten:

- Felddefinition ansehen Bewegen Sie den Mauszeiger auf den Feldnamen, um die Definition aufzurufen.

- Sie können ein Feld anpinnen, um schnell darauf zuzugreifen. Wählen Sie in der Liste Ausgewählt ein Feld aus und klicken Sie auf behalten.

. Das Feld wird dann in der Liste Angepinnt angezeigt. Felder bleiben in der Liste Ausgewählt und ihre Hierarchie in der Angepinnten Liste wird in durch Punkte getrennter Notation mit dem Präfix

udm(z. B.udm.metadata.event_type) angezeigt. - Spalten hinzufügen oder mehrere Felder kopieren Klicken Sie das Kästchen neben einem Knoten oder Feld an und wählen Sie dann Zu Spalten hinzufügen oder Kopieren aus.

Führen Sie folgende Aktionen durch:

Filter: Wenden Sie die folgenden Filter auf die Liste Ausgewählt an:

Nicht angereicherte Felder anzeigen

Angereicherte Felder anzeigen

Zusätzliche Felder anzeigen

Extrahierte Felder anzeigen

Spalten hinzufügen: Das UDM-Feld wird als Spalte hinzugefügt.

Kopieren: Kopiert die ausgewählten UDM-Felder und ‑Werte in die Systemzwischenablage.

Jedes UDM-Feld ist mit einem Symbol gekennzeichnet, das angibt, ob das Feld angereicherte oder nicht angereicherte Daten enthält. Die Symbolbeschriftungen sind:

- U: Nicht angereicherte Felder enthalten Werte, die während der Normalisierung mit Daten aus dem ursprünglichen Rohlog ausgefüllt wurden.

E: Angereicherte Felder enthalten Werte, die von Google SecOps eingefügt werden, um zusätzlichen Kontext zu Artefakten in der Umgebung eines Kunden bereitzustellen. Weitere Informationen finden Sie unter Ereignis- und Entitätsdaten mit Google SecOps anreichern.

Bei der Anzeige jedes angereicherten Felds können alle zugehörigen Quellen angezeigt werden. Diese Informationen sind nützlich für die Validierung und Fehlerbehebung und können für Auditing- und Compliancezwecke erforderlich sein. Sie können Felder auch nach ihrer Anreicherungsquelle filtern.

Abbildung 9. Angereicherte und nicht angereicherte UDM-Felder auf dem Tab Ereignisfelder der Ereignisanzeige, in der die Quellen angereicherter Felder zu sehen sind.

Abbildung 10. Mit dem Filter auf dem Tab Ereignisfelder können Sie Felder nach verschiedenen Attributen ein- oder ausblenden.

Tab „Rohlog“

Auf dem Tab Roh-Log wird das ursprüngliche Rohsignal in einem der folgenden Formate angezeigt:

- Roh

- JSON

- XML

- CSV

- Hex/ASCII

Tab "Alerts" ("Warnungen")

Auf dem Tab Benachrichtigungen werden die mit dem Ereignis verknüpften Benachrichtigungen angezeigt.

Tab „Entitäten“

Auf dem Tab Entitäten werden die mit dem Ereignis verknüpften Entitäten angezeigt.

Klicken Sie auf eine Einheit, um das Dialogfeld Einheitenkontext aufzurufen. Es kann die folgenden Elemente enthalten:

- Assetname

- Erstmals erfasst

- Zuletzt erfasst

- IP-Adressen

- MAC-Adressen

- Anzahl der Benachrichtigungen

- Höchste Benachrichtigungsanzahl nach Regel

- Balkendiagramm für Benachrichtigungen im Zeitverlauf

- Link Benachrichtigungen und IOCs öffnen

- Link In Tab „Benachrichtigungen“ ansehen

Pivot-Tabelle zum Analysieren von Ereignissen verwenden

Mit der Pivot-Tabelle können Sie Ereignisse anhand von Ausdrücken und Funktionen im Vergleich zu den Suchergebnissen analysieren.

Führen Sie die folgenden Schritte aus, um die Pivot-Tabelle zu öffnen und zu konfigurieren:

Führen Sie eine Suche durch.

Klicken Sie auf den Tab Pivot, um die Pivot-Tabelle zu öffnen.

Geben Sie einen Gruppieren nach-Wert an, um die Ereignisse nach einem bestimmten UDM-Feld zu gruppieren. Sie können die Ergebnisse mit der Standard-Groß-/Kleinschreibung oder nur in Kleinbuchstaben anzeigen lassen. Wählen Sie dazu im Menü Kleinbuchstaben aus. Diese Option ist nur für Stringfelder verfügbar. Sie können bis zu fünf Gruppieren nach-Werte angeben, indem Sie auf Feld hinzufügen klicken.

Wenn der Wert für Gruppieren nach eines der Hostname-Felder ist, haben Sie die folgenden zusätzlichen Transformationsoptionen:

- Top-N-Level-Domain: Wählen Sie aus, welche Ebene der Domain angezeigt werden soll.

Wenn Sie beispielsweise den Wert 1 verwenden, wird nur die Top-Level-Domain angezeigt (z. B.

com,govoderedu). Wenn Sie den Wert 3 verwenden, werden die nächsten beiden Ebenen der Domainnamen angezeigt (z. B.google.co.uk). - Registrierte Domain abrufen: Hier wird nur der registrierte Domainname angezeigt (z. B.

google.com,nytimes.com,youtube.com).

Wenn der Wert für Gruppieren nach eines der IP-Felder ist, haben Sie die folgenden zusätzlichen Transformationsoptionen:

- CIDR-Präfixlänge(IP) in Bits: Für IPv4-Adressen können Sie 1 bis 32 angeben. Für IPv6-Adressen können Sie Werte bis zu 128 angeben.

Wenn der Wert für Gruppieren nach einen Zeitstempel enthält, haben Sie die folgenden zusätzlichen Transformationsoptionen:

- Zeitliche Auflösung in Millisekunden

- Zeitliche Auflösung in Sekunden

- (Zeitliche) Auflösung in Minuten

- (Zeitliche) Auflösung in Stunden

- Auflösung in Tagen

- Top-N-Level-Domain: Wählen Sie aus, welche Ebene der Domain angezeigt werden soll.

Wenn Sie beispielsweise den Wert 1 verwenden, wird nur die Top-Level-Domain angezeigt (z. B.

Geben Sie einen Wert für den Pivot aus der Liste der Felder in den Ergebnissen an. Sie können bis zu fünf Werte angeben. Nachdem Sie ein Feld angegeben haben, müssen Sie eine Zusammenfassen-Option auswählen. Sie können die Zusammenfassung nach den folgenden Optionen erstellen:

- Summe

- count

- count distinct

- Durchschnitt

- stddev

- min

- Max

Geben Sie für Ereignisanzahl einen Wert an, um die Anzahl der Ereignisse zurückzugeben, die für diese bestimmte Suche und Pivot-Tabelle ermittelt wurden.

Die Optionen für Zusammenfassen sind nicht universell mit den Feldern für Gruppieren nach kompatibel. Die Optionen sum, average, stddev, min und max können beispielsweise nur auf numerische Felder angewendet werden. Wenn Sie versuchen, eine inkompatible Zusammenfassen-Option mit einem Gruppieren nach-Feld zu verknüpfen, wird eine Fehlermeldung angezeigt.

Geben Sie ein oder mehrere UDM-Felder an und wählen Sie mit der Option Sortieren nach eine oder mehrere Sortierungen aus.

Klicken Sie auf Anwenden, wenn Sie fertig sind. Die Ergebnisse werden in der Pivot-Tabelle angezeigt.

Optional: Wenn Sie die Pivot-Tabelle herunterladen möchten, klicken Sie auf Mehr und wählen Sie Als CSV-Datei herunterladen aus. Wenn Sie keinen Pivot ausgewählt haben, ist diese Option deaktiviert.

Gespeicherte Suchanfragen und Suchverlauf – Übersicht

Wenn Sie auf Suchmanager klicken, können Sie gespeicherte Suchanfragen abrufen und Ihren Suchverlauf ansehen. Wählen Sie eine gespeicherte Suche aus, um zusätzliche Informationen wie Titel und Beschreibung aufzurufen.

Gespeicherte Suchanfragen und der Suchverlauf:

Sie werden in Ihrem Google SecOps-Konto gespeichert.

Nur für den einzelnen Nutzer sichtbar und zugänglich, es sei denn, Sie verwenden die Funktion Suche freigeben, um Ihre Suche für Ihre Organisation freizugeben.

Suche speichern

So speichern Sie eine Suche:

Klicken Sie auf der Seite Suche neben Suche ausführen auf das Dreipunkt-Menü Mehr und dann auf Suche speichern, um diese Suche später zu verwenden. Dadurch wird das Dialogfeld Suchmanager geöffnet. Wir empfehlen, der gespeicherten Suche einen aussagekräftigen Namen und eine Beschreibung in einfachem Text zu geben, die angibt, wonach Sie suchen. Sie können auch eine neue Suche im Dialogfeld Suchmanager erstellen, indem Sie auf Hinzufügen klicken. Hier sind auch die Standardtools zum Bearbeiten und Vervollständigen von UDM verfügbar.

Optional: Geben Sie Platzhaltervariablen im Format

${<variable name>}an. Verwenden Sie dabei dasselbe Format wie für Variablen in YARA-L. Wenn Sie einer Suche eine Variable hinzufügen, müssen Sie auch einen Prompt einfügen, damit der Nutzer weiß, welche Informationen er eingeben muss, bevor er die Suche ausführt. Alle Variablen müssen mit Werten gefüllt werden, bevor eine Suche ausgeführt wird.Sie könnten Ihrer Suche beispielsweise

metadata.vendor_name = ${vendor_name}hinzufügen. Für${vendor_name}müssen Sie einen Prompt für zukünftige Nutzer hinzufügen, z. B.Enter the name of the vendor for your search. Jedes Mal, wenn ein Nutzer diese Suche in Zukunft aufruft, wird er aufgefordert, den Namen des Anbieters einzugeben, bevor die Suche ausgeführt wird.Klicken Sie auf Änderungen speichern, wenn Sie fertig sind.

Wenn Sie gespeicherte Suchanfragen aufrufen möchten, klicken Sie auf Search Manager und dann auf den Tab Gespeichert.

Gespeicherte Suchanfrage abrufen

So rufen Sie eine gespeicherte Suchanfrage ab und führen sie aus:

Wählen Sie im Dialogfeld Suchmanager eine gespeicherte Suche aus der Liste auf der linken Seite aus. Diese gespeicherten Suchanfragen werden in Ihrem Google SecOps-Konto gespeichert.

Optional: Wenn Sie eine Suche löschen möchten, klicken Sie auf das Dreipunkt-Menü Mehr und wählen Sie Suche löschen aus. Sie können nur Suchanfragen löschen, die Sie selbst erstellt haben.

Sie können den Namen und die Beschreibung der Suche ändern. Klicken Sie abschließend auf Änderungen speichern.

Klicken Sie auf Suche laden. Die Suche wird in das Hauptsuchfeld geladen.

Klicken Sie auf Suche ausführen, um die mit dieser Suche verknüpften Ereignisse aufzurufen.

Suche aus dem Suchverlauf abrufen

So rufen Sie eine Suche aus Ihrem Suchverlauf ab und führen sie aus:

Klicken Sie im Search Manager auf Verlauf.

Wählen Sie eine Suche aus Ihrem Suchverlauf aus. Ihr Suchverlauf wird in Ihrem Google SecOps-Konto gespeichert. Sie können eine Suche löschen, indem Sie auf Löschen klicken.

Klicken Sie auf Suche laden. Die Suche wird in das Hauptsuchfeld geladen.

Klicken Sie auf Suche ausführen, um die mit dieser Suche verknüpften Ereignisse aufzurufen.

Suchverlauf löschen, deaktivieren oder aktivieren

So löschen, deaktivieren oder aktivieren Sie den Suchverlauf:

Klicken Sie in Search Manager auf den Tab Verlauf.

Klicken Sie auf das Dreipunkt-Menü .

Wähle Verlauf löschen aus, um den Suchverlauf zu löschen.

Klicken Sie auf Verlauf deaktivieren, um den Suchverlauf zu deaktivieren. Sie haben folgende Möglichkeiten:

Nur deaktivieren: Deaktivieren Sie den Suchverlauf.

Deaktivieren und löschen: Deaktivieren Sie den Suchverlauf und löschen Sie den gespeicherten Suchverlauf.

Wenn Sie den Suchverlauf zuvor deaktiviert haben, können Sie ihn wieder aktivieren, indem Sie auf Suchverlauf aktivieren klicken.

Klicken Sie auf Schließen, um Search Manager zu beenden.

Suche teilen

Mit freigegebenen Suchanfragen können Sie Suchanfragen mit Ihrem Team teilen. Auf dem Tab Gespeichert können Sie Suchanfragen teilen oder löschen. Sie können Ihre Suchanfragen auch filtern, indem Sie neben der Suchleiste auf filter_altFiltern klicken, und die Suchanfragen nach Alle anzeigen, Von Google SecOps definiert, Von mir erstellt oder Freigegeben sortieren.

Sie können keine freigegebene Suche bearbeiten, die nicht von Ihnen erstellt wurde.

- Klicken Sie auf Gespeichert.

- Klicken Sie auf die Suche, die Sie teilen möchten.

- Klicken Sie rechts neben der Suche auf das Dreipunkt-Menü Mehr. Ein Dialogfeld mit der Option zum Teilen Ihrer Suche wird angezeigt.

- Klicken Sie auf Mit Ihrer Organisation teilen.

- Ein Dialogfeld wird angezeigt, in dem steht, dass Ihre Suche für Personen in Ihrer Organisation sichtbar ist. Möchten Sie die Inhalte wirklich teilen? Klicken Sie auf Freigeben.

Wenn die Suche nur für Sie sichtbar sein soll, klicken Sie auf Mehr und dann auf Freigabe beenden. Wenn Sie die Freigabe beenden, können nur Sie diese Suche nutzen.

UDM-Felder, die von der Plattform als CSV-Datei heruntergeladen werden können oder nicht

In den folgenden Unterabschnitten sind die unterstützten und nicht unterstützten UDM-Felder für den Download aufgeführt.

Unterstützte Felder

Sie können die folgenden Felder als CSV-Datei von der Plattform herunterladen:

Nutzer

Hostname

Prozessname

Ereignistyp

timestamp

Rohlog (nur gültig, wenn Rohlogs für den Kunden aktiviert sind)

Alle Felder, die mit

udm.additionalbeginnen

Gültige Feldtypen

Sie können die folgenden Feldtypen in eine CSV-Datei herunterladen:

double

float

int32

uint32

int64

uint64

bool

String

enum

Byte

google.protobuf.Timestamp

google.protobuf.Duration

Nicht unterstützte Felder

Felder, die mit „udm“ beginnen (nicht „udm.additional“) und eine der folgenden Bedingungen erfüllen, können nicht als CSV-Datei heruntergeladen werden:

Die Verschachtelung des Felds ist im UDM-Proto mehr als 10 Ebenen tief.

Der Datentyp ist „Nachricht“ oder „Gruppe“.

Faktoren, die die Suchergebnisse einschränken

Bei UDM-Suchen kann die Anzahl der zurückgegebenen Ergebnisse durch die folgenden Faktoren begrenzt werden:

Die Gesamtzahl der Ergebnisse hat 1 Million überschritten: Bei der Suche werden die Ergebnisse auf 1 Million Ereignisse begrenzt. Wenn die Anzahl der Ergebnisse 1 Million übersteigt, werden nur 1 Million Ergebnisse angezeigt.

Ergebnisse in der Plattform über die Sucheinstellungen auf unter 1 Millionen begrenzen: Sie können das Standardergebnisset so konfigurieren, dass weniger als 1 Million Ergebnisse zurückgegeben werden. Dadurch wird die Abfragegeschwindigkeit verbessert. Wenn der Wert auf „<1M“ festgelegt ist, werden weniger Ergebnisse angezeigt. Standardmäßig ist die Anzahl der Ergebnisse in der SecOps-Suche auf 30.000 begrenzt. Sie können diese Einstellung jedoch auf der Seite Ergebnisse in den Sucheinstellungen auf bis zu 1 Million ändern.

Suchergebnisse sind auf 10.000 begrenzt: Auch wenn Ihre Suche mehr als 10.000 Ergebnisse zurückgibt, werden in der Konsole nur die ersten 10.000 angezeigt. Diese Einschränkung der Konsole spiegelt nicht die Gesamtzahl der möglichen Ergebnisse wider.

Nächste Schritte

Informationen zur Verwendung kontextbezogener Daten in der Suche finden Sie unter Kontextbezogene Daten in der Suche verwenden.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten