Bekerja dengan namespace Aset

Saat Anda menelusuri aset di Google Security Operations, misalnya menggunakan alamat IP atau nama host, Anda dapat melihat semua aktivitas yang terkait dengan aset tersebut. Terkadang ada beberapa aset yang terkait dengan alamat IP atau nama host yang sama (misalnya, dari penetapan alamat IP RFC 1918 yang tumpang-tindih pada segmen jaringan yang berbeda).

Fitur namespace aset memungkinkan Anda mengklasifikasikan kategori aset yang berbagi lingkungan jaringan atau namespace yang sama, lalu melakukan penelusuran untuk aset tersebut dalam antarmuka pengguna Google SecOps berdasarkan namespace-nya. Misalnya, Anda dapat membuat namespace untuk jaringan cloud, segmentasi corp vs. prod, jaringan merger dan akuisisi, dan sebagainya.

Membuat dan menetapkan namespace ke data

Semua aset memiliki namespace yang ditentukan secara otomatis atau dikonfigurasi secara manual. Jika tidak ada namespace yang diberikan dalam log, namespace default akan dikaitkan dengan aset yang diberi label tidak diberi tag di UI Google SecOps. Log yang dimasukkan ke Google SecOps sebelum dukungan namespace diberikan secara implisit diberi label sebagai bagian dari namespace default atau yang tidak diberi tag.

Anda dapat mengonfigurasi namespace menggunakan hal berikut:

- Versi Linux Google SecOps Forwarder.

- Beberapa parser normalisasi (misalnya, untuk Google Cloud) dapat otomatis mengisi namespace (untuk Google Cloud, berdasarkan project dan ID VPC).

- Chronicle Ingestion API.

- Pengelolaan Feed Google SecOps.

Namespace di UI Google SecOps

Anda akan melihat namespace yang dilampirkan ke aset di seluruh UI Google SecOps, terutama saat ada daftar aset, termasuk yang berikut ini:

- Penelusuran UDM

- Pemindaian Log Raw

- Tampilan deteksi

Kotak penelusuran

Saat menggunakan kotak penelusuran, namespace yang terkait dengan setiap aset akan ditampilkan. Memilih aset dalam namespace tertentu akan membukanya di tampilan Aset, yang menampilkan aktivitas lain yang terkait dengan namespace yang sama.

Aset apa pun yang tidak terkait dengan namespace ditetapkan ke namespace default. Namun, namespace default tidak ditampilkan dalam daftar.

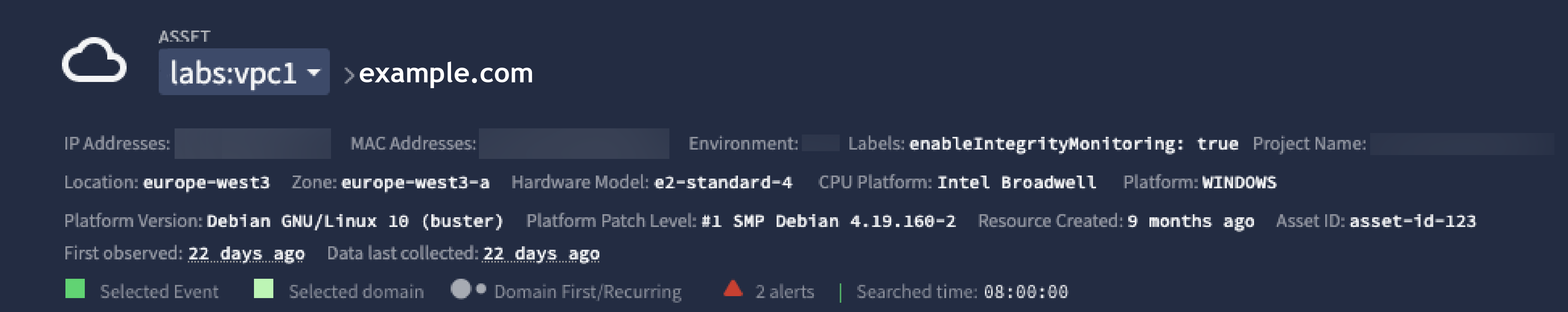

Tampilan aset

Dalam tampilan Aset, namespace ditunjukkan di judul aset di bagian atas halaman. Jika memilih menu drop-down dengan mengklik panah bawah, Anda dapat memilih namespace lain yang terkait dengan aset.

Tampilan aset dengan namespace

Tampilan aset dengan namespace

Tampilan Alamat IP, Domain, dan Hash

Di seluruh antarmuka pengguna Google SecOps, namespace ditampilkan di mana pun aset direferensikan (kecuali untuk namespace default atau yang tidak diberi tag), termasuk dalam tampilan Alamat IP, Domain, dan Hash.

Misalnya, di tampilan Alamat IP, namespace disertakan di tab aset dan di grafik prevalensi.

Label penyerapan

Untuk mempersempit penelusuran lebih lanjut, Anda dapat menggunakan label penyerapan untuk menyiapkan feed terpisah. Untuk mengetahui daftar lengkap label penyerapan yang didukung, lihat Parser default yang didukung.

Contoh: tiga cara untuk menambahkan namespace ke log

Contoh berikut mengilustrasikan tiga cara berbeda untuk menambahkan namespace ke log yang Anda masukkan ke akun Google SecOps Anda.

Menetapkan namespace menggunakan Penerusan Google SecOps

Anda dapat mengonfigurasi namespace dengan menambahkannya ke file konfigurasi Google SecOps Forwarder sebagai namespace khusus penerusan, atau namespace khusus pengumpul. Contoh konfigurasi penerusan berikut menggambarkan kedua jenis tersebut:

metadata:

namespace: FORWARDER

collectors:

- syslog:

common:

metadata:

namespace: CORPORATE

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: NIX_SYSTEM

enabled: true

tcp_address: 0.0.0.0:30000

connection_timeout_sec: 60

- syslog:

common:

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: WINEVTLOG

enabled: true

tcp_address: 0.0.0.0:30001

connection_timeout_sec: 60

Seperti yang ditunjukkan dalam contoh ini, log yang berasal dari WINEVTLOG menyertakan tag namespace FORWARDER. Log yang berasal dari NIX_SYSTEM menyertakan tag namespace CORPORATE.

Tindakan ini menetapkan namespace keseluruhan ke pengumpul log. Jika lingkungan Anda berisi campuran log yang termasuk dalam beberapa namespace dan Anda tidak dapat menyegmentasikan mesin ini (atau ini sudah sesuai desain), Google merekomendasikan pembuatan beberapa pengumpul untuk sumber log yang sama yang memfilter log ke namespace masing-masing menggunakan ekspresi reguler.

Menetapkan namespace menggunakan Ingestion API

Anda juga dapat mengonfigurasi namespace saat mengirim log melalui endpoint unstructuredlogentries dalam Chronicle Ingestion API seperti yang ditunjukkan dalam contoh berikut:

{

"customer_id": "c8c65bfa-5f2c-42d4-9189-64bb7b939f2c",

"log_type": "BIND_DNS",

"namespace": "FORWARDER"

"entries": [

{

"log_text": "26-Feb-2019 13:35:02.187 client 10.120.20.32#4238: query: altostrat.com IN A + (203.0.113.102)",

"ts_epoch_microseconds": 1551188102187000

},

{

"log_text": "26-Feb-2019 13:37:04.523 client 10.50.100.33#1116: query: examplepetstore.com IN A + (203.0.113.102)",

"ts_rfc3339": "2019-26-02T13:37:04.523-08:00"

},

{

"log_text": "26-Feb-2019 13:39:01.115 client 10.1.2.3#3333: query: www.example.com IN A + (203.0.113.102)"

},

]

}

Dalam contoh ini, namespace adalah parameter isi panggilan POST API. Log dari BIND\_DNS meneruskan data lognya dengan tag namespace FORWARDER.

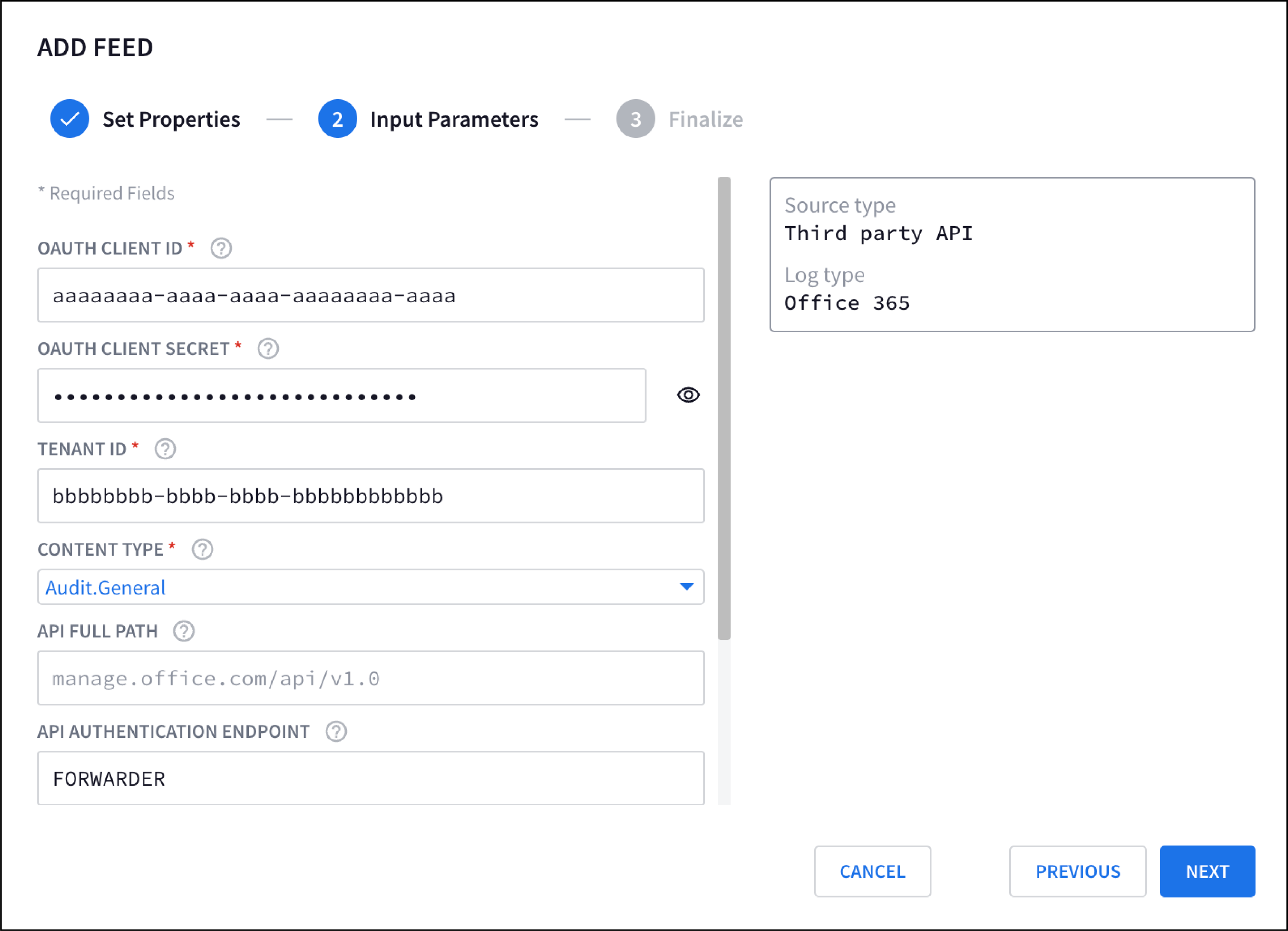

Menetapkan namespace menggunakan Pengelolaan Feed Google SecOps

Seperti yang dinyatakan dalam Panduan pengguna pengelolaan feed, Pengelolaan Feed Google SecOps memungkinkan Anda menyiapkan dan mengelola berbagai aliran log dalam tenant Google SecOps Anda.

Dalam contoh berikut, Log Office 365 akan di-ingest dengan tag namespace FORWARDER:

Gambar 1: Konfigurasi Pengelolaan Feed dengan tag namespace FORWARDER

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.