Membuat dan mengelola feed menggunakan UI pengelolaan feed

Dokumen ini memberikan informasi tentang cara membuat, mengelola, dan memecahkan masalah feed menggunakan UI pengelolaan feed. Mengelola feed mencakup mengubah, mengaktifkan, dan menghapus feed.

Sebelum memulai

Setiap feed data memiliki serangkaian prasyaratnya sendiri yang harus diselesaikan sebelum menyiapkan feed di Google Security Operations. Untuk mengetahui informasi tentang prasyarat khusus untuk jenis feed, lihat Konfigurasi menurut jenis sumber. Telusuri jenis feed data yang perlu Anda siapkan dan ikuti petunjuk yang diberikan.

Format kompresi yang didukung

Format kompresi yang didukung untuk penyerapan feed meliputi: .gz, .tar.gz, .tar, .targz, dan solr.gz. Tabel berikut menguraikan berbagai ukuran file yang didukung transformasi feed Google SecOps:

| Operasi | Jenis Input | Ukuran yang Direkomendasikan | Durasi yang Diharapkan | Ukuran maks |

| Pemodelan Data | CSV | < 5 GB | < 7 mnt | 10 GB |

| Pemodelan Data | CSV | < 5 GB | ~30 mnt | 10 GB |

| Pemodelan Data | CSV | Ditentukan Nanti | Ditentukan Nanti | 2 GB |

| Pemodelan Data | XML / JSON | < 1 GB | < 10 mnt | 2 GB |

| Pemodelan Data | XLS / XLSX | < 50 MB | ~1 mnt | 50 MB |

| Menggabungkan File | Semua | < 1 GB | Bervariasi pada # file | 100 GB |

| Mendekompresi File | Non-ZIP | < 5 GB | Bervariasi pada # file | 10 GB (tidak dikompresi) |

| Mendekompresi File | Kode Pos | - | Bervariasi pada # file | 4 GB (tidak dikompresi) |

Cara menyiapkan feed

Ada dua cara bagi pelanggan Google SecOps untuk menyiapkan feed ini di platform. Gunakan metode yang paling sesuai untuk lingkungan Anda:

- Setelan SIEM > Feed

- Hub Konten > Paket Konten

Melihat feed yang dikonfigurasi

Halaman Feed menampilkan semua feed yang telah Anda konfigurasi.

- Buka Setelan SIEM > Feed. Halaman utama menampilkan semua feed yang telah Anda konfigurasi.

- Arahkan kursor ke setiap baris untuk menampilkan menu more_vert Lainnya.

- Di menu, Anda dapat melihat detail feed, mengedit, menonaktifkan, atau menghapus feed.

Mengonfigurasi beberapa feed untuk keluarga produk (khusus pelanggan Google SecOps)

Anda dapat mengonfigurasi beberapa feed per keluarga produk, berdasarkan jenis log. Jenis log yang telah diidentifikasi Google sebagai dasar ditandai sebagai wajib. Platform ini memberikan petunjuk penyiapan, prosedur yang diperlukan, dan deskripsi semua parameter konfigurasi. Beberapa parameter telah ditentukan sebelumnya untuk menyederhanakan penyiapan konfigurasi. Misalnya, Anda dapat membuat beberapa feed di bagian jenis log wajib dan opsional untuk CrowdStrike Falcon. Untuk mengetahui informasi selengkapnya, lihat Mengonfigurasi beberapa feed.

Menambahkan feed

Untuk menambahkan feed ke akun Google SecOps Anda, selesaikan langkah-langkah berikut:

Gunakan prosedur berikut untuk menambahkan feed melalui halaman Setelan SIEM* {and_then} Feed.

Di menu Google SecOps, pilih Settings, lalu klik Feeds. Feed data yang tercantum di halaman Feed mencakup semua feed yang telah dikonfigurasi Google untuk akun Anda selain feed yang telah Anda konfigurasi.

Klik Tambahkan Feed Baru.

Di halaman berikutnya, klik Konfigurasi satu feed. Langkah ini tidak relevan bagi pelanggan yang menggunakan platform mandiri Google SecOps SIEM.

Tambahkan nama feed.

Dalam daftar Source type, pilih jenis sumber untuk mengimpor data ke Google SecOps. Anda dapat memilih dari jenis sumber feed berikut:

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (Pratinjau)

- Amazon SQS

- Amazon SQS (Pratinjau)

- Azure Blob Storage

- Azure Blob Storage (Pratinjau)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (Pratinjau)

- Cloud Storage Event Driven (Pratinjau)

- File HTTP(S) (non-API)

- API pihak ketiga

- Webhook

Di daftar Jenis log, pilih jenis log yang sesuai dengan log yang ingin Anda masukkan. Log yang tersedia bervariasi, bergantung pada jenis sumber yang Anda pilih sebelumnya.

Jika Anda memilih Cloud Storage sebagai jenis sumber, gunakan opsi Dapatkan akun layanan untuk mendapatkan akun layanan unik. Lihat contoh penyiapan feed Google Cloud Storage.

Klik Berikutnya.

Tentukan parameter yang diperlukan dari tab Input Parameters. Opsi yang ditampilkan di sini bervariasi, bergantung pada jenis sumber dan log yang dipilih di tab Tetapkan Properti. Tahan kursor di atas ikon pertanyaan untuk setiap kolom guna mendapatkan informasi tambahan tentang apa yang perlu Anda berikan.

Opsional: Anda dapat menentukan namespace di tab Setel Properti. Untuk mengetahui informasi selengkapnya tentang namespace, lihat Menggunakan namespace aset.

Klik Berikutnya.

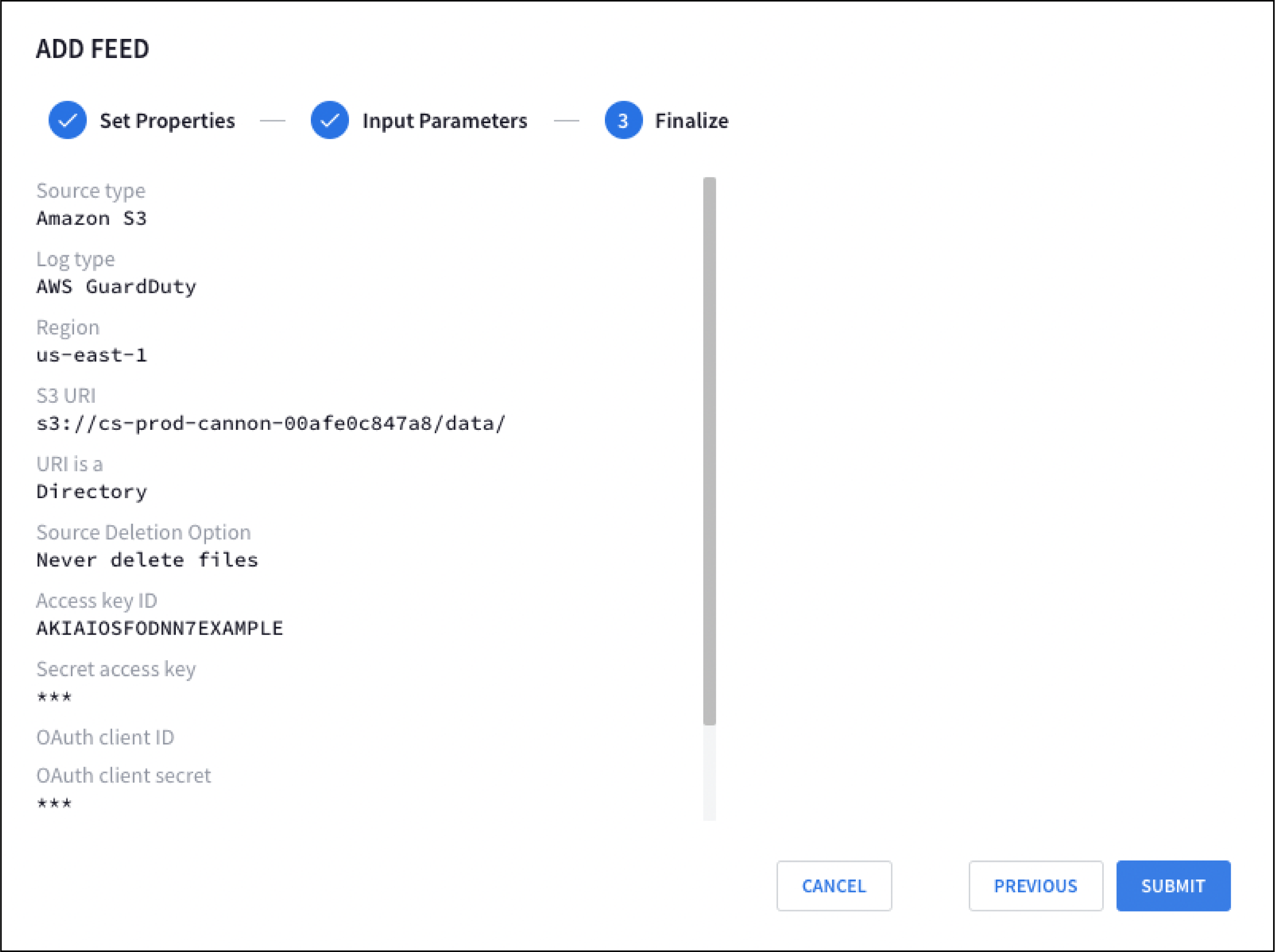

Tinjau konfigurasi feed baru Anda di tab Selesaikan.

Klik Kirim. Google SecOps menyelesaikan pemeriksaan validasi feed baru. Jika feed lulus pemeriksaan, nama akan dibuat untuk feed, feed akan dikirimkan ke Google SecOps, dan Google SecOps akan mulai mencoba mengambil data.

Contoh penyiapan feed Google Cloud Storage

- Dari menu Google SecOps, pilih Setelan, lalu klik Feed.

- Klik Tambahkan Feed Baru.

- Di halaman berikutnya, klik Konfigurasi satu feed. Langkah ini tidak berlaku jika Anda menggunakan platform mandiri Google SecOps SIEM.

- Pilih Cloud Storage untuk Jenis Sumber.

- Pilih Jenis log. Misalnya, untuk membuat feed bagi log audit Google Kubernetes Engine, pilih Log audit Google Kubernetes Engine sebagai Jenis Log.

- Klik Get service account. Google SecOps menyediakan akun layanan unik yang digunakan Google SecOps untuk menyerap data.

- Opsional: Konfigurasi akun layanan. Untuk mengetahui informasi selengkapnya, lihat Memberikan akses ke akun layanan Google SecOps.

- Klik Berikutnya.

Berdasarkan konfigurasi Cloud Storage yang Anda buat, tentukan nilai untuk kolom berikut:

URI bucket penyimpanan

Opsi penghapusan sumber

Untuk mempelajari lebih lanjut cara menyiapkan bucket Cloud Storage, lihat Membuat Bucket.

Klik Berikutnya, lalu klik Kirim. Perhatian: Anda harus mengaktifkan daftar yang diizinkan dan menambahkan rentang IP untuk semua jenis log yang menyerap data dari API pihak ketiga.

Daftar IP yang diizinkan

Bagian ini menjelaskan persyaratan daftar yang diizinkan untuk feed pihak ketiga dan Storage Transfer Service (STS).

Mengizinkan feed API pihak ketiga

Aktifkan daftar yang diizinkan dan tambahkan rentang IP Google untuk semua jenis log yang menyerap data dari API pihak ketiga.

Mengaktifkan akses STS untuk Amazon S3 dan Azure Storage

STS digunakan oleh feed Google Cloud Storage berikut untuk mentransfer data dari blobstores Amazon S3 dan Azure Storage ke Google SecOps:

- Amazon S3 (Pratinjau)

- Amazon SQS (Pratinjau)

- Azure Blob Storage (Pratinjau)

STS mengirim permintaan transfer data ke layanan penyimpanan Amazon S3 dan Azure dari serangkaian rentang alamat IP STS yang ditentukan. Rentang alamat IP STS ini dipublikasikan dalam file JSON berikut: https://www.gstatic.com/storage-transfer-service/ipranges.json

Untuk menggunakan jenis sumber feed STS ini, Anda mungkin perlu mengaktifkan akses ke blobstore Amazon S3 dan Azure Storage, untuk kueri yang berasal dari alamat IP yang ditentukan dalam rentang alamat IP STS.

Anda mungkin perlu menyesuaikan pembatasan akses IP untuk mengizinkan STS mengakses layanan penyimpanan Amazon S3 dan Azure Anda:

Tarik rentang IP terbaru dari file JSON.

Sebaiknya baca data dari file JSON ini setidaknya setiap minggu agar konfigurasi keamanan Anda tetap terbaru. Saat rentang baru ditambahkan ke file, sistem akan menunggu setidaknya 7 hari sebelum menggunakan rentang tersebut untuk permintaan dari STS.

Untuk contoh skrip Python yang mengambil rentang IP dari file JSON, lihat Alamat IP untuk domain default.

Bandingkan rentang IP saat ini

creationTimedengan rentang IPcreationTimeyang dibaca dari file JSON sebelumnya. Jika berbeda, perbarui batasan akses IP di blobstores Amazon S3 dan Azure Storage.Untuk Amazon S3

Untuk memperbarui batasan akses IP di blobstore Amazon S3 Anda:

Jika project AWS Anda menggunakan pembatasan IP untuk akses ke penyimpanan, Anda harus menambahkan rentang IP yang digunakan oleh pekerja STS ke daftar IP yang diizinkan.

Untuk menambahkan rentang ini sebagai IP yang diizinkan, gunakan kolom

Conditiondalambucket policy, seperti yang dijelaskan dalam dokumentasi AWS S3: Mengelola akses berdasarkan alamat IP tertentu.Untuk Azure Storage

Untuk memperbarui batasan akses IP di blobstore Azure Storage Anda:

Jika membatasi akses ke resource Azure menggunakan firewall Azure Storage, Anda harus menambahkan rentang IP yang digunakan oleh pekerja STS ke daftar IP yang diizinkan.

Untuk menambahkan rentang ini sebagai IP yang diizinkan, ikuti petunjuk berikut: Mengonfigurasi firewall dan jaringan virtual Azure Storage.

Menghapus file sumber

Opsi penghapusan sumber memungkinkan Anda menghapus objek sumber feed (file dan folder) dari penyimpanan, setelah transfer berhasil. Opsi ini hanya tersedia untuk jenis sumber feed yang dipilih, termasuk Cloud Storage. Jenis sumber feed ini mencakup kolom OPSI PENGHAPUSAN SUMBER dalam alur kerja Tambahkan baru dan Edit feed.

Opsi penghapusan sumber

Untuk jenis sumber feed yang didukung, termasuk Cloud Storage, kolom SOURCE DELETION OPTION menawarkan opsi berikut:

- Jangan pernah menghapus file

- Menghapus file yang ditransfer dan direktori kosong

- Menghapus file yang ditransfer

Microsoft Azure Blob Storage (AZURE_BLOBSTORE) tidak mendukung penghapusan file sumber. Untuk kolom OPSI PENGHAPUSAN SUMBER, pilih opsi Jangan pernah menghapus file saja.

Untuk sumber feed berikut (

"feedSourceType"):GOOGLE_CLOUD_STORAGE_V2,GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN,AMAZON_S3_V2,AMAZON_SQS_V2, danAZURE_BLOBSTORE_V2, kolom OPSI PENGHAPUSAN SUMBER menawarkan dua opsi:- JANGAN PERNAH: Tidak pernah menghapus file apa pun setelah transfer.

- ON_SUCCESS: Menghapus semua file dan direktori kosong setelah transfer.

Menyiapkan feed push Pub/Sub

Untuk menyiapkan feed push Pub/Sub, lakukan hal berikut:

- Buat feed push Pub/Sub.

- Tentukan URL endpoint dalam langganan Pub/Sub.

Membuat feed push Pub/Sub

- Di menu Google SecOps, pilih Settings, lalu klik Feeds.

- Klik Tambahkan baru.

- Di kolom Nama feed, masukkan nama untuk feed.

- Dalam daftar Source type, pilih Google Cloud Pub/Sub Push.

- Pilih Jenis log. Misalnya, untuk membuat feed untuk Open Cybersecurity Schema Framework, pilih Open Cybersecurity Schema Framework (OCSF) sebagai Jenis log.

- Klik Berikutnya.

- Opsional: Tentukan nilai untuk parameter input berikut:

- Pemisah pemisahan: pemisah yang digunakan untuk memisahkan baris log, seperti

\n. - Namespace aset: namespace aset.

- Label penyerapan: label yang akan diterapkan ke peristiwa dari feed ini.

- Pemisah pemisahan: pemisah yang digunakan untuk memisahkan baris log, seperti

- Klik Berikutnya.

- Tinjau konfigurasi feed baru Anda di layar Selesaikan, lalu klik Kirim.

- Dari tab Detail, salin URL endpoint feed dari kolom Informasi Endpoint. Anda memerlukan URL endpoint ini untuk membuat langganan push di Pub/Sub.

- Opsional: Klik tombol Feed Diaktifkan untuk menonaktifkan feed. Feed diaktifkan secara default.

- Klik Selesai.

Tentukan URL endpoint

Setelah membuat feed push Pub/Sub, tentukan URL endpoint sebagai berikut: Di Pub/Sub, buat langganan push, tentukan endpoint HTTPS. Pilih Aktifkan autentikasi dan akun layanan.

- Buat langganan push di Pub/Sub. Untuk mengetahui informasi selengkapnya tentang cara membuat langganan push, lihat Membuat langganan push.

- Tentukan URL endpoint, yang tersedia di feed push Pub/Sub Google Cloud .

- Pilih Aktifkan autentikasi, lalu pilih akun layanan.

Menyiapkan feed Amazon Data Firehose

Untuk menyiapkan feed Amazon Data Firehose, lakukan hal berikut:

- Buat feed Amazon Data Firehose, lalu salin URL endpoint dan kunci rahasia.

- Buat kunci API untuk mengautentikasi ke Google SecOps. Anda juga dapat menggunakan kembali kunci API yang ada untuk melakukan autentikasi ke Google SecOps.

- Tentukan URL endpoint di Amazon Data Firehose.

Membuat feed Amazon Data Firehose

- Di menu Google SecOps, pilih Settings, lalu klik Feeds.

- Klik Tambahkan baru.

- Di kolom Nama feed, masukkan nama untuk feed.

- Di daftar Source type, pilih Amazon Data Firehose.

- Pilih Jenis log. Misalnya, untuk membuat feed untuk Open Cybersecurity Schema Framework, pilih Open Cybersecurity Schema Framework (OCSF) sebagai Jenis log.

- Klik Berikutnya.

- Opsional: Tentukan nilai untuk parameter input berikut:

- Pemisah pemisahan: pemisah yang digunakan untuk memisahkan baris log, seperti

\n. - Namespace aset: namespace aset.

- Label penyerapan: label yang akan diterapkan ke peristiwa dari feed ini.

- Pemisah pemisahan: pemisah yang digunakan untuk memisahkan baris log, seperti

- Klik Berikutnya.

- Tinjau konfigurasi feed baru Anda di layar Selesaikan, lalu klik Kirim.

- Klik Buat Kunci Rahasia untuk membuat kunci rahasia guna mengautentikasi feed ini.

- Salin dan simpan kunci rahasia karena Anda tidak dapat melihat rahasia ini lagi. Anda dapat membuat kunci rahasia baru lagi, tetapi pembuatan ulang kunci rahasia akan membuat kunci rahasia sebelumnya tidak berlaku.

- Di tab Detail, salin URL endpoint feed dari kolom Informasi Endpoint. Anda memerlukan URL endpoint ini saat menentukan setelan tujuan untuk aliran pengiriman di Amazon Data Firehose.

- Opsional: Klik tombol Feed Diaktifkan untuk menonaktifkan feed. Feed diaktifkan secara default.

- Klik Selesai.

Membuat kunci API untuk feed Amazon Data Firehose

Untuk membuat kunci API untuk feed Amazon Data Firehose, lakukan hal berikut: 1. Buka halaman Google Cloud Credentials konsol. 1. Klik Create credentials, lalu pilih API key. 1. Membatasi akses kunci API ke Chronicle API.

Tentukan URL endpoint

Di Amazon Data Firehose, tentukan endpoint HTTPS dan kunci akses, sebagai berikut:

Tambahkan kunci API ke URL endpoint feed dan tentukan URL ini sebagai URL endpoint HTTP dalam format berikut:

ENDPOINT_URL?key=API_KEYGanti kode berikut:

ENDPOINT_URL: URL endpoint feed.API_KEY: kunci API untuk mengautentikasi ke Google SecOps.

Untuk kunci akses, tentukan kunci rahasia yang Anda peroleh saat membuat feed Amazon Data Firehose.

Menyiapkan feed webhook HTTPS

Untuk menyiapkan feed webhook HTTPS, lakukan hal berikut:

- Buat feed webhook HTTPS, lalu salin URL endpoint dan kunci rahasia.

- Buat kunci API yang ditentukan dengan URL endpoint. Anda juga dapat menggunakan kembali kunci API yang ada untuk melakukan autentikasi ke Google SecOps.

- Tentukan URL endpoint di aplikasi Anda.

Prasyarat

- Pastikan project untuk Google SecOps dikonfigurasi dan Chronicle API diaktifkan untuk project tersebut.Google Cloud

Membuat feed webhook HTTPS

- Di menu Google SecOps, pilih Settings, lalu klik Feeds.

- Klik Tambahkan baru.

- Di kolom Nama feed, masukkan nama untuk feed.

- Dalam daftar Jenis sumber, pilih Webhook.

- Pilih Jenis log. Misalnya, untuk membuat feed untuk Open Cybersecurity Schema Framework, pilih Open Cybersecurity Schema Framework (OCSF) sebagai Jenis log.

- Klik Berikutnya.

- Opsional: Tentukan nilai untuk parameter input berikut:

- Pemisah pemisahan: pemisah yang digunakan untuk memisahkan baris log, seperti

\n. - Namespace aset: namespace aset.

- Label penyerapan: label yang akan diterapkan ke peristiwa dari feed ini.

- Pemisah pemisahan: pemisah yang digunakan untuk memisahkan baris log, seperti

- Klik Berikutnya.

- Tinjau konfigurasi feed baru Anda di layar Selesaikan, lalu klik Kirim.

- Klik Buat Kunci Rahasia untuk membuat kunci rahasia guna mengautentikasi feed ini.

- Salin dan simpan kunci rahasia karena Anda tidak dapat melihat rahasia ini lagi. Anda dapat membuat kunci rahasia baru lagi, tetapi pembuatan ulang kunci rahasia akan membuat kunci rahasia sebelumnya tidak berlaku.

- Dari tab Detail, salin URL endpoint feed dari kolom Informasi Endpoint. Anda perlu menentukan URL endpoint ini di aplikasi klien Anda.

- Opsional: Klik tombol Feed Diaktifkan untuk menonaktifkan feed. Feed diaktifkan secara default.

- Klik Selesai.

Membuat kunci API untuk feed webhook

- Buka halaman Google Cloud console Credentials.

- Klik Create credentials, lalu pilih API key.

- Membatasi akses kunci API ke Chronicle API.

Tentukan URL endpoint

- Di aplikasi klien, tentukan endpoint HTTPS, yang tersedia di feed webhook.

Aktifkan autentikasi dengan menentukan kunci API dan kunci rahasia sebagai bagian dari header kustom dalam format berikut:

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETSebaiknya tentukan kunci API sebagai header, bukan menentukannya di URL. Jika klien webhook Anda tidak mendukung header kustom, Anda dapat menentukan kunci API dan kunci rahasia menggunakan parameter kueri dalam format berikut:

ENDPOINT_URL?key=API_KEY&secret=SECRETGanti kode berikut:

ENDPOINT_URL: URL endpoint feed.API_KEY: kunci API untuk mengautentikasi ke Google SecOps.SECRET: kunci rahasia yang Anda buat untuk mengautentikasi feed.

Memberikan akses ke akun layanan Google SecOps

- Di Google Cloud konsol, buka halaman Bucket Cloud Storage.

Berikan akses ke akun layanan untuk objek Cloud Storage yang relevan.

Untuk memberikan izin baca ke file tertentu, selesaikan langkah-langkah berikut:

- Pilih file, lalu klik Edit akses.

- Klik Tambahkan akun utama.

- Di kolom New principals, masukkan nama akun layanan Google SecOps.

- Tetapkan peran yang berisi izin baca ke akun layanan Google SecOps. Misalnya, Storage Object Viewer

(

roles/storage.objectViewer). Hal ini hanya dapat dilakukan jika Anda belum mengaktifkan akses level bucket yang seragam. - Klik Simpan.

Untuk memberikan izin baca ke beberapa file, berikan akses di tingkat bucket sebagai berikut:

Untuk

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- Tambahkan akun layanan Google SecOps sebagai akun utama ke bucket penyimpanan Anda dan berikan peran IAM Storage Object Viewer (

roles/storage.objectViewer). - Jika Anda mengonfigurasi feed untuk menghapus file sumber, Anda harus menambahkan akun layanan Google SecOps sebagai akun utama di bucket Anda dan memberikan peran IAM Storage Object Admin (

roles/storage.objectAdmin) kepadanya.

- Tambahkan akun layanan Google SecOps sebagai akun utama ke bucket penyimpanan Anda dan berikan peran IAM Storage Object Viewer (

Untuk

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":Berikan salah satu peran berikut:

- Storage Object Viewer (

roles/storage.objectViewer) jika transfer dilakukan ke bucket Cloud Storage lain. - Storage Object Creator (

roles/storage.objectCreator) jika transfer dilakukan ke sistem file.

- Storage Object Viewer (

Berikan salah satu peran berikut:

- Storage Legacy Bucket Writer (

roles/storage.legacyBucketWriter) jika izin penghapusan objek diperlukan. - Storage Legacy Bucket Reader (

roles/storage.legacyBucketReader) jika izin penghapusan objek tidak diperlukan.

- Storage Legacy Bucket Writer (

Untuk

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":Berikan salah satu peran berikut:

- Storage Object Viewer (

roles/storage.objectViewer) jika transfer dilakukan ke bucket Cloud Storage lain. - Storage Object Creator (

roles/storage.objectCreator) jika transfer dilakukan ke sistem file.

- Storage Object Viewer (

Berikan salah satu peran berikut:

- Storage Legacy Bucket Writer (

roles/storage.legacyBucketWriter) jika izin penghapusan objek diperlukan. - Storage Legacy Bucket Reader (

roles/storage.legacyBucketReader) jika izin penghapusan objek tidak diperlukan.

- Storage Legacy Bucket Writer (

Mengonfigurasi Kontrol Layanan VPC

Jika Kontrol Layanan VPC diaktifkan, aturan masuk diperlukan untuk memberikan akses ke bucket Cloud Storage.

Metode Cloud Storage berikut harus diizinkan dalam aturan ingress:

google.storage.objects.list. Wajib ada untuk feed file tunggal.google.storage.objects.get. Wajib untuk feed yang memerlukan akses direktori atau subdirektori.google.storage.objects.delete. Wajib diisi untuk feed yang memerlukan penghapusan file sumber.

Contoh aturan traffic masuk

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

Status feed

Anda dapat memantau status feed di halaman Feed awal, tempat feed dapat memiliki status berikut:

- Aktif: Feed dikonfigurasi dan siap untuk menyerap data ke akun Google SecOps Anda.

- InProgress: Google SecOps mencoba menarik data dari pihak ketiga yang dikonfigurasi.

- Selesai: Data berhasil diambil oleh feed ini.

- Diarsipkan: Feed dinonaktifkan.

Gagal: Feed gagal mengambil data dengan berhasil. Hal ini kemungkinan disebabkan oleh masalah konfigurasi. Klik pertanyaan untuk menampilkan error konfigurasi. Setelah Anda memperbaiki error dan mengirim ulang feed, kembali ke halaman Feed untuk menentukan apakah feed sekarang berfungsi atau tidak.

Mengedit feed

Di halaman Feed, Anda dapat mengedit feed yang ada, sebagai berikut:

Arahkan kursor ke feed yang ada, lalu klik more_vert di kolom kanan.

Klik Edit Feed. Anda kini dapat mengubah parameter input untuk feed dan mengirimkannya kembali ke Google SecOps, yang akan mencoba menggunakan feed yang diperbarui.

Mengaktifkan dan menonaktifkan feed

Di kolom Status, feed yang diaktifkan diberi label Aktif, Sedang Berlangsung, Selesai, atau Gagal. Kolom yang dinonaktifkan diberi label Diarsipkan. Untuk mengetahui deskripsinya, lihat status feed.

Dari halaman Feed, Anda dapat mengaktifkan atau menonaktifkan feed yang ada:

Arahkan kursor ke feed yang ada, lalu klik more_vert di kolom kanan.

Opsional: Klik tombol Feed Diaktifkan untuk menonaktifkan feed.

Opsional: Klik tombol Nonaktifkan Feed untuk menonaktifkan feed. Feed kini diberi label Diarsipkan.

Menghapus feed

Di halaman Feed, Anda juga dapat menghapus feed yang ada:

Arahkan kursor ke feed yang ada, lalu klik more_vert di kolom kanan.

Klik Hapus Feed. Jendela HAPUS FEED akan terbuka. Untuk menghapus feed secara permanen, klik Ya, hapus.

Mengontrol kecepatan penyerapan

Jika kecepatan penyerapan data untuk tenant mencapai nilai minimum tertentu, Google Security Operations akan membatasi kecepatan penyerapan untuk feed data baru guna mencegah sumber dengan kecepatan penyerapan yang tinggi memengaruhi kecepatan penyerapan sumber data lain. Dalam kasus ini, terjadi penundaan, tetapi tidak ada data yang hilang. Volume penyerapan dan histori penggunaan tenant menentukan nilai minimum.

Anda dapat meminta peningkatan batas frekuensi dengan menghubungi Cloud Customer Care.

Pemecahan masalah

Di halaman Feed, Anda dapat melihat detail seperti jenis sumber, jenis log, ID feed, dan status feed yang ada, sebagai berikut:

Arahkan kursor ke feed yang ada, lalu klik more_vert di kolom kanan.

Klik Lihat Feed. Dialog akan muncul dan menampilkan detail feed. Untuk feed yang gagal, Anda dapat menemukan detail error di bagian Detail > Status.

Untuk umpan yang gagal, detailnya mencakup penyebab error dan langkah-langkah untuk memperbaikinya. Tabel berikut menjelaskan pesan error yang mungkin Anda temui saat menggunakan feed data:

| Kode Error | Penyebab | Pemecahan masalah |

ACCESS_DENIED |

Akun autentikasi yang disediakan dalam konfigurasi feed tidak memiliki izin yang diperlukan. | Pastikan akun autentikasi yang diberikan dalam konfigurasi feed memiliki izin yang diperlukan. Lihat dokumentasi feed untuk mengetahui izin yang diperlukan. Untuk mengetahui informasi tentang izin, lihat [Konfigurasi menurut jenis sumber](/chronicle/docs/reference/feed-management-api#source-types). |

ACCESS_TOO_FREQUENT |

Feed gagal karena terlalu banyak upaya untuk menjangkau sumber. | Hubungi dukungan Google SecOps. |

CONNECTION_DROPPED |

Koneksi ke sumber telah dibuat, tetapi koneksi ditutup sebelum feed selesai. | Error ini bersifat sementara dan aplikasi akan mencoba lagi permintaan. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

CONNECTION_FAILED |

Aplikasi tidak dapat terhubung ke alamat IP dan port sumber. | Periksa hal-hal berikut:

Jika masalah berlanjut, hubungi dukungan SecOps Google. |

DNS_ERROR |

Nama host sumber tidak dapat di-resolve. | Nama host server mungkin salah eja. Periksa URL dan verifikasi ejaannya. |

FILE_FAILED |

Koneksi ke sumber telah dibuat, tetapi ada masalah dengan file atau resource. | Periksa hal-hal berikut:

Jika masalah berlanjut, hubungi dukungan SecOps Google. |

FILE_NOT_FOUND |

Koneksi ke sumber telah dibuat, tetapi file atau resource tidak dapat ditemukan. | Periksa hal-hal berikut:

Jika masalah berlanjut, hubungi dukungan SecOps Google. |

GATEWAY_ERROR |

API menampilkan error gateway ke panggilan yang dilakukan oleh Google SecOps. | Verifikasi detail sumber feed. Aplikasi akan mencoba lagi permintaan tersebut. |

INTERNAL_ERROR |

Tidak dapat memproses data karena terjadi error internal. | Jika masalah berlanjut, hubungi dukungan SecOps Google. |

INVALID_ARGUMENT |

Koneksi ke sumber telah dibuat, tetapi feed gagal karena argumen tidak valid. | Periksa konfigurasi feed. Lihat dokumentasi feed untuk mempelajari lebih lanjut cara menyiapkan feed. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

INVALID_FEED_CONFIG |

Konfigurasi feed berisi nilai yang tidak valid. | Tinjau konfigurasi feed untuk menemukan setelan yang salah. Lihat dokumentasi feed untuk mengetahui sintaksis yang benar. |

INVALID_REMOTE_RESPONSE |

Koneksi ke sumber telah dibuat, tetapi responsnya salah. | Periksa konfigurasi feed. Pelajari lebih lanjut cara menyiapkan feed. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

LOGIN_FAILED |

Koneksi ke sumber telah dibuat, tetapi kredensial salah atau tidak ada. | Masukkan kembali kredensial untuk sumber guna mengonfirmasi bahwa kredensial tersebut sudah benar. |

NO_RESPONSE |

Koneksi ke sumber telah dibuat, tetapi sumber tidak merespons. | Pastikan sumber dapat mendukung permintaan dari Google SecOps. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

PERMISSION_DENIED |

Koneksi ke sumber telah dibuat, tetapi ada masalah dengan otorisasi. | Pastikan akses dan izin yang diperlukan telah ditambahkan. |

REMOTE_SERVER_ERROR |

Koneksi ke sumber telah dibuat, tetapi sumber tidak merespons dengan data. | Pastikan sumber tersedia dan merespons dengan data. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

Koneksi ke sumber telah dibuat, tetapi sumber menolak permintaan. | Periksa konfigurasi feed. Lihat dokumentasi feed untuk mengetahui detail selengkapnya. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

SOCKET_READ_TIMEOUT |

Koneksi ke sumber telah dibuat, tetapi koneksi kehabisan waktu sebelum transfer data selesai. | Error ini bersifat sementara dan aplikasi akan mencoba lagi permintaan. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

TOO_MANY_ERRORS |

Feed kehabisan waktu karena mengalami beberapa error dari sumber. | Hubungi dukungan Google SecOps. |

TRANSIENT_INTERNAL_ERROR |

Feed mengalami error internal sementara. | Error ini bersifat sementara dan aplikasi akan mencoba lagi permintaan. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

UNSAFE_CONNECTION |

Aplikasi gagal membuat koneksi karena alamat IP dibatasi. | Error ini bersifat sementara dan Google SecOps akan mencoba lagi permintaan tersebut. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

HTTP_400 |

Feed gagal karena permintaan tidak valid. | Periksa konfigurasi feed. Pelajari lebih lanjut cara menyiapkan feed. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

HTTP_403 |

Koneksi ke sumber telah dibuat, tetapi ada masalah dengan otorisasi. | Pastikan akses dan izin yang diperlukan telah ditambahkan. |

HTTP_404 |

Koneksi ke sumber telah dibuat, tetapi file atau resource tidak dapat ditemukan. | Periksa hal-hal berikut:

Jika masalah berlanjut, hubungi dukungan SecOps Google. |

HTTP_429 |

Feed mengalami waktu tunggu habis karena terlalu banyak upaya untuk menjangkau sumber. | Hubungi dukungan Google SecOps. |

HTTP_500 |

Koneksi ke sumber telah dibuat, tetapi sumber tidak merespons dengan data. | Pastikan sumber tersedia dan merespons dengan data. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

HTTP_502 |

Feed mengalami error gateway. | Error ini bersifat sementara dan aplikasi akan mencoba lagi permintaan. Jika masalah berlanjut, hubungi dukungan SecOps Google. |

HTTP_504 |

Google SecOps tidak dapat terhubung ke alamat IP dan port sumber. | Error ini bersifat sementara dan aplikasi akan mencoba lagi permintaan.

Periksa hal-hal berikut:

Jika masalah berlanjut, hubungi dukungan SecOps Google. |

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.