Menyerap Google Cloud data ke Google Security Operations

Halaman ini menjelaskan cara mengaktifkan dan menonaktifkan Google Cloud penyerapan data ke Google SecOps. Dengan begitu, Anda dapat menyimpan, menelusuri, dan memeriksa informasi keamanan gabungan untuk perusahaan Anda, yang sudah ada sejak beberapa bulan atau lebih lama, sesuai dengan periode retensi data Anda.

Ringkasan

Ada dua opsi untuk mengirim Google Cloud data ke Google SecOps. Memilih opsi yang tepat bergantung pada jenis log.

Opsi 1: Penyerapan langsung

Filter Cloud Logging khusus dapat dikonfigurasi di Google Cloud untuk mengirim jenis log tertentu ke Google SecOps secara real-time. Log ini dibuat oleh layanan Google Cloud . Log dikumpulkan mulai dari waktu filter dikonfigurasi. Log yang dibuat sebelum konfigurasi tidak disertakan. Penerusan real-time ini berlaku untuk Cloud Logging, Metadata Aset Cloud, dan temuan Security Command Center Premium.

Google Security Operations hanya menyerap jenis log yang didukung. Jenis log yang tersedia meliputi:

- Cloud Audit Logs

- Cloud NAT

- Cloud DNS

- Cloud Next Generation Firewall

- Cloud Intrusion Detection System

- Cloud Load Balancing

- Cloud SQL

- Log aktivitas Windows

- Syslog Linux

- Sysmon Linux

- Zeek

- Google Kubernetes Engine

- Audit Daemon (

auditd) - Apigee

- reCAPTCHA Enterprise

- Log Cloud Run (

GCP_RUN) - Google Cloud Peristiwa Penyalahgunaan

Untuk mengetahui detail tentang filter log tertentu dan detail penyerapan lainnya, lihat Mengekspor Google Cloud log ke Google SecOps.

Anda juga dapat mengirim Google Cloud metadata aset yang digunakan untuk pengayaan konteks. Untuk mengetahui detailnya, lihat Mengekspor metadata aset Google Cloud ke Google SecOps.

Opsi 2: Google Cloud Penyimpanan

Cloud Logging dapat merutekan log ke Cloud Storage oleh Google SecOps secara terjadwal.

Untuk mengetahui detail tentang cara mengonfigurasi Cloud Storage untuk Google SecOps, lihat Pengelolaan Feed: Cloud Storage.

Sebelum memulai

Sebelum dapat menyerap data Google Cloud ke dalam instance Google SecOps, Anda harus menyelesaikan langkah-langkah berikut:

Berikan peran Identity and Access Management (IAM) berikut di tingkat organisasi untuk mengakses bagian Google SecOps:

- Chronicle Service Admin (

roles/chroniclesm.admin): Peran IAM untuk melakukan semua aktivitas. - Chronicle Service Viewer (

roles/chroniclesm.viewer): Peran IAM untuk hanya melihat status penyerapan. - Security Center Admin Editor (

roles/securitycenter.adminEditor): Diperlukan untuk mengaktifkan penyerapan Metadata Aset Cloud.

- Chronicle Service Admin (

Jika Anda berencana mengaktifkan Metadata Aset Cloud, Anda harus mengaktifkan organisasi ke Security Command Center. Lihat Ringkasan aktivasi tingkat organisasi untuk mengetahui informasi selengkapnya.

Memberikan peran IAM

Anda dapat memberikan peran IAM yang diperlukan menggunakan konsol Google Cloud atau menggunakan gcloud CLI.

Untuk memberikan peran IAM menggunakan Google Cloud konsol, selesaikan langkah-langkah berikut:

Login ke Google Cloud organisasi yang ingin Anda hubungkan dan buka layar IAM menggunakan Produk > IAM & Admin > IAM.

Dari layar IAM, pilih pengguna, lalu klik Edit Anggota.

Di layar Edit Izin, klik Tambahkan Peran Lain dan telusuri Google SecOps untuk menemukan peran IAM.

Setelah Anda menetapkan peran, klik Simpan.

Untuk memberikan peran IAM menggunakan Google Cloud CLI, selesaikan langkah-langkah berikut:

Jalankan

gcloud inituntuk memverifikasi bahwa Anda login ke organisasi dan project yang benar.Untuk memberikan peran IAM Admin Layanan Chronicle menggunakan

gcloud, jalankan perintah berikut:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.adminGanti kode berikut:

ORGANIZATION_ID: ID organisasi numerik.USER_EMAIL: alamat email pengguna.

Untuk memberikan peran IAM Pelihat Layanan Chronicle menggunakan

gcloud, jalankan perintah berikut:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.viewerUntuk memberikan peran Editor Admin Security Center menggunakan

gcloud, jalankan perintah berikut:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/securitycenter.adminEditor`

Mengaktifkan penyerapan langsung dari Google Cloud

Langkah-langkah untuk mengaktifkan penyerapan langsung dari Google Cloud berbeda-beda, bergantung pada kepemilikan project yang terikat dengan instance Google SecOps Anda.

Jika terikat ke project yang Anda miliki dan kelola, ikuti langkah-langkah di Mengonfigurasi penyerapan saat project dimiliki oleh pelanggan. Pendekatan ini memungkinkan Anda mengonfigurasi penyerapan data dari lebih dari satu organisasi. Google Cloud

Jika terikat ke project yang Google Cloud memiliki dan mengelola, ikuti langkah-langkah dalam Mengonfigurasi penyerapan untuk project yang dikelola Google.

Setelah Anda mengonfigurasi penyerapan langsung, Google Cloud data Anda akan dikirim ke Google SecOps. Anda dapat menggunakan fitur analisis Google SecOps untuk menyelidiki masalah terkait keamanan.

Mengonfigurasi penyerapan saat project dimiliki oleh pelanggan

Lakukan langkah-langkah berikut jika Anda memiliki project Google Cloud .

Anda dapat mengonfigurasi penyerapan langsung dari beberapa organisasi menggunakan halaman konfigurasi tingkat project yang sama. Lakukan langkah-langkah berikut untuk membuat konfigurasi baru dan mengedit konfigurasi yang ada.

Saat Anda memigrasikan instance Google SecOps yang ada sehingga terikat ke project yang Anda miliki, dan jika penyerapan langsung dikonfigurasi sebelum migrasi, konfigurasi penyerapan langsung juga akan dimigrasikan.

- Buka halaman Google SecOps > Ingestion Settings di konsol Google Cloud .

Buka halaman Google SecOps - Pilih project yang terikat ke instance Google SecOps Anda.

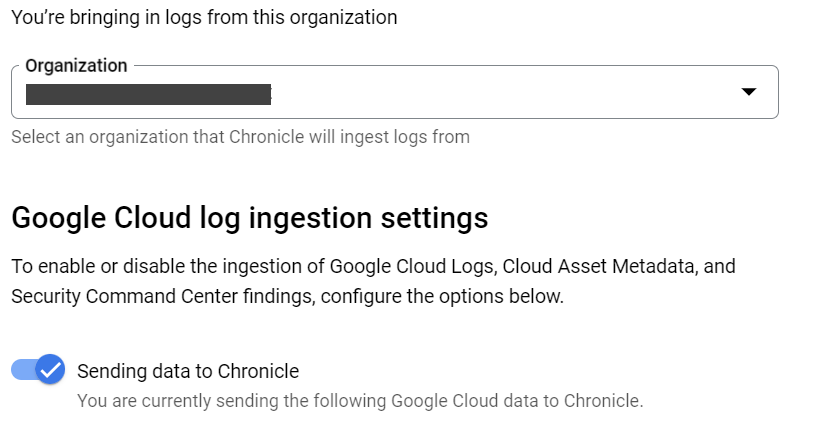

Di menu Organisasi, pilih organisasi tempat log akan diekspor. Menu ini menampilkan organisasi yang izin aksesnya Anda miliki. Daftar ini dapat mencakup organisasi yang tidak ditautkan ke instance Google SecOps. Anda tidak dapat mengonfigurasi organisasi yang mengirim data ke instance Google SecOps yang berbeda.

Di bagian Setelan Penyerapan Google Cloud, klik tombol Mengirim data ke Google Security Operations untuk mengaktifkan pengiriman log ke Google SecOps.

Pilih satu atau beberapa opsi berikut untuk menentukan jenis data yang dikirim ke Google SecOps:

- Google Cloud Logging: Untuk mengetahui informasi selengkapnya tentang opsi ini, lihat Mengekspor Google Cloud log.

- Metadata Aset Cloud: Untuk mengetahui informasi selengkapnya tentang opsi ini, lihat Mengekspor metadata aset Google Cloud .

- Temuan Security Center Premium: Untuk mengetahui informasi selengkapnya tentang opsi ini, lihat Mengekspor temuan Security Center Premium.

Di bagian Setelan filter ekspor pelanggan, konfigurasikan filter ekspor untuk menyesuaikan data Cloud Logging yang dikirim ke Google SecOps. Lihat jenis logGoogle Cloud yang didukung untuk diekspor.

Untuk menyerap log dari organisasi tambahan ke instance Google SecOps yang sama, pilih organisasi dari menu Organisasi, lalu ulangi langkah-langkah untuk menentukan jenis data yang akan diekspor dan filter ekspor. Anda akan melihat beberapa organisasi yang tercantum di menu Organisasi.

Untuk mengekspor data Sensitive Data Protection (sebelumnya disebut data Google Cloud Data Loss Prevention) ke Google SecOps, lihat Mengekspor data Sensitive Data Protection.

Mengonfigurasi penyerapan untuk project yang dikelola Google

Jika Google Cloud memiliki project, lakukan langkah-langkah berikut untuk mengonfigurasi penyerapan langsung dari organisasi Google Cloud ke instance Google SecOps Anda:

- Buka tab Google SecOps > Overview > Ingestion di konsol Google Cloud . Buka tab Penyerapan Google SecOps

- Klik tombol Kelola setelan penyerapan organisasi.

- Jika pesan Halaman tidak dapat dilihat untuk project muncul, pilih organisasi, lalu klik Pilih.

- Masukkan kode akses sekali pakai Anda di kolom Kode akses Google SecOps sekali pakai.

- Centang kotak berlabel Saya menyetujui persyaratan dan ketentuan penggunaan Google Cloud data saya oleh Google SecOps.

- Klik Hubungkan Google SecOps.

- Buka tab Global Ingestion Settings untuk organisasi.

Pilih jenis data yang akan dikirim dengan mengaktifkan satu atau beberapa opsi berikut:

- Google Cloud Logging: Untuk mengetahui informasi selengkapnya tentang opsi ini, lihat Mengekspor Google Cloud Log.

- Metadata Aset Cloud Untuk mengetahui informasi selengkapnya tentang opsi ini, lihat Mengekspor metadata aset Google Cloud .

- Temuan Security Center Premium: Untuk mengetahui informasi selengkapnya tentang opsi ini, lihat Mengekspor temuan Security Center Premium.

Buka tab Setelan Filter Ekspor.

Di bagian Setelan filter ekspor pelanggan, konfigurasikan filter ekspor untuk menyesuaikan data Cloud Logging yang dikirim ke Google SecOps. Lihat jenis logGoogle Cloud yang didukung untuk diekspor.

Untuk mengekspor data Sensitive Data Protection (sebelumnya disebut data Google Cloud Data Loss Prevention) ke Google SecOps, lihat Mengekspor data Sensitive Data Protection.

Mengekspor log Google Cloud

Setelah mengaktifkan Cloud Logging, Anda dapat mengekspor data log untuk jenis logGoogle Cloud yang didukung ke instance Google SecOps Anda.

Untuk mengekspor log Google Cloud ke Google SecOps, setel tombol Aktifkan log Cloud ke Diaktifkan.

Jenis log yang didukung untuk diekspor

Anda dapat menyesuaikan filter ekspor log yang akan diekspor ke Google SecOps. Sertakan atau kecualikan jenis log dengan menambahkan atau menghapus filter ekspor yang didukung, yang tercantum di bagian ini.

Anda dapat mengekspor jenis log berikut ke instance Google SecOps Anda. Google Cloud Daftar berikut disusun berdasarkan jenis log dan label penyerapan Google SecOps yang sesuai:

Cloud Audit Logs (

GCP_CLOUDAUDIT):Log ini mencakup: Aktivitas Admin, Akses, Peristiwa Sistem, Transparansi Akses, dan Akses Ditolak.

log_id("cloudaudit.googleapis.com/activity")(diekspor oleh filter default)log_id("cloudaudit.googleapis.com/system_event")(diekspor oleh filter default)log_id("cloudaudit.googleapis.com/policy")log_id("cloudaudit.googleapis.com/access_transparency")

Log Cloud NAT (

GCP_CLOUD_NAT):log_id("compute.googleapis.com/nat_flows")

Log Cloud DNS (

GCP_DNS):log_id("dns.googleapis.com/dns_queries")(diekspor oleh filter default)

Log Cloud Next Generation Firewall (

GCP_FIREWALL):log_id("compute.googleapis.com/firewall")

GCP_IDS:log_id("ids.googleapis.com/threat")log_id("ids.googleapis.com/traffic")

GCP_LOADBALANCING:Hal ini mencakup log dari Google Cloud Armor dan Cloud Load Balancing.

log_id("requests")

GCP_CLOUDSQL:log_id("cloudsql.googleapis.com/mysql-general.log")log_id("cloudsql.googleapis.com/mysql.err")log_id("cloudsql.googleapis.com/postgres.log")log_id("cloudsql.googleapis.com/sqlagent.out")log_id("cloudsql.googleapis.com/sqlserver.err")

NIX_SYSTEM:log_id("syslog")log_id("authlog")log_id("securelog")log_id("osconfig.googleapis.com/patch_job")

LINUX_SYSMON:log_id("sysmon.raw")

WINEVTLOG:log_id("winevt.raw")log_id("windows_event_log")

BRO_JSON:log_id("zeek_json_streaming_conn")log_id("zeek_json_streaming_dhcp")log_id("zeek_json_streaming_dns")log_id("zeek_json_streaming_http")log_id("zeek_json_streaming_ssh")log_id("zeek_json_streaming_ssl")

KUBERNETES_NODE:log_id("events")log_id("stdout")log_id("stderr")

AUDITD:log_id("audit_log")

GCP_APIGEE_X:log_id("apigee.googleapis.com/ingress_instance")log_id("apigee.googleapis.com")log_id("apigee-logs")log_id("apigee")logName =~ "^projects/[\w\-]+/logs/apigee[\w\-\.]*$"

GCP_RECAPTCHA_ENTERPRISE:log_id("recaptchaenterprise.googleapis.com/assessment")log_id("recaptchaenterprise.googleapis.com/annotation")

GCP_RUN:log_id("run.googleapis.com/stderr")log_id("run.googleapis.com/stdout")log_id("run.googleapis.com/requests")log_id("run.googleapis.com/varlog/system")

GCP_NGFW_ENTERPRISE:log_id("networksecurity.googleapis.com/firewall_threat")

GCP_ABUSE_EVENTS:log_id("abuseevent.googleapis.com/abuseevent")

Menyesuaikan setelan filter ekspor

Secara default, log Cloud Audit Logs (Aktivitas Admin dan Peristiwa Sistem) dan Cloud DNS Anda dikirim ke instance Google SecOps Anda. Namun, Anda dapat menyesuaikan filter ekspor untuk menyertakan atau mengecualikan jenis log tertentu.

Untuk menentukan filter kustom untuk log Anda, lakukan hal berikut:

Identifikasi log untuk filter kustom Anda menggunakan alat pencakupan log.

Di bagian Auto-generated log filter yang mengikuti alat pencakupan log, salin kode filter log kustom yang dihasilkan.

Buka halaman Google SecOps di konsol Google Cloud dan pilih project.

Buka halaman Google SecOpsLuncurkan Logs Explorer menggunakan link di tab Setelan Filter Ekspor.

Salin kueri baru Anda ke kolom Query, lalu klik Run Query untuk mengujinya.

Salin kueri baru Anda ke kolom Logs Explorer > Query, lalu klik Run Query untuk mengujinya.

Pastikan log yang cocok yang ditampilkan di Logs Explorer sama persis dengan yang ingin Anda ekspor ke Google SecOps. Setelah filter siap, salin ke bagian Setelan filter ekspor kustom untuk Google SecOps.

Kembali ke bagian Setelan filter ekspor kustom di halaman Google SecOps.

Klik ikon Edit di kolom Filter ekspor, lalu tempelkan filter yang disalin ke dalam kolom.

Klik Simpan.

Jika pesan error berikut muncul: "Filter yang diberikan berpotensi mengizinkan jenis log yang tidak didukung", mungkin ada jenis log yang tidak didukung yang disertakan dalam filter ekspor. Hapus jenis log yang tidak didukung dari filter ekspor. Hanya sertakan jenis log yang tercantum dalam: Google Cloud jenis log yang didukung untuk pengeksporan.

Jika penyimpanan berhasil, filter kustom baru Anda akan berfungsi untuk semua log baru yang diekspor ke instance SecOps Google Anda.

Opsional: Untuk mereset filter ekspor ke versi default, simpan salinan filter kustom Anda, lalu klik Reset ke Default.

Menyesuaikan filter Cloud Audit Logs

Log Akses Data yang ditulis oleh Cloud Audit Logs dapat menghasilkan volume data yang besar tanpa banyak nilai untuk deteksi ancaman. Jika Anda memilih untuk mengirim log ini ke Google SecOps, Anda harus memfilter log yang dihasilkan oleh aktivitas rutin.

Filter ekspor berikut mencatat log Akses Data dan mengecualikan peristiwa bervolume tinggi seperti operasi Baca dan Cantumkan Cloud Storage dan Cloud SQL:

( log_id("cloudaudit.googleapis.com/data_access")

AND NOT protoPayload.methodName =~ "^storage\.(buckets|objects)\.(get|list)$"

AND NOT protoPayload.request.cmd = "select"

AND NOT protoPayload.methodName =~ "^google\.spanner\.v1\.Spanner\.(ExecuteStreamingSql|BeginTransaction|Commit)$" )

Untuk mengetahui informasi selengkapnya tentang cara menyesuaikan log Akses Data yang dibuat oleh Cloud Audit Logs, lihat Mengelola volume log audit Akses Data.

Contoh Filter Ekspor

Contoh filter ekspor berikut menggambarkan cara Anda dapat menyertakan atau mengecualikan jenis log tertentu dari ekspor ke instance Google SecOps Anda.

Contoh Filter Ekspor: Menyertakan jenis log tambahan

Filter ekspor berikut mengekspor log transparansi akses selain log default:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

log_id("cloudaudit.googleapis.com/access_transparency")

Contoh Filter Ekspor: Menyertakan log tambahan dari project tertentu

Filter ekspor berikut mengekspor log transparansi akses dari project tertentu, selain log default:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "projects/my-project-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Contoh Filter Ekspor: Menyertakan log tambahan dari folder tertentu

Filter ekspor berikut mengekspor log transparansi akses dari folder tertentu, selain log default:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "folders/my-folder-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Contoh Filter Ekspor: Mengecualikan log dari project tertentu

Filter ekspor berikut mengekspor log default dari seluruh organisasi Google Cloud , kecuali project tertentu:

(log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event")) AND

(NOT logName =~ "^projects/my-project-id/logs/.*$")

Mengekspor metadata aset Google Cloud

Anda dapat mengekspor Google Cloud metadata aset dari Inventaris Aset Cloud ke Google SecOps. Metadata aset ini diambil dari Inventaris Aset Cloud Anda dan terdiri dari informasi tentang aset, resource, dan identitas Anda, termasuk yang berikut:

- Lingkungan

- Lokasi

- Zona

- Model hardware

- Hubungan kontrol akses antara resource dan identitas

Jenis metadata aset berikut akan diekspor ke instance Google SecOps Anda: Google Cloud

GCP_BIGQUERY_CONTEXTGCP_COMPUTE_CONTEXTGCP_IAM_CONTEXTGCP_IAM_ANALYSISGCP_STORAGE_CONTEXTGCP_CLOUD_FUNCTIONS_CONTEXTGCP_SQL_CONTEXTGCP_NETWORK_CONNECTIVITY_CONTEXTGCP_RESOURCE_MANAGER_CONTEXT

Berikut adalah contoh metadata aset Google Cloud :

- Nama aplikasi—

Google-iamSample/0.1 - Nama project—

projects/my-project

Untuk mengekspor metadata aset Google Cloud ke Google SecOps, setel tombol Metadata Aset Cloud ke Diaktifkan.

Untuk mengetahui informasi selengkapnya tentang cara mengekspor log konteks tertentu dan menyerapnya ke Google SecOps, lihat Konfigurasi dan penyerapan parser default dan cari 'konteks' atau 'analisis'.

Mengekspor temuan Security Command Center

Anda dapat mengekspor temuan Deteksi Ancaman Peristiwa Premium Security Command Center dan semua temuan lainnya ke Google SecOps.

Untuk mengetahui informasi selengkapnya tentang temuan ETD, lihat Ringkasan Event Threat Detection.

Untuk mengekspor temuan Security Command Center Premium ke Google SecOps, setel tombol Temuan Security Command Center Premium ke Diaktifkan.

Mengekspor data Sensitive Data Protection

Anda dapat mengekspor data Perlindungan Data Sensitif ke Google SecOps.

Untuk menyerap metadata aset Perlindungan Data Sensitif (DLP_CONTEXT), lakukan hal berikut:

- Aktifkan penyerapan data Google Cloud dengan menyelesaikan bagian sebelumnya dalam dokumen ini.

- Konfigurasi Perlindungan Data Sensitif untuk membuat profil data.

- Tetapkan konfigurasi pemindaian ke publikasikan profil data ke Google SecOps.

Lihat dokumentasi Perlindungan Data Sensitif untuk mengetahui informasi mendetail tentang cara membuat profil data untuk data BigQuery.

Menonaktifkan penyerapan data Google Cloud

Langkah-langkah untuk menonaktifkan penyerapan data langsung dari Google Cloud berbeda-beda, bergantung pada cara Google SecOps dikonfigurasi. Pilih salah satu opsi berikut:

Jika instance Google SecOps Anda terikat ke project yang Anda miliki dan kelola, lakukan langkah-langkah berikut:

- Pilih project yang terikat ke instance Google SecOps Anda.

- Di konsol Google Cloud , buka tab Ingestion di bagian Google SecOps.

Buka halaman Google SecOps - Di menu Organisasi, pilih organisasi tempat log diekspor.

- Setel tombol Mengirim data ke Google Security Operations ke Dinonaktifkan.

- Jika Anda mengonfigurasi ekspor data dari beberapa Organisasi, dan Anda ingin menonaktifkannya juga, lakukan langkah-langkah ini untuk setiap organisasi.

Jika instance Google SecOps Anda terikat ke project yang Google Cloud memiliki dan mengelola, lakukan langkah-langkah berikut:

- Buka halaman Google SecOps > Ingestion di konsol Google Cloud .

Buka halaman Google SecOps - Di menu resource, pilih organisasi yang terikat ke instance Google SecOps Anda dan tempat Anda menyerap data.

- Centang kotak berlabel Saya ingin memutuskan hubungan Google SecOps dan berhenti mengirimkan Google Cloud Log ke Google SecOps.

- Klik Putuskan sambungan Google SecOps.

- Buka halaman Google SecOps > Ingestion di konsol Google Cloud .

Mengontrol kecepatan penyerapan

Jika kecepatan penyerapan data untuk tenant mencapai nilai minimum tertentu, Google Security Operations akan membatasi kecepatan penyerapan untuk feed data baru guna mencegah sumber dengan kecepatan penyerapan yang tinggi memengaruhi kecepatan penyerapan sumber data lain. Dalam kasus ini, terjadi penundaan, tetapi tidak ada data yang hilang. Volume penyerapan dan histori penggunaan tenant menentukan nilai minimum.

Anda dapat meminta peningkatan batas frekuensi dengan menghubungi Cloud Customer Care.

Pemecahan masalah

- Jika hubungan antara resource dan identitas tidak ada di instance Google SecOps Anda, nonaktifkan lalu aktifkan kembali penyerapan langsung data log ke Google SecOps.

- Metadata asetGoogle Cloud secara berkala dimasukkan ke Google SecOps. Tunggu beberapa jam agar perubahan muncul di UI dan API SecOps Google.

Saat menambahkan jenis log ke filter ekspor, Anda mungkin melihat pesan ini: "Filter yang diberikan berpotensi mengizinkan jenis log yang tidak didukung".

Solusi: Hanya sertakan jenis log ke filter ekspor, yang muncul dalam daftar berikut: Google Cloud jenis log yang didukung untuk diekspor.

Langkah berikutnya

- Buka instance Google SecOps Anda menggunakan URL khusus pelanggan yang diberikan oleh perwakilan Google SecOps Anda.

- Pelajari lebih lanjut Google SecOps.

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.