Appliquer une règle aux données en direct

Lorsque vous créez une règle, elle ne recherche pas initialement les détections en fonction des événements reçus en temps réel dans votre compte Google Security Operations. Toutefois, vous pouvez configurer la règle pour qu'elle recherche les détections en temps réel en activant l'option Règle en direct.

Lorsqu'une règle est configurée pour rechercher des détections en temps réel, elle donne la priorité aux données en direct pour une détection immédiate des menaces.

Pour activer une règle, procédez comme suit :

Cliquez sur Détection > Règles et détections.

Cliquez sur l'onglet Tableau de bord des règles.

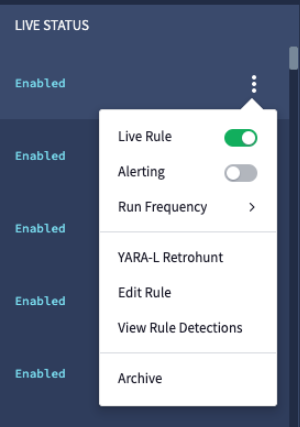

Cliquez sur l'icône d'option more_vert Règles pour une règle, puis activez l'option Règle active.

Règle en direct

Sélectionnez Afficher les détections de la règle pour afficher les détections d'une règle en direct.

Quota de règles d'affichage

En haut à droite du tableau de bord "Règles", cliquez sur Capacité des règles pour afficher les limites du nombre de règles pouvant être activées.

Google SecOps impose les limites de règles suivantes :

- Quota de règles pour les événements multiples : affiche le nombre actuel de règles pour les événements multiples activées et le nombre maximal autorisé. En savoir plus sur la différence entre les règles Événement unique et Événements multiples

- Quota total de règles : affiche le nombre total actuel de règles activées pour l'ensemble des types de règles et le nombre maximal de règles pouvant être activées.

Exécutions de règles

Les exécutions de règles en direct pour un bucket de période d'événement donné sont déclenchées avec une fréquence décroissante. Une dernière exécution de nettoyage a lieu, après quoi aucune autre exécution ne démarre.

Chaque exécution s'appuie sur les dernières versions des listes de référence utilisées dans les règles et sur le dernier enrichissement des données d'événements et d'entités.

Certaines détections peuvent être générées rétrospectivement si elles ne sont détectées que par des exécutions ultérieures. Par exemple, la dernière exécution peut utiliser la dernière version de la liste de référence, qui détecte désormais plus d'événements. De plus, les données d'événements et d'entités peuvent être retraitées en raison de nouveaux enrichissements.

Déduplication

Google SecOps identifie et supprime automatiquement les détections en double des règles. Ce processus ne s'applique qu'aux règles avec des variables de correspondance, car elles reposent sur des périodes. Les détections dont les valeurs de variables de correspondance sont identiques, dans des périodes qui se chevauchent, sont supprimées en tant que doublons.

Google SecOps traite chaque version de règle comme une logique nouvelle et distincte. Par conséquent, lorsqu'une règle est mise à jour, elle peut déclencher des détections répétées en fonction d'événements passés. Ces détections ne sont pas supprimées, même si elles semblent être des doublons.

Latences de détection

Plusieurs facteurs déterminent le temps nécessaire pour générer une détection à partir d'une règle en direct. La liste suivante inclut les différents facteurs qui contribuent aux délais de détection :

- Types de règles

- Fréquence d'exécution

- Délai d'ingestion

- Jointures contextuelles

- Données UDM enrichies

- Problèmes liés au fuseau horaire

- Listes de référence

Types de règle

- Les règles mono-événement sont exécutées en temps quasi réel selon une approche de streaming. Utilisez ces règles, si possible, pour minimiser la latence.

- Les règles multi-événements s'exécutent de manière planifiée, ce qui entraîne une latence plus élevée en raison du temps écoulé entre les exécutions planifiées.

Fréquence d'exécution

Pour obtenir des détections plus rapides, utilisez une fréquence d'exécution plus courte et une période de correspondance plus petite. L'utilisation de périodes de correspondance plus courtes (moins d'une heure) permet d'effectuer des exécutions plus fréquentes.

Délai d'ingestion

Vérifiez que les données sont envoyées à Google Security Operations dès que l'événement se produit. Lorsque vous examinez une détection, vérifiez attentivement les codes temporels de l'événement UDM et de l'ingestion.

Jointures contextuelles

Les règles multi-événements qui utilisent des données contextuelles, telles que UEBA ou Entity Graph, peuvent entraîner des délais plus longs. Les données contextuelles doivent d'abord être générées par Google SecOps.

Données UDM enrichies

Google SecOps enrichit les événements avec des données provenant d'autres événements. Pour savoir si une règle évalue un champ enrichi, consultez le visualiseur d'événements. Si la règle évalue un champ enrichi, la détection peut être retardée.

Problèmes liés au fuseau horaire

Les règles s'exécutent plus fréquemment pour les données en temps réel. Les données peuvent arriver en temps réel, mais Google SecOps peut toujours les considérer comme tardives si l'heure de l'événement est incorrecte en raison de décalages de fuseaux horaires.

Le fuseau horaire par défaut de Google SecOps SIEM est UTC. Si les données d'origine ont un code temporel d'événement défini sur un fuseau horaire autre qu'UTC, mettez à jour le fuseau horaire des données. Si vous ne pouvez pas modifier le fuseau horaire au niveau de la source du journal, contactez l'assistance pour le remplacer.

Règles de non-existence

Les règles qui vérifient l'inexistence (par exemple, les règles qui contiennent !$e ou #e=0) sont exécutées avec un délai minimum d'une heure pour vérifier que les données ont le temps d'arriver.

Listes de référence

Les exécutions de règles utilisent toujours la version la plus récente d'une liste de référence. Si la liste de référence a été mise à jour récemment, une nouvelle détection peut apparaître tardivement. En effet, la détection peut n'être incluse dans les nouveaux contenus de la liste mise à jour que lors des exécutions ultérieures de la règle planifiée.

Pour réduire la latence de détection, nous vous recommandons de procéder comme suit :

- Envoyez les données de journaux à Google SecOps dès que l'événement se produit.

- Examinez les règles d'audit pour déterminer s'il est nécessaire d'utiliser des données d'inexistence ou enrichies par le contexte.

- Configurez une fréquence d'exécution plus faible.

État de la règle

Les règles en direct peuvent avoir l'un des états suivants :

Activée : la règle est active et fonctionne normalement en tant que règle en direct.

Désactivée : la règle est désactivée.

Limitée : les règles en direct peuvent être définies sur cet état lorsqu'elles affichent une utilisation des ressources anormalement élevée. Les règles limitées sont isolées des autres règles en direct du système pour maintenir la stabilité de Google SecOps.

Pour les règles en direct limitées, il n'est pas toujours possible de les exécuter correctement. Toutefois, si l'exécution de la règle réussit, les détections sont conservées et vous pouvez les examiner. Les règles en direct limitées génèrent toujours un message d'erreur, qui inclut des recommandations sur la façon d'améliorer les performances de la règle.

Si les performances d'une règle limitée ne s'améliorent pas au bout de trois jours, son état passe à Mise en veille.

Remarque : Si cette règle n'a pas été modifiée récemment, les erreurs peuvent être intermittentes et se résoudre automatiquement.

En veille : les règles actives passent à cet état lorsqu'elles sont en état Limité depuis trois jours et que leurs performances ne se sont pas améliorées. Les exécutions de cette règle ont été suspendues et des messages d'erreur contenant des suggestions pour améliorer les performances de la règle sont renvoyés.

Pour rétablir l'état Activé d'une règle active, suivez les bonnes pratiques YARA-L pour optimiser les performances de votre règle et enregistrer les modifications. Une fois la règle enregistrée, elle est réinitialisée à l'état Activée. Il faut ensuite au moins une heure pour qu'elle retrouve l'état Limitée.

Vous pouvez potentiellement résoudre les problèmes de performances liés à une règle en la configurant pour qu'elle s'exécute moins souvent. Par exemple, vous pouvez reconfigurer une règle pour qu'elle s'exécute toutes les heures ou toutes les 24 heures au lieu de toutes les 10 minutes. Toutefois, modifier la fréquence d'exécution d'une règle ne rétablira pas son état sur Activé. Si vous apportez une petite modification à la règle et que vous l'enregistrez, vous pouvez automatiquement rétablir son état sur Activée.

L'état des règles s'affiche dans le tableau de bord des règles et est également accessible via l'API Detection Engine. Les erreurs générées par les règles dont l'état est Limité ou Suspendu sont disponibles à l'aide de la méthode d'API ListErrors.

L'erreur indique que la règle est à l'état Limitée ou Mise en veille, et fournit un lien vers la documentation expliquant comment résoudre le problème.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.