Criar e gerenciar feeds usando a UI de gerenciamento de feeds

Neste documento, apresentamos informações sobre como criar, gerenciar e resolver problemas com feeds usando a UI de gerenciamento de feeds. O gerenciamento inclui modificar, ativar e excluir os feeds.

Antes de começar

Cada feed de dados tem um conjunto de pré-requisitos que precisam ser concluídos antes da configuração no Google Security Operations. Para informações sobre pré-requisitos específicos de um tipo de feed, consulte Configuração por tipo de origem. Pesquise o tipo de feed de dados que você precisa configurar e siga as instruções fornecidas.

Formatos de compactação compatíveis

Os formatos de compactação aceitos para ingestão de feed incluem: .gz, .tar.gz, .tar, .targz e solr.gz. A tabela a seguir descreve os diferentes tamanhos de arquivo compatíveis com a transformação de feeds do Google SecOps:

| Operação | Tipo de entrada | Tamanho recomendado | Duração esperada | Tamanho máximo |

| Modelagem de dados | CSV | < 5 GB | < 7 min | 10 GB |

| Modelagem de dados | CSV | < 5 GB | ~30 min | 10 GB |

| Modelagem de dados | CSV | A definir | A definir | 2 GB |

| Modelagem de dados | XML / JSON | < 1 GB | < 10 min | 2 GB |

| Modelagem de dados | XLS / XLSX | < 50 MB | ~1 minuto | 50 MB |

| Mesclar arquivos | Qualquer | < 1 GB | Varia em # arquivos | 100 GB |

| Descompactar arquivos | Não ZIP | < 5 GB | Varia em # arquivos | 10 GB (sem compactação) |

| Descompactar arquivos | CEP | - | Varia em # arquivos | 4 GB (sem compactação) |

Formas de configurar feeds

Há duas maneiras de os clientes do Google SecOps configurarem esse feed na plataforma. Use o método mais adequado para seu ambiente:

- Configurações do SIEM > Feeds

- Central de conteúdo > Pacotes de conteúdo

Ver feeds configurados

A página Feeds mostra todos os feeds que você configurou.

- Acesse Configurações do SIEM > Feeds. A página principal mostra todos os feeds configurados.

- Mantenha o ponteiro sobre cada linha para mostrar o menu more_vert Mais.

- No menu, é possível conferir os detalhes, editar, desativar ou excluir o feed.

Configurar vários feeds para uma família de produtos (somente clientes do Google SecOps)

É possível configurar vários feeds por família de produtos, com base no tipo de registro. Os tipos de registros que o Google identificou como um valor de referência são marcados como obrigatórios. A plataforma oferece instruções de configuração, procedimentos necessários e descrições de todos os parâmetros de configuração. Alguns parâmetros são predefinidos para simplificar a configuração. Por exemplo, é possível criar vários feeds nos tipos de registros obrigatórios e opcionais para o CrowdStrike Falcon. Para mais informações, consulte Configurar vários feeds.

Adicionar um feed

Para adicionar um feed à sua conta do Google SecOps, siga estas etapas:

Use o procedimento a seguir para adicionar um feed na página Configurações do SIEM* {and_then} Feeds.

No menu do Google SecOps, selecione Configurações e clique em Feeds. Os feeds de dados listados na página Feeds incluem todos os feeds que o Google configurou para sua conta, além dos que você configurou.

Clique em Adicionar novo feed.

Na próxima página, clique em Configurar um único feed. Esta etapa não é relevante para clientes que usam a plataforma independente do SIEM do Google SecOps.

Adicione um nome para o feed.

Na lista Tipo de origem, selecione o tipo de origem para importar dados para o Google SecOps. Você pode escolher entre os seguintes tipos de fonte de feed:

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (pré-lançamento)

- Amazon SQS

- Amazon SQS (pré-lançamento)

- Armazenamento de blobs do Azure

- Armazenamento de Blobs do Azure (versão prévia)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (prévia)

- Cloud Storage Event Driven (prévia)

- Arquivos HTTP(S) (não API)

- API de terceiros

- Webhook

Na lista Tipo de registro, selecione o tipo de registro que corresponde aos registros que você quer ingerir. Os registros disponíveis variam de acordo com o tipo de fonte selecionado anteriormente.

Se você selecionar Cloud Storage como o tipo de origem, use a opção Receber conta de serviço para ter uma conta de serviço exclusiva. Consulte Exemplo de configuração de feed do Google Cloud Storage.

Clique em Próxima.

Especifique os parâmetros necessários na guia Parâmetros de entrada. As opções apresentadas aqui variam de acordo com a origem e o tipo de registro selecionados na guia Definir propriedades. Passe o cursor sobre o ícone de ponto de interrogação em cada campo para receber mais informações sobre o que você precisa fornecer.

Opcional: você pode especificar um namespace na guia Definir propriedades. Para mais informações sobre namespaces, consulte Trabalhar com namespaces de recursos.

Clique em Próxima.

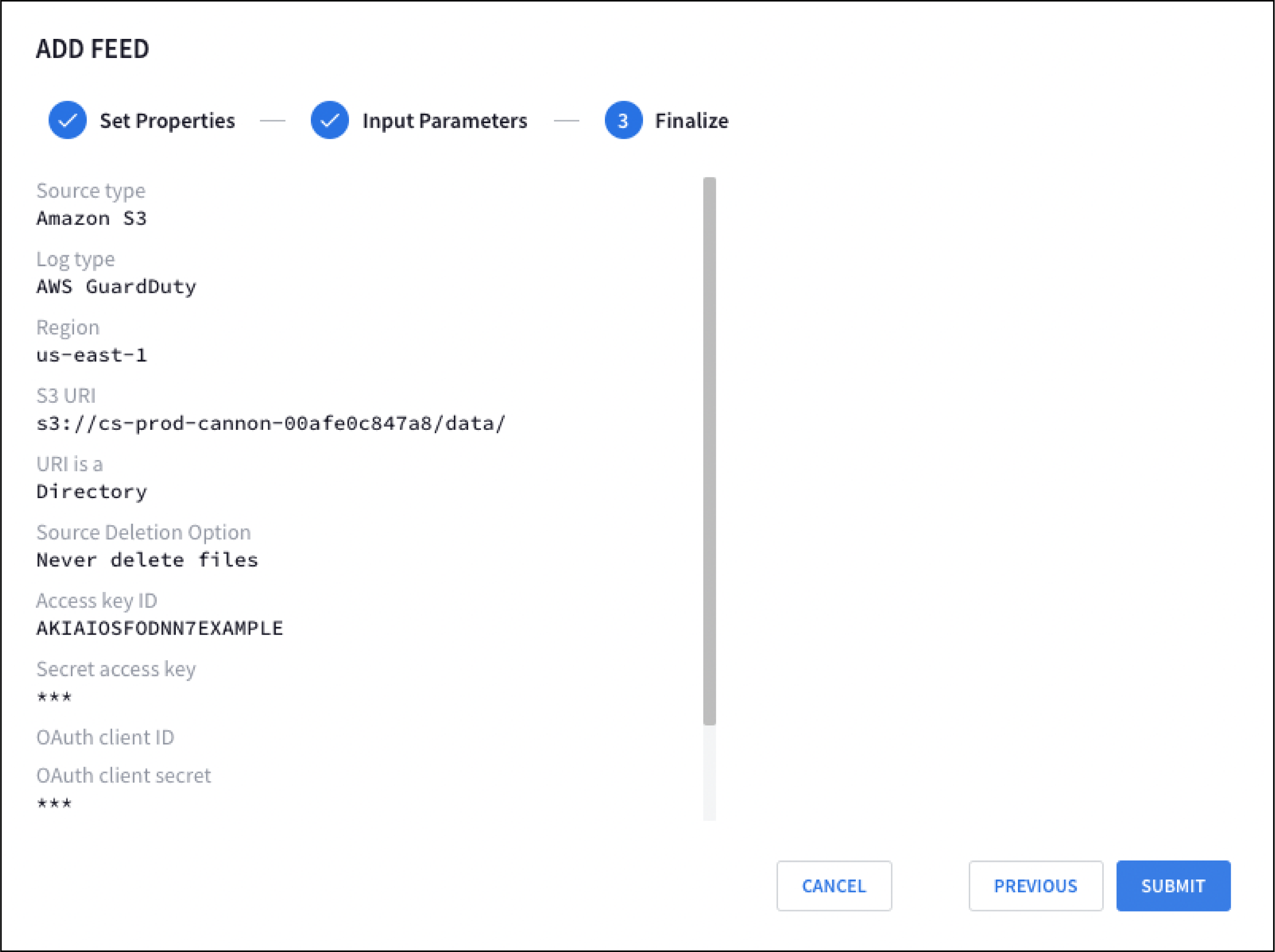

Revise a nova configuração do feed na guia Finalizar.

Clique em Enviar. O Google SecOps conclui uma verificação de validação do novo feed. Se o feed passar na verificação, um nome será gerado para ele, que será enviado ao Google SecOps. Em seguida, o Google SecOps vai tentar buscar os dados.

Exemplo de configuração de feed do Google Cloud Storage

- No menu do Google SecOps, selecione Configurações e clique em Feeds.

- Clique em Adicionar novo feed.

- Na próxima página, clique em Configurar um único feed. Esta etapa não se aplica se você estiver usando a plataforma independente do SIEM do Google SecOps.

- Selecione Cloud Storage para Tipo de origem.

- Selecione o Tipo de registro. Por exemplo, para criar um feed de registros de auditoria do Google Kubernetes Engine, selecione Registros de auditoria do Google Kubernetes Engine como o Tipo de registro.

- Clique em Receber conta de serviço. O Google SecOps fornece uma conta de serviço exclusiva que ele usa para ingerir dados.

- Opcional: configure a conta de serviço. Para mais informações, consulte Conceder acesso à conta de serviço do Google SecOps.

- Clique em Próxima.

Com base na configuração do Cloud Storage criada, especifique valores para os seguintes campos:

URI do bucket de armazenamento

Opção de exclusão da origem

Para saber mais sobre como configurar buckets do Cloud Storage, consulte Criar buckets.

Clique em Próxima e em Enviar. Atenção: é necessário ativar a lista de permissões e adicionar os intervalos de IP para todos os tipos de registros que ingerem dados de APIs de terceiros.

Ativar o acesso ao STS para Amazon S3 e Armazenamento do Azure

O STS é usado pelos seguintes feeds do Google Cloud Storage para transferir dados do Amazon S3 e dos repositórios de blobs do Azure Storage para o Google SecOps:

- Amazon S3 (pré-lançamento)

- Amazon SQS (pré-lançamento)

- Armazenamento de Blobs do Azure (versão prévia)

O STS envia solicitações de transferência de dados para os serviços de armazenamento do Amazon S3 e do Azure de um conjunto de intervalos de endereços IP definidos do STS. Esses intervalos de endereços IP do STS são publicados no seguinte arquivo JSON: https://www.gstatic.com/storage-transfer-service/ipranges.json

Para usar esses tipos de origem de feed do STS, talvez seja necessário ativar o acesso aos repositórios de blobs do Amazon S3 e do Azure Storage para consultas originadas de um endereço IP definido nos intervalos de endereços IP do STS.

Talvez seja necessário ajustar as restrições de acesso por IP para permitir que o STS acesse seus serviços de armazenamento do Amazon S3 e do Azure:

Extraia os intervalos de IP mais recentes do arquivo JSON.

Recomendamos ler os dados desse arquivo JSON pelo menos uma vez por semana para manter a configuração de segurança atualizada. Quando um novo intervalo é adicionado ao arquivo, o sistema aguarda pelo menos sete dias antes de usá-lo para solicitações do STS.

Para uma amostra de script Python que busca intervalos de IP de um arquivo JSON, consulte Endereços IP para domínios padrão.

Compare o intervalo de IP atual

creationTimecom o intervalocreationTimelido do arquivo JSON anterior. Se forem diferentes, atualize as restrições de acesso por IP nos repositórios de blobs do Amazon S3 e do Azure Storage.Para o Amazon S3

Para atualizar as restrições de acesso por IP no repositório de blobs do Amazon S3:

Se o projeto da AWS usar restrições de IP para acessar o armazenamento, adicione os intervalos de IP usados pelos workers do STS à lista de IPs permitidos.

Para adicionar esses intervalos como IPs permitidos, use o campo

Conditionem umbucket policy, conforme descrito na documentação do AWS S3: Como gerenciar o acesso com base em endereços IP específicos.Para o Azure Storage

Para atualizar as restrições de acesso por IP no repositório de blobs do Azure Storage:

Se você restringir o acesso aos recursos do Azure usando um firewall do Azure Storage, adicione os intervalos de IP usados pelos workers do STS à lista de IPs permitidos.

Para adicionar esses intervalos como IPs permitidos, siga estas instruções: Configurar firewalls e redes virtuais do Azure Storage.

Lista de permissões de IP

Nesta seção, descrevemos os requisitos de inclusão na lista de permissões para feeds de terceiros e o Serviço de transferência do Cloud Storage (STS, na sigla em inglês).

Adicionar feeds de API de terceiros à lista de permissões

Ative a lista de permissões e adicione os intervalos de IP do Google para todos os tipos de registros que ingerem dados de APIs de terceiros.

Excluir arquivos de origem

Com a opção de exclusão da origem, é possível excluir objetos de origem do feed (arquivos e pastas) do armazenamento após uma transferência bem-sucedida. Essa opção está disponível apenas para tipos de fontes de feed selecionados, incluindo o Cloud Storage. Esses tipos de origem de feed incluem o campo OPÇÃO DE EXCLUSÃO DA ORIGEM nos fluxos de trabalho Adicionar novo e Editar feed.

Opções de exclusão de fontes

Para tipos de fontes de feed compatíveis, incluindo o Cloud Storage, o campo OPÇÃO DE EXCLUSÃO DA FONTE oferece estas opções:

- Nunca excluir arquivos

- Excluir arquivos transferidos e diretórios vazios

- Excluir arquivos transferidos

O armazenamento de Blobs do Microsoft Azure (AZURE_BLOBSTORE) não oferece suporte à exclusão de arquivos de origem. No campo OPÇÃO DE EXCLUSÃO DA FONTE, selecione apenas a opção Nunca excluir arquivos.

Para as seguintes fontes de feed (

"feedSourceType"):GOOGLE_CLOUD_STORAGE_V2,GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN,AMAZON_S3_V2,AMAZON_SQS_V2eAZURE_BLOBSTORE_V2, o campo OPÇÃO DE EXCLUSÃO DE ORIGEM oferece duas opções:- NUNCA: nunca exclui arquivos após as transferências.

- ON_SUCCESS: exclui todos os arquivos e diretórios vazios após a transferência.

Configurar um feed de push do Pub/Sub

Para configurar um feed de push do Pub/Sub, faça o seguinte:

- Crie um feed de push do Pub/Sub.

- Especifique o URL do endpoint em uma assinatura do Pub/Sub.

Criar um feed de push do Pub/Sub

- No menu do Google SecOps, selecione Configurações e clique em Feeds.

- Clique em Adicionar novo.

- No campo Nome do feed, insira um nome para o feed.

- Na lista Tipo de origem, selecione Push do Google Cloud Pub/Sub.

- Selecione o Tipo de registro. Por exemplo, para criar um feed para o Open Cybersecurity Schema Framework, selecione Open Cybersecurity Schema Framework (OCSF) como o Tipo de registro.

- Clique em Próxima.

- Opcional: especifique valores para os seguintes parâmetros de entrada:

- Delimitador de divisão: o delimitador usado para separar linhas de registro, como

\n. - Namespace do recurso: o namespace do recurso.

- Rótulos de ingestão: o rótulo a ser aplicado aos eventos deste feed.

- Delimitador de divisão: o delimitador usado para separar linhas de registro, como

- Clique em Próxima.

- Revise a nova configuração do feed na tela Finalizar e clique em Enviar.

- Na guia Detalhes, copie o URL do endpoint do feed no campo Informações do endpoint. Você precisa desse URL de endpoint para criar uma assinatura de push no Pub/Sub.

- Opcional: clique no botão Feed ativado para desativar o feed. O feed é ativado por padrão.

- Clique em Concluído.

Especifique o URL do endpoint

Depois de criar um feed de push do Pub/Sub, especifique o URL do endpoint da seguinte maneira: no Pub/Sub, crie uma assinatura de push e especifique o endpoint HTTPS. Selecione Ativar autenticação e uma conta de serviço.

- Crie uma assinatura de push no Pub/Sub. Para mais informações sobre como criar uma assinatura push, consulte Criar assinaturas push.

- Especifique o URL do endpoint, que está disponível no feed de push do Pub/Sub Google Cloud .

- Selecione Ativar autenticação e escolha uma conta de serviço.

Configurar um feed do Amazon Data Firehose

Para configurar um feed do Amazon Data Firehose, faça o seguinte:

- Crie um feed do Amazon Data Firehose e copie o URL do endpoint e a chave secreta.

- Crie uma chave de API para autenticar no Google SecOps. Você também pode reutilizar sua chave de API atual para autenticar no Google SecOps.

- Especifique o URL do endpoint no Amazon Data Firehose.

Criar um feed do Amazon Data Firehose

- No menu do Google SecOps, selecione Configurações e clique em Feeds.

- Clique em Adicionar novo.

- No campo Nome do feed, insira um nome para o feed.

- Na lista Tipo de origem, selecione Amazon Data Firehose.

- Selecione o Tipo de registro. Por exemplo, para criar um feed para o Open Cybersecurity Schema Framework, selecione Open Cybersecurity Schema Framework (OCSF) como o Tipo de registro.

- Clique em Próxima.

- Opcional: especifique valores para os seguintes parâmetros de entrada:

- Delimitador de divisão: o delimitador usado para separar linhas de registro, como

\n. - Namespace do recurso: o namespace do recurso.

- Rótulos de ingestão: o rótulo a ser aplicado aos eventos deste feed.

- Delimitador de divisão: o delimitador usado para separar linhas de registro, como

- Clique em Próxima.

- Revise a nova configuração do feed na tela Finalizar e clique em Enviar.

- Clique em Gerar chave secreta para autenticar o feed.

- Copie e armazene a chave secreta, porque não será possível conferir esse secret novamente. Você pode gerar uma nova chave secreta, mas a regeneração torna a anterior obsoleta.

- Na guia Detalhes, copie o URL do endpoint do feed no campo Informações do endpoint. Você precisa desse URL de endpoint ao especificar as configurações de destino do seu fluxo de entrega no Amazon Data Firehose.

- Opcional: clique no botão Feed ativado para desativar o feed. O feed é ativado por padrão.

- Clique em Concluído.

Criar uma chave de API para o feed do Amazon Data Firehose

Para criar uma chave de API para o feed do Amazon Data Firehose, faça o seguinte: 1. Acesse a página Credenciais do Google Cloud console. 1. Clique em Criar credenciais e selecione Chave de API. 1. Restrinja o acesso da chave de API à API do Chronicle.

Especifique o URL do endpoint

No Amazon Data Firehose, especifique o endpoint HTTPS e a chave de acesso da seguinte forma:

Adicione a chave de API ao URL do endpoint do feed e especifique esse URL como o URL do endpoint HTTP no seguinte formato:

ENDPOINT_URL?key=API_KEYSubstitua:

ENDPOINT_URL: o URL do endpoint do feed.API_KEY: a chave de API para autenticar no Google SecOps.

Para a chave de acesso, especifique a chave secreta que você recebeu ao criar o feed do Amazon Data Firehose.

Configurar um feed de webhook HTTPS

Para configurar um feed de webhook HTTPS, faça o seguinte:

- Crie um feed de webhook HTTPS e copie o URL do endpoint e a chave secreta.

- Crie uma chave de API especificada com o URL do endpoint. Você também pode reutilizar sua chave de API atual para autenticar no Google SecOps.

- Especifique o URL do endpoint no seu aplicativo.

Pré-requisitos

- Verifique se um Google Cloud projeto do Google SecOps está configurado e se a API Chronicle está ativada para o projeto.

Vincule uma instância do Google SecOps aos Google Cloud serviços.

Enviar vários eventos em uma única solicitação de webhook

O exemplo de código a seguir mostra como formatar um único corpo de solicitação com vários objetos JSON separados por novas linhas após o item curl --location:

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

Criar um feed de webhook HTTPS

- No menu do Google SecOps, selecione Configurações e clique em Feeds.

- Clique em Adicionar novo.

- No campo Nome do feed, insira um nome para o feed.

- Na lista Tipo de origem, selecione Webhook.

- Selecione o Tipo de registro. Por exemplo, para criar um feed para o Open Cybersecurity Schema Framework, selecione Open Cybersecurity Schema Framework (OCSF) como o Tipo de registro.

- Clique em Próxima.

- Opcional: especifique valores para os seguintes parâmetros de entrada:

- Delimitador de divisão: o delimitador usado para separar linhas de registro, como

\n. - Namespace do recurso: o namespace do recurso.

- Rótulos de ingestão: o rótulo a ser aplicado aos eventos deste feed.

- Delimitador de divisão: o delimitador usado para separar linhas de registro, como

- Clique em Próxima.

- Revise a nova configuração do feed na tela Finalizar e clique em Enviar.

- Clique em Gerar chave secreta para autenticar o feed.

- Copie e armazene a chave secreta, porque não será possível conferir esse secret novamente. Você pode gerar uma nova chave secreta, mas a regeneração torna a anterior obsoleta.

- Na guia Detalhes, copie o URL do endpoint do feed no campo Informações do endpoint. É necessário especificar esse URL de endpoint no aplicativo cliente.

- Opcional: clique no botão Feed ativado para desativar o feed. O feed é ativado por padrão.

- Clique em Concluído.

Criar uma chave de API para o feed de webhook

- Acesse a página Credenciais do console Google Cloud .

- Clique em Criar credenciais e, em seguida, selecione Chave de API.

- Restrinja o acesso da chave de API à API do Chronicle.

Especifique o URL do endpoint

- No aplicativo cliente, especifique o endpoint HTTPS, que está disponível no feed do webhook.

Ative a autenticação especificando a chave de API e a chave secreta como parte do cabeçalho personalizado no seguinte formato:

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETRecomendamos que você especifique a chave de API como um cabeçalho em vez de especificá-la no URL. Se o cliente de webhook não aceitar cabeçalhos personalizados, especifique a chave de API e a chave secreta usando parâmetros de consulta no seguinte formato:

ENDPOINT_URL?key=API_KEY&secret=SECRETSubstitua:

ENDPOINT_URL: o URL do endpoint do feed.API_KEY: a chave de API para autenticar no Google SecOps.SECRET: a chave secreta gerada para autenticar o feed.

Conceder acesso à conta de serviço do Google SecOps

- No console do Google Cloud , acesse a página Buckets do Cloud Storage.

Conceda à conta de serviço acesso aos objetos relevantes do Cloud Storage.

Para conceder permissão de leitura a um arquivo específico, siga estas etapas:

- Selecione o arquivo e clique em Editar acesso.

- Clique em Adicionar principal.

- No campo Novos principais, insira o nome da conta de serviço do Google SecOps.

- Atribua um papel que contenha a permissão de leitura à conta de serviço do Google SecOps. Por exemplo, Leitor de objetos do Storage

(

roles/storage.objectViewer). Isso só pode ser feito se você não tiver ativado o acesso uniforme no nível do bucket. - Clique em Salvar.

Para conceder permissão de leitura a vários arquivos, conceda acesso no nível do bucket da seguinte maneira:

Para obter

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- Adicione a conta de serviço do Google SecOps como um principal ao seu bucket de armazenamento e conceda a ela o papel do IAM Leitor de objetos do Storage (

roles/storage.objectViewer). - Se você configurar o feed para excluir arquivos de origem, adicione a conta de serviço do Google SecOps como um principal no bucket e conceda a ela o papel do IAM Administrador de objetos do Storage (

roles/storage.objectAdmin).

- Adicione a conta de serviço do Google SecOps como um principal ao seu bucket de armazenamento e conceda a ela o papel do IAM Leitor de objetos do Storage (

Para obter

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":Conceda um destes papéis:

- Leitor de objetos do Storage (

roles/storage.objectViewer) se a transferência for para outro bucket do Cloud Storage. - Criador de objetos do Storage (

roles/storage.objectCreator) se a transferência for para um sistema de arquivos.

- Leitor de objetos do Storage (

Conceda um destes papéis:

- Gravador de bucket legado do Storage (

roles/storage.legacyBucketWriter) se a permissão de exclusão de objetos for necessária. - Leitor de bucket legado do Storage (

roles/storage.legacyBucketReader) se a permissão de exclusão de objetos não for necessária.

- Gravador de bucket legado do Storage (

Para obter

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":Conceda um destes papéis:

- Leitor de objetos do Storage (

roles/storage.objectViewer) se a transferência for para outro bucket do Cloud Storage. - Criador de objetos do Storage (

roles/storage.objectCreator) se a transferência for para um sistema de arquivos.

- Leitor de objetos do Storage (

Conceda um destes papéis:

- Gravador de bucket legado do Storage (

roles/storage.legacyBucketWriter) se a permissão de exclusão de objetos for necessária. - Leitor de bucket legado do Storage (

roles/storage.legacyBucketReader) se a permissão de exclusão de objetos não for necessária.

- Gravador de bucket legado do Storage (

Configurar o VPC Service Controls

Se o VPC Service Controls estiver ativado, será necessária uma regra de entrada para fornecer acesso ao bucket do Cloud Storage.

Os seguintes métodos do Cloud Storage precisam ser permitidos na regra de entrada:

google.storage.objects.list. Obrigatório para um feed de arquivo único.google.storage.objects.get. Obrigatório para feeds que exigem acesso a diretórios ou subdiretórios.google.storage.objects.delete. Obrigatório para feeds que exigem a exclusão do arquivo de origem.

Exemplo de regra de entrada

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

Status do feed

Monitore o status do feed na página inicial Feeds, em que eles podem ter os seguintes status:

- Ativo: o feed está configurado e pronto para ingerir dados na sua conta do Google SecOps.

- InProgress: o Google SecOps tenta extrair dados do terceiro configurado.

- Concluído: os dados foram recuperados com sucesso por este feed.

- Arquivado: feed desativado.

Falha: o feed não está conseguindo buscar dados. Isso provavelmente aconteceu devido a um problema de configuração. Clique na pergunta para mostrar o erro de configuração. Depois de corrigir o erro e reenviar o feed, volte à página Feeds para determinar se ele está funcionando.

Editar feeds

Na página Feeds, é possível editar um feed existente da seguinte maneira:

Mantenha o ponteiro sobre um feed e clique em more_vert na coluna à direita.

Clique em Editar feed. Agora é possível modificar os parâmetros de entrada do feed e reenviá-lo ao Google SecOps, que vai tentar usar o feed atualizado.

Ativar e desativar feeds

Na coluna Status, os feeds ativados são rotulados como Ativo, Em andamento, Concluído ou Falha. Os campos desativados são rotulados como Arquivados. Para uma descrição, consulte o status do feed.

Na página Feeds, é possível ativar ou desativar qualquer um dos feeds existentes:

Mantenha o ponteiro sobre um feed e clique em more_vert na coluna à direita.

Opcional: clique no botão Feed ativado para desativar o feed.

Opcional: clique no botão Desativar feed para desativar o feed. O feed agora está marcado como Arquivado.

Excluir feeds

Na página Feeds, você também pode excluir um feed:

Mantenha o ponteiro sobre um feed e clique em more_vert na coluna à direita.

Clique em Excluir feed. A janela EXCLUIR FEED é aberta. Para excluir o feed permanentemente, clique em Sim, excluir.

Controlar a taxa de ingestão

Quando a taxa de ingestão de dados de um locatário atinge um determinado limite, o Google Security Operations restringe a taxa de ingestão de novos feeds de dados para evitar que uma fonte com uma alta taxa de ingestão afete a taxa de ingestão de outra fonte de dados. Nesse caso, há um atraso, mas nenhum dado é perdido. O volume de ingestão e o histórico de uso do locatário determinam o limite.

Você pode solicitar um aumento do limite de taxa entrando em contato com o Cloud Customer Care.

Solução de problemas

Na página Feeds, é possível conferir detalhes como tipo de origem, tipo de registro, ID do feed e status dos feeds atuais, da seguinte forma:

Mantenha o ponteiro sobre um feed e clique em more_vert na coluna à direita.

Clique em Ver feed. Uma caixa de diálogo aparece mostrando os detalhes do feed. Para um feed com falha, encontre os detalhes do erro em Detalhes > Status.

Para um feed com falha, os detalhes incluem a causa do erro e as etapas para corrigi-lo. A tabela a seguir descreve as mensagens de erro que podem aparecer ao trabalhar com feeds de dados:

| Código do erro | Causa | Solução de problemas |

ACCESS_DENIED |

A conta de autenticação fornecida na configuração do feed não tem as permissões necessárias. | Verifique se a conta de autenticação fornecida na configuração do feed tem as permissões necessárias. Consulte a documentação sobre feeds para conferir as permissões necessárias. Para informações sobre permissões, consulte [Configuração por tipo de origem](/chronicle/docs/reference/feed-management-api#source-types). |

ACCESS_TOO_FREQUENT |

O feed falhou porque houve muitas tentativas de acessar a fonte. | Entre em contato com o suporte do Google SecOps. |

CONNECTION_DROPPED |

Uma conexão com a fonte foi estabelecida, mas foi fechada antes da conclusão do feed. | Esse erro é temporário, e o aplicativo vai tentar fazer a solicitação novamente. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

CONNECTION_FAILED |

O aplicativo não consegue se conectar ao endereço IP e à porta de origem. | Verifique se:

Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

DNS_ERROR |

Não é possível resolver o nome do host de origem. | O nome do host do servidor pode estar escrito incorretamente. Verifique o URL e a ortografia. |

FILE_FAILED |

Uma conexão com a fonte foi estabelecida, mas houve um problema com o arquivo ou recurso. | Verifique se:

Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

FILE_NOT_FOUND |

Uma conexão com a origem foi estabelecida, mas não foi possível encontrar o arquivo ou recurso. | Verifique se:

Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

GATEWAY_ERROR |

A API retornou um erro de gateway para a chamada feita pelo Google SecOps. | Verifique os detalhes da origem do feed. O aplicativo vai tentar fazer a solicitação novamente. |

INTERNAL_ERROR |

Não foi possível ingerir dados devido a um erro interno. | Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

INVALID_ARGUMENT |

Uma conexão com a fonte foi estabelecida, mas o feed falhou devido a argumentos inválidos. | Verifique a configuração do feed. Consulte a documentação sobre feeds para saber mais sobre como configurá-los. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

INVALID_FEED_CONFIG |

A configuração do feed contém valores inválidos. | Revise a configuração do feed para verificar se há definições incorretas. Consulte a documentação sobre feeds para conferir a sintaxe correta. |

INVALID_REMOTE_RESPONSE |

Uma conexão com a fonte foi estabelecida, mas a resposta estava incorreta. | Verifique a configuração do feed. Saiba mais sobre como configurar feeds. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

LOGIN_FAILED |

Uma conexão com a origem foi estabelecida, mas as credenciais estavam incorretas ou ausentes. | Digite as credenciais da origem novamente para confirmar se elas estão corretas. |

NO_RESPONSE |

Uma conexão com a fonte foi estabelecida, mas ela não respondeu. | Verifique se a fonte pode aceitar solicitações do Google SecOps. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

PERMISSION_DENIED |

Uma conexão com a fonte foi estabelecida, mas houve um problema com a autorização. | Verifique se os acessos e as permissões necessários foram adicionados. |

REMOTE_SERVER_ERROR |

Uma conexão com a origem foi estabelecida, mas ela não respondeu com dados. | Verifique se a fonte está disponível e respondendo com dados. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

Uma conexão com a origem foi estabelecida, mas ela rejeitou a solicitação. | Verifique a configuração do feed. Consulte a documentação sobre feeds para mais detalhes. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

SOCKET_READ_TIMEOUT |

Uma conexão com a origem foi estabelecida, mas expirou antes da conclusão da transferência de dados. | Esse erro é temporário, e o aplicativo vai tentar fazer a solicitação novamente. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

TOO_MANY_ERRORS |

O feed atingiu o tempo limite porque encontrou vários erros na fonte. | Entre em contato com o suporte do Google SecOps. |

TRANSIENT_INTERNAL_ERROR |

O feed encontrou um erro interno temporário. | Esse erro é temporário, e o aplicativo vai tentar fazer a solicitação novamente. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

UNSAFE_CONNECTION |

O aplicativo não conseguiu fazer uma conexão porque o endereço IP estava restrito. | Esse erro é temporário, e o Google SecOps vai tentar fazer a solicitação novamente. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

HTTP_400 |

O feed falhou devido a uma solicitação inválida. | Verifique a configuração do feed. Saiba mais sobre como configurar feeds. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

HTTP_403 |

Uma conexão com a fonte foi estabelecida, mas houve um problema com a autorização. | Verifique se os acessos e as permissões necessários foram adicionados. |

HTTP_404 |

Uma conexão com a origem foi estabelecida, mas não foi possível encontrar o arquivo ou recurso. | Verifique se:

Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

HTTP_429 |

O feed expirou porque houve muitas tentativas de acessar a fonte. | Entre em contato com o suporte do Google SecOps. |

HTTP_500 |

Uma conexão com a origem foi estabelecida, mas ela não respondeu com dados. | Verifique se a fonte está disponível e respondendo com dados. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

HTTP_502 |

O feed encontrou um erro de gateway. | Esse erro é temporário, e o aplicativo vai tentar fazer a solicitação novamente. Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

HTTP_504 |

O Google SecOps não consegue se conectar ao endereço IP e à porta de origem. | Esse erro é temporário, e o aplicativo vai tentar fazer a solicitação novamente.

Verifique se:

Se o problema persistir, entre em contato com o suporte da SecOps do Google. |

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.