Trabalhar com namespaces de recursos

Quando você pesquisa um recurso no Google Security Operations, por exemplo, usando um endereço IP ou um nome de host, é possível conferir toda a atividade associada a ele. Às vezes, há vários recursos associados ao mesmo endereço IP ou nome de host (por exemplo, de atribuições de endereços IP RFC 1918 sobrepostas em diferentes segmentos de rede).

Com o recurso de namespace de recursos, é possível classificar categorias de recursos que compartilham um ambiente de rede ou namespace comum e fazer pesquisas desses recursos na interface do usuário do Google SecOps com base no namespace deles. Por exemplo, é possível criar namespaces para redes de nuvem, segmentação corporativa x produção, redes de fusão e aquisição etc.

Criar e atribuir namespace aos dados

Todos os recursos têm um namespace definido automaticamente ou configurado manualmente. Se nenhum namespace for fornecido nos registros, um namespace padrão será associado aos recursos, que são rotulados como sem tag na interface do Google SecOps. Os registros ingeridos no Google SecOps antes da compatibilidade com namespaces são rotulados implicitamente como parte do namespace padrão ou sem tag.

É possível configurar namespaces usando o seguinte:

- Versão do Linux do Google SecOps Forwarder.

- Alguns analisadores de normalização (por exemplo, para o Google Cloud) podem preencher automaticamente o namespace (para o Google Cloud, com base nos identificadores de projeto e VPC).

- API Chronicle Ingestion.

- Gerenciamento de feeds do Google SecOps.

Namespaces na interface do Google SecOps

O namespace vai aparecer anexado aos seus recursos em toda a interface do Google SecOps, principalmente quando houver uma lista de recursos, incluindo:

- Pesquisa do UDM

- Verificação de registro bruto

- Visualizações de detecção

Barra de pesquisa

Ao usar a barra de pesquisa, os namespaces associados a cada recurso são mostrados. Ao selecionar um recurso em um namespace específico, ele é aberto na visualização de recursos, mostrando as outras atividades associadas ao mesmo namespace.

Todos os recursos que não estão associados a um namespace são atribuídos ao namespace padrão. No entanto, o namespace padrão não é mostrado nas listas.

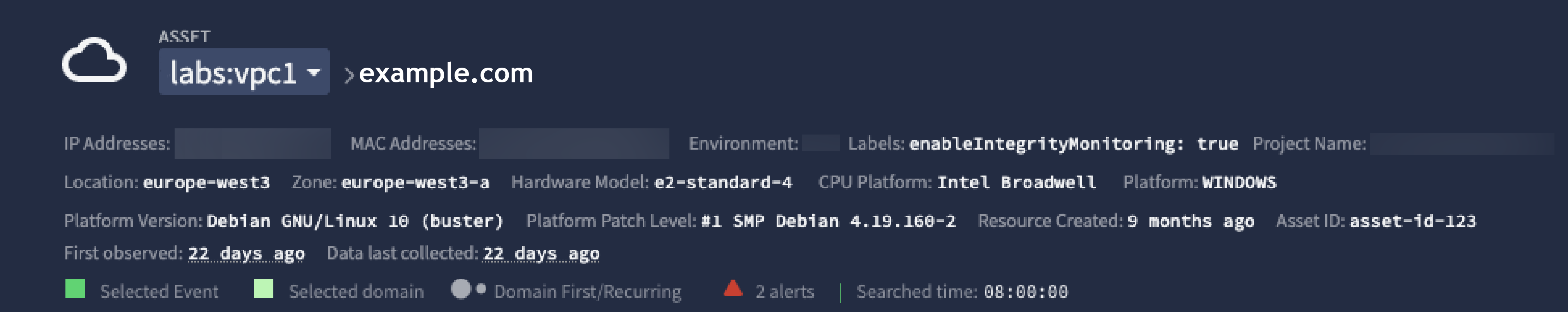

Visualização de recursos

Na visualização de recursos, o namespace é indicado no título do recurso na parte de cima da página. Se você clicar na seta para baixo para abrir o menu suspenso, poderá selecionar os outros namespaces associados ao recurso.

Visualização de recursos com namespaces

Visualização de recursos com namespaces

Visualizações de endereço IP, domínio e hash

Em toda a interface do usuário do Google SecOps, os namespaces são mostrados em qualquer lugar em que um recurso é referenciado (exceto o namespace padrão ou sem tag), incluindo nas visualizações de endereço IP, domínio e hash.

Por exemplo, na visualização "Endereço IP", os namespaces são incluídos na guia "Recurso" e no gráfico de prevalência.

Rótulos de ingestão

Para restringir ainda mais a pesquisa, use rótulos de ingestão e configure feeds separados. Para uma lista completa de rótulos de ingestão compatíveis, consulte Analistas padrão compatíveis.

Exemplos: três maneiras de adicionar um namespace aos registros

Os exemplos a seguir ilustram três maneiras diferentes de adicionar um namespace aos registros ingeridos na sua conta do Google SecOps.

Atribuir um namespace usando o encaminhador do Google SecOps

É possível configurar um namespace adicionando-o ao arquivo de configuração do encaminhador do Google SecOps como um namespace específico do encaminhador ou específico do coletor. O exemplo de configuração de encaminhador a seguir ilustra os dois tipos:

metadata:

namespace: FORWARDER

collectors:

- syslog:

common:

metadata:

namespace: CORPORATE

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: NIX_SYSTEM

enabled: true

tcp_address: 0.0.0.0:30000

connection_timeout_sec: 60

- syslog:

common:

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: WINEVTLOG

enabled: true

tcp_address: 0.0.0.0:30001

connection_timeout_sec: 60

Como mostrado neste exemplo, os registros originados de WINEVTLOG incluem a tag de namespace FORWARDER. Os registros originados de NIX_SYSTEM incluem a tag de namespace CORPORATE.

Isso define um namespace geral para o coletor de registros. Se o ambiente tiver uma mistura de registros de vários namespaces e você não puder segmentar essas máquinas (ou se isso for intencional), o Google recomenda criar vários coletores para a mesma origem de registros que filtra os registros para o namespace respectivo usando expressões regulares.

Atribuir um namespace usando a API Ingestion

Também é possível configurar um namespace ao enviar os registros pelo endpoint unstructuredlogentries na API de ingestão do Chronicle, conforme mostrado no exemplo a seguir:

{

"customer_id": "c8c65bfa-5f2c-42d4-9189-64bb7b939f2c",

"log_type": "BIND_DNS",

"namespace": "FORWARDER"

"entries": [

{

"log_text": "26-Feb-2019 13:35:02.187 client 10.120.20.32#4238: query: altostrat.com IN A + (203.0.113.102)",

"ts_epoch_microseconds": 1551188102187000

},

{

"log_text": "26-Feb-2019 13:37:04.523 client 10.50.100.33#1116: query: examplepetstore.com IN A + (203.0.113.102)",

"ts_rfc3339": "2019-26-02T13:37:04.523-08:00"

},

{

"log_text": "26-Feb-2019 13:39:01.115 client 10.1.2.3#3333: query: www.example.com IN A + (203.0.113.102)"

},

]

}

Neste exemplo, o namespace é um parâmetro de corpo da chamada POST da API. Os registros de BIND\_DNS encaminham os dados de registro com a tag de namespace FORWARDER.

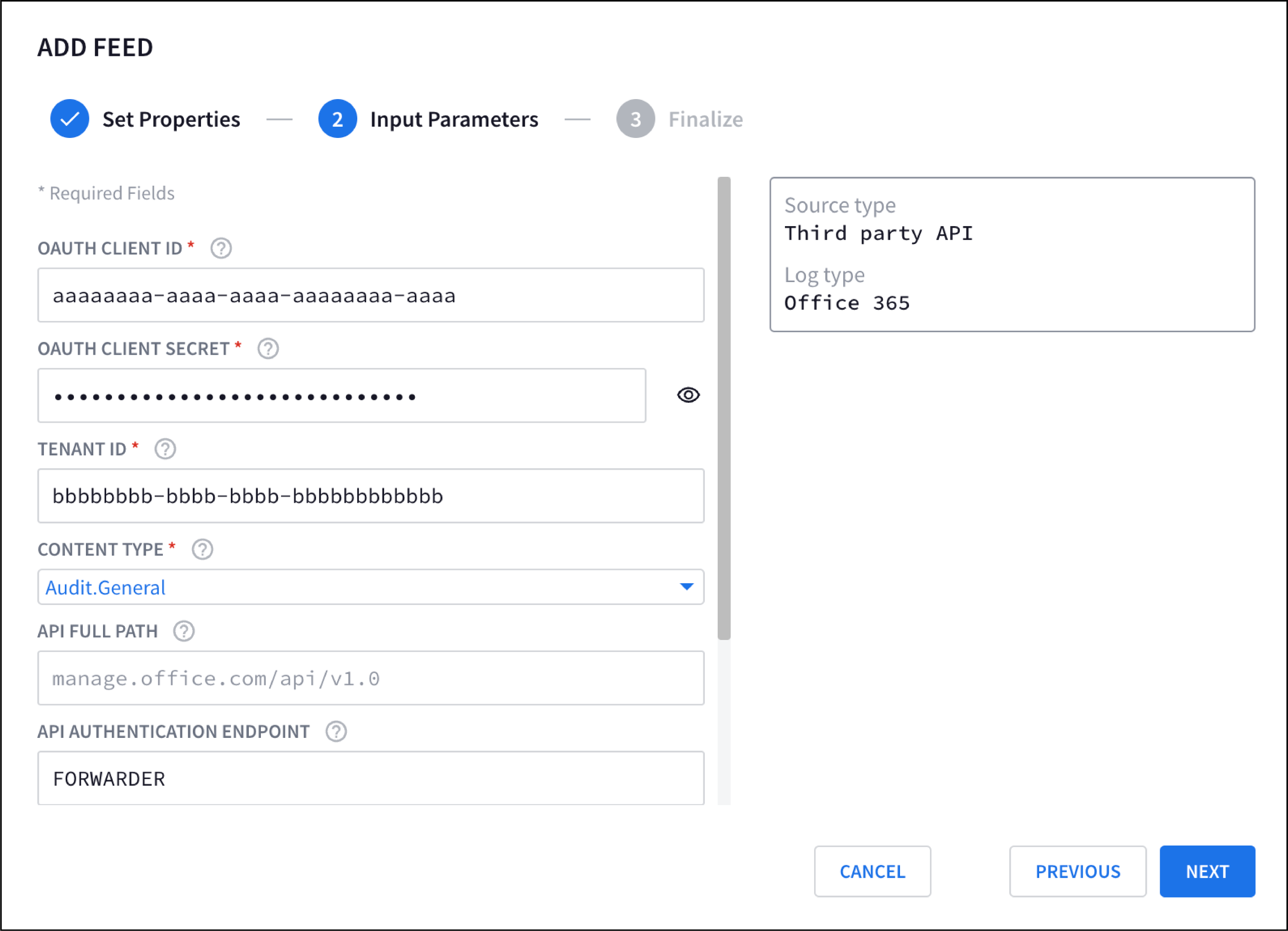

Atribuir um namespace usando o gerenciamento de feeds do Google SecOps

Conforme declarado no guia do usuário de gerenciamento de feeds, o gerenciamento de feeds do Google SecOps permite configurar e gerenciar vários fluxos de registros no seu locatário do Google SecOps.

No exemplo a seguir, os registros do Office 365 serão ingeridos com a tag de namespace FORWARDER:

Figura 1: configuração do Gerenciamento de feeds com a tag de namespace FORWARDER

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.