이 문서에서는 SAP 시스템이 온프레미스, 다른 클라우드 제공업체, Google Cloud외부의 다른 환경에서 실행될 때나 SAP RISE 프로그램을 통해 SAP에서 관리될 때 Google Cloud에 액세스할 수 있도록 인증을 설정하는 방법을 보여줍니다.

Google Cloud인증의 경우 Google Cloud서명 JSON 웹 토큰 (JWT)을 사용하여 Google Cloud에서 액세스 토큰을 얻습니다. 간단한 구성 단계는 다음과 같습니다.

- Google Cloud API를 사용 설정합니다.

- JWT 기반 토큰 검색을 위한 서비스 계정을 만듭니다.

- SAP LT Replication Server 호스트에서 Google Cloud 에 대한 보안 설정을 구성합니다.

- 승인을 위해 다른 서비스 계정 만들기

- BigQuery 데이터세트 만들기

- TLS/SSL 인증서 및 HTTPS를 설정합니다.

/GOOG/CLIENT_KEY에 액세스 설정을 지정합니다..

Google Cloud API 사용 설정

Google Cloud 프로젝트에서 필요한 Google Cloud API를 사용 설정합니다.

Pub/Sub를 통한 CDC 복제의 경우 다음 API를 사용 설정합니다.

- Pub/Sub API

- BigQuery API

- IAM Service Account Credentials API

스트리밍 데이터 복제의 경우 다음 API를 사용 설정하세요.

- BigQuery API

- IAM Service Account Credentials API

Google Cloud API를 사용 설정하는 방법은 API 사용 설정을 참고하세요.

JWT 기반 토큰 검색을 위한 서비스 계정 만들기

Google Cloud에 대한 JWT 기반 인증의 경우 SAP용 BigQuery 커넥터에 IAM 서비스 계정이 필요합니다.

서비스 계정 만들기

JWT 기반 토큰 검색을 위한 서비스 계정을 만들려면 다음 단계를 완료하세요.

Google Cloud 콘솔에서 IAM 및 관리자 서비스 계정 페이지로 이동합니다.

메시지가 표시되면 Google Cloud 프로젝트를 선택합니다.

서비스 계정 만들기를 클릭합니다.

서비스 계정의 이름과 설명(선택 사항)을 지정합니다.

만들고 계속하기를 클릭합니다.

이 서비스 계정에 프로젝트에 대한 액세스 권한 부여 패널에서 서비스 계정 토큰 생성자 역할을 선택합니다.

계속을 클릭합니다.

필요에 따라 다른 사용자에게 서비스 계정에 대한 액세스 권한을 부여합니다.

완료를 클릭합니다. 서비스 계정이 Google Cloud 프로젝트의 서비스 계정 목록에 표시됩니다.

서비스 계정 키 만들기

JWT 기반 토큰 검색에 사용되는 서비스 계정에 P12 서비스 계정 키를 만들어야 합니다.

서비스 계정 키를 만들려면 다음 단계를 완료하세요.

Google Cloud 콘솔에서 IAM 및 관리자 서비스 계정 페이지로 이동합니다.

Google Cloud 프로젝트를 선택합니다.

이전 섹션의 서비스 계정 만들기에서 JWT 기반 토큰 검색을 위해 만든 서비스 계정의 이메일 주소를 클릭합니다.

서비스 계정 이름에서 키 탭을 클릭합니다.

키 추가 드롭다운 메뉴를 클릭한 후 새 키 만들기를 선택하여 서비스 계정 키를 만듭니다.

키 유형으로 P12를 수락하고 만들기를 클릭합니다.

비공개 키가 컴퓨터에 저장됩니다.

비공개 키 파일

notasecret의 비밀번호를 기록해 둡니다.서비스 계정 키를 STRUST로 가져오기에 설명된 대로

STRUST로 비공개 키를 가져오기 위해 SAP 관리자에게 비공개 키와 비밀번호를 제공합니다.

SAP LT Replication Server 호스트에서 서비스 계정에 JWT 서명을 사용 설정합니다.

JWT 기반 토큰 검색을 위해 만든 서비스 계정에 JWT 서명을 사용 설정하려면 /GOOG/BQ_PARAM 테이블에 JWT_SERVC_ACCT 매개변수를 추가하고 서비스 계정을 구성해야 합니다.

서비스 계정에 JWT 서명을 사용 설정하려면 다음 단계를 완료하세요.

SAP GUI에서

/n에 이어/GOOG/SLT_SETTINGS트랜잭션을 입력합니다./n/GOOG/SLT_SETTINGS/GOOG/SLT_SETTINGS트랜잭션 시작 화면의 설정 테이블 드롭다운 메뉴에서 매개변수를 선택합니다.실행 아이콘을 클릭합니다. BigQuery 설정 유지보수 - 매개변수 화면이 표시됩니다.

행 삽입 아이콘을 클릭합니다.

표시된 행에서 다음 설정을 지정합니다.

- 매개변수 이름 필드에

JWT_SERVC_ACCT를 입력합니다. 매개변수 설명이 자동으로 채워집니다. - 매개변수 값 필드에 이전 섹션 서비스 계정 만들기에서 JWT 기반 토큰 검색을 위해 만든 서비스 계정의 이메일 주소를 입력합니다.

- 매개변수 이름 필드에

저장을 클릭합니다.

설정이

/GOOG/BQ_PARAM구성 테이블에 레코드로 저장되고 변경한 사람, 변경 시간, 변경 위치 필드가 자동으로 채워집니다.

SAP LT Replication Server 호스트에서 Google Cloud 에 대한 보안 설정 구성

이 섹션에서는 SAP LT Replication Server 호스트에서 Google Cloud의 보안 설정을 구성하는 방법을 설명합니다. 여기에는 SSF 애플리케이션 항목을 만들고 서비스 계정 키를 STRUST로 가져오는 작업이 포함됩니다.

새 Secure Store and Forward(SSF) 애플리케이션 만들기

SSFAPPLIC 테이블에서 ZG_JWT 항목은 SAP용 BigQuery 커넥터 전송의 일부로 가져옵니다. ZG_JWT 항목을 가져오지 않은 경우 SE16 트랜잭션을 사용하여 이름이 ZG_JWT인 새 항목을 만들어야 합니다.

SSFAPPLIC 테이블에 새 항목을 만들려면 다음 단계를 완료하세요.

- SAP GUI에서 트랜잭션 코드

SE16를 입력합니다. - 테이블 이름 필드에

SSFAPPLIC를 입력한 다음 새 항목을 만듭니다. - APPLIC 필드에

ZG_JWT를 입력합니다. - B_INCCERTS, B_DETACHED, B_ASKPWD 및 B_DISTRIB 필드를 제외한 다른 모든 필드를 선택합니다.

- DESCRIPT 필드에

JWT Signature for GCP를 입력합니다. 새 항목을 저장합니다.

이 항목은 서비스 계정 키를 가져오는 트랜잭션

STRUST의 새 노드가 됩니다.

STRUST 노드 사용 설정

SSFA 트랜잭션을 사용하여 JWT Signature for GCP에 STRUST 노드를 사용 설정합니다.

STRUST 노드를 사용 설정하려면 다음 단계를 완료하세요.

- SAP GUI에서

SSFA트랜잭션을 입력합니다. - 새 항목을 클릭합니다.

SSF 애플리케이션 드롭다운 목록에서

JWT Signature for GCP를 선택합니다.SSFAPPLIC테이블에서 만든 새 항목입니다.다음 스크린샷은 SAP에서 자동으로 채우는 애플리케이션별 SSF 파라미터를 보여줍니다.

새 항목을 저장합니다.

새 노드

SSF JWT Signature for GCP가 트랜잭션STRUST에서 사용 설정되었습니다. 이제 서비스 계정 키를 이 노드로 가져옵니다.

서비스 계정 키를 STRUST로 가져오기

서비스 계정 키를 STRUST로 가져오려면 다음 단계를 완료하세요.

SAP GUI에서 트랜잭션 코드

STRUST를 입력합니다.STRUST트랜잭션의 새 노드가SSF JWT Signature for GCP인지 확인합니다.다음과 같이 비공개 키 파일을 가져옵니다.

- 메뉴 바에서 PSE > 가져오기를 선택합니다.

- 소스 시스템 유형에 따라 적절한 비공개 키를 선택합니다.

- S4/HANA

- P12 비공개 키를 선택합니다.

- 파일 비밀번호

notasecret를 입력한 다음 확인을 클릭합니다.

- ECC

- PSE 비공개 키를 선택합니다. 앞에서 다운로드한 P12 비공개 키를 PSE 비공개 키로 변환해야 합니다. P12 키를 PSE 키로 변환하는 방법에 대한 자세한 내용은 P12 키를 PSE 키로 변환을 참조하세요.

- 비공개 키를 P12 키에서 PSE 키로 변환하는 동안 만든 파일 PIN을 입력한 후 확인을 클릭합니다.

- S4/HANA

PSE > 다른 이름으로 저장을 선택합니다.

SSF 애플리케이션 옵션 버튼을 선택하고 해당 필드의 새 Secure Store and Forward (SSF) 애플리케이션 만들기에서 만든 새 SSF 애플리케이션 노드를 선택합니다.

새 항목을 저장합니다.

서비스 키는 SSF 애플리케이션 노드

SSF JWT Signature for GCP에 연결됩니다.

P12 비공개 키를 PSE 키로 변환

소스 시스템이 SAP NetWeaver 7.0x(SAP ECC)인 경우 P12 키를 PSE 키로 변환해야 합니다.

P12 키를 PSE 키로 변환하려면 다음 단계를 완료하세요.

다음 경로로 이동합니다.

/usr/sap/SID/SYS/exe/run/

SID를 SAP 시스템 ID로 바꿉니다.

자리표시자를 바꾼 후 다음 명령어를 실행합니다.

sapgenpse import_p12 -p PSE_PATH_AND_FILE_NAME P12_PATH_AND_FILE_NAME.p12

다음을 바꿉니다.

PSE_PATH_AND_FILE_NAME: PSE 파일의 경로와 파일 이름을 지정합니다.P12_PATH_AND_FILE_NAME: P12 키 파일의 경로와 파일 이름을 지정합니다.

P12 비공개 키 파일

notasecret의 비밀번호를 입력합니다.PSE 비공개 키의 새 PIN을 만들고 PIN을 다시 입력합니다.

PIN을 기록해 둡니다. PSE 비공개 키 파일을

STRUST로 가져올 때 이 PIN을 제공해야 합니다.

P12 키를 PSE 키로 변환하는 방법에 대한 SAP 정보는 다음을 참조하세요.

- SAP Note 2148457 - PKCS#12/PFX 컨테이너의 키 쌍을 PSE 파일로 변환하는 방법

- SAP Note 2976401 - PKCS#12/PFX 컨테이너 키 쌍을 PSE 파일로 변환하는 중에 'import_p12: PSE 생성 오류' 오류 발생

승인을 위한 서비스 계정 만들기

이 섹션에서는 승인을 위한 서비스 계정을 만들고 보안 통신을 위한 TLS/SSL 인증서를 설정하는 프로세스를 설명합니다.

서비스 계정 만들기

SAP용 BigQuery 커넥터가 Google Cloud 리소스에 액세스하기 위해서는 인증 및 승인을 위한 IAM 서비스 계정이 필요합니다.

이 서비스 계정은 사용 설정된 Google Cloud API가 포함된 Google Cloud 프로젝트의 주 구성원이어야 합니다. Google Cloud API와 동일한 프로젝트에 서비스 계정을 만들면 서비스 계정이 자동으로 프로젝트에 주 구성원으로 추가됩니다.

사용 설정된 Google Cloud API가 포함된 프로젝트가 아닌 다른 프로젝트에 서비스 계정을 만드는 경우 추가 단계에서 사용 설정된 Google Cloud API 프로젝트에 서비스 계정을 추가해야 합니다.

서비스 계정을 만들려면 다음을 수행합니다.

Google Cloud 콘솔에서 IAM 및 관리자 서비스 계정 페이지로 이동합니다.

메시지가 표시되면 Google Cloud 프로젝트를 선택합니다.

서비스 계정 만들기를 클릭합니다.

서비스 계정의 이름과 설명(선택 사항)을 지정합니다.

만들고 계속하기를 클릭합니다.

사용 설정된 Google Cloud API와 동일한 프로젝트에 서비스 계정을 만드는 경우 이 서비스 계정에 프로젝트에 대한 액세스 권한 부여 패널에서 적절한 역할을 선택합니다.

Pub/Sub를 통한 CDC 복제의 경우 다음 역할을 선택합니다.

- Pub/Sub 편집자

- BigQuery 데이터 편집자

- BigQuery 작업 사용자

스트리밍 데이터 복제의 경우 다음 역할을 선택합니다.

- BigQuery 데이터 편집자

- BigQuery 작업 사용자

사용 설정된 Google Cloud API 프로젝트와 다른 프로젝트에 서비스 계정을 만드는 경우 서비스 계정에 역할을 부여하지 마세요.

계속을 클릭합니다.

필요에 따라 다른 사용자에게 서비스 계정에 대한 액세스 권한을 부여합니다.

완료를 클릭합니다. 프로젝트의 서비스 계정 목록에 서비스 계정이 표시됩니다.

사용 설정된 Google Cloud API가 포함된 프로젝트가 아닌 다른 프로젝트에 서비스 계정을 만든 경우 이 서비스 계정의 이름을 메모하세요. 사용 설정된 Google Cloud API 프로젝트에 서비스 계정을 추가할 때 이름을 지정합니다. 자세한 내용은 BigQuery 프로젝트에 서비스 계정 추가를 참고하세요.

이제 서비스 계정이 생성된 Google Cloud 프로젝트의 IAM 권한 페이지에 서비스 계정이 주 구성원으로 나열됩니다.

대상 프로젝트에 서비스 계정 추가

사용 설정된 Google Cloud API가 포함된 프로젝트가 아닌 다른 프로젝트에 SAP용 BigQuery 커넥터의 서비스 계정을 만든 경우 사용 설정된 Google Cloud API 프로젝트에 서비스 계정을 추가해야 합니다.

사용 설정된 Google Cloud API와 동일한 프로젝트에서 서비스 계정을 만든 경우 이 단계를 건너뛸 수 있습니다.

BigQuery 데이터 세트 프로젝트에 기존 서비스 계정을 추가하려면 다음 단계를 완료하세요.

Google Cloud 콘솔에서 IAM 권한 페이지로 이동합니다.

사용 설정된Google Cloud API가 포함된 프로젝트의 이름이 페이지 상단에 표시되는지 확인합니다. 예를 들면 다음과 같습니다.

'

PROJECT_NAME' 프로젝트의 권한표시되지 않은 경우 프로젝트를 전환합니다.

IAM 페이지에서 추가를 클릭합니다. '

PROJECT_NAME'에 주 구성원 추가 대화상자가 열립니다.'

PROJECT_NAME'에 주 구성원 추가 대화상자에서 다음 단계를 수행합니다.- 새 주 구성원 필드에서 서비스 계정의 이름을 지정합니다.

- 역할 선택 필드에 BigQuery 데이터 편집자를 지정합니다.

- 다른 역할 추가를 클릭합니다. 역할 선택 필드가 다시 표시됩니다.

- 역할 선택 필드에 BigQuery 작업 사용자를 지정합니다.

- Pub/Sub를 통한 CDC 복제의 경우 이전 단계를 반복하고 Pub/Sub 편집자를 지정합니다.

- 저장을 클릭합니다. IAM 페이지의 프로젝트 주 구성원 목록에 서비스 계정이 표시됩니다.

BigQuery 데이터 세트 만들기

BigQuery 데이터 세트를 만들려면 사용자 계정에 BigQuery에 대해 적절한 IAM 권한이 있어야 합니다. 자세한 내용은 필수 권한을 참조하세요.

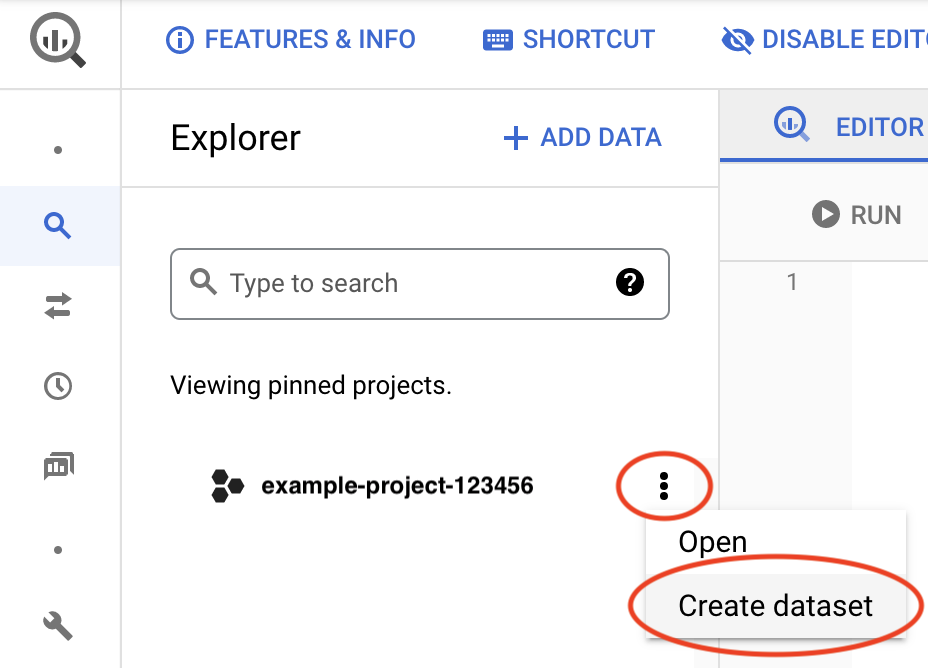

Google Cloud 콘솔에서 BigQuery 페이지로 이동합니다.

프로젝트 ID 옆에서 작업 보기 아이콘 을 클릭한 후 데이터 세트 만들기를 클릭합니다.

데이터 세트 ID 필드에 고유한 이름을 입력합니다. 자세한 내용은 데이터 세트 이름 만들기를 참조하세요.

BigQuery 데이터 세트 만들기에 대한 자세한 내용은 데이터 세트 만들기를 참조하세요.

TLS/SSL 인증서 및 HTTPS 설정

SAP용 BigQuery 커넥터와 Google 서비스 간의 통신은 TLS/SSL 및 HTTPS를 사용하여 보호됩니다.

Google 서비스에 연결하려면 Google Trust Services 권장사항을 따르세요. 최소한 Google Trust Services 저장소에서 모든 루트 CA 인증서를 다운로드해야 합니다.

최신 신뢰할 수 있는 루트 CA 인증서를 사용하고 있는지 확인하려면 6개월마다 시스템의 루트 인증서 저장소를 업데이트하는 것이 좋습니다. Google은 Google Trust Services에서 신규 및 삭제된 루트 CA 인증서를 발표합니다. 자동 알림을 받으려면 Google Trust Services에서 RSS 피드를 구독하세요.

SAP GUI에서

STRUST트랜잭션을 사용하여 루트 CA 인증서를SSL client SSL Client (Standard)PSE 폴더로 가져옵니다.SAP의 자세한 내용은 SAP 도움말 - PSE 인증 목록 유지보수를 참조하세요.

SAP LT Replication Server 호스트에서 방화벽 규칙 또는 프록시가 HTTPS 포트에서 BigQuery API로 이그레스 트래픽을 허용하도록 구성되었는지 확인합니다.

특히 SAP LT Replication Server가 다음Google Cloud API에 액세스할 수 있어야 합니다.

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

SAP용 BigQuery 커넥터가 VPC 네트워크의 Private Service Connect 엔드포인트를 통해 Google Cloud API에 액세스하도록 하려면 RFC 대상을 구성하고 해당 RFC 대상에서 Private Service Connect 엔드포인트를 지정해야 합니다. 자세한 내용은 RFC 대상을 참고하세요.

SAP에서 TLS/SSL 설정에 대한 자세한 내용은 SAP Note 510007 - 애플리케이션 서버 ABAP에 TLS/SSL 설정을 위한 추가 고려사항을 참고하세요.

/GOOG/CLIENT_KEY에서 액세스 설정 지정

SM30 트랜잭션을 사용하여Google Cloud에 대한 액세스 설정을 지정합니다. SAP용 BigQuery 커넥터는 이 설정을 /GOOG/CLIENT_KEY 커스텀 구성 테이블에 레코드로 저장합니다.

액세스 설정을 지정하려면 다음 단계를 따르세요.

SAP GUI에서 트랜잭션 코드

SM30을 입력합니다./GOOG/CLIENT_KEY구성 테이블을 선택합니다.다음 테이블 필드의 값을 입력합니다.

필드 데이터 유형 설명 이름 문자열 CLIENT_KEY구성의 설명이 포함된 이름을 지정합니다(예:BQC_CKEY).클라이언트 키 이름은 SAP용 BigQuery 커넥터가 Google Cloud액세스 구성을 식별하는 데 사용하는 고유 식별자입니다.

서비스 계정 이름 문자열 서비스 계정 만들기 단계에서 SAP용 BigQuery 커넥터용으로 생성된 서비스 계정 이름(이메일 주소 형식)입니다. 예를 들면

sap-example-svc-acct@example-project-123456.입니다.범위 문자열 액세스 범위. Compute Engine에서 권장한 대로

https://www.googleapis.com/auth/cloud-platformAPI 액세스 범위를 지정합니다.프로젝트 ID 문자열 대상 BigQuery 데이터 세트가 포함된 프로젝트의 ID입니다. 명령어 이름 문자열 이 입력란은 비워둡니다.

승인 클래스 문자열 /GOOG/CL_GCP_AUTH_JWT승인 필드 해당 사항 없음 이 입력란은 비워둡니다. 토큰 새로고침 시간(초) 정수 이 입력란은 비워둡니다. 토큰 캐싱 불리언 이 입력란은 비워둡니다.

RFC 대상 구성

SAP용 BigQuery 커넥터를 Google Cloud에 연결하려면 RFC 대상을 사용하는 것이 좋습니다.

샘플 RFC 대상 GOOG_OAUTH2_TOKEN, GOOG_IAMCREDENTIALS, GOOG_BIGQUERY를 SAP용 BigQuery 커넥터 전송의 일부로 가져옵니다.

샘플 RFC 대상을 복사하여 새로운 RFC 대상을 만들어야 합니다.

RFC 대상을 구성하려면 다음 단계를 따르세요.

SAP GUI에서 트랜잭션 코드

SM59을 입력합니다.(권장사항) 샘플 RFC 대상을 복사하여 새로운 RFC 대상을 만든 후 새 RFC 대상 이름을 기록해 두세요. 이후 단계에서 사용하게 됩니다.

SAP용 BigQuery 커넥터는 RFC 대상을 사용하여Google Cloud API에 연결합니다.

RFC 대상 기반 연결을 테스트하려면 이 단계를 건너뛰고 샘플 RFC 대상을 사용하면 됩니다.

생성된 RFC 대상에 대해 다음을 수행합니다.

기술 설정 탭으로 이동하여 서비스 번호 필드가

443값으로 설정되어 있는지 확인합니다. 이는 RFC 대상에서 보안 통신을 위해 사용하는 포트입니다.로그온 및 보안 탭으로 이동하여 SSL 인증서 필드가 기본 SSL 클라이언트(표준) 옵션으로 설정되어 있는지 확인합니다.

선택사항으로 프록시 설정을 구성하고 HTTP 압축을 사용 설정하고 Private Service Connect 엔드포인트를 지정할 수 있습니다.

변경사항을 저장합니다.

연결을 테스트하려면 연결 테스트를 클릭합니다.

RFC 대상에 지정된 엔드포인트는 서비스에서 호스팅하는 특정 리소스가 아닌Google Cloud 서비스에 해당하므로

404 Not Found가 포함된 응답은 허용되며 예상됩니다. 이러한 응답은 대상 Google Cloud 서비스에 연결할 수 있고 대상 리소스를 찾을 수 없음을 나타냅니다.

SAP GUI에서 트랜잭션 코드

SM30을 입력합니다.이전 섹션에서 만든

/GOOG/CLIENT_KEY테이블에서 이름 필드의 값을 메모하세요./GOOG/SERVIC_MAP테이블에서 다음 필드 값을 사용하여 항목을 만듭니다.Google Cloud 키 이름 Google 서비스 이름 RFC 대상 CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comBigQuery를 타겟팅하는 RFC 대상의 이름을 지정합니다. 테스트 목적으로 샘플 RFC 대상을 사용하는 경우 GOOG_BIGQUERY를 지정합니다.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comPub/Sub을 타겟팅하는 RFC 대상의 이름을 지정합니다. 테스트 목적으로 샘플 RFC 대상을 사용하는 경우 GOOG_PUBSUB를 지정합니다.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comIAM을 타겟팅하는 RFC 대상의 이름을 지정합니다. 테스트 목적으로 샘플 RFC 대상을 사용하는 경우 GOOG_IAMCREDENTIALS를 지정합니다.CLIENT_KEY_TABLE_NAMEgoogleapis.com/oauth2액세스 토큰용 JWT를 교환하는 데 사용되는 Google OAuth 2.0 토큰 엔드포인트를 타겟팅하는 RFC 대상의 이름을 지정합니다. 테스트 목적으로 샘플 RFC 대상을 사용하는 경우 GOOG_OAUTH2_TOKEN를 지정합니다.CLIENT_KEY_TABLE_NAME을 이전 단계에서 기록해 둔 클라이언트 키 이름으로 바꾸세요.

프록시 설정 구성

RFC 대상을 사용하여 Google Cloud에 연결할 때 SAP 환경에서 사용 중인 프록시 서버를 통해 SAP용 BigQuery 커넥터에서 통신을 라우팅할 수 있습니다.

프록시 서버를 사용하지 않거나 SAP 환경에 프록시 서버가 없는 경우 이 단계를 건너뛸 수 있습니다.

SAP용 BigQuery 커넥터에 대한 프록시 서버 설정을 구성하려면 다음 단계를 완료하세요.

SAP GUI에서 트랜잭션 코드

SM59를 입력합니다.IAM을 타겟팅하는 RFC 대상을 선택합니다.

기술 설정 탭으로 이동한 다음 HTTP 프록시 옵션 섹션에서 필드의 값을 입력합니다.

BigQuery를 타겟팅하는 RFC 대상에 대해 이전 단계를 반복합니다.

HTTP 압축 사용

RFC 대상을 사용하여 Google Cloud에 연결할 때 HTTP 압축을 사용 설정할 수 있습니다.

이 기능을 사용 설정하지 않으려면 이 단계를 건너뛰어도 됩니다.

HTTP 압축을 사용 설정하려면 다음을 수행하세요.

SAP GUI에서 트랜잭션 코드

SM59을 입력합니다.BigQuery를 타겟팅하는 RFC 대상을 선택합니다.

특수 옵션 탭으로 이동합니다.

HTTP 버전 필드에 대해 HTTP 1.1을 선택합니다.

압축 필드에서 적절한 값을 선택합니다.

압축 옵션에 대한 자세한 내용은 SAP Note 1037677 - HTTP 압축은 특정 문서만 압축을 참조하세요.

Private Service Connect 엔드포인트 지정

SAP용 BigQuery 커넥터가 Private Service Connect 엔드포인트를 사용하여 BigQuery 및 IAM의 비공개 소비를 허용하도록 하려면 Google Cloud 프로젝트에서 엔드포인트를 만들어 해당 RFC 대상에 지정해야 합니다.

SAP용 BigQuery 커넥터가 계속 기본 공개 API 엔드포인트를 사용하여 BigQuery 및 IAM에 연결하도록 하려면 이 단계를 건너뜁니다.

Private Service Connect 엔드포인트를 사용하도록 SAP용 BigQuery 커넥터를 구성하려면 다음 단계를 따르세요.

SAP GUI에서 트랜잭션 코드

SM59을 입력합니다.BigQuery와 IAM에 대한 새 RFC 대상을 만들었는지 확인합니다. 이러한 RFC 대상을 만드는 방법에 대한 지침은 RFC 대상 구성을 참조하세요.

BigQuery를 타겟팅하는 RFC 대상을 선택한 후 다음 단계를 따릅니다.

기술 설정 탭으로 이동합니다.

대상 호스트 필드에 대해 BigQuery에 액세스하도록 만든 Private Service Connect 엔드포인트 이름을 입력합니다.

로그온 및 보안 탭으로 이동합니다.

서비스 번호 필드에서

443값이 지정되었는지 확인합니다.SSL 인증서 필드에서 기본 SSL 클라이언트(표준) 옵션이 선택되어 있는지 확인합니다.

IAM을 타겟팅하는 RFC 대상을 선택한 후 다음 단계를 따르세요.

기술 설정 탭으로 이동합니다.

대상 호스트 필드에 대해 IAM에 액세스하도록 만든 Private Service Connect 엔드포인트 이름을 입력합니다.

로그온 및 보안 탭으로 이동합니다.

서비스 번호 필드에서

443값이 지정되었는지 확인합니다.SSL 인증서 필드에서 기본 SSL 클라이언트(표준) 옵션이 선택되어 있는지 확인합니다.