Ce document explique comment configurer l'authentification pour accéder à Google Cloudlorsque votre système SAP s'exécute sur un hôte sur site, sur un autre fournisseur cloud, dans un autre environnement extérieur à Google Cloudou sur un hôte géré par SAP via le programme SAP RISE.

Pour l'authentification à Google Cloud, vous utilisez des jetons Web JSON (JWT) signés Google Cloudpour obtenir des jetons d'accès depuis Google Cloud. Les étapes de configuration de haut niveau sont les suivantes :

- Activez les API Google Cloud .

- Créer un compte de service pour la récupération de jeton basée sur JWT

- Configurez les paramètres de sécurité pour Google Cloud sur l'hôte SAP LT Replication Server.

- Créez un autre compte de service pour l'autorisation.

- Créez un ensemble de données BigQuery.

- Configurer des certificats TLS/SSL et HTTPS

- Spécifier les paramètres d'accès dans

/GOOG/CLIENT_KEY.

Activer les API Google Cloud

Dans votre projet Google Cloud , activez les API Google Cloud requises.

Pour la réplication CDC via Pub/Sub, activez les API suivantes :

- API Pub/Sub

- API BigQuery

- API IAM Service Account Credentials

Pour la réplication des données de streaming, activez les API suivantes :

- API BigQuery

- API IAM Service Account Credentials

Pour savoir comment activer les API Google Cloud , consultez Activer des API.

Créer un compte de service pour la récupération de jeton basée sur JWT

Pour l'authentification basée sur JWT à Google Cloud, BigQuery Connector pour SAP nécessite un compte de service IAM.

Créer un compte de service

Pour créer un compte de service pour la récupération de jeton basée sur JWT, procédez comme suit :

Dans la console Google Cloud , accédez à la page Comptes de service de la section "IAM et administration".

Si vous y êtes invité, sélectionnez votre projet Google Cloud .

Cliquez sur Créer un compte de service.

Spécifiez un nom pour le compte de service et, éventuellement, une description.

Cliquez sur Créer et continuer.

Dans le panneau Autoriser ce compte de service à accéder au projet, sélectionnez le rôle Créateur de jetons du compte de service.

Cliquez sur Continuer.

Le cas échéant, accordez aux autres utilisateurs l'accès au compte de service.

Cliquez sur OK. Le compte de service apparaît dans la liste des comptes de service du projet Google Cloud .

Créer une clé de compte de service

Vous devez créer une clé de compte de service P12 pour le compte de service utilisé pour la récupération de jeton basée sur JWT.

Pour créer un compte de service, procédez comme suit :

Dans la console Google Cloud , accédez à la page Comptes de service de la section IAM et administration.

Sélectionnez votre projet Google Cloud .

Cliquez sur l'adresse e-mail du compte de service que vous avez créé pour la récupération de jeton basée sur JWT dans la section précédente, Créer un compte de service.

Sous le nom du compte de service, cliquez sur l'onglet Clés.

Cliquez sur le menu déroulant Ajouter une clé, puis sélectionnez Créer une clé pour créer une clé de compte de service.

Acceptez P12 comme type de clé, puis cliquez sur Créer.

Une clé privée est enregistrée sur votre ordinateur.

Notez le mot de passe du fichier de clé privée,

notasecret.Indiquez la clé privée et le mot de passe à votre administrateur SAP pour importer la clé privée dans

STRUST, comme décrit dans la section Importer la clé de compte de service dans STRUST.

Activer la signature JWT pour le compte de service sur l'hôte SAP LT Replication Server

Pour activer la signature JWT pour le compte de service que vous avez créé pour la récupération de jeton basée sur JWT, vous devez ajouter le paramètre JWT_SERVC_ACCT à la table /GOOG/BQ_PARAM et configurer le compte de service.

Pour activer la signature JWT pour un compte de service, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez la transaction

/GOOG/SLT_SETTINGSprécédée de/n:/n/GOOG/SLT_SETTINGSDans le menu déroulant Tableau des paramètres de l'écran de lancement de la transaction

/GOOG/SLT_SETTINGS, sélectionnez Paramètres.Cliquez sur l'icône Exécuter. L'écran Maintenance des paramètres BigQuery – Champs s'affiche.

Cliquez sur l'icône Insérer une ligne.

Sur la ligne affichée, spécifiez les paramètres suivants :

- Dans le champ Nom du paramètre, saisissez

JWT_SERVC_ACCT. La description du paramètre est renseignée automatiquement. - Dans le champ Valeur de paramètre, saisissez l'adresse e-mail du compte de service que vous avez créé pour la récupération de jeton basée sur JWT dans la section précédente, Créer un compte de service.

- Dans le champ Nom du paramètre, saisissez

Cliquez sur Enregistrer.

Vos paramètres sont stockés sous forme d'enregistrement dans la table de configuration

/GOOG/BQ_PARAMet les champs Modifié par, Modifié le et Modifié à sont automatiquement renseignés.

Configurer les paramètres de sécurité pour Google Cloud sur l'hôte SAP LT Replication Server

Cette section explique comment configurer les paramètres de sécurité pour Google Cloudsur l'hôte SAP LT Replication Server. Pour ce faire, vous devez créer une entrée d'application SSF et importer la clé de compte de service dans STRUST.

Créer une nouvelle application de stockage et de transfert sécurisés (SSF)

Dans la table SSFAPPLIC, l'entrée ZG_JWT est importée dans le transport BigQuery Connector pour SAP. Dans le cas où l'entrée ZG_JWT n'est pas importée, vous devez créer une nouvelle entrée avec le nom ZG_JWT en utilisant la transactionSE16.

Pour créer une entrée dans la table SSFAPPLIC, procédez comme suit :

- Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SE16. - Dans le champ Nom de la table, saisissez

SSFAPPLIC, puis créez une entrée. - Dans le champ APPLIC, saisissez

ZG_JWT. - À l'exception des champs B_INCCERTS, B_DETACHED, B_ASKPWD et B_DISTRIB, sélectionnez tous les autres champs.

- Dans le champ DESCRIPT, saisissez

JWT Signature for GCP. Enregistrez la nouvelle entrée.

Cette entrée devient un nouveau nœud dans la transaction

STRUST, où vous importez la clé du compte de service.

Activer le nœud STRUST

Utilisez la transaction SSFA pour activer le nœud STRUST pour JWT Signature for GCP.

Pour activer le nœud STRUST, procédez comme suit :

- Dans l'IUG de SAP, saisissez le code de transaction

SSFA. - Cliquez sur Nouvelles entrées.

Dans la liste déroulante Application SSF, sélectionnez

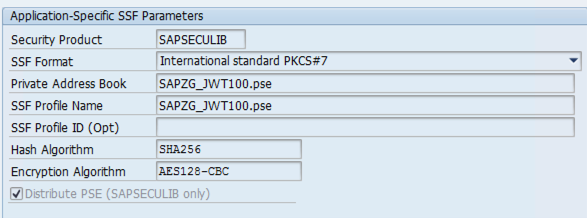

JWT Signature for GCP. Il s'agit de la nouvelle entrée que vous avez créée dans la tableSSFAPPLIC.La capture d'écran suivante montre les paramètres SSF spécifiques à l'application qui sont renseignés automatiquement par SAP.

Enregistrez la nouvelle entrée.

Un nouveau nœud

SSF JWT Signature for GCPest activé dans la transactionSTRUST. Vous pouvez maintenant importer la clé de compte de service dans ce nœud.

Importer la clé de compte de service dans STRUST

Pour importer la clé de compte de service dans STRUST, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

STRUST.Vérifiez que le nouveau nœud dans la transaction

STRUSTestSSF JWT Signature for GCP.Importez le fichier de clé privée :

- Sélectionnez PSE > Importer dans la barre de menu.

- Selon le type de système source, sélectionnez la clé privée appropriée :

- S4/HANA

- Sélectionnez la clé privée P12.

- Saisissez le mot de passe du fichier

notasecret, puis cliquez sur OK.

- ECC

- Sélectionnez la clé privée PSE. Vous devez convertir la clé privée P12 que vous avez téléchargée précédemment en clé privée PSE. Pour en savoir plus sur la conversion d'une clé P12 en clé PSE, consultez la section Convertir une clé P12 en clé PSE.

- Saisissez le code d'identification du fichier que vous avez créé lors de la conversion de la clé privée P12 en clé privée PSE, puis cliquez sur OK.

- S4/HANA

Sélectionnez PSE > Enregistrer sous.

Sélectionnez le bouton d'option Application SSF, puis, dans le champ correspondant, sélectionnez le nouveau nœud d'application SSF que vous avez créé dans la section Créer une application de stockage et de transfert sécurisés (SSF).

Enregistrez la nouvelle entrée.

La clé de service est associée au nœud d'application SSF

SSF JWT Signature for GCP.

Convertir la clé privée P12 en clé PSE

Si votre système source est SAP NetWeaver 7.0x (SAP ECC), vous devez convertir la clé P12 en clé PSE.

Pour convertir la clé P12 en clé PSE, procédez comme suit :

Accédez au chemin de répertoire suivant :

/usr/sap/SID/SYS/exe/run/

Remplacez SID par l'ID du système SAP.

Exécutez la commande suivante après avoir remplacé les espaces réservés :

sapgenpse import_p12 -p PSE_PATH_AND_FILE_NAME P12_PATH_AND_FILE_NAME.p12

Remplacez les éléments suivants :

PSE_PATH_AND_FILE_NAME: Spécifiez le chemin d'accès et le nom du fichier PSE.P12_PATH_AND_FILE_NAME: spécifiez le chemin d'accès et le nom du fichier de clé P12.

Saisissez le mot de passe du fichier de clé privée P12,

notasecret.Créez un nouveau code d'identification pour la clé privée PSE, puis saisissez à nouveau votre code.

Notez ce code. Vous devez le fournir lors de l'importation du fichier de clé privée PSE dans

STRUST.

Pour en savoir plus sur la conversion d'une clé P12 en clé PSE, consultez les pages suivantes :

- Note SAP 2148457 - Comment convertir la paire de clés d'un conteneur PKCS#12 / PFX en fichier PSE

- Note SAP 2976401 - Erreur "import_p12: Error creating PSE" lors de la conversion d'une paire de clés du conteneur PKCS#12 / PFX en fichier PSE

Créer un compte de service pour l'autorisation

Cette section décrit le processus de création d'un compte de service pour l'autorisation et de configuration des certificats TLS/SSL pour une communication sécurisée.

Créer un compte de service

BigQuery Connector pour SAP nécessite un compte de service IAM pour l'authentification et l'autorisation d'accès aux ressources Google Cloud .

Ce compte de service doit être un compte principal dans le projet Google Cloud contenant vos API Google Cloud activées. Si vous créez le compte de service dans le même projet que les API Google Cloud , le compte de service est automatiquement ajouté en tant que compte principal au projet.

Si vous créez le compte de service dans un projet autre que celui contenant les API Google Cloud activées, vous devez ajouter le compte de service au projet d'API Google Cloud activées lors d'une étape supplémentaire.

Pour créer un compte de service, procédez comme suit :

Dans la console Google Cloud , accédez à la page Comptes de service de la section IAM et administration.

Si vous y êtes invité, sélectionnez votre projet Google Cloud .

Cliquez sur Créer un compte de service.

Spécifiez un nom pour le compte de service et, éventuellement, une description.

Cliquez sur Créer et continuer.

Si vous créez le compte de service dans le même projet que les API Google Cloud activées, sélectionnez les rôles appropriés dans le panneau Autoriser ce compte de service à accéder au projet :

Pour la réplication CDC via Pub/Sub, sélectionnez les rôles suivants :

- Éditeur Pub/Sub

- Éditeur de données BigQuery

- Utilisateur de job BigQuery

Pour la réplication des données de streaming, sélectionnez les rôles suivants :

- Éditeur de données BigQuery

- Utilisateur de job BigQuery

Si vous créez le compte de service dans un projet différent de celui des API Google Cloud activées, n'accordez pas de rôle au compte de service.

Cliquez sur Continuer.

Le cas échéant, accordez aux autres utilisateurs l'accès au compte de service.

Cliquez sur OK. Le compte de service apparaît dans la liste des comptes de service du projet.

Si vous avez créé le compte de service dans un projet différent de celui contenant les API Google Cloud activées, notez le nom du compte de service. Ce nom doit être spécifié lors de l'ajout du compte de service au projet d'API Google Cloud activées. Pour en savoir plus, consultez la section Ajouter le compte de service au projet BigQuery.

Le compte de service est désormais répertorié en tant que compte principal sur la page Autorisations IAM du projet Google Cloud dans lequel le compte de service a été créé.

Ajouter le compte de service au projet cible

Si vous avez créé le compte de service pour BigQuery Connector pour SAP dans un projet autre que celui qui contient les API Google Cloud activées, vous devez ajouter le compte de service au projet d'API Google Cloud activées.

Si vous avez créé le compte de service dans le même projet que les API Google Cloud activées, vous pouvez ignorer cette étape.

Pour ajouter un compte de service existant au projet d'ensemble de données BigQuery, procédez comme suit :

Dans la console Google Cloud , accédez à la page des autorisations IAM :

Vérifiez que le nom du projet contenant les APIGoogle Cloud activées s'affiche bien en haut de la page. Exemple :

Autorisations pour le projet "

PROJECT_NAME"Si ce n'est pas le cas, changez de projet.

Sur la page IAM, cliquez sur Ajouter. La boîte de dialogue Ajouter des comptes principaux à "

PROJECT_NAME" s'ouvre.Dans la boîte de dialogue Ajouter des comptes principaux à "

PROJECT_NAME", procédez comme suit :- Dans le champ Nouveaux comptes principaux, spécifiez le nom du compte de service.

- Dans le champ Sélectionner un rôle, spécifiez Éditeur de données BigQuery.

- Cliquez sur AJOUTER UN AUTRE RÔLE. Le champ Sélectionner un rôle s'affiche à nouveau.

- Dans le champ Sélectionner un rôle, spécifiez Utilisateur de tâche BigQuery.

- Pour la réplication CDC via Pub/Sub, répétez l'étape précédente et spécifiez Éditeur Pub/Sub.

- Cliquez sur Enregistrer. Le compte de service apparaît dans la liste des comptes principaux du projet sur la page IAM.

Créer un ensemble de données BigQuery

Pour créer un ensemble de données BigQuery, votre compte utilisateur doit disposer des autorisations IAM appropriées pour BigQuery. Pour en savoir plus, consultez la section Autorisations requises.

Dans la console Google Cloud , accédez à la page BigQuery :

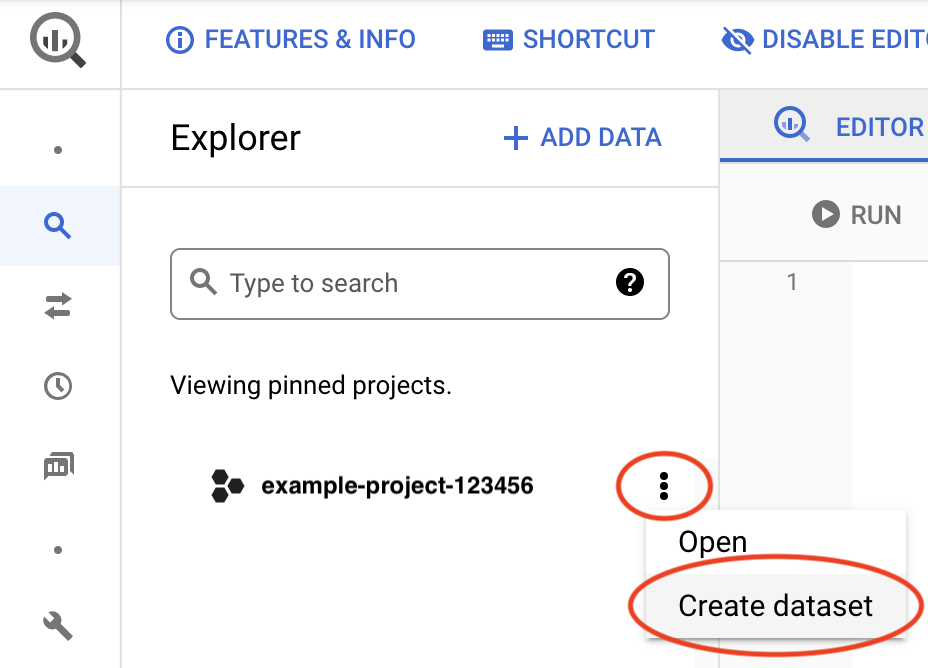

À côté de votre ID de projet, cliquez sur l'icône Afficher les actions, , puis sur Créer un ensemble de données.

Dans le champ ID de l'ensemble de données, saisissez un nom unique. Pour plus d'informations, consultez la page Nommer les ensembles de données.

Pour en savoir plus sur la création d'ensembles de données BigQuery, consultez la section Créer des ensembles de données.

Configurer des certificats TLS/SSL et HTTPS

La communication entre BigQuery Connector pour SAP et les services Google est sécurisée à l'aide de TLS/SSL et HTTPS.

Pour vous connecter aux services Google, suivez les conseils de Google Trust Services. Vous devez au minimum télécharger tous les certificats CA racine à partir du dépôt Google Trust Services.

Pour vous assurer d'utiliser les derniers certificats d'autorité de certification racine de confiance, nous vous recommandons de mettre à jour le magasin de certificats racine de votre système tous les six mois. Google annonce les certificats CA racine ajoutés et supprimés sur Google Trust Services. Pour recevoir des notifications automatiques, abonnez-vous au flux RSS sur Google Trust Services.

Dans l'interface utilisateur graphique SAP, utilisez la transaction

STRUSTpour importer les certificats de l'autorité de certification racine dans le dossier PSESSL client SSL Client (Standard).Pour plus d'informations officielles SAP, consultez la page Aide SAP – Maintenir la liste des certifications PSE.

Sur l'hôte SAP LT Replication Server, vérifiez que toutes les règles de pare-feu ou proxys sont configurés pour autoriser le trafic sortant du port HTTPS vers l'API BigQuery.

Plus précisément, SAP LT Replication Server doit pouvoir accéder aux APIGoogle Cloud suivantes :

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Si vous souhaitez que BigQuery Connector pour SAP puisse accéder aux API Google Cloud via des points de terminaison Private Service Connect sur votre réseau VPC, vous devez configurer les destinations RFC et spécifier vos points de terminaison Private Service Connect dans ces destinations RFC. Pour en savoir plus, consultez Destinations RFC.

Pour en savoir plus sur la configuration de TLS/SSL dans SAP, consultez la note SAP 510007 - Autres considérations sur la configuration de TLS/SSL sur le serveur d'applications ABAP.

Spécifier les paramètres d'accès dans /GOOG/CLIENT_KEY

Utilisez la transaction SM30 pour spécifier les paramètres d'accès àGoogle Cloud. BigQuery Connector pour SAP stocke les paramètres sous forme d'enregistrement dans la table de configuration personnalisée /GOOG/CLIENT_KEY.

Pour spécifier les paramètres d'accès, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM30.Sélectionnez la table de configuration

/GOOG/CLIENT_KEY.Saisissez les valeurs des champs de table suivants :

Champ Type de données Description Name Chaîne Spécifiez un nom descriptif pour la configuration

CLIENT_KEY, par exempleBQC_CKEY.Un nom de clé client est un identifiant unique utilisé par BigQuery Connector pour SAP pour identifier les configurations d'accès à Google Cloud.

Nom du compte de service Chaîne Nom du compte de service créé pour BigQuery Connector pour SAP à l'étape Créer un compte de service (au format d'adresse e-mail). Par exemple :

sap-example-svc-acct@example-project-123456..Champ d'application Chaîne Niveau d'accès. Spécifiez le niveau d'accès à l'API

https://www.googleapis.com/auth/cloud-platform, comme recommandé par Compute Engine.ID du projet Chaîne ID du projet contenant votre ensemble de données BigQuery cible. Nom de la commande Chaîne Laissez ce champ vide.

Classe d'autorisation Chaîne /GOOG/CL_GCP_AUTH_JWTChamp d'autorisation Non applicable Laissez ce champ vide. Secondes avant actualisation du jeton Entier Laissez ce champ vide. Mise en cache des jetons Booléen Laissez ce champ vide.

Configurer des destinations RFC

Pour connecter BigQuery Connector pour SAP à Google Cloud, nous vous recommandons d'utiliser des destinations RFC.

Les exemples de destinations RFC GOOG_OAUTH2_TOKEN, GOOG_IAMCREDENTIALS et GOOG_BIGQUERY sont importés dans le transport BigQuery Connector pour SAP.

Vous devez créer des destinations RFC en copiant les exemples de destinations RFC.

Pour configurer les destinations RFC, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.(Recommandé) Créez de nouvelles destinations RFC en copiant les exemples de destinations RFC, puis notez les nouveaux noms de destinations RFC. Vous en aurez besoin lors de prochaines étapes.

BigQuery Connector pour SAP utilise les destinations RFC pour se connecter aux APIGoogle Cloud .

Si vous souhaitez tester la connectivité basée sur les destinations RFC, vous pouvez ignorer cette étape et utiliser les exemples de destinations RFC.

Pour les destinations RFC que vous avez créées, procédez comme suit :

Accédez à l'onglet Paramètres techniques et assurez-vous que le champ Numéro de service est défini sur la valeur

443. Il s'agit du port utilisé par la destination RFC pour que la communication reste sécurisée.Accédez à l'onglet Connexion et sécurité et assurez-vous que le champ Certificat SSL est défini avec l'option Client SSL par défaut (standard).

Vous pouvez éventuellement configurer les paramètres de proxy, activer la compression HTTP et spécifier des points de terminaison Private Service Connect.

Enregistrez les modifications.

Pour tester la connexion, cliquez sur Test de connexion.

Une réponse contenant

404 Not Foundest acceptable et attendue, car le point de terminaison spécifié dans la destination RFC correspond à un serviceGoogle Cloud et non à une ressource spécifique hébergée par le service. Une telle réponse indique que le service Google Cloudcible est accessible et qu'aucune ressource cible n'a été trouvée.

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM30.Notez la valeur du champ Nom dans la table

/GOOG/CLIENT_KEYque vous avez créée à la section précédente.Dans la table

/GOOG/SERVIC_MAP, créez des entrées avec les valeurs de champ suivantes :Nom de la clé Google Cloud Nom du service Google Destination RFC CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comIndiquez le nom de votre destination RFC qui cible BigQuery. Si vous utilisez l'exemple de destination RFC à des fins de test, spécifiez GOOG_BIGQUERY.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comIndiquez le nom de votre destination RFC qui cible Pub/Sub. Si vous utilisez l'exemple de destination RFC à des fins de test, spécifiez GOOG_PUBSUB.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comIndiquez le nom de votre destination RFC qui cible IAM. Si vous utilisez l'exemple de destination RFC à des fins de test, spécifiez GOOG_IAMCREDENTIALS.CLIENT_KEY_TABLE_NAMEgoogleapis.com/oauth2Indiquez le nom de votre destination RFC qui cible le point de terminaison de jeton Google OAuth 2.0, utilisé pour échanger des JWT contre des jetons d'accès. Si vous utilisez l'exemple de destination RFC à des fins de test, spécifiez GOOG_OAUTH2_TOKEN.Remplacez

CLIENT_KEY_TABLE_NAMEpar le nom de la clé client que vous avez noté à l'étape précédente.

Configurer les paramètres de proxy

Lorsque vous utilisez des destinations RFC pour vous connecter à Google Cloud, vous pouvez acheminer la communication de BigQuery Connector pour SAP via le serveur proxy que vous utilisez dans votre environnement SAP.

Si vous ne souhaitez pas utiliser de serveur proxy ou si vous n'en avez pas dans votre environnement SAP, vous pouvez ignorer cette étape.

Pour configurer les paramètres de serveur proxy pour BigQuery Connector pour SAP, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.Sélectionnez votre destination RFC qui cible IAM.

Accédez à l'onglet Paramètres techniques, puis saisissez les valeurs pour les champs de la section Options de proxy HTTP.

Répétez l'étape précédente pour la destination RFC qui cible BigQuery.

Activer la compression HTTP

Lorsque vous utilisez des destinations RFC pour vous connecter à Google Cloud, vous pouvez activer la compression HTTP.

Si vous ne souhaitez pas activer cette fonctionnalité, vous pouvez ignorer cette étape.

Pour activer la compression HTTP, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.Sélectionnez votre destination RFC qui cible BigQuery.

Accédez à l'onglet Options spéciales.

Pour le champ Version HTTP, sélectionnez HTTP 1.1.

Pour le champ Compression, sélectionnez une valeur appropriée.

Pour en savoir plus sur les options de compression, consultez la Note SAP 1037677 - La compression HTTP ne compresse que certains documents.

Spécifier des points de terminaison Private Service Connect

Si vous souhaitez que BigQuery Connector pour SAP utilise des points de terminaison Private Service Connect pour autoriser la consommation privée de BigQuery et d'IAM, vous devez créer ces points de terminaison dans votre projet Google Cloud et les spécifier dans les destinations RFC respectives.

Si vous souhaitez que BigQuery Connector pour SAP continue à utiliser les points de terminaison d'API publique par défaut pour se connecter à BigQuery et IAM, ignorez cette étape.

Pour configurer BigQuery Connector pour SAP de façon à ce qu'il utilise vos points de terminaison Private Service Connect, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.Vérifiez que vous avez créé des destinations RFC pour BigQuery et IAM. Pour obtenir des instructions sur la création de ces destinations RFC, consultez la section Configurer des destinations RFC.

Sélectionnez la destination RFC qui cible BigQuery, puis procédez comme suit :

Accédez à l'onglet Paramètres techniques.

Pour le champ Hôte cible, saisissez le nom du point de terminaison Private Service Connect que vous avez créé pour accéder à IAM.

Accédez à l'onglet Connexion et sécurité.

Dans le champ Numéro de service, assurez-vous que la valeur

443est spécifiée.Pour le champ Certificat SSL, assurez-vous que l'option Client SSL par défaut (standard) est sélectionnée.

Sélectionnez la destination RFC qui cible IAM, puis procédez comme suit :

Accédez à l'onglet Paramètres techniques.

Pour le champ Hôte cible, saisissez le nom du point de terminaison Private Service Connect que vous avez créé pour accéder à IAM.

Accédez à l'onglet Connexion et sécurité.

Dans le champ Numéro de service, assurez-vous que la valeur

443est spécifiée.Pour le champ Certificat SSL, assurez-vous que l'option Client SSL par défaut (standard) est sélectionnée.

Étapes suivantes

Configurer le connecteur pour la réplication CDC via Pub/Sub

Configurer le connecteur pour la réplication des données de streaming