Ce document explique comment configurer l'authentification pour accéder à Google Cloudlorsque votre système SAP est hébergé sur une instance de VM Compute Engine.

Activer les API Google Cloud

Dans votre projet Google Cloud , activez les API Google Cloud requises.

Pour la réplication CDC via Pub/Sub, activez les API suivantes :

- API Pub/Sub

- API BigQuery

- API IAM Service Account Credentials

Pour la réplication des données de streaming, activez les API suivantes :

- API BigQuery

- API IAM Service Account Credentials

Pour savoir comment activer les API Google Cloud , consultez Activer des API.

Créer un compte de service

BigQuery Connector pour SAP nécessite un compte de service IAM pour l'authentification et l'autorisation d'accès aux ressources Google Cloud .

Ce compte de service doit être un compte principal dans le projet Google Cloud contenant vos API Google Cloud activées. Si vous créez le compte de service dans le même projet que les API Google Cloud , le compte de service est automatiquement ajouté en tant que compte principal au projet.

Si vous créez le compte de service dans un projet autre que celui contenant les API Google Cloud activées, vous devez ajouter le compte de service au projet d'API Google Cloud activées lors d'une étape supplémentaire.

Pour créer un compte de service, procédez comme suit :

Dans la console Google Cloud , accédez à la page Comptes de service de la section IAM et administration.

Si vous y êtes invité, sélectionnez votre projet Google Cloud .

Cliquez sur Créer un compte de service.

Spécifiez un nom pour le compte de service et, éventuellement, une description.

Cliquez sur Créer et continuer.

Si vous créez le compte de service dans le même projet que les API Google Cloud activées, sélectionnez les rôles appropriés dans le panneau Autoriser ce compte de service à accéder au projet :

Pour la réplication CDC via Pub/Sub, sélectionnez les rôles suivants :

- Éditeur Pub/Sub

- Éditeur de données BigQuery

- Utilisateur de job BigQuery

Pour la réplication des données de streaming, sélectionnez les rôles suivants :

- Éditeur de données BigQuery

- Utilisateur de job BigQuery

Si vous créez le compte de service dans un projet différent de celui des API Google Cloud activées, n'accordez pas de rôle au compte de service.

Cliquez sur Continuer.

Le cas échéant, accordez aux autres utilisateurs l'accès au compte de service.

Cliquez sur OK. Le compte de service apparaît dans la liste des comptes de service du projet.

Si vous avez créé le compte de service dans un projet différent de celui contenant les API Google Cloud activées, notez le nom du compte de service. Ce nom doit être spécifié lors de l'ajout du compte de service au projet d'API Google Cloud activées. Pour en savoir plus, consultez la section Ajoutez le compte de service au projet BigQuery.

Le compte de service est désormais répertorié en tant que compte principal sur la page Autorisations IAM du projet Google Cloud dans lequel le compte de service a été créé.

Ajouter le compte de service au projet cible

Si vous avez créé le compte de service pour BigQuery Connector pour SAP dans un projet autre que celui qui contient les API Google Cloud activées, vous devez ajouter le compte de service au projet d'API Google Cloud activées.

Si vous avez créé le compte de service dans le même projet que les API Google Cloud activées, vous pouvez ignorer cette étape.

Pour ajouter un compte de service existant au projet d'ensemble de données BigQuery, procédez comme suit :

Dans la console Google Cloud , accédez à la page des autorisations IAM :

Vérifiez que le nom du projet contenant les APIGoogle Cloud activées s'affiche bien en haut de la page. Exemple :

Autorisations pour le projet "

PROJECT_NAME"Si ce n'est pas le cas, changez de projet.

Sur la page IAM, cliquez sur Ajouter. La boîte de dialogue Ajouter des comptes principaux à "

PROJECT_NAME" s'ouvre.Dans la boîte de dialogue Ajouter des comptes principaux à "

PROJECT_NAME", procédez comme suit :- Dans le champ Nouveaux comptes principaux, spécifiez le nom du compte de service.

- Dans le champ Sélectionner un rôle, spécifiez Éditeur de données BigQuery.

- Cliquez sur AJOUTER UN AUTRE RÔLE. Le champ Sélectionner un rôle s'affiche à nouveau.

- Dans le champ Sélectionner un rôle, spécifiez Utilisateur de tâche BigQuery.

- Pour la réplication CDC via Pub/Sub, répétez l'étape précédente et spécifiez Éditeur Pub/Sub.

- Cliquez sur Enregistrer. Le compte de service apparaît dans la liste des comptes principaux du projet sur la page IAM.

Configurer la sécurité sur la VM hôte

BigQuery Connector pour SAP nécessite que la VM Compute Engine qui héberge SAP LT Replication Server soit configurée avec les options de sécurité suivantes :

- Les niveaux d'accès de la VM hôte doivent être définis pour autoriser l'accès complet aux API Cloud.

- Le compte de service de la VM hôte doit inclure le rôle IAM Créateur de jetons du compte de service.

Si ces options ne sont pas configurées sur la VM hôte, vous devez les configurer.

Vérifier les niveaux d'accès aux API de la VM hôte

Vérifiez le paramètre actuel du niveau d'accès de la VM hôte de SAP LT Replication Server. Si la VM dispose déjà d'un accès complet à toutes les APIs Cloud, vous n'avez pas besoin de modifier les niveaux d'accès.

Pour vérifier le niveau d'accès d'une VM hôte, procédez comme suit :

Console Google Cloud

Dans la console Google Cloud , ouvrez la page "Instances de VM" :

Si nécessaire, sélectionnez le projet Google Cloud contenant l'hôte SAP LT Replication Server.

Sur la page Instances de VM, cliquez sur le nom de la VM hôte. La page des détails de la VM s'affiche.

Sous API et gestion des identités sur la page des détails de la VM hôte, vérifiez le paramétrage actuel des niveaux d'accès aux API Cloud :

- Un paramètre défini sur Autoriser l'accès complet à l'ensemble des API Cloud est correct et ne nécessite pas de modification de votre part.

- Si le paramètre n'est pas défini sur Autoriser l'accès complet à l'ensemble des API Cloud, vous devez arrêter la VM et modifier le paramètre. Pour obtenir des instructions, consultez la section suivante.

CLI gcloud

Affichez les niveaux d'accès actuels de la VM hôte :

gcloud compute instances describe VM_NAME --zone=VM_ZONE --format="yaml(serviceAccounts)"

Si les niveaux d'accès n'incluent pas

https://www.googleapis.com/auth/cloud-platform, vous devez modifier les niveaux d'accès de la VM hôte. Par exemple, si vous créez une instance de VM avec un compte de service Compute Engine par défaut, vous devez modifier les niveaux d'accès par défaut suivants :serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/devstorage.read_only - https://www.googleapis.com/auth/logging.write - https://www.googleapis.com/auth/monitoring.write - https://www.googleapis.com/auth/servicecontrol - https://www.googleapis.com/auth/service.management.readonly - https://www.googleapis.com/auth/trace.append

Si le seul champ d'application répertorié sous

scopesesthttps://www.googleapis.com/auth/cloud-platform, comme dans l'exemple suivant, il n'est pas nécessaire de modifier les champs d'application :serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/cloud-platform

Modifier les niveaux d'accès aux API de la VM hôte

Si la VM hôte SAP LT Replication Server ne dispose pas d'un accès complet aux APIGoogle Cloud , modifiez les niveaux d'accès pour autoriser l'accès complet à toutes les APIs Cloud.

Pour modifier le paramètre Niveaux d'accès aux API Cloud pour une VM hôte, procédez comme suit :

Console Google Cloud

Si nécessaire, limitez les rôles attribués au compte de sécurité de la VM hôte.

Vous pouvez trouver le nom du compte de sécurité sur la page des détails de la VM hôte sous API et gestion des identités. Vous pouvez modifier les rôles attribués à un compte de service dans la console Google Cloud sur la page IAM, sous Comptes principaux.

Si nécessaire, arrêtez toutes les charges de travail qui s'exécutent sur la VM hôte.

Dans la console Google Cloud , ouvrez la page "Instances de VM" :

Sur la page Instances de VM, cliquez sur le nom de la VM hôte pour ouvrir la page des détails de la VM.

En haut de la page d'informations, cliquez sur ARRÊTER pour arrêter la VM hôte.

Une fois la VM arrêtée, cliquez sur MODIFIER.

Dans la section Sécurité et accès > Niveaux d'accès, sélectionnez Autoriser l'accès complet à toutes les API Cloud.

Cliquez sur Enregistrer.

En haut de la page des détails, cliquez sur DÉMARRER/REPRENDRE pour démarrer la VM hôte.

Si nécessaire, redémarrez toutes les charges de travail arrêtées sur la VM hôte.

CLI gcloud

Si nécessaire, ajustez les rôles IAM attribués au compte de service de VM pour vous assurer que l'accès aux services Google Cloudà partir de la VM hôte est limité de manière appropriée.

Pour en savoir plus sur la modification des rôles attribués à un compte de service, consultez la section Mettre à jour un compte de service.

Si nécessaire, arrêtez tous les logiciels SAP en cours d'exécution sur la VM hôte.

Arrêtez la VM :

gcloud compute instances stop VM_NAME --zone=VM_ZONE

Modifiez les niveaux d'accès de la VM :

gcloud compute instances set-service-account VM_NAME --scopes=cloud-platform --zone=VM_ZONE

Démarrez la VM :

gcloud compute instances start VM_NAME --zone=VM_ZONE

Si nécessaire, démarrez le logiciel SAP qui s'exécute sur la VM hôte.

Permettre à la VM hôte de récupérer des jetons d'accès

Vous devez créer un compte de service dédié pour la VM hôte et lui accorder l'autorisation d'obtenir les jetons d'accès requis par BigQuery Connector pour SAP pour accéder àGoogle Cloud.

Pour permettre à la VM hôte d'obtenir des jetons d'accès, procédez comme suit :

Dans la console Google Cloud , créez un compte de service IAM pour l'instance de VM hôte.

Accéder à la page "Comptes de service"

Pour en savoir plus sur la création d'un compte de service, consultez la page Créer un compte de service.

Attribuez le rôle

Service Account Token Creatorau compte de service. Pour savoir comment attribuer un rôle, consultez Attribuer un rôle unique.Associez le compte de service à l'instance de VM sur laquelle votre charge de travail SAP est exécutée.

Pour savoir comment associer un compte de service à une instance de VM, consultez Créer une VM et associer le compte de service.

La VM hôte est maintenant autorisée à créer des jetons d'accès.

Créer un ensemble de données BigQuery

Pour créer un ensemble de données BigQuery, votre compte utilisateur doit disposer des autorisations IAM appropriées pour BigQuery. Pour en savoir plus, consultez la section Autorisations requises.

Dans la console Google Cloud , accédez à la page BigQuery :

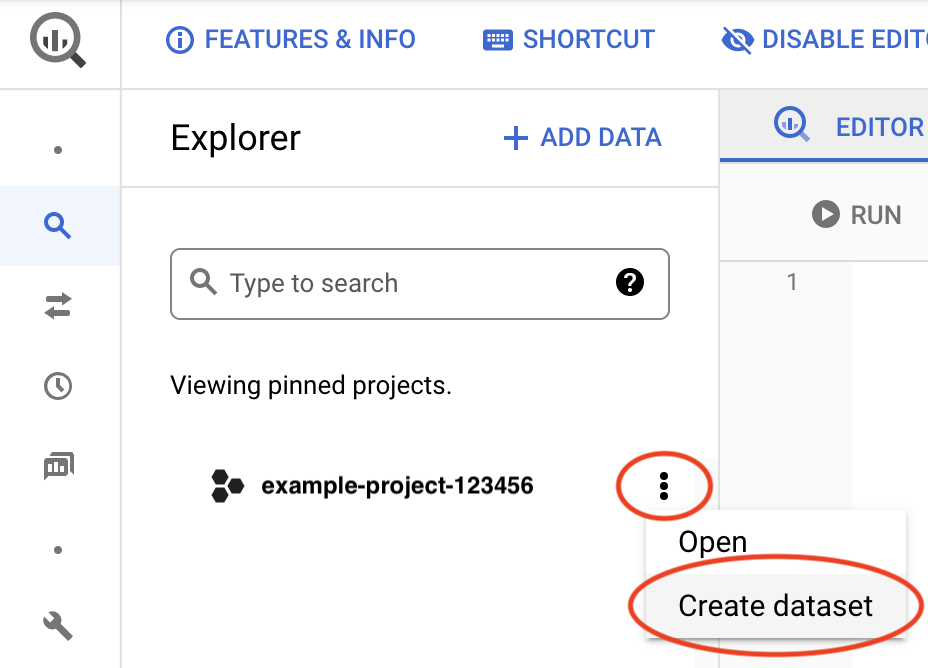

À côté de votre ID de projet, cliquez sur l'icône Afficher les actions, , puis sur Créer un ensemble de données.

Dans le champ ID de l'ensemble de données, saisissez un nom unique. Pour plus d'informations, consultez la page Nommer les ensembles de données.

Pour en savoir plus sur la création d'ensembles de données BigQuery, consultez la section Créer des ensembles de données.

Configurer des certificats TLS/SSL et HTTPS

La communication entre BigQuery Connector pour SAP et les services Google est sécurisée à l'aide de TLS/SSL et HTTPS.

Pour vous connecter aux services Google, suivez les conseils de Google Trust Services. Vous devez au minimum télécharger tous les certificats CA racine à partir du dépôt Google Trust Services.

Pour vous assurer d'utiliser les derniers certificats d'autorité de certification racine de confiance, nous vous recommandons de mettre à jour le magasin de certificats racine de votre système tous les six mois. Google annonce les certificats CA racine ajoutés et supprimés sur Google Trust Services. Pour recevoir des notifications automatiques, abonnez-vous au flux RSS sur Google Trust Services.

Dans l'interface utilisateur graphique SAP, utilisez la transaction

STRUSTpour importer les certificats de l'autorité de certification racine dans le dossier PSESSL client SSL Client (Standard).Pour plus d'informations officielles SAP, consultez la page Aide SAP – Maintenir la liste des certifications PSE.

Sur l'hôte SAP LT Replication Server, vérifiez que toutes les règles de pare-feu ou proxys sont configurés pour autoriser le trafic sortant du port HTTPS vers l'API BigQuery.

Plus précisément, SAP LT Replication Server doit pouvoir accéder aux APIGoogle Cloud suivantes :

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

Si vous souhaitez que BigQuery Connector pour SAP puisse accéder aux API Google Cloud via des points de terminaison Private Service Connect sur votre réseau VPC, vous devez configurer les destinations RFC et spécifier vos points de terminaison Private Service Connect dans ces destinations RFC. Pour en savoir plus, consultez Destinations RFC.

Pour en savoir plus sur la configuration de TLS/SSL dans SAP, consultez la note SAP 510007 - Autres considérations sur la configuration de TLS/SSL sur le serveur d'applications ABAP.

Spécifier les paramètres d'accès dans /GOOG/CLIENT_KEY

Utilisez la transaction SM30 pour spécifier les paramètres d'accès àGoogle Cloud. BigQuery Connector pour SAP stocke les paramètres sous forme d'enregistrement dans la table de configuration personnalisée /GOOG/CLIENT_KEY.

Pour spécifier les paramètres d'accès, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM30.Sélectionnez la table de configuration

/GOOG/CLIENT_KEY.Saisissez les valeurs des champs de table suivants :

Champ Type de données Description Name Chaîne Spécifiez un nom descriptif pour la configuration

CLIENT_KEY, par exempleBQC_CKEY.Un nom de clé client est un identifiant unique utilisé par BigQuery Connector pour SAP pour identifier les configurations d'accès à Google Cloud.

Nom du compte de service Chaîne Nom du compte de service créé pour BigQuery Connector pour SAP à l'étape Créer un compte de service (au format d'adresse e-mail). Par exemple :

sap-example-svc-acct@example-project-123456..Champ d'application Chaîne Niveau d'accès. Spécifiez le niveau d'accès à l'API

https://www.googleapis.com/auth/cloud-platform, comme recommandé par Compute Engine. Ce niveau d'accès correspond au paramètreAllow full access to all Cloud APIssur la VM hôte. Pour en savoir plus, consultez Définir les niveaux d'accès sur la VM hôte.ID du projet Chaîne ID du projet contenant votre ensemble de données BigQuery cible. Nom de la commande Chaîne Laissez ce champ vide.

Classe d'autorisation Chaîne Spécifier /GOOG/CL_GCP_AUTH_GOOGLEChamp d'autorisation Non applicable Laissez ce champ vide. Secondes avant actualisation du jeton Entier Durée (en secondes) avant l'expiration d'un jeton d'accès et son actualisation. La valeur par défaut est

3500. Vous pouvez écraser cette valeur par défaut en définissant une valeur pour le paramètreCMD_SECS_DEFLTdans les paramètres avancés.Définir une valeur entre

1et3599a pour effet de remplacer le délai d'expiration par défaut. Si vous spécifiez0, BigQuery Connector pour SAP utilise la valeur par défaut.Mise en cache des jetons Booléen Option qui détermine si les jetons d'accès récupérés depuis Google Cloud sont mis en cache ou non. Nous vous recommandons d'activer la mise en cache des jetons après avoir configuré BigQuery Connector pour SAP et testé votre connexion à Google Cloud. Pour en savoir plus sur la mise en cache des jetons, consultez Activer la mise en cache des jetons.

Configurer des destinations RFC

Pour connecter BigQuery Connector pour SAP à Google Cloud, nous vous recommandons d'utiliser des destinations RFC.

Les exemples de destinations RFC GOOG_IAMCREDENTIALS et GOOG_BIGQUERY sont importés dans le transport BigQuery Connector pour SAP.

Vous devez créer des destinations RFC en copiant les exemples de destinations RFC.

Pour configurer les destinations RFC, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.(Recommandé) Créez de nouvelles destinations RFC en copiant les exemples de destinations RFC, puis notez les nouveaux noms de destinations RFC. Vous en aurez besoin lors de prochaines étapes.

BigQuery Connector pour SAP utilise les destinations RFC pour se connecter aux APIGoogle Cloud .

Si vous souhaitez tester la connectivité basée sur les destinations RFC, vous pouvez ignorer cette étape et utiliser les exemples de destinations RFC.

Pour les destinations RFC que vous avez créées, procédez comme suit :

Accédez à l'onglet Paramètres techniques et assurez-vous que le champ Numéro de service est défini sur la valeur

443. Il s'agit du port utilisé par la destination RFC pour que la communication reste sécurisée.Accédez à l'onglet Connexion et sécurité et assurez-vous que le champ Certificat SSL est défini avec l'option Client SSL par défaut (standard).

Vous pouvez éventuellement configurer les paramètres de proxy, activer la compression HTTP et spécifier des points de terminaison Private Service Connect.

Enregistrez les modifications.

Pour tester la connexion, cliquez sur Test de connexion.

Une réponse contenant

404 Not Foundest acceptable et attendue, car le point de terminaison spécifié dans la destination RFC correspond à un serviceGoogle Cloud et non à une ressource spécifique hébergée par le service. Une telle réponse indique que le service Google Cloudcible est accessible et qu'aucune ressource cible n'a été trouvée.

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM30.Notez la valeur du champ Nom dans la table

/GOOG/CLIENT_KEYque vous avez créée à la section précédente.Dans la table

/GOOG/SERVIC_MAP, créez des entrées avec les valeurs de champ suivantes :Nom de la clé Google Cloud Nom du service Google Destination RFC CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comIndiquez le nom de votre destination RFC qui cible BigQuery. Si vous utilisez l'exemple de destination RFC à des fins de test, spécifiez GOOG_BIGQUERY.CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comIndiquez le nom de votre destination RFC qui cible Pub/Sub. Si vous utilisez l'exemple de destination RFC à des fins de test, spécifiez GOOG_PUBSUB.CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comIndiquez le nom de votre destination RFC qui cible IAM. Si vous utilisez l'exemple de destination RFC à des fins de test, spécifiez GOOG_IAMCREDENTIALS.Remplacez

CLIENT_KEY_TABLE_NAMEpar le nom de la clé client que vous avez noté à l'étape précédente.

Configurer les paramètres de proxy

Lorsque vous utilisez des destinations RFC pour vous connecter à Google Cloud, vous pouvez acheminer la communication de BigQuery Connector pour SAP via le serveur proxy que vous utilisez dans votre environnement SAP.

Si vous ne souhaitez pas utiliser de serveur proxy ou si vous n'en avez pas dans votre environnement SAP, vous pouvez ignorer cette étape.

Pour configurer les paramètres de serveur proxy pour BigQuery Connector pour SAP, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.Sélectionnez votre destination RFC qui cible IAM.

Accédez à l'onglet Paramètres techniques, puis saisissez les valeurs pour les champs de la section Options de proxy HTTP.

Répétez l'étape précédente pour la destination RFC qui cible BigQuery.

Activer la compression HTTP

Lorsque vous utilisez des destinations RFC pour vous connecter à Google Cloud, vous pouvez activer la compression HTTP.

Si vous ne souhaitez pas activer cette fonctionnalité, vous pouvez ignorer cette étape.

Pour activer la compression HTTP, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.Sélectionnez votre destination RFC qui cible BigQuery.

Accédez à l'onglet Options spéciales.

Pour le champ Version HTTP, sélectionnez HTTP 1.1.

Pour le champ Compression, sélectionnez une valeur appropriée.

Pour en savoir plus sur les options de compression, consultez la Note SAP 1037677 - La compression HTTP ne compresse que certains documents.

Spécifier des points de terminaison Private Service Connect

Si vous souhaitez que BigQuery Connector pour SAP utilise des points de terminaison Private Service Connect pour autoriser la consommation privée de BigQuery et d'IAM, vous devez créer ces points de terminaison dans votre projet Google Cloud et les spécifier dans les destinations RFC respectives.

Si vous souhaitez que BigQuery Connector pour SAP continue à utiliser les points de terminaison d'API publique par défaut pour se connecter à BigQuery et IAM, ignorez cette étape.

Pour configurer BigQuery Connector pour SAP de façon à ce qu'il utilise vos points de terminaison Private Service Connect, procédez comme suit :

Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SM59.Vérifiez que vous avez créé des destinations RFC pour BigQuery et IAM. Pour obtenir des instructions sur la création de ces destinations RFC, consultez la section Configurer des destinations RFC.

Sélectionnez la destination RFC qui cible BigQuery, puis procédez comme suit :

Accédez à l'onglet Paramètres techniques.

Pour le champ Hôte cible, saisissez le nom du point de terminaison Private Service Connect que vous avez créé pour accéder à IAM.

Accédez à l'onglet Connexion et sécurité.

Dans le champ Numéro de service, assurez-vous que la valeur

443est spécifiée.Pour le champ Certificat SSL, assurez-vous que l'option Client SSL par défaut (standard) est sélectionnée.

Sélectionnez la destination RFC qui cible IAM, puis procédez comme suit :

Accédez à l'onglet Paramètres techniques.

Pour le champ Hôte cible, saisissez le nom du point de terminaison Private Service Connect que vous avez créé pour accéder à IAM.

Accédez à l'onglet Connexion et sécurité.

Dans le champ Numéro de service, assurez-vous que la valeur

443est spécifiée.Pour le champ Certificat SSL, assurez-vous que l'option Client SSL par défaut (standard) est sélectionnée.

Valider les ports HTTP et HTTPS dans le gestionnaire de communication Internet (ICM)

Les métadonnées de VM sont stockées sur un serveur de métadonnées, qui n'est accessible que via un port HTTP. Par conséquent, vous devez vérifier qu'un port HTTP et un port HTTPS sont créés et actifs pour pouvoir accéder aux métadonnées de la VM.

- Dans l'interface utilisateur graphique de SAP, saisissez le code de transaction

SMICM. - Dans la barre de menu, cliquez sur Accéder à > Services. Une coche verte dans la colonne Actv indique que les ports HTTP et HTTPS sont actifs.

Pour en savoir plus sur la configuration des ports HTTP et HTTPS, consultez la page Paramètres HTTP(S) dans ICM.

Tester l' Google Cloud authentification et l'autorisation

Vérifiez que vous avez configuré correctement l'authentification Google Cloud en demandant un jeton d'accès et en récupérant des informations sur votre ensemble de données BigQuery.

Procédez comme suit pour tester l'authentification et l'autorisation Google Cloudà partir de la VM hôte SAP LT Replication Server :

Sur la VM d'hôte SAP LT Replication Server, ouvrez un shell de ligne de commande.

Passez à l'utilisateur

sidadm.Demandez le premier jeton d'accès au serveur de métadonnées de la VM hôte :

curl "http://metadata.google.internal/computeMetadata/v1/instance/service-accounts/default/token" -H "Metadata-Flavor: Google"

Le serveur de métadonnées renvoie un jeton d'accès semblable à l'exemple suivant, où ACCESS_TOKEN_STRING_1 est une chaîne de jeton d'accès que vous copiez dans la commande à l'étape suivante :

{"access_token":"ACCESS_TOKEN_STRING_1", "expires_in":3599,"token_type":"Bearer"}Demandez le deuxième jeton d'accès à l'API IAM en exécutant la commande suivante après avoir remplacé les valeurs des espaces réservés :

Linux

curl --request POST \ "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" \ --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" \ --header "Accept: application/json" \ --header "Content-Type: application/json" \ --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" \ --compressedWindows

curl --request POST ` "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" ` --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" ` --header "Accept: application/json" ` --header "Content-Type: application/json" ` --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" ` --compressedRemplacez les éléments suivants :

SERVICE_ACCOUNT: compte de service que vous avez créé précédemment pour BigQuery Connector for SAP.ACCESS_TOKEN_STRING_1: première chaîne de jeton d'accès de l'étape précédente.

L'API Cloud IAM renvoie un deuxième jeton d'accès, ACCESS_TOKEN_STRING_2, semblable à l'exemple suivant. À l'étape suivante, vous copiez cette deuxième chaîne de jeton dans une requête adressée à l'API BigQuery.

{"access_token":"ACCESS_TOKEN_STRING_2","expires_in":3599,"token_type":"Bearer"}Récupérez les informations relatives à votre ensemble de données BigQuery en exécutant la commande suivante après avoir remplacé les valeurs des espaces réservés :

Linux

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" \ -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Windows

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" ` -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Remplacez les éléments suivants :

PROJECT_ID: ID du projet contenant votre ensemble de données BigQuery.DATASET_NAME: nom de l'ensemble de données cible, tel que défini dans BigQuery.ACCESS_TOKEN_STRING_2: chaîne de jeton d'accès renvoyée par l'API Cloud IAM à l'étape précédente.

Si votre Google Cloud authentification est correctement configurée, les informations sur l'ensemble de données sont renvoyées.

S'il n'est pas configuré correctement, consultez la page Dépannage de BigQuery Connector pour SAP.

Étapes suivantes

Configurer le connecteur pour la réplication CDC via Pub/Sub

Configurer le connecteur pour la réplication des données de streaming