Google Cloud Daten in Google Security Operations aufnehmen

Auf dieser Seite wird beschrieben, wie Sie die Aufnahme von Google Cloud Daten in Google SecOps aktivieren und deaktivieren. So können Sie zusammengefasste Sicherheitsinformationen für Ihr Unternehmen speichern, suchen und prüfen. Dabei kann es mehrere Monate oder länger dauern, je nach Ihrem Aufbewahrungszeitraum für Daten.

Übersicht

Es gibt zwei Möglichkeiten, Google Cloud Daten an Google SecOps zu senden. Die richtige Option hängt vom Logtyp ab.

Option 1: Direkte Aufnahme

In Google Cloud kann ein spezieller Cloud Logging-Filter konfiguriert werden, um bestimmte Logtypen in Echtzeit an Google SecOps zu senden. Diese Logs werden von Google Cloud -Diensten generiert. Logs werden ab dem Zeitpunkt erfasst, zu dem der Filter konfiguriert wird. Logs, die vor der Konfiguration generiert wurden, sind nicht enthalten. Diese Echtzeitweiterleitung gilt für Cloud Logging, Cloud-Asset-Metadaten und Security Command Center Premium-Ergebnisse.

Google Security Operations nimmt nur unterstützte Logtypen auf. Verfügbare Logtypen:

- Cloud-Audit-Logs

- Cloud NAT

- Cloud DNS

- Firewall der nächsten Generation

- Cloud Intrusion Detection System

- Cloud Load Balancing

- Cloud SQL

- Windows-Ereignisprotokolle

- Linux-Syslog

- Linux Sysmon

- Zeek

- Google Kubernetes Engine

- Audit-Daemon (

auditd) - Apigee

- reCAPTCHA Enterprise

- Cloud Run-Logs (

GCP_RUN) - Google Cloud Fälle von Missbrauch

- Google Cloud Erweiterte DNS-Bedrohungserkennung (

GCP_DNS_ATD)

Weitere Informationen zu den spezifischen Logfiltern und zur Aufnahme finden Sie unter Google Cloud Logs in Google SecOps exportieren.

Sie können auch Google Cloud Asset-Metadaten senden, die zur Kontextanreicherung verwendet werden. Weitere Informationen finden Sie unter Asset-Metadaten nach Google SecOps exportieren. Google Cloud

Option 2: Google Cloud Speicher

Cloud Logging kann Logs nach Zeitplan an Cloud Storage weiterleiten.

Weitere Informationen zum Konfigurieren von Cloud Storage für Google SecOps finden Sie unter Feed Management: Cloud Storage.

Hinweise

Bevor Sie Google Cloud Daten in eine Google SecOps-Instanz aufnehmen können, müssen Sie die folgenden Schritte ausführen:

Weisen Sie die folgenden IAM-Rollen (Identity and Access Management) auf Organisationsebene zu, um auf den Google SecOps-Bereich zuzugreifen:

- Chronicle Service Admin (

roles/chroniclesm.admin): IAM-Rolle zum Ausführen aller Aktivitäten. - Chronicle Service Viewer (

roles/chroniclesm.viewer): IAM-Rolle, um nur den Status der Aufnahme anzeigen zu lassen. - Sicherheitscenter-Administratorbearbeiter (

roles/securitycenter.adminEditor): Erforderlich, um die Aufnahme von Cloud-Asset-Metadaten zu aktivieren.

- Chronicle Service Admin (

Wenn Sie Cloud-Asset-Metadaten aktivieren möchten, müssen Sie die Organisation in Security Command Center einrichten. Weitere Informationen finden Sie unter Aktivierung auf Organisationsebene – Übersicht.

IAM-Rollen zuweisen

Sie können die erforderlichen IAM-Rollen entweder über die Google Cloud Console oder die gcloud CLI zuweisen.

So weisen Sie IAM-Rollen mit der Google Cloud Console zu:

Melden Sie sich in der Google Cloud -Organisation an, mit der Sie eine Verbindung herstellen möchten, und wechseln Sie mit Produkte > IAM & Verwaltung > IAM zum IAM-Bildschirm.

Wählen Sie auf dem Bildschirm IAM den Nutzer aus und klicken Sie auf Mitglied bearbeiten.

Klicken Sie auf dem Bildschirm „Berechtigungen bearbeiten“ auf Weitere Rolle hinzufügen und suchen Sie nach Google SecOps, um die IAM-Rollen zu finden.

Nachdem Sie die Rollen zugewiesen haben, klicken Sie auf Speichern.

Führen Sie die folgenden Schritte aus, um IAM-Rollen mit der Google Cloud CLI zuzuweisen:

Führen Sie

gcloud initaus, um zu prüfen, ob Sie in der richtigen Organisation und im richtigen Projekt angemeldet sind.Führen Sie den folgenden Befehl aus, um die IAM-Rolle „Chronicle Service Admin“ mit

gcloudzuzuweisen:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.adminErsetzen Sie Folgendes:

ORGANIZATION_ID: die numerische Organisations-ID.USER_EMAIL: Die E-Mail-Adresse des Nutzers.

Führen Sie den folgenden Befehl aus, um die IAM-Rolle „Chronicle Service Viewer“ mit

gcloudzuzuweisen:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.viewerFühren Sie den folgenden Befehl aus, um die IAM-Rolle „Security Center Admin Editor“ (Sicherheitscenter-Administratorbearbeiter) mit

gcloudzuzuweisen:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/securitycenter.adminEditor`

Direkte Aufnahme von Google Cloudaktivieren

Die Schritte zum Aktivieren der direkten Aufnahme aus Google Cloud sind je nach Inhaberschaft des Projekts, an das Ihre Google SecOps-Instanz gebunden ist, unterschiedlich.

Wenn es an ein Projekt gebunden ist, das Ihnen gehört und das Sie verwalten, folgen Sie der Anleitung unter Erfassung konfigurieren, wenn das Projekt dem Kunden gehört. So können Sie die Datenerfassung für mehrere Google Cloud Organisationen konfigurieren.

Wenn sie an ein Projekt gebunden ist, das Google Cloud gehört und verwaltet wird, folgen Sie der Anleitung unter Erfassung für ein von Google verwaltetes Projekt konfigurieren.

Nachdem Sie die direkte Aufnahme konfiguriert haben, werden Ihre Google Cloud -Daten an Google SecOps gesendet. Sie können die Analysefunktionen von Google SecOps verwenden, um sicherheitsrelevante Probleme zu untersuchen.

Erfassung konfigurieren, wenn das Projekt dem Kunden gehört

Führen Sie die folgenden Schritte aus, wenn Sie Inhaber des Google Cloud -Projekts sind.

Sie können die direkte Aufnahme aus mehreren Organisationen über dieselbe Konfigurationsseite auf Projektebene konfigurieren. So erstellen Sie eine neue Konfiguration und bearbeiten eine vorhandene Konfiguration:

Wenn Sie eine vorhandene Google SecOps-Instanz migrieren, sodass sie an ein Projekt gebunden wird, das Ihnen gehört, und die direkte Aufnahme vor der Migration konfiguriert wurde, wird auch die Konfiguration für die direkte Aufnahme migriert.

- Rufen Sie in der Google Cloud Console die Seite Google SecOps > Ingestion Settings auf.

Rufen Sie die Seite Google SecOps auf. - Wählen Sie das Projekt aus, das an Ihre Google SecOps-Instanz gebunden ist.

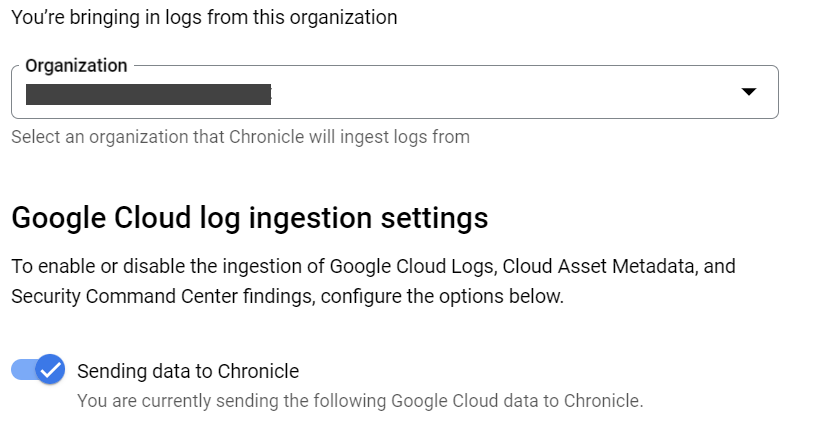

Wählen Sie im Menü Organisation die Organisation aus, aus der Protokolle exportiert werden sollen. Im Menü werden Organisationen angezeigt, auf die Sie Zugriff haben. Die Liste kann Organisationen enthalten, die nicht mit der Google SecOps-Instanz verknüpft sind. Sie können keine Organisation konfigurieren, die Daten an eine andere Google SecOps-Instanz sendet.

Klicken Sie im Bereich Google Cloud Ingestion setting (Google Cloud-Aufnahmeeinstellung) auf die Ein/Aus-Schaltfläche Sending data to Google Security Operations (Daten an Google Security Operations senden), damit Logs an Google SecOps gesendet werden.

Wählen Sie eine oder mehrere der folgenden Optionen aus, um den Typ der an Google SecOps gesendeten Daten zu definieren:

- Google Cloud Logging: Weitere Informationen zu dieser Option finden Sie unter Google Cloud -Logs exportieren.

- Cloud-Asset-Metadaten: Weitere Informationen zu dieser Option finden Sie unter Asset-Metadaten exportieren. Google Cloud

- Security Center Premium-Ergebnisse: Weitere Informationen zu dieser Option finden Sie unter Security Center Premium-Ergebnisse exportieren.

Konfigurieren Sie im Bereich Filtereinstellungen für den Kundenexport Exportfilter, um die an Google SecOps gesendeten Cloud Logging-Daten anzupassen. Google Cloud Logtypen, die für den Export unterstützt werden

Wenn Sie Logs aus einer zusätzlichen Organisation in dieselbe Google SecOps-Instanz aufnehmen möchten, wählen Sie die Organisation im Menü Organisation aus und wiederholen Sie dann die Schritte zum Definieren des zu exportierenden Datentyps und der Exportfilter. Im Menü Organisation werden mehrere Organisationen aufgeführt.

Informationen zum Exportieren von Sensitive Data Protection-Daten (früher als Google Cloud Data Loss Prevention-Daten bezeichnet) nach Google SecOps finden Sie unter Sensitive Data Protection-Daten exportieren.

Erfassung für ein von Google verwaltetes Projekt konfigurieren

Wenn Google Cloud das Projekt gehört, gehen Sie so vor, um die direkte Aufnahme aus Ihrer Google Cloud -Organisation in Ihre Google SecOps-Instanz zu konfigurieren:

- Rufen Sie in der Google Cloud Console den Tab Google SecOps > Übersicht > Aufnahme auf. Zum Tab „Google SecOps Ingestion“

- Klicken Sie auf die Schaltfläche Einstellungen für die Aufnahme von Organisationen verwalten.

- Wenn die Meldung Seite ist für Projekte nicht aufrufbar angezeigt wird, wählen Sie eine Organisation aus und klicken Sie auf Auswählen.

- Geben Sie Ihren einmaligen Zugriffscode in das Feld Einmaliger Google SecOps-Zugriffscode ein.

- Klicken Sie auf das Kästchen Ich stimme den Nutzungsbedingungen von Google SecOps für die Verwendung meiner Google Cloud Daten zu.

- Klicken Sie auf Google SecOps verbinden.

- Rufen Sie den Tab Globale Einstellungen für die Aufnahme für die Organisation auf.

Wählen Sie den Typ der Daten aus, die gesendet werden sollen, indem Sie eine oder mehrere der folgenden Optionen aktivieren:

- Google Cloud Logging: Weitere Informationen zu dieser Option finden Sie unter Google Cloud Logs exportieren.

- Cloud Asset Metadata: Weitere Informationen zu dieser Option finden Sie unter Asset-Metadaten exportieren Google Cloud .

- Security Center Premium-Ergebnisse: Weitere Informationen zu dieser Option finden Sie unter Security Center Premium-Ergebnisse exportieren.

Rufen Sie den Tab Exportfiltereinstellungen auf.

Konfigurieren Sie im Bereich Filtereinstellungen für den Kundenexport Exportfilter, um die an Google SecOps gesendeten Cloud Logging-Daten anzupassen. Google Cloud Logtypen, die für den Export unterstützt werden

Informationen zum Exportieren von Sensitive Data Protection-Daten (früher als Google Cloud Data Loss Prevention-Daten bezeichnet) nach Google SecOps finden Sie unter Sensitive Data Protection-Daten exportieren.

Google Cloud -Logs exportieren

Nachdem Sie Cloud Logging aktiviert haben, können Sie Logdaten für die unterstütztenGoogle Cloud -Logtypen in Ihre Google SecOps-Instanz exportieren.

Wenn Sie Google Cloud -Logs nach Google SecOps exportieren möchten, stellen Sie die Ein/Aus-Schaltfläche Cloud-Logs aktivieren auf Aktiviert.

Für den Export unterstützte Logtypen

Sie können den Exportfilter der Logs anpassen, die nach Google SecOps exportiert werden sollen. Sie können Logtypen ein- oder ausschließen, indem Sie unterstützte Exportfilter hinzufügen oder entfernen, die in diesem Abschnitt aufgeführt sind.

Sie können die folgenden Google Cloud Logtypen in Ihre Google SecOps-Instanz exportieren. Die folgende Liste ist nach Logtyp und dem entsprechenden Google SecOps-Aufnahmelabel sortiert:

Cloud-Audit-Logs (

GCP_CLOUDAUDIT):Dazu gehören Logs zu Administratoraktivitäten, Zugriff, Systemereignissen, Access Transparency und abgelehnten Richtlinien.

log_id("cloudaudit.googleapis.com/activity")(wird vom Standardfilter exportiert)log_id("cloudaudit.googleapis.com/system_event")(wird vom Standardfilter exportiert)log_id("cloudaudit.googleapis.com/policy")log_id("cloudaudit.googleapis.com/access_transparency")

Cloud NAT-Logs (

GCP_CLOUD_NAT):log_id("compute.googleapis.com/nat_flows")

Cloud DNS-Logs (

GCP_DNS):log_id("dns.googleapis.com/dns_queries")(wird vom Standardfilter exportiert)

Cloud Next Generation Firewall-Logs (

GCP_FIREWALL):log_id("compute.googleapis.com/firewall")

GCP_IDS:log_id("ids.googleapis.com/threat")log_id("ids.googleapis.com/traffic")

GCP_LOADBALANCING:Dazu gehören Logs von Google Cloud Armor und Cloud Load Balancing.

log_id("requests")

GCP_CLOUDSQL:log_id("cloudsql.googleapis.com/mysql-general.log")log_id("cloudsql.googleapis.com/mysql.err")log_id("cloudsql.googleapis.com/postgres.log")log_id("cloudsql.googleapis.com/sqlagent.out")log_id("cloudsql.googleapis.com/sqlserver.err")

GCP_VPC_FLOW:log_id("compute.googleapis.com/vpc_flows")(nur für Regionen in den USA und der EU)

NIX_SYSTEM:log_id("syslog")log_id("authlog")log_id("securelog")log_id("osconfig.googleapis.com/patch_job")

LINUX_SYSMON:log_id("sysmon.raw")

WINEVTLOG:log_id("winevt.raw")log_id("windows_event_log")

BRO_JSON:log_id("zeek_json_streaming_conn")log_id("zeek_json_streaming_dhcp")log_id("zeek_json_streaming_dns")log_id("zeek_json_streaming_http")log_id("zeek_json_streaming_ssh")log_id("zeek_json_streaming_ssl")

KUBERNETES_NODE:log_id("events")log_id("stdout")log_id("stderr")

AUDITD:log_id("audit_log")

GCP_APIGEE_X:log_id("apigee.googleapis.com/ingress_instance")log_id("apigee.googleapis.com")log_id("apigee-logs")log_id("apigee")logName =~ "^projects/[\w\-]+/logs/apigee[\w\-\.]*$"

GCP_RECAPTCHA_ENTERPRISE:log_id("recaptchaenterprise.googleapis.com/assessment")log_id("recaptchaenterprise.googleapis.com/annotation")

GCP_RUN:log_id("run.googleapis.com/stderr")log_id("run.googleapis.com/stdout")log_id("run.googleapis.com/requests")log_id("run.googleapis.com/varlog/system")

GCP_NGFW_ENTERPRISE:log_id("networksecurity.googleapis.com/firewall_threat")

GCP_ABUSE_EVENTS:log_id("abuseevent.googleapis.com/abuseevent")

GCP_DNS_ATDlog_id("networksecurity.googleapis.com/dns_threat_events")

Einstellungen für Exportfilter anpassen

Standardmäßig werden Ihre Cloud-Audit-Logs (Administratoraktivitäten und Systemereignisse) und Cloud DNS-Logs an Ihre Google SecOps-Instanz gesendet. Sie können den Exportfilter jedoch anpassen, um bestimmte Arten von Logs ein- oder auszuschließen.

So definieren Sie einen benutzerdefinierten Filter für Ihre Logs:

Ermitteln Sie die Logs für Ihren benutzerdefinierten Filter mit dem Logbereichstool.

Kopieren Sie im Abschnitt Automatisch generierter Logfilter, der auf das Logbereichstool folgt, den generierten benutzerdefinierten Logfiltercode.

Rufen Sie in der Google Cloud Console die Seite Google SecOps auf und wählen Sie ein Projekt aus.

Rufen Sie die Seite Google SecOps auf.Starten Sie den Log-Explorer über den Link auf dem Tab Exportfiltereinstellungen.

Kopieren Sie die neue Abfrage in das Feld Abfrage und klicken Sie auf Abfrage ausführen, um sie zu testen.

Kopieren Sie die neue Abfrage in das Feld Logs Explorer > Query und klicken Sie dann auf Run Query, um sie zu testen.

Prüfen Sie, ob die übereinstimmenden Logs, die im Log-Explorer angezeigt werden, genau die sind, die Sie in Google SecOps exportieren möchten. Wenn der Filter fertig ist, kopieren Sie ihn in den Bereich Custom export filter settings (Benutzerdefinierte Exporteinstellungen für Filter) für Google SecOps.

Kehren Sie auf der Seite Google SecOps zum Bereich Benutzerdefinierte Exportfiltereinstellungen zurück.

Klicken Sie im Feld Exportfilter auf das Symbol Bearbeiten und fügen Sie den kopierten Filter in das Feld ein.

Klicken Sie auf Speichern.

Wenn die folgende Fehlermeldung angezeigt wird: „Mit dem angegebenen Filter sind möglicherweise nicht unterstützte Logtypen zulässig“, ist möglicherweise ein nicht unterstützter Logtyp im Exportfilter enthalten. Entfernen Sie den nicht unterstützten Logtyp aus dem Exportfilter. Nur Logtypen einbeziehen, die unter Google Cloud Für den Export unterstützte Logtypen aufgeführt sind.

Wenn das Speichern erfolgreich ist, wird Ihr neuer benutzerdefinierter Filter auf alle neuen Logs angewendet, die in Ihre Google SecOps-Instanz exportiert werden.

Optional: Wenn Sie den Exportfilter auf die Standardversion zurücksetzen möchten, speichern Sie eine Kopie Ihres benutzerdefinierten Filters und klicken Sie dann auf Auf Standard zurücksetzen.

Filter für Cloud-Audit-Logs anpassen

Von Cloud-Audit-Logs geschriebene Logs zum Datenzugriff können ein großes Datenvolumen ohne viel Wert für die Bedrohungserkennung erzeugen. Wenn Sie diese Logs an Google SecOps senden, sollten Sie Logs herausfiltern, die durch Routineaktivitäten generiert werden.

Der folgende Exportfilter erfasst Datenzugriffslogs und schließt Ereignisse mit hohem Volumen wie Lese- und Listenvorgänge von Cloud Storage und Cloud SQL aus:

( log_id("cloudaudit.googleapis.com/data_access")

AND NOT protoPayload.methodName =~ "^storage\.(buckets|objects)\.(get|list)$"

AND NOT protoPayload.request.cmd = "select"

AND NOT protoPayload.methodName =~ "^google\.spanner\.v1\.Spanner\.(ExecuteStreamingSql|BeginTransaction|Commit)$" )

Weitere Informationen zum Optimieren von Datenzugriffslogs, die von Cloud-Audit-Logs generiert werden, finden Sie unter Umfang der Audit-Logs zum Datenzugriff verwalten.

Beispiele für Exportfilter

Die folgenden Beispiele für Exportfilter veranschaulichen, wie Sie bestimmte Arten von Logs in den Export in Ihre Google SecOps-Instanz ein- oder ausschließen können.

Beispiel für Exportfilter: Zusätzliche Logtypen einbeziehen

Mit dem folgenden Exportfilter werden zusätzlich zu den Standardlogs auch Access Transparency-Logs exportiert:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

log_id("cloudaudit.googleapis.com/access_transparency")

Beispiel für Exportfilter: Zusätzliche Logs aus einem bestimmten Projekt einbeziehen

Mit dem folgenden Exportfilter werden zusätzlich zu den Standardlogs auch Access Transparency-Logs aus einem bestimmten Projekt exportiert:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "projects/my-project-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Beispiel für Exportfilter: Zusätzliche Logs aus einem bestimmten Ordner einbeziehen

Mit dem folgenden Exportfilter werden zusätzlich zu den Standardlogs auch Access Transparency-Logs aus einem bestimmten Ordner exportiert:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "folders/my-folder-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Beispiel für Exportfilter: Logs aus einem bestimmten Projekt ausschließen

Mit dem folgenden Exportfilter werden die Standardlogs aus der gesamten Google Cloud -Organisation mit Ausnahme eines bestimmten Projekts exportiert:

(log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event")) AND

(NOT logName =~ "^projects/my-project-id/logs/.*$")

Google Cloud Asset-Metadaten exportieren

Sie können Ihre Google Cloud Asset-Metadaten aus Cloud Asset Inventory nach Google SecOps exportieren. Diese Asset-Metadaten stammen aus Ihrem Cloud Asset Inventory und enthalten Informationen zu Ihren Assets, Ressourcen und Identitäten, darunter:

- Umgebung

- Ort

- Zone

- Hardwaremodelle

- Zugriffssteuerungsbeziehungen zwischen Ressourcen und Identitäten

Die folgenden Arten von Google Cloud Asset-Metadaten werden in Ihre Google SecOps-Instanz exportiert:

GCP_BIGQUERY_CONTEXTGCP_COMPUTE_CONTEXTGCP_IAM_CONTEXTGCP_IAM_ANALYSISGCP_STORAGE_CONTEXTGCP_CLOUD_FUNCTIONS_CONTEXTGCP_SQL_CONTEXTGCP_NETWORK_CONNECTIVITY_CONTEXTGCP_RESOURCE_MANAGER_CONTEXT

Im Folgenden finden Sie Beispiele für Google Cloud -Asset-Metadaten:

- Name der Anwendung:

Google-iamSample/0.1 - Projektname:

projects/my-project

Wenn Sie Google Cloud Asset-Metadaten nach Google SecOps exportieren möchten, stellen Sie den Schieberegler Cloud Asset Metadata auf Aktiviert.

Weitere Informationen zum Exportieren bestimmter Kontextlogs und zum Aufnehmen in Google SecOps finden Sie unter Standardkonfiguration und Aufnahme von Parsern. Suchen Sie dort nach „context“ oder „analysis“.

Security Command Center-Ergebnisse exportieren

Sie können Event Threat Detection-Ergebnisse und alle anderen Ergebnisse aus Security Command Center Premium nach Google SecOps exportieren.

Google SecOps unterstützt die folgenden Security Command Center-Ergebnisklassen:

ERRORMISCONFIGURATIONOBSERVATIONPOSITIVE_VALIDATIONPOSTURE_VIOLATIONTHREATTOXIC_COMBINATIONUNSPECIFIEDVULNERABILITY

Weitere Informationen zu ETD-Ergebnissen finden Sie unter Event Threat Detection – Übersicht.

Wenn Sie Ihre Security Command Center Premium-Ergebnisse nach Google SecOps exportieren möchten, stellen Sie den Schieberegler Security Command Center Premium-Ergebnisse auf Aktiviert.

Daten zum Schutz sensibler Daten exportieren

Sie können Ihre Daten zum Schutz sensibler Daten in Google SecOps exportieren.

So nehmen Sie Asset-Metadaten zum Schutz sensibler Daten (DLP_CONTEXT) auf:

- Aktivieren Sie die Aufnahme von Google Cloud -Daten, indem Sie den vorherigen Abschnitt in diesem Dokument durchgehen.

- Konfigurieren Sie Sensitive Data Protection so, dass Profildaten erstellt werden.

- Legen Sie die Scankonfiguration auf Datenprofile in Google SecOps veröffentlichen fest.

Weitere Informationen zum Erstellen von Datenprofilen für BigQuery-Daten finden Sie in der Dokumentation zum Schutz sensibler Daten.

Google Cloud -Datenaufnahme deaktivieren

Die Schritte zum Deaktivieren der direkten Aufnahme von Daten aus Google Cloud variieren je nach Konfiguration von Google SecOps. Wählen Sie eine der folgenden Optionen aus:

Wenn Ihre Google SecOps-Instanz an ein Projekt gebunden ist, das Ihnen gehört und das Sie verwalten, führen Sie die folgenden Schritte aus:

- Wählen Sie das Projekt aus, das an Ihre Google SecOps-Instanz gebunden ist.

- Rufen Sie in der Google Cloud Console unter Google SecOps den Tab Aufnahme auf.

Rufen Sie die Seite Google SecOps auf. - Wählen Sie im Menü Organisation die Organisation aus, aus der Protokolle exportiert werden.

- Stellen Sie die Ein/Aus-Schaltfläche Daten werden an Google Security Operations gesendet auf Deaktiviert.

- Wenn Sie den Datenexport aus mehreren Organisationen konfiguriert und diese ebenfalls deaktivieren möchten, führen Sie diese Schritte für jede Organisation aus.

Wenn Ihre Google SecOps-Instanz an ein Projekt gebunden ist, das Google Cloud gehört und verwaltet wird, führen Sie die folgenden Schritte aus:

- Rufen Sie in der Google Cloud Console die Seite Google SecOps > Ingestion (Aufnahme) auf.

Rufen Sie die Seite Google SecOps auf. - Wählen Sie im Ressourcenmenü die Organisation aus, die an Ihre Google SecOps-Instanz gebunden ist und aus der Sie Daten aufnehmen.

- Aktivieren Sie das Kästchen Ich möchte die Verbindung zu Google SecOps trennen und das Senden von Google Cloud -Logs an Google SecOps beenden.

- Klicken Sie auf Google SecOps trennen.

- Rufen Sie in der Google Cloud Console die Seite Google SecOps > Ingestion (Aufnahme) auf.

Aufnahmerate steuern

Wenn die Datenaufnahmerate für einen Mandanten einen bestimmten Schwellenwert erreicht, schränkt Google Security Operations die Aufnahmerate für neue Datenfeeds ein, um zu verhindern, dass sich eine Quelle mit einer hohen Aufnahmerate auf die Aufnahmerate einer anderen Datenquelle auswirkt. In diesem Fall kommt es zu einer Verzögerung, aber es gehen keine Daten verloren. Der Schwellenwert wird durch das Aufnahmevolumen und den Nutzungsverlauf des Mandanten bestimmt.

Sie können eine Erhöhung des Ratenlimits anfordern, indem Sie sich an Cloud Customer Care wenden.

Fehlerbehebung

- Wenn die Beziehungen zwischen Ressourcen und Identitäten in Ihrer Google SecOps-Instanz fehlen, deaktivieren Sie die direkte Aufnahme von Logdaten in Google SecOps und aktivieren Sie sie dann wieder.

- Google Cloud Asset-Metadaten werden regelmäßig in Google SecOps aufgenommen. Es kann einige Stunden dauern, bis Änderungen in der Google SecOps-Benutzeroberfläche und in den APIs angezeigt werden.

Wenn Sie dem Exportfilter einen Logtyp hinzufügen, wird möglicherweise die Meldung „Mit dem angegebenen Filter sind möglicherweise nicht unterstützte Logtypen zulässig“ angezeigt.

Problemumgehung: Nehmen Sie nur Logtypen in den Exportfilter auf, die in der folgenden Liste aufgeführt sind: Google Cloud Für den Export unterstützte Logtypen.

Nächste Schritte

- Öffnen Sie Ihre Google SecOps-Instanz mit der kundenspezifischen URL, die von Ihrem Google SecOps-Ansprechpartner bereitgestellt wurde.

- Weitere Informationen zu Google SecOps

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten