Auf dieser Seite wird der Dienst zur Erkennung sensibler Daten beschrieben. Mit diesem Dienst können Sie ermitteln, wo sich sensible Daten und Daten mit hohem Risiko in Ihrer Organisation befinden.

Übersicht

Mit dem Erkennungsdienst können Sie Daten in Ihrer Organisation schützen, indem Sie ermitteln, wo sich sensible Daten und Daten mit hohem Risiko befinden. Wenn Sie eine Scankonfiguration für die Erkennung erstellen, scannt Sensitive Data Protection Ihre Ressourcen, um die Daten zu ermitteln, die für die Profilerstellung infrage kommen. Anschließend werden Profile Ihrer Daten generiert. Solange die Erkennungskonfiguration aktiv ist, erstellt Sensitive Data Protection automatisch Profile für Daten, die Sie hinzufügen und ändern. Sie können Datenprofile für die gesamte Organisation, einzelne Ordner und einzelne Projekte generieren.

Jedes Datenprofil ist eine Reihe von Statistiken und Metadaten, die der Ermittlungsdienst beim Scannen einer unterstützten Ressource erfasst. Die Statistiken umfassen die vorhergesagten infoTypes sowie das berechnete Datenrisiko und die Vertraulichkeitsstufen Ihrer Daten. Verwenden Sie diese Informationen, um fundierte Entscheidungen darüber zu treffen, wie Sie Ihre Daten schützen, freigeben und verwenden.

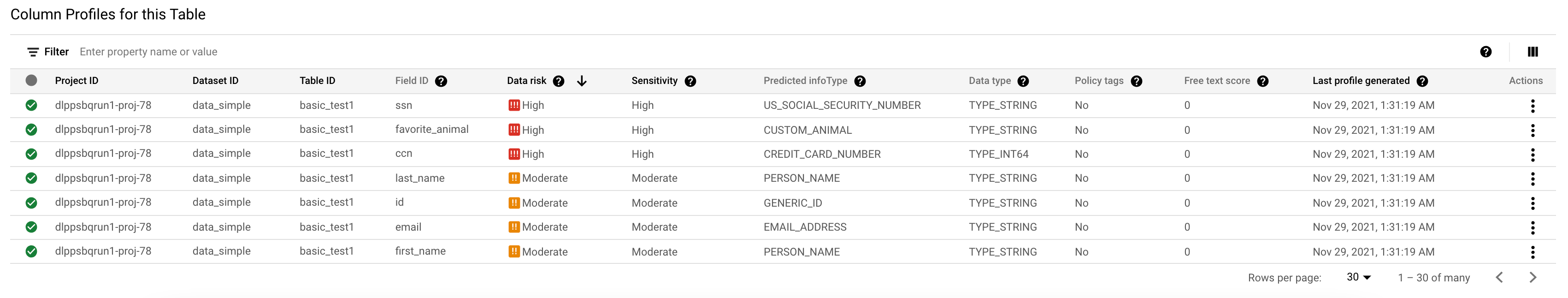

Datenprofile werden mit unterschiedlichem Detaillierungsgrad generiert. Wenn Sie beispielsweise BigQuery-Daten profilieren, werden Profile auf Projekt-, Tabellen- und Spaltenebene generiert.

Die folgende Abbildung zeigt eine Liste von Datenprofilen auf Spaltenebene. Klicken Sie auf das Bild, um es zu vergrößern.

Eine Liste der in jedem Datenprofil enthaltenen Statistiken und Metadaten finden Sie in der Referenz zu Messwerten.

Weitere Informationen zur Ressourcenhierarchie von Google Cloud finden Sie unter Ressourcenhierarchie.

Generierung von Datenprofilen

Zum Generieren von Datenprofilen erstellen Sie eine Erkennungs-Scankonfiguration (auch als Datenprofilkonfiguration bezeichnet). In dieser Scankonfiguration legen Sie den Umfang des Erkennungsvorgangs und den Typ der Daten fest, die Sie profilieren möchten. In der Scan-Konfiguration können Sie Filter festlegen, um Teilmengen von Daten anzugeben, die Sie profilieren oder überspringen möchten. Sie können auch den Zeitplan für das Profiling festlegen.

Beim Erstellen einer Scankonfiguration legen Sie auch die zu verwendende Inspektionsvorlage fest. In der Inspektionsvorlage geben Sie die Typen sensibler Daten (auch infoTypes genannt) an, nach denen der Schutz sensibler Daten suchen muss.

Wenn Sensitive Data Protection Datenprofile erstellt, werden Ihre Daten anhand Ihrer Scankonfiguration und Inspektionsvorlage analysiert.

Der Schutz sensibler Daten erstellt Profile für Daten neu, wie unter Häufigkeit der Datenprofilerstellung beschrieben. Sie können die Häufigkeit der Profilerstellung in Ihrer Scankonfiguration anpassen, indem Sie einen Zeitplan erstellen. Informationen dazu, wie Sie den Discovery-Dienst zwingen, Ihre Daten neu zu profilieren, finden Sie unter Neues Profiling erzwingen.

Erkennungstypen

In diesem Abschnitt werden die Arten von Ermittlungsvorgängen beschrieben, die Sie ausführen können, sowie die unterstützten Datenressourcen.

Erkennung für BigQuery und BigLake

Wenn Sie BigQuery-Daten profilieren, werden Datenprofile auf Projekt-, Tabellen- und Spaltenebene generiert. Nachdem Sie eine BigQuery-Tabelle profiliert haben, können Sie die Ergebnisse genauer untersuchen.

Sensitive Data Protection erstellt Profile für Tabellen, die von der BigQuery Storage Read API unterstützt werden, einschließlich der folgenden:

- Standard-BigQuery-Tabellen

- Tabellen-Snapshots

- In Cloud Storage gespeicherte BigLake-Tabellen

Folgendes wird nicht unterstützt:

- BigQuery Omni-Tabellen.

- Tabellen, in denen die Größe der serialisierten Daten einzelner Zeilen die von der BigQuery Storage Read API unterstützte maximale Größe der serialisierten Daten von 128 MB überschreitet.

- Externe Nicht-BigLake-Tabellen wie Google-Tabellen.

Informationen zum Erstellen von Profilen für BigQuery-Daten finden Sie in den folgenden Artikeln:

- BigQuery-Daten in einem einzelnen Projekt profilieren

- BigQuery-Daten in einer Organisation oder einem Ordner profilieren

Weitere Informationen zu BigQuery finden Sie in der BigQuery-Dokumentation.

Discovery für Cloud SQL

Wenn Sie Cloud SQL-Daten profilieren, werden Datenprofile auf Projekt-, Tabellen- und Spaltenebene generiert. Bevor die Ermittlung beginnen kann, müssen Sie die Verbindungsdetails für jede Cloud SQL-Instanz angeben, die profiliert werden soll.

Informationen zum Erstellen von Profilen für Cloud SQL-Daten finden Sie in den folgenden Abschnitten:

- Cloud SQL-Daten in einem einzelnen Projekt profilieren

- Cloud SQL-Daten in einer Organisation oder einem Ordner profilieren

Weitere Informationen zu Cloud SQL finden Sie in der Cloud SQL-Dokumentation.

Erkennung für Cloud Storage

Wenn Sie Cloud Storage-Daten profilieren, werden Datenprofile auf Bucket-Ebene generiert. Der Schutz sensibler Daten gruppiert die erkannten Dateien in Dateicluster und bietet eine Zusammenfassung für jeden Cluster.

Informationen zum Erstellen von Profilen für Cloud Storage-Daten finden Sie in den folgenden Abschnitten:

- Cloud Storage-Daten in einem einzelnen Projekt analysieren

- Cloud Storage-Daten in einer Organisation oder einem Ordner analysieren

Weitere Informationen zu Cloud Storage finden Sie in der Cloud Storage-Dokumentation.

Discovery für Vertex AI

Wenn Sie ein Vertex AI-Dataset profilieren, generiert Sensitive Data Protection ein Datenprofil für den Dateispeicher oder ein Datenprofil für die Tabelle, je nachdem, wo Ihre Trainingsdaten gespeichert sind: Cloud Storage oder BigQuery.

Hier finden Sie weitere Informationen:

- Auffinden sensibler Daten für Vertex AI

- Vertex AI-Daten in einem einzelnen Projekt profilieren

- Vertex AI-Daten in einer Organisation oder einem Ordner profilieren

Weitere Informationen zu Vertex AI finden Sie in der Dokumentation zu Vertex AI.

Erkennung für andere Cloud-Anbieter

Wenn Sie S3-Daten profilieren, werden Datenprofile auf Bucket-Ebene generiert. Wenn Sie Azure Blob Storage-Daten profilieren, werden Datenprofile auf Containerebene generiert.

In beiden Fällen gruppiert Sensitive Data Protection die erkannten Dateien in Dateicluster und stellt für jeden Cluster eine Zusammenfassung bereit.

Hier finden Sie weitere Informationen:

Cloud Run-Umgebungsvariablen

Der Discovery-Dienst kann das Vorhandensein von Secrets in Umgebungsvariablen von Cloud Run-Funktionen und Cloud Run-Dienstrevisionen erkennen und alle Ergebnisse an Security Command Center senden. Es werden keine Datenprofile generiert.

Weitere Informationen finden Sie unter Secrets in Umgebungsvariablen an Security Command Center melden.

Rollen, die zum Konfigurieren und Aufrufen von Datenprofilen erforderlich sind

In den folgenden Abschnitten sind die erforderlichen Nutzerrollen nach ihrem Zweck kategorisiert. Je nachdem, wie Ihre Organisation eingerichtet ist, können Sie unterschiedliche Personen verschiedene Aufgaben ausführen lassen. Beispielsweise kann sich die Person, die Datenprofile konfiguriert, von der Person unterscheiden, die sie regelmäßig überwacht.

Rollen, die für die Arbeit mit Datenprofilen auf Organisations- oder Ordnerebene erforderlich sind

Mit diesen Rollen können Sie Datenprofile auf Organisations- oder Ordnerebene konfigurieren und aufrufen.

Achten Sie darauf, dass diese Rollen den richtigen Personen auf Organisationsebene zugewiesen werden. Alternativ kann Ihr Google Cloud -Administrator benutzerdefinierte Rollen erstellen, die nur die relevanten Berechtigungen haben.

| Zweck | Vordefinierte Rolle | Relevante Berechtigungen |

|---|---|---|

| Konfiguration für Erkennungsscan erstellen und Datenprofile ansehen | DLP Administrator (roles/dlp.admin)

|

|

| Erstellen Sie ein Projekt, das als Dienst-Agent-Container1 verwendet werden soll. | Projektersteller (roles/resourcemanager.projectCreator) |

|

| Zugriff auf die Auffindbarkeit gewähren2 | Eine der folgenden:

|

|

| Datenprofile ansehen (schreibgeschützt) | Leser von DLP-Datenprofilen (roles/dlp.dataProfilesReader) |

|

DLP-Leser (roles/dlp.reader) |

|

1 Wenn Sie nicht die Rolle „Projektersteller“ (roles/resourcemanager.projectCreator) haben, können Sie trotzdem eine Scankonfiguration erstellen. Der Dienst-Agent-Container, den Sie verwenden, muss jedoch ein vorhandenes Projekt sein.

2 Wenn Sie nicht die Rolle „Organisationsadministrator“ (roles/resourcemanager.organizationAdmin) oder „Sicherheitsadministrator“ (roles/iam.securityAdmin) haben, können Sie trotzdem eine Scankonfiguration erstellen. Nachdem Sie die Scankonfiguration erstellt haben, muss jemand in Ihrer Organisation, der eine dieser Rollen hat, dem Dienst-Agent Zugriff auf die Ermittlung gewähren.

Rollen, die für die Arbeit mit Datenprofilen auf Projektebene erforderlich sind

Mit diesen Rollen können Sie Datenprofile auf Projektebene konfigurieren und ansehen.

Achten Sie darauf, dass diese Rollen den richtigen Personen auf Projektebene zugewiesen werden. Alternativ kann Ihr Google Cloud -Administrator benutzerdefinierte Rollen erstellen, die nur die relevanten Berechtigungen haben.

| Zweck | Vordefinierte Rolle | Relevante Berechtigungen |

|---|---|---|

| Datenprofile konfigurieren und ansehen | DLP Administrator (roles/dlp.admin)

|

|

| Datenprofile ansehen (schreibgeschützt) | Leser von DLP-Datenprofilen (roles/dlp.dataProfilesReader) |

|

DLP-Leser (roles/dlp.reader) |

|

Konfiguration des Erkennungsscans

Eine Erkennungsscankonfiguration (manchmal auch als Erkennungskonfiguration oder Scankonfiguration bezeichnet) gibt an, wie Sensitive Data Protection Ihre Daten profilieren soll. Sie umfasst die folgenden Einstellungen:

- Bereich (Organisation, Ordner oder Projekt) des Erkennungsvorgangs

- Art der Ressource für die Profilerstellung

- Inspektionsvorlagen, die verwendet werden sollen

- Scan-Häufigkeit

- Bestimmte Teilmengen von Daten, die in die Ermittlung einbezogen oder aus ihr ausgeschlossen werden sollen

- Aktionen, die Sensitive Data Protection nach der Erkennung ausführen soll, z. B. in welchen Google Cloud Diensten die Profile veröffentlicht werden sollen

- Dienst-Agent für Erkennungsvorgänge

Informationen zum Erstellen einer Konfiguration für Discovery-Scans finden Sie auf den folgenden Seiten:

Discovery für BigQuery-Daten

Discovery für Cloud SQL-Daten

Erkennung von Cloud Storage-Daten

Discovery für Vertex AI-Daten

Secrets in Cloud Run-Umgebungsvariablen an Security Command Center melden (keine Profile generiert)

Bereiche der Scankonfiguration

Sie können eine Scankonfiguration auf den folgenden Ebenen erstellen:

- Organisation

- Ordner

- Projekt

- Einzelne Datenressource

Wenn auf Organisations- und Ordnerebene zwei oder mehr aktive Scankonfigurationen dasselbe Projekt in ihrem Bereich haben, ermittelt Sensitive Data Protection, welche Scankonfiguration Profile für dieses Projekt generieren kann. Weitere Informationen finden Sie auf dieser Seite unter Scan-Konfigurationen überschreiben.

Eine Scankonfiguration auf Projektebene kann immer ein Profil für das Zielprojekt erstellen und konkurriert nicht mit anderen Konfigurationen auf der Ebene des übergeordneten Ordners oder der Organisation.

Eine Konfiguration für den Scan einer einzelnen Ressource soll Ihnen helfen, das Profiling für eine einzelne Datenressource zu testen.

Speicherort der Scankonfiguration

Wenn Sie zum ersten Mal eine Scankonfiguration erstellen, geben Sie an, wo Sensitive Data Protection sie speichern soll. Alle nachfolgenden Scankonfigurationen, die Sie erstellen, werden in derselben Region gespeichert.

Wenn Sie beispielsweise eine Scankonfiguration für Ordner A erstellen und in der Region us-west1 speichern, wird jede Scankonfiguration, die Sie später für andere Ressourcen erstellen, auch in dieser Region gespeichert.

Metadaten zu den zu profilierenden Daten werden in dieselbe Region kopiert wie Ihre Scankonfigurationen. Die Daten selbst werden jedoch nicht verschoben oder kopiert. Weitere Informationen finden Sie unter Überlegungen zum Datenstandort.

Inspektionsvorlage

Eine Inspektionsvorlage gibt an, nach welchen Informationstypen (oder infoTypes) Sensitive Data Protection beim Scannen Ihrer Daten sucht. Hier geben Sie eine Kombination aus integrierten infoTypes und optionalen benutzerdefinierten infoTypes an.

Außerdem können Sie eine Wahrscheinlichkeitsebene angeben, um einzugrenzen, was Sensitive Data Protection als Übereinstimmung betrachtet. Sie können Regelsätze hinzufügen, um unerwünschte Ergebnisse auszuschließen oder zusätzliche Ergebnisse einzubeziehen.

Wenn Sie eine Inspektionsvorlage ändern, die von der Scankonfiguration verwendet wird, werden die Änderungen standardmäßig nur auf zukünftige Scans angewendet. Ihre Aktion führt nicht zu einem erneuten Profiling Ihrer Daten.

Wenn Sie möchten, dass Änderungen an der Inspektionsvorlage dazu führen, dass für die betroffenen Daten ein neues Profil erstellt wird, fügen Sie Ihrer Scankonfiguration einen Zeitplan hinzu oder aktualisieren Sie ihn und aktivieren Sie die Option, Daten neu zu profilieren, wenn sich die Inspektionsvorlage ändert. Weitere Informationen finden Sie unter Häufigkeit der Datenprofilerstellung.

Sie benötigen eine Inspektionsvorlage in jeder Region, in der Sie Daten haben, für die ein Profil erstellt werden soll. Wenn Sie eine einzelne Vorlage für mehrere Regionen verwenden möchten, können Sie eine Vorlage verwenden, die in der Region global gespeichert ist. Wenn Sie aufgrund von Organisationsrichtlinien keine Inspektionsvorlage in der Region global erstellen können, müssen Sie für jede Region eine eigene Inspektionsvorlage festlegen. Weitere Informationen finden Sie unter Überlegungen zum Datenstandort.

Inspektionsvorlagen sind eine Kernkomponente der Plattform für den Schutz sensibler Daten. Datenprofile verwenden dieselben Inspektionsvorlagen, die Sie in allen Diensten zum Schutz sensibler Daten verwenden können. Weitere Informationen zu Inspektionsvorlagen finden Sie unter Vorlagen.

Dienst-Agent-Container und Dienst-Agent

Wenn Sie eine Scankonfiguration für Ihre Organisation oder einen Ordner erstellen, müssen Sie in Sensitive Data Protection einen Dienst-Agent-Container angeben. Ein Dienst-Agent-Container ist ein Google Cloud Projekt, das von Sensitive Data Protection verwendet wird, um abgerechnete Gebühren im Zusammenhang mit Profilierungsvorgängen auf Organisations- und Ordnerebene zu erfassen.

Der Dienst-Agent-Container enthält einen Dienst-Agent, den Sensitive Data Protection verwendet, um in Ihrem Namen Datenprofile zu erstellen. Sie benötigen einen Dienst-Agent, um sich bei Sensitive Data Protection und anderen APIs zu authentifizieren. Ihr Dienst-Agent muss alle erforderlichen Berechtigungen für den Zugriff auf und die Profilerstellung für Ihre Daten haben. Die ID des Dienst-Agents hat das folgende Format:

service-PROJECT_NUMBER@dlp-api.iam.gserviceaccount.com

Dabei ist PROJECT_NUMBER die numerische Kennung des Dienst-Agent-Containers.

Beim Festlegen des Dienst-Agent-Containers können Sie ein vorhandenes Projekt auswählen. Wenn das ausgewählte Projekt einen Dienst-Agent enthält, erteilt Sensitive Data Protection diesem Dienst-Agent die erforderlichen IAM-Berechtigungen. Wenn für das Projekt kein Dienst-Agent vorhanden ist, erstellt Sensitive Data Protection einen Dienst-Agent und erteilt diesem automatisch Berechtigungen zur Datenprofilerstellung.

Alternativ können Sie festlegen, dass der Schutz sensibler Daten den Dienst-Agent-Container und den Dienst-Agent automatisch erstellt. Der Schutz sensibler Daten gewährt dem Dienst-Agent automatisch Berechtigungen zur Datenprofilerstellung.

In beiden Fällen wird, falls Sensitive Data Protection Ihrem Dienst-Agent keinen Zugriff auf die Datenprofilerstellung gewährt, ein Fehler angezeigt, wenn Sie die Scan-Konfigurationsdetails ansehen.

Für Scankonfigurationen auf Projektebene benötigen Sie keinen Dienst-Agent-Container. Das Projekt, für das Sie ein Profil erstellen, dient dem Zweck des Dienst-Agent-Containers. Zum Ausführen von Profiling-Vorgängen verwendet Sensitive Data Protection den Dienst-Agent dieses Projekts.

Zugriff auf die Datenprofilerstellung auf Organisations- oder Ordnerebene

Wenn Sie die Profilerstellung auf Organisations- oder Ordnerebene konfigurieren, versucht Sensitive Data Protection, Ihrem Dienst-Agent automatisch Zugriff auf die Datenprofilerstellung zu gewähren. Wenn Sie jedoch nicht die Berechtigungen zum Zuweisen von IAM-Rollen haben, kann Sensitive Data Protection diese Aktion nicht in Ihrem Namen ausführen. Eine Person mit diesen Berechtigungen in Ihrer Organisation, z. B. ein Google Cloud -Administrator, muss Ihrem Dienst-Agent Zugriff auf die Datenprofilerstellung gewähren.

Häufigkeit der Datenprofilerstellung

Nachdem Sie eine Scankonfiguration für die Erkennung für eine bestimmte Ressource erstellt haben, führt Sensitive Data Protection einen ersten Scan aus und erstellt Profile für die Daten im Bereich Ihrer Scankonfiguration.

Nach dem ersten Scan überwacht Sensitive Data Protection die profilierte Ressource kontinuierlich. Daten, die der Ressource hinzugefügt werden, werden kurz danach automatisch analysiert.

Standardmäßige Häufigkeit der Profilerstellung

Die Standardhäufigkeit für die Profilerstellung hängt vom Erkennungstyp Ihrer Scankonfiguration ab:

- BigQuery-Profiling: Warten Sie für jede Tabelle 30 Tage und führen Sie dann ein neues Profiling durch, wenn sich das Schema, die Tabellenzeilen oder die Prüfvorlage geändert haben.

- Cloud SQL-Profiling: Warten Sie für jede Tabelle 30 Tage und erstellen Sie dann ein neues Profil für die Tabelle, wenn sich das Schema oder die Vorlage für die Überprüfung geändert hat.

- Vertex AI-Profiling: Warten Sie für jedes Dataset 30 Tage und erstellen Sie dann ein neues Profil für das Dataset, wenn sich die Prüfungsvorlage geändert hat.

Profilierung des Dateispeichers: Warten Sie für jeden Dateispeicher in Google Cloud oder in anderen Clouds 30 Tage und erstellen Sie dann ein neues Profil, wenn sich die Inspektionsvorlage geändert hat.

Beim Schutz sensibler Daten wird der Begriff Dateispeicher für einen Bucket oder Container für die Dateispeicherung verwendet.

Häufigkeit der Profilanpassung anpassen

In der Scan-Konfiguration können Sie die Häufigkeit der Profilerstellung anpassen, indem Sie einen oder mehrere Zeitpläne für verschiedene Teilmengen Ihrer Daten erstellen.

Die folgenden Häufigkeiten für die Profilerstellung sind verfügbar:

- Profil nicht neu erstellen: Das Profil wird nach der Erstellung der ursprünglichen Profile nie neu erstellt.

- Profil täglich neu erstellen: Warten Sie 24 Stunden, bevor Sie das Profil neu erstellen.

- Profil wöchentlich neu erstellen: Warten Sie 7 Tage, bevor Sie das Profil neu erstellen.

- Profil monatlich neu erstellen: Warten Sie 30 Tage, bevor Sie das Profil neu erstellen.

Reprofiling nach Zeitplan

In Ihrer Scankonfiguration können Sie angeben, ob ein Teil der Daten regelmäßig neu profiliert werden soll, unabhängig davon, ob sich die Daten geändert haben. Die von Ihnen festgelegte Häufigkeit gibt an, wie viel Zeit zwischen den Profiling-Vorgängen vergehen muss. Wenn Sie beispielsweise die Häufigkeit auf „Wöchentlich“ festlegen, erstellt Sensitive Data Protection sieben Tage nach der letzten Profilerstellung ein Profil für eine Datenressource.

Neues Profil bei Update

In Ihrer Scankonfiguration können Sie Ereignisse angeben, die Reprofiling-Vorgänge auslösen können. Beispiele für solche Ereignisse sind Aktualisierungen von Inspektionsvorlagen.

Wenn Sie diese Ereignisse auswählen, wird durch den von Ihnen festgelegten Zeitplan die maximale Zeit angegeben, die der Schutz sensibler Daten wartet, bis sich Updates angesammelt haben, bevor Ihre Daten neu profiliert werden. Wenn innerhalb des angegebenen Zeitraums keine entsprechenden Änderungen wie Schemaänderungen oder Änderungen an Inspektionsvorlagen vorgenommen werden, werden keine Daten neu profiliert. Wenn die nächste anwendbare Änderung eintritt, werden die betroffenen Daten bei der nächsten Gelegenheit neu profiliert. Diese wird durch verschiedene Faktoren bestimmt, z. B. die verfügbare Maschinenkapazität oder die gekauften Abonnementeinheiten. Sensitive Data Protection wartet dann wieder darauf, dass sich gemäß Ihrem festgelegten Zeitplan Updates ansammeln.

Angenommen, Ihre Scankonfiguration ist so eingestellt, dass das Profil bei einer Schemaänderung monatlich neu erstellt wird. Die Datenprofile wurden am Tag 0 erstellt. Bis zum 30. Tag erfolgen keine Schemaänderungen, sodass keine Daten neu profiliert werden. Am 35. Tag erfolgt die erste Schemaänderung. Sensitive Data Protection erstellt beim nächsten Mal ein neues Profil für die aktualisierten Daten. Das System wartet dann weitere 30 Tage, bis sich Schemaaktualisierungen angesammelt haben, bevor aktualisierte Daten neu profiliert werden.

Ab dem Zeitpunkt, an dem die Profilerstellung beginnt, kann es bis zu 24 Stunden dauern, bis der Vorgang abgeschlossen ist. Wenn die Verzögerung länger als 24 Stunden dauert und Sie den Abopreis-Modus verwenden, prüfen Sie, ob Sie noch Kapazität für den Monat haben.

Beispielszenarien finden Sie unter Preisbeispiele für Datenprofilerstellung.

Informationen dazu, wie Sie den Discovery-Dienst zwingen, Ihre Daten neu zu profilieren, finden Sie unter Neues Profiling erzwingen.

Leistungsprofilerstellung

Wie lange es dauert, Ihre Daten zu analysieren, hängt von verschiedenen Faktoren ab, unter anderem:

- Anzahl der Datenressourcen, für die ein Profil erstellt wird

- Größen der Datenressourcen

- Für Tabellen die Anzahl der Spalten

- Für Tabellen die Datentypen in den Spalten

Die Leistung von Sensitive Data Protection bei einer früheren Prüfungs- oder Profiling-Aufgabe ist daher kein Hinweis darauf, wie sie bei zukünftigen Profiling-Aufgaben abschneiden wird.

Aufbewahrung von Datenprofilen

Sensitive Data Protection bewahrt die neueste Version eines Datenprofils für 13 Monate auf. Wenn Sensitive Data Protection eine Profilerstellung für eine Datenressource nochmal ausführt, werden die vorhandenen Profile dieser Datenressource durch neue ersetzt.

In den folgenden Beispielszenarien wird davon ausgegangen, dass die Standardprofilerstellungshäufigkeit für BigQuery gilt:

Am 1. Januar erstellt Sensitive Data Protection ein Profil für Tabelle A. Tabelle A ändert sich mehr als ein Jahr lang nicht und daher wird kein neues Profil dafür erstellt. In diesem Fall speichert Sensitive Data Protection die Datenprofile für Tabelle A 13 Monate lang, bevor sie gelöscht werden.

Am 1. Januar erstellt Sensitive Data Protection ein Profil für Tabelle A. Im Laufe des Monats aktualisiert jemand in Ihrer Organisation das Schema dieser Tabelle. Aufgrund dieser Änderung erstellt Sensitive Data Protection im Folgemonat automatisch ein neues Profil für Tabelle A. Die neu generierten Datenprofile überschreiben die im Januar erstellten.

Informationen zu den Preisen für die Profilerstellung von Daten mit Sensitive Data Protection finden Sie unter Erkennung – Preise.

Wenn Sie Datenprofile unbegrenzt aufbewahren oder einen Datensatz der vorgenommenen Änderungen aufbewahren möchten, sollten Sie die Datenprofile beim Konfigurieren von Profilen in BigQuery speichern. Sie wählen, in welchem BigQuery-Dataset die Profile gespeichert werden sollen und steuern die Ablaufrichtlinie für dieses Dataset.

Scankonfigurationen überschreiben

Sie können nur eine Scankonfiguration für jede Kombination aus Bereich und Erkennungstyp erstellen. Sie können beispielsweise nur eine Scankonfiguration auf Organisationsebene für die BigQuery-Datenprofilerstellung und eine Scankonfiguration auf Organisationsebene für die Erkennung von vertraulichen Informationen erstellen. Ebenso können Sie nur eine Scankonfiguration auf Projektebene für die BigQuery-Datenprofilerstellung und eine Scankonfiguration auf Projektebene für die Erkennung von vertraulichen Informationen erstellen.

Wenn zwei oder mehr aktive Scankonfigurationen dasselbe Projekt und denselben Ermittlungstyp in ihrem Bereich haben, gelten die folgenden Regeln:

- Von den Scankonfigurationen auf Organisations- und Ordnerebene kann mit der Konfiguration, die dem Projekt am nächsten ist, die Erkennung für dieses Projekt ausgeführt werden. Diese Regel gilt auch dann, wenn für dieses Projekt auch eine Scankonfiguration auf Projektebene mit demselben Erkennungstyp vorhanden ist.

- Der Schutz sensibler Daten behandelt Scankonfigurationen auf Projektebene unabhängig von Konfigurationen auf Organisations- und Ordnerebene. Eine auf Projektebene erstellte Scankonfiguration kann eine Konfiguration, die Sie für einen übergeordneten Ordner oder eine übergeordnete Organisation erstellen, nicht überschreiben.

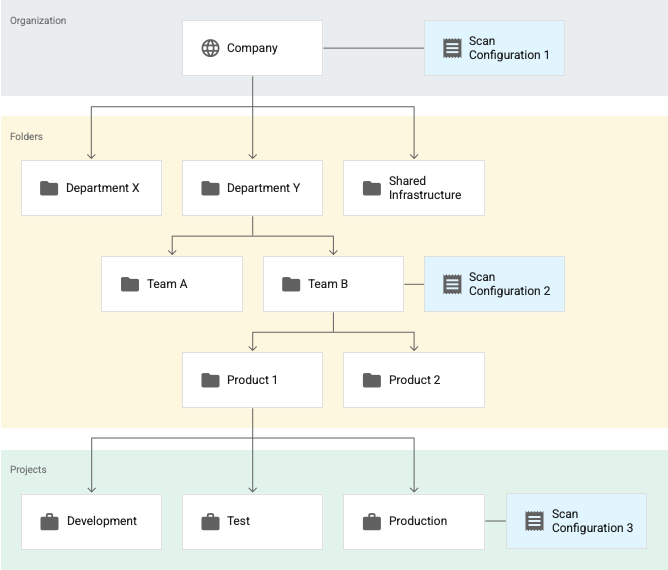

Betrachten Sie das folgende Beispiel, in dem es drei aktive Scankonfigurationen gibt. Angenommen, alle diese Scankonfigurationen sind für die BigQuery-Datenprofilerstellung vorgesehen.

Hier gilt Scankonfiguration 1 für die gesamte Organisation, Scankonfiguration 2 gilt für den Team B-Ordner und Scankonfiguration 3 gilt für das Projekt Produktion. In diesem Fall gilt Folgendes:

- Der Schutz sensibler Daten erstellt Profile für alle Tabellen in Projekten, die sich nicht im Team B-Ordner befinden, gemäß Scankonfiguration 1.

- Sensitive Data Protection erstellt Profile für alle Tabellen in Projekten im Team B-Ordner, einschließlich Tabellen im Projekt Produktion, gemäß Scankonfiguration 2.

- Sensitive Data Protection erstellt Profile für alle Tabellen im Projekt Produktion gemäß Scankonfiguration 3.

In diesem Beispiel generiert Sensitive Data Protection zwei Profilsätze für das Projekt Produktion – einen Satz für jede der folgenden Scankonfigurationen:

- Scankonfiguration 2

- Scankonfiguration 3

Obwohl es zwei Profilsätze für dasselbe Projekt gibt, können Sie sie jedoch nicht alle zusammen im Dashboard sehen. Sie sehen nur die Profile, die in der Ressource (Organisation, Ordner oder Projekt) und Region generiert wurden, die Sie sich ansehen.

Weitere Informationen zur Ressourcenhierarchie von Google Cloudfinden Sie unter Ressourcenhierarchie.

Snapshots von Datenprofilen

Jedes Datenprofil enthält einen Snapshot der Scankonfiguration und die Inspektionsvorlage, die zum Generieren verwendet wurde. Mit diesem Snapshot können Sie die Einstellungen prüfen, die Sie zum Generieren eines bestimmten Datenprofils verwendet haben.

Überlegungen zum Datenstandort

Die Überlegungen zum Datenstandort unterscheiden sich je nachdem, ob SieGoogle Cloud -Daten oder Daten von anderen Cloudanbietern scannen.

Überlegungen zum Datenstandort für Google Cloud -Daten

Dieser Abschnitt gilt nur für die Erkennung sensibler Daten für Google Cloud-Ressourcen. Überlegungen zum Datenstandort in Bezug auf Ressourcen von anderen Cloudanbietern finden Sie auf dieser Seite unter Überlegungen zum Datenstandort für Daten von anderen Cloudanbietern.

Sensitive Data Protection unterstützt den Datenstandort. Beachten Sie die folgenden Punkte, wenn Sie Anforderungen an den Datenstandort erfüllen müssen:

Regionale Inspektionsvorlagen

Dieser Abschnitt gilt nur für die Erkennung sensibler Daten für Google Cloud-Ressourcen. Überlegungen zum Datenstandort in Bezug auf Ressourcen von anderen Cloudanbietern finden Sie auf dieser Seite unter Überlegungen zum Datenstandort für Daten von anderen Cloudanbietern.

Sensitive Data Protection verarbeitet Ihre Daten in derselben Region, in der diese Daten gespeichert sind. Das heißt, Ihre Daten verlassen nicht ihre aktuelle Region.

Außerdem können mit einer Inspektionsvorlage nur Profile für Daten erstellt werden, die sich in derselben Region wie diese Vorlage befinden. Wenn Sie beispielsweise die Ermittlung so konfigurieren, dass eine in der Region us-west1 gespeicherte Inspektionsvorlage verwendet wird, kann Sensitive Data Protection nur Profile für Daten erstellen, die sich in dieser Region befinden.

Sie können für jede Region, in der Sie Daten haben, eine eigene Inspektionsvorlage festlegen.

Wenn Sie eine Inspektionsvorlage angeben, die in der Region global gespeichert ist, verwendet Sensitive Data Protection diese Vorlage für Daten in Regionen ohne dedizierte Inspektionsvorlage.

Die folgende Tabelle enthält Beispielszenarien:

| Szenario | Support |

|---|---|

Scannen Sie Daten in der Region us mit einer Inspektionsvorlage aus der Region us. |

Unterstützt |

Scannen Sie Daten in der Region global mit einer Inspektionsvorlage aus der Region us. |

Nicht unterstützt |

Scannen Sie Daten in der Region us mit einer Inspektionsvorlage aus der Region global. |

Unterstützt |

Scannen Sie Daten in der Region us mit einer Inspektionsvorlage aus der Region us-east1. |

Nicht unterstützt |

Scannen Sie Daten in der Region us-east1 mit einer Inspektionsvorlage aus der Region us. |

Nicht unterstützt |

Scannen Sie Daten in der Region us mit einer Inspektionsvorlage aus der Region asia. |

Nicht unterstützt |

Konfiguration von Datenprofilen

Dieser Abschnitt gilt nur für die Erkennung sensibler Daten für Google Cloud-Ressourcen. Überlegungen zum Datenstandort in Bezug auf Ressourcen von anderen Cloud-Anbietern finden Sie auf dieser Seite unter Überlegungen zum Datenstandort für Daten von anderen Cloud-Anbietern.

Wenn der Schutz sensibler Daten Datenprofile erstellt, wird ein Snapshot der Scankonfiguration und der Inspektionsvorlage erstellt und in jedem Tabellendatenprofil oder Dateispeicherdatenprofil gespeichert.

Wenn Sie die Ermittlung so konfigurieren, dass eine Inspektionsvorlage aus der Region global verwendet wird, kopiert Sensitive Data Protection diese Vorlage in jede Region mit Daten, für die ein Profil erstellt werden soll. Die Scankonfiguration wird in diese Regionen kopiert.

Betrachten Sie dieses Beispiel: Projekt A enthält Tabelle 1. Tabelle 1 befindet sich in der Region us-west1. Die Scankonfiguration befindet sich in der Region us-west2 und die Inspektionsvorlage befindet sich in der Region global.

Wenn der Schutz sensibler Daten Projekt A scannt, werden Datenprofile für Tabelle 1 erstellt und in der Region us-west1 gespeichert. Das Tabellendatenprofil von Tabelle 1 enthält Kopien der Scankonfiguration und der bei der Profilerstellung verwendeten Inspektionsvorlage.

Wenn Ihre Inspektionsvorlage nicht in andere Regionen kopiert werden soll, konfigurieren Sie Sensitive Data Protection nicht so, dass Daten in diesen Regionen gescannt werden.

Regional Storage für Datenprofile

Dieser Abschnitt gilt nur für die Erkennung sensibler Daten für Google Cloud-Ressourcen. Überlegungen zum Datenstandort in Bezug auf Ressourcen von anderen Cloud-Anbietern finden Sie auf dieser Seite unter Überlegungen zum Datenstandort für Daten von anderen Cloud-Anbietern.

Sensitive Data Protection verarbeitet Ihre Daten in der Region oder Multiregion, in der sie sich befinden, und speichert die generierten Datenprofile in derselben Region oder Multiregion.

Wenn Sie sich Datenprofile in der Google Cloud -Konsole ansehen möchten, müssen Sie zuerst die Region auswählen, in der sie sich befinden. Wenn Sie Daten in mehreren Regionen haben, müssen Sie die Regionen wechseln, um alle Gruppen von Profilen sehen zu können.

Nicht unterstützte Regionen

Dieser Abschnitt gilt nur für die Erkennung sensibler Daten für Google Cloud-Ressourcen. Überlegungen zum Datenstandort in Bezug auf Ressourcen von anderen Cloudanbietern finden Sie auf dieser Seite unter Überlegungen zum Datenstandort für Daten von anderen Cloudanbietern.

Wenn Sie Daten in einer Region haben, die von Sensitive Data Protection nicht unterstützt wird, werden diese Datenressourcen vom Erkennungsdienst übersprungen und es wird eine Fehlermeldung angezeigt, wenn Sie die Datenprofile ansehen.

Multiregionen

Sensitive Data Protection behandelt eine Multi-Region als eine Region, nicht als eine Sammlung von Regionen. Beispiel: Die Multi-Region us und die Region us-west1 werden im Hinblick auf den Datenstandort als zwei separate Regionen behandelt.

Zonale Ressourcen

Sensitive Data Protection ist ein regionaler und multiregionaler Dienst, bei dem nicht zwischen Zonen unterschieden wird. Bei einer unterstützten zonalen Ressource wie einer Cloud SQL-Instanz werden die Daten in der aktuellen Region, aber nicht unbedingt in der aktuellen Zone verarbeitet. Wenn beispielsweise eine Cloud SQL-Instanz in der Zone us-central1-a gespeichert ist, verarbeitet und speichert Sensitive Data Protection die Datenprofile in der Region us-central1.

Allgemeine Informationen zu Google Cloud Standorten finden Sie unter Geografie und Regionen.

Überlegungen zum Datenstandort für Daten von anderen Cloud-Anbietern

Beachten Sie Folgendes, wenn Sie Daten von anderen Cloud-Anbietern profilieren möchten:

- Die Datenprofile werden zusammen mit der Konfiguration des Erkennungsscans gespeichert. Wenn Sie Google Cloud -Daten profilieren, werden die Profile in derselben Region wie die zu profilierenden Daten gespeichert.

- Wenn Sie Ihre Inspektionsvorlage in der Region

globalspeichern, wird eine In-Memory-Kopie dieser Vorlage in der Region gelesen, in der Sie die Konfiguration für den Discovery-Scan speichern. - Ihre Daten werden nicht geändert. Eine In-Memory-Kopie Ihrer Daten wird in der Region gelesen, in der Sie die Konfiguration für den Discovery-Scan speichern. Sensitive Data Protection gibt jedoch keine Garantie dafür, wo die Daten durchlaufen werden, nachdem sie das öffentliche Internet erreicht haben. Die Daten werden mit SSL verschlüsselt.

Compliance

Informationen dazu, wie Sensitive Data Protection Ihre Daten verarbeitet und Sie bei der Erfüllung von Compliance-Anforderungen unterstützt, finden Sie unter Datensicherheit.

Nächste Schritte

Lesen Sie den Blogbeitrag zu Identität und Sicherheit Automatisches Datenrisikomanagement für BigQuery mit Sensitive Data Protection.

Informationen dazu, wie der Schutz sensibler Daten das Datenrisiko und die Vertraulichkeitsstufen beim Profiling Ihrer Daten berechnet.

Erfahren Sie, wie Sie Probleme mit dem Data Profiler beheben.