Esaminare i potenziali problemi di sicurezza con Google Security Operations

Questo documento descrive come eseguire ricerche durante l'analisi degli avvisi e dei potenziali problemi di sicurezza utilizzando Google Security Operations.

Prima di iniziare

Google Security Operations è progettato per funzionare esclusivamente con i browser Google Chrome o Mozilla Firefox.

Google consiglia di eseguire l'upgrade del browser alla versione più recente. Puoi scaricare l'ultima versione di Chrome da https://www.google.com/chrome/.

Google SecOps è integrato nella tua soluzione Single Sign-On (SSO). Puoi accedere a Google SecOps utilizzando le credenziali fornite dalla tua azienda.

Avvia Chrome o Firefox.

Assicurati di avere accesso al tuo account aziendale.

Per accedere all'applicazione Google SecOps, dove customer_subdomain è l'identificatore specifico del cliente, vai a: https://customer_subdomain.backstory.chronicle.security.

Visualizzazione di avvisi e corrispondenze IOC

Nella barra di navigazione, seleziona Rilevamenti > Avvisi e IOC.

Fai clic sulla scheda Corrispondenze IOC.

Ricerca di corrispondenze IOC nella visualizzazione Dominio

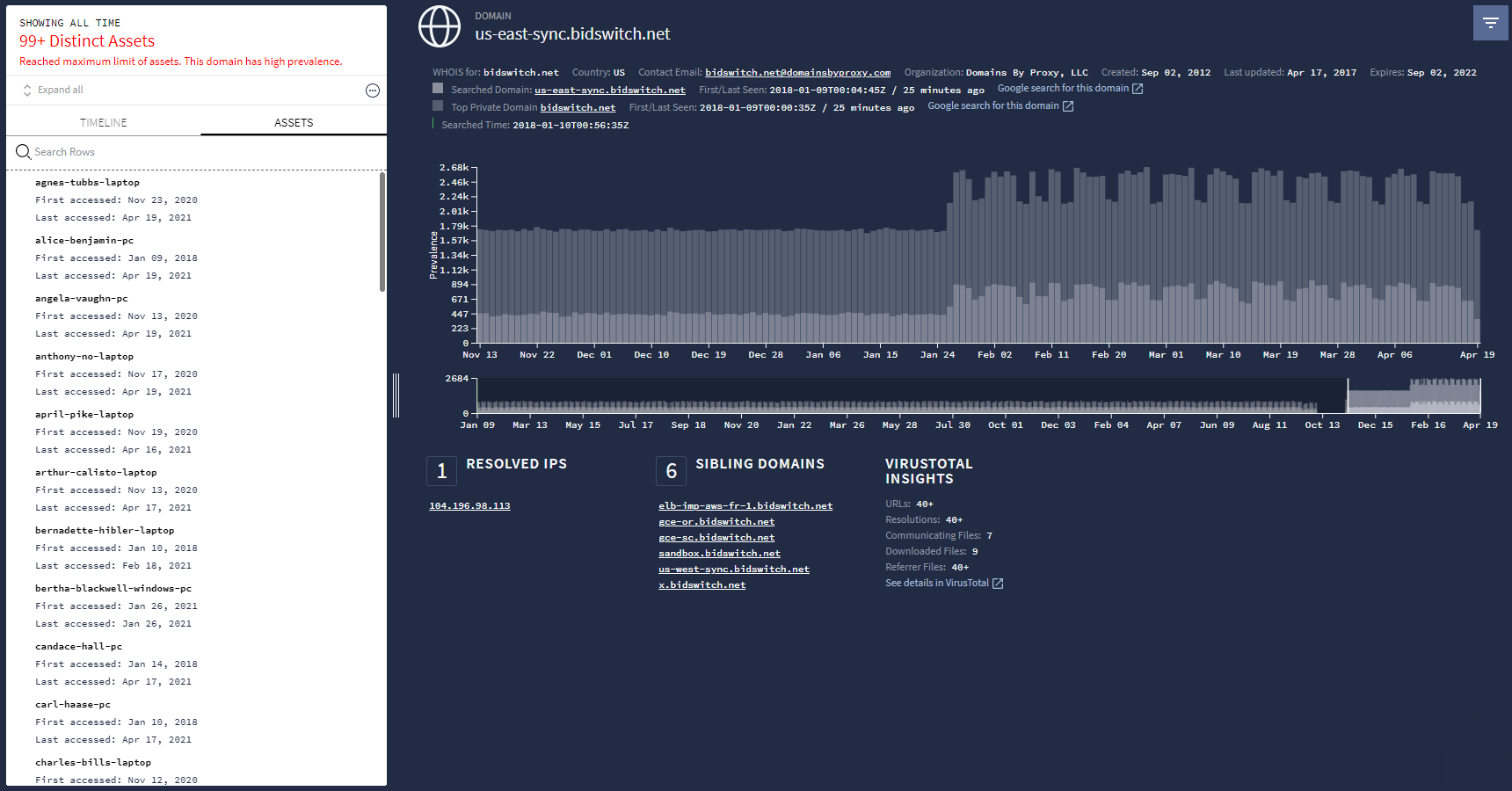

La colonna Dominio nella scheda Corrispondenze di domini IOC contiene un elenco di domini sospetti. Se fai clic su un dominio in questa colonna, si apre la visualizzazione Dominio, come mostrato nella figura seguente, che fornisce informazioni dettagliate su questo dominio.

Visualizzazione Dominio

Visualizzazione Dominio

Utilizzo del campo di ricerca di Google Security Operations

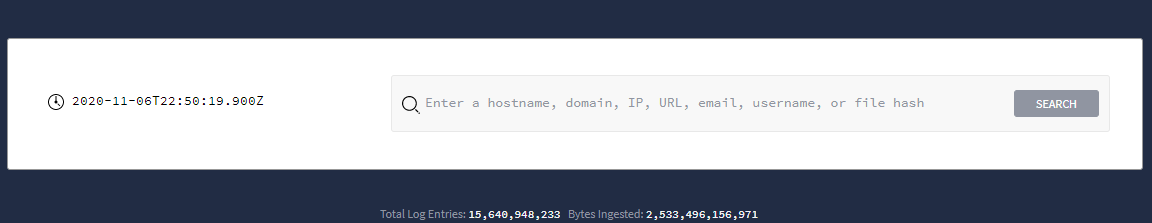

Avvia una ricerca direttamente dalla home page di Google Security Operations, come mostrato nella figura seguente.

Campo Cerca di Google Security Operations

Campo Cerca di Google Security Operations

In questa pagina puoi inserire i seguenti termini di ricerca:

|

(ad esempio, plato.example.com) |

|

(ad esempio, altostrat.com) |

|

(ad esempio, 192.168.254.15) |

|

(ad esempio, https://new.altostrat.com) |

|

(ad esempio, betty-decaro-pc) |

|

(ad esempio, e0d123e5f316bef78bfdf5a888837577) |

Non devi specificare il tipo di termine di ricerca che stai inserendo, Google Security Operations lo determina per te. I risultati vengono visualizzati nella visualizzazione di analisi appropriata. Ad esempio, se digiti un nome utente nel campo di ricerca, viene visualizzata la visualizzazione Asset.

Ricerca di log non elaborati

Puoi scegliere di eseguire la ricerca nel database indicizzato o nei log non elaborati. La ricerca nei log grezzi è più completa, ma richiede più tempo rispetto a una ricerca indicizzata.

Per perfezionare ulteriormente la ricerca, puoi utilizzare espressioni regolari, rendere la voce di ricerca sensibile alle maiuscole e minuscole o selezionare le origini log. Puoi anche selezionare la sequenza temporale che preferisci utilizzando i campi Ora di inizio e Ora di fine.

Per eseguire una ricerca nei log non elaborati:

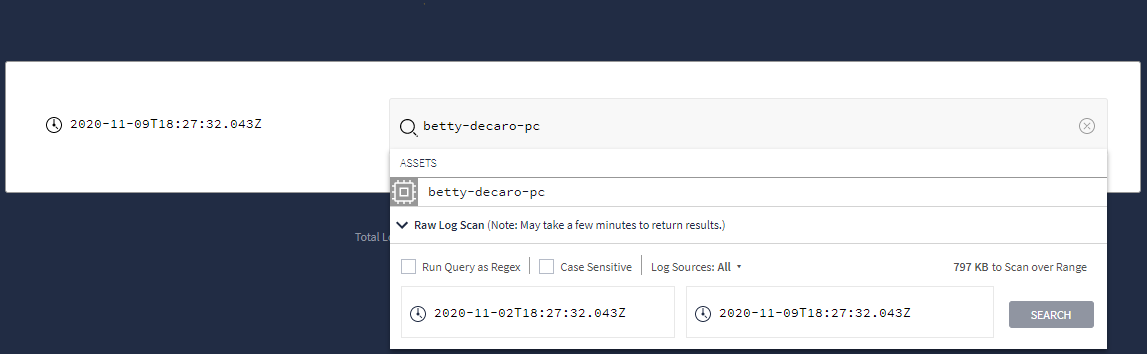

Digita il termine di ricerca e seleziona Scansione log grezzi nel menu a discesa, come mostrato nella figura seguente.

Menu a discesa che mostra l'opzione Raw Log Scan (Scansione log non elaborati)

Menu a discesa che mostra l'opzione Raw Log Scan (Scansione log non elaborati)Dopo aver impostato i criteri di ricerca non elaborati, fai clic sul pulsante Cerca.

Dalla visualizzazione Raw Log Scan (Scansione log non elaborati), puoi analizzare ulteriormente i dati dei log.