이벤트 및 알림 검색

검색 기능을 사용하면 YARA-L 2.0 구문을 사용하여 Google Security Operations 인스턴스에서 통합 데이터 모델 (UDM) 이벤트와 알림을 찾을 수 있습니다. 검색에는 UDM 데이터를 세부적으로 조정하고 탐색할 수 있는 옵션이 포함되어 있습니다. 동일한 쿼리와 일치하는 개별 UDM 이벤트 및 UDM 이벤트 그룹을 검색할 수 있습니다.

데이터 RBAC를 사용하는 시스템에서는 범위와 일치하는 데이터만 볼 수 있습니다. 자세한 내용은 데이터 RBAC가 검색에 미치는 영향을 참고하세요.

Google SecOps 고객의 경우 커넥터 및 웹훅에서도 알림을 수집할 수 있습니다. 검색을 사용하여 이러한 알림을 찾을 수도 있습니다.

UDM에 대한 자세한 내용은 로그 데이터를 UDM 형식으로 지정 및 UDM 필드 목록을 참고하세요.

검색 액세스

다음 옵션을 사용하여 Google SecOps 검색에 액세스할 수 있습니다.

탐색 메뉴에서 조사 > 검색을 클릭합니다.

검색 필드에서 Google SecOps의 검색 필드에 유효한 UDM 필드를 입력한 후 CTRL+Enter를 누릅니다.

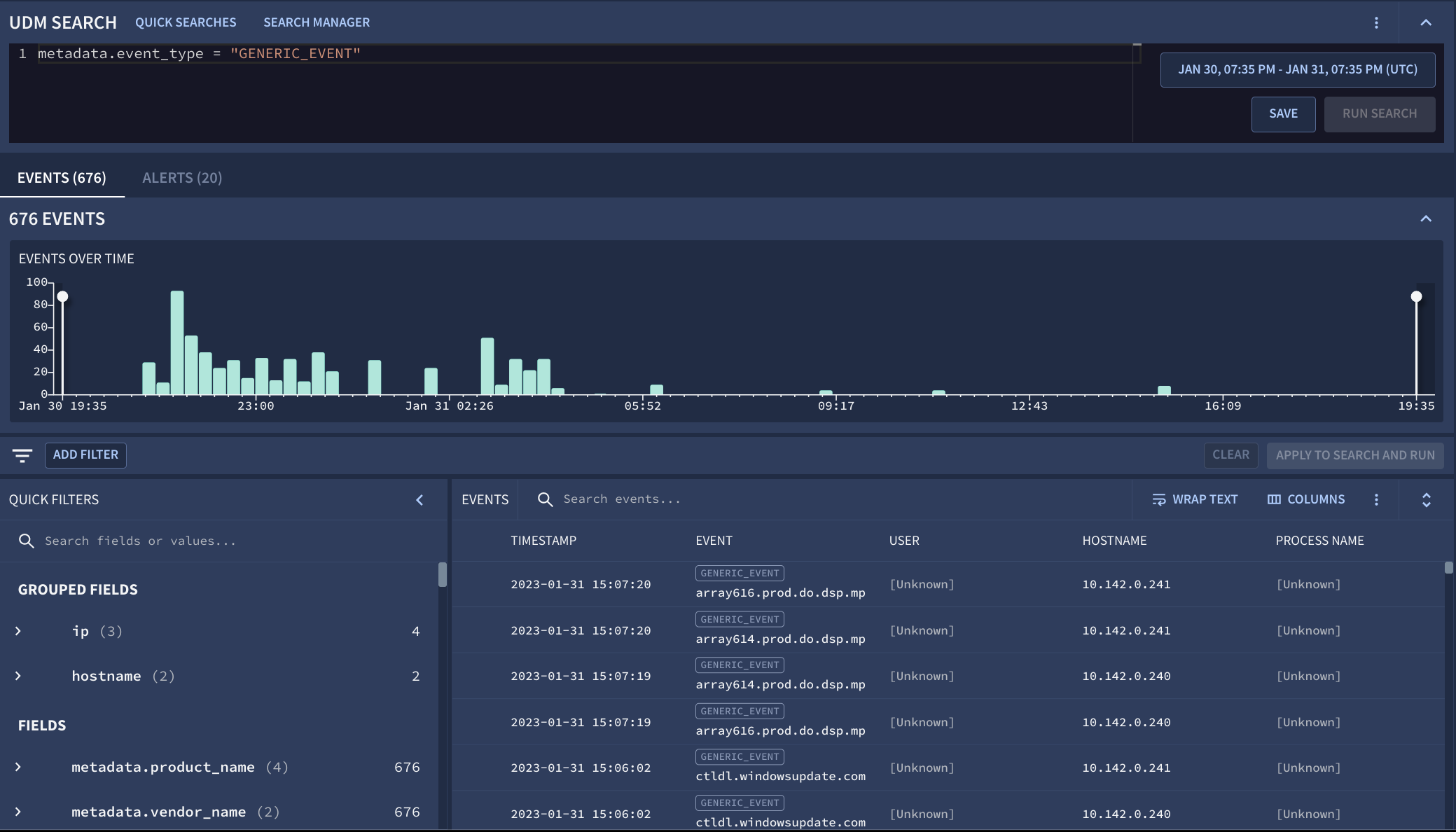

그림 1. 이벤트 추세를 탐색하는 데 사용되는 검색 창의 예

다음 섹션에서는 검색 기능을 사용하는 방법을 자세히 설명합니다.

검색 기능 사용

검색 표현식은 검색할 UDM 필드, 연산자, 검색할 데이터 값으로 구성됩니다.

쿼리 표현식이 유효하면 Google SecOps 콘솔에서 검색 실행 버튼이 사용 설정됩니다.

UDM 쿼리는 통합 데이터 모델 필드 목록에 정의된 필드를 기반으로 합니다. 필터 또는 원시 로그 검색을 사용하여 이러한 UDM 필드를 탐색하고 선택할 수 있습니다.

반환되는 이벤트 수를 조정하려면 더보기를 클릭하고 검색 설정을 선택합니다. 자세한 내용은 검색 설정을 참고하세요.

데이터 범위를 변경하려면 기간 창을 엽니다.

검색 기능을 사용하려면 다음 단계를 완료하세요.

- 검색 페이지로 이동합니다.

- 검색 필드에 검색 표현식을 입력합니다.

- 이벤트를 검색하려면 검색 필드에 UDM 필드 이름을 입력합니다. 입력하면 자동 완성 기능이 입력 내용을 기반으로 유효한 UDM 필드를 제안합니다.

유효한 UDM 필드를 입력한 후 유효한 연산자를 선택합니다. 사용자 인터페이스에는 입력한 UDM 필드를 기반으로 사용 가능한 유효한 연산자가 표시됩니다. 지원되는 연산자는 다음과 같습니다.

<, ><=, >==, !=nocase- 문자열에 지원됨

유효한 UDM 필드와 연산자를 입력한 후 검색하려는 로그 데이터 값을 추가합니다. 자세한 내용은 검색할 데이터 값의 형식 지정을 참고하세요.

검색 실행을 클릭하여 검색을 실행합니다.

이벤트 결과는 검색 페이지의 이벤트 타임라인 표에 표시됩니다.

선택사항: 수동으로 추가 UDM 필터를 추가하거나 콘솔을 사용하여 결과를 좁힐 수 있습니다.

검색할 데이터 값의 형식을 지정합니다.

다음 가이드라인을 사용하여 데이터 값의 형식을 지정합니다.

데이터 유형: 데이터 유형에 따라 데이터 값을 형식화합니다.

열거된 값: 선택한 UDM 필드에 정의된 유효한 열거 값을 사용합니다.

예: 텍스트 값, 모두 대문자로 표시되고 큰따옴표로 묶임:

metadata.event_type = "NETWORK_CONNECTION"추가 값:

field[key\] = value형식을 사용하여additional및labels필드 내에서 검색합니다.예를 들면 다음과 같습니다.

additional.fields["key"]="value"불리언 값:

true또는false를 사용합니다 (대소문자 구분 안 함, 따옴표 필요 없음).예를 들면 다음과 같습니다.

network.dns.response = true정수: 따옴표 없이 숫자 값을 사용합니다.

예를 들면 다음과 같습니다.

target.port = 443부동 소수점 값:

float유형의 UDM 필드에3.1과 같은 십진수 값이나3과 같은 정수를 입력합니다.예를 들면 다음과 같습니다.

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1정규 표현식: 정규 표현식을 슬래시 (/)로 묶습니다.

예를 들면 다음과 같습니다.

principal.ip = /10.*/psexec.exe(창) 실행을 검색합니다.target.process.command_line = /\bpsexec(\.exe)?\b/ nocase

정규 표현식에 대한 자세한 내용은 정규 표현식 페이지를 참고하세요.

문자열: 텍스트 값을 큰따옴표로 묶습니다.

예를 들면 다음과 같습니다.

metadata.product_name = "Google Cloud VPC Flow Logs"

대소문자를 구분하지 않는 문자열:

nocase연산자를 사용하여 문자열의 대문자와 소문자의 조합을 일치시킵니다.예를 들면 다음과 같습니다.

principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

문자열의 문자 이스케이프 처리: 다음과 같이 백슬래시로 특수 문자를 이스케이프 처리합니다.

- 백슬래시 (\)를 이스케이프하려면

\\를 사용합니다. \"를 사용하여 큰따옴표 (")를 이스케이프 처리합니다.

예를 들면 다음과 같습니다.

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

- 백슬래시 (\)를 이스케이프하려면

불리언 표현식:

AND,OR,NOT를 사용하여 조건을 결합하고 결과를 좁힙니다.다음 예는 지원되는 불리언 연산자 (

AND,OR,NOT)를 보여줍니다.A AND BA OR B괄호 ( )를 사용하여 표현식을 그룹화하고 평가 순서를 제어합니다.

(A OR B) AND (B OR C) AND (C OR NOT D)

예:

금융 서버에서 로그인 이벤트를 검색합니다.

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"연산자 (>)를 사용하여 10MB가 넘는 데이터가 전송된 연결을 검색합니다.

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000여러 조건을 사용하여

cmd.exe또는powershell.exe를 실행하는winword.exe를 검색합니다.metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

additional및labels필드에서 키-값 쌍 검색:additional및labels필드는 표준 UDM 필드에 매핑되지 않는 이벤트 데이터의 맞춤설정 가능한 컨테이너 역할을 합니다. 각 항목은 단일 키-값 쌍을 저장합니다.additional필드에는 키-값 쌍이 여러 개 포함될 수 있습니다.labels필드에는 단일 키-값 쌍만 포함될 수 있습니다.

다음 구문을 사용하여

additional및labels필드에서 검색할 키-값 쌍을 지정합니다.field[key\] = value개예를 들면 다음과 같습니다.

additional.fields["key"]="value"additional및labels필드에서 특정 키-값 쌍을 사용하는 검색의 예:지정된 키-값 쌍이 포함된 이벤트를 검색합니다.

additional.fields["pod_name"] = "kube-scheduler"metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

키-값 쌍 검색에서

AND연산자를 사용합니다.additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"값에 관계없이 지정된 키가 포함된 모든 이벤트를 검색합니다.

additional.fields["pod_name"] != ""정규 표현식을 사용하여 특정 키가 포함된 이벤트를 검색합니다.

additional.fields.value.string_value = "mystring"이름이 동일한 여러 키를 사용하는 이벤트를 정규 표현식을 사용하여 검색합니다.

additional.fields.key = /myKeynumber_*/정규 표현식과

nocase연산자를 사용합니다.additional.fields["pod_name"] = /br/additional.fields["pod_name"] = bar nocase

블록 및 한 줄 주석을 사용합니다.

블록 주석을 사용합니다.

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

한 줄 주석을 사용합니다.

additional.fields["pod_name"] != "" // my single-line comment

검색 설정

UDM 검색 설정에서 최대 검색 결과 수를 설정할 수 있습니다. 이 설정은 사용자별로 적용됩니다.

검색 실행 옆에 있는 더보기에서 검색 설정을 클릭합니다.

반환할 최대 결과 수를 선택합니다. 옵션은

1K,30K,100K,1M,custom이며,1과1M사이의 값을 사용할 수 있습니다. 기본값은1M입니다. 결과 집합 크기가 작을수록 쿼리가 더 빠르게 실행됩니다.

검색 결과가 너무 많음

검색이 너무 광범위하면 Google SecOps에서 일부 검색 결과를 표시할 수 없다는 경고 메시지를 표시합니다.

이 경우 시스템은 검색 한도인 이벤트 100만 개 및 알림 1,000개까지 최신 결과만 가져옵니다. 하지만 일치하는 이벤트와 알림이 훨씬 더 많지만 표시되지 않고 있을 수 있습니다.

관련된 모든 결과를 포착했는지 확인하려면 추가 필터를 적용하여 검색을 세분화하세요. 검색 범위를 좁히면 데이터 세트가 관리 가능한 크기로 줄어들고 정확성이 향상됩니다. 결과가 시스템의 표시 한도 내에 들어갈 때까지 검색을 조정하고 다시 실행하는 것이 좋습니다.

검색 결과 페이지에는 최신 결과 10,000개가 표시됩니다. 검색을 수정하고 다시 실행하는 대신 검색 결과를 필터링하고 미세 조정하여 이전 결과를 표시할 수 있습니다.

결과 제한

표시할 검색 결과의 최대 수와 함께 limit 키워드를 추가하여 검색 결과를 제한할 수 있습니다. 데이터의 빠른 미리보기 생성, 성능 최적화 또는 결과의 하위 집합만 필요한 경우에 유용합니다.

예를 들어 검색에 다음을 추가하면 결과가 최대 25개로 제한됩니다.

limit: 25

그룹화된 필드 검색

그룹화된 필드는 관련 UDM 필드 그룹의 별칭입니다. 각 필드를 개별적으로 입력하지 않고 여러 UDM 필드를 동시에 쿼리할 수 있습니다.

다음 예시는 지정된 IP 주소를 포함할 수 있는 일반적인 UDM 필드와 일치하는 쿼리를 입력하는 방법을 보여줍니다.

ip = "1.2.3.4"

정규 표현식과 nocase 연산자를 사용하여 그룹화된 필드를 일치시킬 수 있습니다. 참조 목록도 지원됩니다. 그룹화된 필드는 다음 예시에 표시된 것처럼 일반 UDM 필드와 함께 사용할 수도 있습니다.

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

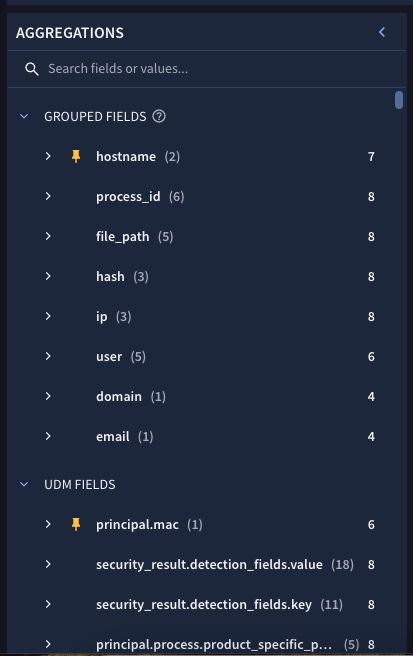

그룹화된 필드에는 집계에 별도의 섹션이 있습니다.

그룹화된 UDM 필드의 유형

다음과 같이 그룹화된 모든 UDM 필드를 검색할 수 있습니다.

| 그룹화된 필드 이름 | 연결된 UDM 필드 |

| 도메인 | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| 이메일 | intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| 해시 | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| hostname | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| 네임스페이스 | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| 사용자 | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

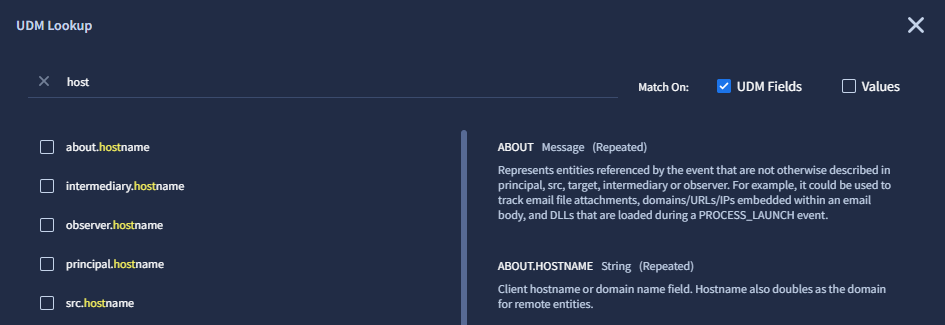

검색어의 UDM 필드 찾기

검색어를 작성하는 동안 어떤 UDM 필드를 포함할지 알지 못할 수 있습니다. UDM 조회를 사용하면 이름에 텍스트 문자열이 포함되거나 특정 문자열 값을 저장하는 UDM 필드 이름을 빠르게 찾을 수 있습니다. UDM 조회 함수는 바이트, 불리언 또는 숫자와 같은 다른 데이터 유형을 검색하는 데에는 사용할 수 없습니다. UDM 조회에서 반환한 결과 하나 이상을 선택하고 이를 검색어의 시작점으로 사용합니다.

UDM 조회를 사용하려면 다음 단계를 따르세요.

검색 페이지에서 UDM 조회를 클릭합니다.

UDM 조회 대화상자에서 다음 일치 옵션 중 하나 이상을 선택하여 검색할 데이터 범위를 지정합니다.

UDM 필드: UDM 필드 이름에서 텍스트를 검색합니다.

예를 들면

network.dns.questions.name또는principal.ip입니다.값: UDM 필드에 할당된 값에서 텍스트를 검색합니다.

예를 들면

dns또는google.com입니다.

UDM 필드/값 조회 필드에 문자열을 입력하거나 수정합니다. 입력하면 검색 결과가 대화상자에 표시됩니다.

UDM 필드와 값에서 검색할 때는 결과가 약간 다릅니다.

UDM 필드 이름에서 텍스트 문자열을 검색하면 이름의 모든 위치에서 발견된 일치검색이 반환됩니다.

그림 2. UDM 조회에서 UDM 필드 이름 내에서 검색합니다.

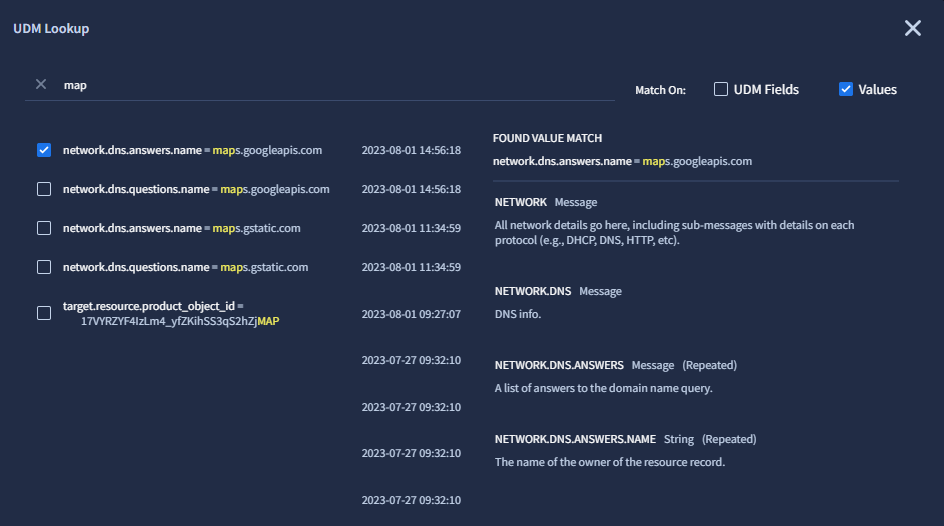

값에서 텍스트를 검색하면 다음과 같은 결과가 표시됩니다.

- 문자열이 값의 시작 또는 끝에서 발견되면 UDM 필드 이름 및 로그 수집 시간과 함께 결과에 강조 표시됩니다.

- 값의 다른 곳에서 텍스트 문자열이 발견되면 결과에 UDM 필드 이름과 가능한 값 일치 텍스트가 표시됩니다.

그림 3. UDM 조회의 값 내에서 검색합니다.

결과 목록에서 다음을 수행할 수 있습니다.

UDM 필드 이름을 클릭하여 해당 필드 설명을 확인합니다.

각 UDM 필드 이름 왼쪽에 있는 체크박스를 클릭하여 결과를 하나 이상 선택합니다.

재설정 버튼을 클릭하여 결과 목록에서 선택한 모든 필드를 선택 해제합니다.

선택한 결과를 검색 페이지의 검색 필드에 추가하려면 다음 중 하나를 수행하세요.

검색에 추가를 클릭합니다.

UDM 복사를 클릭하여 선택한 결과를 클립보드에 복사합니다. 그런 다음 UDM 조회 대화상자를 닫고 검색어 문자열을 검색 페이지의 검색 필드에 붙여넣습니다.

Google SecOps는 선택한 결과를 UDM 필드 이름이나 이름-값 쌍처럼 검색어 문자열로 변환합니다. 여러 결과를 추가하면 각 결과는

OR연산자를 통해 검색 필드의 기존 쿼리 끝에 추가됩니다.추가된 쿼리 문자열은 UDM 조회에서 반환하는 일치 유형에 따라 다릅니다.

결과가 UDM 필드 이름의 텍스트 문자열과 일치하면 전체 UDM 필드 이름이 쿼리에 추가됩니다. 예를 들면 다음과 같습니다.

principal.artifact.network.dhcp.client_hostname결과가 값의 시작 또는 끝 부분에 있는 텍스트 문자열과 일치하면 이름-값 쌍에 UDM 필드 이름과 결과의 전체 값이 포함됩니다. 예시는 다음과 같습니다.

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"

결과에 가능한 값 일치 텍스트가 포함된 경우 이름-값 쌍에 UDM 필드 이름 및 검색어가 포함된 정규 표현식이 포함됩니다. 예를 들면 다음과 같습니다.

principal.process.file.full_path = /google/ NOCASE

UDM 조회에서 생성된 쿼리 문자열은 검색어의 시작점으로 사용됩니다. 검색 페이지에서 사용 사례에 맞게 검색어를 수정합니다.

UDM 조회 동작 요약

이 섹션에서는 UDM 조회 기능을 자세히 설명합니다.

- UDM 조회는 2023년 8월 10일 이후에 수집된 데이터를 검색합니다. 이 이전에 수집된 데이터는 검색되지 않습니다. 보강되지 않은 UDM 필드에서 발견된 결과를 반환합니다. 보강 필드와 일치하는 항목을 반환하지 않습니다. 보강 필드와 보강되지 않은 필드에 대한 자세한 내용은 이벤트 뷰어에서 이벤트 보기를 참고하세요.

- UDM 조회를 사용하는 검색은 대소문자를 구분하지 않습니다.

hostname라는 용어는HostName와 동일한 결과를 반환합니다. - 값을 검색할 때 쿼리 텍스트 문자열의 하이픈(

-)과 밑줄(_)은 무시됩니다. 텍스트 문자열dns-l및dnsl모두dns-l값을 반환합니다. 값을 검색할 때 UDM 조회는 다음과 같은 경우에 일치 항목을 반환하지 않습니다.

다음 UDM 필드와 일치합니다. metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

다음 값 중 하나로 끝나는 전체 경로가 있는 UDM 필드의 일치 항목은 다음과 같습니다. .pid

예:target.process.pid.asset_id

예:principal.asset_id.product_specific_process_id

예:principal.process.product_specific_process_id.resource.id

예:principal.resource.id

값을 검색할 때 다음과 같은 경우에 일치 항목이 발견되면 UDM 조회에 가능한 값 일치가 표시됩니다.

다음 UDM 필드와 일치합니다. metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

다음 값 중 하나로 끝나는 전체 경로가 있는 필드의 일치 항목은 다음과 같습니다. .command_line

예:principal.process.command_line.file.full_path

예:principal.process.file.full_path.labels.value

예:src.labels.value.registry.registry_key

예:principal.registry.registry_key.url

예:principal.url

다음 값으로 시작하는 전체 경로가 있는 필드의 일치 항목은 다음과 같습니다. additional.fields.value.

예:additional.fields.value.null_value

검색에서 알림 보기

알림을 보려면 검색 페이지의 오른쪽 상단에 있는 이벤트 탭 옆에 있는 알림 탭을 클릭합니다.

알림 표시 방식

Google SecOps는 고객 환경에서 알림이 존재하는 이벤트에 대해 검색에서 반환되는 이벤트를 평가합니다. 검색어 이벤트가 알림에 있는 이벤트와 일치하면 알림 타임라인과 결과 알림 테이블에 표시됩니다.

이벤트 및 알림 정의

이벤트는 Google SecOps에 수집되고 Google SecOps의 수집 및 정규화 프로세스에 의해 처리되는 원시 로그 소스에서 생성됩니다. 하나의 원시 로그 소스 레코드에서 여러 이벤트가 생성될 수 있습니다. 이벤트는 원시 로그에서 생성된 보안 관련 데이터 포인트 집합을 나타냅니다.

검색에서 알림은 알림이 사용 설정된 YARA-L 규칙 감지로 정의됩니다. 자세한 내용은 실시간 데이터에 대한 규칙 실행을 참고하세요.

기타 데이터 소스는 Crowdstrike Falcon 알림과 같이 Google SecOps에 알림으로 수집될 수 있습니다. 이러한 알림은 Google SecOps 감지 엔진에서 YARA-L 규칙으로 처리되지 않는 한 검색 내에 표시되지 않습니다.

하나 이상의 알림과 연결된 이벤트는 이벤트 타임라인에 알림 칩으로 표시됩니다. 타임라인과 연결된 알림이 여러 개 있으면 칩에 연결된 알림 수가 표시됩니다.

타임라인에는 검색 결과에서 검색된 최신 알림 1,000개가 표시됩니다. 한도(1,000개)에 도달하면 더 이상 알림이 검색되지 않습니다. 검색과 관련된 모든 검색 결과를 확인하려면 필터를 사용하여 검색을 세분화해야 합니다.

알림 조사 방법

알림 그래프 및 알림 세부정보를 사용하여 알림을 조사하는 방법을 알아보려면 알림 조사에 설명된 단계를 따르세요.

검색에서 데이터 표 행 보기

Google 검색에서 데이터 표 행을 직접 볼 수 있습니다. YARA-L 검색에서 데이터 표를 사용하면 결과가 일치하는 이벤트에 연결된 데이터 표 행을 참조할 수 있습니다. 이러한 결과는 이벤트 탭에 표시됩니다.

검색의 열 관리자를 사용하여 결과에 표시할 데이터 표와 열을 선택합니다.

결과를 볼 때 검색에 데이터 테이블의 현재 상태와 행이 표시됩니다.

자세한 내용은 데이터 테이블 사용을 참고하세요.

검색에서 참조 목록 사용

검색에 규칙에서 참조 목록을 적용하는 프로세스도 사용할 수 있습니다. 단일 검색어에 목록이 최대 7개까지 포함될 수 있습니다. 모든 유형의 참조 목록 (문자열, 정규 표현식, CIDR)이 지원됩니다.

추적하려는 변수의 목록을 만들 수 있습니다.

예를 들어 다음과 같이 의심스러운 IP 주소 목록을 만들 수 있습니다.

// Field value exists in reference list principal.ip IN %suspicious_ips

AND 또는 OR를 사용하여 목록을 여러 개 사용할 수 있습니다.

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

검색 결과 미세 조정

검색을 수정하고 다시 실행하는 대신 검색 페이지 기능을 사용하여 결과를 필터링하고 미세 조정할 수 있습니다. 예를 들면 다음과 같습니다.

타임라인 차트

타임라인 차트는 현재 검색으로 표시되는 매일의 발생 이벤트 및 알림 수를 그래픽으로 제공합니다. 이벤트와 알림은 이벤트 및 알림 탭 모두에서 사용할 수 있는 같은 타임라인 차트에 표시됩니다.

각 막대의 너비는 검색된 시간 간격에 따라 다릅니다. 예를 들어 검색 범위가 24시간 분량의 데이터일 경우 각 막대는 10분을 나타냅니다. 기존 검색을 수정하면 동적으로 이 차트가 업데이트됩니다.

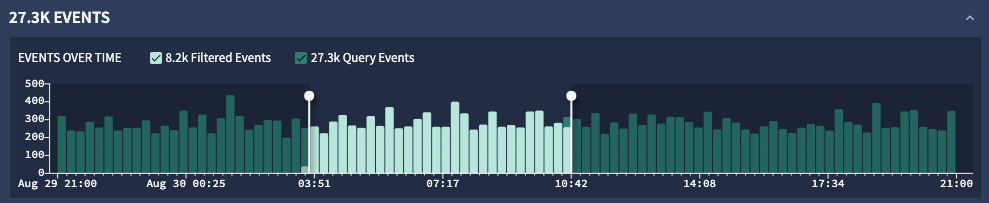

기간 범위 조정

흰색 슬라이더 컨트롤을 좌우로 이동하여 차트의 기간 범위를 조정하고 원하는 기간에 집중할 수 있습니다. 기간 범위를 조정하면 현재 선택이 반영되도록 UDM 필드 및 값과 이벤트 테이블이 업데이트됩니다. 그래프에서 단일 막대를 클릭하여 해당 기간 내 이벤트만 나열할 수도 있습니다.

기간 범위를 조정하면 필터링된 이벤트 및 쿼리 이벤트 체크박스가 표시되고 표시된 이벤트 유형을 추가로 제한할 수 있습니다.

그림 4. 시간 범위 컨트롤이 있는 이벤트 타임라인 차트

집계 창

집계 창에는 UDM 검색에서 생성된 그룹화된 필드와 UDM 필드가 표시됩니다. 그룹화된 필드는 비슷한 유형의 여러 UDM 필드를 검색하는 데 사용됩니다.

그룹화된 필드(예: ip, namespace, user)는 유사한 UDM 필드의 값을 그룹화하는 자리표시자 변수입니다. 예를 들어 namespace 그룹화된 필드는 principal.namespace, src.namespace, target.namespace UDM 필드의 모든 값을 그룹화합니다.

각 그룹화된 필드 및 UDM 필드에 이벤트 수가 표시됩니다. 이벤트 수는 해당 필드의 값이 동일한 이벤트 레코드의 수입니다.

그룹화된 필드와 UDM 필드는 이벤트 수가 높은 순서대로 정렬되며, 동일한 이벤트 수 내에서는 알파벳순으로 정렬됩니다.

필드를 집계 목록 상단에 고정하려면 필드의 유지 유지 아이콘을 클릭합니다.

그림 5. 집계는 빈도가 높은 값을 식별하는 데 도움이 됩니다.

집계를 사용하면 UDM 검색 범위를 더 좁힐 수 있습니다. UDM 필드 목록을 스크롤하거나 검색 필드를 사용하여 특정 UDM 필드나 값을 검색할 수 있습니다.

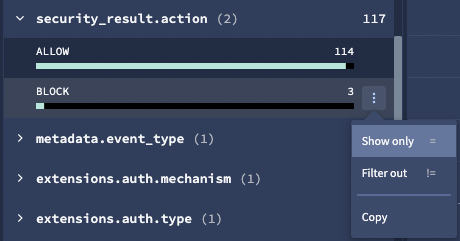

집계 필드 필터링

다음과 같이 필터 옵션을 사용하여 집계 목록에 표시되는 UDM 필드 목록의 범위를 좁힙니다.

그림 6. 선택한 UDM 필드 값을 포함하는 이벤트의 예

집계 목록에서 UDM 필드를 선택하여 해당 필드의 값 목록을 표시합니다.

목록에서 값을 선택하고 more_vert 더보기 메뉴 아이콘을 클릭합니다.

필터 옵션 중 하나를 선택합니다.

- 다음 항목만 표시: 선택한 UDM 필드 값을 포함하는 이벤트만 표시합니다.

- 필터링: 선택한 UDM 필드 값을 포함하는 이벤트를 필터링합니다.

- 복사: UDM 필드 값을 클립보드에 복사합니다.

이러한 추가 UDM 필터를 이벤트 필터링 필드에 추가할 수 있습니다.

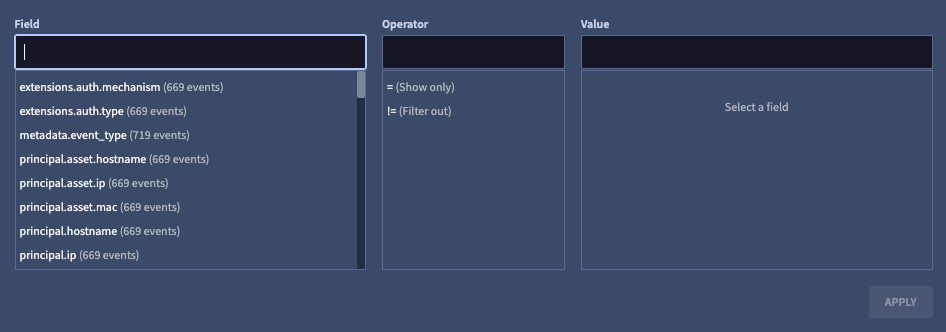

이벤트 필터링 필드

이벤트 필터링 필드에는 생성한 필터가 표시되며, 필요에 따라 검색 필드에 적용하거나 삭제할 수 있습니다.

검색 및 실행에 적용을 클릭하면 표시된 이벤트가 표시된 추가 필터를 기준으로 필터링되고 검색 필드가 업데이트됩니다. 같은 날짜 및 시간 매개변수를 통해 검색이 자동으로 다시 실행됩니다.

그림 7. 이벤트 필터링 필드

필터 추가를 클릭하면 추가 UDM 필드를 선택할 수 있는 창이 열립니다.

그림 8. 이벤트 필터링 창

경고 테이블에서 알림 보기

알림 탭을 클릭하여 알림을 볼 수 있습니다.

집계를 사용하여 다음과 같은 기준으로 알림을 정렬합니다.

- 케이스

- 이름

- 우선순위

- 심각도

- 상태

- 결과

따라서 가장 중요한 알림에 집중할 수 있습니다.

알림은 이벤트 탭에 있는 이벤트와 동일한 기간에 표시됩니다. 이를 통해 이벤트와 알림 간의 연관성을 확인할 수 있습니다.

특정 알림에 대해 자세히 알아보려면 알림을 클릭하세요. 해당 알림에 대한 자세한 정보가 포함된 개별 알림 세부정보 페이지가 열립니다.

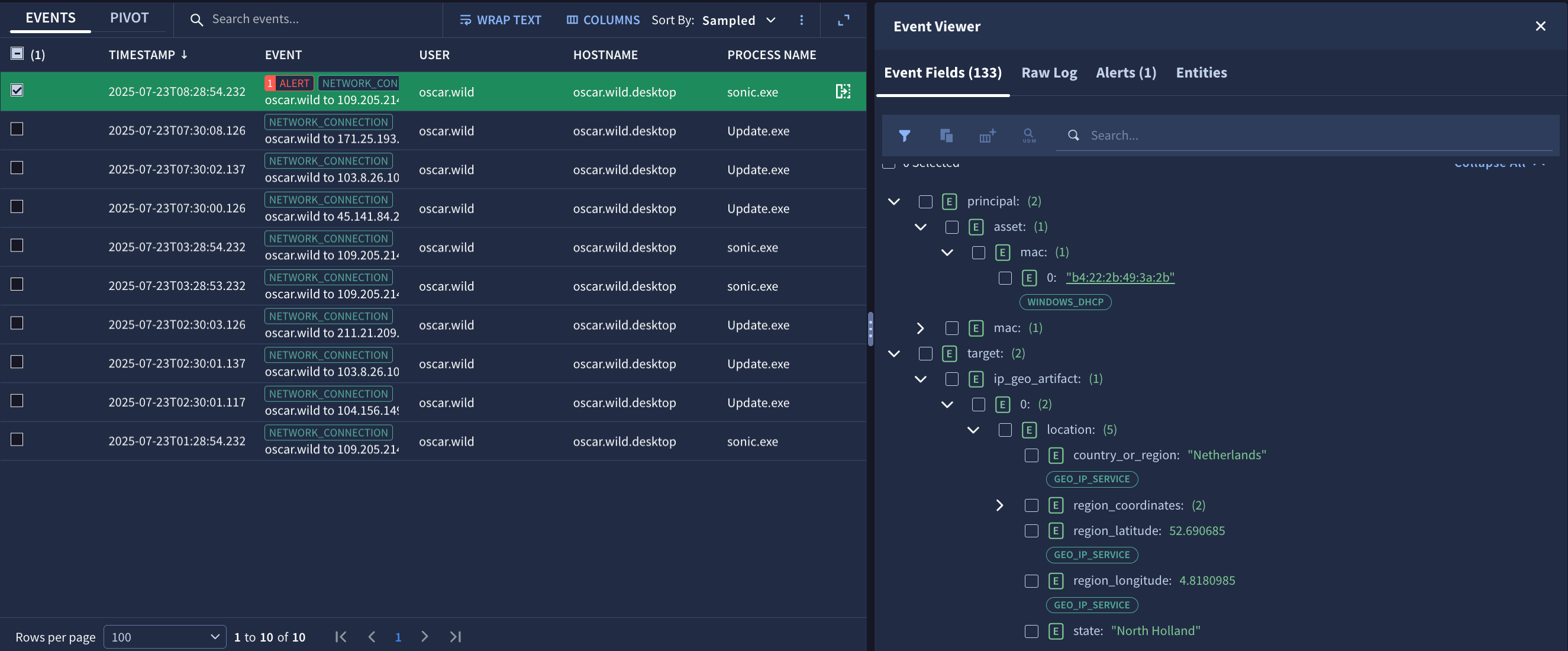

이벤트 테이블에서 이벤트 보기

모든 필터와 컨트롤은 이벤트 테이블에 표시되는 이벤트 목록에 영향을 미칩니다. 이벤트를 클릭하여 이벤트 뷰어를 열면 원시 로그와 해당 UDM 레코드를 모두 볼 수 있습니다. 이벤트의 timestamp를 클릭하면 관련 애셋, IP 주소, 도메인, 해시 또는 사용자 뷰로 이동할 수 있습니다. 검색 필드를 사용하여 특정 이벤트를 찾을 수도 있습니다.

이벤트 테이블의 열 집합 관리

이 섹션에서는 이벤트 표의 열 집합을 관리하는 방법을 설명합니다.

이벤트 표에 표시할 열을 구성하려면 다음 단계를 따르세요.

- 이벤트 표 상단에서 열을 클릭하여 열 관리자를 엽니다.

다음과 같이 구성합니다.

- 필터를 클릭하여 관련 없는 열을 표시할지 여부를 지정합니다.

- 선택한 항목만 표시 전환 버튼을 클릭하여 이벤트 열 탭에 선택한 열만 표시합니다.

- 이벤트 열 탭에서 다음 접을 수 있는 섹션의 필드를 선택합니다.

- 빠른 필드: 빠른 필드를 사용하여 해당 데이터 유형에 가장 관련성이 높은 UDM 필드를 빠르게 추가합니다. 데이터 유형 (예: 호스트 이름)을 선택하면 해당 데이터 유형에 가장 널리 사용되는 UDM 필드가 열 (예: udm.principal.hostname)로 추가됩니다.

- 그룹화된 필드: 관련 UDM 필드를 탐색합니다. 그룹화된 필드를 사용하여 카테고리별로 그룹화된 필드를 찾으세요.

- 모든 이벤트 필드: 전체 이벤트 필드 목록을 확인하고 선택합니다.

- 모든 항목 필드: 항목 필드의 전체 목록을 보고 선택합니다.

선택사항: 저장을 클릭하여 열 집합을 저장합니다. 세트 이름을 지정합니다. 열 세트의 이름을 입력한 다음 저장을 다시 클릭합니다.

저장된 열 세트 로드

저장된 열 집합을 로드하려면 다음 단계를 따르세요.

- 이벤트 표 상단에서 열을 클릭하여 열 관리자를 엽니다.

- 열 세트 탭을 선택합니다.

- 로드할 열 집합을 선택하고 적용을 클릭합니다.

저장된 열 조합 삭제

저장된 열 집합을 삭제하려면 다음 단계를 따르세요.

- 이벤트 표 상단에서 열을 클릭하여 열 관리자를 엽니다.

- 열 세트 탭을 선택합니다.

- 열 조합을 선택하고 더보기 > 삭제를 클릭합니다.

표시된 이벤트 및 원시 로그 다운로드

표시된 이벤트(원시 로그 포함)를 CSV 파일로 다운로드하여 정규화된 UDM 이벤트를 소스 로그와 상호 연관시킬 수 있습니다.

- 모든 검색 결과 (최대 100만 개의 이벤트)를 다운로드하려면 더보기를 클릭하고 CSV로 다운로드를 선택합니다.

콘솔에 포함된 이벤트의 정확한 수가 표시됩니다.

이벤트 뷰어에서 이벤트 보기

이벤트 뷰어를 열려면 이벤트 표에서 이벤트 위로 포인터를 가져간 후 switch_access_2 아이콘을 클릭합니다.

이벤트 뷰어에는 다음 탭이 포함됩니다.

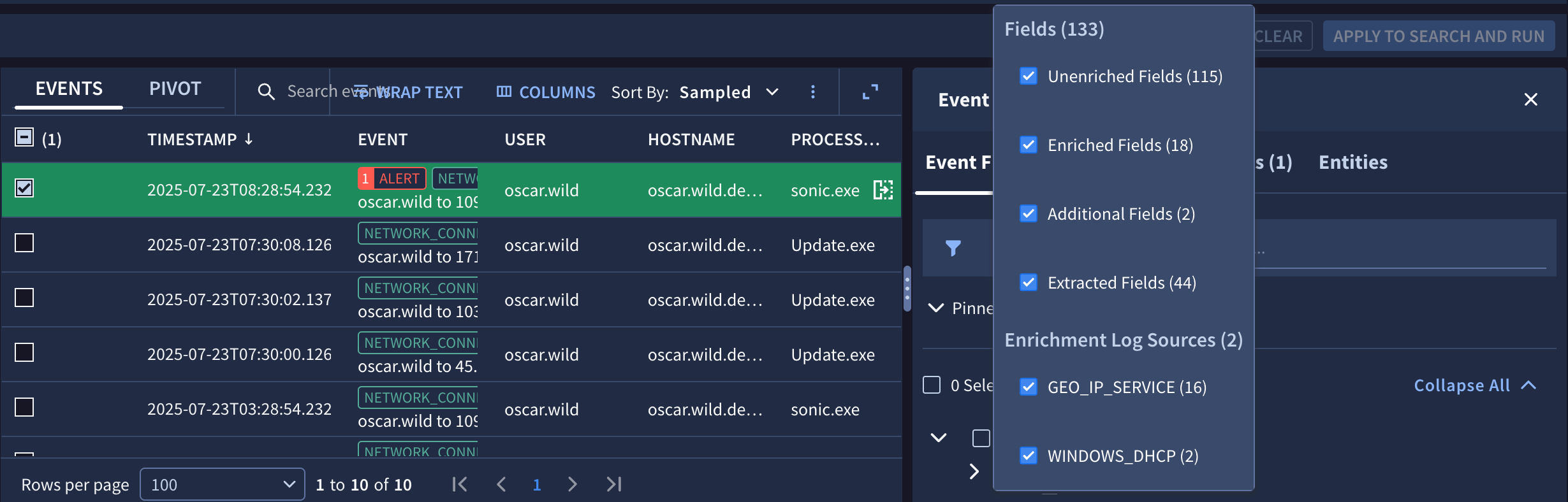

이벤트 필드 탭

기본적으로 이벤트 필드 탭에는 UDM 이벤트 필드가 계층적 트리 구조로 표시되며, 선택됨이라는 라벨이 지정됩니다.

이벤트 필드 탭을 사용하여 다음 작업을 실행합니다.

- 필드 정의를 봅니다. 필드 이름 위로 포인터를 가져가면 정의가 표시됩니다.

- 빠른 액세스를 위해 필드를 고정합니다. 선택됨 목록에서 필드를 선택하고 고정 유지 고정을 클릭합니다.

. 그러면 필드가 고정됨 목록에 표시됩니다. 필드는 선택됨 목록에 유지되며 고정 목록의 계층 구조는

udm접두사가 있는 점으로 구분된 표기법으로 표시됩니다 (예:udm.metadata.event_type). - 열에 추가하거나 여러 필드를 복사합니다. 노드 또는 필드 옆에 있는 체크박스를 선택한 다음 열에 추가 또는 복사를 선택합니다.

다음 작업을 실행합니다.

필터: 선택됨 목록에 다음 필터를 적용합니다.

정보가 추가되지 않은 필드 표시

정보가 추가된 필드 표시

추가 필드 표시

추출된 필드 표시

열에 추가: UDM 필드를 열로 추가합니다.

복사: 선택한 UDM 필드와 UDM 값을 시스템 클립보드에 복사합니다.

각 UDM 필드에는 필드에 보강 데이터나 보강되지 않은 데이터가 포함되어 있는지 여부를 나타내는 아이콘으로 라벨이 지정됩니다. 아이콘 라벨은 다음과 같습니다.

- U: 보강되지 않은 필드에는 원본 원시 로그의 데이터를 사용하여 정규화 프로세스 중에 채워진 값이 포함됩니다.

E: 보강된 필드에는 고객 환경의 아티팩트에 대한 추가 컨텍스트를 제공하도록 Google SecOps에서 채운 값이 포함됩니다. 자세한 내용은 Google SecOps로 이벤트 및 항목 데이터 보강을 참고하세요.

각 정보가 추가된 필드의 표시에는 연결된 모든 소스가 표시될 수 있습니다. 이 정보는 검증 및 문제 해결에 유용하며 감사 및 규정 준수 목적으로 필요할 수 있습니다. 강화 소스에 따라 필드를 필터링할 수도 있습니다.

그림 9. 이벤트 뷰어의 이벤트 필드 탭에 보강된 필드의 소스가 표시된 보강 및 보강되지 않은 UDM 필드

그림 10. 이벤트 필드 탭의 필터를 사용하여 다양한 속성에 따라 필드를 표시하거나 숨깁니다.

원시 로그 탭

원시 로그 탭에는 다음 형식 중 하나로 원래의 원시 부호가 표시됩니다.

- 원시

- JSON

- XML

- CSV

- 16진수/ASCII

알림 탭

알림 탭에는 이벤트와 관련된 알림이 표시됩니다.

항목 탭

항목 탭에는 이벤트와 연결된 항목이 표시됩니다.

엔티티를 클릭하여 엔티티 컨텍스트 대화상자를 표시합니다. 여기에는 다음 항목이 포함될 수 있습니다.

- 애셋 이름

- 최초 확인 시간

- 최종 확인 시간

- IP 주소

- MAC 주소

- 알림 수

- 규칙별 가장 많은 알림

- 시간 경과에 따른 알림 막대 그래프

- 알림 및 IOC 열기 링크

- 알림 탭에서 보기 링크

피벗 테이블을 사용한 이벤트 분석

피벗 테이블을 사용하면 검색 결과에 대해 표현식과 함수를 사용하여 이벤트를 분석할 수 있습니다.

피벗 테이블을 열고 구성하려면 다음 단계를 완료하세요.

검색을 실행합니다.

피벗 탭을 클릭하여 피벗 테이블을 엽니다.

특정 UDM 필드별로 이벤트를 그룹화하려면 그룹화 기준 값을 지정합니다. 기본 대문자를 사용하거나 메뉴에서 소문자를 선택하여 소문자만 사용하여 결과를 표시할 수 있습니다. 이 옵션은 문자열 필드에만 사용할 수 있습니다. 필드 추가를 클릭하여 최대 5개의 그룹화 기준 값을 지정할 수 있습니다.

그룹화 기준 값이 호스트 이름 필드 중 하나인 경우 다음과 같은 추가 변환 옵션이 있습니다.

- N차 도메인: 표시할 도메인 수준을 선택합니다.

예를 들어 값을 1로 사용하면 최상위 도메인(예:

com,gov,edu)만 표시됩니다. 값 3을 사용하면 도메인 이름의 다음 두 수준 (예:google.co.uk)이 표시됩니다. - 등록된 도메인 가져오기: 등록된 도메인 이름 (예:

google.com,nytimes.com,youtube.com)만 표시합니다.

그룹화 기준 값이 IP 필드 중 하나인 경우 다음과 같은 추가 변환 옵션이 있습니다.

- (IP) CIDR 접두사 길이(비트): IPv4 주소의 경우 1~32를 지정할 수 있습니다. IPv6 주소의 경우 최대 128까지 값을 지정할 수 있습니다.

그룹화 기준 값에 타임스탬프가 포함된 경우 다음과 같은 추가 변환 옵션이 있습니다.

- (시간) 해결 시간(밀리초)

- (시간) 해결 시간(초)

- (시간) 해결 시간(분)

- (시간) 해결 시간(시간)

- (시간) 해결 시간(일)

- N차 도메인: 표시할 도메인 수준을 선택합니다.

예를 들어 값을 1로 사용하면 최상위 도메인(예:

결과의 필드 목록에서 피벗 값을 지정합니다. 값을 최대 5개까지 지정할 수 있습니다. 필드를 지정한 후 요약 옵션을 선택해야 합니다. 다음 옵션으로 요약할 수 있습니다.

- sum

- count

- 고유 개수

- 평균

- 표준 편차

- min

- max

이벤트 수 값을 지정하여 이 특정 검색 및 피벗 테이블에 대해 식별된 이벤트 수를 반환합니다.

요약 옵션은 그룹화 기준 필드와 호환되지 않을 수 있습니다. 예를 들어 sum, average, stddev, min, max 옵션은 숫자 필드에만 적용될 수 있습니다. 호환되지 않는 요약 옵션을 그룹화 기준 필드와 연결하려고 하면 오류 메시지가 표시됩니다.

하나 이상의 UDM 필드를 지정하고 정렬 기준 옵션을 사용하여 하나 이상의 정렬을 선택합니다.

준비가 되면 적용을 클릭합니다. 결과가 피벗 테이블에 표시됩니다.

선택사항: 피벗 테이블을 다운로드하려면 더보기를 클릭하고 CSV로 다운로드를 선택합니다. 피벗을 선택하지 않은 경우 이 옵션은 사용 중지됩니다.

저장된 검색 및 검색 기록 개요

검색 관리자를 클릭하면 저장된 검색을 검색하고 검색 기록을 확인할 수 있습니다. 저장된 검색을 선택하여 제목 및 설명을 포함한 추가 정보를 확인하세요.

저장된 검색 및 검색 기록은 다음과 같습니다.

Google SecOps 계정에 저장됩니다.

검색 공유 기능을 사용하여 검색을 조직과 공유하지 않는 한 개별 사용자만 보고 액세스할 수 있습니다.

검색 저장

검색을 저장하려면 다음 단계를 따르세요.

검색 페이지에서 검색 실행 옆에 있는 더보기를 클릭하고 검색 저장을 클릭하여 나중에 이 검색을 사용합니다. 그러면 검색 관리자 대화상자가 열립니다. 저장된 검색에 의미 있는 이름과 검색 중인 항목에 대한 일반 텍스트 설명을 제공하는 것이 좋습니다. 추가를 클릭하여 검색 관리자 대화상자 내에서 새 검색을 만들 수도 있습니다. 표준 UDM 수정 및 완성 도구도 여기에서 사용할 수 있습니다.

선택사항: YARA-L의 변수에 사용되는 것과 동일한 형식을 사용하여

${<variable name>}형식으로 자리표시자 변수를 지정합니다. 검색에 변수를 추가하는 경우 사용자가 검색을 실행하기 전에 입력해야 하는 정보를 이해할 수 있도록 프롬프트도 포함해야 합니다. 검색을 실행하기 전에 모든 변수에 값을 입력해야 합니다.예를 들어 검색에

metadata.vendor_name = ${vendor_name}을 추가할 수 있습니다.${vendor_name}의 경우 향후 사용자를 위한 프롬프트(예:Enter the name of the vendor for your search)를 추가해야 합니다. 사용자가 나중에 이 검색을 로드할 때마다 검색을 실행하기 전에 공급업체 이름을 입력하라는 메시지가 표시됩니다.수정이 완료되면 수정사항 저장을 클릭합니다.

저장된 검색을 보려면 검색 관리자를 클릭한 다음 저장됨 탭을 클릭합니다.

저장된 검색 가져오기

저장된 검색을 검색하고 실행하려면 다음 안내를 따르세요.

검색 관리자 대화상자의 왼쪽 목록에서 저장된 검색을 선택합니다. 이 저장된 검색어는 Google SecOps 계정에 저장됩니다.

선택사항: 더보기를 클릭하고 검색 삭제를 선택하여 검색을 삭제합니다. 내가 만든 검색만 삭제할 수 있습니다.

검색 이름과 설명을 변경할 수 있습니다. 수정이 완료되면 수정사항 저장을 클릭합니다.

검색 로드를 클릭합니다. 검색이 기본 검색창에 로드됩니다.

검색 실행을 클릭하여 이 검색과 관련된 이벤트를 확인합니다.

검색 기록에서 검색 가져오기

검색 기록에서 검색을 가져와서 실행하려면 다음 단계를 따르세요.

검색 관리자에서 기록을 클릭합니다.

검색 기록에서 검색 가져오기 검색 기록은 Google SecOps 계정에 저장됩니다. 삭제를 클릭하여 검색을 삭제할 수 있습니다.

검색 로드를 클릭합니다. 검색이 기본 검색창에 로드됩니다.

검색 실행을 클릭하여 이 검색과 관련된 이벤트를 확인합니다.

검색 기록 삭제, 중지 또는 사용 설정

검색 기록을 삭제, 사용 중지 또는 사용 설정하려면 다음 단계를 따르세요.

검색 관리자에서 기록 탭을 클릭합니다.

더보기를 클릭합니다.

검색 기록 삭제를 선택하여 검색 기록을 지웁니다.

기록 사용 중지를 클릭하여 검색 기록을 사용 중지합니다. 다음 중 한 가지 방법을 선택할 수 있습니다.

선택 해제만: 검색 기록을 사용 중지합니다.

선택 해제 및 삭제: 검색 기록을 사용 중지하고 저장된 검색 기록을 삭제합니다.

이전에 검색 기록을 사용 중지한 경우 검색 기록 사용 설정을 클릭하여 다시 사용 설정할 수 있습니다.

닫기를 클릭하여 검색 관리자를 종료합니다.

검색 공유

검색 공유를 사용하면 팀과 검색을 공유할 수 있습니다. 저장됨 탭에서 검색어를 공유하거나 삭제할 수 있습니다. 검색창 옆에 있는 filter_alt필터를 클릭하여 검색을 필터링하고 모두 표시, Google SecOps 정의, 내가 작성함 또는 공유를 기준으로 검색을 정렬할 수도 있습니다.

자신의 검색이 아닌 공유 검색은 수정할 수 없습니다.

- 저장됨을 클릭합니다.

- 공유하려는 검색어를 클릭합니다.

- 검색의 오른쪽에서 더보기를 클릭합니다. 검색을 공유하는 옵션이 있는 대화상자가 표시됩니다.

- 조직과 공유를 클릭합니다.

- '검색을 공유하면 조직의 전체 사용자가 볼 수 있습니다'라는 대화상자가 표시됩니다. 공유를 계속하시겠어요? 공유를 클릭합니다.

검색을 나에게만 표시하려면 더보기를 클릭하고 공유 중지를 클릭합니다. 공유를 중지하면 본인만 이 검색을 사용할 수 있습니다.

플랫폼에서 CSV로 다운로드할 수 있거나 없는 UDM 필드

다운로드 시 지원되는 UDM 필드와 지원되지 않는 UDM 필드는 다음 하위 섹션에 표시됩니다.

지원되는 필드

다음 필드를 플랫폼에서 CSV 파일로 다운로드할 수 있습니다.

사용자

호스트 이름

프로세스 이름

이벤트 유형

타임스탬프

원시 로그 (고객에 대해 원시 로그가 사용 설정된 경우에만 유효)

udm.additional로 시작하는 모든 필드

유효한 필드 유형

다음 필드 유형을 CSV 파일로 다운로드할 수 있습니다.

double

float

int32

uint32

int64

uint64

부울

문자열

enum

바이트

google.protobuf.Timestamp

google.protobuf.Duration

지원되지 않는 필드

'udm' (udm.additional 아님)으로 시작하고 다음 조건 중 하나를 충족하는 필드는 CSV로 다운로드할 수 없습니다.

필드의 중첩이 udm proto에서 10개를 초과합니다.

데이터 유형은 Message 또는 Group입니다.

검색 결과를 제한하는 요인

UDM 검색을 수행할 때 다음과 같은 요인으로 인해 반환되는 결과 수가 제한될 수 있습니다.

총 결과가 100만 개를 초과함: 검색 결과가 100만 개의 이벤트로 제한됩니다. 결과가 100만 개를 초과하면 100만 개의 결과만 표시됩니다.

검색 설정을 통해 플랫폼에서 결과를 100만 개 미만으로 제한: 기본 검색 결과 세트가 100만 개 미만의 결과를 반환하도록 구성하여 쿼리 속도를 개선할 수 있습니다. 100만 미만으로 설정하면 결과가 더 적게 표시됩니다. 기본적으로 SecOps 검색은 결과 수를 30,000개로 제한하지만 결과 페이지의 검색 설정을 사용하여 최대 100만 개까지 변경할 수 있습니다.

검색 결과는 10,000개로 제한됨: 검색 결과가 10, 000개를 초과하더라도 콘솔에는 처음 10,000개만 표시됩니다. 콘솔의 이러한 제한사항은 가능한 결과의 총수를 반영하지 않습니다.

다음 단계

검색에서 컨텍스트 보강 데이터를 사용하는 방법은 검색에서 컨텍스트 보강 데이터 사용을 참고하세요.

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가로부터 답변을 받으세요.