イベントとアラートを検索する

検索機能を使用すると、YARA-L 2.0 構文を使用して、Google Security Operations インスタンス内の統合データモデル(UDM)のイベントやアラートを検索できます。検索には、UDM データを絞り込んで検索するためのオプションが含まれています。同じクエリに一致する個別の UDM イベントと UDM イベントのグループを検索できます。

データ RBAC を使用するシステムでは、スコープに一致するデータのみが表示されます。詳細については、データ RBAC が検索に与える影響をご覧ください。

Google SecOps のお客様は、コネクタと Webhook からアラートを取り込むこともできます。検索を使用してこれらのアラートを見つけることもできます。

UDM の詳細については、ログデータを UDM としてフォーマットすると UDM フィールド リストをご覧ください。

アクセス検索

Google SecOps 検索には、次のオプションを使用してアクセスできます。

ナビゲーション バーで、[調査] > [検索] をクリックします。

[検索] フィールドに、Google SecOps の任意の検索フィールドの有効な UDM フィールドを入力し、CTRL+Enter キーを押します。

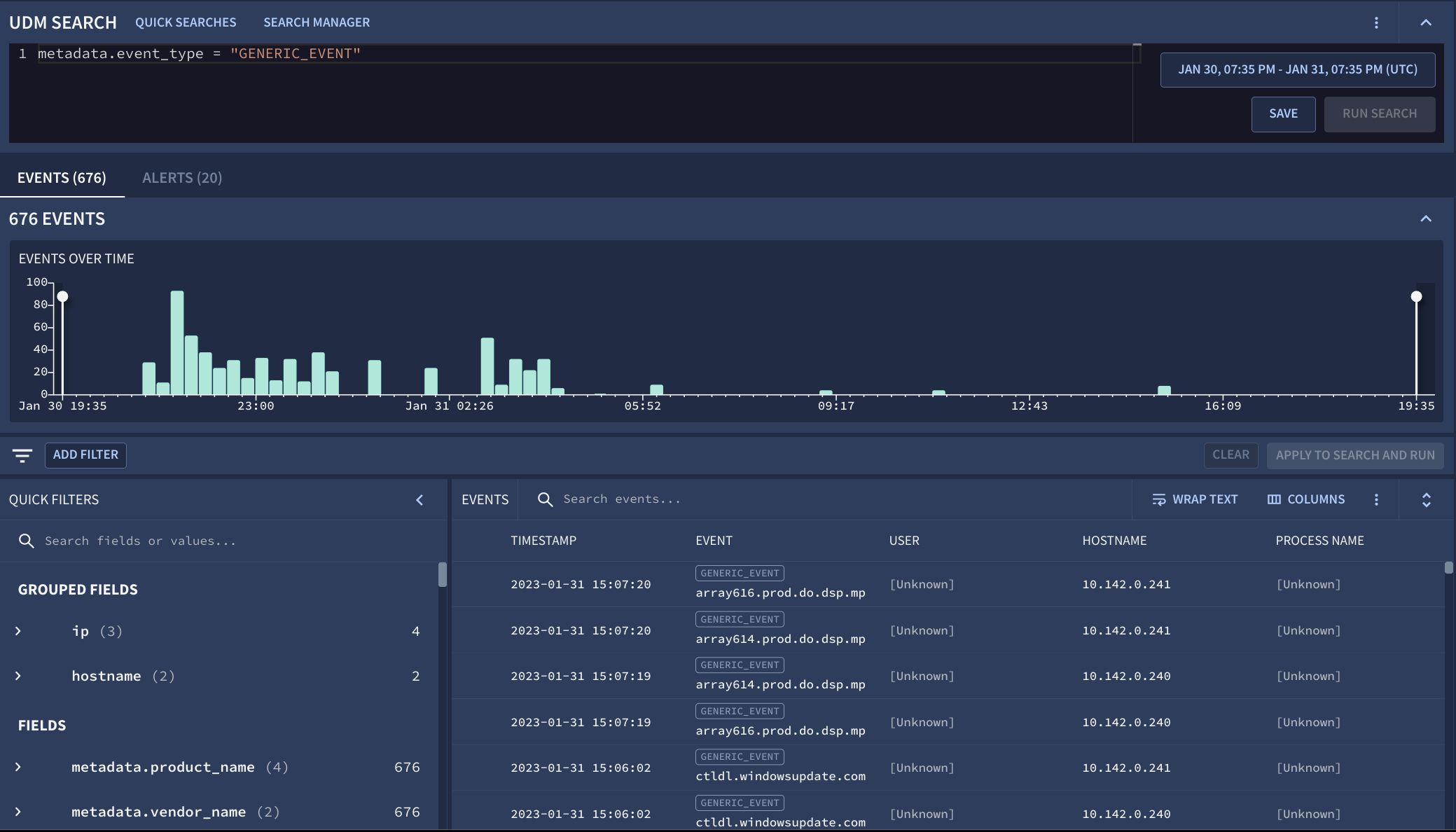

図 1: イベントの傾向を調べるために使用される [検索] ウィンドウの例。

以降のセクションでは、検索機能の使用方法について詳しく説明します。

検索機能を使用する

検索式は、検索する UDM フィールド、演算子、検索するデータ値で構成されます。

クエリ式が有効な場合、Google SecOps コンソールで [検索を実行] ボタンが有効になります。

UDM クエリは、統合データモデルのフィールド リストで定義されたフィールドに基づいています。これらの UDM フィールドは、[フィルタ] または [未加工ログ検索] を使用してブラウジングし、選択できます。

返されるイベントの数を調整するには、 [その他] をクリックして、[検索設定] を選択します。詳しくは、検索の設定をご覧ください。

データ範囲を変更するには、[期間] ウィンドウを開きます。

検索機能を使用する手順は次のとおりです。

- [検索] ページに移動します。

- [検索] フィールドに検索式を入力します。

- イベントを検索するには、[検索] フィールドに UDM フィールド名を入力します。入力時に、自動補完機能によって、入力内容に基づいて有効な UDM フィールドが提案されます。

有効な UDM フィールドを入力したら、有効な演算子を選択します。ユーザー インターフェースには、入力した UDM フィールドに基づいて使用可能な有効な演算子が表示されます。次の演算子がサポートされています。

<, ><=, >==, !=nocase- 文字列のサポート

有効な UDM フィールドと演算子を入力したら、検索するログデータの値を追加します。詳細については、検索するデータ値をフォーマットするをご覧ください。

[検索を実行] をクリックして検索を実行します。

イベントの結果は、[検索] ページの [イベント タイムライン] テーブルに表示されます。

省略可: 追加の UDM フィルタを手動で追加するか、コンソールを使用して、結果を絞り込みます。

検索するデータ値を書式設定する

次のガイドラインに沿ってデータ値をフォーマットします。

データ型: データ型に基づいてデータ値をフォーマットします。

列挙値: 選択した UDM フィールドに定義されている有効な列挙値を使用します。

例: テキスト値(すべて大文字で二重引用符で囲む):

metadata.event_type = "NETWORK_CONNECTION"追加値:

field[key\] = value形式を使用して、additionalフィールドとlabelsフィールド内を検索します。次に例を示します。

additional.fields["key"]="value"ブール値:

trueまたはfalseを使用します(大文字と小文字は区別されず、引用符は不要です)。次に例を示します。

network.dns.response = true整数: 引用符なしで数値を使用します。

次に例を示します。

target.port = 443浮動小数点値:

float型の UDM フィールドの場合は、3.1などの 10 進数値、または3などの整数を入力します。次に例を示します。

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1正規表現: 正規表現をスラッシュ(/)で囲みます。

次に例を示します。

principal.ip = /10.*/psexec.exe(ウィンドウ)の実行を検索します。target.process.command_line = /\bpsexec(\.exe)?\b/ nocase

正規表現の詳細については、正規表現のページをご覧ください。

文字列: テキスト値を二重引用符で囲みます。

次に例を示します。

metadata.product_name = "Google Cloud VPC Flow Logs"

大文字と小文字を区別しない文字列:

nocase演算子を使用して、文字列内の大文字と小文字の任意の組み合わせを照合します。次に例を示します。

principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

文字列内の文字をエスケープする: 次のように、バックスラッシュで特殊文字をエスケープします。

- バックスラッシュ(\)をエスケープするには、

\\を使用します。 - 二重引用符(

")をエスケープするには、\"を使用します。

次に例を示します。

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

- バックスラッシュ(\)をエスケープするには、

ブール式:

AND、OR、NOTを使用して条件を組み合わせ、結果を絞り込みます。次の例は、サポートされているブール演算子(

AND、OR、NOT)を示しています。A AND BA OR B丸かっこ()を使用して式をグループ化し、評価順序を制御します。

(A OR B) AND (B OR C) AND (C OR NOT D)

例:

財務サーバーのログイン イベントを検索します。

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"複数演算子(>)を使用して、10 MB を超えるデータが送信された接続を検索します。

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000複数の条件を使用して、

cmd.exeまたはpowershell.exeを起動するwinword.exeを検索します。metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

additionalフィールドとlabelsフィールドで Key-Value ペアを検索する:additionalフィールドとlabelsフィールドは、標準の UDM フィールドにマッピングされないイベントデータのカスタマイズ可能なコンテナとして機能します。各エントリには、1 つの Key-Value ペアが格納されます。additionalフィールドには複数の Key-Value ペアを含めることができます。labelsフィールドには、Key-Value ペアを 1 つだけ含めることができます。

次の構文を使用して、

additionalフィールドとlabelsフィールドで検索する Key-Value ペアを指定します。field[key\] = value。次に例を示します。

additional.fields["key"]="value"additionalフィールドとlabelsフィールドで特定の Key-Value ペアを使用して検索する例:指定した Key-Value ペアを含むイベントを検索します。

additional.fields["pod_name"] = "kube-scheduler"metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

Key-Value ペア検索で

AND演算子を使用します。additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"値に関係なく、指定したキーを含むすべてのイベントを検索します。

additional.fields["pod_name"] != ""正規表現を使用して、特定のキーを含むイベントを検索します。

additional.fields.value.string_value = "mystring"正規表現を使用して、同じ名前の複数のキーを使用するイベントを検索します。

additional.fields.key = /myKeynumber_*/正規表現と

nocase演算子を使用します。additional.fields["pod_name"] = /br/additional.fields["pod_name"] = bar nocase

ブロック コメントと単一行コメントを使用します。

ブロック コメントを使用します。

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

単一行コメントを使用します。

additional.fields["pod_name"] != "" // my single-line comment

検索の設定

検索結果の最大数は、UDM 検索設定で設定できます。これらの設定はユーザー固有のものです。

[検索を実行] の横にある [その他] から [検索設定] をクリックします。

[返される結果の最大数] を選択します。

1K、30K、100K、1M、customのいずれかを選択します。これらの値は1~1Mの範囲で指定できます。デフォルト値は1Mです。通常、結果セットのサイズを小さくすると、クエリの実行速度が速くなります。

検索結果が多すぎる

検索範囲が広すぎる場合、Google SecOps は、すべての検索結果を表示できないことを示す警告メッセージを表示します。

このような場合、システムは検索の上限(100 万件のイベントと 1,000 件のアラート)までの最新の結果のみを取得します。ただし、一致するイベントやアラートが格段に多く存在するものの、現時点では表示されない場合があります。

関連する結果をすべて取得していることを確認するには、追加のフィルタを適用して検索を絞り込むことを検討してください。検索範囲を絞り込むと、データセットを管理可能なサイズに縮小し、精度を高めることができます。結果がシステムの表示上限内に収まるまで、検索を調整して再実行することをおすすめします。

検索結果ページには、最新の 10,000 件の結果が表示されます。検索を変更して再実行する代わりに、検索結果をフィルタして絞り込み、古い結果を表示することもできます。

結果を制限する

limit キーワードと表示する検索結果の最大数を追加して、検索結果を制限できます。これは、データのクイック プレビューの生成、パフォーマンスの最適化、結果のサブセットのみが必要な場合に便利です。

たとえば、検索に次の条件を追加すると、結果が最大 25 件に制限されます。

limit: 25

グループ化されたフィールドを検索する

グループ化されたフィールドは、関連する UDM フィールドのグループのエイリアスです。グループ化されたフィールドを使用すると、各フィールドを個別に入力することなく、複数の UDM フィールドを同時にクエリできます。

次の例は、指定した IP アドレスを含む可能性がある共通の UDM フィールドを照合するクエリを入力する方法を示しています。

ip = "1.2.3.4"

正規表現と nocase 演算子を使用して、グループ化されたフィールドを照合できます。参照リストもサポートされています。グループ化したフィールドは、次の例で示すように、通常の UDM フィールドと組み合わせて使用することもできます。

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

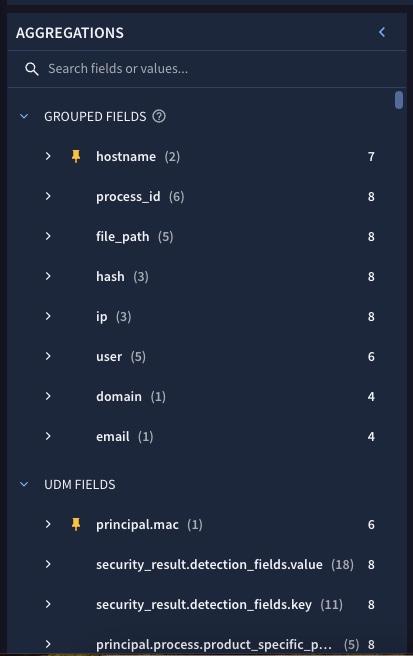

グループ化されたフィールドは、[集約] に独立したセクションを持っています。

グループ化された UDM フィールドのタイプ

次のグループ化された UDM フィールドをすべて検索できます。

| グループ化されたフィールド名 | 関連付けられた UDM フィールド |

| ドメイン | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

|

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| ハッシュ | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| hostname | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| namespace | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| user | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

検索クエリの UDM フィールドを見つける

検索クエリの作成中に、どの UDM フィールドを含めるか判断できない場合があります。UDM Lookup を使用すると、名前にテキスト文字列を含む、または特定の文字列値を格納する UDM フィールド名をすばやく見つけることができます。UDM Lookup 関数は、バイト、ブール値、数値などの他のデータ型の検索には使用できません。UDM Lookup から返された 1 つ以上の結果を選択し、検索クエリの開始点として使用します。

UDM Lookup を使用する手順は次のとおりです。

[検索] ページで、[UDM Lookup] をクリックします。

[UDM Lookup] ダイアログで、次のいずれか 1 つ以上の照合オプションを選択して、検索するデータの範囲を指定します。

UDM フィールド: UDM フィールド名内のテキストを検索します。

例:

network.dns.questions.name、またはprincipal.ip。値: UDM フィールドに割り当てられた値内のテキストを検索します。

たとえば、

dnsやgoogle.comです。

[UDM フィールド/値のルックアップ] フィールドに文字列を入力または変更します。入力すると、検索結果がダイアログに表示されます。

UDM フィールド内と値内の検索では、結果がわずかに異なります。

UDM フィールド名内のテキスト文字列を検索すると、名前の任意の場所で完全に一致する結果が返されます。

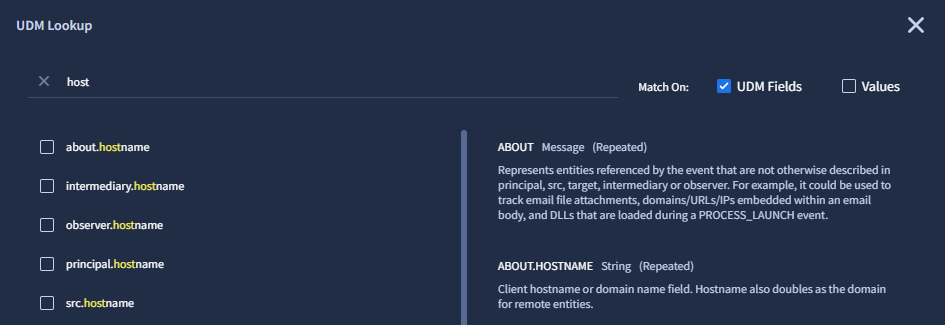

図 2. UDM Lookup で UDM フィールド名内を検索します。

値内のテキストを検索すると、結果は次のようになります。

- 値の先頭または末尾に文字列が見つかった場合、文字列は結果内で、UDM フィールド名とログの取り込み時刻とともにハイライト表示されます。

- テキスト文字列が値内の他の場所で見つかった場合、結果には、UDM フィールド名とテキスト Possible value match が表示されます。

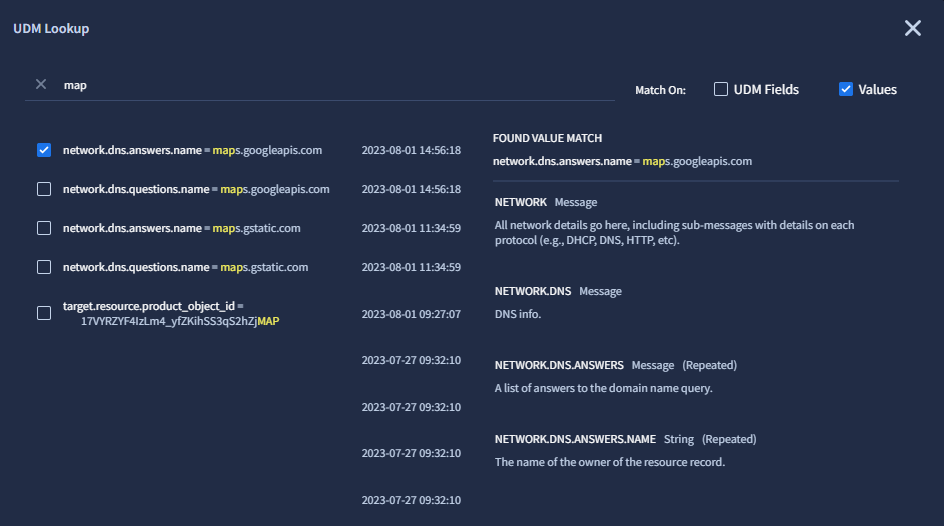

図 3. UDM Lookup の [値] 内を検索します。

検索結果のリストでは、次の操作を行うことができます。

UDM フィールドの名前をクリックすると、そのフィールドの説明が表示されます。

各 UDM フィールド名の左側にあるチェックボックスをオンにして、1 つ以上の結果を選択します。

[リセット] ボタンをクリックすると、結果リストで選択したすべてのフィールドの選択が解除されます。

選択した結果を [検索] ページの [検索] フィールドに追加するには、次のいずれかを行います。

[検索に追加] をクリックします。

[UDM をコピー] をクリックして、選択した結果をクリップボードにコピーします。次に、[UDM Lookup] ダイアログを閉じ、検索クエリ文字列を [検索] ページの [検索] フィールドに貼り付けます。

Google SecOps は、選択した結果を検索クエリ文字列(UDM フィールド名または名前と値のペア)に変換します。複数の結果を追加すると、各結果が

OR演算子を使用して [検索] フィールドの既存のクエリの末尾に追加されます。追加されるクエリ文字列は、UDM Lookup によって返される一致のタイプによって異なります。

結果が UDM フィールド名のテキスト文字列と一致する場合、完全な UDM フィールド名がクエリに追加されます。次に例を示します。

principal.artifact.network.dhcp.client_hostname結果が、値の先頭または末尾のテキスト文字列と一致する場合、名前と値のペアには、UDM フィールド名と結果内の完全な値が含まれます。次に例を示します。

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"

結果にテキスト Possible value match が含まれている場合、名前と値のペアには、UDM フィールド名と検索キーワードを含む正規表現が含まれます。次に例を示します。

principal.process.file.full_path = /google/ NOCASE

UDM Lookup によって生成されたクエリ文字列は、検索クエリの開始点として機能します。[検索] ページの [検索クエリ] をユースケースに合わせて編集します。

UDM Lookup の動作の概要

このセクションでは、UDM Lookup の機能について詳しく説明します。

- UDM Lookup は、2023 年 8 月 10 日以降に取り込まれたデータを検索します。これより前に取り込まれたデータは検索されません。拡充されていない UDM フィールドで見つかった結果を返します。拡充されたフィールドに一致する結果は返されません。拡充されたフィールドと拡張されていないフィールドの詳細については、イベント ビューアでイベントを表示するをご覧ください。

- UDM Lookup を使用する検索では大文字と小文字が区別されません。

hostnameという用語は、HostNameと同じ結果を返します。 - クエリ テキスト文字列内のハイフン(

-)とアンダースコア(_)は、値を検索するときに無視されます。テキスト文字列dns-lとdnslはどちらも値dns-lを返します。 値を検索するときに、UDM Lookup は次の場合に一致を返しません。

次の UDM フィールド内での一致。 metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

次の値のいずれかで終わるフルパスを持つ UDM フィールド内での一致。 .pid

たとえばtarget.process.pid。.asset_id

たとえばprincipal.asset_id。.product_specific_process_id

たとえばprincipal.process.product_specific_process_id。.resource.id

たとえばprincipal.resource.id。

値を検索するときに、次の場合に一致が見つかると、UDM Lookup は Possible value match を表示します。

次の UDM フィールド内での一致。 metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

次の値のいずれかで終わるフルパスを持つ UDM フィールド内での一致。 .command_line

たとえばprincipal.process.command_line。.file.full_path

たとえばprincipal.process.file.full_path。.labels.value

たとえばsrc.labels.value。.registry.registry_key

たとえばprincipal.registry.registry_key。.url

たとえばprincipal.url。

次の値で始まるフルパスを持つ UDM フィールド内での一致。 additional.fields.value.

たとえばadditional.fields.value.null_value。

検索でアラートを表示する

アラートを表示するには、[検索] ページの右上にある [イベント] タブの横にある [アラート] タブをクリックします。

アラートが表示される方法

Google SecOps は、検索で返されたイベントを、お客様の環境のアラートに存在するイベントと照合して評価します。検索クエリイベントがアラートに存在するイベントと一致すると、アラート タイムラインと結果のアラート テーブルに表示されます。

イベントとアラートの定義

イベントは、Google SecOps に取り込まれ、Google SecOps の取り込みと正規化プロセスによって処理される未加工のログソースから生成されます。1 つの未加工ログソース レコードから複数のイベントを生成できます。イベントは、その未加工ログから生成されたセキュリティ関連のデータポイントのセットを表します。

検索では、アラートはアラートが有効になっている YARA-L ルール検出として定義されます。詳しくは、ライブデータに対するルールの実行をご覧ください。

他のデータソースは、Crowdstrike Falcon アラートなどのアラートとして Google SecOps に取り込むことができます。これらのアラートは、Google SecOps 検出エンジンによって YARA-L ルールとして処理されない限り、検索結果に表示されません。

1 つ以上のアラートに関連付けられているイベントは、イベント タイムラインでアラートチップでマークされます。タイムラインに関連する複数のアラートがある場合、チップには関連するアラートの数が表示されます。

タイムラインには、検索結果から取得された最新の 1,000 件のアラートが表示されます。1,000 件の上限に達すると、アラートは取得されなくなります。検索に関連するすべての結果を表示するには、フィルタを使用して検索を絞り込みます。

アラートを調査する方法

[アラートのグラフ] と [アラートの詳細] を使用してアラートを調査する方法については、アラートを調査するをご覧ください。

検索でデータテーブルの行を表示する

データテーブルの行を Google 検索で直接確認できます。YARA-L 検索でデータテーブルを使用すると、結果は一致するイベントにリンクされたデータテーブルの行を参照できます。これらの結果は、[イベント] タブに表示されます。

検索の [列マネージャー] を使用して、結果に表示するデータテーブルと列を選択します。

検索結果を表示すると、データテーブルとその行の現在の状態が表示されます。

詳細については、データテーブルを使用するをご覧ください。

検索で参照リストを使用する

ルールで参照リストを適用するプロセスは、検索でも使用できます。1 つの検索クエリに最大 7 個のリストを含めることができます。すべてのタイプの参照リスト(文字列、正規表現、CIDR)がサポートされています。

追跡する変数のリストを作成できます。

たとえば、不審な IP アドレスのリストを作成できます。

// Field value exists in reference list principal.ip IN %suspicious_ips

AND または OR を使用すると、複数のリストを使用できます。

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

検索結果を絞り込む

検索を変更して再実行する代わりに、[検索] ページの機能を使用して結果をフィルタし、絞り込みます。次に例を示します。

タイムライン グラフ

タイムライン グラフには、現在の検索によって表面化される毎日発生しているイベントとアラートの数がグラフィカルに表示されます。イベントとアラートは同じタイムライン グラフに表示されます。このグラフは、[イベント] タブと [アラート] タブの両方で使用できます。

各バーの幅は、検索された時間間隔によって異なります。たとえば、検索が 24 時間のデータに及ぶ場合、各バーは 10 分を表します。このグラフは、既存の検索条件を変更すると動的に更新されます。

期間の調整

グラフの期間を調整するには、白いスライダー コントロールを左右に移動して期間を調整し、対象の期間に焦点を当てます。時間範囲を調整すると、[UDM Fields and Values] テーブルと [Events] テーブルが更新され、現在の選択内容が反映されます。グラフの単一の棒をクリックして、その期間のイベントだけを表示することもできます。

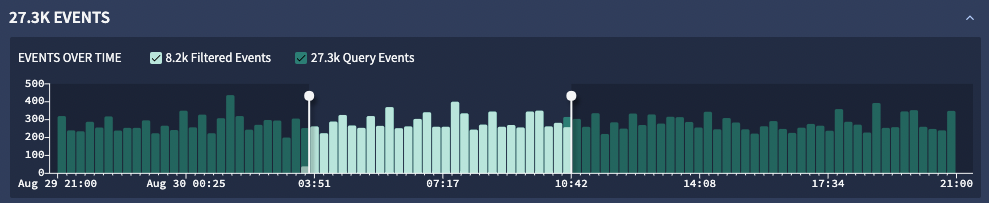

期間を調整すると、[フィルタされたイベント] チェックボックスと [クエリ イベント] チェックボックスが表示され、表示されるイベントのタイプをさらに絞り込むことができます。

図 4. 期間のコントロールがあるイベントのタイムライン グラフ。

[Aggregations] ウィンドウ

[集計] ウィンドウには、UDM 検索によって生成されたグループ化されたフィールドと UDM フィールドが表示されます。グループ化されたフィールドは、類似したタイプの複数の UDM フィールドを検索するために使用されます。

グループ化されたフィールド(ip、namespace、user など)は、類似した UDM フィールドの値をグループ化するプレースホルダ変数です。たとえば、namespace グループ化されたフィールドは、principal.namespace、src.namespace、target.namespace の UDM フィールドのすべての値をグループ化します。

[グループ化されたフィールド] と [UDM フィールド] ごとに [イベント数] が表示されます。[イベント数] は、そのフィールドの値が同じであるイベント レコードの数です。

[グループ化されたフィールド] と [UDM フィールド] は、イベント数の多い順に並べ替えられ、同じイベント数内ではアルファベット順に並べ替えられます。

フィールドを [集計] リストの上部に固定するには、フィールドの [保持] 保持アイコンをクリックします。

図 5. 集計は、頻度の高い値を特定するのに役立ちます。

集約を使用すると、UDM 検索をさらに絞り込むことができます。UDM フィールドのリストをスクロールするか、[検索] フィールドを使用して特定の UDM フィールドまたは値を検索します。

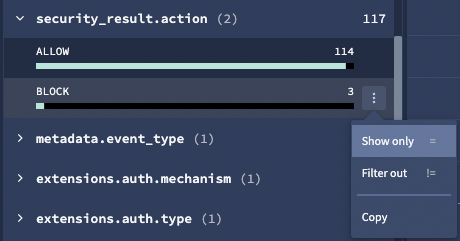

集計フィールドをフィルタする

フィルタ オプションを使用して、[集計] リストに表示される UDM フィールドのリストを絞り込みます。

図 6: 選択した UDM フィールド値を含むイベントの例。

[集計] リストで UDM フィールドを選択すると、そのフィールドの値のリストが表示されます。

リストから [値] を選択し、 more_vert [その他] メニュー アイコンをクリックします。

フィルタ オプションのいずれかを選択します。

- 表示の絞り込み: 選択した UDM フィールド値を含むイベントのみを表示します。

- フィルタで除外: 選択した UDM フィールド値を含むイベントをフィルタで除外します。

- コピー: UDM フィールド値をクリップボードにコピーします。

これらの追加 UDM フィルタは、[フィルタ イベント] フィールドに追加できます。

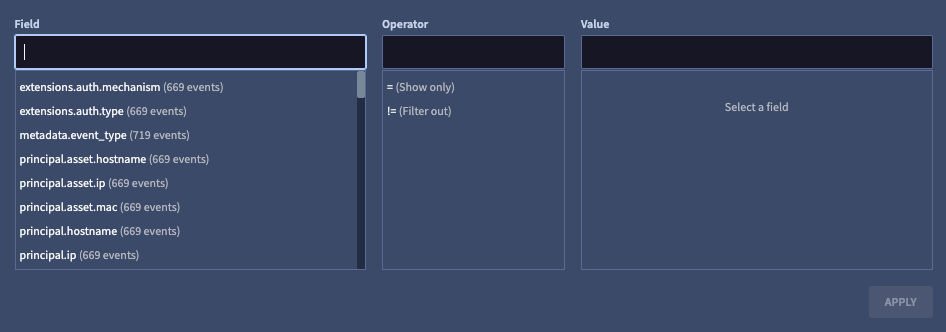

イベントをフィルタ フィールド

[イベントをフィルタ] フィールドには、作成したフィルタが表示されます。必要に応じて、[検索] フィールドにフィルタを適用したり、フィルタを削除したりできます。

[検索と実行に適用] をクリックすると、表示されるイベントは表示された追加フィルタに基づいてフィルタされ、[検索] フィールドが更新されます。同じ日時パラメータを使用して検索が自動的に再実行されます。

図 7. [イベントをフィルタ] フィールド。

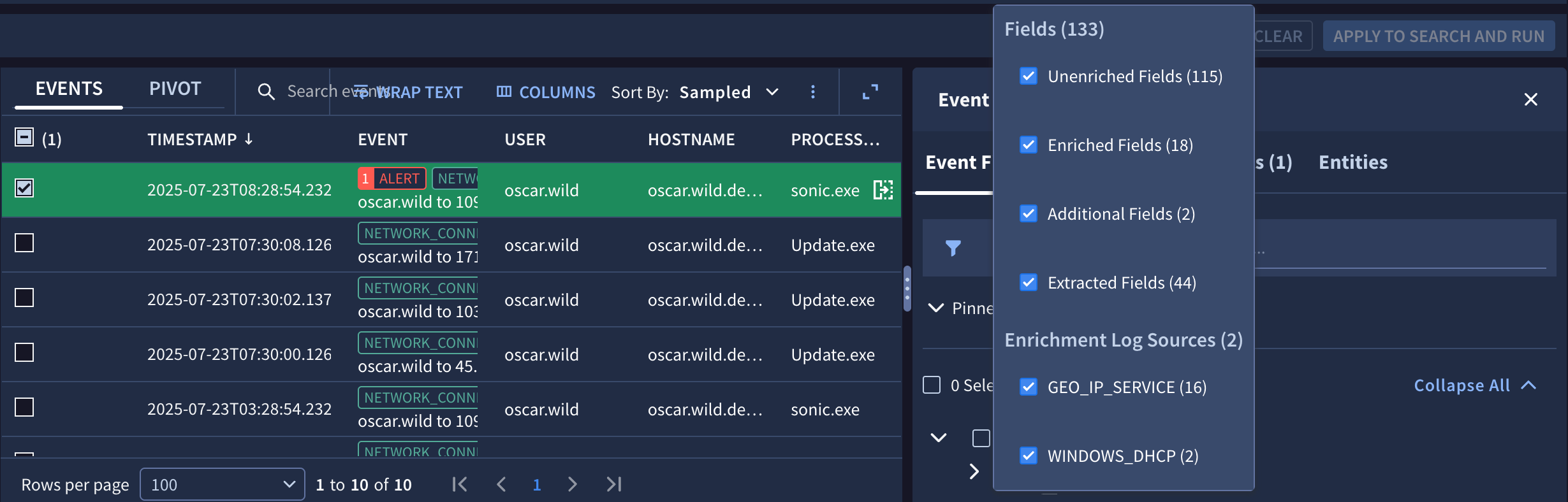

[フィルタを追加] をクリックすると、追加の UDM フィールドを選択できるウィンドウが開きます。

図 8: [イベントをフィルタ] ウィンドウ。

アラート テーブルでアラートを表示する

[アラート] タブをクリックすると、アラートを表示できます。

集計を使用すると、アラートを次の基準で並べ替えることができます。

- ケース

- 名前

- 優先度

- 重大度

- ステータス

- 判定

これにより、最も重要なアラートに集中できます。

アラートは、[イベント] タブのイベントと同じ期間で表示されます。これにより、イベントとアラートの関連性を確認できます。

特定のアラートの詳細を確認するには、アラートをクリックします。個々の [アラートの詳細] ページが開き、そのアラートに関する詳細情報が表示されます。

イベント テーブルでイベントを表示する

すべてのフィルタとコントロールは、[Events] テーブルに表示されるアクティビティのリストに影響します。イベントをクリックすると、イベントビューアが開き、未加工のログと対応する UDM レコードの両方を表示できます。イベントの timestamp をクリックすると、関連する [アセット]、[IP アドレス]、[ドメイン]、[ハッシュ]、または [ユーザー] ビューに移動できます。検索フィールドを使用して、特定のイベントを検索することもできます。

イベント テーブルの列のセットを管理する

このセクションでは、[イベント] テーブルの列のセットを管理する方法について説明します。

[イベント] テーブルに表示する列を構成する手順は次のとおりです。

- [イベント] テーブルの上部にある [表示項目] をクリックして、[列マネージャー] を開きます。

以下の構成を行います。

- フィルタをクリックして、該当しない列を表示するかどうかを指定します。

- [選択した列を表示] 切り替えボタンをクリックすると、[イベントの列] タブに選択した列のみが表示されます。

- [イベントの列] タブで、次の折りたたみ可能なセクションからフィールドを選択します。

- クイック フィールド: クイック フィールドを使用すると、そのデータ型に最も関連性の高い UDM フィールドをすばやく追加できます。データの種類(例: Hostname)を選択すると、そのデータの種類用に最も一般的に使用されている UDM フィールドが列として追加されます(例: udm.principal.hostname)。

- グループ化されたフィールド: 関連する UDM フィールドを参照します。グループ化されたフィールドを使用すると、カテゴリ別にグループ化されたフィールドを見つけることができます。

- すべてのイベント フィールド: イベント フィールドの完全なリストを表示して選択します。

- すべてのエンティティ フィールド: エンティティ フィールドの完全なリストを表示して選択します。

省略可: [保存] をクリックして、列セットを保存します。セットの名前を指定します。列セットの名前を入力し、[保存] をクリックします。

保存した列セットを読み込む

保存した列セットを読み込むには、次の操作を行います。

- [イベント] テーブルの上部にある [表示項目] をクリックして、[列マネージャー] を開きます。

- [列セット] タブを選択します。

- 読み込む列セットを選択し、[適用] をクリックします。

保存済みの表示項目セットを削除する

保存した列セットを削除するには、次の操作を行います。

- [イベント] テーブルの上部にある [表示項目] をクリックして、[列マネージャー] を開きます。

- [列セット] タブを選択します。

- 表示項目セットを選択し、 [その他] > [削除] をクリックします。

表示されたイベントと未加工のログをダウンロードする

表示されたイベント(未加工のログを含む)を CSV ファイルとしてダウンロードして、正規化された UDM イベントとそのソースログを関連付けることができます。

- すべての検索結果(最大 100 万件のイベント)をダウンロードするには、 [その他] をクリックして [CSV 形式でダウンロード] を選択します。

コンソールには、含まれているイベントの正確な数が表示されます。

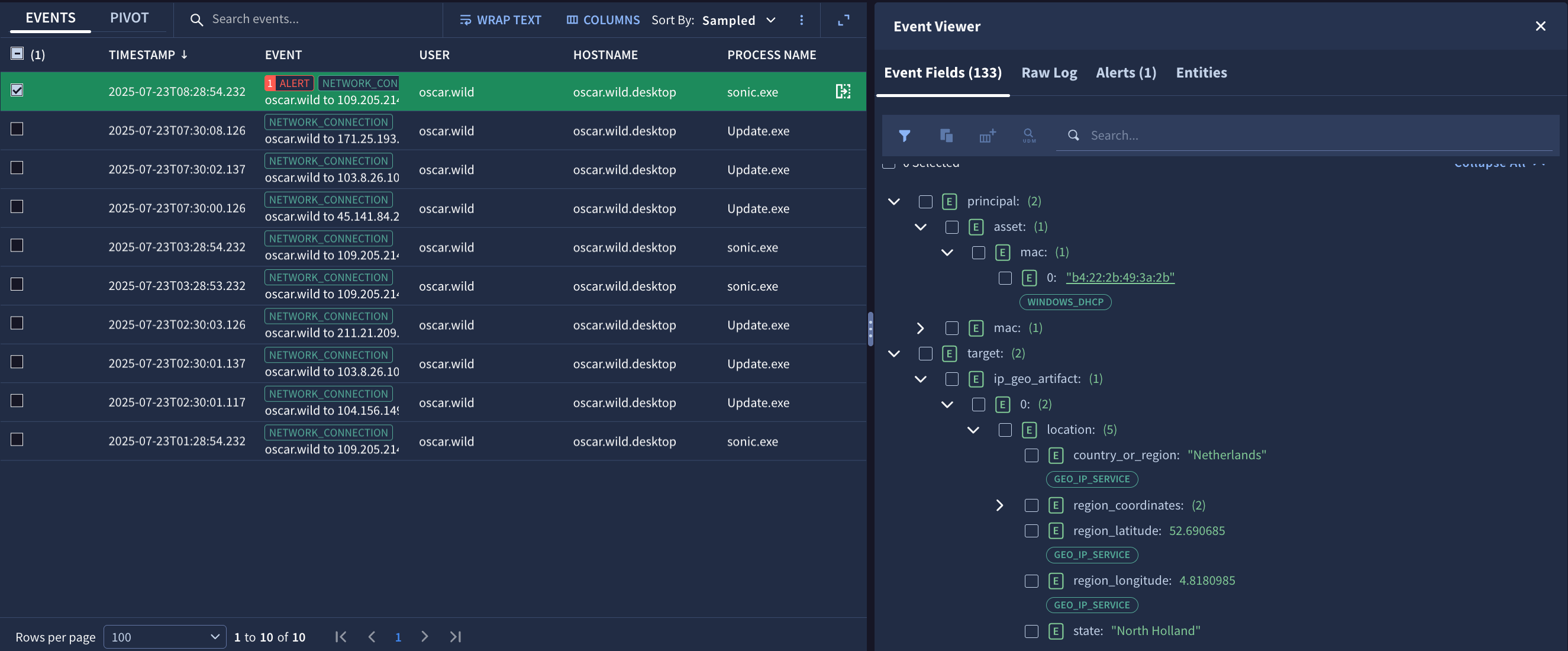

イベント ビューアでイベントを表示する

イベント ビューアーを開くには、[イベント] テーブルのイベントにポインタを合わせて、 switch_access_2 アイコンをクリックします。

イベント ビューアには、次のタブがあります。

[イベント フィールド] タブ

デフォルトでは、[イベント フィールド] タブに、UDM イベント フィールドが階層ツリー構造で表示されます。この構造には [選択済み] というラベルが付いています。

[Event Fields] タブでは、次の操作を行うことができます。

- フィールド定義を表示します。フィールド名にポインタを合わせると、その定義が表示されます。

- フィールドを固定して、すばやくアクセスできるようにします。[選択済み] リストでフィールドを選択し、[ピン留め ] をクリックします。。フィールドが [固定] リストに表示されます。フィールドは [選択済み] リストに残ります。また、[固定リスト] での階層は、

udmプレフィックス付きのドット区切り表記(udm.metadata.event_typeなど)で示されます。 - 列に追加したり、複数のフィールドをコピーしたりできます。ノードまたはフィールドの横にあるチェックボックスをオンにして、[列に追加] または [コピー] を選択します。

次の操作を行います。

フィルタ: [選択済み] リストに次のフィルタを適用します。

拡充されていないフィールドを表示

拡充されているフィールドを表示

その他のフィールドを表示

抽出されたフィールドを表示

列に追加: UDM フィールドを列として追加します。

コピー: 選択した UDM フィールドと UDM 値をシステムのクリップボードにコピーします。

各 UDM フィールドは、フィールドに拡充されたデータまたは拡充されていないデータが含まれることを示すアイコンでラベル付けされます。アイコンのラベルは次のとおりです。

- U: 拡充されていないフィールドには、元の未加工ログのデータを使用して、正規化プロセス中に入力された値が含まれます。

E: 拡充されたフィールドには、Google SecOps がお客様の環境内のアーティファクトに関する追加のコンテキストを提供するために設定する値が含まれています。詳細については、Google SecOps でイベントデータとエンティティ データを拡充するをご覧ください。

拡充された各フィールドの表示には、関連付けられているすべてのソースが表示されます。この情報は検証とトラブルシューティングに役立ち、監査とコンプライアンスの目的で必要になる場合があります。エンリッチメント ソースでフィールドをフィルタすることもできます。

図 9: イベント ビューアの [イベント フィールド] タブに表示された、拡充された UDM フィールドと拡充されていない UDM フィールド。拡充されたフィールドのソースが表示されています。

図 10. [イベント フィールド] タブのフィルタを使用すると、さまざまな属性に応じてフィールドを表示または非表示にできます。

[未加工ログ] タブ

[未加工ログ] タブには、元の未加工のサインが次のいずれかの形式で表示されます。

- 未加工

- JSON

- XML

- CSV

- 16 進数 / ASCII

[アラート] タブ

[アラート] タブには、イベントに関連付けられたアラートが表示されます。

[Entities] タブ

[エンティティ] タブには、イベントに関連付けられているエンティティが表示されます。

エンティティをクリックすると、[エンティティ コンテキスト] ダイアログが表示されます。このダイアログには次の項目が含まれます。

- アセット名

- 初回検知日

- 最終検知日

- IP アドレス

- MAC アドレス

- アラートの数

- ルール別の最大アラート数

- アラートの推移を示す棒グラフ

- [アラートと IOC を開く] リンク

- [アラートタブで表示] リンク

ピボット テーブルを使用してイベントを分析する

ピボット テーブルを使用すると、検索結果に対して式と関数を使用してイベントを分析できます。

ピボット テーブルを開いて構成するには、次の手順を行います。

検索を実行します。

[ピボット] タブをクリックして、ピボット テーブルを開きます。

[グループ化] の値を指定して、特定の UDM フィールドでイベントをグループ化します。メニューから [小文字] を選択すると、デフォルトの大文字小文字の区別で結果を表示するか、小文字のみで結果を表示するかを選択できます。このオプションは、文字列フィールドでのみ使用できます。[フィールドを追加] をクリックすると、最大 5 つの [グループ化] 値を指定できます。

[グループ条件] の値がホスト名フィールドのいずれかである場合は、次の追加の変換オプションがあります。

- トップ N - レベル ドメイン: 表示するドメインのレベルを選択します。

たとえば、値に 1 を使用すると、トップレベル ドメイン(

com、gov、eduなど)のみが表示されます。値に 3 を使用すると、ドメイン名の次の 2 つのレベル(google.co.ukなど)が表示されます。 - 登録済みドメインを取得: 登録済みドメイン名(

google.com、nytimes.com、youtube.comなど)のみが表示されます。

[グループ化] の値が IP フィールドのいずれかである場合は、次の変換オプションが追加されます。

- (IP)CIDR プレフィックスの長さ(ビット単位): IPv4 アドレスには 1 ~ 32 を指定できます。IPv6 アドレスの場合は、最大 128 の値を指定できます。

[グループ条件] の値にタイムスタンプが含まれている場合は、次の変換オプションが追加されます。

- (時間)ミリ秒単位の解決

- (時間)秒単位の解決

- (時間)分単位の解決

- (時間)時間単位の解決

- (時間)日単位の解決

- トップ N - レベル ドメイン: 表示するドメインのレベルを選択します。

たとえば、値に 1 を使用すると、トップレベル ドメイン(

結果のフィールドのリストから、ピボットの値を指定します。最大 5 つの値を指定できます。フィールドを指定したら、[集計] オプションを選択する必要があります。次のオプションで要約できます。

- sum

- count

- count distinct

- average

- stddev

- min

- max

[イベント数] の値を指定すると、この特定の検索とピボット テーブルで特定されたイベントの数が返されます。

[要約] オプションは、[グループ条件] フィールドと互換性がありません。例: [sum]、[average]、[stddev]、[min]、[max] オプションは、数値フィールドのみに適用できます。互換性のない [要約] オプションを [グループ化] フィールドに関連付けようとすると、エラー メッセージが表示されます。

1 つ以上の UDM フィールドを指定し、[Order by] オプションを使用して 1 つ以上の並べ替えを選択します。

準備ができたら、[適用] をクリックします。結果がピボット テーブルに表示されます。

省略可: ピボット テーブルをダウンロードするには、 [その他] をクリックして、[CSV 形式でダウンロード] を選択します。ピボットを選択しなかった場合、このオプションは無効になります。

保存済みの検索条件と検索履歴の概要

[検索マネージャー] をクリックすると、保存済みの検索条件を取得して検索履歴を表示できます。保存した検索を選択すると、タイトルや説明などの追加情報が表示されます。

保存済みの検索条件と検索履歴は次のとおりです。

Google SecOps アカウントに保存されます。

検索を共有する機能を使用して、自分の検索を組織と共有しない限り、個々のユーザーのみ表示とアクセスが可能です。

検索を保存する

検索を保存するには、次の操作を行います。

[検索] ページで、[検索を実行] の横にある [その他] をクリックし、[検索を保存] をクリックして、後でこの検索を使用します。[検索マネージャー] ダイアログが開きます。保存した検索には、わかりやすい名前と、検索内容の説明を書式なしテキストで入力することをおすすめします。[検索マネージャー] ダイアログで [追加] をクリックして、新しい検索を作成することもできます。標準の UDM 編集ツールと完了ツールもここで使用できます。

省略可: YARA-L の変数と同じ形式を使用して、

${<variable name>}の形式でプレースホルダ変数を指定します。検索に変数を含める場合は、検索を実行する前に入力する必要がある情報をユーザーが理解できるように、プロンプトも追加する必要があります。検索を実行する前に、すべての変数に値を入力する必要があります。たとえば、検索に

metadata.vendor_name = ${vendor_name}を追加できます。${vendor_name}の場合は、Enter the name of the vendor for your searchなどのプロンプトを今後のユーザー向けに追加する必要があります。ユーザーが今後この検索を読み込むたびに、検索を実行する前にベンダー名を入力するよう求められます。完了したら [編集を保存] をクリックします。

保存した検索条件を表示するには、[検索マネージャー] をクリックし、[保存済み] タブをクリックします。

保存済みの検索条件を取得する

保存した検索条件を取得して実行するには、次の操作を行います。

[検索マネージャー] ダイアログで、左側のリストから保存済みの検索を選択します。保存された検索は Google SecOps アカウントに保存されます。

省略可: 検索を削除するには、[その他] をクリックして [検索を削除] を選択します。削除できるのは、自分で作成した検索のみです。

検索の名前と説明は変更できます。完了したら [編集を保存] をクリックします。

[検索を読み込む] をクリックします。検索結果がメインの検索フィールドに読み込まれます。

[検索を実行] をクリックすると、この検索に関連付けられたイベントが表示されます。

検索履歴から検索を取得する

検索履歴から検索を取得して実行するには、次の操作を行います。

検索マネージャーで、[履歴] をクリックします。

検索履歴から検索を取得する検索履歴は Google SecOps アカウントに保存されます。検索を削除するには、[] > [削除] をクリックします。

[検索を読み込む] をクリックします。検索結果がメインの検索フィールドに読み込まれます。

[検索を実行] をクリックすると、この検索に関連付けられたイベントが表示されます。

検索履歴を消去、無効または有効にする

検索履歴を消去、無効または有効にするには:

検索マネージャーで、[履歴] タブをクリックします。

[その他] をクリックします。

[履歴を削除] を選択して、検索履歴を削除します。

[履歴を無効にする] をクリックして、検索履歴を無効にします。次のいずれかを選択できます。

オプトアウトのみ: 検索履歴を無効にします。

オプトアウトして削除: 検索履歴を無効にして、保存された検索履歴を削除します。

以前に検索履歴を無効にしている場合は、[検索履歴を有効にする] をクリックして再度有効にできます。

[閉じる] をクリックして、検索マネージャーを終了します。

検索を共有する

共有検索を使用すると、検索をチームと共有できます。[保存済み] タブでは、検索を共有または削除できます。検索バーの横にある filter_altフィルタをクリックして、[すべて表示]、[Google SecOps で定義]、[自分で作成]、または [共有済み] で検索をフィルタすることもできます。

自分のものではない共有検索は編集できません。

- [保存済み] をクリックします。

- 共有する検索結果をクリックします。

- 検索結果の右側にある [More] をクリックします。検索を共有するオプションを含むダイアログが表示されます。

- [組織と共有] をクリックします。

- 検索の共有により組織内のユーザーに公開されることを確認するダイアログが表示されます。共有してもよろしいですか?[共有] をクリックします。

検索結果を自分だけに表示したい場合は、 [その他] をクリックし、[共有を停止] をクリックします。共有を停止すると、この検索を使用できるのは自分だけになります。

プラットフォームから CSV にダウンロードできる UDM フィールドとダウンロードできない UDM フィールド

ダウンロードでサポートされている UDM フィールドとサポートされていない UDM フィールドについては、次のサブセクションをご覧ください。

サポートされるフィールド

次のフィールドは、プラットフォームから CSV ファイルにダウンロードできます。

user

ホスト名

process name

event type

timestamp

raw log(お客様で未加工ログが有効になっている場合にのみ有効)

udm.additionalで始まるすべてのフィールド

有効なフィールド タイプ

次のフィールド タイプは CSV ファイルにダウンロードできます。

double

float

int32

uint32

int64

uint64

bool

文字列

enum

バイト

google.protobuf.Timestamp

google.protobuf.Duration

サポートされていないフィールド

「udm」で始まる(udm.additional ではない)フィールドで、次のいずれかの条件を満たすものは、CSV にダウンロードできません。

フィールドのネストが udm proto で 10 を超えています。

データ型は Message または Group です。

検索結果を制限する要因

UDM 検索を行う場合、次の要因によって返される結果の数が制限されることがあります。

合計結果が 100 万件を超えました: 検索結果が 100 万件のイベントに制限されています。結果が 100 万件を超える場合は、100 万件の結果のみが表示されます。

検索設定でプラットフォームの検索結果を 100 万件未満に制限する: デフォルトの検索結果セットを 100 万件未満の結果を返すように構成して、クエリの速度を向上させることができます。<1M に設定すると、表示される結果が少なくなります。デフォルトでは、SecOps 検索では結果の数が 3 万件に制限されますが、[結果] ページの検索設定を使用して、この制限を最大 100 万件まで変更できます。

検索結果は 1 万件に制限される: 検索結果が 1 万件を超えても、コンソールには最初の 1 万件のみが表示されます。コンソールのこの制限は、可能な結果の総数を反映していません。

次のステップ

検索でコンテキスト拡充データを使用する方法については、検索でコンテキスト拡充データを使用するをご覧ください。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。