Transfiere Google Cloud datos a Google Security Operations

En esta página, se describe cómo habilitar e inhabilitar la Google Cloud ingesta de datos en Google SecOps. Esto te permite almacenar, buscar y examinar la información de seguridad agregada de tu empresa durante meses o más, de acuerdo con tu período de retención de datos.

Descripción general

Hay dos opciones para enviar datos Google Cloud a Google SecOps. Elegir la opción correcta depende del tipo de registro.

Opción 1: Ingestión directa

Se puede configurar un filtro especial de Cloud Logging en Google Cloud para enviar tipos de registros específicos a Google SecOps en tiempo real. Estos registros se generan a partir de los servicios de Google Cloud . Los registros se recopilan a partir del momento en que se configura el filtro. No se incluyen los registros generados antes de la configuración. Este reenvío en tiempo real se aplica a Cloud Logging, los metadatos de Cloud Asset y los hallazgos de Security Command Center Premium.

Google Security Operations solo transfiere los tipos de registros admitidos. Entre los tipos de registros disponibles, se incluyen los siguientes:

- Registros de auditoría de Cloud

- Cloud NAT

- Cloud DNS

- Cloud Next Generation Firewall

- Sistema de detección de intrusiones de Cloud

- Cloud Load Balancing

- Cloud SQL

- Registros de eventos de Windows

- Syslog de Linux

- Linux Sysmon

- Zeek

- Google Kubernetes Engine

- Daemon de auditoría (

auditd) - Apigee

- reCAPTCHA Enterprise

- Registros de Cloud Run (

GCP_RUN) - Google Cloud Casos de abuso

- Google Cloud Detección avanzada de amenazas de DNS (

GCP_DNS_ATD)

Para obtener detalles sobre los filtros de registros específicos y más detalles sobre la transferencia, consulta Exporta registros Google Cloud a Google SecOps.

También puedes enviar metadatos de recursos Google Cloud que se usan para el enriquecimiento contextual. Para obtener más detalles, consulta Exporta metadatos de recursos Google Cloud a Google SecOps.

Opción 2: Google Cloud Almacenamiento

Cloud Logging puede enrutar registros a Cloud Storage de Google SecOps de forma programada.

Para obtener detalles sobre cómo configurar Cloud Storage para Google SecOps, consulta Administración de feeds: Cloud Storage.

Antes de comenzar

Antes de transferir datos Google Cloud a una instancia de Google SecOps, debes completar los siguientes pasos:

Otorga los siguientes roles de Identity and Access Management (IAM) a nivel de la organización para acceder a la sección de Google SecOps:

- Administrador del servicio de Chronicle (

roles/chroniclesm.admin): Es el rol de IAM para realizar todas las actividades. - Visualizador de servicios de Chronicle (

roles/chroniclesm.viewer): Es un rol de IAM para ver solo el estado de la transferencia. - Editor administrador del centro de seguridad (

roles/securitycenter.adminEditor): Se requiere para habilitar la transferencia de metadatos de Cloud Asset.

- Administrador del servicio de Chronicle (

Si planeas habilitar los metadatos de recursos de Cloud, debes incorporar la organización a Security Command Center. Consulta la Descripción general de la activación a nivel de la organización para obtener más información.

Otorga funciones de IAM

Puedes otorgar los roles de IAM necesarios con la consola de Google Cloud o con gcloud CLI.

Para otorgar roles de IAM con la consola de Google Cloud , completa los siguientes pasos:

Accede a la organización Google Cloud a la que deseas conectarte y ve a la pantalla de IAM en Productos > IAM y administración > IAM.

En la pantalla IAM, selecciona el usuario y haz clic en Editar miembro.

En la pantalla Editar permisos, haz clic en Agregar otro rol y busca Google SecOps para encontrar los roles de IAM.

Una vez que hayas asignado los roles, haz clic en Guardar.

Para otorgar roles de IAM con Google Cloud CLI, completa los siguientes pasos:

Ejecuta

gcloud initpara verificar que accediste a la organización y al proyecto correctos.Para otorgar el rol de IAM de administrador de Chronicle Service con

gcloud, ejecuta el siguiente comando:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.adminReemplaza lo siguiente:

ORGANIZATION_ID: Es el ID numérico de la organización.USER_EMAIL: la dirección de correo electrónico del usuario.

Para otorgar el rol de IAM de Visualizador de servicios de Chronicle con

gcloud, ejecuta el siguiente comando:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.viewerPara otorgar el rol de IAM de editor administrador del Centro de seguridad con

gcloud, ejecuta el siguiente comando:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/securitycenter.adminEditor`Para otorgar el rol de IAM de visualizador de roles de la organización con

gcloud, ejecuta el siguiente comando:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/iam.organizationRoleViewer

Habilita la transferencia directa desde Google Cloud

Los pasos para habilitar la transferencia directa desde Google Cloud varían según la propiedad del proyecto al que está vinculada tu instancia de Google SecOps.

Si está vinculado a un proyecto que te pertenece y que administras, sigue los pasos que se indican en Configura la transferencia cuando el proyecto es propiedad del cliente. Este enfoque te permite configurar la transferencia de datos de más de una Google Cloud organización.

Si está vinculada a un proyecto que Google Cloud posee y administra, sigue los pasos que se indican en Cómo configurar la transferencia para un proyecto administrado por Google.

Después de configurar la transferencia directa, tus Google Cloud datos se envían a Google SecOps. Puedes usar las funciones de análisis de SecOps de Google para investigar problemas relacionados con la seguridad.

Configura la transferencia cuando el proyecto es propiedad del cliente

Sigue estos pasos si eres propietario del proyecto Google Cloud .

Puedes configurar la transferencia directa desde varias organizaciones con la misma página de configuración a nivel del proyecto. Sigue estos pasos para crear una configuración nueva y editar una existente.

Cuando migras una instancia existente de Google SecOps para que se vincule a un proyecto de tu propiedad, y si se configuró la transferencia directa antes de la migración, también se migra la configuración de transferencia directa.

- Ve a la página Google SecOps > Ingestion Settings en la consola de Google Cloud .

Ir a la página de Google SecOps - Selecciona el proyecto que está vinculado a tu instancia de Google SecOps.

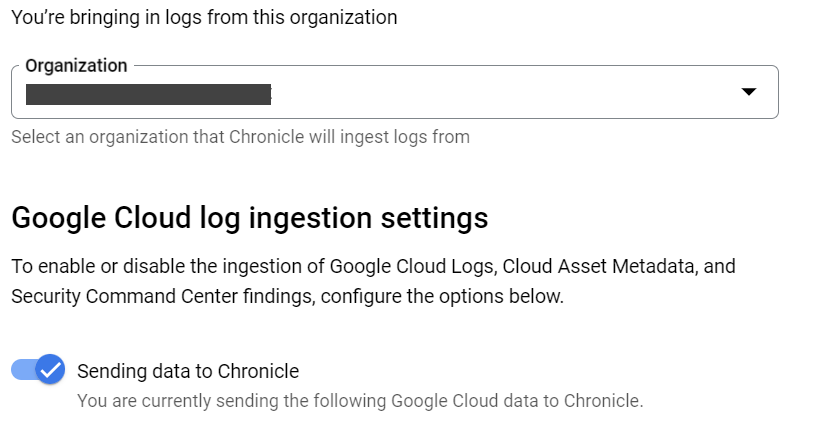

En el menú Organización, selecciona la organización desde la que se exportarán los registros. En el menú, se muestran las organizaciones a las que tienes permiso para acceder. La lista puede incluir organizaciones que no estén vinculadas a la instancia de Google SecOps. No puedes configurar una organización que envíe datos a una instancia diferente de Google SecOps.

En la sección Configuración de transferencia de Google Cloud, haz clic en el botón de activación Envío de datos a Google Security Operations para habilitar el envío de registros a Google SecOps.

Selecciona una o más de las siguientes opciones para definir el tipo de datos que se envían a Google SecOps:

- Google Cloud Logging: Para obtener más información sobre esta opción, consulta Exporta registros Google Cloud .

- Metadatos de Cloud Asset: Para obtener más información sobre esta opción, consulta Exporta metadatos de recursos Google Cloud .

- Resultados de Security Center Premium: Para obtener más información sobre esta opción, consulta Exporta resultados de Security Center Premium.

En la sección Configuración del filtro de exportación del cliente, configura los filtros de exportación para personalizar los datos de Cloud Logging que se envían a Google SecOps. Consulta los tipos de registros deGoogle Cloud compatibles con la exportación.

Para transferir registros de una organización adicional a la misma instancia de Google SecOps, selecciona la organización en el menú Organización y, luego, repite los pasos para definir el tipo de datos que se exportarán y los filtros de exportación. Verás varias organizaciones en el menú Organización.

Para exportar datos de Sensitive Data Protection (antes llamados datos de Google Cloud Data Loss Prevention) a Google SecOps, consulta Exporta datos de Sensitive Data Protection.

Configura la transferencia de datos para un proyecto administrado por Google

Si Google Cloud es propietario del proyecto, haz lo siguiente para configurar la transferencia directa desde tu organización de Google Cloud a tu instancia de Google SecOps:

- Ve a la pestaña Ingestion en la consola de Google SecOps > Overview. Google Cloud Ve a la pestaña Transferencia de Google SecOps

- Haz clic en el botón Administrar la configuración de transferencia de la organización.

- Si aparece el mensaje La página no es visible para proyectos, selecciona una organización y haz clic en Seleccionar.

- Ingresa tu código de acceso único en el campo Código de acceso único de Google SecOps.

- Marca la casilla etiquetada como Doy mi consentimiento a los términos y condiciones del uso que hace Google SecOps de mis Google Cloud datos.

- Haz clic en Conectar Google SecOps.

- Ve a la pestaña Configuración global de la transferencia de la organización.

Habilita una o más de las siguientes opciones para seleccionar el tipo de datos que se enviarán:

- Cloud Logging de Google Cloud: Para obtener más información sobre esta opción, consulta Exporta registros Google Cloud .

- Metadatos de Cloud Assets: Para obtener más información sobre esta opción, consulta Exporta Google Cloud metadatos de recursos.

- Resultados de Security Center Premium: Para obtener más información sobre esta opción, consulta Exporta resultados de Security Center Premium.

Ve a la pestaña Exportar configuración de filtros.

En la sección Configuración del filtro de exportación del cliente, configura los filtros de exportación para personalizar los datos de Cloud Logging que se envían a Google SecOps. Consulta los tipos de registros deGoogle Cloud compatibles con la exportación.

Para exportar datos de Sensitive Data Protection (antes llamados datos de Google Cloud Data Loss Prevention) a Google SecOps, consulta Exporta datos de Sensitive Data Protection.

Exporta registros Google Cloud

Después de habilitar Cloud Logging, puedes exportar datos de registro para losGoogle Cloud tipos de registros compatibles a tu instancia de Google SecOps.

Para exportar registros de Google Cloud a Google SecOps, establece el botón de activación Habilitar registros de Cloud en Habilitado.

Tipos de registros admitidos para la exportación

Puedes personalizar el filtro de exportación de los registros que se exportarán a Google SecOps. Incluye o excluye tipos de registros agregando o quitando filtros de exportación admitidos, que se enumeran en esta sección.

Puedes exportar los siguientes Google Cloud tipos de registros a tu instancia de Google SecOps. La siguiente lista está organizada por tipo de registro y la etiqueta de transferencia de Google SecOps correspondiente:

Registros de auditoría de Cloud (

GCP_CLOUDAUDIT):Esto incluye los registros de actividad del administrador, acceso a los datos, eventos del sistema, Transparencia de acceso y política denegada.

log_id("cloudaudit.googleapis.com/activity")(se exporta con el filtro predeterminado)log_id("cloudaudit.googleapis.com/system_event")(se exporta con el filtro predeterminado)log_id("cloudaudit.googleapis.com/policy")log_id("cloudaudit.googleapis.com/access_transparency")

Registros de Cloud NAT (

GCP_CLOUD_NAT):log_id("compute.googleapis.com/nat_flows")

Registros de Cloud DNS (

GCP_DNS):log_id("dns.googleapis.com/dns_queries")(se exporta con el filtro predeterminado)

Registros de Cloud Next Generation Firewall (

GCP_FIREWALL):log_id("compute.googleapis.com/firewall")

GCP_IDS:log_id("ids.googleapis.com/threat")log_id("ids.googleapis.com/traffic")

GCP_LOADBALANCING:Esto incluye los registros de Google Cloud Armor y Cloud Load Balancing.

log_id("requests")

GCP_CLOUDSQL:log_id("cloudsql.googleapis.com/mysql-general.log")log_id("cloudsql.googleapis.com/mysql.err")log_id("cloudsql.googleapis.com/postgres.log")log_id("cloudsql.googleapis.com/sqlagent.out")log_id("cloudsql.googleapis.com/sqlserver.err")

GCP_VPC_FLOW:log_id("compute.googleapis.com/vpc_flows")(solo para las regiones de EE.UU. y la UE)

NIX_SYSTEM:log_id("syslog")log_id("authlog")log_id("securelog")log_id("osconfig.googleapis.com/patch_job")

LINUX_SYSMON:log_id("sysmon.raw")

WINEVTLOG:log_id("winevt.raw")log_id("windows_event_log")

BRO_JSON:log_id("zeek_json_streaming_conn")log_id("zeek_json_streaming_dhcp")log_id("zeek_json_streaming_dns")log_id("zeek_json_streaming_http")log_id("zeek_json_streaming_ssh")log_id("zeek_json_streaming_ssl")

KUBERNETES_NODE:log_id("events")log_id("stdout")log_id("stderr")

AUDITD:log_id("audit_log")

GCP_APIGEE_X:log_id("apigee.googleapis.com/ingress_instance")log_id("apigee.googleapis.com")log_id("apigee-logs")log_id("apigee")logName =~ "^projects/[\w\-]+/logs/apigee[\w\-\.]*$"

GCP_RECAPTCHA_ENTERPRISE:log_id("recaptchaenterprise.googleapis.com/assessment")log_id("recaptchaenterprise.googleapis.com/annotation")

GCP_RUN:log_id("run.googleapis.com/stderr")log_id("run.googleapis.com/stdout")log_id("run.googleapis.com/requests")log_id("run.googleapis.com/varlog/system")

GCP_NGFW_ENTERPRISE:log_id("networksecurity.googleapis.com/firewall_threat")

GCP_ABUSE_EVENTS:log_id("abuseevent.googleapis.com/abuseevent")

GCP_DNS_ATDlog_id("networksecurity.googleapis.com/dns_threat_events")

Personaliza la configuración de filtros de exportación

De forma predeterminada, tus Registros de auditoría de Cloud (actividad del administrador y eventos del sistema) y los registros de Cloud DNS se envían a tu instancia de Google SecOps. Sin embargo, puedes personalizar el filtro de exportación para incluir o excluir tipos de registros específicos.

Para definir un filtro personalizado para tus registros, haz lo siguiente:

Identifica los registros de tu filtro personalizado con la herramienta de permisos de registro.

En la sección Filtro de registro generado automáticamente que sigue a la herramienta de alcance de registros, copia el código del filtro de registro personalizado generado.

Ve a la página Google SecOps en la consola de Google Cloud y selecciona un proyecto.

Ir a la página de Google SecOpsInicia el Explorador de registros con el vínculo de la pestaña Export Filter Settings.

Copia tu consulta nueva en el campo Consulta y haz clic en Ejecutar consulta para probarla.

Copia tu nueva consulta en el campo Consulta de Explorador de registros y, luego, haz clic en Ejecutar consulta para probarla.

Verifica que los registros coincidentes que se muestran en el Explorador de registros sean exactamente los que deseas exportar a Google SecOps. Cuando el filtro esté listo, cópialo en la sección Configuración del filtro de exportación personalizado para Google SecOps.

Vuelve a la sección Configuración del filtro de exportación personalizado en la página Google SecOps.

Haz clic en el ícono Editar en el campo Filtro de exportación y, luego, pega el filtro copiado en el campo.

Haz clic en Guardar.

Si aparece el siguiente mensaje de error: "El filtro proporcionado puede permitir tipos de registros no compatibles", es posible que se haya incluido un tipo de registro no compatible en el filtro de exportación. Quita el tipo de registro no compatible del filtro de exportación. Solo se incluyen los tipos de registros que se indican en Google Cloud tipos de registros admitidos para la exportación.

Si el guardado se realiza correctamente, tu nuevo filtro personalizado funcionará con todos los registros nuevos que se exporten a tu instancia de Google SecOps.

Opcional: Para restablecer el filtro de exportación a la versión predeterminada, guarda una copia de tu filtro personalizado y, luego, haz clic en Restablecer a la configuración predeterminada.

Ajusta los filtros de los Registros de auditoría de Cloud

Los registros de acceso a los datos que escriben los Registros de auditoría de Cloud pueden generar un gran volumen de datos sin mucho valor para la detección de amenazas. Si decides enviar estos registros a Google SecOps, debes filtrar los registros que se generan a partir de actividades de rutina.

El siguiente filtro de exportación captura los registros de acceso a los datos y excluye los eventos de gran volumen, como las operaciones de lectura y lista de Cloud Storage y Cloud SQL:

( log_id("cloudaudit.googleapis.com/data_access")

AND NOT protoPayload.methodName =~ "^storage\.(buckets|objects)\.(get|list)$"

AND NOT protoPayload.request.cmd = "select"

AND NOT protoPayload.methodName =~ "^google\.spanner\.v1\.Spanner\.(ExecuteStreamingSql|BeginTransaction|Commit)$" )

Para obtener más información sobre cómo ajustar los registros de acceso a los datos que generan los Registros de auditoría de Cloud, consulta Administra el volumen de los registros de auditoría de acceso a los datos.

Ejemplos de filtros de exportación

En los siguientes ejemplos de filtros de exportación, se ilustra cómo puedes incluir o excluir ciertos tipos de registros de la exportación a tu instancia de Google SecOps.

Google CloudEjemplo de filtro de exportación: Incluye tipos de registro adicionales

El siguiente filtro de exportación exporta los registros de Transparencia de acceso, además de los registros predeterminados:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

log_id("cloudaudit.googleapis.com/access_transparency")

Ejemplo de filtro de exportación: Incluye registros adicionales de un proyecto específico

El siguiente filtro de exportación exporta los registros de Transparencia de acceso de un proyecto específico, además de los registros predeterminados:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "projects/my-project-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Ejemplo de filtro de exportación: Incluye registros adicionales de una carpeta específica

El siguiente filtro de exportación exporta los registros de Transparencia de acceso de una carpeta específica, además de los registros predeterminados:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "folders/my-folder-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Ejemplo de filtro de exportación: Excluye registros de un proyecto específico

El siguiente filtro de exportación exporta los registros predeterminados de toda la organización Google Cloud , excepto de un proyecto específico:

(log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event")) AND

(NOT logName =~ "^projects/my-project-id/logs/.*$")

Exporta los metadatos de los recursos de Google Cloud

Puedes exportar tus metadatos de recursos de Google Cloud Cloud Asset Inventory a Google SecOps. Estos metadatos de recursos se extraen de tu Cloud Asset Inventory y constan de información sobre tus recursos, identidades y activos, incluidos los siguientes:

- Entorno

- Ubicación

- Zona

- Modelos de hardware

- Relaciones de control de acceso entre recursos e identidades

Los siguientes tipos de metadatos de activos de Google Cloud se exportarán a tu instancia de Google SecOps:

GCP_BIGQUERY_CONTEXTGCP_COMPUTE_CONTEXTGCP_IAM_CONTEXTGCP_IAM_ANALYSISGCP_STORAGE_CONTEXTGCP_CLOUD_FUNCTIONS_CONTEXTGCP_SQL_CONTEXTGCP_NETWORK_CONNECTIVITY_CONTEXTGCP_RESOURCE_MANAGER_CONTEXT

A continuación, se muestran ejemplos de metadatos de recursos de Google Cloud :

- Nombre de la aplicación:

Google-iamSample/0.1 - Nombre del proyecto:

projects/my-project

Para exportar Google Cloud metadatos de recursos a Google SecOps, configura el botón de activación Metadatos de recursos de Cloud como Habilitado.

Para obtener más información sobre cómo exportar registros de contexto específicos y transferirlos a Google SecOps, consulta Configuración y transferencia predeterminadas del analizador y busca "contexto" o "análisis".

Exporta los hallazgos de Security Command Center

Puedes exportar los resultados de Event Threat Detection de Security Command Center Premium y todos los demás resultados a Google SecOps.

Google SecOps admite las siguientes clases de hallazgos de Security Command Center:

ERRORMISCONFIGURATIONOBSERVATIONPOSITIVE_VALIDATIONPOSTURE_VIOLATIONTHREATTOXIC_COMBINATIONUNSPECIFIEDVULNERABILITY

Para obtener más información sobre los resultados de ETD, consulta Descripción general de Event Threat Detection.

Para exportar los resultados de Security Command Center Premium a Google SecOps, configura el botón de activación Resultados de Security Command Center Premium como Habilitado.

Cómo exportar datos de Sensitive Data Protection

Puedes exportar tus datos de Protección de datos sensibles a Google SecOps.

Para transferir los metadatos de los recursos de Sensitive Data Protection (DLP_CONTEXT), haz lo siguiente:

- Habilita la transferencia de datos de Google Cloud completando la sección anterior de este documento.

- Configura Sensitive Data Protection para generar perfiles de datos.

- Establece la configuración del análisis para publicar perfiles de datos en Google SecOps.

Consulta la documentación de Protección de datos sensibles para obtener información detallada sobre cómo crear perfiles de datos para los datos de BigQuery.

Inhabilita la transferencia de datos de Google Cloud

Los pasos para inhabilitar la transferencia directa de datos desde Google Cloud varían según la configuración de Google SecOps. Elige una de estas opciones:

Si tu instancia de Google SecOps está vinculada a un proyecto que posees y administras, sigue estos pasos:

- Selecciona el proyecto que está vinculado a tu instancia de Google SecOps.

- En la consola de Google Cloud , ve a la pestaña Ingestion en Google SecOps.

Ir a la página de Google SecOps - En el menú Organización, selecciona la organización desde la que se exportan los registros.

- Establece el botón de activación Sending data to Google Security Operations en Disabled.

- Si configuraste la exportación de datos desde varias organizaciones y también quieres inhabilitarlas, sigue estos pasos para cada organización.

Si tu instancia de Google SecOps está vinculada a un proyecto que Google Cloud posee y administra, sigue estos pasos:

- Ve a la página Google SecOps > Ingestion en la consola de Google Cloud .

Ir a la página de Google SecOps - En el menú de recursos, selecciona la organización vinculada a tu instancia de Google SecOps y desde la que transfieres datos.

- Marca la casilla de verificación con la etiqueta Quiero desconectar Google SecOps y dejar de enviar Google Cloud registros a Google SecOps.

- Haz clic en Desconectar Google SecOps.

- Ve a la página Google SecOps > Ingestion en la consola de Google Cloud .

Controla la tasa de transferencia

Cuando la tasa de transferencia de datos de un arrendatario alcanza un umbral determinado, Google Security Operations restringe la tasa de transferencia de los feeds de datos nuevos para evitar que una fuente con una tasa de transferencia alta afecte la tasa de transferencia de otra fuente de datos. En este caso, hay una demora, pero no se pierden datos. El volumen de transferencia y el historial de uso del arrendatario determinan el umbral.

Para solicitar un aumento del límite de frecuencia, comunícate con Atención al cliente de Cloud.

Soluciona problemas

- Si faltan las relaciones entre los recursos y las identidades en tu instancia de Google SecOps, inhabilita y, luego, vuelve a habilitar la transferencia directa de datos de registro a Google SecOps.

- Google Cloud Los metadatos de activos se transfieren periódicamente a Google SecOps. Espera varias horas para que los cambios aparezcan en la IU y las APIs de Google SecOps.

Cuando agregas un tipo de registro al filtro de exportación, es posible que veas el siguiente mensaje: "El filtro proporcionado puede permitir tipos de registros no compatibles".

Solución alternativa: Incluye solo los tipos de registro en el filtro de exportación que aparecen en la siguiente lista: Google Cloud tipos de registro admitidos para la exportación.

¿Qué sigue?

- Abre tu instancia de Google SecOps con la URL específica del cliente que te proporcionó tu representante de Google SecOps.

- Obtén más información sobre Google SecOps.

¿Necesitas más ayuda? Obtén respuestas de miembros de la comunidad y profesionales de Google SecOps.