Creare e gestire feed utilizzando l'interfaccia utente di gestione dei feed

Questo documento fornisce informazioni su come creare, gestire e risolvere i problemi relativi ai feed utilizzando l'interfaccia utente di gestione dei feed. La gestione dei feed include la modifica, l'attivazione e l'eliminazione dei feed.

Prima di iniziare

Ogni feed di dati ha il proprio insieme di prerequisiti che devono essere completati prima di configurare il feed in Google Security Operations. Per informazioni sui prerequisiti specifici per un tipo di feed, consulta Configurazione per tipo di origine. Cerca il tipo di feed di dati che devi configurare e segui le istruzioni fornite.

Formati di compressione supportati

I formati di compressione supportati per l'importazione dei feed includono: .gz, .tar.gz, .tar, .targz e solr.gz. La seguente tabella descrive le diverse dimensioni dei file supportate dalla trasformazione dei feed di Google SecOps:

| Operazione | Tipo input | Dimensione consigliata | Durata prevista | Dimensione massima |

| Modellazione dei dati | CSV | < 5 GB | < 7 min | 10 GB |

| Modellazione dei dati | CSV | < 5 GB | ~30 min | 10 GB |

| Modellazione dei dati | CSV | Da definire | Da definire | 2 GB |

| Modellazione dei dati | XML / JSON | < 1 GB | < 10 min | 2 GB |

| Modellazione dei dati | XLS / XLSX | < 50 MB | ~1 min | 50 MB |

| Unire file | Qualsiasi | < 1 GB | Varia in base a # file | 100 GB |

| Decomprimere i file | Non ZIP | < 5 GB | Varia in base a # file | 10 GB (non compressi) |

| Decomprimere i file | CAP | - | Varia in base a # file | 4 GB (non compressi) |

Modalità per configurare i feed

I clienti di Google SecOps possono configurare questo feed nella piattaforma in due modi. Utilizza il metodo più adatto al tuo ambiente:

- Impostazioni SIEM > Feed

- Hub dei contenuti > Pacchetti di contenuti

Visualizza i feed configurati

La pagina Feed mostra tutti i feed che hai configurato.

- Vai a Impostazioni SIEM > Feed. La pagina principale mostra tutti i feed configurati.

- Tieni il puntatore sopra ogni riga per visualizzare il menu more_vert Altro.

- Nel menu puoi visualizzare i dettagli del feed, modificarlo, disattivarlo o eliminarlo.

Configurare più feed per una famiglia di prodotti (solo clienti Google SecOps)

Puoi configurare più feed per famiglia di prodotti, in base al tipo di log. I tipi di log che Google ha identificato come base di riferimento sono contrassegnati come obbligatori. La piattaforma fornisce istruzioni di configurazione, procedure richieste e descrizioni di tutti i parametri di configurazione. Alcuni parametri sono predefiniti per semplificare la configurazione. Ad esempio, puoi creare più feed nei tipi di log obbligatori e facoltativi per CrowdStrike Falcon. Per saperne di più, consulta Configurare più feed.

Aggiungere un feed

Per aggiungere un feed al tuo account Google SecOps, completa i seguenti passaggi:

Utilizza la seguente procedura per aggiungere un feed tramite la pagina Impostazioni SIEM* {and_then} Feed.

Nel menu Google SecOps, seleziona Impostazioni e poi fai clic su Feed. I feed di dati elencati nella pagina Feed includono tutti i feed che Google ha configurato per il tuo account, oltre a quelli che hai configurato tu.

Fai clic su Aggiungi nuovo feed.

Nella pagina successiva, fai clic su Configura un singolo feed. Questo passaggio non è pertinente per i clienti che utilizzano la piattaforma autonoma Google SecOps SIEM.

Aggiungi un nome al feed.

Nell'elenco Tipo di origine, seleziona il tipo di origine per l'importazione dei dati in Google SecOps. Puoi scegliere tra i seguenti tipi di origini feed:

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (anteprima)

- Amazon SQS

- Amazon SQS (anteprima)

- Azure Blob Storage

- Azure Blob Storage (anteprima)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (anteprima)

- Cloud Storage Event Driven (anteprima)

- File HTTP(S) (non API)

- API di terze parti

- Webhook

Nell'elenco Tipo di log, seleziona il tipo di log corrispondente ai log che vuoi importare. I log disponibili variano a seconda del tipo di origine che hai selezionato in precedenza.

Se selezioni Cloud Storage come tipo di origine, utilizza l'opzione Ottieni service account per ottenere un account di servizio univoco. Vedi Esempio di configurazione del feed Google Cloud Storage.

Fai clic su Avanti.

Specifica i parametri necessari nella scheda Parametri di input. Le opzioni presentate qui variano in base all'origine e al tipo di log selezionati nella scheda Imposta proprietà. Tieni il puntatore sopra l'icona a forma di punto interrogativo per ogni campo per ottenere informazioni aggiuntive su ciò che devi fornire.

(Facoltativo) Puoi specificare uno spazio dei nomi nella scheda Imposta proprietà. Per saperne di più sugli spazi dei nomi, consulta Utilizzare gli spazi dei nomi degli asset.

Fai clic su Avanti.

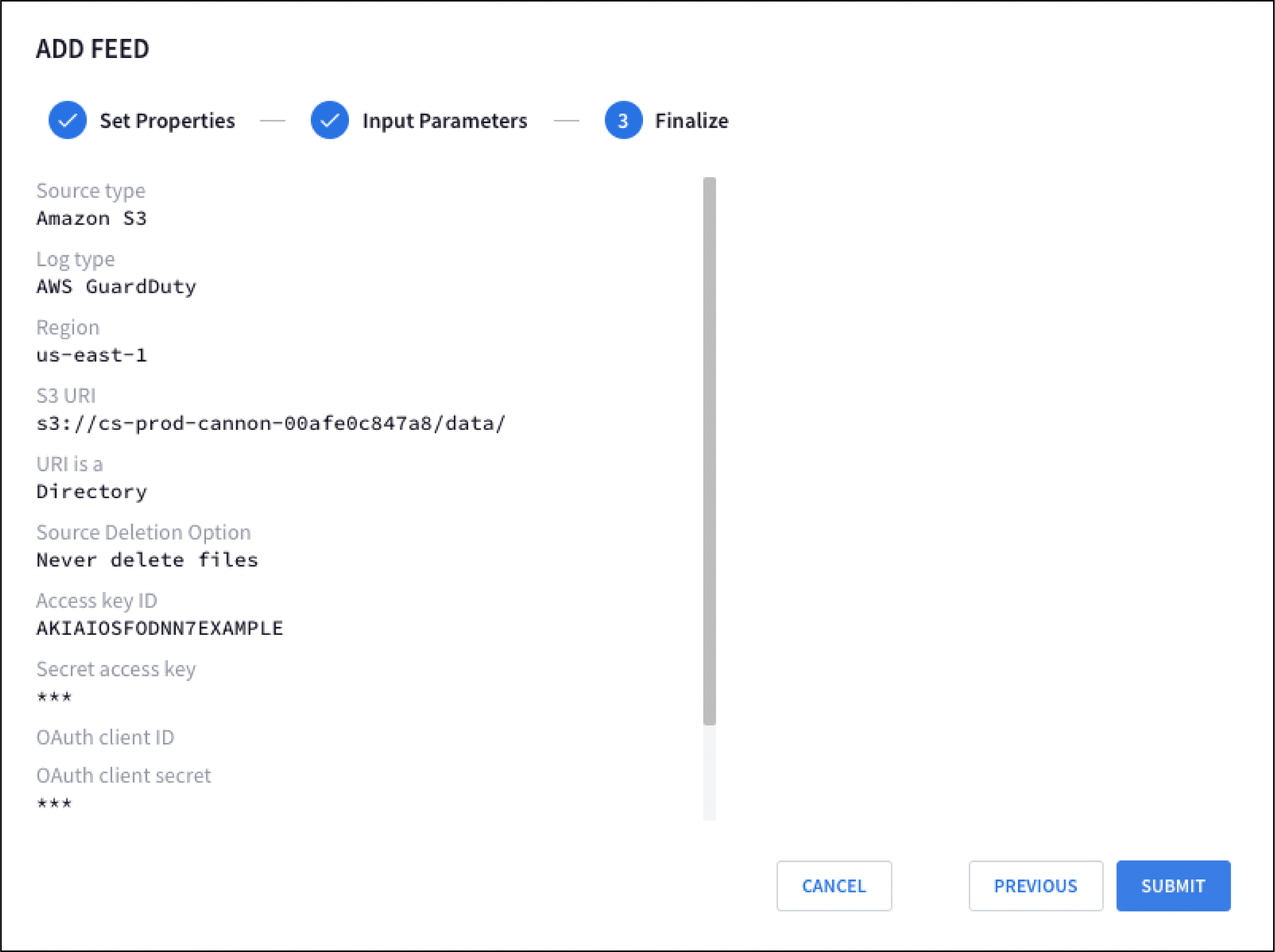

Rivedi la nuova configurazione del feed nella scheda Finalizza.

Fai clic su Invia. Google SecOps completa un controllo di convalida del nuovo feed. Se il feed supera il controllo, viene generato un nome per il feed, questo viene inviato a Google SecOps e Google SecOps inizia a tentare di recuperare i dati.

Esempio di configurazione del feed Google Cloud Storage

- Nel menu Google SecOps, seleziona Impostazioni e poi fai clic su Feed.

- Fai clic su Aggiungi nuovo feed.

- Nella pagina successiva, fai clic su Configura un singolo feed. Questo passaggio non si applica se utilizzi la piattaforma autonoma Google SecOps SIEM.

- Seleziona Cloud Storage per Tipo di origine.

- Seleziona il Tipo di log. Ad esempio, per creare un feed per gli audit log di Google Kubernetes Engine, seleziona Audit log di Google Kubernetes Engine come Tipo di log.

- Fai clic su Ottieni account di servizio. Google SecOps fornisce un account di servizio univoco che utilizza per l'importazione dei dati.

- (Facoltativo) Configura il account di servizio. Per saperne di più, vedi Concedere l'accesso al service account Google SecOps.

- Fai clic su Avanti.

In base alla configurazione di Cloud Storage che hai creato, specifica i valori per i seguenti campi:

URI bucket di archiviazione

Opzione di eliminazione dell'origine

Per scoprire di più su come configurare i bucket Cloud Storage, consulta Creare bucket.

Fai clic su Avanti e poi su Invia. Attenzione: devi attivare la lista consentita e aggiungere gli intervalli IP per tutti i tipi di log che importano dati da API di terze parti.

Abilitare l'accesso STS per Amazon S3 e Azure Storage

L'STS viene utilizzato dai seguenti feed di Google Cloud Storage per trasferire i dati da Amazon S3 e dagli archivi blob di Azure Storage a Google SecOps:

- Amazon S3 (anteprima)

- Amazon SQS (anteprima)

- Azure Blob Storage (anteprima)

STS invia richieste di trasferimento dei dati ai servizi di archiviazione Amazon S3 e Azure da un insieme di intervalli di indirizzi IP STS definiti. Questi intervalli di indirizzi IP STS sono pubblicati nel seguente file JSON: https://www.gstatic.com/storage-transfer-service/ipranges.json

Per utilizzare questi tipi di origini feed STS, potrebbe essere necessario attivare l'accesso ai tuoi archivi blob Amazon S3 e Azure Storage per le query provenienti da un indirizzo IP definito negli intervalli di indirizzi IP STS.

Potresti dover modificare le limitazioni di accesso IP per consentire a STS di accedere ai tuoi servizi di archiviazione Amazon S3 e Azure:

Estrai gli intervalli IP più recenti dal file JSON.

Ti consigliamo di leggere i dati di questo file JSON almeno una volta alla settimana per mantenere aggiornata la configurazione di sicurezza. Quando viene aggiunto un nuovo intervallo al file, il sistema attende almeno 7 giorni prima di utilizzare l'intervallo per le richieste da STS.

Per un esempio di script Python che recupera gli intervalli IP da un file JSON, consulta Indirizzi IP per i domini predefiniti.

Confronta l'intervallo IP attuale

creationTimecon l'intervallo IPcreationTimeletto dal file JSON precedente. Se sono diversi, aggiorna le limitazioni di accesso IP in Amazon S3 e nei blobstore di Azure Storage.Per Amazon S3

Per aggiornare le limitazioni di accesso IP nel blobstore Amazon S3:

Se il tuo progetto AWS utilizza limitazioni IP per l'accesso allo spazio di archiviazione, devi aggiungere gli intervalli IP utilizzati dai worker STS all'elenco degli IP consentiti.

Per aggiungere questi intervalli come IP consentiti, utilizza il campo

Conditionin unbucket policy, come descritto nella documentazione di AWS S3: Gestione dell'accesso in base a indirizzi IP specifici.Per Azure Storage

Per aggiornare le limitazioni di accesso IP nel blobstore di Azure Storage:

Se limiti l'accesso alle tue risorse Azure utilizzando un firewall Azure Storage, devi aggiungere gli intervalli IP utilizzati dai worker STS all'elenco degli IP consentiti.

Per aggiungere questi intervalli come IP consentiti, segui queste istruzioni: Configurare i firewall e le reti virtuali di Azure Storage.

Lista consentita IP

Questa sezione descrive i requisiti per l'inserimento nella lista consentita di feed di terze parti e Storage Transfer Service (STS).

Inserire nella lista consentita i feed API di terze parti

Attiva l'inserimento nella lista consentita e aggiungi gli intervalli di indirizzi IP di Google per tutti i tipi di log che acquisiscono dati da API di terze parti.

Eliminare i file di origine

L'opzione di eliminazione dell'origine consente di eliminare gli oggetti di origine del feed (file e cartelle) dallo spazio di archiviazione dopo un trasferimento riuscito. Questa opzione è disponibile solo per i tipi di origini dei feed selezionati, tra cui Cloud Storage. Questi tipi di origini feed includono il campo OPZIONE DI ELIMINAZIONE DELL'ORIGINE nei flussi di lavoro Aggiungi nuovo e Modifica feed.

Opzioni di eliminazione delle fonti

Per i tipi di origini feed supportati, incluso Cloud Storage, il campo OPZIONE DI ELIMINAZIONE DELL'ORIGINE offre le seguenti opzioni:

- Non eliminare mai i file

- Eliminare i file trasferiti e le directory vuote

- Eliminare i file trasferiti

Microsoft Azure Blob Storage (AZURE_BLOBSTORE) non supporta l'eliminazione dei file di origine. Per il campo OPZIONE DI ELIMINAZIONE DELL'ORIGINE, seleziona solo l'opzione Non eliminare mai i file.

Per le seguenti origini feed (

"feedSourceType"):GOOGLE_CLOUD_STORAGE_V2,GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN,AMAZON_S3_V2,AMAZON_SQS_V2eAZURE_BLOBSTORE_V2, il campo OPZIONE DI ELIMINAZIONE DELL'ORIGINE offre due opzioni:- MAI: non elimina mai i file dopo i trasferimenti.

- ON_SUCCESS: elimina tutti i file e le directory vuote dopo il trasferimento.

Configurare un feed push Pub/Sub

Per configurare un feed push Pub/Sub:

- Crea un feed push Pub/Sub.

- Specifica l'URL dell'endpoint in una sottoscrizione Pub/Sub.

Creare un feed push Pub/Sub

- Nel menu Google SecOps, seleziona Impostazioni e poi fai clic su Feed.

- Fai clic su Aggiungi nuovo.

- Nel campo Nome feed, inserisci un nome per il feed.

- Nell'elenco Tipo di origine, seleziona Push Cloud Pub/Sub Cloud.

- Seleziona il Tipo di log. Ad esempio, per creare un feed per Open Cybersecurity Schema Framework, seleziona Open Cybersecurity Schema Framework (OCSF) come Tipo di log.

- Fai clic su Avanti.

- (Facoltativo) Specifica i valori per i seguenti parametri di input:

- Delimitatore di suddivisione: il delimitatore utilizzato per separare le righe di log, ad esempio

\n. - Spazio dei nomi dell'asset: lo spazio dei nomi dell'asset.

- Etichette di importazione: l'etichetta da applicare agli eventi di questo feed.

- Delimitatore di suddivisione: il delimitatore utilizzato per separare le righe di log, ad esempio

- Fai clic su Avanti.

- Controlla la nuova configurazione del feed nella schermata Finalizza e poi fai clic su Invia.

- Nella scheda Dettagli, copia l'URL dell'endpoint del feed dal campo Informazioni sull'endpoint. Ti serve questo URL dell'endpoint per creare una sottoscrizione push in Pub/Sub.

- (Facoltativo) Fai clic sul pulsante di attivazione/disattivazione Feed attivato per disattivare il feed. Il feed è attivato per impostazione predefinita.

- Fai clic su Fine.

Specifica l'URL dell'endpoint

Dopo aver creato un feed push Pub/Sub, specifica l'URL dell'endpoint nel seguente modo: In Pub/Sub, crea un abbonamento push e specifica l'endpoint HTTPS. Seleziona Attiva autenticazione e un account di servizio.

- Crea una sottoscrizione push in Pub/Sub. Per saperne di più su come creare una sottoscrizione push, consulta Creare sottoscrizioni push.

- Specifica l'URL dell'endpoint, disponibile nel feed push Pub/Sub Google Cloud .

- Seleziona Attiva autenticazione e seleziona un account di servizio.

Configura un feed Amazon Data Firehose

Per configurare un feed Amazon Data Firehose:

- Crea un feed Amazon Data Firehose e copia l'URL dell'endpoint e la chiave segreta.

- Crea una chiave API per l'autenticazione a Google SecOps. Puoi anche riutilizzare la chiave API esistente per l'autenticazione in Google SecOps.

- Specifica l'URL dell'endpoint in Amazon Data Firehose.

Crea un feed Amazon Data Firehose

- Nel menu Google SecOps, seleziona Impostazioni e poi fai clic su Feed.

- Fai clic su Aggiungi nuovo.

- Nel campo Nome feed, inserisci un nome per il feed.

- Nell'elenco Tipo di origine, seleziona Amazon Data Firehose.

- Seleziona il Tipo di log. Ad esempio, per creare un feed per Open Cybersecurity Schema Framework, seleziona Open Cybersecurity Schema Framework (OCSF) come Tipo di log.

- Fai clic su Avanti.

- (Facoltativo) Specifica i valori per i seguenti parametri di input:

- Delimitatore di suddivisione: il delimitatore utilizzato per separare le righe di log, ad esempio

\n. - Spazio dei nomi dell'asset: lo spazio dei nomi dell'asset.

- Etichette di importazione: l'etichetta da applicare agli eventi di questo feed.

- Delimitatore di suddivisione: il delimitatore utilizzato per separare le righe di log, ad esempio

- Fai clic su Avanti.

- Controlla la nuova configurazione del feed nella schermata Finalizza e poi fai clic su Invia.

- Fai clic su Genera chiave segreta per generare una chiave segreta per autenticare questo feed.

- Copia e memorizza la chiave segreta, perché non potrai più visualizzarla. Puoi generare di nuovo una nuova chiave segreta, ma la rigenerazione della chiave segreta rende obsoleta la chiave segreta precedente.

- Nella scheda Dettagli, copia l'URL dell'endpoint del feed dal campo Informazioni sull'endpoint. Questo URL dell'endpoint è necessario quando specifichi le impostazioni di destinazione per lo stream di distribuzione in Amazon Data Firehose.

- (Facoltativo) Fai clic sul pulsante di attivazione/disattivazione Feed attivato per disattivare il feed. Il feed è abilitato per impostazione predefinita.

- Fai clic su Fine.

Crea una chiave API per il feed Amazon Data Firehose

Per creare una chiave API per il feed Amazon Data Firehose, segui questi passaggi: 1. Vai alla pagina Credenziali della console Google Cloud . 1. Fai clic su Crea credenziali e poi seleziona Chiave API. 1. Limita l'accesso della chiave API all'API Chronicle.

Specifica l'URL dell'endpoint

In Amazon Data Firehose, specifica l'endpoint HTTPS e la chiave di accesso nel seguente modo:

Aggiungi la chiave API all'URL dell'endpoint del feed e specifica questo URL come URL dell'endpoint HTTP nel seguente formato:

ENDPOINT_URL?key=API_KEYSostituisci quanto segue:

ENDPOINT_URL: l'URL dell'endpoint del feed.API_KEY: la chiave API per l'autenticazione a Google SecOps.

Per la chiave di accesso, specifica la chiave segreta che hai ottenuto quando hai creato il feed Amazon Data Firehose.

Configurare un feed webhook HTTPS

Per configurare un feed webhook HTTPS:

- Crea un feed webhook HTTPS e copia l'URL dell'endpoint e la chiave segreta.

- Crea una chiave API specificata con l'URL dell'endpoint. Puoi anche riutilizzare la chiave API esistente per l'autenticazione in Google SecOps.

- Specifica l'URL dell'endpoint nella tua applicazione.

Prerequisiti

- Assicurati che sia configurato un progettoGoogle Cloud per Google SecOps e che l'API Chronicle sia abilitata per il progetto.

Inviare più eventi in un'unica richiesta webhook

Il seguente esempio di codice mostra come formattare un singolo corpo della richiesta con più oggetti JSON separati da un carattere di nuova riga dopo l'elemento curl --location:

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

Crea un feed webhook HTTPS

- Nel menu Google SecOps, seleziona Impostazioni e poi fai clic su Feed.

- Fai clic su Aggiungi nuovo.

- Nel campo Nome feed, inserisci un nome per il feed.

- Nell'elenco Tipo di origine, seleziona Webhook.

- Seleziona il Tipo di log. Ad esempio, per creare un feed per Open Cybersecurity Schema Framework, seleziona Open Cybersecurity Schema Framework (OCSF) come Tipo di log.

- Fai clic su Avanti.

- (Facoltativo) Specifica i valori per i seguenti parametri di input:

- Delimitatore di suddivisione: il delimitatore utilizzato per separare le righe di log, ad esempio

\n. - Spazio dei nomi dell'asset: lo spazio dei nomi dell'asset.

- Etichette di importazione: l'etichetta da applicare agli eventi di questo feed.

- Delimitatore di suddivisione: il delimitatore utilizzato per separare le righe di log, ad esempio

- Fai clic su Avanti.

- Controlla la nuova configurazione del feed nella schermata Finalizza e poi fai clic su Invia.

- Fai clic su Genera chiave segreta per generare una chiave segreta per autenticare questo feed.

- Copia e memorizza la chiave segreta, perché non potrai più visualizzarla. Puoi generare di nuovo una nuova chiave segreta, ma la rigenerazione della chiave segreta rende obsoleta la chiave segreta precedente.

- Nella scheda Dettagli, copia l'URL dell'endpoint del feed dal campo Informazioni sull'endpoint. Devi specificare questo URL dell'endpoint nella tua applicazione client.

- (Facoltativo) Fai clic sul pulsante di attivazione/disattivazione Feed attivato per disattivare il feed. Il feed è attivato per impostazione predefinita.

- Fai clic su Fine.

Crea una chiave API per il feed webhook

- Vai alla pagina Credenziali della console Google Cloud .

- Fai clic su Crea credenziali e poi seleziona Chiave API.

- Limita l'accesso della chiave API all'API Chronicle.

Specifica l'URL dell'endpoint

- Nella tua applicazione client, specifica l'endpoint HTTPS, disponibile nel feed webhook.

Attiva l'autenticazione specificando la chiave API e la chiave segreta come parte dell'intestazione personalizzata nel seguente formato:

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETTi consigliamo di specificare la chiave API come intestazione anziché nell'URL. Se il client webhook non supporta le intestazioni personalizzate, puoi specificare la chiave API e la chiave segreta utilizzando parametri di ricerca nel seguente formato:

ENDPOINT_URL?key=API_KEY&secret=SECRETSostituisci quanto segue:

ENDPOINT_URL: l'URL dell'endpoint del feed.API_KEY: la chiave API per l'autenticazione a Google SecOps.SECRET: la chiave segreta che hai generato per autenticare il feed.

Concedi l'accesso al account di servizio Google SecOps

- Nella console Google Cloud , vai alla pagina Bucket in Cloud Storage.

Concedi l'accesso al account di servizio agli oggetti Cloud Storage pertinenti.

Per concedere l'autorizzazione di lettura a un file specifico, completa i seguenti passaggi:

- Seleziona il file e fai clic su Modifica accesso.

- Fai clic su Aggiungi entità.

- Nel campo Nuove entità, inserisci il nome del account di servizio Google SecOps.

- Assegna un ruolo che contenga l'autorizzazione di lettura al account di servizio Google SecOps. Ad esempio, Visualizzatore oggetti Storage

(

roles/storage.objectViewer). Questa operazione può essere eseguita solo se non hai attivato l'accesso uniforme a livello di bucket. - Fai clic su Salva.

Per concedere l'autorizzazione di lettura a più file, concedi l'accesso a livello di bucket nel seguente modo:

Per

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- Aggiungi il account di servizio Google SecOps come principal al tuo bucket di archiviazione e concedigli il ruolo IAM Storage Object Viewer (

roles/storage.objectViewer). - Se configuri il feed per eliminare i file di origine, devi aggiungere il account di servizio Google SecOps come principal nel bucket e concedergli il ruolo IAM Amministratore oggetti Storage (

roles/storage.objectAdmin).

- Aggiungi il account di servizio Google SecOps come principal al tuo bucket di archiviazione e concedigli il ruolo IAM Storage Object Viewer (

Per

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":Concedi uno di questi ruoli:

- Storage Object Viewer (

roles/storage.objectViewer) se il trasferimento avviene a un altro bucket Cloud Storage. - Creatore oggetti Storage (

roles/storage.objectCreator) se il trasferimento avviene in un file system.

- Storage Object Viewer (

Concedi uno di questi ruoli:

- Writer bucket legacy Storage (

roles/storage.legacyBucketWriter) se è richiesta l'autorizzazione di eliminazione degli oggetti. - Storage Legacy Bucket Reader (

roles/storage.legacyBucketReader) se non è richiesta l'autorizzazione di eliminazione degli oggetti.

- Writer bucket legacy Storage (

Per

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":Concedi uno di questi ruoli:

- Storage Object Viewer (

roles/storage.objectViewer) se il trasferimento avviene a un altro bucket Cloud Storage. - Creatore oggetti Storage (

roles/storage.objectCreator) se il trasferimento avviene in un file system.

- Storage Object Viewer (

Concedi uno di questi ruoli:

- Writer bucket legacy Storage (

roles/storage.legacyBucketWriter) se è richiesta l'autorizzazione di eliminazione degli oggetti. - Storage Legacy Bucket Reader (

roles/storage.legacyBucketReader) se non è richiesta l'autorizzazione di eliminazione degli oggetti.

- Writer bucket legacy Storage (

Configurazione dei Controlli di servizio VPC

Se Controlli di servizio VPC è abilitato, è necessaria una regola di ingresso per fornire l'accesso al bucket Cloud Storage.

I seguenti metodi Cloud Storage devono essere consentiti nella regola di ingresso:

google.storage.objects.list. Obbligatorio per un feed con un singolo file.google.storage.objects.get. Obbligatorio per i feed che richiedono l'accesso a directory o sottodirectory.google.storage.objects.delete. Obbligatorio per i feed che richiedono l'eliminazione del file di origine.

Regola in entrata di esempio

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

Stato del feed

Puoi monitorare lo stato del feed nella pagina iniziale Feed, dove i feed possono avere i seguenti stati:

- Attivo: il feed è configurato e pronto per l'importazione dei dati nel tuo account Google SecOps.

- InProgress: Google SecOps tenta di estrarre i dati dalla terza parte configurata.

- Completato: i dati sono stati recuperati correttamente da questo feed.

- Archiviata: feed disattivato.

Non riuscita: il feed non riesce a recuperare correttamente i dati. Ciò è probabilmente dovuto a un problema di configurazione. Fai clic sulla domanda per visualizzare l'errore di configurazione. Dopo aver corretto l'errore e inviato nuovamente il feed, torna alla pagina Feed per verificare se ora funziona.

Modificare i feed

Nella pagina Feed, puoi modificare un feed esistente nel seguente modo:

Tieni il puntatore sopra un feed esistente e fai clic su more_vert nella colonna a destra.

Fai clic su Modifica feed. Ora puoi modificare i parametri di input per il feed e inviarlo di nuovo a Google SecOps, che tenterà di utilizzare il feed aggiornato.

Attivare e disattivare i feed

Nella colonna Stato, i feed attivati sono etichettati come Attivo, In corso, Completato o Non riuscito. I campi disattivati sono etichettati come Archiviati. Per una descrizione, vedi Stato del feed.

Nella pagina Feed, puoi attivare o disattivare uno qualsiasi dei feed esistenti:

Tieni il puntatore sopra un feed esistente e fai clic su more_vert nella colonna a destra.

(Facoltativo) Fai clic sul pulsante di attivazione/disattivazione Feed attivato per disattivare il feed.

(Facoltativo) Fai clic sul pulsante di attivazione/disattivazione Disattiva feed per disattivare il feed. Il feed ora è etichettato come Archiviato.

Eliminare i feed

Nella pagina Feed, puoi anche eliminare un feed esistente:

Tieni il puntatore sopra un feed esistente e fai clic su more_vert nella colonna a destra.

Fai clic su Elimina feed. Si apre la finestra ELIMINA FEED. Per eliminare definitivamente il feed, fai clic su Sì, elimina.

Controllare la velocità di importazione

Quando la velocità di importazione dati per un tenant raggiunge una determinata soglia, Google Security Operations limita la velocità di importazione per i nuovi feed di dati per impedire che un'origine con una velocità di importazione elevata influisca sulla velocità di importazione di un'altra origine dati. In questo caso, si verifica un ritardo, ma non vengono persi dati. Il volume di importazione e la cronologia di utilizzo del tenant determinano la soglia.

Puoi richiedere un aumento del limite di frequenza contattando l'assistenza clienti Google Cloud.

Risoluzione dei problemi

Nella pagina Feed puoi visualizzare dettagli quali tipo di origine, tipo di log, ID feed e stato dei feed esistenti, come segue:

Tieni il puntatore sopra un feed esistente e fai clic su more_vert nella colonna a destra.

Fai clic su Visualizza feed. Viene visualizzata una finestra di dialogo con i dettagli del feed. Per un feed non riuscito, puoi trovare i dettagli dell'errore in Dettagli > Stato.

Per un feed non riuscito, i dettagli includono la causa dell'errore e i passaggi per risolverlo. La tabella seguente descrive i messaggi di errore che potresti riscontrare quando utilizzi i feed di dati:

| Codice di errore | Causa | Risoluzione dei problemi |

ACCESS_DENIED |

L'account di autenticazione fornito nella configurazione del feed non dispone delle autorizzazioni richieste. | Verifica che l'account di autenticazione fornito nella configurazione del feed disponga delle autorizzazioni richieste. Consulta la documentazione dei feed per le autorizzazioni necessarie. Per informazioni sulle autorizzazioni, consulta la sezione [Configurazione per tipo di origine](/chronicle/docs/reference/feed-management-api#source-types). |

ACCESS_TOO_FREQUENT |

Il feed non è andato a buon fine perché sono stati effettuati troppi tentativi per raggiungere l'origine. | Contatta l'assistenza Google SecOps. |

CONNECTION_DROPPED |

È stata stabilita una connessione all'origine, ma la connessione è stata chiusa prima del completamento del feed. | Questo errore è temporaneo e l'applicazione riproverà a inviare la richiesta. Se il problema persiste, contatta l'assistenza Google SecOps. |

CONNECTION_FAILED |

L'applicazione non può connettersi all'indirizzo IP e alla porta di origine. | Verifica quanto segue:

Se il problema persiste, contatta l'assistenza Google SecOps. |

DNS_ERROR |

Il nome host di origine non può essere risolto. | Il nome host del server potrebbe contenere errori ortografici. Controlla l'URL e verifica l'ortografia. |

FILE_FAILED |

È stata stabilita una connessione all'origine, ma si è verificato un problema con il file o la risorsa. | Verifica quanto segue:

Se il problema persiste, contatta l'assistenza Google SecOps. |

FILE_NOT_FOUND |

È stata stabilita una connessione all'origine, ma non è possibile trovare il file o la risorsa. | Verifica quanto segue:

Se il problema persiste, contatta l'assistenza Google SecOps. |

GATEWAY_ERROR |

L'API ha restituito un errore del gateway alla chiamata effettuata da Google SecOps. | Verifica i dettagli dell'origine del feed. L'applicazione riproverà a inviare la richiesta. |

INTERNAL_ERROR |

Impossibile importare i dati a causa di un errore interno. | Se il problema persiste, contatta l'assistenza Google SecOps. |

INVALID_ARGUMENT |

È stata stabilita una connessione all'origine, ma il feed non è riuscito a causa di argomenti non validi. | Controlla la configurazione del feed. Per saperne di più sulla configurazione dei feed, consulta la documentazione relativa. Se il problema persiste, contatta l'assistenza Google SecOps. |

INVALID_FEED_CONFIG |

La configurazione del feed contiene valori non validi. | Rivedi la configurazione del feed per verificare la presenza di impostazioni errate. Per la sintassi corretta, consulta la documentazione sui feed. |

INVALID_REMOTE_RESPONSE |

È stata stabilita una connessione all'origine, ma la risposta non era corretta. | Controlla la configurazione del feed. Scopri di più sulla configurazione dei feed. Se il problema persiste, contatta l'assistenza Google SecOps. |

LOGIN_FAILED |

È stata stabilita una connessione all'origine, ma le credenziali non erano corrette o mancavano. | Inserisci di nuovo le credenziali per l'origine per confermare che siano corrette. |

NO_RESPONSE |

È stata stabilita una connessione all'origine, ma l'origine non ha risposto. | Assicurati che l'origine possa supportare le richieste di Google SecOps. Se il problema persiste, contatta l'assistenza Google SecOps. |

PERMISSION_DENIED |

È stata stabilita una connessione all'origine, ma si è verificato un problema di autorizzazione. | Verifica che siano stati aggiunti gli accessi e le autorizzazioni richiesti. |

REMOTE_SERVER_ERROR |

È stata stabilita una connessione all'origine, ma l'origine non ha risposto con i dati. | Assicurati che l'origine sia disponibile e risponda con i dati. Se il problema persiste, contatta l'assistenza Google SecOps. |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

È stata stabilita una connessione all'origine, ma l'origine ha rifiutato la richiesta. | Controlla la configurazione del feed. Per ulteriori dettagli, consulta la documentazione sui feed. Se il problema persiste, contatta l'assistenza Google SecOps. |

SOCKET_READ_TIMEOUT |

È stata stabilita una connessione all'origine, ma la connessione è scaduta prima del completamento del trasferimento dei dati. | Questo errore è temporaneo e l'applicazione riproverà a inviare la richiesta. Se il problema persiste, contatta l'assistenza Google SecOps. |

TOO_MANY_ERRORS |

Il feed ha raggiunto il timeout perché ha rilevato più errori dall'origine. | Contatta l'assistenza Google SecOps. |

TRANSIENT_INTERNAL_ERROR |

Si è verificato un errore interno temporaneo nel feed. | Questo errore è temporaneo e l'applicazione riproverà a inviare la richiesta. Se il problema persiste, contatta l'assistenza Google SecOps. |

UNSAFE_CONNECTION |

L'applicazione non è riuscita a stabilire una connessione perché l'indirizzo IP era limitato. | Questo errore è temporaneo e Google SecOps riproverà a inviare la richiesta. Se il problema persiste, contatta l'assistenza Google SecOps. |

HTTP_400 |

Il feed non è riuscito a causa di una richiesta non valida. | Controlla la configurazione del feed. Scopri di più sulla configurazione dei feed. Se il problema persiste, contatta l'assistenza Google SecOps. |

HTTP_403 |

È stata stabilita una connessione all'origine, ma si è verificato un problema di autorizzazione. | Verifica che siano stati aggiunti gli accessi e le autorizzazioni richiesti. |

HTTP_404 |

È stata stabilita una connessione all'origine, ma non è possibile trovare il file o la risorsa. | Verifica quanto segue:

Se il problema persiste, contatta l'assistenza Google SecOps. |

HTTP_429 |

Il feed è scaduto perché sono stati effettuati troppi tentativi per raggiungere l'origine. | Contatta l'assistenza Google SecOps. |

HTTP_500 |

È stata stabilita una connessione all'origine, ma l'origine non ha risposto con i dati. | Assicurati che l'origine sia disponibile e risponda con i dati. Se il problema persiste, contatta l'assistenza Google SecOps. |

HTTP_502 |

Il feed ha rilevato un errore del gateway. | Questo errore è temporaneo e l'applicazione riproverà a inviare la richiesta. Se il problema persiste, contatta l'assistenza Google SecOps. |

HTTP_504 |

Google SecOps non riesce a connettersi all'indirizzo IP e alla porta di origine. | Questo errore è temporaneo e l'applicazione riproverà a inviare la richiesta.

Verifica quanto segue:

Se il problema persiste, contatta l'assistenza Google SecOps. |

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.