Créer et gérer des flux à l'aide de l'UI de gestion des flux

Ce document explique comment créer, gérer et résoudre les problèmes liés aux flux à l'aide de l'interface utilisateur de gestion des flux. La gestion des flux inclut leur modification, leur activation et leur suppression.

Avant de commencer

Chaque flux de données possède son propre ensemble de conditions préalables qui doivent être remplies avant de configurer le flux dans Google Security Operations. Pour en savoir plus sur les prérequis spécifiques à un type de flux, consultez Configuration par type de source. Recherchez le type de flux de données que vous devez configurer, puis suivez les instructions fournies.

Formats de compression acceptés

Les formats de compression acceptés pour l'ingestion de flux sont les suivants : .gz, .tar.gz, .tar, .targz et solr.gz. Le tableau suivant présente les différentes tailles de fichiers compatibles avec la transformation des flux Google SecOps :

| Opération | Type d'entrée | Taille recommandée | Durée attendue | Taille maximale |

| Modélisation de données | CSV | < 5 Go | < 7 min | 10 Go |

| Modélisation de données | CSV | < 5 Go | ~30 min | 10 Go |

| Modélisation de données | CSV | À déterminer | À déterminer | 2 GB |

| Modélisation de données | XML / JSON | < 1 Go | < 10 min | 2 GB |

| Modélisation de données | XLS / XLSX | < 50 Mo | 1 min environ | 50 Mo |

| Fusionner des fichiers | Tous | < 1 Go | Varie en fonction du nombre de fichiers | 100 Go |

| Décompresser des fichiers | Non-ZIP | < 5 Go | Varie en fonction du nombre de fichiers | 10 Go (non compressés) |

| Décompresser des fichiers | ZIP | - | Varie en fonction du nombre de fichiers | 4 Go (non compressés) |

Configurer des flux

Les clients Google SecOps peuvent configurer ce flux dans la plate-forme de deux manières. Utilisez la méthode qui convient le mieux à votre environnement :

- Paramètres SIEM > Flux

- Plate-forme de contenu > Packs de contenu

Afficher les flux configurés

La page Flux affiche tous les flux que vous avez configurés.

- Accédez à Paramètres SIEM> Flux. La page principale affiche tous les flux que vous avez configurés.

- Pointez sur chaque ligne pour afficher le menu Plus more_vert .

- Dans le menu, vous pouvez afficher les détails du flux, le modifier, le désactiver ou le supprimer.

Configurer plusieurs flux pour une famille de produits (clients Google SecOps uniquement)

Vous pouvez configurer plusieurs flux par famille de produits, en fonction du type de journal. Les types de journaux que Google a identifiés comme référence sont marqués comme obligatoires. La plate-forme fournit des instructions de configuration, les procédures requises et des descriptions de tous les paramètres de configuration. Certains paramètres sont prédéfinis pour simplifier la configuration. Par exemple, vous pouvez créer plusieurs flux sous les types de journaux obligatoires et facultatifs pour CrowdStrike Falcon. Pour en savoir plus, consultez Configurer plusieurs flux.

Ajouter un flux

Pour ajouter un flux à votre compte Google SecOps, procédez comme suit :

Pour ajouter un flux sur la page Paramètres SIEM* {and_then} Flux, procédez comme suit.

Dans le menu Google SecOps, sélectionnez Settings (Paramètres), puis cliquez sur Feeds (Flux). Les flux de données listés sur la page Flux incluent tous les flux que Google a configurés pour votre compte, en plus de ceux que vous avez configurés.

Cliquez sur Add New Feed (Ajouter un flux).

Sur la page suivante, cliquez sur Configurer un seul flux. Cette étape ne concerne pas les clients qui utilisent la plate-forme autonome Google SecOps SIEM.

Ajoutez un nom au flux.

Dans la liste Type de source, sélectionnez le type de source pour importer des données dans Google SecOps. Vous pouvez choisir parmi les types de sources de flux suivants :

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (preview)

- Amazon SQS

- Amazon SQS (aperçu)

- Azure Blob Storage

- Azure Blob Storage (Preview)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (preview)

- Cloud Storage Event Driven (Preview)

- Fichiers HTTP(S) (non API)

- API tierce

- Webhook

Dans la liste Type de journal, sélectionnez le type de journal correspondant à ceux que vous souhaitez ingérer. Les journaux disponibles varient en fonction du type de source que vous avez sélectionné précédemment.

Si vous sélectionnez Cloud Storage comme type de source, utilisez l'option Obtenir un compte de service pour obtenir un compte de service unique. Consultez l'exemple de configuration du flux Google Cloud Storage.

Cliquez sur Suivant.

Spécifiez les paramètres nécessaires dans l'onglet Paramètres d'entrée. Les options présentées ici varient en fonction de la source et du type de journal sélectionnés dans l'onglet Définir les propriétés. Pointez sur l'icône en forme de point d'interrogation pour chaque champ afin d'obtenir des informations supplémentaires sur ce que vous devez fournir.

Facultatif : Vous pouvez spécifier un espace de noms dans l'onglet Définir les propriétés. Pour en savoir plus sur les espaces de noms, consultez Utiliser les espaces de noms des composants.

Cliquez sur Suivant.

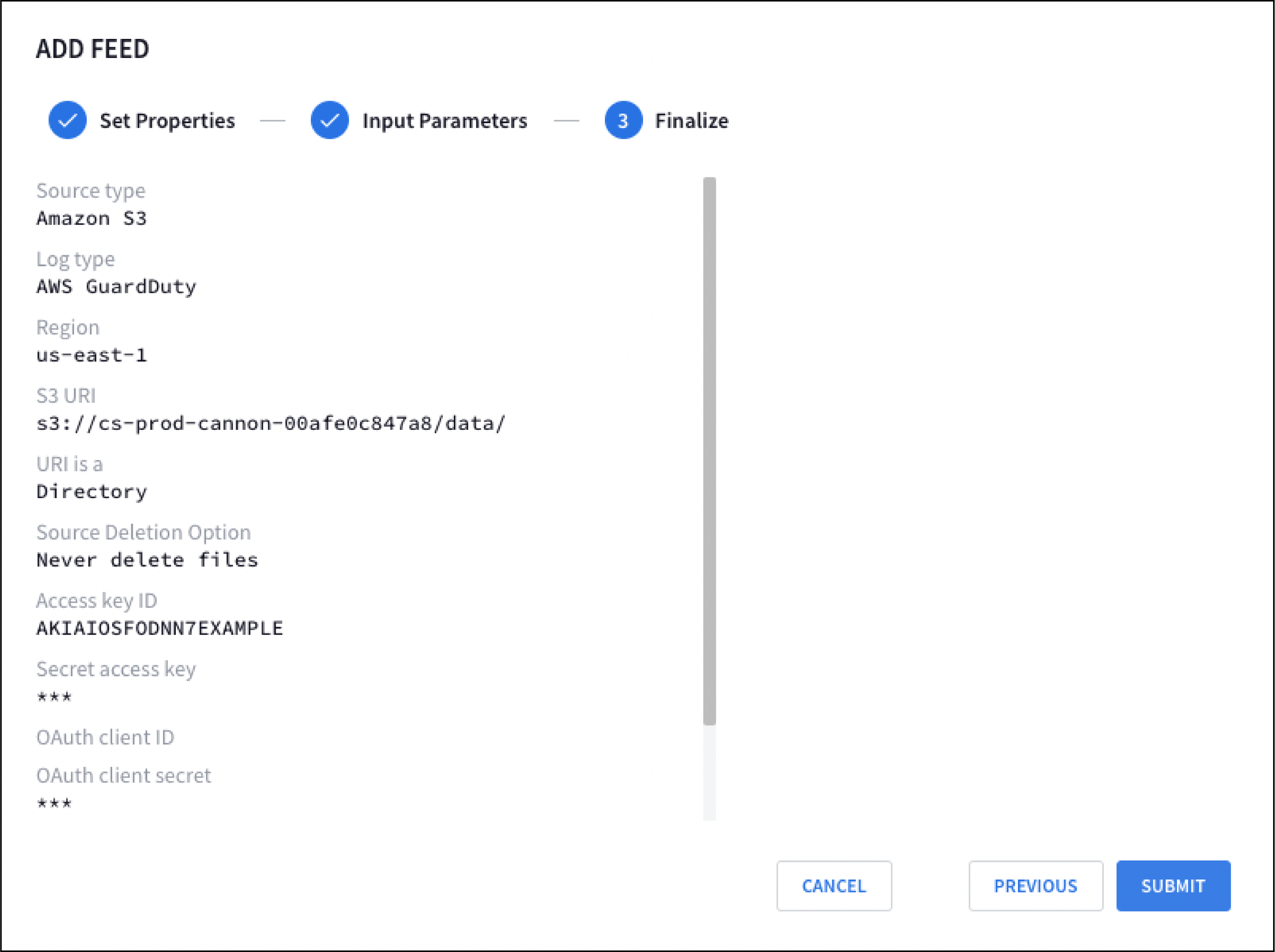

Vérifiez la configuration de votre nouveau flux dans l'onglet Finaliser.

Cliquez sur Envoyer. Google SecOps effectue une vérification de la validation du nouveau flux. Si le flux réussit la vérification, un nom est généré pour le flux, il est envoyé à Google SecOps, et Google SecOps commence à tenter de récupérer les données.

Exemple de configuration d'un flux Google Cloud Storage

- Dans le menu Google SecOps, sélectionnez Settings (Paramètres), puis cliquez sur Feeds (Flux).

- Cliquez sur Add New Feed (Ajouter un flux).

- Sur la page suivante, cliquez sur Configurer un seul flux. Cette étape ne s'applique pas si vous utilisez la plate-forme autonome Google SecOps SIEM.

- Sélectionnez Cloud Storage pour Type de source.

- Sélectionnez le type de journal. Par exemple, pour créer un flux pour les journaux d'audit Google Kubernetes Engine, sélectionnez Journaux d'audit Google Kubernetes Engine comme Type de journal.

- Cliquez sur Obtenir un compte de service. Google SecOps fournit un compte de service unique que Google SecOps utilise pour ingérer les données.

- Facultatif : configurez le compte de service. Pour en savoir plus, consultez Accorder l'accès au compte de service Google SecOps.

- Cliquez sur Suivant.

En fonction de la configuration Cloud Storage que vous avez créée, spécifiez des valeurs pour les champs suivants :

URI du bucket de stockage

Option de suppression de la source

Pour savoir comment configurer des buckets Cloud Storage, consultez Créer des buckets.

Cliquez sur Suivant, puis sur Envoyer. Attention : Vous devez activer la liste d'autorisation et ajouter les plages d'adresses IP pour tous les types de journaux qui ingèrent des données à partir d'API tierces.

Activer l'accès STS pour Amazon S3 et Azure Storage

Le STS est utilisé par les flux Google Cloud Storage suivants pour transférer des données depuis les magasins d'objets blob Amazon S3 et Azure Storage vers Google SecOps :

- Amazon S3 (preview)

- Amazon SQS (aperçu)

- Azure Blob Storage (Preview)

Le STS envoie des demandes de transfert de données aux services de stockage Amazon S3 et Azure à partir d'un ensemble de plages d'adresses IP STS définies. Ces plages d'adresses IP STS sont publiées dans le fichier JSON suivant : https://www.gstatic.com/storage-transfer-service/ipranges.json

Pour utiliser ces types de sources de flux STS, vous devrez peut-être activer l'accès à vos magasins de blobs Amazon S3 et Azure Storage pour les requêtes provenant d'une adresse IP définie dans les plages d'adresses IP STS.

Vous devrez peut-être ajuster les restrictions d'accès aux adresses IP pour permettre à STS d'accéder à vos services de stockage Amazon S3 et Azure :

Extrayez les dernières plages d'adresses IP du fichier JSON.

Nous vous recommandons de lire les données de ce fichier JSON au moins une fois par semaine pour que votre configuration de sécurité reste à jour. Lorsqu'une nouvelle plage est ajoutée au fichier, le système attend au moins sept jours avant de l'utiliser pour les demandes provenant de STS.

Pour obtenir un exemple de script Python qui récupère les plages d'adresses IP à partir d'un fichier JSON, consultez Adresses IP pour les domaines par défaut.

Comparez la plage d'adresses IP actuelle

creationTimeà la plage d'adresses IPcreationTimelue à partir du fichier JSON précédent. Si elles diffèrent, mettez à jour les restrictions d'accès aux adresses IP dans les magasins d'objets blob Amazon S3 et Azure Storage.Pour Amazon S3

Pour mettre à jour les restrictions d'accès aux adresses IP dans votre blobstore Amazon S3 :

Si votre projet AWS utilise des restrictions d'adresse IP pour accéder au stockage, vous devez ajouter les plages d'adresses IP utilisées par les nœuds de calcul STS à votre liste d'adresses IP autorisées.

Pour ajouter ces plages en tant qu'adresses IP autorisées, utilisez le champ

Conditiondans unbucket policy, comme décrit dans la documentation AWS S3 : Gérer l'accès en fonction d'adresses IP spécifiques.Pour Azure Storage

Pour mettre à jour les restrictions d'accès aux adresses IP dans votre blobstore Azure Storage :

Si vous limitez l'accès à vos ressources Azure à l'aide d'un pare-feu Azure Storage, vous devez ajouter les plages d'adresses IP utilisées par les nœuds de calcul STS à votre liste d'adresses IP autorisées.

Pour ajouter ces plages en tant qu'adresses IP autorisées, suivez ces instructions : Configurer les pare-feu et les réseaux virtuels Azure Storage.

Liste d'autorisation d'adresses IP

Cette section décrit les exigences relatives à la liste d'autorisation pour les flux tiers et le service de transfert de stockage (STS).

Ajouter des flux d'API tierces à la liste d'autorisation

Activez la liste d'autorisation et ajoutez les plages d'adresses IP Google pour tous les types de journaux qui ingèrent des données provenant d'API tierces.

Supprimer les fichiers sources

L'option de suppression de la source vous permet de supprimer les objets sources du flux (fichiers et dossiers) du stockage après un transfert réussi. Cette option n'est disponible que pour certains types de sources de flux, y compris Cloud Storage. Ces types de sources de flux incluent le champ OPTION DE SUPPRESSION DE LA SOURCE dans leurs workflows Ajouter un flux et Modifier le flux.

Options de suppression des sources

Pour les types de sources de flux compatibles, y compris Cloud Storage, le champ OPTION DE SUPPRESSION DE LA SOURCE propose les options suivantes :

- Ne jamais supprimer les fichiers

- Supprimer les fichiers transférés et les répertoires vides

- Supprimer les fichiers transférés

Microsoft Azure Blob Storage (AZURE_BLOBSTORE) ne permet pas de supprimer les fichiers sources. Dans le champ OPTION DE SUPPRESSION DE LA SOURCE, sélectionnez uniquement l'option Ne jamais supprimer les fichiers.

Pour les sources de flux suivantes (

"feedSourceType") :GOOGLE_CLOUD_STORAGE_V2,GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN,AMAZON_S3_V2,AMAZON_SQS_V2etAZURE_BLOBSTORE_V2, le champ OPTION DE SUPPRESSION DE LA SOURCE propose deux options :- JAMAIS : ne supprime jamais aucun fichier après les transferts.

- ON_SUCCESS : supprime tous les fichiers et répertoires vides après le transfert.

Configurer un flux push Pub/Sub

Pour configurer un flux push Pub/Sub :

- Créez un flux push Pub/Sub.

- Spécifiez l'URL du point de terminaison dans un abonnement Pub/Sub.

Créer un flux push Pub/Sub

- Dans le menu Google SecOps, sélectionnez Settings (Paramètres), puis cliquez sur Feeds (Flux).

- Cliquez sur Ajouter.

- Dans le champ Nom du flux, saisissez un nom pour le flux.

- Dans la liste Type de source, sélectionnez Google Cloud Pub/Sub Push.

- Sélectionnez le type de journal. Par exemple, pour créer un flux pour Open Cybersecurity Schema Framework, sélectionnez Open Cybersecurity Schema Framework (OCSF) comme Type de journal.

- Cliquez sur Suivant.

- Facultatif : Spécifiez les valeurs des paramètres d'entrée suivants :

- Délimiteur de fractionnement : délimiteur utilisé pour séparer les lignes de journaux, tel que

\n. - Espace de noms de l'élément : espace de noms de l'élément.

- Libellés d'ingestion : libellé à appliquer aux événements de ce flux.

- Délimiteur de fractionnement : délimiteur utilisé pour séparer les lignes de journaux, tel que

- Cliquez sur Suivant.

- Vérifiez la configuration de votre nouveau flux sur l'écran Finaliser, puis cliquez sur Envoyer.

- Dans l'onglet Détails, copiez l'URL du point de terminaison du flux à partir du champ Informations sur le point de terminaison. Vous avez besoin de cette URL de point de terminaison pour créer un abonnement push dans Pub/Sub.

- Facultatif : Cliquez sur le bouton Flux activé pour désactiver le flux. Le flux est activé par défaut.

- Cliquez sur OK.

Spécifier l'URL du point de terminaison

Après avoir créé un flux push Pub/Sub, spécifiez l'URL du point de terminaison comme suit : dans Pub/Sub, créez un abonnement push et spécifiez le point de terminaison HTTPS. Sélectionnez Activer l'authentification et un compte de service.

- Créez un abonnement push dans Pub/Sub. Pour savoir comment créer un abonnement push, consultez Créer des abonnements push.

- Spécifiez l'URL du point de terminaison, qui est disponible dans le flux push Pub/Sub Google Cloud .

- Sélectionnez Activer l'authentification, puis sélectionnez un compte de service.

Configurer un flux Amazon Data Firehose

Pour configurer un flux Amazon Data Firehose :

- Créez un flux Amazon Data Firehose, puis copiez l'URL du point de terminaison et la clé secrète.

- Créez une clé API pour vous authentifier auprès de Google SecOps. Vous pouvez également réutiliser votre clé API existante pour vous authentifier auprès de Google SecOps.

- Spécifiez l'URL du point de terminaison dans Amazon Data Firehose.

Créer un flux Amazon Data Firehose

- Dans le menu Google SecOps, sélectionnez Settings (Paramètres), puis cliquez sur Feeds (Flux).

- Cliquez sur Ajouter.

- Dans le champ Nom du flux, saisissez un nom pour le flux.

- Dans la liste Type de source, sélectionnez Amazon Data Firehose.

- Sélectionnez le type de journal. Par exemple, pour créer un flux pour Open Cybersecurity Schema Framework, sélectionnez Open Cybersecurity Schema Framework (OCSF) comme Type de journal.

- Cliquez sur Suivant.

- Facultatif : Spécifiez les valeurs des paramètres d'entrée suivants :

- Délimiteur de fractionnement : délimiteur utilisé pour séparer les lignes de journaux, tel que

\n. - Espace de noms de l'élément : espace de noms de l'élément.

- Libellés d'ingestion : libellé à appliquer aux événements de ce flux.

- Délimiteur de fractionnement : délimiteur utilisé pour séparer les lignes de journaux, tel que

- Cliquez sur Suivant.

- Vérifiez la configuration de votre nouveau flux sur l'écran Finaliser, puis cliquez sur Envoyer.

- Cliquez sur Générer une clé secrète pour générer une clé secrète permettant d'authentifier ce flux.

- Copiez et stockez la clé secrète, car vous ne pourrez plus l'afficher. Vous pouvez générer une nouvelle clé secrète, mais l'ancienne deviendra obsolète.

- Dans l'onglet Détails, copiez l'URL du point de terminaison du flux à partir du champ Informations sur le point de terminaison. Vous aurez besoin de cette URL de point de terminaison lorsque vous spécifierez les paramètres de destination de votre flux de diffusion dans Amazon Data Firehose.

- Facultatif : Cliquez sur le bouton Flux activé pour désactiver le flux. Le flux est activé par défaut.

- Cliquez sur OK.

Créer une clé API pour le flux Amazon Data Firehose

Pour créer une clé API pour le flux Amazon Data Firehose : 1. Accédez à la page Identifiants de la console Google Cloud . 1. Cliquez sur Créer des identifiants, puis sélectionnez Clé API. 1. Restreignez l'accès de la clé API à l'API Chronicle.

Spécifier l'URL du point de terminaison

Dans Amazon Data Firehose, spécifiez le point de terminaison HTTPS et la clé d'accès, comme suit :

Ajoutez la clé API à l'URL du point de terminaison du flux et spécifiez cette URL comme URL du point de terminaison HTTP au format suivant :

ENDPOINT_URL?key=API_KEYRemplacez les éléments suivants :

ENDPOINT_URL: URL du point de terminaison du flux.API_KEY: clé API pour s'authentifier auprès de Google SecOps.

Pour la clé d'accès, spécifiez la clé secrète que vous avez obtenue lorsque vous avez créé le flux Amazon Data Firehose.

Configurer un flux de webhook HTTPS

Pour configurer un flux de webhook HTTPS :

- Créez un flux de webhook HTTPS, puis copiez l'URL du point de terminaison et la clé secrète.

- Créez une clé API spécifiée avec l'URL du point de terminaison. Vous pouvez également réutiliser votre clé API existante pour vous authentifier auprès de Google SecOps.

- Spécifiez l'URL du point de terminaison dans votre application.

Prérequis

- Assurez-vous qu'un projetGoogle Cloud pour Google SecOps est configuré et que l'API Chronicle est activée pour le projet.

Associez une instance Google SecOps aux services Google Cloud .

Envoyer plusieurs événements dans une seule requête de webhook

L'exemple de code suivant montre comment mettre en forme un corps de requête unique avec plusieurs objets JSON séparés par des sauts de ligne après l'élément curl --location :

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

Créer un flux de webhook HTTPS

- Dans le menu Google SecOps, sélectionnez Settings (Paramètres), puis cliquez sur Feeds (Flux).

- Cliquez sur Ajouter.

- Dans le champ Nom du flux, saisissez un nom pour le flux.

- Dans la liste Type de source, sélectionnez Webhook.

- Sélectionnez le type de journal. Par exemple, pour créer un flux pour Open Cybersecurity Schema Framework, sélectionnez Open Cybersecurity Schema Framework (OCSF) comme Type de journal.

- Cliquez sur Suivant.

- Facultatif : Spécifiez les valeurs des paramètres d'entrée suivants :

- Délimiteur de fractionnement : délimiteur utilisé pour séparer les lignes de journaux, tel que

\n. - Espace de noms de l'élément : espace de noms de l'élément.

- Libellés d'ingestion : libellé à appliquer aux événements de ce flux.

- Délimiteur de fractionnement : délimiteur utilisé pour séparer les lignes de journaux, tel que

- Cliquez sur Suivant.

- Vérifiez la configuration de votre nouveau flux sur l'écran Finaliser, puis cliquez sur Envoyer.

- Cliquez sur Générer une clé secrète pour générer une clé secrète permettant d'authentifier ce flux.

- Copiez et stockez la clé secrète, car vous ne pourrez plus l'afficher. Vous pouvez générer une nouvelle clé secrète, mais l'ancienne deviendra obsolète.

- Dans l'onglet Détails, copiez l'URL du point de terminaison du flux à partir du champ Informations sur le point de terminaison. Vous devez spécifier cette URL de point de terminaison dans votre application cliente.

- Facultatif : Cliquez sur le bouton Flux activé pour désactiver le flux. Le flux est activé par défaut.

- Cliquez sur OK.

Créer une clé API pour le flux de webhook

- Accédez à la page Identifiants de la console Google Cloud .

- Cliquez sur Créer des identifiants, puis sélectionnez Clé API.

- Restreignez l'accès de la clé API à l'API Chronicle.

Spécifier l'URL du point de terminaison

- Dans votre application cliente, spécifiez le point de terminaison HTTPS, qui est disponible dans le flux de webhook.

Activez l'authentification en spécifiant la clé API et la clé secrète dans l'en-tête personnalisé au format suivant :

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETNous vous recommandons de spécifier la clé API en tant qu'en-tête plutôt que dans l'URL. Si votre client de webhook n'accepte pas les en-têtes personnalisés, vous pouvez spécifier la clé API et la clé secrète à l'aide de paramètres de requête au format suivant :

ENDPOINT_URL?key=API_KEY&secret=SECRETRemplacez les éléments suivants :

ENDPOINT_URL: URL du point de terminaison du flux.API_KEY: clé API pour s'authentifier auprès de Google SecOps.SECRET: clé secrète que vous avez générée pour authentifier le flux.

Accorder l'accès au compte de service Google SecOps

- Dans la console Google Cloud , accédez à la page Buckets de Cloud Storage.

Accordez au compte de service l'accès aux objets Cloud Storage concernés.

Pour accorder l'autorisation de lecture à un fichier spécifique, procédez comme suit :

- Sélectionnez le fichier, puis cliquez sur Modifier l'accès.

- Cliquez sur Ajouter un compte principal.

- Dans le champ Nouveaux comptes principaux, saisissez le nom du compte de service Google SecOps.

- Attribuez un rôle contenant l'autorisation de lecture au compte de service Google SecOps. Par exemple, Lecteur des objets Storage (

roles/storage.objectViewer). Vous ne pouvez le faire que si vous n'avez pas activé l'accès uniforme au niveau du bucket. - Cliquez sur Enregistrer.

Pour accorder l'autorisation de lecture à plusieurs fichiers, accordez l'accès au niveau du bucket comme suit :

Pour

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- Ajoutez le compte de service Google SecOps en tant que compte principal à votre bucket Storage et accordez-lui le rôle IAM Lecteur des objets Storage (

roles/storage.objectViewer). - Si vous configurez le flux pour supprimer les fichiers sources, vous devez ajouter le compte de service Google SecOps en tant que compte principal sur votre bucket et lui attribuer le rôle IAM Administrateur des objets de l'espace de stockage (

roles/storage.objectAdmin).

- Ajoutez le compte de service Google SecOps en tant que compte principal à votre bucket Storage et accordez-lui le rôle IAM Lecteur des objets Storage (

Pour

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":Attribuez l'un des rôles suivants :

- Lecteur des objets Storage (

roles/storage.objectViewer) si le transfert se fait vers un autre bucket Cloud Storage. - Créateur des objets de l'espace de stockage (

roles/storage.objectCreator) si le transfert concerne un système de fichiers.

- Lecteur des objets Storage (

Attribuez l'un des rôles suivants :

- Rédacteur des anciens buckets Storage (

roles/storage.legacyBucketWriter) si une autorisation de suppression d'objet est requise. - Lecteur des anciens buckets Storage (

roles/storage.legacyBucketReader) si l'autorisation de suppression des objets n'est pas requise.

- Rédacteur des anciens buckets Storage (

Pour

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":Attribuez l'un des rôles suivants :

- Lecteur des objets Storage (

roles/storage.objectViewer) si le transfert se fait vers un autre bucket Cloud Storage. - Créateur des objets de l'espace de stockage (

roles/storage.objectCreator) si le transfert concerne un système de fichiers.

- Lecteur des objets Storage (

Attribuez l'un des rôles suivants :

- Rédacteur des anciens buckets Storage (

roles/storage.legacyBucketWriter) si une autorisation de suppression d'objet est requise. - Lecteur des anciens buckets Storage (

roles/storage.legacyBucketReader) si l'autorisation de suppression des objets n'est pas requise.

- Rédacteur des anciens buckets Storage (

Configurez VPC Service Controls

Si VPC Service Controls est activé, une règle d'entrée est requise pour fournir l'accès au bucket Cloud Storage.

Les méthodes Cloud Storage suivantes doivent être autorisées dans la règle d'entrée :

google.storage.objects.list. Obligatoire pour un flux de fichier unique.google.storage.objects.get: obligatoire pour les flux qui nécessitent un accès à un répertoire ou un sous-répertoire.google.storage.objects.delete. Obligatoire pour les flux qui nécessitent la suppression du fichier source.

Exemple de règle d'entrée

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

État du flux

Vous pouvez surveiller l'état du flux sur la page Flux initiale. Les flux peuvent avoir les états suivants :

- Actif : le flux est configuré et prêt à ingérer des données dans votre compte Google SecOps.

- InProgress : Google SecOps tente d'extraire les données du tiers configuré.

- Terminé : les données ont bien été récupérées par ce flux.

- Archivée : flux désactivé.

Échec : le flux ne parvient pas à récupérer les données. Cela est probablement dû à un problème de configuration. Cliquez sur la question pour afficher l'erreur de configuration. Une fois l'erreur corrigée et le flux renvoyé, revenez à la page Flux pour déterminer si le flux fonctionne désormais.

Modifier les flux

Sur la page Flux, vous pouvez modifier un flux existant comme suit :

Pointez sur un flux existant, puis cliquez sur more_vert dans la colonne de droite.

Cliquez sur Modifier le flux. Vous pouvez désormais modifier les paramètres d'entrée du flux et le renvoyer à Google SecOps, qui tentera d'utiliser le flux mis à jour.

Activer et désactiver des flux

Dans la colonne État, les flux activés sont indiqués comme Actifs, En cours, Terminés ou Échec. Les champs désactivés sont libellés Archivé. Pour obtenir une description, consultez État du flux.

Sur la page Flux, vous pouvez activer ou désactiver les flux existants :

Pointez sur un flux existant, puis cliquez sur more_vert dans la colonne de droite.

Facultatif : Cliquez sur le bouton Flux activé pour désactiver le flux.

Facultatif : Cliquez sur le bouton Désactiver le flux pour désactiver le flux. Le flux est désormais marqué comme Archivé.

Supprimer des flux

Sur la page Flux, vous pouvez également supprimer un flux existant :

Pointez sur un flux existant, puis cliquez sur more_vert dans la colonne de droite.

Cliquez sur Supprimer le flux. La fenêtre SUPPRIMER LE FLUX s'ouvre. Pour supprimer définitivement le flux, cliquez sur Oui, le supprimer.

Contrôler le taux d'ingestion

Lorsque le taux d'ingestion de données d'un locataire atteint un certain seuil, Google Security Operations limite le taux d'ingestion des nouveaux flux de données pour éviter qu'une source à taux d'ingestion élevé n'affecte le taux d'ingestion d'une autre source de données. Dans ce cas, il y a un délai, mais aucune donnée n'est perdue. Le seuil est déterminé par le volume d'ingestion et l'historique d'utilisation du locataire.

Vous pouvez demander une augmentation de la limite de débit en contactant Cloud Customer Care.

Dépannage

Sur la page Flux, vous pouvez afficher des informations telles que le type de source, le type de journal, l'ID du flux et l'état des flux existants, comme suit :

Pointez sur un flux existant, puis cliquez sur more_vert dans la colonne de droite.

Cliquez sur Afficher le flux. Une boîte de dialogue contenant les détails du flux s'affiche. En cas d'échec d'un flux, vous trouverez des informations sur l'erreur sous Détails > État.

Pour un flux ayant échoué, les détails incluent la cause de l'erreur et les étapes à suivre pour la corriger. Le tableau suivant décrit les messages d'erreur que vous pouvez rencontrer lorsque vous travaillez avec des flux de données :

| Code d'erreur | Cause | Dépannage |

ACCESS_DENIED |

Le compte d'authentification fourni dans la configuration du flux ne dispose pas des autorisations requises. | Vérifiez que le compte d'authentification fourni dans la configuration du flux dispose des autorisations requises. Consultez la documentation sur les flux pour connaître les autorisations nécessaires. Pour en savoir plus sur les autorisations, consultez [Configuration par type de source](/chronicle/docs/reference/feed-management-api#source-types). |

ACCESS_TOO_FREQUENT |

Le flux a échoué, car il y a eu trop de tentatives pour accéder à la source. | Contactez l'assistance Google SecOps. |

CONNECTION_DROPPED |

Une connexion à la source a été établie, mais elle a été fermée avant que le flux ne soit terminé. | Cette erreur est temporaire et l'application relancera la requête. Si le problème persiste, contactez l'assistance Google SecOps. |

CONNECTION_FAILED |

L'application ne peut pas se connecter à l'adresse IP et au port sources. | Vérifiez les éléments suivants :

Si le problème persiste, contactez l'assistance Google SecOps. |

DNS_ERROR |

Le nom d'hôte source ne peut pas être résolu. | Le nom d'hôte du serveur est peut-être mal orthographié. Vérifiez l'URL et l'orthographe. |

FILE_FAILED |

Une connexion à la source a été établie, mais un problème s'est produit au niveau du fichier ou de la ressource. | Vérifiez les éléments suivants :

Si le problème persiste, contactez l'assistance Google SecOps. |

FILE_NOT_FOUND |

Une connexion à la source a été établie, mais le fichier ou la ressource sont introuvables. | Vérifiez les éléments suivants :

Si le problème persiste, contactez l'assistance Google SecOps. |

GATEWAY_ERROR |

L'API a renvoyé une erreur de passerelle à l'appel effectué par Google SecOps. | Vérifiez les détails de la source du flux. L'application réessaiera d'envoyer la requête. |

INTERNAL_ERROR |

Impossible d'ingérer les données en raison d'une erreur interne. | Si le problème persiste, contactez l'assistance Google SecOps. |

INVALID_ARGUMENT |

Une connexion à la source a été établie, mais le flux a échoué en raison d'arguments non valides. | Vérifiez la configuration du flux. Consultez la documentation sur les flux pour savoir comment les configurer. Si le problème persiste, contactez l'assistance Google SecOps. |

INVALID_FEED_CONFIG |

La configuration du flux contient des valeurs non valides. | Vérifiez la configuration du flux pour détecter les paramètres incorrects. Pour connaître la syntaxe correcte, consultez la documentation sur les flux. |

INVALID_REMOTE_RESPONSE |

Une connexion à la source a été établie, mais la réponse était incorrecte. | Vérifiez la configuration du flux. En savoir plus sur la configuration des flux Si le problème persiste, contactez l'assistance Google SecOps. |

LOGIN_FAILED |

Une connexion à la source a été établie, mais les identifiants étaient incorrects ou manquants. | Saisissez de nouveau les identifiants de la source pour vérifier qu'ils sont corrects. |

NO_RESPONSE |

Une connexion à la source a été établie, mais la source n'a pas répondu. | Assurez-vous que la source peut répondre aux demandes de Google SecOps. Si le problème persiste, contactez l'assistance Google SecOps. |

PERMISSION_DENIED |

Une connexion à la source a été établie, mais un problème d'autorisation est survenu. | Vérifiez que les accès et autorisations requis sont ajoutés. |

REMOTE_SERVER_ERROR |

Une connexion à la source a été établie, mais la source n'a pas répondu avec des données. | Assurez-vous que la source est disponible et qu'elle répond avec des données. Si le problème persiste, contactez l'assistance Google SecOps. |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

Une connexion à la source a été établie, mais la source a rejeté la demande. | Vérifiez la configuration du flux. Pour en savoir plus, consultez la documentation sur les flux. Si le problème persiste, contactez l'assistance Google SecOps. |

SOCKET_READ_TIMEOUT |

Une connexion à la source a été établie, mais elle a expiré avant la fin du transfert de données. | Cette erreur est temporaire et l'application relancera la requête. Si le problème persiste, contactez l'assistance Google SecOps. |

TOO_MANY_ERRORS |

Le flux a expiré, car il a rencontré plusieurs erreurs provenant de la source. | Contactez l'assistance Google SecOps. |

TRANSIENT_INTERNAL_ERROR |

Le flux a rencontré une erreur interne temporaire. | Cette erreur est temporaire et l'application relancera la requête. Si le problème persiste, contactez l'assistance Google SecOps. |

UNSAFE_CONNECTION |

L'application n'a pas pu établir de connexion, car l'adresse IP était limitée. | Cette erreur est temporaire. Google SecOps relancera la requête. Si le problème persiste, contactez l'assistance Google SecOps. |

HTTP_400 |

Le flux a échoué en raison d'une requête non valide. | Vérifiez la configuration du flux. En savoir plus sur la configuration des flux Si le problème persiste, contactez l'assistance Google SecOps. |

HTTP_403 |

Une connexion à la source a été établie, mais un problème d'autorisation est survenu. | Vérifiez que les accès et autorisations requis sont ajoutés. |

HTTP_404 |

Une connexion à la source a été établie, mais le fichier ou la ressource sont introuvables. | Vérifiez les éléments suivants :

Si le problème persiste, contactez l'assistance Google SecOps. |

HTTP_429 |

Le délai d'attente du flux a expiré, car il y a eu trop de tentatives d'accès à la source. | Contactez l'assistance Google SecOps. |

HTTP_500 |

Une connexion à la source a été établie, mais la source n'a pas répondu avec des données. | Assurez-vous que la source est disponible et qu'elle répond avec des données. Si le problème persiste, contactez l'assistance Google SecOps. |

HTTP_502 |

Le flux a rencontré une erreur de passerelle. | Cette erreur est temporaire et l'application relancera la requête. Si le problème persiste, contactez l'assistance Google SecOps. |

HTTP_504 |

Google SecOps ne parvient pas à se connecter à l'adresse IP et au port sources. | Cette erreur est temporaire et l'application relancera la requête.

Vérifiez les éléments suivants :

Si le problème persiste, contactez l'assistance Google SecOps. |

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.