Feeds über die Feedverwaltungs-UI erstellen und verwalten

In diesem Dokument erfahren Sie, wie Sie Feeds über die Benutzeroberfläche für die Feedverwaltung erstellen, verwalten und Fehler beheben. Das Verwalten der Feeds umfasst das Ändern, Aktivieren und Löschen der Feeds.

Hinweise

Für jeden Datenfeed gibt es eigene Voraussetzungen, die erfüllt sein müssen, bevor Sie den Feed in Google Security Operations einrichten können. Informationen zu den Voraussetzungen für einen bestimmten Feedtyp finden Sie unter Konfiguration nach Quelltyp. Suchen Sie nach dem Datenfeedtyp, den Sie einrichten müssen, und folgen Sie der Anleitung.

Unterstützte Komprimierungsformate

Für die Aufnahme von Feeds werden die folgenden Komprimierungsformate unterstützt: .gz, .tar.gz, .tar, .targz und solr.gz. In der folgenden Tabelle sind die verschiedenen Dateigrößen aufgeführt, die von der Transformation von Google SecOps-Feeds unterstützt werden:

| Vorgang | Eingabetyp | Empfohlene Größe | Erwartete Dauer | Max. Größe |

| Datenmodellierung | CSV | < 5 GB | < 7 Min. | 10 GB |

| Datenmodellierung | CSV | < 5 GB | ca. 30 Minuten | 10 GB |

| Datenmodellierung | CSV | TBD | TBD | 2 GB |

| Datenmodellierung | XML / JSON | < 1 GB | < 10 Min. | 2 GB |

| Datenmodellierung | XLS / XLSX | < 50 MB | ~1 Min. | 50 MB |

| Dateien zusammenführen | Beliebig | < 1 GB | Je nach Anzahl der Dateien | 100 GB |

| Dateien entpacken | Nicht-ZIP | < 5 GB | Je nach Anzahl der Dateien | 10 GB (unkomprimiert) |

| Dateien entpacken | Postleitzahl | - | Je nach Anzahl der Dateien | 4 GB (unkomprimiert) |

Möglichkeiten zum Einrichten von Feeds

Google SecOps-Kunden haben zwei Möglichkeiten, diesen Feed in der Plattform einzurichten. Verwenden Sie die Methode, die für Ihre Umgebung am besten geeignet ist:

- SIEM-Einstellungen > Feeds

- Content Hub > Content-Pakete

Konfigurierte Feeds ansehen

Auf der Seite Feeds werden alle von Ihnen konfigurierten Feeds angezeigt.

- Rufen Sie die SIEM-Einstellungen > Feeds auf. Auf der Hauptseite werden alle konfigurierten Feeds angezeigt.

- Bewegen Sie den Mauszeiger auf die einzelnen Zeilen, um das Menü Mehr more_vert aufzurufen.

- Im Menü können Sie Feeddetails aufrufen, den Feed bearbeiten, deaktivieren oder löschen.

Mehrere Feeds für eine Produktfamilie konfigurieren (nur Google SecOps-Kunden)

Sie können mehrere Feeds pro Produktfamilie konfigurieren, basierend auf dem Logtyp. Logtypen, die Google als Baseline identifiziert hat, sind als erforderlich gekennzeichnet. Die Plattform bietet Einrichtungsanleitungen, erforderliche Verfahren und Beschreibungen aller Konfigurationsparameter. Einige Parameter sind vordefiniert, um die Konfiguration zu vereinfachen. Sie können beispielsweise mehrere Feeds für die Logtypen erforderlich und optional für CrowdStrike Falcon erstellen. Weitere Informationen finden Sie unter Mehrere Feeds konfigurieren.

Feed hinzufügen

So fügen Sie Ihrem Google SecOps-Konto einen Feed hinzu:

Gehen Sie so vor, um einen Feed über die Seite SIEM Settings* {and_then} Feeds hinzuzufügen.

Wählen Sie im Google SecOps-Menü Einstellungen und dann Feeds aus. Die auf der Seite Feeds aufgeführten Datenfeeds umfassen alle Feeds, die Google für Ihr Konto konfiguriert hat, sowie die von Ihnen konfigurierten Feeds.

Klicken Sie auf Neuen Feed hinzufügen.

Klicken Sie auf der nächsten Seite auf Einen einzelnen Feed konfigurieren. Dieser Schritt ist für Kunden, die die eigenständige Google SecOps SIEM-Plattform verwenden, nicht relevant.

Geben Sie einen Feednamen ein.

Wählen Sie in der Liste Quelltyp den Quelltyp für den Import von Daten in Google SecOps aus. Folgende Feedquellentypen stehen zur Auswahl:

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (Vorabversion)

- Amazon SQS

- Amazon SQS (Vorschau)

- Azure Blob Storage

- Azure Blob Storage (Vorabversion)

- Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (Vorabversion)

- Cloud Storage Event Driven (Vorabversion)

- HTTP(S)-Dateien (nicht API)

- Drittanbieter-API

- Webhook

Wählen Sie in der Liste Logtyp den Logtyp aus, der den Logs entspricht, die Sie aufnehmen möchten. Die verfügbaren Protokolle variieren je nach dem Quelltyp, den Sie zuvor ausgewählt haben.

Wenn Sie Cloud Storage als Quelltyp auswählen, verwenden Sie die Option Dienstkonto abrufen, um ein eindeutiges Dienstkonto zu erhalten. Beispiel für die Einrichtung eines Google Cloud Storage-Feeds

Klicken Sie auf Weiter.

Geben Sie auf dem Tab Eingabeparameter die erforderlichen Parameter an. Die hier angezeigten Optionen variieren je nach Quelle und Protokolltyp, die auf dem Tab Eigenschaften festlegen ausgewählt sind. Bewegen Sie den Mauszeiger auf das Fragezeichensymbol für die einzelnen Felder, um weitere Informationen dazu zu erhalten, was Sie angeben müssen.

Optional: Sie können einen Namespace auf dem Tab Eigenschaften festlegen angeben. Weitere Informationen zu Namespaces finden Sie unter Mit Asset-Namespaces arbeiten.

Klicken Sie auf Weiter.

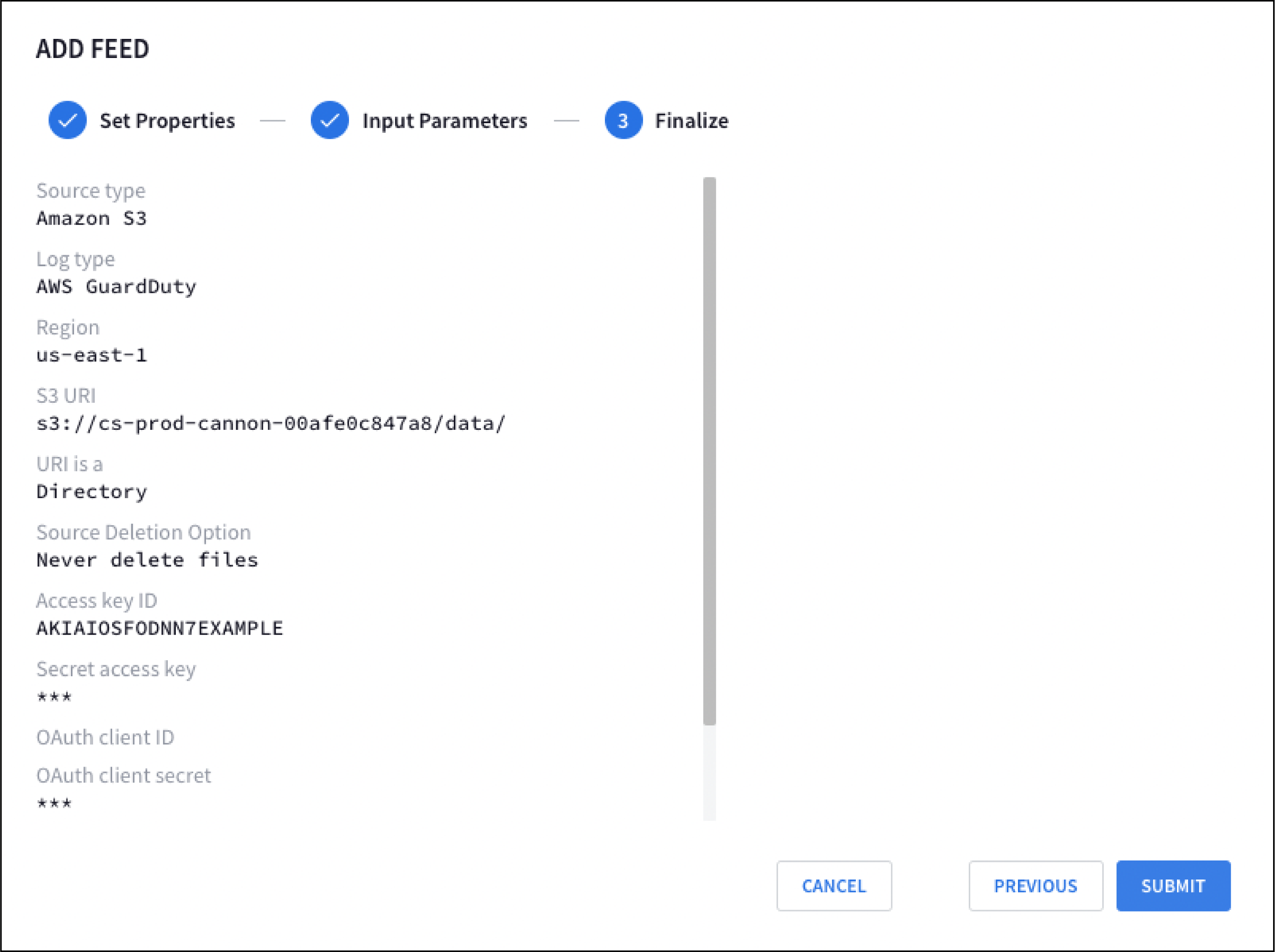

Prüfen Sie die neue Feedkonfiguration auf dem Tab Fertigstellen.

Klicken Sie auf Senden. Google SecOps führt eine Validierungsprüfung des neuen Feeds durch. Wenn der Feed die Prüfung besteht, wird ein Name für den Feed generiert, er wird an Google SecOps gesendet und Google SecOps versucht, Daten abzurufen.

Beispiel für die Einrichtung eines Google Cloud Storage-Feeds

- Wählen Sie im Google SecOps-Menü Einstellungen und dann Feeds aus.

- Klicken Sie auf Neuen Feed hinzufügen.

- Klicken Sie auf der nächsten Seite auf Einen einzelnen Feed konfigurieren. Dieser Schritt ist nicht erforderlich, wenn Sie die eigenständige Google SecOps SIEM-Plattform verwenden.

- Wählen Sie Cloud Storage als Quelltyp aus.

- Wählen Sie den Logtyp aus. Wenn Sie beispielsweise einen Feed für Google Kubernetes Engine-Audit-Logs erstellen möchten, wählen Sie Google Kubernetes Engine-Audit-Logs als Logtyp aus.

- Klicken Sie auf Dienstkonto abrufen. Google SecOps stellt ein eindeutiges Dienstkonto bereit, das von Google SecOps zum Erfassen von Daten verwendet wird.

- Optional: Konfigurieren Sie das Dienstkonto. Weitere Informationen finden Sie unter Zugriff auf das Google SecOps-Dienstkonto gewähren.

- Klicken Sie auf Weiter.

Geben Sie basierend auf der von Ihnen erstellten Cloud Storage-Konfiguration Werte für die folgenden Felder an:

Storage-Bucket-URI

Option zum Löschen der Quelle

Weitere Informationen zum Einrichten von Cloud Storage-Buckets finden Sie unter Buckets erstellen.

Klicken Sie auf Weiter und dann auf Senden. Achtung: Sie müssen die Zulassungsliste aktivieren und die IP-Bereiche für alle Logtypen hinzufügen, die Daten aus Drittanbieter-APIs aufnehmen.

STS-Zugriff für Amazon S3 und Azure Storage aktivieren

Der STS wird von den folgenden Google Cloud Storage-Feeds verwendet, um Daten aus Amazon S3- und Azure Storage-Blobstores in Google SecOps zu übertragen:

- Amazon S3 (Vorabversion)

- Amazon SQS (Vorschau)

- Azure Blob Storage (Vorabversion)

STS sendet Datenübertragungsanfragen an die Amazon S3- und Azure-Speicherdienste über eine Reihe definierter STS-IP-Adressbereiche. Diese STS-IP-Adressbereiche werden in der folgenden JSON-Datei veröffentlicht: https://www.gstatic.com/storage-transfer-service/ipranges.json

Wenn Sie diese STS-Feedquelltypen verwenden möchten, müssen Sie möglicherweise den Zugriff auf Ihre Amazon S3- und Azure Storage-Blobstores für Anfragen aktivieren, die von einer IP-Adresse aus den STS-IP-Adressbereichen stammen.

Möglicherweise müssen Sie die IP-Zugriffsbeschränkungen anpassen, damit STS auf Ihre Amazon S3- und Azure-Speicherdienste zugreifen kann:

Rufen Sie die neuesten IP-Bereiche aus der JSON-Datei ab.

Wir empfehlen, Daten aus dieser JSON-Datei mindestens wöchentlich zu lesen, um Ihre Sicherheitskonfiguration auf dem neuesten Stand zu halten. Wenn der Datei ein neuer Bereich hinzugefügt wird, wartet das System mindestens sieben Tage, bevor es diesen Bereich für Anfragen von STS verwendet.

Ein Beispiel für ein Python-Skript, mit dem IP-Bereiche aus einer JSON-Datei abgerufen werden, finden Sie unter IP-Adressen für Standarddomains.

Vergleichen Sie den aktuellen IP-Bereich

creationTimemit dem IP-BereichcreationTime, der aus der vorherigen JSON-Datei gelesen wurde. Wenn sie sich unterscheiden, aktualisieren Sie die IP-Zugriffsbeschränkungen in Amazon S3 und Azure Storage-Blobspeichern.Für Amazon S3

So aktualisieren Sie die IP-Zugriffsbeschränkungen in Ihrem Amazon S3-Blobstore:

Wenn in Ihrem AWS-Projekt IP-Einschränkungen für den Zugriff auf den Speicher verwendet werden, müssen Sie die von STS-Workern verwendeten IP-Bereiche der Liste der zulässigen IP-Adressen hinzufügen.

Wenn Sie diese Bereiche als zulässige IPs hinzufügen möchten, verwenden Sie das Feld

Conditionin einerbucket policy, wie in der AWS S3-Dokumentation unter Zugriff basierend auf bestimmten IP-Adressen verwalten beschrieben.Für Azure Storage

So aktualisieren Sie die IP-Zugriffsbeschränkungen in Ihrem Azure Storage-Blobstore:

Wenn Sie den Zugriff auf Ihre Azure-Ressourcen über eine Azure Storage-Firewall beschränken, müssen Sie die von STS-Workern verwendeten IP-Bereiche der Liste der zulässigen IP-Adressen hinzufügen.

Wenn Sie diese Bereiche als zulässige IPs hinzufügen möchten, folgen Sie dieser Anleitung: Azure Storage-Firewalls und virtuelle Netzwerke konfigurieren.

IP-Zulassungsliste

In diesem Abschnitt werden die Anforderungen für die Zulassungsliste für Drittanbieterfeeds und den Storage Transfer Service (STS) beschrieben.

API-Feeds von Drittanbietern auf die Zulassungsliste setzen

Aktivieren Sie die Zulassungsliste und fügen Sie die Google-IP-Bereiche für alle Logtypen hinzu, in die Daten aus Drittanbieter-APIs aufgenommen werden.

Quelldateien löschen

Mit der Option zum Löschen der Quelle können Sie Feedquellenobjekte (Dateien und Ordner) nach einer erfolgreichen Übertragung aus dem Speicher löschen. Diese Option ist nur für ausgewählte Feedquelltypen verfügbar, darunter Cloud Storage. Diese Feedquellentypen enthalten das Feld SOURCE DELETION OPTION in den Workflows Add new (Neu hinzufügen) und Edit feed (Feed bearbeiten).

Optionen zum Löschen von Quellen

Für unterstützte Feedquelltypen, einschließlich Cloud Storage, bietet das Feld SOURCE DELETION OPTION (Option zum Löschen der Quelle) die folgenden Optionen:

- Dateien nie löschen

- Übertragene Dateien und leere Verzeichnisse löschen

- Übertragene Dateien löschen

Microsoft Azure Blob Storage (AZURE_BLOBSTORE) unterstützt das Löschen von Quelldateien nicht. Wählen Sie im Feld SOURCE DELETION OPTION (Option zum Löschen der Quelle) nur die Option Never delete files (Dateien nie löschen) aus.

Für die folgenden Feedquellen (

"feedSourceType"):GOOGLE_CLOUD_STORAGE_V2,GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN,AMAZON_S3_V2,AMAZON_SQS_V2undAZURE_BLOBSTORE_V2bietet das Feld OPTION ZUM LÖSCHEN DER QUELLE zwei Optionen:- NIE: Es werden nach Übertragungen nie Dateien gelöscht.

- ON_SUCCESS: Löscht alle Dateien und leeren Verzeichnisse nach der Übertragung.

Pub/Sub-Push-Feed einrichten

So richten Sie einen Pub/Sub-Push-Feed ein:

- Pub/Sub-Push-Feed erstellen

- Geben Sie die Endpunkt-URL in einem Pub/Sub-Abo an.

Pub/Sub-Push-Feed erstellen

- Wählen Sie im Google SecOps-Menü Einstellungen und dann Feeds aus.

- Klicken Sie auf Neu hinzufügen.

- Geben Sie im Feld Feedname einen Namen für den Feed ein.

- Wählen Sie in der Liste Quelltyp die Option Google Cloud Pub/Sub Push aus.

- Wählen Sie den Logtyp aus. Wenn Sie beispielsweise einen Feed für das Open Cybersecurity Schema Framework erstellen möchten, wählen Sie Open Cybersecurity Schema Framework (OCSF) als Log-Typ aus.

- Klicken Sie auf Weiter.

- Optional: Geben Sie Werte für die folgenden Eingabeparameter an:

- Trennzeichen für Aufteilung: Das Trennzeichen, das zum Trennen von Logzeilen verwendet wird, z. B.

\n. - Asset-Namespace: der Asset-Namespace.

- Aufnahmelabels: Das Label, das auf die Ereignisse aus diesem Feed angewendet werden soll.

- Trennzeichen für Aufteilung: Das Trennzeichen, das zum Trennen von Logzeilen verwendet wird, z. B.

- Klicken Sie auf Weiter.

- Prüfen Sie die neue Feedkonfiguration auf dem Bildschirm Abschließen und klicken Sie dann auf Senden.

- Kopieren Sie auf dem Tab Details die Feed-Endpunkt-URL aus dem Feld Endpunktinformationen. Sie benötigen diese Endpunkt-URL, um ein Push-Abo in Pub/Sub zu erstellen.

- Optional: Klicken Sie auf den Schalter Feed aktiviert, um den Feed zu deaktivieren. Der Feed ist standardmäßig aktiviert.

- Klicken Sie auf Fertig.

Endpunkt-URL angeben

Nachdem Sie einen Pub/Sub-Push-Feed erstellt haben, geben Sie die Endpunkt-URL so an: Erstellen Sie in Pub/Sub ein Push-Abo und geben Sie den HTTPS-Endpunkt an. Wählen Sie Authentifizierung aktivieren und ein Dienstkonto aus.

- Push-Abo in Pub/Sub erstellen Weitere Informationen zum Erstellen eines Push-Abos finden Sie unter Push-Abos erstellen.

- Geben Sie die Endpunkt-URL an, die im Google Cloud Pub/Sub-Push-Feed verfügbar ist.

- Wählen Sie Authentifizierung aktivieren und ein Dienstkonto aus.

Amazon Data Firehose-Feed einrichten

So richten Sie einen Amazon Data Firehose-Feed ein:

- Erstellen Sie einen Amazon Data Firehose-Feed und kopieren Sie die Endpunkt-URL und den geheimen Schlüssel.

- Erstellen Sie einen API-Schlüssel, um sich bei Google SecOps zu authentifizieren. Sie können auch Ihren vorhandenen API-Schlüssel zur Authentifizierung bei Google SecOps wiederverwenden.

- Geben Sie die Endpunkt-URL in Amazon Data Firehose an.

Amazon Data Firehose-Feed erstellen

- Wählen Sie im Google SecOps-Menü Einstellungen und dann Feeds aus.

- Klicken Sie auf Neu hinzufügen.

- Geben Sie im Feld Feedname einen Namen für den Feed ein.

- Wählen Sie in der Liste Quelltyp die Option Amazon Data Firehose aus.

- Wählen Sie den Logtyp aus. Wenn Sie beispielsweise einen Feed für das Open Cybersecurity Schema Framework erstellen möchten, wählen Sie Open Cybersecurity Schema Framework (OCSF) als Log-Typ aus.

- Klicken Sie auf Weiter.

- Optional: Geben Sie Werte für die folgenden Eingabeparameter an:

- Trennzeichen für Aufteilung: Das Trennzeichen, das zum Trennen von Logzeilen verwendet wird, z. B.

\n. - Asset-Namespace: der Asset-Namespace.

- Aufnahmelabels: Das Label, das auf die Ereignisse aus diesem Feed angewendet werden soll.

- Trennzeichen für Aufteilung: Das Trennzeichen, das zum Trennen von Logzeilen verwendet wird, z. B.

- Klicken Sie auf Weiter.

- Prüfen Sie die neue Feedkonfiguration auf dem Bildschirm Abschließen und klicken Sie dann auf Senden.

- Klicken Sie auf Geheimen Schlüssel generieren, um einen geheimen Schlüssel zur Authentifizierung dieses Feeds zu generieren.

- Kopieren Sie den geheimen Schlüssel und speichern Sie ihn, da Sie ihn nicht noch einmal aufrufen können. Sie können einen neuen geheimen Schlüssel generieren, aber durch die Neugenerierung wird der vorherige geheime Schlüssel ungültig.

- Kopieren Sie auf dem Tab Details die Feed-Endpunkt-URL aus dem Feld Endpunktinformationen. Sie benötigen diese Endpunkt-URL, wenn Sie die Zieleinstellungen für Ihren Bereitstellungsstream in Amazon Data Firehose angeben.

- Optional: Klicken Sie auf den Schalter Feed aktiviert, um den Feed zu deaktivieren. Der Feed ist standardmäßig aktiviert.

- Klicken Sie auf Fertig.

API-Schlüssel für den Amazon Data Firehose-Feed erstellen

So erstellen Sie einen API-Schlüssel für den Amazon Data Firehose-Feed: 1. Rufen Sie in der Google Cloud Console die Seite Anmeldedaten auf. 1. Klicken Sie auf Anmeldedaten erstellen und wählen Sie anschließend API-Schlüssel aus. 1. Schränken Sie den API-Schlüsselzugriff auf die Chronicle API ein.

Endpunkt-URL angeben

Geben Sie in Amazon Data Firehose den HTTPS-Endpunkt und den Zugriffsschlüssel so an:

Hängen Sie den API-Schlüssel an die URL des Feed-Endpunkts an und geben Sie diese URL als HTTP-Endpunkt-URL im folgenden Format an:

ENDPOINT_URL?key=API_KEYErsetzen Sie Folgendes:

ENDPOINT_URL: Die URL des Feed-Endpunkts.API_KEY: Der API-Schlüssel für die Authentifizierung bei Google SecOps.

Geben Sie für den Zugriffsschlüssel den geheimen Schlüssel an, den Sie beim Erstellen des Amazon Data Firehose-Feeds erhalten haben.

HTTPS-Webhook-Feed einrichten

So richten Sie einen HTTPS-Webhook-Feed ein:

- Erstellen Sie einen HTTPS-Webhook-Feed und kopieren Sie die Endpunkt-URL und den geheimen Schlüssel.

- Erstellen Sie einen API-Schlüssel, der mit der Endpunkt-URL angegeben wird. Sie können auch Ihren vorhandenen API-Schlüssel zur Authentifizierung bei Google SecOps wiederverwenden.

- Endpunkt-URL in der Anwendung angeben

Vorbereitung

- Prüfen Sie, ob ein Google Cloud -Projekt für Google SecOps konfiguriert ist und die Chronicle API für das Projekt aktiviert ist.

Mehrere Ereignisse in einer einzelnen Webhook-Anfrage senden

Das folgende Codebeispiel zeigt, wie ein einzelner Anfragetext mit mehreren, durch Zeilenumbrüche getrennten JSON-Objekten nach dem curl --location-Element formatiert wird:

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

HTTPS-Webhook-Feed erstellen

- Wählen Sie im Google SecOps-Menü Einstellungen und dann Feeds aus.

- Klicken Sie auf Neu hinzufügen.

- Geben Sie im Feld Feedname einen Namen für den Feed ein.

- Wählen Sie in der Liste Quelltyp die Option Webhook aus.

- Wählen Sie den Logtyp aus. Wenn Sie beispielsweise einen Feed für das Open Cybersecurity Schema Framework erstellen möchten, wählen Sie Open Cybersecurity Schema Framework (OCSF) als Log-Typ aus.

- Klicken Sie auf Weiter.

- Optional: Geben Sie Werte für die folgenden Eingabeparameter an:

- Trennzeichen für Aufteilung: Das Trennzeichen, das zum Trennen von Logzeilen verwendet wird, z. B.

\n. - Asset-Namespace: der Asset-Namespace.

- Aufnahmelabels: Das Label, das auf die Ereignisse aus diesem Feed angewendet werden soll.

- Trennzeichen für Aufteilung: Das Trennzeichen, das zum Trennen von Logzeilen verwendet wird, z. B.

- Klicken Sie auf Weiter.

- Prüfen Sie die neue Feedkonfiguration auf dem Bildschirm Abschließen und klicken Sie dann auf Senden.

- Klicken Sie auf Geheimen Schlüssel generieren, um einen geheimen Schlüssel zur Authentifizierung dieses Feeds zu generieren.

- Kopieren Sie den geheimen Schlüssel und speichern Sie ihn, da Sie ihn nicht noch einmal aufrufen können. Sie können einen neuen geheimen Schlüssel generieren, aber durch die Neugenerierung wird der vorherige geheime Schlüssel ungültig.

- Kopieren Sie auf dem Tab Details die Feed-Endpunkt-URL aus dem Feld Endpunktinformationen. Sie müssen diese Endpunkt-URL in Ihrer Clientanwendung angeben.

- Optional: Klicken Sie auf den Schalter Feed aktiviert, um den Feed zu deaktivieren. Der Feed ist standardmäßig aktiviert.

- Klicken Sie auf Fertig.

API-Schlüssel für den Webhook-Feed erstellen

- Rufen Sie in der Google Cloud Console die Seite Anmeldedaten auf.

- Klicken Sie auf Anmeldedaten erstellen und wählen Sie anschließend API-Schlüssel aus.

- Schränken Sie den API-Schlüsselzugriff auf die Chronicle API ein.

Endpunkt-URL angeben

- Geben Sie in Ihrer Clientanwendung den HTTPS-Endpunkt an, der im Webhook-Feed verfügbar ist.

Aktivieren Sie die Authentifizierung, indem Sie den API-Schlüssel und den geheimen Schlüssel als Teil des benutzerdefinierten Headers im folgenden Format angeben:

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETWir empfehlen, den API-Schlüssel als Header anzugeben, anstatt ihn in der URL anzugeben. Wenn Ihr Webhook-Client keine benutzerdefinierten Header unterstützt, können Sie den API-Schlüssel und den geheimen Schlüssel mit Suchparametern im folgenden Format angeben:

ENDPOINT_URL?key=API_KEY&secret=SECRETErsetzen Sie Folgendes:

ENDPOINT_URL: Die URL des Feed-Endpunkts.API_KEY: Der API-Schlüssel für die Authentifizierung bei Google SecOps.SECRET: der geheime Schlüssel, den Sie zur Authentifizierung des Feeds generiert haben.

Zugriff auf das Google SecOps-Dienstkonto gewähren

- Wechseln Sie in der Google Cloud Console unter „Cloud Storage“ zur Seite Buckets.

Gewähren Sie dem Dienstkonto Zugriff auf die relevanten Cloud Storage-Objekte.

So erteilen Sie die Leseberechtigung für eine bestimmte Datei:

- Wählen Sie die Datei aus und klicken Sie auf Zugriff bearbeiten.

- Klicken Sie auf Hauptkonto hinzufügen.

- Geben Sie im Feld Neue Hauptkonten den Namen des Google SecOps-Dienstkontos ein.

- Weisen Sie dem Google SecOps-Dienstkonto eine Rolle mit der Leseberechtigung zu. Zum Beispiel Storage-Objekt-Betrachter (

roles/storage.objectViewer). Dies ist nur möglich, wenn Sie den einheitlichen Zugriff auf Bucket-Ebene nicht aktiviert haben. - Klicken Sie auf Speichern.

Wenn Sie die Leseberechtigung für mehrere Dateien erteilen möchten, gewähren Sie den Zugriff auf Bucket-Ebene so:

Für

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- Fügen Sie das Google SecOps-Dienstkonto als Hauptkonto zu Ihrem Speicher-Bucket hinzu und weisen Sie ihm die IAM-Rolle Storage-Objekt-Betrachter (

roles/storage.objectViewer) zu. - Wenn Sie den Feed so konfigurieren, dass Quelldateien gelöscht werden, müssen Sie das Google SecOps-Dienstkonto als Hauptkonto in Ihrem Bucket hinzufügen und ihm die IAM-Rolle Storage-Objekt-Administrator (

roles/storage.objectAdmin) zuweisen.

- Fügen Sie das Google SecOps-Dienstkonto als Hauptkonto zu Ihrem Speicher-Bucket hinzu und weisen Sie ihm die IAM-Rolle Storage-Objekt-Betrachter (

Für

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":Weisen Sie eine der folgenden Rollen zu:

- Storage-Objekt-Betrachter (

roles/storage.objectViewer), wenn die Übertragung in einen anderen Cloud Storage-Bucket erfolgt. - Storage-Objekt-Ersteller (

roles/storage.objectCreator), wenn die Übertragung in ein Dateisystem erfolgt.

- Storage-Objekt-Betrachter (

Weisen Sie eine der folgenden Rollen zu:

- Autor alter Storage-Buckets (

roles/storage.legacyBucketWriter), wenn die Berechtigung zum Löschen von Objekten erforderlich ist. - Leser alter Storage-Buckets (

roles/storage.legacyBucketReader), wenn die Berechtigung zum Löschen von Objekten nicht erforderlich ist.

- Autor alter Storage-Buckets (

Für

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":Weisen Sie eine der folgenden Rollen zu:

- Storage-Objekt-Betrachter (

roles/storage.objectViewer), wenn die Übertragung in einen anderen Cloud Storage-Bucket erfolgt. - Storage-Objekt-Ersteller (

roles/storage.objectCreator), wenn die Übertragung in ein Dateisystem erfolgt.

- Storage-Objekt-Betrachter (

Weisen Sie eine der folgenden Rollen zu:

- Autor alter Storage-Buckets (

roles/storage.legacyBucketWriter), wenn die Berechtigung zum Löschen von Objekten erforderlich ist. - Leser alter Storage-Buckets (

roles/storage.legacyBucketReader), wenn die Berechtigung zum Löschen von Objekten nicht erforderlich ist.

- Autor alter Storage-Buckets (

VPC Service Controls konfigurieren

Wenn VPC Service Controls aktiviert ist, ist eine Ingress-Regel erforderlich, um Zugriff auf den Cloud Storage-Bucket zu gewähren.

Die folgenden Cloud Storage-Methoden müssen in der Ingress-Regel zulässig sein:

google.storage.objects.list. Erforderlich für einen Feed mit einer einzelnen Datei.google.storage.objects.get: Erforderlich für Feeds, für die der Zugriff auf ein Verzeichnis oder Unterverzeichnis erforderlich ist.google.storage.objects.delete. Erforderlich für Feeds, für die die Quelldatei gelöscht werden muss.

Beispiel für eine Regel für eingehenden Traffic

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

Feed status

Sie können den Status des Feeds auf der Seite Feeds im Blick behalten. Feeds können die folgenden Status haben:

- Aktiv: Der Feed ist konfiguriert und bereit, Daten in Ihr Google SecOps-Konto aufzunehmen.

- InProgress: Google SecOps versucht, Daten vom konfigurierten Drittanbieter abzurufen.

- Abgeschlossen: Daten wurden erfolgreich über diesen Feed abgerufen.

- Archiviert: Deaktivierter Feed.

Fehler: Beim Abrufen von Daten für den Feed ist ein Fehler aufgetreten. Das liegt wahrscheinlich an einem Konfigurationsproblem. Klicken Sie auf die Frage, um den Konfigurationsfehler aufzurufen. Nachdem Sie den Fehler behoben und den Feed noch einmal eingereicht haben, kehren Sie zur Seite Feeds zurück, um zu prüfen, ob der Feed jetzt funktioniert.

Feeds bearbeiten

Auf der Seite Feeds können Sie einen vorhandenen Feed bearbeiten:

Bewegen Sie den Mauszeiger auf einen vorhandenen Feed und klicken Sie in der rechten Spalte auf das Dreipunkt-Menü more_vert.

Klicken Sie auf Feed bearbeiten. Sie können jetzt die Eingabeparameter für den Feed ändern und ihn noch einmal an Google SecOps senden. Google SecOps versucht dann, den aktualisierten Feed zu verwenden.

Feeds aktivieren und deaktivieren

In der Spalte Status werden aktivierte Feeds mit Aktiv, Wird ausgeführt, Abgeschlossen oder Fehlgeschlagen gekennzeichnet. Deaktivierte Felder sind mit Archiviert gekennzeichnet. Eine Beschreibung finden Sie unter Feedstatus.

Auf der Seite Feeds können Sie alle vorhandenen Feeds aktivieren oder deaktivieren:

Bewegen Sie den Mauszeiger auf einen vorhandenen Feed und klicken Sie in der rechten Spalte auf das Dreipunkt-Menü more_vert.

Optional: Klicken Sie auf den Schalter Feed aktiviert, um den Feed zu deaktivieren.

Optional: Klicken Sie auf den Schalter Feed deaktivieren, um den Feed zu deaktivieren. Der Feed ist jetzt mit Archiviert gekennzeichnet.

Feeds löschen

Auf der Seite Feeds können Sie auch einen vorhandenen Feed löschen:

Bewegen Sie den Mauszeiger auf einen vorhandenen Feed und klicken Sie in der rechten Spalte auf das Dreipunkt-Menü more_vert.

Klicken Sie auf Feed löschen. Das Fenster FEED LÖSCHEN wird geöffnet. Wenn Sie den Feed endgültig löschen möchten, klicken Sie auf Ja, löschen.

Aufnahmerate steuern

Wenn die Datenaufnahmerate für einen Mandanten einen bestimmten Schwellenwert erreicht, schränkt Google Security Operations die Aufnahmerate für neue Datenfeeds ein, um zu verhindern, dass sich eine Quelle mit einer hohen Aufnahmerate auf die Aufnahmerate einer anderen Datenquelle auswirkt. In diesem Fall kommt es zu einer Verzögerung, aber es gehen keine Daten verloren. Der Schwellenwert wird durch das Aufnahmevolumen und den Nutzungsverlauf des Mandanten bestimmt.

Sie können eine Erhöhung des Ratenlimits anfordern, indem Sie sich an Cloud Customer Care wenden.

Fehlerbehebung

Auf der Seite Feeds finden Sie Details wie Quelltyp, Logtyp, Feed-ID und Status der vorhandenen Feeds:

Bewegen Sie den Mauszeiger auf einen vorhandenen Feed und klicken Sie in der rechten Spalte auf das Dreipunkt-Menü more_vert.

Klicken Sie auf Feed ansehen. Ein Dialogfeld mit den Feeddetails wird angezeigt. Bei einem fehlgeschlagenen Feed finden Sie Fehlerdetails unter Details > Status.

Bei einem fehlgeschlagenen Feed enthalten die Details die Ursache des Fehlers und Schritte zur Behebung. In der folgenden Tabelle werden die Fehlermeldungen beschrieben, die bei der Arbeit mit Datenfeeds auftreten können:

| Fehlercode | Ursache | Fehlerbehebung |

ACCESS_DENIED |

Dem in der Feed-Konfiguration angegebenen Authentifizierungskonto fehlen die erforderlichen Berechtigungen. | Prüfen Sie, ob das in der Feedkonfiguration angegebene Authentifizierungskonto die erforderlichen Berechtigungen hat. Die erforderlichen Berechtigungen finden Sie in der Dokumentation zu Feeds. Informationen zu Berechtigungen finden Sie unter [Konfiguration nach Quelltyp](/chronicle/docs/reference/feed-management-api#source-types). |

ACCESS_TOO_FREQUENT |

Der Feed ist fehlgeschlagen, weil zu viele Versuche unternommen wurden, die Quelle zu erreichen. | Wenden Sie sich an den Google SecOps-Support. |

CONNECTION_DROPPED |

Es wurde eine Verbindung zur Quelle hergestellt, die jedoch geschlossen wurde, bevor der Feed vollständig war. | Dieser Fehler ist vorübergehend und die Anwendung wird die Anfrage noch einmal senden. Sollte das Problem weiterhin auftreten, wenden Sie sich an den Google SecOps-Support. |

CONNECTION_FAILED |

Die Anwendung kann keine Verbindung zur Quell-IP-Adresse und zum Quellport herstellen. | Prüfen Sie Folgendes:

Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

DNS_ERROR |

Der Quellhostname kann nicht aufgelöst werden. | Der Hostname des Servers ist möglicherweise falsch geschrieben. Prüfen Sie die URL und die Rechtschreibung. |

FILE_FAILED |

Es wurde eine Verbindung zur Quelle hergestellt, aber es gab ein Problem mit der Datei oder Ressource. | Prüfen Sie Folgendes:

Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

FILE_NOT_FOUND |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Datei oder Ressource konnte nicht gefunden werden. | Prüfen Sie Folgendes:

Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

GATEWAY_ERROR |

Die API hat einen Gateway-Fehler für den von Google SecOps ausgeführten Aufruf zurückgegeben. | Überprüfen Sie die Quelldetails des Feeds. Die Anwendung wird die Anfrage noch einmal senden. |

INTERNAL_ERROR |

Daten können aufgrund eines internen Fehlers nicht aufgenommen werden. | Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

INVALID_ARGUMENT |

Es wurde eine Verbindung zur Quelle hergestellt, der Feed ist jedoch aufgrund ungültiger Argumente fehlgeschlagen. | Prüfen Sie die Feedkonfiguration. Weitere Informationen zum Einrichten von Feeds finden Sie in der Dokumentation zu Feeds. Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

INVALID_FEED_CONFIG |

Die Feedkonfiguration enthält ungültige Werte. | Prüfen Sie die Feedkonfiguration auf falsche Einstellungen. Die richtige Syntax finden Sie in der Dokumentation zu Feeds. |

INVALID_REMOTE_RESPONSE |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Antwort war falsch. | Prüfen Sie die Feedkonfiguration. Weitere Informationen zum Einrichten von Feeds Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

LOGIN_FAILED |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Anmeldedaten waren falsch oder fehlten. | Geben Sie die Anmeldedaten für die Quelle noch einmal ein, um zu bestätigen, dass sie korrekt sind. |

NO_RESPONSE |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Quelle hat nicht geantwortet. | Prüfen Sie, ob die Quelle Anfragen von Google SecOps unterstützen kann. Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

PERMISSION_DENIED |

Es wurde eine Verbindung zur Quelle hergestellt, aber es gab ein Problem mit der Autorisierung. | Prüfen Sie, ob die erforderlichen Zugriffe und Berechtigungen hinzugefügt wurden. |

REMOTE_SERVER_ERROR |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Quelle hat nicht mit Daten geantwortet. | Prüfen Sie, ob die Quelle verfügbar ist und Daten zurückgibt. Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

Es wurde eine Verbindung zur Quelle hergestellt, die Quelle hat die Anfrage jedoch abgelehnt. | Prüfen Sie die Feedkonfiguration. Weitere Informationen finden Sie in der Dokumentation zu Feeds. Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

SOCKET_READ_TIMEOUT |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Verbindung ist abgelaufen, bevor die Datenübertragung abgeschlossen wurde. | Dieser Fehler ist vorübergehend und die Anwendung wird die Anfrage noch einmal senden. Sollte das Problem weiterhin auftreten, wenden Sie sich an den Google SecOps-Support. |

TOO_MANY_ERRORS |

Für den Feed wurde das Zeitlimit überschritten, da in der Quelle mehrere Fehler aufgetreten sind. | Wenden Sie sich an den Google SecOps-Support. |

TRANSIENT_INTERNAL_ERROR |

Im Feed ist ein vorübergehender interner Fehler aufgetreten. | Dieser Fehler ist vorübergehend und die Anwendung wird die Anfrage noch einmal senden. Sollte das Problem weiterhin auftreten, wenden Sie sich an den Google SecOps-Support. |

UNSAFE_CONNECTION |

Die Anwendung konnte keine Verbindung herstellen, da die IP-Adresse eingeschränkt war. | Dieser Fehler ist vorübergehend und Google SecOps wird die Anfrage noch einmal senden. Sollte das Problem weiterhin auftreten, wenden Sie sich an den Google SecOps-Support. |

HTTP_400 |

Der Feed ist aufgrund einer ungültigen Anfrage fehlgeschlagen. | Prüfen Sie die Feedkonfiguration. Weitere Informationen zum Einrichten von Feeds Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

HTTP_403 |

Es wurde eine Verbindung zur Quelle hergestellt, aber es gab ein Problem mit der Autorisierung. | Prüfen Sie, ob die erforderlichen Zugriffe und Berechtigungen hinzugefügt wurden. |

HTTP_404 |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Datei oder Ressource konnte nicht gefunden werden. | Prüfen Sie Folgendes:

Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

HTTP_429 |

Für den Feed ist eine Zeitüberschreitung aufgetreten, weil zu viele Versuche unternommen wurden, die Quelle zu erreichen. | Wenden Sie sich an den Google SecOps-Support. |

HTTP_500 |

Es wurde eine Verbindung zur Quelle hergestellt, aber die Quelle hat nicht mit Daten geantwortet. | Prüfen Sie, ob die Quelle verfügbar ist und Daten zurückgibt. Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

HTTP_502 |

Im Feed ist ein Gateway-Fehler aufgetreten. | Dieser Fehler ist vorübergehend und die Anwendung wird die Anfrage noch einmal senden. Sollte das Problem weiterhin auftreten, wenden Sie sich an den Google SecOps-Support. |

HTTP_504 |

Google SecOps kann keine Verbindung zur Quell-IP-Adresse und zum Quellport herstellen. | Dieser Fehler ist vorübergehend und die Anwendung wird die Anfrage noch einmal senden.

Prüfen Sie Folgendes:

Wenn das Problem weiterhin besteht, wenden Sie sich an den Google SecOps-Support. |

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten