Mit der domaineingeschränkten Freigabe können Sie die Ressourcenfreigabe auf Grundlage einer Domain oder Organisationsressource einschränken. Wenn die domaineingeschränkte Freigabe aktiv ist, können nur Hauptkonten, die zu zulässigen Domains oder Organisationen gehören, IAM-Rollen in Ihrer Google Cloud -Organisation erhalten.

Es gibt drei Arten von Organisationsrichtlinien, mit denen Sie Identitäten nach Domain einschränken können:

- Die verwaltete Beschränkung

iam.managed.allowedPolicyMembers - Benutzerdefinierte Organisationsrichtlinien, die auf die

iam.googleapis.com/AllowPolicy-Ressource verweisen - Die verwaltete Legacy-Beschränkung

iam.allowedPolicyMemberDomains

Hinweise

Wählen Sie die Methode aus, mit der Sie die domaineingeschränkte Freigabe implementieren möchten. Weitere Informationen zu den Vor- und Nachteilen der einzelnen Methoden finden Sie unter Methoden zum Einschränken der Freigabe nach Domain.

Erforderliche Rollen

Bitten Sie Ihren Administrator, Ihnen die IAM-Rolle Administrator für Organisationsrichtlinien (roles/orgpolicy.policyAdmin) für die Organisation zu gewähren, um die Berechtigungen zu erhalten, die Sie zum Erzwingen der domainbeschränkten Freigabe benötigen.

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Sie können die erforderlichen Berechtigungen auch über benutzerdefinierte Rollen oder andere vordefinierte Rollen erhalten.

Domaineingeschränkte Freigabe mit der Einschränkung iam.managed.allowedPolicyMembers implementieren

Console

Wechseln Sie in der Google Cloud Console zur Seite Organisationsrichtlinien.

Wählen Sie in der Projektauswahl das Projekt, den Ordner oder die Organisation aus, für das bzw. die Sie die Organisationsrichtlinie bearbeiten möchten. Auf der Seite Organisationsrichtlinien wird eine filterbare Liste der für diese Ressource verfügbaren Einschränkungen für Organisationsrichtlinien angezeigt.

Wählen Sie in der Liste die verwaltete Einschränkung Zulässige Richtlinienmitglieder in IAM-Zulassungsrichtlinien einschränken aus.

Klicken Sie auf der Seite Richtliniendetails auf Richtlinie verwalten.

Wählen Sie auf der Seite Richtlinie bearbeiten die Option Richtlinie der übergeordneten Ressource überschreiben aus.

Wählen Sie Regel hinzufügen aus und aktualisieren Sie dann die Regel für die Organisationsrichtlinie:

Wählen Sie unter Erzwingung die Option An aus.

Klicken Sie optional auf Bedingung hinzufügen, um die Organisationsrichtlinie von einem Tag abhängig zu machen. Wenn Sie einer Organisationsrichtlinie eine bedingte Regel hinzufügen, müssen Sie mindestens eine bedingungslose Regel hinzufügen. Andernfalls kann die Richtlinie nicht gespeichert werden. Weitere Informationen finden Sie unter Organisationsrichtlinie mit Tags festlegen.

Konfigurieren Sie im Bereich Parameter die Mitglieder und Hauptkontosets, denen Rollen in Ihrer Organisation zugewiesen werden können, und klicken Sie dann auf Speichern.

Optional: Wenn Sie sich die Auswirkungen der Änderung der Organisationsrichtlinie ansehen möchten, bevor sie erzwungen wird, klicken Sie auf Änderungen testen. Weitere Informationen zum Testen von Änderungen an Organisationsrichtlinien finden Sie unter Änderungen an Organisationsrichtlinien mit dem Policy Simulator testen.

Klicken Sie auf Probelaufrichtlinie festlegen, um die Organisationsrichtlinie im Probelaufmodus zu erzwingen. Weitere Informationen finden Sie unter Organisationsrichtlinie im Probelaufmodus erstellen.

Nachdem Sie überprüft haben, ob die Organisationsrichtlinie im Probelaufmodus wie vorgesehen funktioniert, legen Sie die aktive Richtlinie fest, indem Sie auf Richtlinie festlegen klicken.

gcloud

Erstellen Sie eine YAML-Datei, um die Organisationsrichtlinie zu definieren:

name: organizations/ORG_ID/policies/CONSTRAINT_NAME spec: rules: - enforce: true parameters: allowedMemberSubjects: - ALLOWED_MEMBER_1 - ALLOWED_MEMBER_2 allowedPrincipalSets: - ALLOWED_PRINCIPAL_SET_1 - ALLOWED_PRINCIPAL_SET_2Ersetzen Sie Folgendes:

ORG_ID: die numerische ID Ihrer Google Cloud-Organisation.CONSTRAINT_NAME: der Name der Einschränkung, die Sie festlegen möchten.ALLOWED_MEMBER_1,ALLOWED_MEMBER_2: Die Mitglieder, denen Rollen in Ihrer Organisation zugewiesen werden sollen. Beispiel:user:example-user@example.com.ALLOWED_PRINCIPAL_SET_1,ALLOWED_PRINCIPAL_SET_2: Die Hauptkontosets, denen Rollen in Ihrer Organisation zugewiesen werden können. Beispiel://cloudresourcemanager.googleapis.com/organizations/0123456789012.

Optional können Sie die Organisationsrichtlinie von einem Tag abhängig machen, indem Sie der

ruleseinencondition-Block hinzufügen. Wenn Sie einer Organisationsrichtlinie eine bedingte Regel hinzufügen, müssen Sie mindestens eine bedingungsfreie Regel hinzufügen oder die Richtlinie kann nicht gespeichert werden. Weitere Informationen finden Sie unter Organisationsrichtlinie mit Tags festlegen.Legen Sie die Richtlinie mit dem Befehl

org-policies set-policyund dem Flagspecfest:gcloud org-policies set-policy POLICY_PATH \ --update-mask=specErsetzen Sie

POLICY_PATHdurch den vollständigen Pfad zur YAML-Datei Ihrer Organisationsrichtlinie.

Informationen zum Testen der Richtlinie im Probelaufmodus vor der Anwendung finden Sie unter Organisationsrichtlinie im Probelaufmodus erstellen.

Informationen zum Simulieren der Richtlinie, bevor Sie sie erzwingen, finden Sie unter Änderungen an Organisationsrichtlinien mit dem Richtliniensimulator testen.

REST

Verwenden Sie die Methode organizations.policies.create, um die Organisationsrichtlinie festzulegen.

POST https://orgpolicy.googleapis.com/v2/{parent=organizations/ORGANIZATION_ID}/policies

Der JSON-Text der Anfrage enthält die Definition einer Organisationsrichtlinie.

Wenn diese Einschränkung keine Parameter unterstützt, lassen Sie den parameters-Block unter rules weg.

{

"name": "organizations/ORG_ID/policies/CONSTRAINT_NAME",

"spec": {

"rules": [

{

"enforce": true,

"parameters": {

"allowedMemberSubjects": [

"ALLOWED_MEMBER_1",

"ALLOWED_MEMBER_2"

],

"allowedPrincipalSets": [

"ALLOWED_PRINCIPAL_SET_1",

"ALLOWED_PRINCIPAL_SET_2"

]

}

}

]

}

}

Ersetzen Sie Folgendes:

ORG_ID: die numerische ID Ihrer Google Cloud-Organisation.CONSTRAINT_NAME: der Name der Einschränkung, die Sie festlegen möchten.ALLOWED_MEMBER_1,ALLOWED_MEMBER_2: Die Mitglieder, denen Rollen in Ihrer Organisation zugewiesen werden sollen. Beispiel:user:example-user@example.com.ALLOWED_PRINCIPAL_SET_1,ALLOWED_PRINCIPAL_SET_2: Die Hauptkontosets, denen Rollen in Ihrer Organisation zugewiesen werden können. Beispiel://cloudresourcemanager.googleapis.com/organizations/0123456789012.

Optional können Sie die Organisationsrichtlinie von einem Tag abhängig machen, indem Sie der rules einen condition-Block hinzufügen. Wenn Sie einer Organisationsrichtlinie eine bedingte Regel hinzufügen, müssen Sie mindestens eine bedingungsfreie Regel hinzufügen oder die Richtlinie kann nicht gespeichert werden. Weitere Informationen finden Sie unter Organisationsrichtlinie mit Tags festlegen.

Informationen zum Testen der Richtlinie im Probelaufmodus vor der Anwendung finden Sie unter Organisationsrichtlinie im Probelaufmodus erstellen.

Informationen zum Simulieren der Richtlinie, bevor Sie sie erzwingen, finden Sie unter Änderungen an Organisationsrichtlinien mit dem Richtliniensimulator testen.

Benutzerdefinierte Organisationsrichtlinien verwenden, um die domaineingeschränkte Freigabe zu implementieren

Erstellen Sie eine benutzerdefinierte Einschränkung, die einschränkt, welchen Hauptkonten Rollen in Ihrer Organisation zugewiesen werden können:

Verwenden Sie die CEL-Funktion

memberInPrincipalSetmit dem Hauptkonto Ihrer Organisation, um die Rollenzuweisung auf Mitglieder Ihrer Organisation zu beschränken. Informationen zum Abrufen Ihrer Organisations-ID finden Sie unter Organisations-Ressourcen-ID abrufen.Die folgende Einschränkung beschränkt beispielsweise die Zuweisung von Rollen auf Mitglieder Ihrer Organisation:

name: organizations/ORG_ID/customConstraints/custom.allowInternalIdentitiesOnly methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) ) )" actionType: ALLOW displayName: Only allow organization members to be granted rolesOptional können Sie die Einschränkung verfeinern, indem Sie zusätzliche CEL-Funktionen hinzufügen, die mit logischen Operatoren (

&&,||oder!) verknüpft werden. Sie können eine der folgenden Funktionen hinzufügen:Die folgende Einschränkung beschränkt beispielsweise die Zuweisung von Rollen auf Mitglieder in Ihrer Organisation und auf

admin@example.com:name: organizations/ORG_ID/customConstraints/custom.allowInternalIdentitiesOnly methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, ( MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) || MemberSubjectMatches(member, ['user:admin@example.com']) ) ) )" actionType: ALLOW displayName: Only allow organization members and service agents to be granted roles

Richten Sie die benutzerdefinierte Einschränkung ein:

Nachdem Sie die YAML-Datei für eine neue benutzerdefinierte Beschränkung erstellt haben, müssen Sie sie einrichten, um sie für Organisationsrichtlinien in Ihrer Organisation verfügbar zu machen. Verwenden Sie zum Einrichten einer benutzerdefinierten Beschränkung den Befehlgcloud org-policies set-custom-constraint:gcloud org-policies set-custom-constraint CONSTRAINT_PATH

CONSTRAINT_PATHdurch den vollständigen Pfad zu Ihrer benutzerdefinierten Beschränkungsdatei. Beispiel:/home/user/customconstraint.yamlNach Abschluss des Vorgangs sind Ihre benutzerdefinierten Beschränkungen als Organisationsrichtlinien in der Liste der Google Cloud -Organisationsrichtlinien verfügbar. Prüfen Sie mit dem Befehlgcloud org-policies list-custom-constraints, ob die benutzerdefinierte Beschränkung vorhanden ist:gcloud org-policies list-custom-constraints --organization=ORGANIZATION_ID

ORGANIZATION_IDdurch die ID Ihrer Organisationsressource. Weitere Informationen finden Sie unter Organisationsrichtlinien aufrufen.Erzwingen Sie die benutzerdefinierte Organisationsrichtlinie:

Sie können eine Beschränkung erzwingen, indem Sie eine Organisationsrichtlinie erstellen, die darauf verweist, und diese Organisationsrichtlinie dann auf eine Google Cloud -Ressource anwenden.Console

- Wechseln Sie in der Google Cloud Console zur Seite Organisationsrichtlinien.

- Wählen Sie in der Projektauswahl das Projekt aus, für das Sie die Organisationsrichtlinie festlegen möchten.

- Wählen Sie auf der Seite Organisationsrichtlinien die gewünschte Beschränkung aus, um die Seite Richtliniendetails aufzurufen.

- Zum Konfigurieren der Organisationsrichtlinie für diese Ressource klicken Sie auf Richtlinie verwalten.

- Wählen Sie auf der Seite Richtlinie bearbeiten die Option Richtlinie der übergeordneten Ressource überschreiben aus.

- Klicken Sie auf Regel hinzufügen.

- Wählen Sie im Abschnitt Erzwingung aus, ob die Erzwingung dieser Organisationsrichtlinie aktiviert oder deaktiviert werden soll.

- Klicken Sie optional auf Bedingung hinzufügen, um die Organisationsrichtlinie von einem Tag abhängig zu machen. Wenn Sie einer Organisationsrichtlinie eine bedingte Regel hinzufügen, müssen Sie mindestens eine unbedingte Regel hinzufügen, da die Richtlinie sonst nicht gespeichert werden kann. Weitere Informationen finden Sie unter Organisationsrichtlinie mit Tags festlegen.

- Klicken Sie auf Änderungen testen, um die Auswirkungen der Organisationsrichtlinie zu simulieren. Die Richtliniensimulation ist für veraltete verwaltete Beschränkungen nicht verfügbar. Weitere Informationen finden Sie unter Änderungen an Organisationsrichtlinien mit dem Policy Simulator testen.

- Klicken Sie auf Richtlinie festlegen, um den Vorgang abzuschließen und die Organisationsrichtlinie anzuwenden. Es kann bis zu 15 Minuten dauern, bis die Richtlinie wirksam wird.

gcloud

Wenn Sie eine Organisationsrichtlinie mit booleschen Regeln erstellen möchten, erstellen Sie eine YAML-Richtliniendatei, die auf die Beschränkung verweist:

name: projects/PROJECT_ID/policies/CONSTRAINT_NAME spec: rules: - enforce: true

Ersetzen Sie Folgendes:

-

PROJECT_ID: das Projekt, für das Sie die Beschränkung erzwingen möchten. -

CONSTRAINT_NAME: der Name der Einschränkung, die Sie erzwingen möchten. Beispiel:compute.disableAllIpv6

Führen Sie den folgenden Befehl aus, um die Organisationsrichtlinie mit der Beschränkung zu erzwingen:

gcloud org-policies set-policy POLICY_PATH

Ersetzen Sie

POLICY_PATHdurch den vollständigen Pfad zur YAML-Datei Ihrer Organisationsrichtlinie. Es kann bis zu 15 Minuten dauern, bis die Richtlinie wirksam wird.

Domaineingeschränkte Freigabe mit der Einschränkung iam.allowedPolicyMemberDomains implementieren

Die Einschränkung für die Domaineinschränkung ist eine alte verwaltete Einschränkung mit der Liste constraint_type.

Google Workspace-Kundennummern und Google Cloud -Organisationsressourcen-IDs können der Liste allowed_values einer Domaineinschränkung hinzugefügt und daraus entfernt werden. Die Domaineinschränkung unterstützt das Ablehnen von Werten nicht. Eine Organisationsrichtlinie kann nicht mit IDs in der Liste denied_values gespeichert werden.

Alle Domains, die mit einem in allowed_values aufgeführten Google Workspace-Konto oder einer Organisationsressource verknüpft sind, sind durch die Organisationsrichtlinie zulässig. Alle anderen Domains werden von der Organisationsrichtlinie abgelehnt.

Sie können eine Organisationsrichtlinie, die die Einschränkung für die Domain erzwingt, an jede Ressource binden, die in der Liste der unterstützten Ressourcen enthalten ist. Dazu gehören beispielsweise Cloud Storage-Buckets, BigQuery-Datasets oder Compute Engine-VMs.

Console

So legen Sie eine Organisationsrichtlinie mit einer Domaineinschränkung fest:

Wechseln Sie in der Google Cloud Console zur Seite Organisationsrichtlinien.

Wählen Sie in der Projektauswahl die Organisationsressource aus, für die Sie die Organisationsrichtlinie festlegen möchten.

Wählen Sie auf der Seite Organisationsrichtlinien in der Liste der Einschränkungen Freigabe mit Einschränkung auf die Domain aus.

Klicken Sie auf der Seite Richtliniendetails auf Richtlinie verwalten.

Wählen Sie unter Gilt für die Option Richtlinie der übergeordneten Ressource überschreiben aus.

Klicken Sie auf Regel hinzufügen.

Wählen Sie unter Richtlinienwerte die Option „Benutzerdefiniert“ aus.

Wählen Sie unter Richtlinientyp Zulassen aus.

Geben Sie unter Benutzerdefinierte Werte eine Organisationsressourcen-ID oder Google Workspace-Kundennummer in das Feld ein.

Wenn Sie die Organisations-Ressourcen-ID eingeben, können den folgenden Hauptkonten Rollen in Ihrer Organisation zugewiesen werden:

- Alle Workforce Identity-Pools in Ihrer Organisation

- Alle Dienstkonten und Workload Identity-Pools in allen Projekten in der Organisation

- Alle Dienst-Agents, die mit Ressourcen in Ihrer Organisation verknüpft sind.

Wenn Sie die Google Workspace-Kundennummer eingeben, können den folgenden Identitäten Rollen in Ihrer Organisation zugewiesen werden:

- Alle Identitäten in allen Domains, die Ihrer Google Workspace-Kunden-ID zugeordnet sind

- Alle Workforce Identity-Pools in Ihrer Organisation

- Alle Dienstkonten und Workload Identity-Pools in allen Projekten in der Organisation

- Alle Dienst-Agents, die mit Ressourcen in Ihrer Organisation verknüpft sind.

Wenn Sie mehrere IDs hinzufügen möchten, klicken Sie auf Neuer Richtlinienwert, um ein zusätzliches Feld zu erstellen.

Klicken Sie auf Fertig.

Klicken Sie optional auf Bedingung hinzufügen, um die Einschränkung für die Domain von einem Tag abhängig zu machen.

Geben Sie im Feld Titel einen Namen für die Bedingung ein.

Geben Sie im Feld Beschreibung eine Beschreibung für die Bedingung ein. Die Beschreibung enthält Kontext zu den erforderlichen Tags und deren Auswirkungen auf Ressourcen.

Sie können den Builder für IAM-Bedingungen verwenden, um eine Bedingung zu erstellen, für die ein bestimmtes Tag erforderlich ist, damit die Einschränkung wirksam wird.

Wählen Sie im Tab Builder für IAM-Bedingungen im Menü Bedingungstyp die Option Tag aus.

Wählen Sie den Operator für Ihre Bedingung aus. Um ein ganzes Tag abzugleichen, verwenden Sie den Operator Matches. Verwenden Sie zum Abgleich eines Tag-Schlüssels und eines Tag-Werts den Operator Matches ID

Wenn Sie den Operator Übereinstimmungen ausgewählt haben, geben Sie den Namen des Tags mit dem Wert ein. Wenn Sie den Operator Übereinstimmungs-ID ausgewählt haben, geben Sie die Schlüssel- und Wert-IDs ein.

Sie können mehrere Bedingungen erstellen, indem Sie auf Hinzufügen klicken. Wenn Sie eine weitere Bedingung hinzufügen, können Sie die bedingte Logik so einstellen, dass sie alle erfordert, indem Sie auf Und umschalten. Sie können die bedingte Logik festlegen, dass nur eine der Bedingungen erfüllt sein muss, indem Sie auf Oder umschalten.

Sie können einen Ausdruck löschen, indem Sie auf das große X rechts neben den Bedingungsfeldern klicken.

Wenn Sie mit der Bearbeitung der Bedingungen fertig sind, klicken Sie auf Speichern.

Klicken Sie auf Richtlinie festlegen, um die Richtlinie zu erzwingen.

gcloud

Richtlinien können über die Google Cloud CLI festgelegt werden. Führen Sie folgenden Befehl aus, um eine Richtlinie mit Domaineinschränkung zu erstellen:

Führen Sie den folgenden Befehl aus, um eine Organisationsrichtlinie mit der Einschränkung für die Domaineinschränkung festzulegen:

gcloud org-policies set-policy POLICY_PATH

Dabei ist POLICY_PATH der vollständige Pfad zur YAML-Datei der Organisationsrichtlinie, die in etwa so aussehen sollte:

name: organizations/ORGANIZATION_ID/policies/iam.allowedPolicyMemberDomains

spec:

rules:

- condition: # This condition applies to the values block.

expression: "resource.matchTag('ORGANIZATION_ID/environment', 'dev')"

values:

allowedValues:

- PRINCIPAL_SET

- values:

allowedValues:

- PRINCIPAL_SET

Ersetzen Sie Folgendes:

- ORGANIZATION_ID durch die ID der Organisationsressource, für die diese Richtlinie festgelegt werden soll.

PRINCIPAL_SET für Cloud Identity-Hauptkonto-IDs, die Sie zulassen möchten, einschließlich der Organisationsressourcen-ID. Beispiel:

is:principalSet://iam.googleapis.com/organizations/01234567890123.Für alle anderen Identitäten, die Sie zulassen möchten, müssen Google Workspace-Kundennummern verwendet werden. Beispiel:

is:C03g5e3bc.

Nur Identitäten, die zur Organisationsressourcen-ID oder Google Workspace-Domain aus der Liste der allowed_values gehören, werden in Zulassungsrichtlinien zugelassen, sobald diese Organisationsrichtlinie angewendet wurde. Nutzer und Gruppen von Google Workspace müssen untergeordnete Elemente dieser Organisationsressource oder Teil dieser Google Workspace-Domain sein und IAM-Dienstkonten müssen untergeordnete Elemente einer Organisationsressource sein, die mit der angegebenen Google Workspace-Domain verknüpft ist.

Wenn Sie beispielsweise eine Organisationsrichtlinie erstellt haben, die nur die Google Workspace-Kundennummer Ihres Unternehmens enthält, können ab diesem Punkt nur Hauptkonten dieser Domain zur Zulassungsrichtlinie hinzugefügt werden.

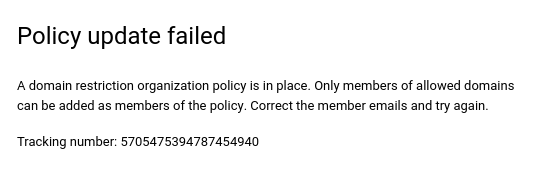

Beispiel für Fehlermeldung

Bei Verstoß gegen die alte verwaltete Einschränkung iam.allowedPolicyMemberDomains, d. h., wenn versucht wird, ein Hauptkonto hinzuzufügen, das nicht in der Liste der allowed_values enthalten ist, schlägt der Vorgang fehl und eine Fehlermeldung wird angezeigt.

Console

gcloud

ERROR: (gcloud.projects.set-iam-policy) FAILED_PRECONDITION: One or more users named in the policy do not belong to a permitted customer.

Organisationsressourcen-ID abrufen

Sie können die ID Ihrer Organisationsressource über die Google Cloud -Konsole, die gcloud CLI oder die Cloud Resource Manager API abrufen.

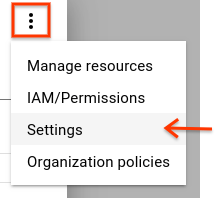

Console

So erhalten Sie die Ressourcen-ID Ihrer Organisation über die Google Cloud console:

- Rufen Sie die Google Cloud Console auf:

- Wählen Sie oben auf der Seite in der Projektauswahl Ihre Organisationsressource aus.

- Klicken Sie auf der rechten Seite auf das Dreipunkt-Menü Mehr und dann auf Einstellungen.

Auf der Seite Einstellungen wird die ID Ihrer Organisationsressource angezeigt.

gcloud

Führen Sie den folgenden Befehl aus, um die Ressourcen-ID Ihrer Organisation zu ermitteln:

gcloud organizations list

Mit diesem Befehl werden alle Organisationsressourcen aufgelistet, denen Sie angehören, sowie die entsprechenden Organisationsressourcen-IDs.

API

Wenn Sie die ID Ihrer Organisationsressource mit der Cloud Resource Manager API ermitteln möchten, verwenden Sie die Methode organizations.search() und fügen Sie eine Anfrage für Ihre Domain ein. Beispiel:

GET https://cloudresourcemanager.googleapis.com/v3/organizations:search{query=domain:altostrat.com}

Die Antwort enthält die Metadaten der Organisationsressource, die zu altostrat.com gehört, einschließlich der ID der Organisationsressource.

Nachdem Sie die Organisationsressourcen-ID haben, müssen Sie den richtigen Bezeichner für die zugehörige Gruppe von Identitäten verwenden. Beispiel:

principalSet://iam.googleapis.com/organizations/01234567890123

Weitere Informationen zu IAM-Hauptkonto-IDs finden Sie unter Hauptkonto-IDs.

Google Workspace-Kundennummer abrufen

Die von der Domaineinschränkung verwendete Google Workspace-Kundennummer kann auf zwei Arten abgerufen werden:

gcloud

Mit dem Befehl gcloud orgations list können Sie alle Organisationen auflisten lassen, für die Sie die Berechtigung resourcemanager.organizations.get haben:

gcloud organizations list

Dieser Befehl gibt DISPLAY_NAME, ID (Organisations-ID) und DIRECTORY_CUSTOMER_ID zurück. Die Google Workspace-Kundennummer ist die DIRECTORY_CUSTOMER_ID.

API

Die Google Workspace Directory API kann zum Abrufen einer Google Workspace-Kundennummer verwendet werden.

Wenn Sie als Google Workspace-Administrator angemeldet sind, können Sie die Dokumentation zur Customers: get API-Methode aufrufen und auf Ausführen klicken. Nach der Autorisierung wird in der Antwort Ihre Kundennummer angezeigt.

Alternativ können Sie einen API-Client verwenden:

- Fordern Sie ein OAuth-Zugriffstoken für den Bereich

https://www.googleapis.com/auth/admin.directory.customer.readonlyan. Führen Sie den folgenden Befehl aus, um die Google Workspace Directory API abzufragen:

curl -# -X GET "https://www.googleapis.com/admin/directory/v1/customers/customerKey" \ -H "Authorization: Bearer $access_token" -H "Content-Type: application/json"

Dieser Befehl gibt eine JSON-Antwort mit den Kundeninformationen zurück. Die Google Workspace-Kundennummer ist die id.

Ausnahmen für die domaineingeschränkte Freigabe konfigurieren

Einige Google Cloud Dienste verwenden Dienstkonten, Dienst-Agents und andere Konten, um Aktionen in Ihrem Namen auszuführen. Durch die Einschränkung der Freigabe auf die Domain kann verhindert werden, dass diesen Konten automatisch die erforderlichen IAM-Rollen zugewiesen werden, was dazu führen kann, dass bestimmte Aktionen fehlschlagen.

In der folgenden Tabelle sind Aktionen in Google Cloud aufgeführt, die durch die domaineingeschränkte Freigabe beeinträchtigt werden könnten. Außerdem werden die Konten aufgeführt, denen automatisch Rollen zugewiesen werden müssen, damit diese Aktionen ausgeführt werden können.

Wenn Sie benutzerdefinierte Organisationsrichtlinien oder die verwaltete Einschränkung iam.managed.allowedPolicyMembers verwenden, um die domaineingeschränkte Freigabe zu implementieren, sollten Sie diese Konten als Ausnahmen für die Einschränkung der domaineingeschränkten Freigabe hinzufügen. Wenn Sie ein Konto als Ausnahme hinzufügen möchten, fügen Sie die Hauptkonto-ID des Kontos der Liste der zulässigen Mitglieder hinzu.

Wenn Sie die alte verwaltete Einschränkung iam.allowedPolicyMemberDomains verwenden, um die domänenbeschränkte Freigabe zu implementieren, müssen Sie möglicherweise den Kontozugriff erzwingen, damit die aufgeführten Aktionen für diese Konten ausgeführt werden können.

| Aktion | Hauptkonto-ID |

|---|---|

| Google Analytics 360 mit BigQuery verknüpfen | serviceAccount:analytics-processing-dev@system.gserviceaccount.com |

| BigQuery-Logsenke für ein Rechnungskonto aktivieren | serviceAccount:bUNIQUE_ID@gcp-sa-loggingiam.gserviceaccount.com |

| Logging für Speicherzugriff aktivieren | serviceAccount:cloud-storage-analytics@google.com |

| Firebase API aktivieren |

|

| Pub/Sub als Endpunkt für eine Google Chat-App verwenden | serviceAccount:chat-api-push@system.gserviceaccount.com |

| Pub/Sub verwenden, um Entwicklerbenachrichtigungen in Echtzeit von Google Play zu erhalten | serviceAccount:google-play-developer-notifications@system.gserviceaccount.com |

| Signierte URL mit Cloud CDN verwenden | serviceAccount:service-PROJECT_NUMBER@cloud-cdn-fill.iam.gserviceaccount.com |

| Authentifizierung privater Ursprünge mit Cloud CDN | serviceAccount:service-PROJECT_NUMBER@https-lb.iam.gserviceaccount.com |

Öffentliche Cloud Run-Dienste

Mit Cloud Run können Sie Dienste öffentlich machen. Wenn Sie jedoch die domaineingeschränkte Freigabe implementieren, können Nutzer außerhalb Ihrer Organisation nicht auf öffentliche Cloud Run-Dienste zugreifen.

Damit Nutzer auf öffentliche Cloud Run-Dienste zugreifen können, müssen Sie die IAM-Prüfung für Cloud Run Invoker für Cloud Run-Dienste deaktivieren. Weitere Informationen finden Sie unter Cloud Run Invoker für Dienste deaktivieren.

Andere Daten öffentlich freigeben

Wenn Sie benutzerdefinierte Organisationsrichtlinien verwenden, um die Freigabe mit Domaineinschränkung zu implementieren, können Sie Ihrer Organisationsrichtlinie eine Ausnahme hinzufügen, um die Freigabe öffentlicher Daten zu ermöglichen.

Für die öffentliche Freigabe von Daten sind die speziellen Identitäten allUsers und allAuthenticatedUsers erforderlich. Wenn Sie Daten öffentlich freigeben müssen, während Sie die Freigabe mit Domaineinschränkung verwenden, müssen Sie eine Ausnahme für diese Principals hinzufügen.

Das Hinzufügen von Ausnahmen ist nur möglich, wenn Sie benutzerdefinierte Organisationsrichtlinien verwenden, um die domaineingeschränkte Freigabe zu implementieren.

Wenn Sie eine Ausnahme für allUsers und allAuthenticatedUsers hinzufügen möchten, verwenden Sie die CEL-Funktion memberSubjectMatches im Bedingungsausdruck der Einschränkung.

Der folgende Bedingungsausdruck beschränkt beispielsweise die Zuweisung von Rollen auf Mitglieder in Ihrer Organisation, allUsers und allAuthenticatedUsers:

name: organizations/ORG_ID/customConstraints/custom.allowInternalAndSpecialIdentitiesOnly

methodTypes:

- CREATE

- UPDATE

condition:

"resource.bindings.all(

binding,

binding.members.all(member,

(

MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID'])

||

MemberSubjectMatches(member, ['allUsers', 'allAuthenticatedUsers'])

)

)

)"

actionType: ALLOW

displayName: Only allow organization members, allusers, and allAuthenticatedUsers to be granted roles

Kontozugriff erzwingen

Wenn Sie den Kontozugriff für ein Projekt unter Verletzung von Domaineinschränkungen erzwingen müssen, gehen Sie so vor:

Entfernen Sie die Organisationsrichtlinie, die die Domaineinschränkung enthält.

Gewähren Sie Kontozugriff auf das Projekt.

Implementieren Sie die Organisationsrichtlinie mit der Domaineinschränkung noch einmal.

Alternativ können Sie einer Google-Gruppe, die die entsprechenden Dienstkonten enthält, Zugriff gewähren:

Erstellen Sie eine Google-Gruppe innerhalb der zugelassenen Domain.

Im Administratorbereich von Google Workspace können Sie die Domaineinschränkung für diese Gruppe deaktivieren.

Fügen Sie der Gruppe das Dienstkonto hinzu.

Gewähren Sie mithilfe der „allow“-Richtlinie Zugriff auf die Google-Gruppe.