Investigar um recurso

Para investigar um recurso no Google Security Operations usando a visualização Recurso:

Insira o nome do host, o endereço IP do cliente ou o endereço MAC do recurso que você quer investigar:

- Nome do host: curto (por exemplo,

mattu) ou totalmente qualificado (por exemplo,mattu.ads.altostrat.com). - Endereço IP interno: endereço IP interno do cliente (por exemplo,

10.120.89.92). Os protocolos IPv4 e IPv6 são compatíveis. - Endereço MAC: endereço MAC de qualquer dispositivo na sua empresa (por exemplo,

00:53:00:4a:56:07).

- Nome do host: curto (por exemplo,

Insira um carimbo de data/hora para o recurso (data e hora UTC atuais por padrão).

Clique em Pesquisar.

Visualização de recursos

A visualização Recurso fornece informações sobre os eventos e detalhes de um recurso no seu ambiente para gerar insights. As configurações padrão na visualização Recurso podem variar de acordo com o contexto de uso. Por exemplo, quando você abre a visualização Ativo de um alerta específico, apenas as informações relacionadas a ele ficam visíveis.

Você pode ajustar a visualização Recurso para ocultar atividades benignas e destacar os dados relevantes para uma investigação. As descrições a seguir se referem aos elementos da interface do usuário na visualização Recurso.

Lista da barra lateral da LINHA DO TEMPO

Quando você pesquisa um recurso, a atividade retorna um período padrão de duas horas. Ao passar o cursor sobre a linha de categorias do cabeçalho, o controle de classificação de cada coluna é exibido, permitindo que você classifique em ordem alfabética ou por tempo, dependendo da categoria. Ajuste a janela de tempo usando o controle deslizante ou rolando a roda do mouse enquanto o cursor está sobre o Gráfico de prevalência. Consulte também o Controle deslizante de tempo e o Gráfico de prevalência.

Lista da barra lateral DOMÍNIOS

Use essa lista para ver a primeira pesquisa de cada domínio distinto em um determinado período, ajudando a ocultar o ruído causado por recursos que se conectam com frequência a domínios.

Controle deslizante de tempo

Com o Controle deslizante de tempo, é possível ajustar o período em análise. Ajuste o controle deslizante para ver eventos de um minuto a um dia. Você também pode ajustar isso usando a roda de rolagem do mouse sobre o gráfico de prevalência.

Seção Informações do recurso

Esta seção fornece mais informações sobre o recurso, incluindo o IP do cliente e o endereço MAC associados a um determinado nome de host durante o período especificado. Ela também fornece informações sobre quando o recurso foi observado pela primeira vez na sua empresa e a última vez em que os dados foram coletados.

Gráfico de prevalência

O gráfico Prevalência mostra o número máximo de recursos na empresa que se conectaram recentemente ao domínio de rede exibido. Círculos cinzas grandes indicam as primeiras conexões com domínios. Pequenos círculos cinzas indicam conexões subsequentes com o mesmo domínio. Os domínios acessados com frequência ficam na parte de baixo do gráfico, enquanto os acessados com pouca frequência ficam na parte de cima. Os triângulos vermelhos mostrados no gráfico estão associados a alertas de segurança no momento especificado no gráfico de prevalência.

Blocos de insights de recursos

Os blocos de Insight sobre recursos destacam os domínios e alertas que você pode querer investigar mais a fundo. Eles fornecem mais contexto sobre o que pode ter acionado um alerta e ajudam a determinar se um dispositivo foi comprometido. Os blocos Insight do recurso refletem os eventos mostrados e variam de acordo com a relevância da ameaça.

Bloco Alertas encaminhados

Alertas da sua infraestrutura de segurança atual. Esses alertas são marcados com um triângulo vermelho no Google SecOps e podem exigir mais investigação.

Bloco Domínios recém-registrados

- Usa metadados de registro do WHOIS para determinar se o recurso consultado domínios registrados recentemente (nos últimos 30 dias a partir do início do período de pesquisa).

- Domínios registrados recentemente costumam ter uma relevância de ameaça maior, já que podem ter sido criados explicitamente para evitar filtros de segurança atuais.

Aparece para o nome de domínio totalmente qualificado (FQDN) no carimbo de data/hora da visualização atual. Por exemplo:

- Recurso de João conectado a bar.example.com em 29 de maio de 2018.

- example.com foi registrado em 4 de maio de 2018.

- bar.example.com aparece como um domínio recém-registrado quando você investiga o recurso de John em 29 de maio de 2018.

Bloco Domínios novos na empresa

- Analisa os dados de DNS da sua empresa para determinar se um recurso consultou domínios que nunca foram visitados por ninguém na empresa. Por

exemplo:

- O recurso de Jane foi conectado a bad.altostrat.com em 25 de maio de 2018.

- Alguns outros recursos acessaram phishing.altostrat.com em 10 de maio de 2018, mas não há outra atividade para altostrat.com ou qualquer um dos subdomínios dele na sua organização antes dessa data.

- bad.altostrat.com é mostrado no bloco de insights Domínios novos na empresa ao investigar o recurso de Jane em 25 de maio de 2018.

Bloco Domínios de baixa prevalência

- Resumo dos domínios com baixa prevalência de um recurso específico consultado.

- O insight para um nome de domínio totalmente qualificado é baseado na prevalência do domínio particular de nível superior (TPD, na sigla em inglês) em que a prevalência é menor ou igual a 10. O

TPD considera a lista de sufixos

públicos{target="console"}

Por exemplo:

- Recurso de Mike conectado test.sandbox.altostrat.com em 26 de maio de 2018.

- Como sandbox.altostrat.com tem uma prevalência de 5, test.sandbox.altostrat.com aparece no bloco de insights "Domínio de baixa prevalência".

Bloco ET Intelligence Rep List

- A Proofpoint, Inc.{target="console"} publica a lista de reputação de inteligência de ameaças emergentes (ET, na sigla em inglês), que é composta por endereços IP e domínios suspeitos.

- Os domínios são comparados com as listas de recursos para indicadores do período atual.

Bloco AIS do DHS dos EUA

- Compartilhamento automatizado de indicadores (AIS, na sigla em inglês) do Departamento de Segurança Interna (DHS, na sigla em inglês) dos Estados Unidos (EUA).

- Indicadores de ameaças cibernéticas compilados pelo DHS, incluindo endereços IP maliciosos e endereços de remetente de e-mails de phishing.

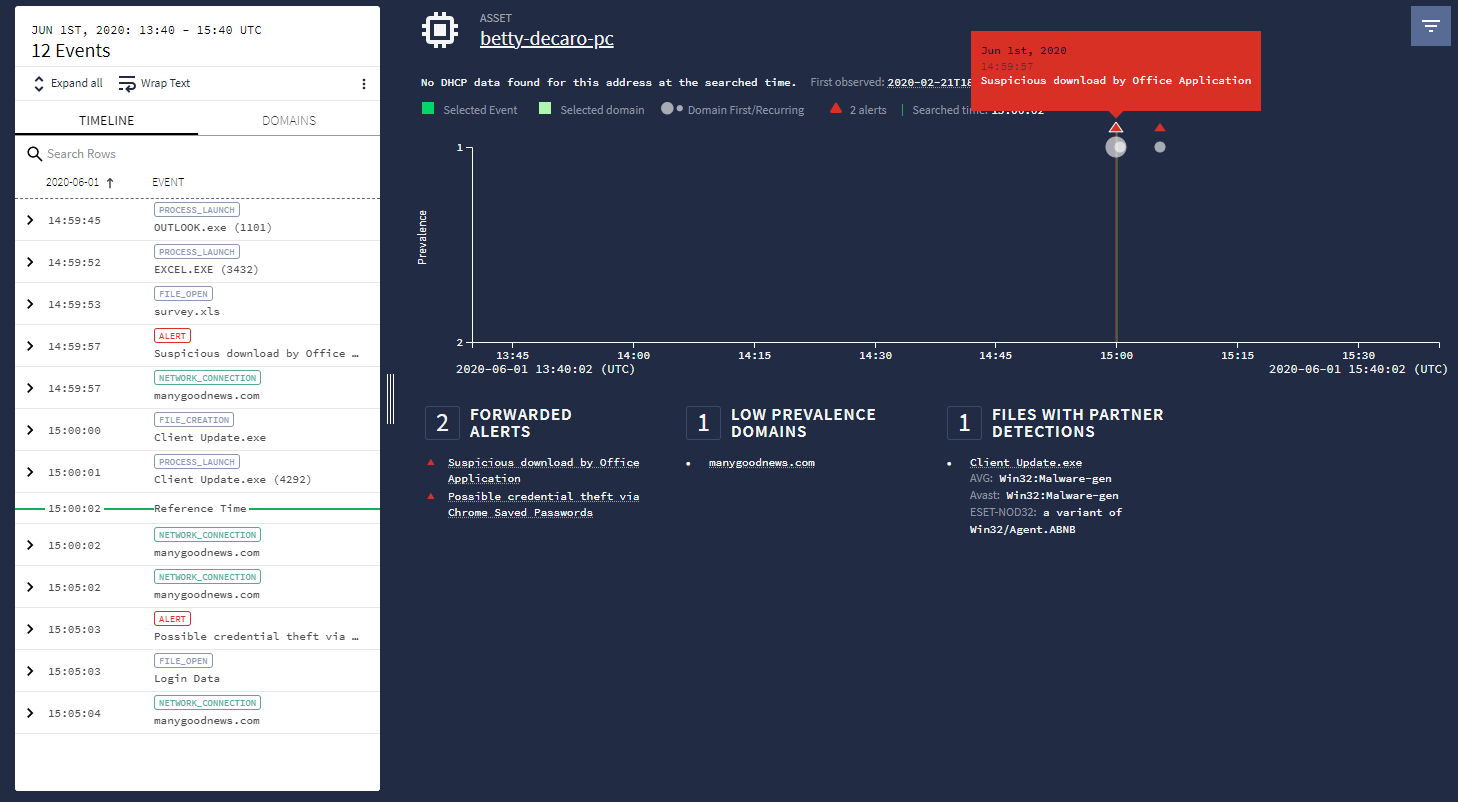

Alertas

A figura a seguir mostra alertas de terceiros correlacionados ao recurso em investigação. Esses alertas podem vir de produtos de segurança conhecidos, como software antivírus, sistemas de detecção de intrusões e firewalls de hardware. Elas oferecem mais contexto ao investigar um recurso.

Alertas na visualização de recursos

Alertas na visualização de recursos

Como filtrar os dados

É possível filtrar os dados usando a filtragem padrão ou processual.

Filtragem padrão

O período de uma visualização de recurso é definido como duas horas por padrão. Quando um recurso está envolvido em uma investigação de alerta e você o visualiza na investigação, a visualização de recurso é filtrada automaticamente para mostrar apenas os eventos relacionados a essa investigação.

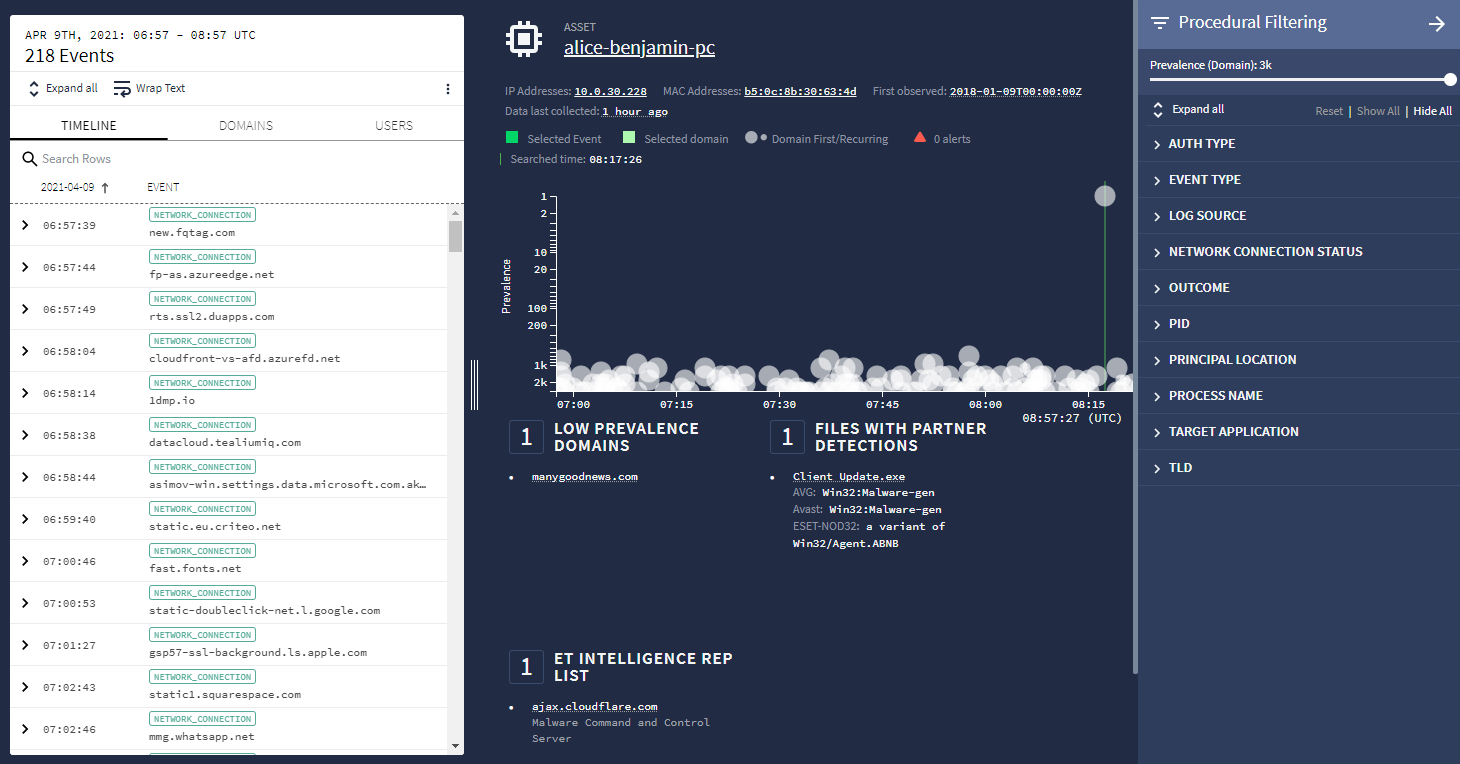

Filtragem processual

Na filtragem procedural, é possível filtrar campos como tipo de evento, origem do registro, tipo de autenticação, status da conexão de rede e PID. É possível ajustar o período e as configurações do gráfico de prevalência da sua investigação. O gráfico de prevalência facilita a identificação de outliers em eventos como conexões de domínio e eventos de login.

Para abrir o menu Filtragem procedural, clique no ícone ![]() no canto superior direito da interface do usuário do Google SecOps.

no canto superior direito da interface do usuário do Google SecOps.

Menu de filtragem processual

Menu de filtragem processual

O menu Filtragem procedural, mostrado na figura a seguir, permite filtrar ainda mais as informações relacionadas a um recurso, incluindo:

- Prevalência

- Tipo de evento

- Origem do registro

- Status da conexão de rede

- Domínio de nível superior (TLD)

A prevalência mede o número de recursos da sua empresa conectados a um domínio específico nos últimos sete dias. Mais recursos conectados a um domínio significam que ele tem maior prevalência na sua empresa. É improvável que domínios de alta prevalência, como google.com, exijam investigação.

Use o controle deslizante Prevalência para filtrar os domínios de alta prevalência e se concentrar nos domínios que menos recursos da sua empresa acessaram. O valor mínimo de prevalência é 1, o que significa que você pode se concentrar nos domínios vinculados a um único recurso na sua empresa. O valor máximo varia de acordo com o número de recursos na sua empresa.

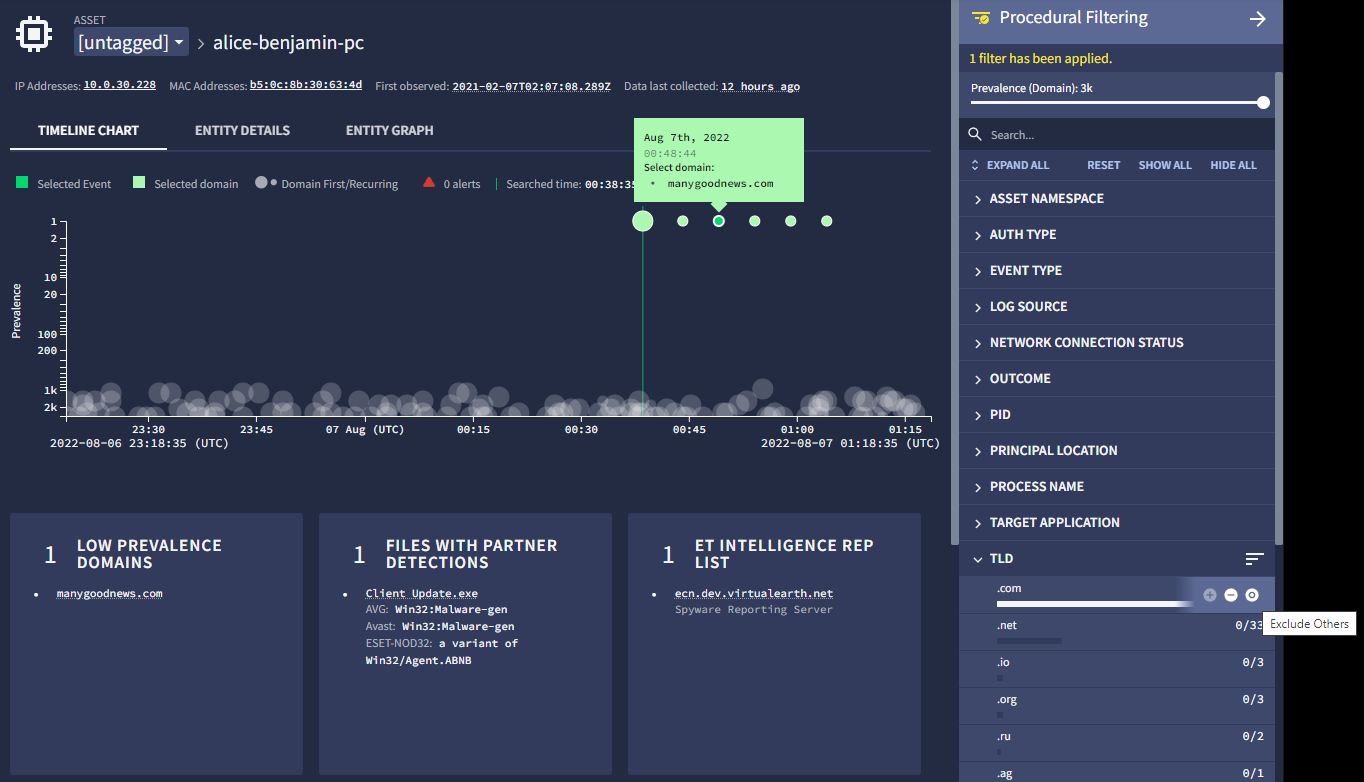

Ao passar o cursor sobre um item, aparecem controles que permitem incluir, excluir ou ver apenas os dados relevantes para ele. Como mostrado na figura a seguir, é possível definir o controle para ver apenas os domínios de nível superior (TLDs) clicando no ícone O.

Filtragem procedural em um único TLD.

Filtragem procedural em um único TLD.

O menu "Filtragem processual" também está disponível na visualização do Enterprise Insights.

Como ver dados do fornecedor de segurança na linha do tempo

Você pode usar a filtragem procedural para ver eventos de fornecedores de segurança específicos de um recurso na visualização de recursos. Por exemplo, é possível usar o filtro "Origem do registro" para se concentrar em eventos de um fornecedor de segurança, como a Tanium.

Em seguida, é possível conferir os eventos do Tanium na barra lateral Linha do tempo.

Para saber como criar namespaces de recursos, acesse o artigo principal Namespace de recursos.

Considerações

A visualização de recursos tem as seguintes limitações:

- Apenas 100 mil eventos podem ser mostrados nessa visualização.

- Só é possível filtrar eventos que aparecem nessa visualização.

- Somente os tipos de evento DNS, EDR, Webproxy, Alerta e Usuário são preenchidos nessa visualização. As informações "Visto pela primeira vez" e "Visto pela última vez" preenchidas nessa visualização também são limitadas a esses tipos de eventos.

- Os eventos genéricos não aparecem em nenhuma das visualizações selecionadas. Eles aparecem apenas em pesquisas de UDM e registros brutos.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.