Regel mit Verlaufsdaten ausführen

Wenn Sie eine neue Regel erstellen und aktivieren, beginnt die Suche nach erkannten Ereignissen auf Grundlage der Ereignisse, die in Echtzeit in Ihrem Google Security Operations-Konto eingehen. Bei einer Retrohunt wird die ausgewählte Regel verwendet, um in den vorhandenen Daten in Google SecOps nach erkannten Bedrohungen zu suchen. Retrohunts werden geplant, wenn Ressourcen für die Ausführung verfügbar sind. Die Ausführungszeiten von Retrohunts können variieren.

So starten Sie eine Retrohunt:

Rufen Sie das Dashboard für Regeln auf.

Klicken Sie auf das Symbol für die Option „Regeln“ für eine Regel und wählen Sie Yara-L Retrohunt aus.

YARA-L Retrohunt-Option

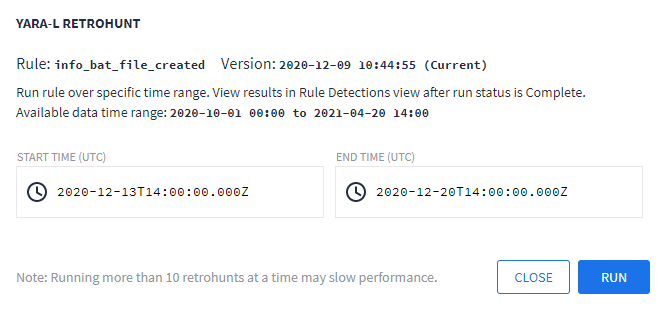

YARA-L Retrohunt-OptionWählen Sie im Fenster YARA-L Retrohunt (YARA-L-Retrohunt) die Start- und Endzeit für Ihre Suche aus. Die Standardeinstellung ist eine Woche. Im Fenster wird der verfügbare Datums- und Uhrzeitbereich angezeigt. Bei Regeln für mehrere Ereignisse muss der Retrohunt-Suchbereich größer oder gleich der Größe des Abgleichszeitfensters sein.

Klicken Sie auf AUSFÜHREN.

Yara-L Retrohunt-Dialogfeld

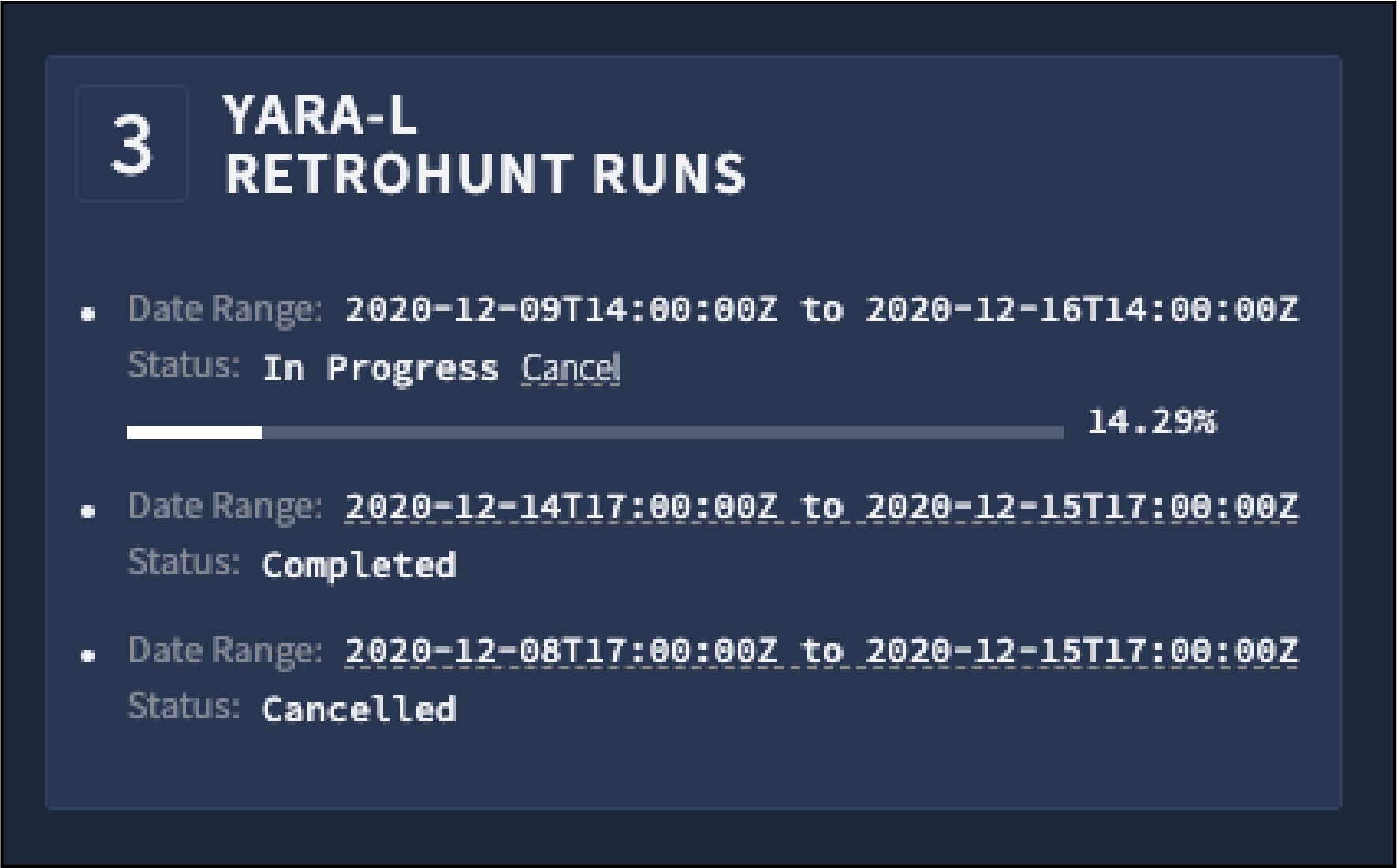

Sie können den Fortschritt des Retrohunt-Laufs in der Ansicht „Regelerkennungen“ für die Regel sehen. Wenn Sie eine laufende Retrohunt abbrechen, können Sie trotzdem alle erkannten Elemente sehen, die während der Ausführung gefunden wurden.

Wenn Sie mehrere Retrohunts durchgeführt haben, können Sie die Ergebnisse früherer Retrohunt-Läufe aufrufen, indem Sie auf den Link für den Zeitraum klicken, wie in der folgenden Abbildung dargestellt. Die Ergebnisse der einzelnen Ausführungen werden in der Ansicht „Regelerkennungen“ im Diagramm „Zeitachse und Erkennungen“ angezeigt.

YARA-L-Retrohunt-Ausführungen

Wenn Sie eine Referenzliste in einer Regel verwenden, eine Retrohunt ausführen und dann Elemente aus dieser Liste entfernen, müssen Sie die Regel in einer neuen Version überarbeiten, um die neuen Ergebnisse zu sehen. Google SecOps löscht keine erkannten Elemente aus Referenzlisten. Wenn Sie die Regel aktualisieren, werden die Ergebnisse also nicht aktualisiert.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten