Ereignisse herunterladen

Sie können eine große Anzahl der Ereignisse, die mit den einzelnen Bedrohungserkennungen verknüpft sind, anzeigen und herunterladen. So können Sie in einer Vielzahl der in Ihrem Google Security Operations-Konto gespeicherten Daten nach Sicherheitsproblemen suchen.

Ereignisse anzeigen und herunterladen

So rufen Sie die mit einer Erkennung verknüpften Ereignisse auf und laden sie herunter:

Klicken Sie in der Navigationsleiste auf Detection > Rules & Detections (Erkennung > Regeln & Erkennungen).

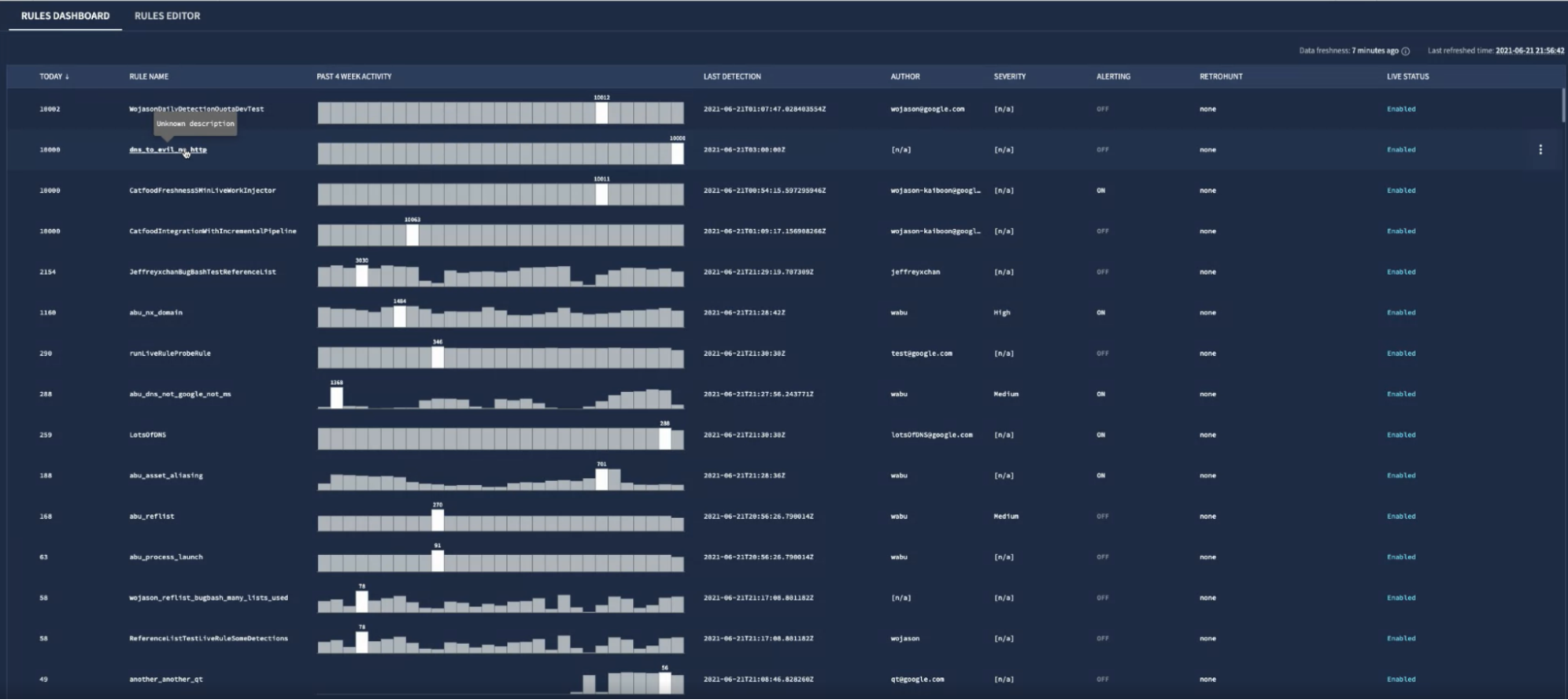

Klicken Sie auf den Tab Regel-Dashboard.

Dashboard für Regeln

Dashboard für RegelnKlicken Sie auf eine Regel, um die Ansicht „Regelerkennungen“ zu öffnen.

Wählen Sie eine Erkennung aus der Liste „Erkennungen“ aus und maximieren Sie die Liste der Beispielereignisse, indem Sie auf den Pfeil neben der Liste klicken. Für jede Ereignisvariable in einer Regel können bis zu 10 Beispielereignisse angezeigt werden. Eine Regel mit zwei Ereignisvariablen (

$e1,$e2) kann beispielsweise bis zu 20 Beispiele insgesamt enthalten. Alle Stichproben, die über dieses Limit hinausgehen, werden auf der Seite Erkennungen ausgeblendet. Sie sind jedoch enthalten, wenn Sie auf Alle herunterladen klicken, um UDM-Ereignisse (Unified Data Model) aufzurufen, die mit Ihrer Erkennung verknüpft sind.

Die Option Als CSV-Datei herunterladen wird angezeigt, wenn Ereignisbeispiele bei der Erkennung ausgelassen wurden. Es können maximal 100.000 Ereignisse heruntergeladen werden. Die Ereignisstichproben werden in der Benutzeroberfläche nach Ereigniszeitstempel sortiert. Google garantiert keine Sortierung von Ereignisstichproben beim Lesen von Erkennungen aus Chronicle-APIs.

Optional: Klicken Sie auf view_column Spalten, um der Liste der Beispielereignisse weitere Felder hinzuzufügen. Diese Felder sind auch in der heruntergeladenen CSV-Datei enthalten.

Klicken Sie auf den Link Als CSV-Datei herunterladen. Die Ereignisbeispiele werden als CSV-Datei heruntergeladen, die Sie in den meisten Tabellenkalkulationsprogrammen öffnen können.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten