Crear y gestionar feeds mediante la interfaz de gestión de feeds

En este documento se explica cómo crear, gestionar y solucionar problemas de feeds mediante la interfaz de usuario de gestión de feeds. La gestión de los feeds incluye modificarlos, habilitarlos y eliminarlos.

Antes de empezar

Cada feed de datos tiene su propio conjunto de requisitos que deben completarse antes de configurar el feed en Google Security Operations. Para obtener información sobre los requisitos específicos de un tipo de feed, consulta Configuración por tipo de fuente. Busca el tipo de feed de datos que quieras configurar y sigue las instrucciones.

Formatos de compresión admitidos

Los formatos de compresión admitidos para la ingestión de feeds son .gz, .tar.gz, .tar, .targz y solr.gz. En la siguiente tabla se indican los diferentes tamaños de archivo que admite la transformación de feeds de Google SecOps:

| Operación | Tipo de entrada | Tamaño recomendado | Duración prevista | Tamaño máximo |

| Modelado de datos | CSV | < 5 GB | < 7 min | 10 GB |

| Modelado de datos | CSV | < 5 GB | ~30 min | 10 GB |

| Modelado de datos | CSV | Por determinar | Por determinar | 2 GB |

| Modelado de datos | XML/JSON | < 1 GB | < 10 min | 2 GB |

| Modelado de datos | XLS o XLSX | < 50 MB | 1 min aprox. | 50 MB |

| Combinar archivos | Cualquiera | < 1 GB | Varía en función del número de archivos | 100 GB |

| Descomprimir archivos | Sin ZIP | < 5 GB | Varía en función del número de archivos | 10 GB (sin comprimir) |

| Descomprimir archivos | Código postal | - | Varía en función del número de archivos | 4 GB (sin comprimir) |

Formas de configurar feeds

Los clientes de Google SecOps pueden configurar este feed en la plataforma de dos formas. Usa el método que mejor se adapte a tu entorno:

- Configuración de SIEM > Feeds

- Centro de contenido > Paquetes de contenido

Ver feeds configurados

En la página Feeds se muestran todos los feeds que has configurado.

- Ve a Configuración de SIEM > Feeds. En la página principal se muestran todos los feeds que has configurado.

- Coloca el puntero sobre cada fila para mostrar el menú more_vert Más.

- En el menú, puede ver los detalles del feed, editarlo, inhabilitarlo o eliminarlo.

Configurar varios feeds para una familia de productos (solo para clientes de Google SecOps)

Puede configurar varios feeds por familia de productos en función del tipo de registro. Los tipos de registro que Google ha identificado como básicos se marcan como obligatorios. La plataforma proporciona instrucciones de configuración, los procedimientos necesarios y descripciones de todos los parámetros de configuración. Algunos parámetros están predefinidos para simplificar la configuración. Por ejemplo, puedes crear varios feeds con los tipos de registro obligatorios y opcionales de CrowdStrike Falcon. Para obtener más información, consulta Configurar varios feeds.

Añadir un feed

Para añadir un feed a tu cuenta de Google SecOps, sigue estos pasos:

Siga este procedimiento para añadir un feed a través de la página Configuración de SIEM* {and_then} Feeds.

En el menú de Google SecOps, selecciona Configuración y, a continuación, haz clic en Feeds (Feeds). Los feeds de datos que se muestran en la página Feeds incluyen todos los feeds que Google ha configurado para su cuenta, así como los que ha configurado usted.

Haz clic en Añadir feed.

En la página siguiente, haga clic en Configurar un solo feed. Este paso no es relevante para los clientes que usan la plataforma independiente Google SecOps SIEM.

Añade un nombre de feed.

En la lista Tipo de fuente, seleccione el tipo de fuente para importar datos a Google SecOps. Puede seleccionar uno de los siguientes tipos de fuente de datos:

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (vista previa)

- Amazon SQS

- Amazon SQS (vista previa)

- Azure Blob Storage

- Azure Blob Storage (vista previa)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (vista previa)

- Eventos de Cloud Storage (vista previa)

- Archivos HTTP(S) (sin API)

- API de terceros

- Webhook

En la lista Tipo de registro, selecciona el tipo de registro que corresponda a los registros que quieras ingerir. Los registros disponibles varían en función del tipo de fuente que haya seleccionado anteriormente.

Si seleccionas Cloud Storage como tipo de origen, usa la opción Obtener cuenta de servicio para obtener una cuenta de servicio única. Consulta un ejemplo de configuración de feed de Google Cloud Storage.

Haz clic en Siguiente.

Especifique los parámetros necesarios en la pestaña Parámetros de entrada. Las opciones que se muestran aquí varían en función de la fuente y del tipo de registro seleccionados en la pestaña Definir propiedades. Coloca el puntero sobre el icono de signo de interrogación de cada campo para obtener más información sobre lo que debes proporcionar.

Opcional: Puedes especificar un espacio de nombres en la pestaña Definir propiedades. Para obtener más información sobre los espacios de nombres, consulta Trabajar con espacios de nombres de recursos.

Haz clic en Siguiente.

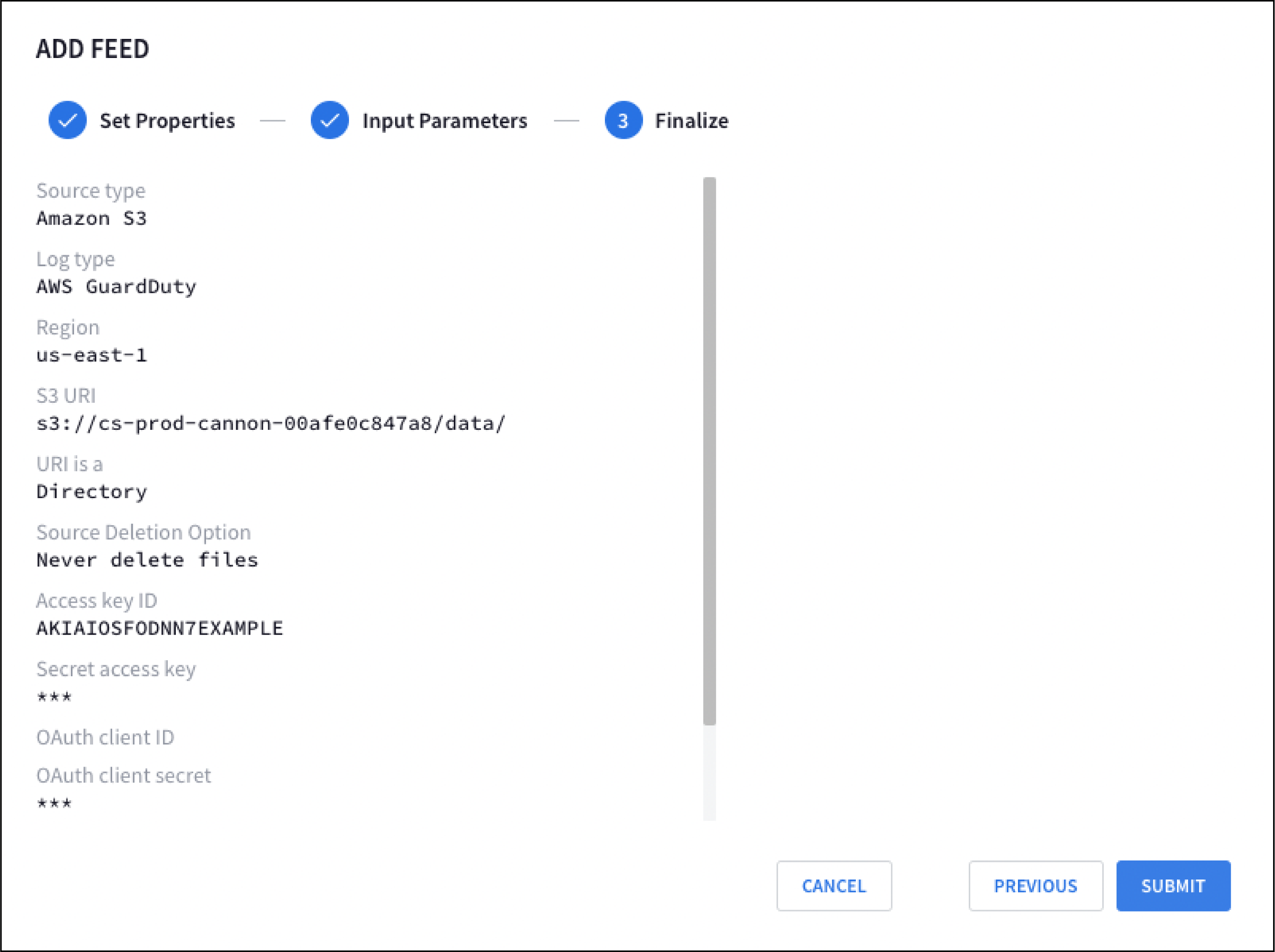

Revisa la nueva configuración del feed en la pestaña Finalizar.

Haz clic en Enviar. Google SecOps completa una comprobación de validación del nuevo feed. Si el feed supera la comprobación, se genera un nombre para el feed, se envía a Google SecOps y Google SecOps empieza a intentar obtener datos.

Ejemplo de configuración de un feed de Google Cloud Storage

- En el menú de Google SecOps, seleccione Configuración y, a continuación, haga clic en Feeds.

- Haz clic en Añadir feed.

- En la página siguiente, haga clic en Configurar un solo feed. Este paso no se aplica si utilizas la plataforma independiente Google SecOps SIEM.

- Selecciona Cloud Storage en Tipo de origen.

- Seleccione el Tipo de registro. Por ejemplo, para crear un feed de los registros de auditoría de Google Kubernetes Engine, selecciona Registros de auditoría de Google Kubernetes Engine como Tipo de registro.

- Haz clic en Obtener cuenta de servicio. Google SecOps proporciona una cuenta de servicio única que usa Google SecOps para ingerir datos.

- Opcional: Configura la cuenta de servicio. Para obtener más información, consulta Conceder acceso a la cuenta de servicio de Google SecOps.

- Haz clic en Siguiente.

En función de la configuración de Cloud Storage que hayas creado, especifica los valores de los siguientes campos:

URI del contenedor de almacenamiento

Opción de eliminación de la fuente

Para obtener más información sobre cómo configurar segmentos de Cloud Storage, consulta el artículo Crear segmentos.

Haz clic en Siguiente y, a continuación, en Enviar. Precaución: Debes habilitar la lista de permitidos y añadir los intervalos de direcciones IP de todos los tipos de registros que ingieran datos de APIs de terceros.

Habilitar el acceso STS para Amazon S3 y Azure Storage

El STS lo usan los siguientes feeds de Google Cloud Storage para transferir datos de los almacenes de blobs de Amazon S3 y Azure Storage a Google SecOps:

- Amazon S3 (vista previa)

- Amazon SQS (vista previa)

- Azure Blob Storage (vista previa)

STS envía solicitudes de transferencia de datos a los servicios de almacenamiento de Amazon S3 y Azure desde un conjunto de intervalos de direcciones IP de STS definidos. Estos intervalos de direcciones IP de STS se publican en el siguiente archivo JSON: https://www.gstatic.com/storage-transfer-service/ipranges.json

Para usar estos tipos de fuentes de feeds de STS, puede que tengas que habilitar el acceso a tus almacenes de blobs de Amazon S3 y Azure Storage para las consultas que procedan de una dirección IP definida en los intervalos de direcciones IP de STS.

Es posible que tengas que ajustar las restricciones de acceso por IP para permitir que STS acceda a tus servicios de almacenamiento de Amazon S3 y Azure:

Extrae los intervalos de IP más recientes del archivo JSON.

Te recomendamos que leas los datos de este archivo JSON al menos una vez a la semana para mantener actualizada tu configuración de seguridad. Cuando se añade un nuevo intervalo al archivo, el sistema espera al menos 7 días antes de usarlo para las solicitudes de STS.

Para ver un ejemplo de una secuencia de comandos de Python que obtiene intervalos de IP de un archivo JSON, consulta Direcciones IP de dominios predeterminados.

Compara el intervalo de IP actual

creationTimecon el intervalo de IPcreationTimeleído del archivo JSON anterior. Si son diferentes, actualice las restricciones de acceso por IP en Amazon S3 y Azure Storage Blob.En Amazon S3

Para actualizar las restricciones de acceso por IP en tu almacén de blobs de Amazon S3, sigue estos pasos:

Si tu proyecto de AWS usa restricciones de IP para acceder al almacenamiento, debes añadir los intervalos de IP que usan los trabajadores de STS a tu lista de IPs permitidas.

Para añadir estos intervalos como IPs permitidas, usa el campo

Conditionen unbucket policy, tal como se describe en la documentación de AWS S3: Gestionar el acceso en función de direcciones IP específicas.En Azure Storage

Para actualizar las restricciones de acceso por IP en tu blobstore de Azure Storage, sigue estos pasos:

Si restringe el acceso a sus recursos de Azure mediante un firewall de Azure Storage, debe añadir los intervalos de direcciones IP que utilizan los trabajadores de STS a su lista de IPs permitidas.

Para añadir estos intervalos como IPs permitidas, sigue estas instrucciones: Configurar cortafuegos y redes virtuales de Azure Storage.

Incluir IPs en lista de IP permitidas

En esta sección se describen los requisitos para incluir en una lista de permitidos los feeds de terceros y el Servicio de transferencia de Storage (STS).

Incluir en la lista de permitidas los feeds de APIs de terceros

Habilita la lista de permitidos y añade los intervalos de direcciones IP de Google para todos los tipos de registros que ingieran datos de APIs de terceros.

Eliminar archivos de origen

La opción de eliminación de origen te permite eliminar objetos de origen de feeds (archivos y carpetas) del almacenamiento después de una transferencia correcta. Esta opción solo está disponible para determinados tipos de fuentes de datos, como Cloud Storage. Estos tipos de fuentes de feeds incluyen el campo SOURCE DELETION OPTION en los flujos de trabajo Añadir nuevo y Editar feed.

Opciones de eliminación de fuentes

En el caso de los tipos de fuentes de datos admitidos, incluido Cloud Storage, el campo SOURCE DELETION OPTION ofrece estas opciones:

- No eliminar archivos nunca

- Eliminar archivos transferidos y directorios vacíos

- Eliminar archivos transferidos

Microsoft Azure Blob Storage (AZURE_BLOBSTORE) no admite la eliminación de archivos de origen. En el campo OPCIÓN DE ELIMINACIÓN DE FUENTE, selecciona solo la opción No eliminar nunca los archivos.

En las siguientes fuentes de datos (

"feedSourceType"):GOOGLE_CLOUD_STORAGE_V2,GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN,AMAZON_S3_V2,AMAZON_SQS_V2yAZURE_BLOBSTORE_V2, el campo OPCIÓN DE ELIMINACIÓN DE FUENTE ofrece dos opciones:- NUNCA: no elimina ningún archivo después de las transferencias.

- ON_SUCCESS elimina todos los archivos y directorios vacíos después de la transferencia.

Configurar un feed de inserción de Pub/Sub

Para configurar un feed de inserción de Pub/Sub, sigue estos pasos:

- Crea un feed de inserción de Pub/Sub.

- Especifica la URL del endpoint en una suscripción de Pub/Sub.

Crear un feed de inserción de Pub/Sub

- En el menú de Google SecOps, selecciona Configuración y, a continuación, haz clic en Feeds (Feeds).

- Haz clic en Añadir nuevo.

- En el campo Nombre del feed, introduce un nombre para el feed.

- En la lista Tipo de fuente, selecciona Google Cloud Pub/Sub Push.

- Seleccione el Tipo de registro. Por ejemplo, para crear un feed de Open Cybersecurity Schema Framework, selecciona Open Cybersecurity Schema Framework (OCSF) como Tipo de registro.

- Haz clic en Siguiente.

- Opcional: Especifica los valores de los siguientes parámetros de entrada:

- Delimitador de división: el delimitador que se usa para separar las líneas de registro, como

\n. - Espacio de nombres de recursos: el espacio de nombres de recursos.

- Etiquetas de ingestión: etiqueta que se aplicará a los eventos de este feed.

- Delimitador de división: el delimitador que se usa para separar las líneas de registro, como

- Haz clic en Siguiente.

- Revise la configuración de la nueva fuente en la pantalla Finalizar y, a continuación, haga clic en Enviar.

- En la pestaña Detalles, copia la URL del endpoint del feed del campo Información del endpoint. Necesitas esta URL de endpoint para crear una suscripción push en Pub/Sub.

- Opcional: Haz clic en el interruptor Feed Enabled (Feed habilitado) para inhabilitar el feed. El feed está habilitado de forma predeterminada.

- Haz clic en Listo.

Especificar la URL del endpoint

Después de crear un feed push de Pub/Sub, especifica la URL del endpoint de la siguiente manera: En Pub/Sub, crea una suscripción push y especifica el endpoint HTTPS. Selecciona Habilitar autenticación y una cuenta de servicio.

- Crea una suscripción de inserción en Pub/Sub. Para obtener más información sobre cómo crear una suscripción de inserción, consulta el artículo Crear suscripciones de inserción.

- Especifica la URL del endpoint, que está disponible en el feed de inserción de Google Cloud Pub/Sub.

- Selecciona Habilitar autenticación y elige una cuenta de servicio.

Configurar un feed de Amazon Data Firehose

Para configurar un feed de Amazon Data Firehose, siga estos pasos:

- Crea un feed de Amazon Data Firehose y copia la URL del endpoint y la clave secreta.

- Crea una clave de API para autenticarte en Google SecOps. También puedes reutilizar tu clave de API para autenticarte en Google SecOps.

- Especifique la URL del endpoint en Amazon Data Firehose.

Crear un feed de Amazon Data Firehose

- En el menú de Google SecOps, selecciona Configuración y, a continuación, haz clic en Feeds (Feeds).

- Haz clic en Añadir nuevo.

- En el campo Nombre del feed, introduce un nombre para el feed.

- En la lista Tipo de fuente, seleccione Amazon Data Firehose.

- Seleccione el Tipo de registro. Por ejemplo, para crear un feed de Open Cybersecurity Schema Framework, selecciona Open Cybersecurity Schema Framework (OCSF) como Tipo de registro.

- Haz clic en Siguiente.

- Opcional: Especifica los valores de los siguientes parámetros de entrada:

- Delimitador de división: el delimitador que se usa para separar las líneas de registro, como

\n. - Espacio de nombres de recursos: el espacio de nombres de recursos.

- Etiquetas de ingestión: etiqueta que se aplicará a los eventos de este feed.

- Delimitador de división: el delimitador que se usa para separar las líneas de registro, como

- Haz clic en Siguiente.

- Revise la configuración de la nueva fuente en la pantalla Finalizar y, a continuación, haga clic en Enviar.

- Haz clic en Generar clave secreta para generar una clave secreta que autentique este feed.

- Copia y guarda la clave secreta, ya que no podrás volver a verla. Puedes volver a generar una clave secreta, pero si lo haces, la clave secreta anterior quedará obsoleta.

- En la pestaña Detalles, copie la URL del endpoint del feed del campo Información del endpoint. Necesitará esta URL de endpoint cuando especifique los ajustes de destino de su flujo de entrega en Amazon Data Firehose.

- Opcional: Haz clic en el interruptor Feed Enabled (Feed habilitado) para inhabilitar el feed. El feed está habilitado de forma predeterminada.

- Haz clic en Listo.

Crear una clave de API para el feed de Amazon Data Firehose

Para crear una clave de API para el feed de Amazon Data Firehose, sigue estos pasos: 1. Ve a la página Credenciales de la consola Google Cloud . 1. Haz clic en Crear credenciales y, a continuación, selecciona Clave de API. 1. Restringe el acceso de la clave de API a la API Chronicle.

Especificar la URL del endpoint

En Amazon Data Firehose, especifica el endpoint HTTPS y la clave de acceso de la siguiente manera:

Añade la clave de API a la URL del endpoint del feed y especifica esta URL como la URL del endpoint HTTP con el siguiente formato:

ENDPOINT_URL?key=API_KEYHaz los cambios siguientes:

ENDPOINT_URL: URL del endpoint del feed.API_KEY: la clave de API para autenticarte en Google SecOps.

En el campo de la clave de acceso, especifique la clave secreta que obtuvo al crear el feed de Amazon Data Firehose.

Configurar un feed de webhook HTTPS

Para configurar un feed de webhook HTTPS, siga estos pasos:

- Crea un feed de webhook HTTPS y copia la URL del endpoint y la clave secreta.

- Crea una clave de API que se especifique con la URL del endpoint. También puedes reutilizar tu clave de API para autenticarte en Google SecOps.

- Especifica la URL del endpoint en tu aplicación.

Requisitos previos

- Asegúrate de que se haya Google Cloud configurado un proyecto de Google SecOps y de que la API de Chronicle esté habilitada en el proyecto.

Vincular una instancia de Google SecOps a Google Cloud servicios.

Enviar varios eventos en una sola solicitud de webhook

En el siguiente ejemplo de código se muestra cómo dar formato a un cuerpo de solicitud con varios objetos JSON separados por saltos de línea después del elemento curl --location:

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

Crear un feed de webhook HTTPS

- En el menú de Google SecOps, selecciona Configuración y, a continuación, haz clic en Feeds (Feeds).

- Haz clic en Añadir nuevo.

- En el campo Nombre del feed, introduce un nombre para el feed.

- En la lista Tipo de fuente, selecciona Webhook.

- Seleccione el Tipo de registro. Por ejemplo, para crear un feed de Open Cybersecurity Schema Framework, selecciona Open Cybersecurity Schema Framework (OCSF) como Tipo de registro.

- Haz clic en Siguiente.

- Opcional: Especifica los valores de los siguientes parámetros de entrada:

- Delimitador de división: el delimitador que se usa para separar las líneas de registro, como

\n. - Espacio de nombres de recursos: el espacio de nombres de recursos.

- Etiquetas de ingestión: etiqueta que se aplicará a los eventos de este feed.

- Delimitador de división: el delimitador que se usa para separar las líneas de registro, como

- Haz clic en Siguiente.

- Revise la configuración de la nueva fuente en la pantalla Finalizar y, a continuación, haga clic en Enviar.

- Haz clic en Generar clave secreta para generar una clave secreta que autentique este feed.

- Copia y guarda la clave secreta, ya que no podrás volver a verla. Puedes volver a generar una clave secreta, pero si lo haces, la clave secreta anterior quedará obsoleta.

- En la pestaña Detalles, copia la URL del endpoint del feed del campo Información del endpoint. Debe especificar esta URL de endpoint en su aplicación cliente.

- Opcional: Haz clic en el interruptor Feed Enabled (Feed habilitado) para inhabilitar el feed. El feed está habilitado de forma predeterminada.

- Haz clic en Listo.

Crear una clave de API para la feed de webhook

- Ve a la página Credenciales de la consola de Google Cloud .

- Haz clic en Crear credenciales y, a continuación, selecciona Clave de API.

- Restringe el acceso de la clave de API a la API Chronicle.

Especificar la URL del endpoint

- En tu aplicación cliente, especifica el endpoint HTTPS, que está disponible en el feed de webhook.

Para habilitar la autenticación, especifica la clave de API y la clave secreta como parte del encabezado personalizado con el siguiente formato:

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETTe recomendamos que especifiques la clave de API como encabezado en lugar de hacerlo en la URL. Si tu cliente de webhook no admite encabezados personalizados, puedes especificar la clave de API y la clave secreta mediante parámetros de consulta con el siguiente formato:

ENDPOINT_URL?key=API_KEY&secret=SECRETHaz los cambios siguientes:

ENDPOINT_URL: URL del endpoint del feed.API_KEY: la clave de API para autenticarte en Google SecOps.SECRET: la clave secreta que has generado para autenticar el feed.

Conceder acceso a la cuenta de servicio de Google SecOps

- En la Google Cloud consola, ve a la página Segmentos de Cloud Storage.

Concede acceso a la cuenta de servicio a los objetos de Cloud Storage pertinentes.

Para conceder permiso de lectura a un archivo específico, sigue estos pasos:

- Selecciona el archivo y haz clic en Editar acceso.

- Haz clic en Añadir principal.

- En el campo Nuevos principales, introduce el nombre de la cuenta de servicio de Google SecOps.

- Asigna un rol que contenga el permiso de lectura a la cuenta de servicio de Google SecOps. Por ejemplo, Lector de objetos de Storage

(

roles/storage.objectViewer). Esto solo se puede hacer si no has habilitado el acceso uniforme a nivel de segmento. - Haz clic en Guardar.

Para conceder permiso de lectura a varios archivos, concede acceso a nivel de contenedor de la siguiente manera:

Para

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- Añade la cuenta de servicio de Google SecOps como principal a tu segmento de almacenamiento y concédele el rol de gestión de identidades y accesos Visualizador de objetos de almacenamiento (

roles/storage.objectViewer). - Si configura el feed para que elimine los archivos de origen, debe añadir la cuenta de servicio de Google SecOps como principal en su contenedor y asignarle el rol de gestión de identidades y accesos Administrador de objetos de Storage (

roles/storage.objectAdmin).

- Añade la cuenta de servicio de Google SecOps como principal a tu segmento de almacenamiento y concédele el rol de gestión de identidades y accesos Visualizador de objetos de almacenamiento (

Para

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":Concede uno de estos roles:

- Visor de objetos de Storage (

roles/storage.objectViewer) si la transferencia es a otro segmento de Cloud Storage. - Creador de objetos de Storage (

roles/storage.objectCreator) si la transferencia es a un sistema de archivos.

- Visor de objetos de Storage (

Concede uno de estos roles:

- Editor de segmentos heredados de Storage (

roles/storage.legacyBucketWriter) si se necesita permiso para eliminar objetos. - Lector de segmentos heredados de Storage (

roles/storage.legacyBucketReader) si no se necesita permiso para eliminar objetos.

- Editor de segmentos heredados de Storage (

Para

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":Concede uno de estos roles:

- Visor de objetos de Storage (

roles/storage.objectViewer) si la transferencia es a otro segmento de Cloud Storage. - Creador de objetos de Storage (

roles/storage.objectCreator) si la transferencia es a un sistema de archivos.

- Visor de objetos de Storage (

Concede uno de estos roles:

- Editor de segmentos heredados de Storage (

roles/storage.legacyBucketWriter) si se necesita permiso para eliminar objetos. - Lector de segmentos heredados de Storage (

roles/storage.legacyBucketReader) si no se necesita permiso para eliminar objetos.

- Editor de segmentos heredados de Storage (

Configurar Controles de Servicio de VPC

Si Controles de Servicio de VPC está habilitado, se necesita una regla de entrada para proporcionar acceso al segmento de Cloud Storage.

Los siguientes métodos de Cloud Storage deben permitirse en la regla de entrada:

google.storage.objects.list. Obligatorio para los feeds de un solo archivo.google.storage.objects.get. Obligatorio para los feeds que requieren acceso a un directorio o subdirectorio.google.storage.objects.delete. Obligatorio para los feeds que requieren la eliminación del archivo de origen.

Regla de entrada de ejemplo

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

Estado del feed

Puede monitorizar el estado del feed en la página inicial Feeds (Feeds), donde los feeds pueden tener los siguientes estados:

- Activo: el feed está configurado y listo para ingerir datos en tu cuenta de Google SecOps.

- InProgress Google SecOps intenta extraer datos del tercero configurado.

- Completada: los datos se han recuperado correctamente de este feed.

- Archivado: feed inhabilitado.

Error: no se pueden obtener los datos del feed. Lo más probable es que se deba a un problema de configuración. Haz clic en la pregunta para ver el error de configuración. Una vez que haya corregido el error y haya vuelto a enviar el feed, vaya a la página Feeds (Feeds) para determinar si el feed funciona ahora.

Editar feeds

En la página Feeds (Feeds), puede editar un feed siguiendo estos pasos:

Coloca el puntero sobre un feed y haz clic en more_vert en la columna de la derecha.

Haga clic en Editar feed. Ahora puede modificar los parámetros de entrada del feed y volver a enviarlo a Google SecOps, que intentará usar el feed actualizado.

Habilitar e inhabilitar feeds

En la columna Estado, los feeds habilitados se etiquetan como Activo, En curso, Completado o Error. Los campos inhabilitados se etiquetan como Archivado. Para ver una descripción, consulta el estado del feed.

En la página Feeds, puede habilitar o inhabilitar cualquiera de los feeds que ya tenga:

Coloca el puntero sobre un feed y haz clic en more_vert en la columna de la derecha.

Opcional: Haz clic en el interruptor Feed Enabled (Feed habilitado) para inhabilitar el feed.

Opcional: Haz clic en el interruptor Inhabilitar feed para inhabilitar el feed. El feed ahora tiene la etiqueta Archivado.

Eliminar feeds

En la página Feeds (Feeds), también puede eliminar un feed:

Coloca el puntero sobre un feed y haz clic en more_vert en la columna de la derecha.

Haz clic en Eliminar feed. Se abrirá la ventana ELIMINAR FEED. Para eliminar el feed de forma permanente, haz clic en Sí, eliminar.

Controlar la tasa de ingestión

Cuando la tasa de ingestión de datos de un arrendatario alcanza un determinado umbral, Google Security Operations restringe la tasa de ingestión de los nuevos feeds de datos para evitar que una fuente con una tasa de ingestión alta afecte a la tasa de ingestión de otra fuente de datos. En este caso, hay un retraso, pero no se pierden datos. El volumen de ingestión y el historial de uso del arrendatario determinan el umbral.

Puedes solicitar un aumento del límite de frecuencia poniéndote en contacto con el servicio de atención al cliente de Cloud.

Solución de problemas

En la página Feeds (Feeds), puede consultar detalles como el tipo de fuente, el tipo de registro, el ID del feed y el estado de los feeds, tal como se indica a continuación:

Coloca el puntero sobre un feed y haz clic en more_vert en la columna de la derecha.

Haz clic en Ver feed. Aparecerá un cuadro de diálogo con los detalles del feed. En el caso de los feeds que no se hayan podido procesar, puede consultar los detalles del error en Detalles > Estado.

En el caso de los feeds que no se hayan podido procesar, los detalles incluyen la causa del error y los pasos para solucionarlo. En la siguiente tabla se describen los mensajes de error que pueden aparecer al trabajar con feeds de datos:

| Código de error | Causa | Solución de problemas |

ACCESS_DENIED |

La cuenta de autenticación proporcionada en la configuración del feed no tiene los permisos necesarios. | Verifique que la cuenta de autenticación proporcionada en la configuración del feed tenga los permisos necesarios. Consulte la documentación de los feeds para obtener información sobre los permisos necesarios. Para obtener información sobre los permisos, consulta [Configuración por tipo de fuente](/chronicle/docs/reference/feed-management-api#source-types). |

ACCESS_TOO_FREQUENT |

Se ha producido un error en el feed porque se ha intentado acceder a la fuente demasiadas veces. | Ponte en contacto con el equipo de Asistencia de Google SecOps. |

CONNECTION_DROPPED |

Se ha establecido una conexión con la fuente, pero se ha cerrado antes de que se completara el feed. | Este error es temporal y la aplicación volverá a intentar enviar la solicitud. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

CONNECTION_FAILED |

La aplicación no puede conectarse a la dirección IP y al puerto de origen. | Comprueba lo siguiente:

Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

DNS_ERROR |

No se puede resolver el nombre de host de origen. | Puede que el nombre de host del servidor esté mal escrito. Comprueba la URL y verifica que esté escrita correctamente. |

FILE_FAILED |

Se ha establecido una conexión con la fuente, pero ha habido un problema con el archivo o el recurso. | Comprueba lo siguiente:

Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

FILE_NOT_FOUND |

Se ha establecido una conexión con la fuente, pero no se ha encontrado el archivo o el recurso. | Comprueba lo siguiente:

Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

GATEWAY_ERROR |

La API ha devuelto un error de pasarela a la llamada realizada por Google SecOps. | Verifica los detalles de la fuente del feed. La aplicación volverá a intentar la solicitud. |

INTERNAL_ERROR |

No se pueden ingerir datos debido a un error interno. | Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

INVALID_ARGUMENT |

Se ha establecido una conexión con la fuente, pero el feed ha fallado debido a argumentos no válidos. | Comprueba la configuración del feed. Consulta la documentación de feeds para obtener más información sobre cómo configurarlos. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

INVALID_FEED_CONFIG |

La configuración del feed contiene valores no válidos. | Revise la configuración del feed para comprobar si hay ajustes incorrectos. Consulta la sintaxis correcta en la documentación de los feeds. |

INVALID_REMOTE_RESPONSE |

Se ha establecido una conexión con la fuente, pero la respuesta era incorrecta. | Comprueba la configuración del feed. Más información sobre cómo configurar feeds Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

LOGIN_FAILED |

Se ha establecido una conexión con la fuente, pero las credenciales eran incorrectas o faltaban. | Vuelve a introducir las credenciales de la fuente para confirmar que son correctas. |

NO_RESPONSE |

Se ha establecido una conexión con la fuente, pero esta no ha respondido. | Asegúrate de que la fuente pueda admitir solicitudes de Google SecOps. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

PERMISSION_DENIED |

Se ha establecido una conexión con la fuente, pero ha habido un problema con la autorización. | Verifica que se hayan añadido los accesos y permisos necesarios. |

REMOTE_SERVER_ERROR |

Se ha establecido una conexión con la fuente, pero esta no ha respondido con datos. | Asegúrate de que la fuente esté disponible y responda con datos. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

Se ha establecido una conexión con la fuente, pero esta ha rechazado la solicitud. | Comprueba la configuración del feed. Consulta la documentación de los feeds para obtener más información. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

SOCKET_READ_TIMEOUT |

Se ha establecido una conexión con la fuente, pero se ha agotado el tiempo de espera antes de que se completara la transferencia de datos. | Este error es temporal y la aplicación volverá a intentar enviar la solicitud. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

TOO_MANY_ERRORS |

Se ha agotado el tiempo de espera del feed porque se han detectado varios errores en la fuente. | Ponte en contacto con el equipo de Asistencia de Google SecOps. |

TRANSIENT_INTERNAL_ERROR |

Se ha producido un error interno temporal en el feed. | Este error es transitorio y la aplicación volverá a intentar enviar la solicitud. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

UNSAFE_CONNECTION |

La aplicación no ha podido establecer una conexión porque la dirección IP estaba restringida. | Este error es temporal y Google SecOps volverá a intentar enviar la solicitud. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

HTTP_400 |

El feed ha fallado debido a una solicitud no válida. | Comprueba la configuración del feed. Más información sobre cómo configurar feeds Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

HTTP_403 |

Se ha establecido una conexión con la fuente, pero ha habido un problema con la autorización. | Verifica que se hayan añadido los accesos y permisos necesarios. |

HTTP_404 |

Se ha establecido una conexión con la fuente, pero no se ha encontrado el archivo o el recurso. | Comprueba lo siguiente:

Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

HTTP_429 |

Se ha agotado el tiempo de espera del feed porque se ha intentado acceder a la fuente demasiadas veces. | Ponte en contacto con el equipo de Asistencia de Google SecOps. |

HTTP_500 |

Se ha establecido una conexión con la fuente, pero esta no ha respondido con datos. | Asegúrate de que la fuente esté disponible y responda con datos. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

HTTP_502 |

Se ha producido un error de puerta de enlace en el feed. | Este error es transitorio y la aplicación volverá a intentar enviar la solicitud. Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

HTTP_504 |

Google SecOps no puede conectarse a la dirección IP y al puerto de origen. | Este error es transitorio y la aplicación volverá a intentar enviar la solicitud.

Comprueba lo siguiente:

Si el problema persiste, ponte en contacto con el equipo de Asistencia de SecOps de Google. |

¿Necesitas más ayuda? Recibe respuestas de los miembros de la comunidad y de los profesionales de Google SecOps.