Investigar um arquivo

Você pode usar o Google Security Operations para pesquisar um arquivo específico nos seus dados com base no valor de hash MD5, SHA-1 ou SHA-256.

Se houver mais informações disponíveis para um hash de arquivo encontrado em uma conta do Google SecOps de um cliente, elas serão adicionadas automaticamente aos eventos UDM associados. É possível pesquisar esses eventos de UDM manualmente usando a pesquisa de UDM ou regras.

Ver um hash de arquivo

Para conferir um hash de arquivo, você pode:

Ver um arquivo diretamente na visualização Hash do arquivo

Navegar até a visualização Hash do arquivo de outra visualização

Ver um arquivo diretamente na visualização de hash de arquivo

Para abrir a visualização Hash do arquivo diretamente, insira o valor do hash no campo de pesquisa do Google SecOps e clique em Pesquisar.

O Google SecOps fornece mais informações sobre o arquivo, incluindo o seguinte:

Mecanismos de parceiros que detectaram: outros fornecedores de segurança que detectaram o arquivo.

Propriedades/metadados: propriedades conhecidas do arquivo.

Nomes de arquivos enviados ao VT/ITW: malware malicioso conhecido em atividade (ITW, na sigla em inglês) enviado ao VirusTotal.

Navegar até a visualização "Hash do arquivo" de outra visualização

Você também pode navegar até a visualização Hash do arquivo enquanto investiga um recurso em outra visualização (por exemplo, Recurso) seguindo estas etapas:

Abra uma visualização de investigação. Por exemplo, selecione um recurso para conferir na visualização de recursos.

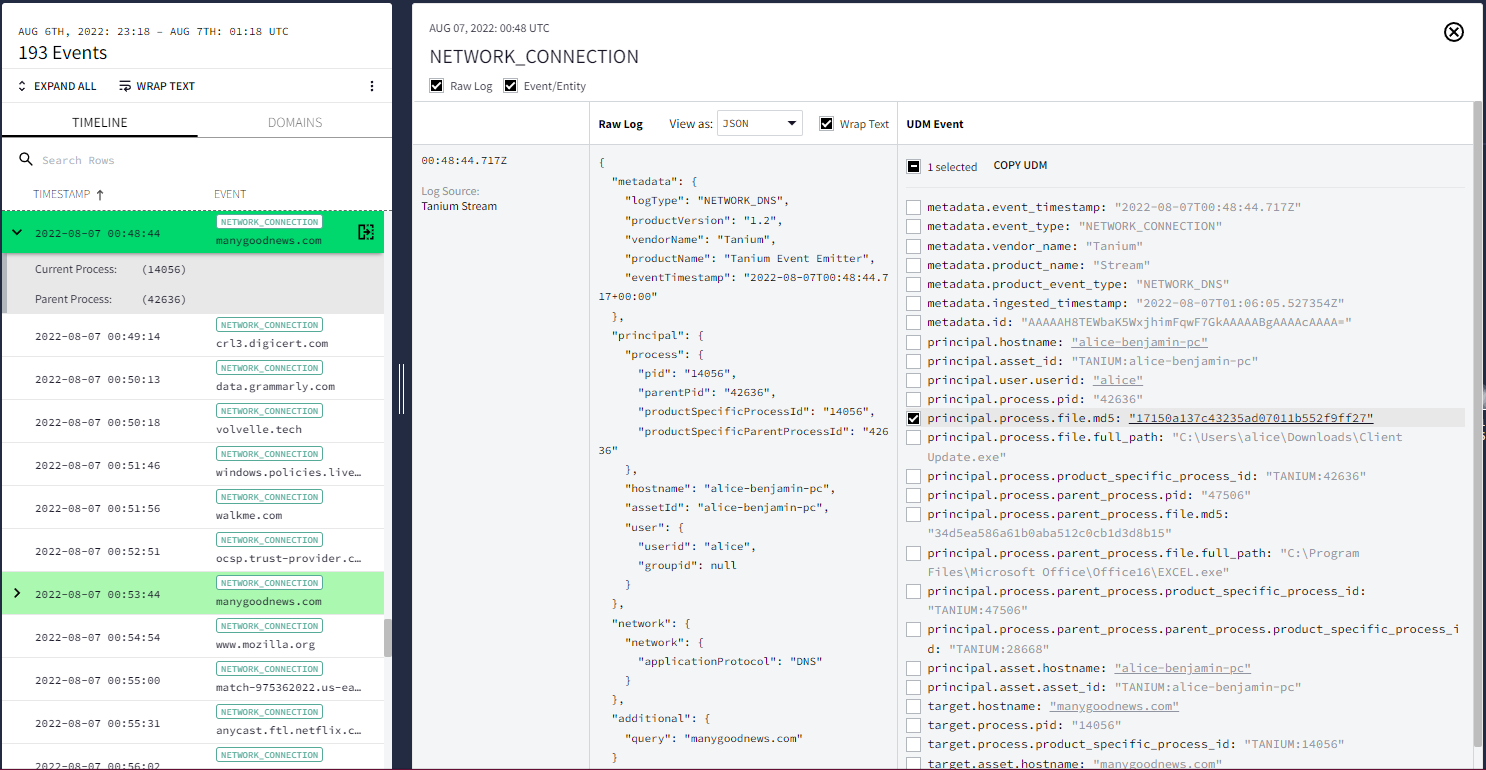

Na Linha do tempo à esquerda, role até qualquer evento vinculado a um processo ou modificação de arquivo, como Conexão de rede.

Selecionar um evento na visualização de recursos

Selecionar um evento na visualização de recursosClique no ícone de abrir na linha do tempo para abrir o visualizador de registros brutos e UDM.

Clique no valor de hash (por exemplo, principal.process.file.md5) no evento da UDM exibido para abrir a visualização Hash do arquivo.

Considerações

A visualização de hash tem as seguintes limitações:

- Só é possível filtrar eventos que aparecem nessa visualização.

- Somente os tipos de evento DNS, EDR, Webproxy e alerta são preenchidos nessa visualização. As informações de primeira e última visualização preenchidas nessa visualização também são limitadas a esses tipos de eventos.

- Os eventos genéricos não aparecem em nenhuma das visualizações selecionadas. Elas aparecem apenas no registro bruto e nas pesquisas de UDM.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.