Executar uma regra com base nos dados históricos

Quando você cria e ativa uma nova regra, ela começa a procurar detecções com base nos eventos recebidos pela sua conta do Google Security Operations em tempo real. Com uma retrocaça, você usa a regra selecionada para pesquisar detecções em todos os dados atuais do Google SecOps. As retrocaças são programadas quando há recursos disponíveis para execução. É esperado que haja variância nos tempos de execução da retrocaça.

Para iniciar uma retrocaça, siga estas etapas:

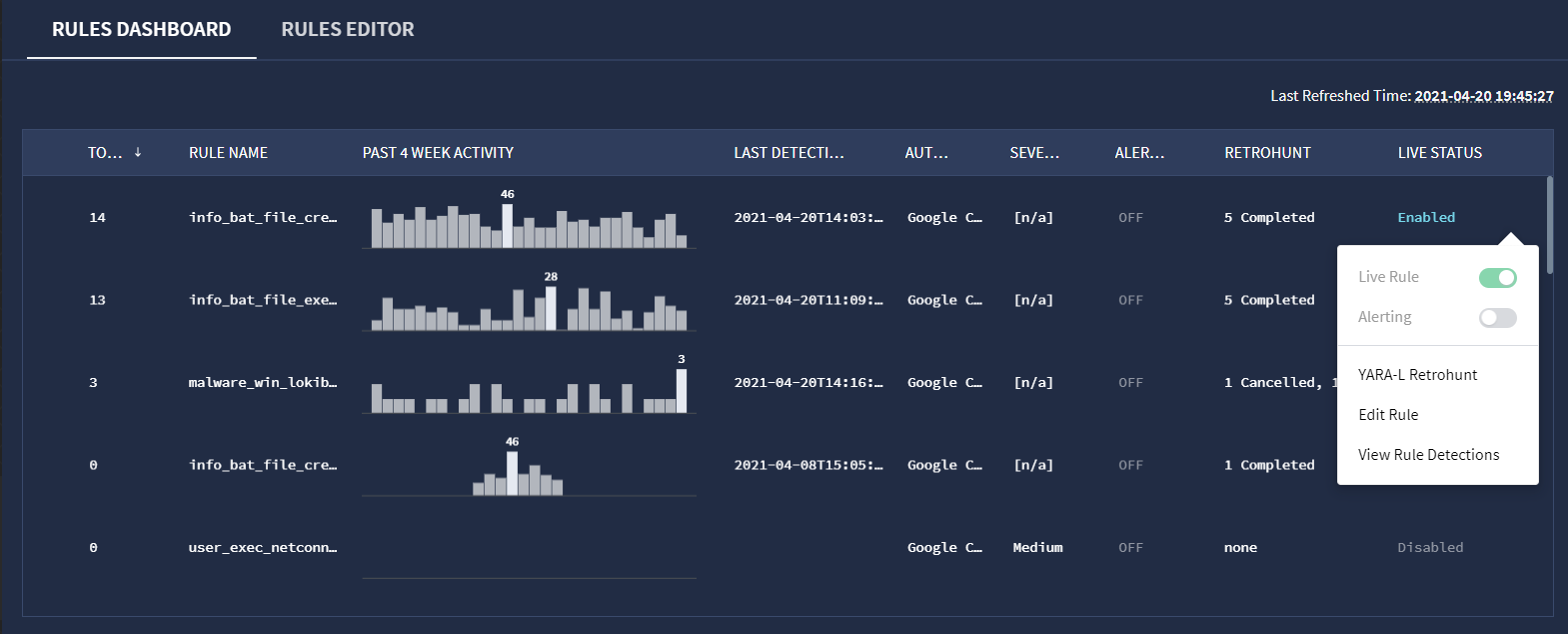

Acesse o painel de regras.

Clique no ícone de opção de regras e selecione Retrocaça do Yara-L.

Opção YARA-L Retrohunt

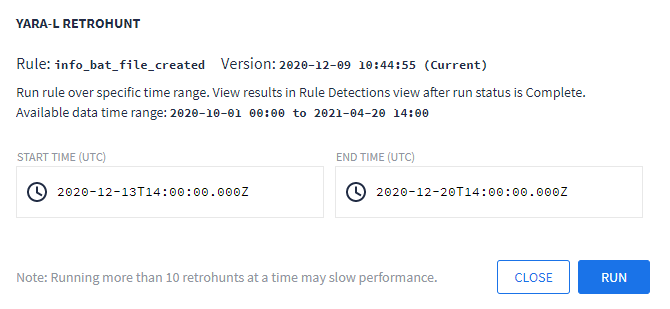

Opção YARA-L RetrohuntNa janela Retrocaça YARA-L, selecione os horários de início e término da pesquisa. O padrão é uma semana. A janela mostra o período disponível. Para regras de vários eventos, o intervalo de pesquisa de retrocaça precisa ser maior ou igual ao tamanho da janela de correspondência.

Clique em EXECUTAR.

Janela de diálogo da YARA-L Retrohunt

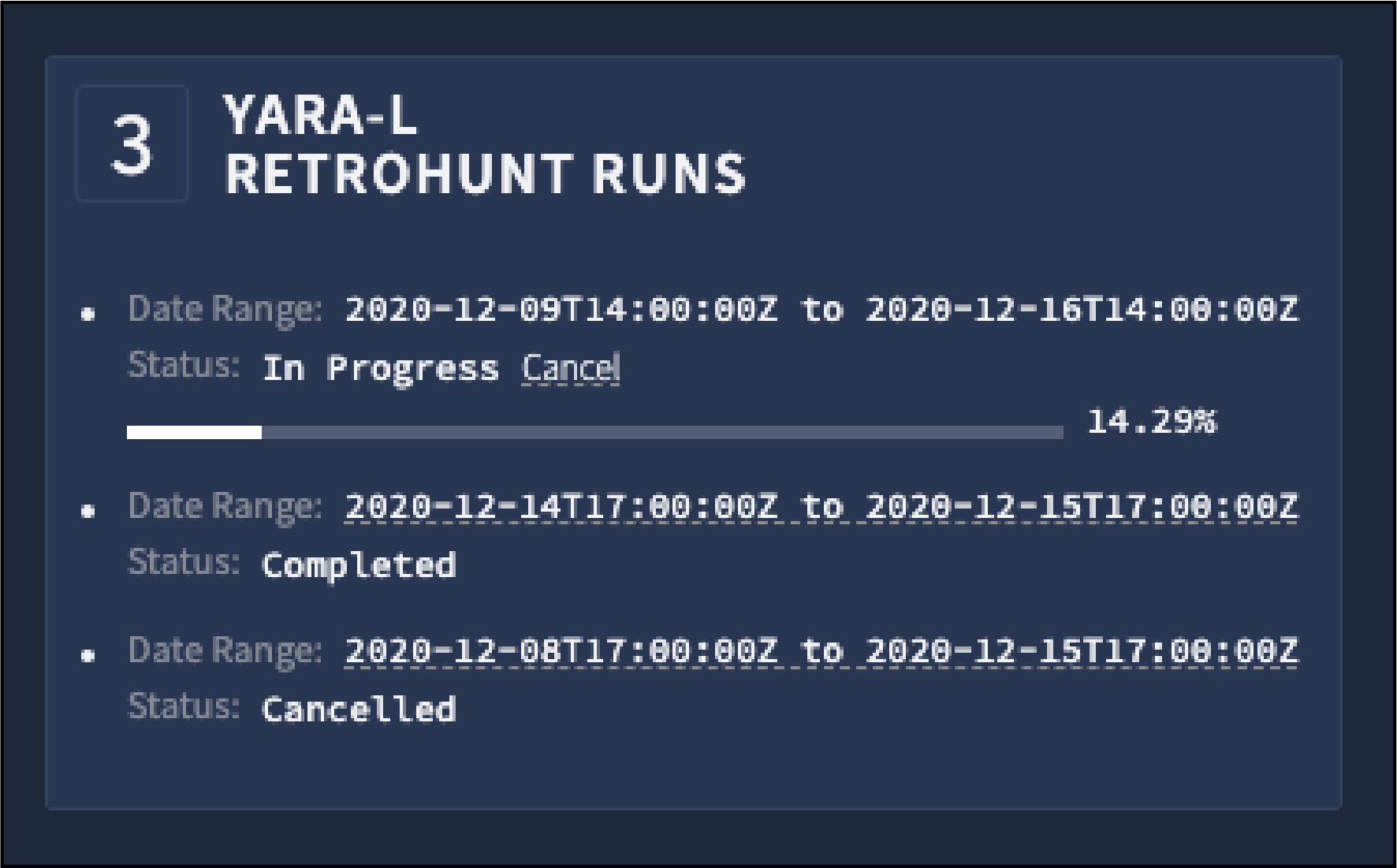

É possível conferir o progresso da execução da RetroHunt na visualização de detecções de regras. Se você cancelar uma retrocaça em andamento, ainda poderá conferir as detecções feitas durante a execução.

Se você tiver concluído várias retrocaças, clique no link do período para ver os resultados das retrocaças anteriores, conforme mostrado na figura a seguir. Os resultados de cada execução são mostrados no gráfico "Linha do tempo e detecções" na visualização "Detecções de regras".

Execuções de retrohunt da YARA-L

Se você usar uma lista de referência em uma regra, executar uma retrocaça e remover itens dessa lista, revise a regra para uma nova versão e confira os novos resultados. O Google SecOps não exclui detecções das listas de referência. Portanto, atualizar a regra não atualiza os resultados.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.