Cloud リソース接続を作成して設定する

BigQuery 管理者は、データ アナリストが次のタスクを実行できるように Cloud リソース接続を作成できます。

- BigLake テーブルを使用して、構造化された Cloud Storage データをクエリする。BigLake テーブルを使用すると、アクセスの委任により外部データに対してクエリを実行できます。

- オブジェクト テーブルを使用して Cloud Storage の非構造化データをクエリする。

- Cloud Run functions や Cloud Run でサポートされている言語でリモート関数を実装する。

- Spanner 外部データセットを使用して Spanner データにクエリを実行する。Cloud リソース接続で Spanner 外部データセットを使用すると、アクセス権の委任を使用した外部データソースにクエリを実行できます。

接続の詳細については、接続の概要をご覧ください。

始める前に

BigQuery Connection API を有効にします。

-

Cloud リソース接続を作成するために必要な権限を取得するには、管理者に次の IAM ロールを付与するよう依頼してください。

- プロジェクトに対する BigQuery Connection 管理者(

roles/bigquery.connectionAdmin) -

バケットに対する Storage オブジェクト閲覧者(

roles/storage.objectViewer)

ロールの付与については、プロジェクト、フォルダ、組織に対するアクセス権の管理をご覧ください。

必要な権限は、カスタムロールや他の事前定義ロールから取得することもできます。

Cloud Storage ベースの BigLake テーブルまたはオブジェクト テーブルを使用する非構造化データを使用して構造化データに対してクエリを実行する場合は、接続に関連付けられているサービス アカウントに、外部データを含むバケットに対するストレージ閲覧者(roles/storage.viewer)、ストレージ オブジェクト ユーザー(roles/storage.objectUser)、ストレージ レガシー バケット読み取り(roles/storage.legacyBucketReader)のロールも必要です。

- プロジェクトに対する BigQuery Connection 管理者(

- Google Cloud SDK のバージョンが 366.0.0 以降であることを確認します。

gcloud version

必要に応じて、Google Cloud SDK を更新します。

ロケーションに関する考慮事項

Cloud Storage を使用してデータファイルを保存する場合は、最適なパフォーマンスのために、マルチリージョン バケットではなく Cloud Storage のシングル リージョン バケットか、デュアル リージョン バケットを使用することをおすすめします。

クラウド リソース接続を作成する

BigLake は接続を使用して Cloud Storage にアクセスします。この接続は、単一テーブルまたはテーブルのグループで使用できます。

デフォルトの接続が構成されているか、BigQuery 管理者ロールが付与されている場合は、この手順をスキップできます。

リモートモデルが使用する Cloud リソース接続を作成し、接続のサービス アカウントを取得します。前の手順で作成したデータセットと同じロケーションに接続を作成します。

次のオプションのいずれかを選択します。

コンソール

[BigQuery] ページに移動します。

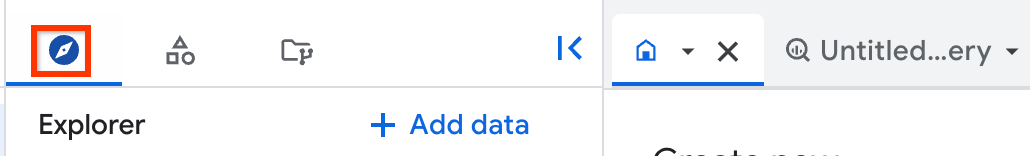

[エクスプローラ] ペインで、[ データを追加] をクリックします。

![[データを追加] の UI 要素。](https://cloud-dot-devsite-v2-prod.appspot.com/static/bigquery/images/add-data.png?hl=ja)

[データを追加] ダイアログが開きます。

[フィルタ条件] ペインの [データソースのタイプ] セクションで、[ビジネス アプリケーション] を選択します。

または、[データソースを検索] フィールドに「

Vertex AI」と入力します。[特徴量データソース] セクションで、[Vertex AI] をクリックします。

[Vertex AI モデル: BigQuery フェデレーション] ソリューション カードをクリックします。

[接続タイプ] リストで、[Vertex AI リモートモデル、リモート関数、BigLake、Spanner(Cloud リソース)] を選択します。

[接続 ID] フィールドに接続の名前を入力します。

[接続を作成] をクリックします。

[接続へ移動] をクリックします。

[接続情報] ペインで、次の手順で使用するサービス アカウント ID をコピーします。

bq

コマンドライン環境で接続を作成します。

bq mk --connection --location=REGION --project_id=PROJECT_ID \ --connection_type=CLOUD_RESOURCE CONNECTION_ID

--project_idパラメータは、デフォルト プロジェクトをオーバーライドします。次のように置き換えます。

REGION: 接続のリージョンPROJECT_ID: 実際の Google Cloud プロジェクト IDCONNECTION_ID: 接続の ID

接続リソースを作成すると、BigQuery は、一意のシステム サービス アカウントを作成し、それを接続に関連付けます。

トラブルシューティング: 次の接続エラーが発生した場合は、Google Cloud SDK を更新します。

Flags parsing error: flag --connection_type=CLOUD_RESOURCE: value should be one of...

後の手順で使用するため、サービス アカウント ID を取得してコピーします。

bq show --connection PROJECT_ID.REGION.CONNECTION_ID

出力は次のようになります。

name properties 1234.REGION.CONNECTION_ID {"serviceAccountId": "connection-1234-9u56h9@gcp-sa-bigquery-condel.iam.gserviceaccount.com"}

Terraform

google_bigquery_connection リソースを使用します。

BigQuery に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、クライアント ライブラリの認証を設定するをご覧ください。

次の例では、US リージョンに my_cloud_resource_connection という名前の Cloud リソース接続を作成します。

Google Cloud プロジェクトで Terraform 構成を適用するには、次のセクションの手順を完了します。

Cloud Shell を準備する

- Cloud Shell を起動します。

-

Terraform 構成を適用するデフォルトの Google Cloud プロジェクトを設定します。

このコマンドは、プロジェクトごとに 1 回だけ実行する必要があります。これは任意のディレクトリで実行できます。

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Terraform 構成ファイルに明示的な値を設定すると、環境変数がオーバーライドされます。

ディレクトリを準備する

Terraform 構成ファイルには独自のディレクトリ(ルート モジュールとも呼ばれます)が必要です。

-

Cloud Shell で、ディレクトリを作成し、そのディレクトリ内に新しいファイルを作成します。ファイルの拡張子は

.tfにする必要があります(例:main.tf)。このチュートリアルでは、このファイルをmain.tfとします。mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

チュートリアルを使用している場合は、各セクションまたはステップのサンプルコードをコピーできます。

新しく作成した

main.tfにサンプルコードをコピーします。必要に応じて、GitHub からコードをコピーします。Terraform スニペットがエンドツーエンドのソリューションの一部である場合は、この方法をおすすめします。

- 環境に適用するサンプル パラメータを確認し、変更します。

- 変更を保存します。

-

Terraform を初期化します。これは、ディレクトリごとに 1 回だけ行います。

terraform init

最新バージョンの Google プロバイダを使用する場合は、

-upgradeオプションを使用します。terraform init -upgrade

変更を適用する

-

構成を確認して、Terraform が作成または更新するリソースが想定どおりであることを確認します。

terraform plan

必要に応じて構成を修正します。

-

次のコマンドを実行します。プロンプトで「

yes」と入力して、Terraform 構成を適用します。terraform apply

Terraform に「Apply complete!」というメッセージが表示されるまで待ちます。

- Google Cloud プロジェクトを開いて結果を表示します。 Google Cloud コンソールの UI でリソースに移動して、Terraform によって作成または更新されたことを確認します。

サービス アカウントへのアクセスを許可する

リモート関数を作成するには、Cloud Run functions または Cloud Run に必要なロールを付与する必要があります。

Cloud Storage に接続するには、新しい接続に Cloud Storage への読み取り専用アクセス権を付与し、BigQuery がユーザーに代わってファイルにアクセスできるようにする必要があります。

次のオプションのいずれかを選択します。

コンソール

接続リソース サービス アカウントに、Storage オブジェクト閲覧者 IAM ロール(roles/storage.objectViewer)を付与することをおすすめします。これにより、サービス アカウントが Cloud Storage バケットにアクセスできるようになります。

[IAM と管理] ページに移動します。

[アクセスを許可] をクリックします。

[プリンシパルを追加] ダイアログが開きます。

[新しいプリンシパル] フィールドに、前の手順でコピーしたサービス アカウント ID を入力します。

[ロールを選択] フィールドで、[Cloud Storage] を選択し、続いて [Storage オブジェクト閲覧者] を選択します。

[保存] をクリックします。

gcloud

gcloud storage buckets add-iam-policy-binding コマンドを使用します。

gcloud storage buckets add-iam-policy-binding gs://BUCKET \ --member=serviceAccount:MEMBER \ --role=roles/storage.objectViewer

次のように置き換えます。

BUCKET: ストレージ バケットの名前。MEMBER: 先ほどコピーしたサービス アカウント ID。

詳細については、バケットレベルのポリシーにプリンシパルを追加するをご覧ください。

Terraform

google_bigquery_connection リソースを使用します。

BigQuery に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、クライアント ライブラリの認証を設定するをご覧ください。

次の例では、Cloud リソース接続のサービス アカウントへの IAM ロールのアクセス権を付与します。

Google Cloud プロジェクトで Terraform 構成を適用するには、次のセクションの手順を完了します。

Cloud Shell を準備する

- Cloud Shell を起動します。

-

Terraform 構成を適用するデフォルトの Google Cloud プロジェクトを設定します。

このコマンドは、プロジェクトごとに 1 回だけ実行する必要があります。これは任意のディレクトリで実行できます。

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Terraform 構成ファイルに明示的な値を設定すると、環境変数がオーバーライドされます。

ディレクトリを準備する

Terraform 構成ファイルには独自のディレクトリ(ルート モジュールとも呼ばれます)が必要です。

-

Cloud Shell で、ディレクトリを作成し、そのディレクトリ内に新しいファイルを作成します。ファイルの拡張子は

.tfにする必要があります(例:main.tf)。このチュートリアルでは、このファイルをmain.tfとします。mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

チュートリアルを使用している場合は、各セクションまたはステップのサンプルコードをコピーできます。

新しく作成した

main.tfにサンプルコードをコピーします。必要に応じて、GitHub からコードをコピーします。Terraform スニペットがエンドツーエンドのソリューションの一部である場合は、この方法をおすすめします。

- 環境に適用するサンプル パラメータを確認し、変更します。

- 変更を保存します。

-

Terraform を初期化します。これは、ディレクトリごとに 1 回だけ行います。

terraform init

最新バージョンの Google プロバイダを使用する場合は、

-upgradeオプションを使用します。terraform init -upgrade

変更を適用する

-

構成を確認して、Terraform が作成または更新するリソースが想定どおりであることを確認します。

terraform plan

必要に応じて構成を修正します。

-

次のコマンドを実行します。プロンプトで「

yes」と入力して、Terraform 構成を適用します。terraform apply

Terraform に「Apply complete!」というメッセージが表示されるまで待ちます。

- Google Cloud プロジェクトを開いて結果を表示します。 Google Cloud コンソールの UI でリソースに移動して、Terraform によって作成または更新されたことを確認します。

ユーザーと接続を共有する

次のロールを付与することで、ユーザーがデータをクエリして接続を管理できます。

roles/bigquery.connectionUser: ユーザーが接続を使用して外部データソースに接続し、クエリを実行できるようにします。roles/bigquery.connectionAdmin: ユーザーが接続を管理できるようにします。

BigQuery での IAM のロールと権限について詳しくは、事前定義ロールと権限をご覧ください。

次のオプションのいずれかを選択します。

コンソール

[BigQuery] ページに移動します。

接続は、プロジェクトの [接続] というグループに一覧表示されます。

左側のペインで、 [エクスプローラ] をクリックします。

左側のペインが表示されていない場合は、 左側のペインを開くをクリックしてペインを開きます。

プロジェクトをクリックし、[接続] をクリックして、接続を選択します。

[詳細] ペインで、[共有] をクリックして接続を共有します。次に、以下の操作を行います。

[接続の権限] ダイアログで、プリンシパルを追加または編集して、他のプリンシパルと接続を共有します。

[保存] をクリックします。

bq

bq コマンドライン ツールを使用して接続を共有することはできません。接続を共有するには、 Google Cloud コンソールまたは BigQuery Connections API の接続を共有するためのメソッドを使用します。

API

BigQuery Connections REST API の projects.locations.connections.setIAM メソッドを使用して、policy リソースのインスタンスを指定します。

Java

このサンプルを試す前に、クライアント ライブラリを使用した BigQuery クイックスタートにある Java の設定手順を完了してください。詳細については、BigQuery Java API のリファレンス ドキュメントをご覧ください。

BigQuery に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、クライアント ライブラリの認証情報を設定するをご覧ください。

次のステップ

- さまざまな接続タイプについて確認する。

- 接続の管理について確認する。

- BigLake テーブルについて確認する。

- BigLake テーブルを作成する方法を確認する。

- 外部テーブルを BigLake テーブルにアップグレードする方法を確認する。

- オブジェクト テーブルとオブジェクト テーブルの作成方法を確認する。

- リモート関数を実装する方法を確認する。

- Spanner 外部データセットを作成する方法を確認する。