Questa pagina si applica ad Apigee e Apigee hybrid.

Molte organizzazioni cercano di integrare Apigee con le proprie soluzioni SIEM (Security Information and Event Management). Questa integrazione consente la correlazione preziosa dei dati Apigee con altri log di prodotti di rete e sicurezza, facilitando il rilevamento avanzato delle minacce, la registrazione completa e i report di conformità. Questo documento esplora vari approcci di integrazione, adatti a scenari con e senza il componente aggiuntivo Advanced API Security.

Pubblico

Il pubblico di questo documento include:

- Amministratori API responsabili di garantire la sicurezza delle API, gestire le configurazioni della piattaforma, supportare l'efficienza operativa e rispettare i requisiti di conformità alla sicurezza.

- Analisti della sicurezza che si concentrano sul rilevamento e sull'analisi proattivi degli incidenti di sicurezza correlati alle API per ridurre al minimo i rischi e proteggere i dati sensibili.

Opzioni di configurazione

Apigee offre due metodi principali per inviare informazioni sui log a un SIEM:

| Opzione | Descrizione |

|---|---|

| Log della piattaforma Google Cloud | Fornisce un livello di base di dati di log API, inclusi log specifici del servizio utili per il debug e la risoluzione dei problemi. |

| Criteri di logging dei messaggi di Apigee | Le norme sul logging dei messaggi offrono maggiore flessibilità e controllo, consentendoti di inviare un'ampia gamma di dati di log Apigee, incluse variabili di flusso specifiche, al tuo SIEM. |

Integrazione di Apigee con il tuo SIEM

L'adattabilità di Apigee garantisce un'integrazione fluida con la soluzione SIEM scelta. I passaggi generali per l'integrazione sono:

- Scegli il metodo di integrazione. Seleziona i log della piattaforma Google Cloud o il criterio di registrazione dei messaggi di Apigee in base ai requisiti dei dati e alle funzionalità SIEM.

- Stabilisci l'inoltro dei dati. Per stabilire l'inoltro dei dati, configura Apigee in modo che invii

i dati dei log desiderati al tuo SIEM. I passaggi di base per questa configurazione sono i seguenti.

I passaggi esatti dipendono dai dettagli di configurazione e configurazione del sistema SIEM:

- Configura una connessione o un'integrazione tra Apigee e il tuo SIEM.

- Specifica nella configurazione SIEM quali log o eventi Apigee inoltrare al tuo SIEM.

- Concedi le autorizzazioni necessarie all'interno del tuo SIEM per ricevere ed elaborare i dati Apigee.

- Allinea le strutture dei dati. Mappa i campi dei log Apigee e le variabili di flusso

(come

client.ip,request.urie così via). ai campi corrispondenti nel modello dei dati della SIEM. Questo allineamento garantisce che il SIEM possa interpretare e classificare correttamente i dati Apigee per un'analisi efficace e la correlazione con altri eventi di sicurezza.

Registrare i dati di Advanced API Security

Se vuoi registrare i dati identificati dalla rilevamento di abusi della sicurezza avanzata delle API, puoi utilizzare Azioni con il criterio di registrazione dei messaggi Apigee.

Segui questi passaggi:

- Utilizza le azioni di Advanced API Security per contrassegnare una regola che vuoi registrare.

- Utilizza l'intestazione aggiunta dall'azione per attivare il criterio di logging dei messaggi per registrare la richiesta segnalata.

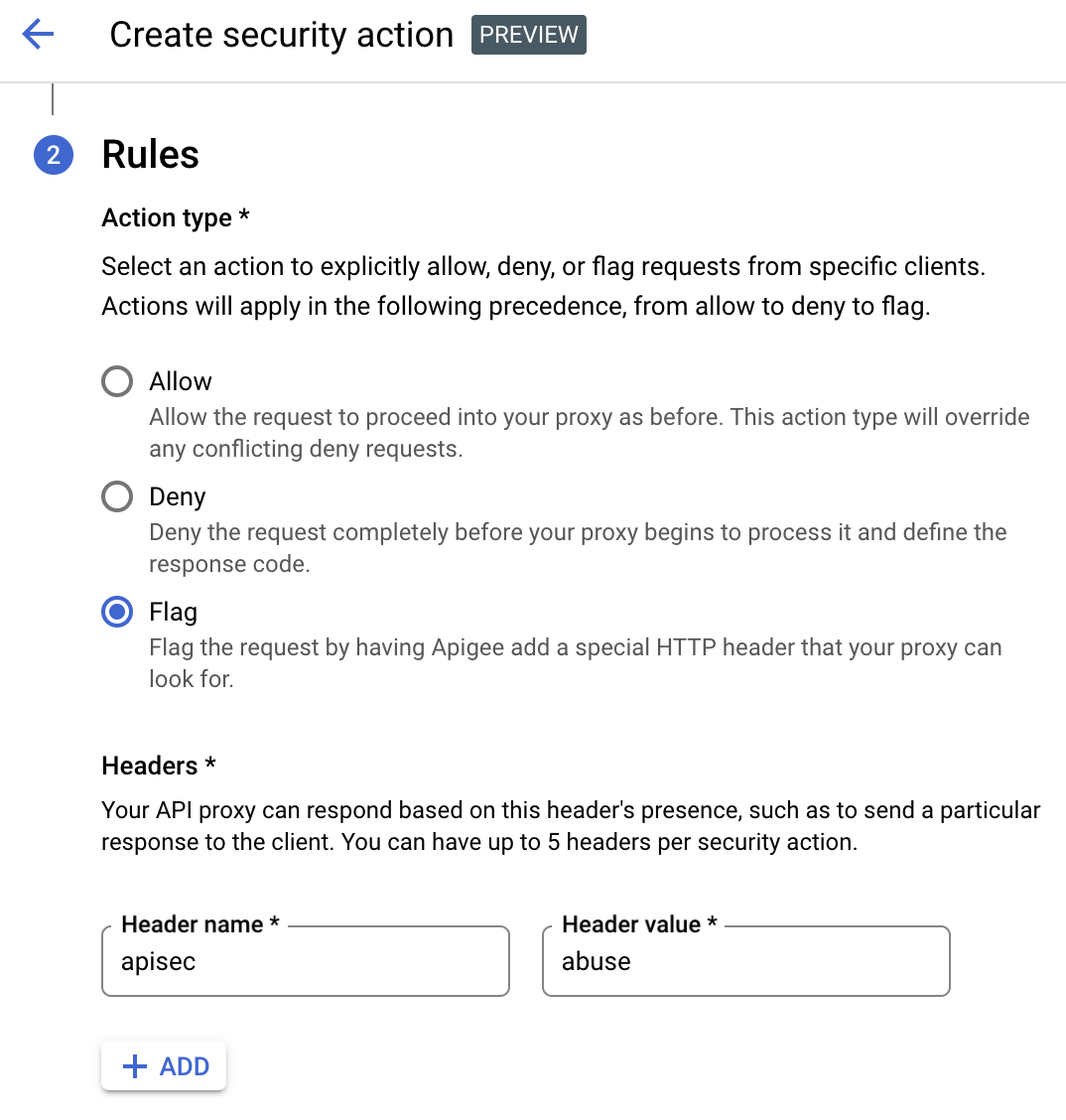

Ad esempio, la seguente immagine mostra l'intestazione

apisecconfigurata con il valoreabusenella UI delle azioni:

Seguendo questo esempio, potresti configurare il criterio di registrazione dei messaggi in modo che venga attivato quando viene visualizzata l'intestazione:

<PostFlow name="PostFlow"> <Request> <Step> <Condition>request.header.apisec="abuse"</Condition> <Name>LogMessagePolicy</Name> </Step> </Request> </PostFlow>

Esempio: utilizza il criterio di logging dei messaggi Apigee

Questo esempio mostra come configurare il criterio di logging dei messaggi di Apigee per inviare i dati di log di Apigee a un SIEM. Con questa opzione, nella norma di registrazione dei messaggi specifichi le variabili di flusso di Apigee che vuoi inviare al SIEM. Questa opzione consente di inviare a SIEM un insieme più ricco di dettagli dei log rispetto a quelli ottenuti con l'opzione di log della piattaforma cloud.

- Abilita l'importazione dei dati Apigee nel SIEM.

- Crea un criterio di registrazione dei messaggi con il seguente corpo XML. Per

assistenza, vedi Collegamento e configurazione di criteri nell'interfaccia utente.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <MessageLogging continueOnError="false" enabled="true" name="ML-SIEM-Integration"> <CloudLogging> <LogName>projects/{organization.name}/logs/Apigee-SIEM-Integration-{environment.name}</LogName> <Message contentType="application/json" defaultVariableValue="unknown"> { "apigee.metrics.policy.{policy_name}.timeTaken": "{apigee.metrics.policy.{policy_name}.timeTaken}", "client.country": "{client.country}", "client.host": "{client.host}", "client.ip": "{client.ip}", "client.locality": "{client.locality}", "client.port": "{client.port}", "client.state": "{client.state}", "organization.name": "{organization.name}", "proxy.client.ip": "{proxy.client.ip}", "proxy.name": "{proxy.name}", "proxy.pathsuffix": "{proxy.pathsuffix}", "proxy.url": "{proxy.url}", "request.uri": "{request.uri}", "request.verb": "{request.verb}", "response.content": "{response.content}", "response.reason.phrase": "{response.reason.phrase}", "response.status.code": "{response.status.code}", "system.region.name": "{system.region.name}", "system.timestamp": "{system.timestamp}", "system.uuid": "{system.uuid}", "target.country": "{target.country}", "target.host": "{target.host}", "target.ip": "{target.ip}", "target.locality": "{target.locality}", "target.organization": "{target.organization}", "target.port": "{target.port}", "target.scheme": "{target.scheme}", "target.state": "{target.state}", "target.url": "{target.url}" } </Message> </CloudLogging> </MessageLogging>

- Collega il criterio al flusso post Proxy Endpoint. Vedi Collegamento e configurazione di criteri nell'interfaccia utente.

Man mano che il proxy API elabora il traffico, il criterio di logging acquisisce i campi specificati dalle richieste e dalle risposte e li scrive nel file di log per l'analisi e il debug.