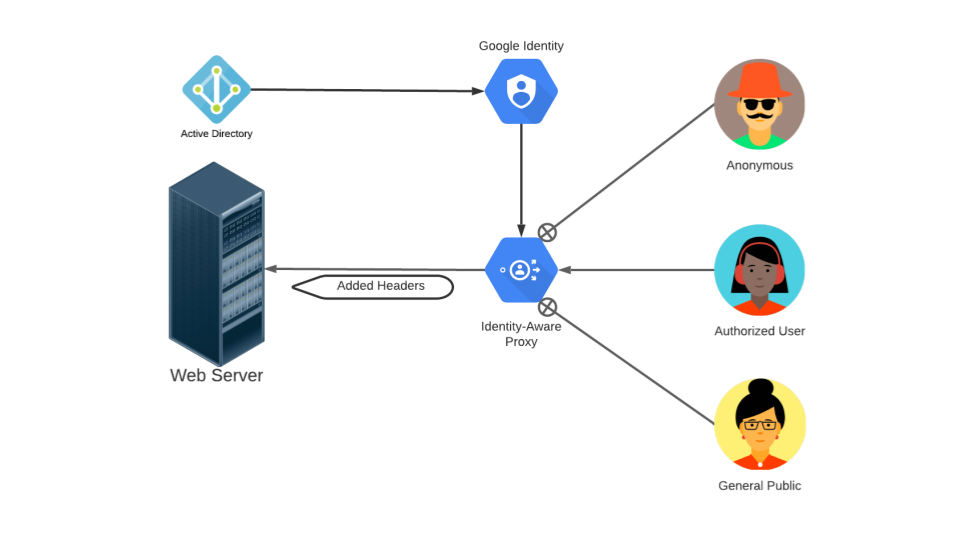

Para proteger tus recursos web de forma sencilla, escalable y granular,Google Cloud ofrece acceso contextual a través de Identity-Aware Proxy (IAP). IAP se ha diseñado para aplicar el modelo de seguridad BeyondCorp, que establece un perímetro de confianza cero en Internet público para que los usuarios puedan trabajar de forma remota y segura sin necesidad de usar una VPN tradicional.

Puedes permitir el acceso seguro a tus sitios web o aplicaciones web a usuarios que se encuentren en cualquier lugar o que usen cualquier dispositivo. Para ello, usa IAP para controlar las restricciones detalladas. El control de acceso se puede configurar en función de la identidad del usuario y del contexto de su solicitud sin hacer cambios adicionales en el sitio. También puedes definir y aplicar de forma centralizada políticas de acceso en varias aplicaciones y sitios, incluidas las políticas de gestión de identidades y accesos con vinculación condicional. IAP funciona con otras Google Cloud ofertas, como el entorno estándar de App Engine, Compute Engine y Google Kubernetes Engine.

Configurar los niveles de acceso

Cuando acceden a recursos web que conoce IAP, los usuarios deben iniciar sesión con sus credenciales del servicio de gestión de identidades de Google (por ejemplo, su dirección de correo de Gmail o Google Workspace) o con un LDAP registrado en un servicio de directorio LDAP que esté sincronizado con el servicio de gestión de identidades de Google. Si el usuario está autorizado, IAP reenvía su solicitud al servidor web junto con los datos de encabezado, que incluyen la identidad del usuario.

Imagen 1. Controlar el acceso de los usuarios a los recursos web protegidos por IAP.

En la consola de Cloud, puedes configurar IAP para que bloquee el acceso a un recurso determinado a los usuarios no autorizados.

Para hacerlo en un recurso de App Engine, sigue estos pasos:

- Abre la página Identity-Aware Proxy en tu proyecto activo.

- Seleccione el recurso que quiera modificar.

Haz clic en Añadir principal y añade las direcciones de correo de los grupos o las personas a los que quieras conceder el rol Usuario de aplicación web protegida por IAP del proyecto.

En la siguiente tabla se muestran algunos casos de acceso habituales y el principal al que se debe conceder acceso en cada caso.

Nivel de acceso Recurso web de ejemplo Ejemplo principal Acceso público Sitio web público de la empresa. allUsersAcceso autenticado por el usuario Sitio para enviar incidencias. allAuthenticatedUsersAcceso restringido a empleados Aplicación que se ejecuta en la intranet de la empresa. bigcorpltd.com,contractors@bigcorpltd.comAcceso muy sensible, restringido a dispositivos y empleados Aplicación con acceso a información privada de los clientes. customer.support@bigcorpltd.comNota: Para este nivel de acceso, es necesario añadir información sobre las restricciones a través de Administrador de contextos de acceso, como atributos de la política de dispositivos o subredes de IPs permitidas. Los usuarios también deben tener perfiles de trabajo en sus dispositivos móviles o una extensión de Chrome configurada en su navegador.

- Haz clic en Añadir para guardar los cambios.

Pasos siguientes

- Para empezar, familiarízate con los conceptos de compras en la aplicación y sigue las guías de inicio rápido.

- Para obtener más información, consulta estos vídeos de introducción:

- Consulta estos tutoriales para usar IAP con el entorno estándar de App Engine, Compute Engine, Google Kubernetes Engine y aplicaciones locales.