Questa pagina si applica ad Apigee e Apigee hybrid.

Visualizza la documentazione di

Apigee Edge.

![]()

Per i portali integrati, puoi definire i provider di identità per supportare i tipi di autenticazione definiti nella tabella seguente.

| Tipo di autenticazione | Descrizione |

|---|---|

| Integrato | Richiede agli utenti di trasmettere le proprie credenziali (nome utente e password) al portale integrato per l'autenticazione. Quando crei un nuovo portale, il provider di identità integrato viene configurato e attivato. Per comprendere l'esperienza di accesso dal punto di vista dell'utente, vedi Accedere al portale utilizzando le credenziali utente (provider integrato). |

| SAML (anteprima) | Security Assertion Markup Language (SAML) è un protocollo standard per l'ambiente Single Sign-On (SSO). L'autenticazione SSO tramite SAML consente agli utenti di accedere ai portali integrati di Apigee senza dover creare nuovi account. Gli utenti accedono utilizzando le credenziali dell'account gestito centralmente. Per comprendere l'esperienza di accesso dal punto di vista dell'utente, consulta Accesso al portale tramite l'autenticazione SAML (anteprima). |

Vantaggi dell'autenticazione SAML per i portali integrati

La configurazione di SAML come provider di identità per un portale integrato offre i seguenti vantaggi:

- Configura il tuo programma per sviluppatori una sola volta e riutilizzalo in più portali integrati. Scegli il tuo programma per sviluppatori quando crei il portale integrato. Aggiorna o modifica facilmente il programma per sviluppatori man mano che i requisiti cambiano.

- Assumi il pieno controllo della gestione degli utenti Collega il server SAML della tua azienda al portale integrato. Quando gli utenti lasciano l'organizzazione e viene eseguito il deprovisioning centralizzato, non potranno più autenticarsi con il servizio SSO per utilizzare il portale integrato.

Configurazione del provider di identità integrato

Configura il provider di identità integrato, come descritto nelle sezioni seguenti.

Accedere alla pagina del provider di identità integrato

Per accedere al provider di identità integrato:

Apri la pagina Portali.

UI di Cloud Console

Nella console Apigee in Cloud, vai alla pagina Distribuzione > Portali.

Vai a PortaliUI classica

Seleziona Pubblica > Portali nella barra di navigazione laterale per visualizzare l'elenco dei portali.

Fai clic sulla riga del portale per cui vuoi visualizzare il fornitore di identità.

Fai clic su Account.

Fai clic sulla scheda Authentication (Autenticazione).

Nella sezione Provider di identità, fai clic sul tipo di provider Integrato.

Configura il provider di identità integrato, come descritto nelle sezioni seguenti:

Abilitazione del provider di identità integrato

Per attivare il provider di identità integrato:

- Accedi alla pagina del provider di identità integrato.

Apri l'editor.

UI di Cloud Console

Fai clic su Modifica.

UI classica

Fai clic su

nella sezione Configurazione del provider.

nella sezione Configurazione del provider.Seleziona la casella di controllo Attivato per attivare il provider di identità. Per disattivare il provider di identità integrato, deseleziona la casella di controllo.

Fai clic su Salva.

Limitare la registrazione al portale in base all'indirizzo email o al dominio

Limita la registrazione al portale identificando i singoli indirizzi email

(developer@some-company.com) o i domini email (some-company.com, senza il

@ iniziale) che possono creare account sul tuo portale.

Per trovare una corrispondenza per tutti i sottodomini nidificati, anteponi la stringa jolly *. a un dominio o

sottodominio. Ad esempio, *.example.com corrisponderà a test@example.com,

test@dev.example.com e così via.

Se il campo viene lasciato vuoto, è possibile utilizzare qualsiasi indirizzo email per registrarsi sul portale.

Per limitare la registrazione al portale in base all'indirizzo email o al dominio:

- Accedi alla pagina del provider di identità integrato.

Aggiungi uno o più indirizzi email.

UI di Cloud Console

- Fai clic su Modifica.

- Fai clic su + Aggiungi email.

- Inserisci un indirizzo email o un dominio email che vuoi consentire di registrarsi e accedere al portale.

- Aggiungi altre voci, se necessario.

- Per eliminare una voce, fai clic su Elimina accanto alla voce.

UI classica

- Fai clic su

nella sezione Configurazione del provider.

nella sezione Configurazione del provider. - Nella sezione Limitazioni account, inserisci un indirizzo email o un dominio email che vuoi autorizzare a registrarsi e accedere al portale nella casella di testo e fai clic su +.

- Aggiungi altre voci, se necessario.

- Per eliminare una voce, fai clic sulla x accanto alla voce.

Fai clic su Salva.

Configurazione delle notifiche via email

Per il provider integrato, puoi attivare e configurare le seguenti notifiche email:

| Notifica via email | Destinatario | Trigger | Descrizione |

|---|---|---|---|

| Notifica account | Fornitore di API | L'utente del portale crea un nuovo account | Se hai configurato il portale in modo che richieda l'attivazione manuale degli account utente, devi attivare manualmente l'account utente prima che l'utente del portale possa accedere. |

| Verifica account | Utente del portale | L'utente del portale crea un nuovo account | Fornisce un link sicuro per verificare la creazione dell'account. Il link scade tra 10 minuti. |

Quando configuri le notifiche email:

- Utilizza i tag HTML per formattare il testo. Assicurati di inviare un'email di prova per verificare che la formattazione venga visualizzata come previsto.

Puoi inserire una o più delle seguenti variabili, che verranno sostituite quando viene inviata la notifica via email.

Variabile Descrizione {{firstName}}Nome {{lastName}}Cognome {{email}}Indirizzo email {{siteurl}}Link al portale online {{verifylink}}Link utilizzato per la verifica dell'account

Per configurare le notifiche via email:

- Accedi alla pagina del provider di identità integrato.

Configura le notifiche via email.

UI di Cloud Console

Fai clic su Modifica.

UI classica

Per configurare le notifiche email inviate a:

- Fornitori di API per l'attivazione di nuovi account utente, fai clic su

nella sezione Notifica account.

nella sezione Notifica account. - Per verificare la propria identità, gli utenti del portale devono fare clic su

nella sezione Verifica account.

nella sezione Verifica account.

- Fornitori di API per l'attivazione di nuovi account utente, fai clic su

Modifica i campi Oggetto e Corpo.

Fai clic su Salva.

Configurazione del provider di identità SAML (anteprima)

Configura il provider di identità SAML, come descritto nelle sezioni seguenti.

Accesso alla pagina del provider di identità SAML

Per accedere al provider di identità SAML:

Apri la pagina Portali.

UI di Cloud Console

Nella console Apigee in Cloud, vai alla pagina Distribuzione > Portali.

Vai a PortaliUI classica

Seleziona Pubblica > Portali nella barra di navigazione laterale per visualizzare l'elenco dei portali.

Fai clic sulla riga del portale per cui vuoi visualizzare il fornitore di identità.

Fai clic su Account.

Fai clic sulla scheda Authentication (Autenticazione).

Nella sezione Provider di identità, fai clic sul tipo di provider SAML.

Configura il provider di identità SAML, come descritto nelle sezioni seguenti:

Attivazione del provider di identità SAML

Per attivare il provider di identità SAML:

- Accedi alla pagina del provider di identità SAML.

Apri l'editor.

UI di Cloud Console

Fai clic su Modifica.

UI classica

Fai clic su

nella sezione Configurazione del provider.

nella sezione Configurazione del provider.Seleziona la casella di controllo Attivato per attivare il provider di identità.

Per disattivare il provider di identità SAML, deseleziona la casella di controllo.

Fai clic su Salva.

Se hai configurato un dominio personalizzato, consulta Utilizzo di un dominio personalizzato con il provider di identità SAML.

Configurazione delle impostazioni SAML

Per configurare le impostazioni SAML:

- Accedi alla pagina del provider di identità SAML.

Apri l'editor.

UI di Cloud Console

Fai clic su Modifica.

UI classica

Fai clic su

nella sezione Configurazione SAML.

nella sezione Configurazione SAML.Fai clic su Copia accanto all'URL dei metadati SP.

Configura il tuo provider di identità SAML utilizzando le informazioni contenute nel file di metadati del service provider (SP).

Per alcuni provider di identità SAML, ti verrà chiesto solo l'URL dei metadati. Per altri, dovrai estrarre informazioni specifiche dal file di metadati e inserirle in un modulo.

In quest'ultimo caso, incolla l'URL in un browser per scaricare il file di metadati SP ed estrarre le informazioni richieste. Ad esempio, l'ID entità o l'URL di accesso possono essere estratti dai seguenti elementi nel file di metadati SP:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Configura le impostazioni SAML per il provider di identità.

Nella sezione SAML Settings (Impostazioni SAML), modifica i seguenti valori ottenuti dal file di metadati del provider di identità SAML:

Impostazione SAML Descrizione URL di accesso URL a cui gli utenti vengono reindirizzati per accedere al provider di identità SAML.

Ad esempio:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL di uscita URL a cui gli utenti vengono reindirizzati per uscire dal provider di identità SAML. Lascia questo campo vuoto se:

- Il tuo provider di identità SAML non fornisce un URL di disconnessione

- Non vuoi che gli utenti si disconnettano dal tuo provider di identità SAML quando si disconnettono dal portale integrato

- Vuoi attivare un dominio personalizzato (fai riferimento al problema noto)

ID entità dell'IdP ID univoco del provider di identità SAML.

Ad esempio:http://www.okta.com/exkhgdyponHIp97po0h7Fai clic su Salva.

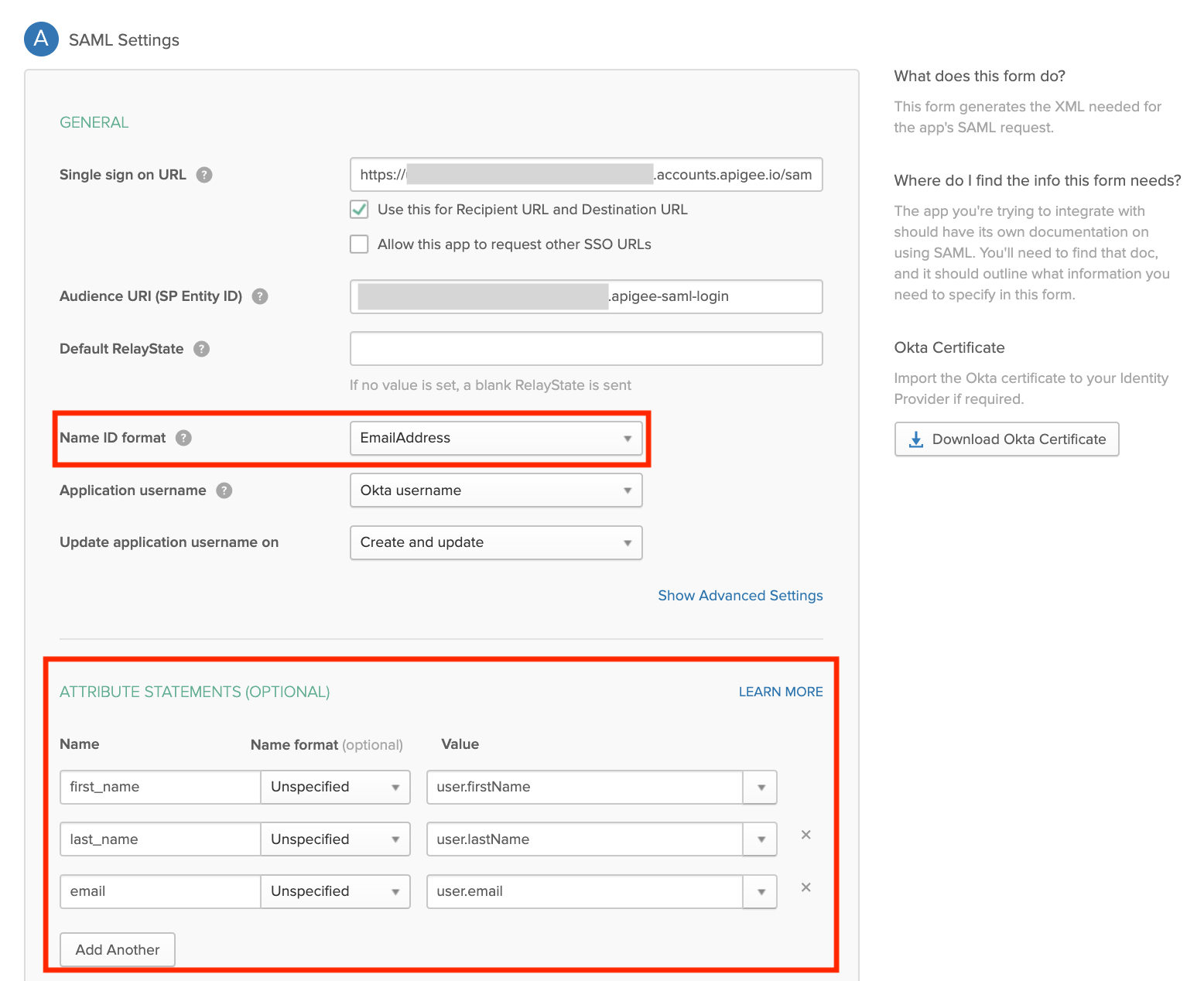

Configurazione degli attributi utente personalizzati per il provider di identità SAML

Per garantire una mappatura corretta tra il provider di identità SAML e gli account utente del portale, ti consigliamo di creare e configurare gli attributi utente personalizzati definiti nella tabella seguente per il tuo provider di identità SAML. Imposta il valore di ogni attributo personalizzato sull'attributo utente corrispondente definito dal tuo provider di identità SAML (ad esempio Okta).

| Attributo personalizzato | Esempio (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

Di seguito viene mostrato come configurare gli attributi utente personalizzati e l'attributo NameID utilizzando Okta come provider di identità SAML di terze parti.

Utilizzo di un dominio personalizzato con il provider di identità SAML

Dopo aver configurato e attivato il provider di identità SAML, puoi configurare un dominio personalizzato (ad esempio developers.example.com), come descritto in Personalizzare il dominio.

È importante mantenere sincronizzate le impostazioni di configurazione tra il dominio personalizzato e il provider di identità SAML. Se le impostazioni di configurazione non sono sincronizzate, potresti riscontrare problemi durante l'autorizzazione. Ad esempio, la richiesta di autorizzazione inviata al provider di identità SAML potrebbe avere un AssertionConsumerServiceURL che non è definito utilizzando il dominio personalizzato.

Per mantenere sincronizzate le impostazioni di configurazione tra il dominio personalizzato e il provider di identità SAML:

Se configuri o aggiorni il dominio personalizzato dopo aver attivato e configurato il provider di identità SAML, salva la configurazione del dominio personalizzato e assicurati che sia attivato. Attendi circa 30 minuti affinché la cache venga invalidata, quindi riconfigura il provider di identità SAML utilizzando le informazioni aggiornate nel file di metadati del fornitore di servizi, come descritto in Configurare le impostazioni SAML. Dovresti visualizzare il tuo dominio personalizzato nei metadati SP.

Se configuri un dominio personalizzato prima di configurare e attivare il provider di identità SAML, devi reimpostare il dominio personalizzato (descritto di seguito) per assicurarti che il provider di identità SAML sia configurato correttamente.

Se devi reimpostare (disattivare e riattivare) il provider di identità SAML, come descritto in Attivare il provider di identità SAML, devi anche reimpostare il dominio personalizzato (descritto di seguito).

Reimpostazione del dominio personalizzato

Per reimpostare (disattivare e attivare) il dominio personalizzato:

Apri la pagina Portali.

UI di Cloud Console

Nella console Apigee in Cloud, vai alla pagina Distribuzione > Portali.

Vai a PortaliUI classica

Seleziona Pubblica > Portali nella barra di navigazione laterale per visualizzare l'elenco dei portali.

Fai clic sul portale.

Fai clic su Impostazioni.

Fai clic sulla scheda Domains (Domini).

Fai clic su Disattiva per disattivare il dominio personalizzato.

Fai clic su Attiva per attivare il dominio personalizzato.

Per ulteriori informazioni, vedi Personalizzare il dominio.

Caricamento di un nuovo certificato

Per caricare un nuovo certificato:

Scarica il certificato dal tuo provider di identità SAML.

Apri l'editor.

UI di Cloud Console

Fai clic su Modifica.

UI classica

Fai clic su

nella sezione Certificato.

nella sezione Certificato.Fai clic su Sfoglia e vai al certificato nella directory locale.

Fai clic su Apri per caricare il nuovo certificato. I campi delle informazioni sul certificato vengono aggiornati in base al certificato selezionato.

Verifica che il certificato sia valido e non sia scaduto.

Fai clic su Salva.

Convertire un certificato x509 in formato PEM

Se scarichi un certificato x509, devi convertirlo in formato PEM.

Per convertire un certificato x509 in formato PEM:

- Copia i contenuti di

ds:X509Certificate elementdal file dei metadati del provider di identità SAML e incollali nel tuo editor di testo preferito. - Aggiungi la seguente riga all'inizio del file:

-----BEGIN CERTIFICATE----- - Aggiungi la seguente riga in fondo al file:

-----END CERTIFICATE----- - Salva il file utilizzando un'estensione

.pem.

Di seguito è riportato un esempio dei contenuti del file PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----