Halaman ini berlaku untuk Apigee dan Apigee Hybrid.

Lihat dokumentasi

Apigee Edge.

![]()

Deteksi penyalahgunaan Advanced API Security memungkinkan Anda melihat insiden keamanan yang melibatkan API Anda. Insiden keamanan adalah sekelompok peristiwa dengan pola serupa yang dapat mewakili ancaman keamanan. Advanced API Security menggunakan model machine learning untuk mendeteksi pola yang merupakan tanda aktivitas berbahaya, termasuk scraping dan anomali API, serta mengelompokkan peristiwa berdasarkan pola yang serupa.

Saat mendeteksi insiden keamanan, Advanced API Security akan melaporkan hal berikut:

- Tingkat risiko dan durasi insiden

- Proxy yang terpengaruh oleh insiden

- Alamat IP peristiwa insiden

- Aturan deteksi yang dipicu oleh insiden

- Negara asal insiden

dan informasi terkait lainnya tentang insiden tersebut.

Anda dapat mengakses deteksi penyalahgunaan melalui UI Apigee, seperti yang dijelaskan di bawah, atau melalui Incidents API atau Security stats API

Lihat Peran dan izin yang diperlukan untuk deteksi penyalahgunaan untuk mengetahui peran dan izin yang diperlukan untuk menggunakan deteksi penyalahgunaan.

Untuk menggunakan fitur ini, Anda harus mengaktifkan add-on. Jika Anda adalah pelanggan Langganan, Anda dapat mengaktifkan add-on untuk organisasi Anda. Lihat Mengelola Keamanan API Lanjutan untuk organisasi Berlangganan untuk mengetahui detail selengkapnya. Jika Anda adalah pelanggan Pay-as-you-go, Anda dapat mengaktifkan add-on di lingkungan yang memenuhi syarat. Untuk mengetahui informasi selengkapnya, lihat Mengelola add-on Keamanan API Lanjutan.

Mengaktifkan model machine learning untuk Deteksi Penyalahgunaan

Apigee meminta bantuan Anda dalam meningkatkan kualitas model machine learning untuk deteksi penyalahgunaan di organisasi Anda, dengan mengizinkan kami melatih model menggunakan data Anda. Melatih model dengan data Anda akan membantu meningkatkan akurasinya dalam mendeteksi insiden keamanan. Pelatihan ini hanya akan berlaku untuk organisasi Anda. Data Anda tidak akan dibagikan kepada pelanggan Google Cloud lainnya untuk tujuan pelatihan.

Saat pertama kali membuka halaman Deteksi penyalahgunaan di UI Apigee, Anda akan melihat permintaan untuk mengaktifkan model machine learning Advanced API Security agar dapat menggunakan data traffic API Anda untuk pelatihan model. Anda harus secara eksplisit memilih untuk menggunakan model ini untuk deteksi penyalahgunaan. Perhatikan bahwa jika Anda tidak memilih untuk ikut serta dalam pelatihan model, Anda tidak akan melihat deteksi apa pun dari aturan Deteksi Anomali Lanjutan. Aturan ini tidak berfungsi tanpa mengaktifkan pelatihan model.

Lihat Peran dan izin yang diperlukan untuk deteksi penyalahgunaan untuk mengetahui informasi tentang peran yang diperlukan untuk mengelola apakah machine learning diaktifkan.

Menggunakan model machine learning untuk Deteksi Penyalahgunaan dan Deteksi Anomali Lanjutan

Untuk melihat anomali yang terdeteksi di Deteksi Penyalahgunaan, Anda harus memilih untuk mengizinkan model machine learning Deteksi Anomali Lanjutan dilatih menggunakan data traffic API Anda.

Model hanya menggunakan data Anda untuk pelatihan. Data Anda tidak pernah dibagikan kepada pelanggan lain. Google Cloud

Untuk memilih ikut serta menggunakan data traffic API Anda untuk pelatihan model deteksi anomali, pilih opsi tersebut saat menambahkan deteksi anomali ke konfigurasi Deteksi Penyalahgunaan Anda.

Membuka halaman Deteksi penyalahgunaan

Untuk membuka halaman Deteksi penyalahgunaan:

Apigee di Konsol Cloud

Di konsol Google Cloud , buka halaman Advanced API Security > Deteksi penyalahgunaan.

Apigee Klasik

Di UI Apigee klasik, pilih Analyze > API Security > Abuse detection.

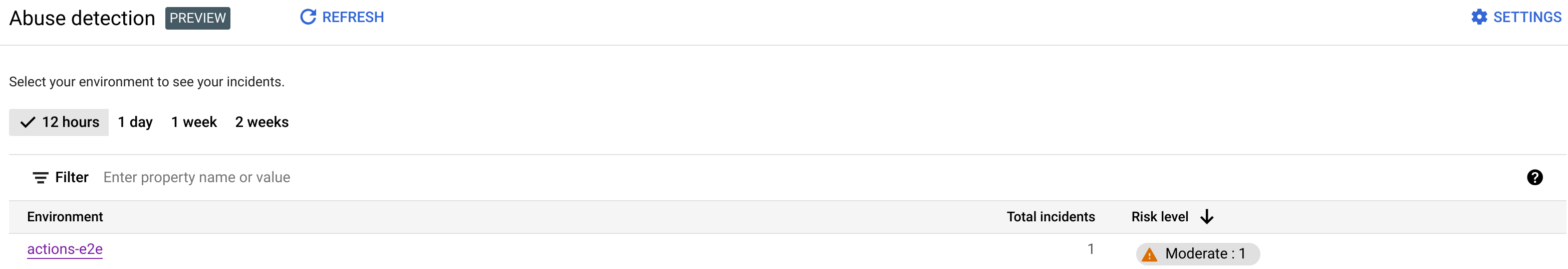

Tindakan ini akan menampilkan halaman Deteksi penyalahgunaan utama:

Mengubah izin untuk mengizinkan Apigee meningkatkan kualitas model machine learning Anda

Anda dapat mengubah izin Anda untuk mengizinkan Apigee meningkatkan kualitas model machine learning Anda kapan saja, dengan mengklik Setelan di kanan atas halaman Deteksi penyalahgunaan dan memilih opsi untuk mengaktifkan atau menonaktifkan fitur ini.

Halaman utama Deteksi penyalahgunaan

Di bagian atas halaman, Anda dapat memilih salah satu jangka waktu terbaru berikut untuk melihat insiden: 1 hari, 1 minggu, atau 2 minggu terakhir.

Tabel di halaman ini menampilkan lingkungan di organisasi Anda yang terpengaruh oleh insiden keamanan selama interval waktu yang dipilih.

Setiap baris tabel juga menampilkan hal berikut:

- Lingkungan: Lingkungan tempat terjadinya penyalahgunaan.

- Total insiden: Jumlah total insiden di lingkungan selama interval waktu yang dipilih. Lihat Batasan pada insiden dan data yang ditampilkan untuk mengetahui informasi selengkapnya tentang insiden dan data yang ditampilkan di UI.

Tingkat risiko: Menampilkan jumlah insiden dalam tiga tingkat risiko: berat, sedang, dan rendah. Tingkat risiko didasarkan pada berbagai karakteristik insiden, seperti jumlah aturan yang terdeteksi, jenisnya, dan ukuran relatif insiden dibandingkan dengan traffic yang sah. Tingkat risiko dimaksudkan untuk membantu Anda memprioritaskan insiden yang harus diselidiki, sehingga Anda dapat berfokus pada insiden yang paling kritis.

Tingkat risiko dapat berupa salah satu dari berikut:

- Parah: Insiden parah menimbulkan risiko tinggi. Sebaiknya Anda memprioritaskan penyelidikan masalah tersebut.

- Sedang: Insiden sedang menimbulkan risiko, tetapi lebih rendah daripada insiden dengan risiko berat, dan sebaiknya Anda memprioritaskannya daripada insiden berisiko rendah.

- Rendah: Insiden berisiko rendah dapat diselidiki terakhir, setelah Anda menyelidiki insiden berisiko lebih tinggi.

Angka di samping setiap tingkat risiko menunjukkan jumlah insiden pada tingkat risiko tersebut.

Detail lingkungan

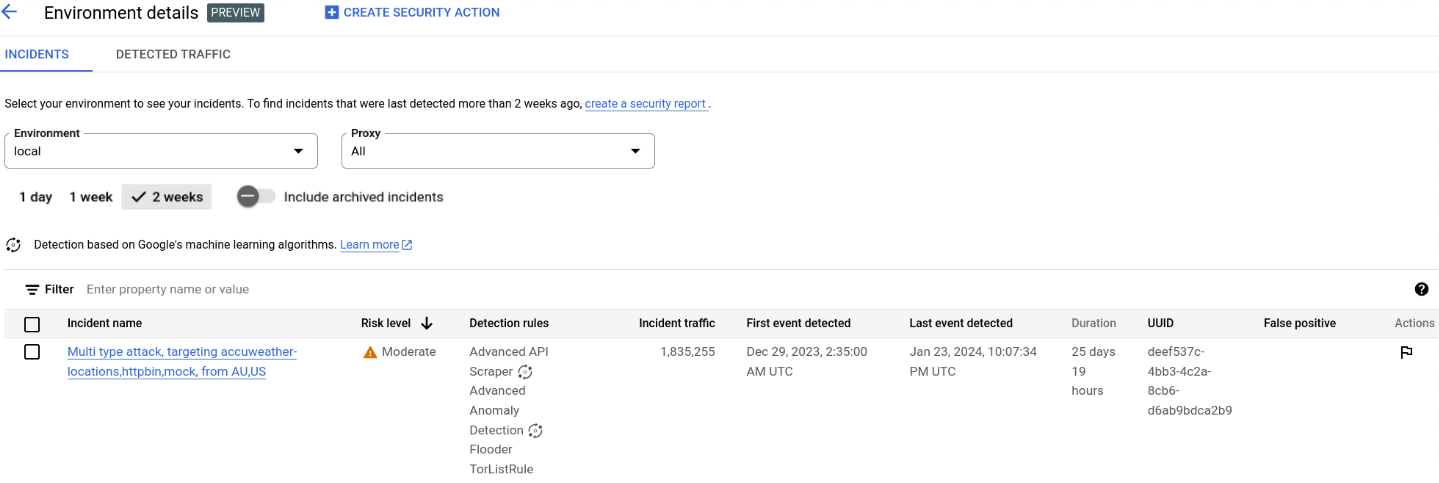

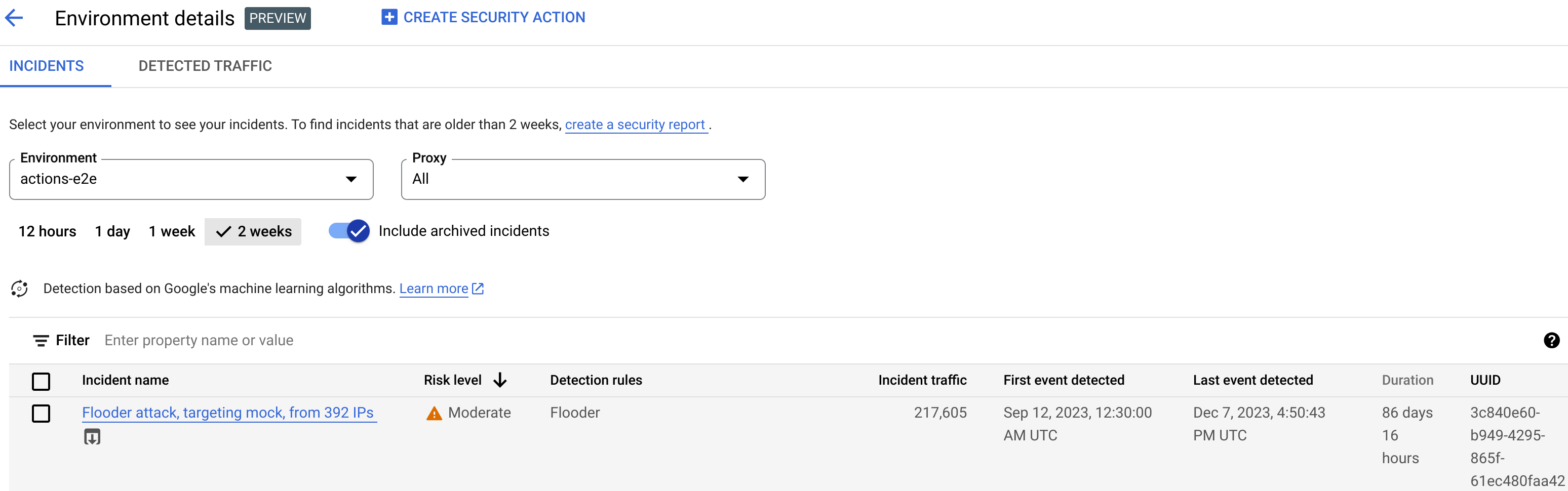

Untuk melihat insiden di lingkungan untuk rentang waktu yang dipilih, pilih lingkungan dalam tabel yang ditampilkan di atas. Tindakan ini akan membuka tampilan Detail lingkungan:

Jika Anda melihat insiden atau traffic yang terdeteksi, dan ingin membuat tindakan keamanan untuk memblokir atau menandai permintaan yang terkait dengan insiden atau traffic yang terdeteksi, klik Buat Tindakan Keamanan di bagian atas halaman. Tindakan ini akan membuka halaman Tindakan keamanan.

Tampilan Detail lingkungan memiliki dua tab:

- Insiden: Menampilkan daftar insiden di lingkungan dan informasi tentang insiden tersebut.

- Traffic yang terdeteksi: Menampilkan detail traffic penyalahgunaan yang terdeteksi terkait dengan insiden.

Insiden

Tab Insiden pada tampilan Detail lingkungan, yang ditampilkan di atas, menampilkan opsi berikut:

- Lingkungan: Ubah lingkungan tempat melihat insiden.

- Proxy: Anda dapat menggunakan Pilih semua untuk menampilkan insiden untuk semua proxy, atau memilih satu atau beberapa proxy individual untuk menampilkan insiden hanya untuk proxy yang dipilih.

- Sertakan insiden yang diarsipkan: Jika opsi ini dipilih, daftar insiden akan menampilkan insiden yang diarsipkan. Insiden yang diarsipkan

ditampilkan dengan ikon di sampingnya:

Untuk menyembunyikan insiden yang diarsipkan dari daftar, hapus pilihan Sertakan insiden yang diarsipkan. Anda mungkin ingin menyembunyikan insiden yang diarsipkan jika ada banyak insiden yang ditampilkan dan Anda tidak ingin melihat semuanya, atau jika Anda ingin menyembunyikan insiden yang telah diselidiki.

Tampilan Insiden juga menampilkan hal berikut:

- Nama insiden: Nama yang dibuat untuk merangkum insiden.

Anda mungkin melihat "Lain-lain" untuk beberapa nama insiden berisiko rendah. Hal ini mencakup traffic yang tidak sesuai dengan pengelompokan yang merepresentasikan pola ancaman berisiko tinggi yang terdefinisi dengan baik. (Fungsi ini belum tersedia jika Anda mengaktifkan VPC-SC.) - Tingkat risiko: Tingkat risiko insiden. Secara umum, fokuslah pada insiden berisiko Tinggi terlebih dahulu, yang juga memiliki keyakinan lebih tinggi daripada insiden berisiko Rendah.

Aturan deteksi teratas: Daftar aturan deteksi teratas yang dipicu oleh insiden.

- Traffic insiden: Jumlah total peristiwa: panggilan API yang diberi tag oleh salah satu aturan deteksi yang terkait dengan insiden.

- Peristiwa pertama terdeteksi: Tanggal dan waktu peristiwa pertama dalam insiden terdeteksi.

- Peristiwa terakhir terdeteksi: Tanggal dan waktu peristiwa terakhir dalam insiden terdeteksi.

- Durasi: Durasi insiden, dari peristiwa pertamanya hingga peristiwa terakhirnya.

- UUID: ID unik universal insiden.

Detail insiden

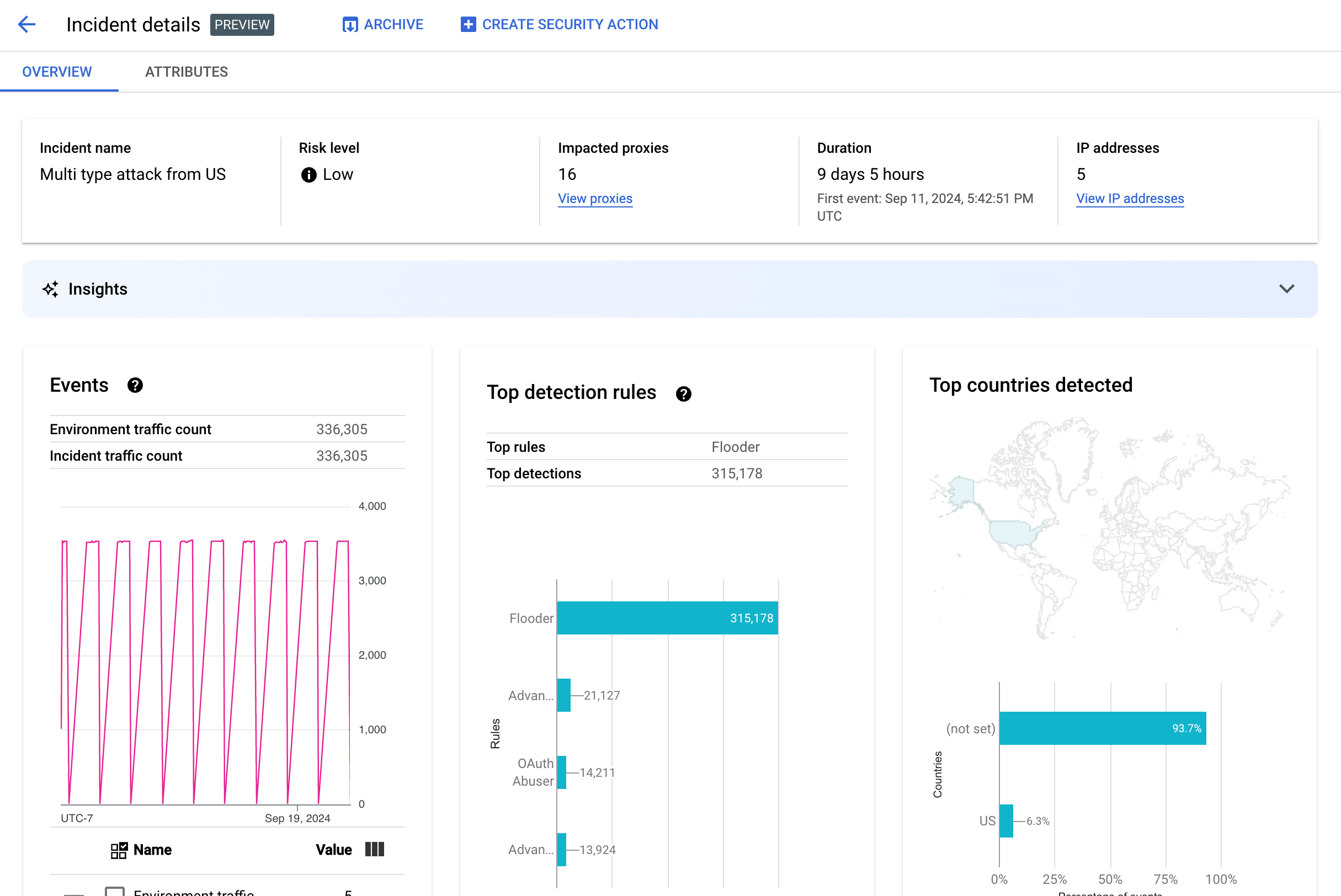

Untuk melihat detail insiden, klik namanya dalam tabel. Bagian ini menampilkan panel Ringkasan dari tampilan Detail insiden:

Anda dapat mengklik Buat Tindakan Keamanan di bagian atas halaman untuk membuat tindakan keamanan sebagai respons terhadap insiden.

Tampilan Detail insiden memiliki dua tab, Ringkasan dan Atribut. Lihat Ringkasan untuk mengetahui informasi tentang tab ringkasan dan lihat Atribut untuk mengetahui informasi tentang atribut.

Ringkasan

Panel Ringkasan menampilkan informasi dasar tentang insiden, termasuk hal berikut:

- Nama insiden: Nama insiden.

- Tingkat risiko: Tingkat risiko insiden.

- Proxy yang terpengaruh: Jumlah proxy yang terpengaruh oleh insiden. Klik Lihat proxy untuk melihat proxy yang terpengaruh.

- Durasi: Durasi insiden, dari peristiwa pertamanya hingga peristiwa terakhirnya. Halaman ini juga menampilkan tanggal dan waktu saat peristiwa pertama kali terdeteksi.

- Alamat IP (jumlah): Jumlah alamat IP unik yang terdeteksi untuk insiden ini. Klik Lihat alamat IP untuk melihat informasi selengkapnya tentang alamat IP.

- Insight: Detail insiden deteksi penyalahgunaan dapat mencakup insight AI generatif yang dibuat menggunakan

model bahasa besar (LLM) AI generatif Google Cloud.

LLM meringkas traffic yang terdeteksi per insiden untuk membantu Anda lebih memahami

insiden keamanan, memberikan konteks dan informasi tambahan tentang

insiden, menautkan ke dokumentasi pendukung, dan merekomendasikan langkah selanjutnya. Berikan masukan Anda

dengan mengklik ikon suka atau tidak suka dan memberikan penjelasan opsional.

Ringkasan dan rekomendasi insight didasarkan pada data 14 hari terakhir, meskipun insiden dimulai lebih dari 14 hari yang lalu.

Insight AI generatif ini disertakan secara otomatis dalam deteksi penyalahgunaan jika project dan akun pengguna Anda disiapkan untuk menggunakan Cloud AI Companion API. Lihat Mengaktifkan Cloud AI Companion API di project Google Cloud dan Memberikan peran IAM di project Google Cloud. Akun pengguna juga memerlukan izin tambahan untuk melihat insight. Lihat Peran dan izin yang diperlukan untuk deteksi penyalahgunaan.

Untuk menonaktifkan insight AI generatif, nonaktifkan Cloud AI Companion API untuk project ini dengan mengikuti petunjuk di Menonaktifkan layanan. - Peristiwa: Menampilkan grafik deret waktu peristiwa dalam insiden. Untuk setiap titik waktu

dalam grafik, nilai y yang sesuai adalah jumlah total peristiwa dalam jangka waktu singkat

di sekitar waktu tersebut. Jika Anda mengarahkan kursor ke

satu titik dalam grafik, jumlah peristiwa dalam jangka waktu terbaru akan

ditampilkan di bawah Nilai. Anda dapat melihat nilai saat jangka waktu berubah dengan

memindahkan kursor ke kiri atau kanan dan mengamati tempat nilai berubah.

Panel Peristiwa juga menampilkan total jumlah traffic lingkungan dan insiden.

- Aturan teratas yang terdeteksi: Menampilkan hingga lima grup aturan teratas yang terdeteksi,

termasuk informasi berikut:

- Aturan dominan: Aturan deteksi paling signifikan yang dipicu oleh insiden.

- Peristiwa API aturan dominan: Jumlah peristiwa API yang diberi tag oleh aturan dominan.

- Total aturan yang terdeteksi: Jumlah aturan deteksi yang dipicu oleh insiden.

Untuk melihat semua aturan, klik Lihat Semua Aturan di bagian bawah kartu.

- Negara teratas yang terdeteksi: Peta yang menunjukkan negara yang menjadi sumber peristiwa dalam insiden. Di bawah peta terdapat diagram yang menampilkan hingga lima negara tersebut dan persentase total traffic yang berasal dari negara-negara ini.

Catatan: Jika negara asal acara tidak dapat ditentukan, peta akan menampilkan tidak ditetapkan.

Untuk melihat semua negara, klik Lihat Semua Negara di bagian bawah kartu.

- Alamat IP: Lihat detail insiden menurut alamat IP sumber untuk peristiwa dalam

insiden. Pilih Tampilkan semua alamat IP untuk melihat semua alamat IP dalam daftar.

Catatan: Panel Alamat IP menampilkan alamat IP unik, meskipun lebih dari satu insiden sesuai dengan alamat IP yang sama. Alamat IP menampilkan kolom berikut:

- Alamat IP: Alamat IP untuk insiden. Klik Lihat jika alamat IP tidak terlihat. Setelah alamat IP ditampilkan, klik alamat IP tersebut untuk melihat Tampilan detail.

- Lokasi: Lokasi alamat IP.

- Traffic yang terdeteksi: Total jumlah permintaan dari alamat IP.

- % panggilan: Persentase permintaan dari alamat IP dari semua panggilan di lingkungan.

- Peristiwa pertama terdeteksi: Pertama kali peristiwa terdeteksi dalam insiden.

- Peristiwa terakhir terdeteksi: Terakhir kali peristiwa terdeteksi dalam insiden.

-

API Keys mencantumkan insiden menurut kunci API. Pilih Display all API keys untuk melihat semua kunci API dalam daftar. Daftar ini mencakup kolom berikut:

- Kunci API: Kunci API untuk insiden. Klik Lihat jika kunci tidak terlihat. Setelah kunci API ditampilkan, klik untuk melihat tampilan Detail.

- Aplikasi: Aplikasi developer atau aplikasi AppGroup yang terkait dengan kunci API.

- Traffic yang terdeteksi: Total jumlah permintaan dari kunci API.

- % panggilan: Persentase permintaan dari kunci API dari semua panggilan di lingkungan.

- Peristiwa pertama terdeteksi: Pertama kali peristiwa dengan permintaan dengan kunci API ini terdeteksi dalam insiden.

- Peristiwa terakhir terdeteksi: Terakhir kali peristiwa dengan permintaan dengan kunci API ini terdeteksi dalam insiden.

Mengurangi banyaknya jumlah positif palsu

Jika Anda melihat sejumlah besar positif palsu dan alamat IP internal ditandai sebagai anomali oleh aturan Deteksi Penyalahgunaan Advanced API Security, ikuti panduan di bagian ini untuk mengatasi masalah tersebut.

Secara default, Apigee menggunakan alamat IP publik pertama yang tercantum di header X-Forwarded-For (XFF) dalam permintaan API. Namun, untuk organisasi dengan traffic API internal yang signifikan, header XFF mungkin menyertakan IP pribadi yang tercantum sebelum IP publik. (Misalnya, saat menggunakan alamat IP load balancer publik). Dalam hal ini, perilaku default Apigee adalah mengabaikan IP pribadi di header XFF, dan menampilkan alamat IP load balancer publik sebagai sumber traffic. Hal ini dapat menyebabkan Apigee mengatribusikan jumlah traffic yang sangat besar secara artifisial ke alamat IP publik tersebut, yang kemudian dapat ditandai sebagai pola traffic yang tidak wajar dalam fitur Deteksi Penyalahgunaan Advanced API Security.

Anda dapat mengurangi masalah ini dengan mengonfigurasi resolusi alamat IP klien untuk lingkungan guna menunjukkan alamat IP mana yang harus digunakan Apigee sebagai IP sumber. Menggunakan panduan resolusi IP klien, Apigee dapat melaporkan alamat IP sumber yang sebenarnya untuk traffic API Anda. Misalnya, Anda dapat memberi tahu Apigee untuk selalu menggunakan alamat IP pertama di header XFF Anda, meskipun itu adalah alamat IP pribadi.

Mengarsipkan insiden

Untuk membantu Anda membedakan insiden yang telah diselidiki dengan insiden yang belum diselidiki, Anda dapat mengarsipkan insiden yang tidak lagi memerlukan perhatian Anda. Mengarsipkan insiden akan menyembunyikannya dari daftar Detail lingkungan > Insiden (asalkan Sertakan insiden yang diarsipkan tidak dipilih). Mengarsipkan tidak menghapus insiden: Anda dapat membatalkan pengarsipan kapan saja jika Anda berubah pikiran.

Untuk mengarsipkan insiden, pilih Arsipkan di bagian atas tampilan

Detail insiden.

Setelah Anda melakukannya, label tombol Arsipkan akan berubah menjadi

Batal Arsipkan.

Membatalkan pengarsipan insiden

Untuk membatalkan pengarsipan insiden yang diarsipkan:

- Di tampilan Environment details > Incidents, klik ikon di samping

insiden yang ingin Anda batalkan pengarsipannya:

- Di bagian atas daftar insiden, klik Batalkan pengarsipan.

Atau, jika Anda berada di tampilan Detail insiden untuk insiden tersebut, klik Batal arsipkan.

Traffic yang terdeteksi

Traffic yang terdeteksi adalah traffic yang memicu aturan deteksi penyalahgunaan. Tampilan Traffic yang Terdeteksi menampilkan informasi tentang insiden, yang merupakan instance spesifik dari traffic yang terdeteksi. Halaman ini menampilkan insiden dengan Peristiwa terakhir terdeteksi dalam 14 hari terakhir. Lihat Batasan pada insiden dan data yang ditampilkan untuk mengetahui informasi selengkapnya tentang rentang waktu data yang ditampilkan di UI.

Untuk membuka tampilan Traffic yang Terdeteksi, pilih Traffic yang Terdeteksi di tampilan Detail lingkungan:

Tampilan Traffic yang Terdeteksi menampilkan data untuk:

- Total traffic: Total jumlah permintaan.

- Traffic yang terdeteksi: Jumlah permintaan dari alamat IP yang terdeteksi melakukan penyalahgunaan.

- % traffic yang terdeteksi: Persentase traffic yang terdeteksi dari total traffic.

- Jumlah alamat IP yang terdeteksi: Jumlah alamat IP berbeda yang sesuai dengan penyalahgunaan yang terdeteksi. Beberapa permintaan dari alamat IP yang sama hanya dihitung satu kali.

Tampilan Traffic yang Terdeteksi juga menampilkan tabel yang mencantumkan detail setiap alamat IP yang sesuai dengan penyalahgunaan yang terdeteksi. Perhatikan bahwa secara default, alamat IP tidak ditampilkan karena alasan privasi. Untuk melihatnya, pilih Tampilkan semua alamat IP di bagian atas tabel.

Setiap baris tabel alamat IP menampilkan:

- Alamat IP: Alamat IP penyalahgunaan yang terdeteksi. Klik Lihat untuk melihat alamat. Setelah alamat IP ditampilkan, klik alamat IP tersebut untuk melihat Tampilan detail.

- Lokasi: Lokasi alamat IP.

- Kunci aplikasi teratas: Kunci aplikasi yang paling sering digunakan dalam permintaan dari alamat IP. Catatan: kunci aplikasi adalah istilah lain untuk kunci API.

- Aturan deteksi: Daftar semua aturan deteksi yang dipicu oleh penyalahgunaan.

- URL Teratas: URL yang menerima permintaan terbanyak dari alamat IP.

- Traffic yang terdeteksi: Jumlah permintaan dari alamat IP.

- % traffic yang terdeteksi: Persentase permintaan dari alamat IP dari semua permintaan di lingkungan.

- Peristiwa pertama terdeteksi: Pertama kalinya peristiwa terdeteksi dalam permintaan dari alamat IP selama rentang waktu yang dipilih di bagian atas halaman Skor Keamanan.

- Peristiwa terakhir terdeteksi: Terakhir kali peristiwa terdeteksi dalam permintaan dari alamat IP selama rentang waktu yang dipilih di bagian atas halaman Skor Keamanan.

Tampilan detail

Tampilan Detail memberikan informasi tentang insiden atau lalu lintas yang terdeteksi. Bagian ini menampilkan aturan yang terdeteksi, tanggal deteksi pertama dan terakhir, serta atribut untuk traffic yang terdeteksi dari alamat IP kunci API. (Lihat Referensi dimensi Analytics dan Dimensi API statistik keamanan untuk mengetahui informasi selengkapnya tentang kolom detail.)

Untuk alamat IP, tab Detail juga menyertakan informasi tentang log akses Ingress terkait. Lihat Log akses ingress di Deteksi Penyalahgunaan untuk mendapatkan informasi.

Jika aturan yang terdeteksi untuk insiden atau traffic melibatkan aturan deteksi anomali, bagian Alasan Deteksi Anomali Lanjutan akan menampilkan informasi tentang traffic anomali yang terdeteksi.

Tab data mentah

Setelah mengklik alamat IP atau kunci API, Anda dapat memilih tab data Mentah untuk melihat data mentah untuk traffic yang terdeteksi, termasuk stempel waktu, jalur permintaan, dan kode status respons. Data mentah yang ditampilkan dibatasi hingga 1.000 baris dan merupakan sampel, bukan data terbaru.

Tab Detail Penyalahgunaan

Jika insiden atau traffic yang terdeteksi mencakup anomali yang terdeteksi, tab Detail Penyalahgunaan menampilkan informasi tentang peristiwa anomali yang terdeteksi, termasuk grafik deret waktu traffic dari alamat IP dengan peristiwa anomali yang ditunjukkan.

Diagram deret waktu menampilkan aktivitas di dan di dekat indikator anomali. Misalnya, jika rasio error melonjak, sumbu y deret waktu akan menampilkan rasio error sebelum, saat, dan setelah lonjakan. Jika volume traffic meningkat tajam, sumbu y deret waktu akan menampilkan data volume sebelum, saat, dan setelah peristiwa tersebut.

Model mungkin tidak selalu menandai dan menampilkan semua data anomali dalam diagram deret waktu. Model memilih aktivitas yang dianggap memiliki pengaruh terbesar terhadap tingkat error tingkat lingkungan.

Link di bawah diagram terhubung langsung ke Google Cloud pencatatan log yang terkait dengan peristiwa. Lihat Log akses ingress di Deteksi Penyalahgunaan untuk mendapatkan informasi.

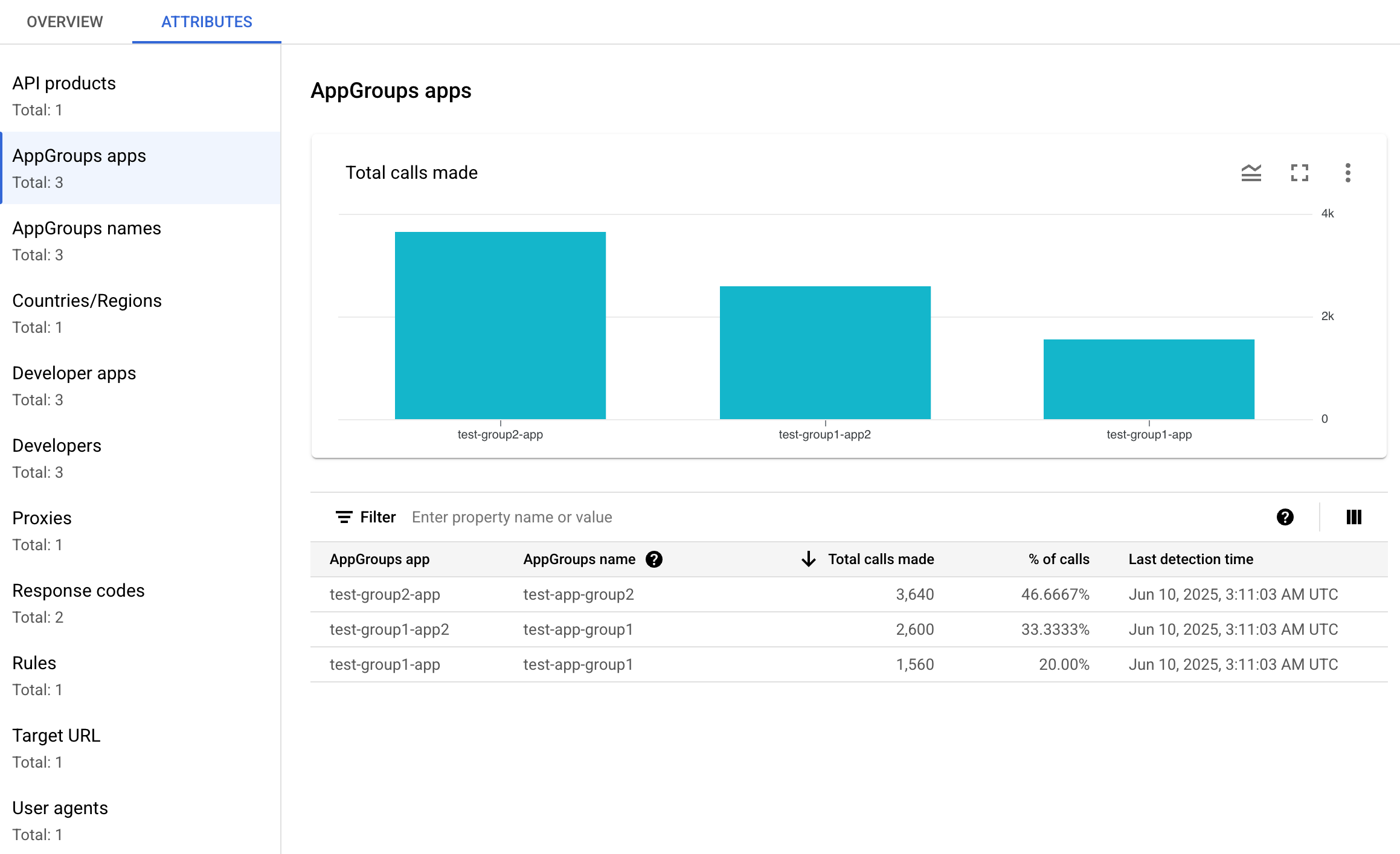

Atribut

Tampilan Atribut memungkinkan Anda melihat perincian detail insiden atau traffic yang terdeteksi. Atribut—juga dikenal sebagai dimensi— adalah pengelompokan data yang memungkinkan Anda melihat insiden dengan berbagai cara. Misalnya, atribut produk API memungkinkan Anda melihat data menurut produk API.

Untuk melihat Atribut insiden, pilih tab Atribut di bagian atas tampilan Detail insiden.

Untuk melihat Atribut untuk alamat API atau kunci API tertentu dalam insiden atau traffic yang terdeteksi, klik alamat IP atau kunci API dalam tabel hasil di halaman ringkasan tersebut.

Panel kiri menampilkan semua atribut dan jumlah nilai unik untuk setiap atribut. Anda dapat memilih atribut untuk melihat detail insidennya.

Gambar di atas menampilkan tampilan Atribut dengan Negara/Wilayah yang dipilih. Panel Negara/Wilayah menampilkan grafik persentase panggilan API yang dilakukan untuk setiap wilayah.

Lihat

Apa artinya

jika atribut memiliki nilai (not set) jika Anda melihat (not set)

untuk nilai apa pun.

Kolom Filter memungkinkan Anda memfilter data yang ditampilkan di panel untuk atribut menurut berbagai properti.

Secara umum, panel untuk atribut menampilkan tabel yang menunjukkan data insiden berdasarkan nilai atribut. Kolom tabel mencakup:

- Total panggilan yang dilakukan: Jumlah total panggilan API.

- % panggilan: Persentase semua panggilan untuk setiap nilai atribut.

- Waktu deteksi terakhir: Waktu terakhir peristiwa yang terkait dengan insiden terdeteksi.

Untuk beberapa atribut, tabel memiliki kolom tambahan.

Lihat dimensi untuk mengetahui informasi tentang setiap atribut, termasuk:

- Produk API: Lihat detail menurut produk API.

- Negara/Wilayah: Lihat detail menurut negara dan wilayah tempat peristiwa dalam insiden berasal.

- Aplikasi AppGroup: Lihat detail menurut aplikasi

AppGroup

terkait. Jika tidak ada AppGroup yang dikaitkan dengan permintaan, kolom Aplikasi AppGroup dan

Nama AppGroup akan menampilkan

(not set). Lihat informasi Aplikasi developer. - AppGroups: Lihat detail menurut

AppGroups terkait

menurut nama. Jika tidak ada AppGroup yang terkait dengan permintaan, kolom Nama AppGroup dan

Aplikasi AppGroup menampilkan

(not set). Lihat informasi Developer. - Developer: Lihat detail menurut

developer—orang yang mengembangkan aplikasi. Developer menyertakan kolom berlabel

Aplikasi, yang mencantumkan aplikasi untuk setiap developer. Jika aplikasi dimiliki oleh

AppGroup,

kolom Developer menampilkan

(not set)dan kolom Aplikasi menampilkan aplikasi AppGroup. Lihat tab Nama AppGroups untuk mengetahui informasi selengkapnya. - Aplikasi developer: Lihat detail menurut

aplikasi.

Kolom Email Developer mencantumkan email untuk setiap developer aplikasi. Jika aplikasi dimiliki oleh

AppGroup,

kolom Developer menampilkan

(not set)dan kolom Aplikasi menampilkan aplikasi AppGroup. Lihat tab Aplikasi AppGroups untuk mengetahui informasi selengkapnya. - Proxy: Lihat detail menurut proxy.

- Kode respons: Lihat detail menurut kode respons.

- Aturan: Melihat detail menurut aturan deteksi.

- Agen pengguna: Lihat detail menurut agen pengguna—agen software yang melakukan panggilan API.

Apa artinya jika atribut memiliki nilai (not set)?

Terkadang, atribut memiliki nilai (not set). Ada beberapa alasan mengapa hal ini dapat terjadi. Pertama, Apigee mungkin tidak memiliki cukup informasi untuk menentukan nilai

atribut—misalnya, negara asal panggilan API. Atau, atribut mungkin tidak

berlaku dalam kasus tertentu. Lihat

Apa arti nilai entitas analytics "(not set)"? untuk mengetahui informasi selengkapnya.

Log akses ingress dalam deteksi penyalahgunaan

Jika Anda telah mengaktifkan Cloud Logging untuk log akses ingress Apigee, halaman detail untuk alamat IP atau kunci API menyediakan link langsung ke Cloud Logging dengan filter yang ditetapkan untuk alamat IP yang saat ini dipilih.

Lihat Melihat log menggunakan Logs Explorer untuk mengetahui informasi penggunaan. Filter yang disarankan:

- Untuk melihat semua jenis anomali, lihat semua panggilan.

- Untuk menemukan error saja, batasi hasil ke tingkat keparahan Error.

Lihat Mencatat log akses Apigee untuk mengetahui informasi dan implikasi harga penting saat menggunakan log akses ingress Cloud Logging untuk instance Apigee.

Mengecualikan traffic dari deteksi penyalahgunaan

Dalam beberapa kasus, Anda mungkin ingin mengecualikan traffic dari deteksi penyalahgunaan. Misalnya, jika Anda memiliki sekumpulan alamat IP yang Anda ketahui digunakan untuk pengujian atau penyelidikan otomatis, Anda mungkin tidak ingin menandai traffic berlebihan dari sumber tersebut sebagai penyalahgunaan.

Mengecualikan traffic dari deteksi penyalahgunaan dengan menambahkan atribut ke daftar pengecualian, yang menentukan traffic yang akan dikecualikan dan alasannya. Saat ini, Apigee mendukung rentang CIDR dan alamat IP sebagai atribut yang dapat Anda gunakan untuk mengecualikan traffic.

Daftar pengecualian

Daftar pengecualian mengumpulkan atribut yang akan dikecualikan dari deteksi. Anda dapat membuat beberapa daftar pengecualian untuk setiap lingkungan, dan setiap daftar dapat mencakup beberapa rentang CIDR dan alamat IP.

Saat mengelola daftar pengecualian, Anda dapat menambahkan atau mengubah atribut secara langsung. Misalnya, Anda tidak perlu menunggu alamat IP muncul dalam insiden deteksi penyalahgunaan untuk mengecualikannya dari deteksi.

Diperlukan waktu hingga tiga hari agar traffic yang ditambahkan ke daftar pengecualian dikecualikan dari insiden baru. Setelah traffic dikecualikan, traffic tersebut tidak akan muncul dalam deteksi atau insiden baru, tetapi akan terus muncul dalam laporan sebelumnya, yang ditandai di kolom Pengecualian untuk insiden dan traffic yang terdeteksi di UI.

Kolom daftar pengecualian

Daftar pengecualian mencakup kolom ini. Semua kolom wajib diisi kecuali jika ditandai opsional.

| Kolom | Deskripsi |

|---|---|

| Nama tampilan | Nama tampilan untuk daftar. Nama ini ditampilkan di tab Pengecualian. |

| Alamat IP dan rentang CIDR | Alamat IP atau rentang CIDR yang akan dikecualikan dari deteksi. Anda harus menyertakan setidaknya satu

rentang CIDR atau alamat IP, dan dapat mengecualikan maksimum 30 total rentang CIDR dan alamat IP

per daftar. Sebaiknya gunakan rentang CIDR daripada alamat IP jika memungkinkan. |

| Alasan | Alasan untuk mengecualikan traffic. Pilih dari alasan yang diberikan. |

| Detail (Opsional) | Komentar tentang daftar, yang memberikan informasi lebih lanjut tentang alasan traffic dikecualikan. |

Mengelola daftar pengecualian

Untuk mengelola daftar pengecualian secara langsung:

- Pilih lingkungan untuk deteksi penyalahgunaan.

- Pilih tab Pengecualian.

- Untuk membuat daftar pengecualian baru, klik Buat. Untuk mengedit daftar pengecualian yang ada, pilih Edit di menu tindakan lainnya pada baris untuk daftar tersebut.

- Lengkapi kolom seperti yang dijelaskan dalam Kolom daftar pengecualian.

Mengecualikan traffic menggunakan halaman detail insiden deteksi penyalahgunaan

Untuk mengecualikan satu atau beberapa alamat IP:

- Melihat detail insiden.

- Dalam daftar Alamat IP, klik Tampilkan semua alamat IP untuk melihat alamat IP dalam daftar.

- Untuk setiap alamat IP yang akan dikecualikan dari deteksi, centang kotak di samping alamat IP.

- Klik Kecualikan dari deteksi di bagian atas daftar.

- Pilih daftar pengecualian yang ada atau buat daftar pengecualian baru.

- Lengkapi kolom seperti yang dijelaskan dalam Kolom daftar pengecualian.

- Klik Simpan untuk menyimpan perubahan.

Mengecualikan traffic menggunakan halaman traffic yang terdeteksi

Untuk mengecualikan satu atau beberapa alamat IP:

- Pilih lingkungan untuk deteksi penyalahgunaan.

- Pilih tab Traffic yang Terdeteksi.

- Dalam daftar Alamat IP untuk traffic yang terdeteksi, klik Tampilkan semua alamat IP untuk melihat alamat IP dalam daftar.

- Untuk setiap alamat IP yang akan dikecualikan dari deteksi, centang kotak di samping alamat IP.

- Klik Kecualikan dari deteksi di bagian atas daftar.

- Pilih daftar pengecualian yang ada atau buat daftar pengecualian baru.

- Lengkapi kolom seperti yang dijelaskan dalam Kolom daftar pengecualian.

- Klik Simpan untuk menyimpan perubahan.

Batasan pada deteksi penyalahgunaan

Deteksi penyalahgunaan memiliki batasan berikut.

- Insiden yang Peristiwa terakhir terdeteksi-nya terjadi lebih dari 14 hari yang lalu tidak ditampilkan di UI deteksi Penyalahgunaan. Lihat Batasan pada insiden dan data yang ditampilkan untuk mengetahui informasi selengkapnya tentang insiden dan data yang ditampilkan di UI.

- Saat Anda pertama kali mengaktifkan Advanced API untuk organisasi, atau mengaktifkannya kembali, akan ada penundaan saat peristiwa dikelompokkan ke dalam insiden. Setelah itu, akan ada penundaan berkala.

- Halaman atribut Detail insiden mungkin memerlukan waktu singkat untuk dimuat bagi organisasi dengan volume traffic yang besar.

- Daftar pengecualian mendukung maksimum 15 daftar per lingkungan dengan maksimum 30 total rentang CIDR dan alamat IP per daftar.

- Daftar pengecualian saat ini tidak tersedia untuk pelanggan VPC-SC.

- Saat ini, AppGroup tidak didukung di Apigee hybrid.