Per proteggere le risorse web in modo semplice da gestire, scalabile e granulare, Google Cloud offre l'accesso sensibile al contesto tramite Identity-Aware Proxy (IAP). IAP è progettato per applicare il modello di sicurezza BeyondCorp, che stabilisce un perimetro Zero Trust sulla rete internet pubblica per il lavoro remoto sicuro senza la necessità di una VPN tradizionale.

Puoi consentire l'accesso sicuro ai tuoi siti web o alle tue app web per gli utenti che si trovano in qualsiasi luogo o su qualsiasi dispositivo utilizzando l'IAP per controllare le limitazioni granulari. Il controllo dell'accesso può essere configurato in base all'identità dell'utente e al contesto della sua richiesta senza apportare ulteriori modifiche al sito. Puoi anche definire e applicare in modo centralizzato i criteri di accesso su più app e siti, inclusi i criteri IAM con associazione condizionale. IAP funziona con altre Google Cloud offerte, tra cui l'ambiente standard App Engine, Compute Engine e Google Kubernetes Engine.

Configurare i livelli di accesso

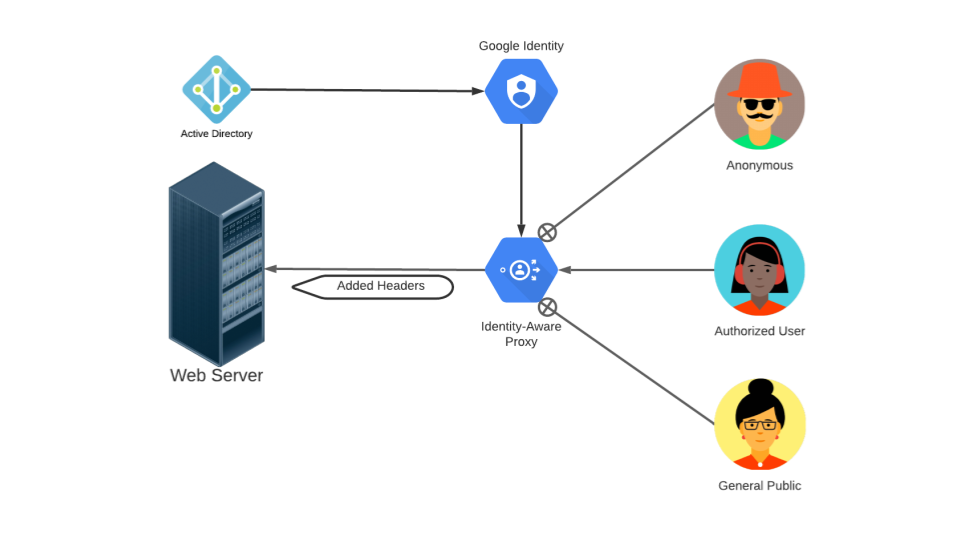

Quando accedono alle risorse web conosciute da IAP, gli utenti devono accedere con le credenziali del servizio di identità Google (ad esempio, l'indirizzo email Gmail o Google Workspace) o con un account LDAP registrato con un servizio directory LDAP sincronizzato con il servizio di identità Google. Se l'utente è autorizzato, IAP inoltra la sua richiesta al server web insieme ai dati dell'intestazione che includono l'identità dell'utente.

Figura 1. Controllo dell'accesso degli utenti alle risorse web dietro IAP.

Nella console Cloud, puoi configurare l'IAP in modo da bloccare semplicemente l'accesso degli utenti non autorizzati a una determinata risorsa.

Per farlo per una risorsa su App Engine:

- Apri la pagina Identity-Aware Proxy nel tuo progetto attivo.

- Seleziona la risorsa che vuoi modificare.

Fai clic su Aggiungi entità e aggiungi gli indirizzi email dei gruppi o delle persone a cui vuoi concedere il ruolo Utente applicazione web con protezione IAP per il progetto.

La tabella seguente elenca alcuni scenari di accesso comuni e il principale a cui concedere l'accesso per ogni scenario.

Livello di accesso Esempio di risorsa web Esempio principale Accesso pubblico aperto Sito web pubblico dell'azienda. allUsersAccesso autenticato dall'utente Sito per inviare i ticket di assistenza. allAuthenticatedUsersAccesso limitato ai dipendenti App in esecuzione sulla intranet dell'azienda. bigcorpltd.com,contractors@bigcorpltd.comAccesso altamente sensibile, limitato a dispositivi e dipendenti App con accesso alle informazioni private dei clienti. customer.support@bigcorpltd.comNota: questo livello di accesso richiede l'aggiunta di informazioni sulle limitazioni tramite Gestore contesto accesso, ad esempio gli attributi dei criteri relativi ai dispositivi o le subnet IP consentite. Gli utenti devono inoltre avere profili di lavoro sul proprio dispositivo mobile o un'estensione di Chrome configurata sul browser.

- Fai clic su Aggiungi per salvare le modifiche.

Passaggi successivi

- Per iniziare, acquisisci familiarità con i concetti di IAP e segui le guide rapide.

- Scopri di più guardando questi video introduttivi:

- Consulta questi tutorial per l'utilizzo di IAP con l'ambiente standard di App Engine, Compute Engine, Google Kubernetes Engine e le app on-premise.