瞭解混合式執行階段平面使用的連接埠,對於企業導入而言相當重要。本節說明用於在執行階段平面內進行安全通訊的通訊埠,以及用於與外部服務通訊的外部通訊埠。

內部連線

執行階段層與管理層之間的通訊會透過 TLS 1 路徑和 OAuth 2.0 加以保護。個別服務會使用不同的通訊協定,這取決於與哪項服務通訊。

用於元件內部通訊的憑證是由 Apigee 的憑證管理工具產生。您不需要提供或管理憑證。

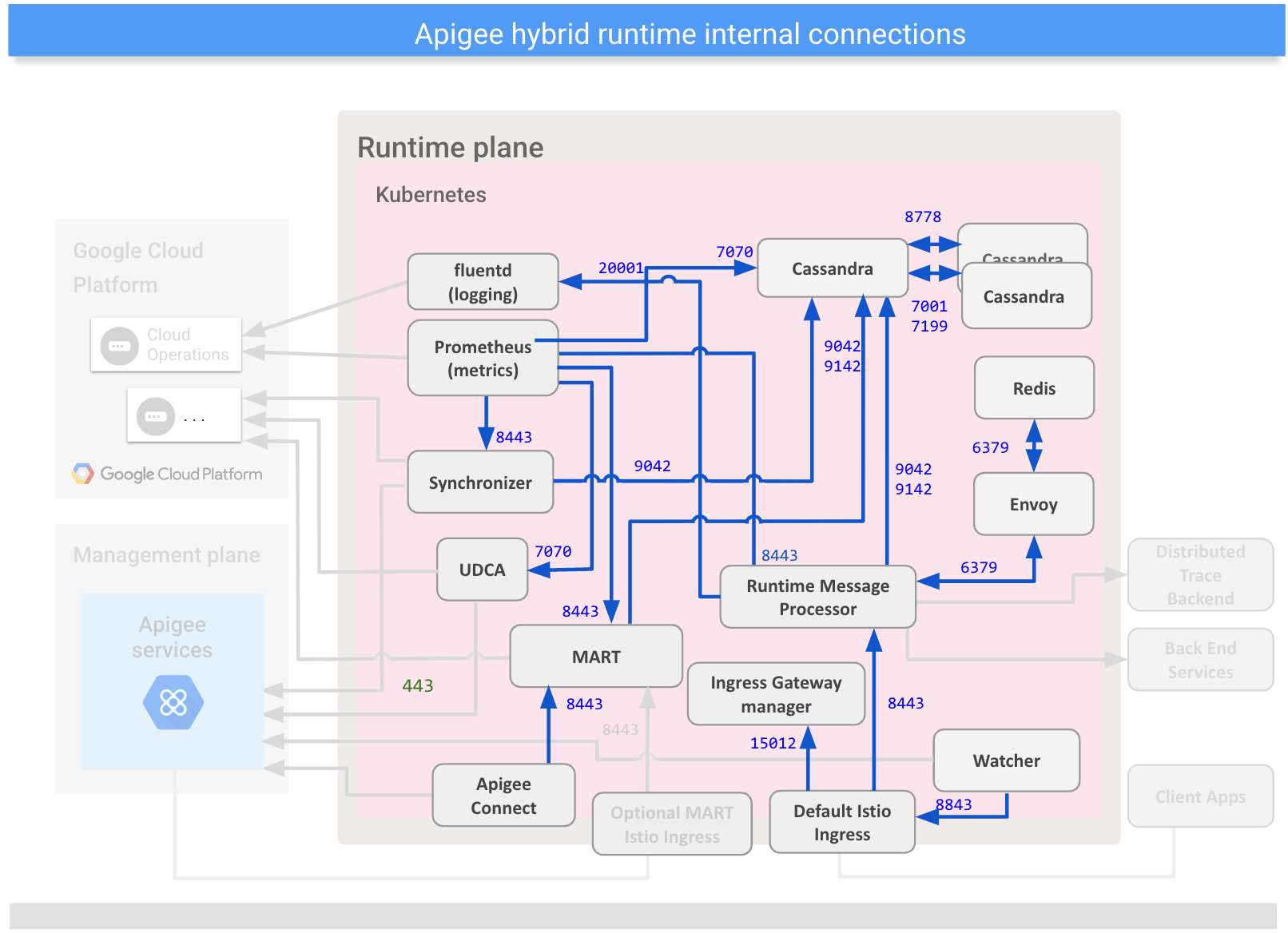

下圖顯示混合式執行階段平面中的連接埠和通訊管道:

下表說明混合式執行階段平面中的連接埠和通訊管道:

| 內部連線 | |||||

|---|---|---|---|---|---|

| 來源 | 目的地 | 通訊協定/通訊埠 | 安全性通訊協定 | 說明 | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | 傳送資料以便持續性。 | |

| Apigee Connect | MART | TCP/8443 | TLS | 管理層的要求會透過 Apigee Connect 傳送。Apigee Connect 會啟動連線。 | |

| 預設 Istio Ingress | 訊息處理器 | TCP/8443 | TLS (Apigee 產生的自行簽署憑證) | 處理傳入的 API 要求。 | |

| 訊息處理器 | Cassandra | TCP/9042 TCP/9142 |

mTLS | 傳送資料以便持續性。 | |

| 訊息處理器 | fluentd (數據分析 / 記錄) | TCP/20001 | mTLS | 將資料串流傳送至資料收集 Pod。 | |

| Cassandra | Cassandra | TCP/7001 TCP/7199 |

mTLS | 節點內叢集通訊。通訊埠 7001 和 7199 用於 Cassandra 節點內的通訊。 | |

| Cassandra | Cassandra | TCP/8778 | HTTP | 通訊埠 8778 用於對 Cassandra 的 API 呼叫,且只能在本機叢集中存取。 | |

| 同步處理工具 | Cassandra | TCP/9042 TCP/9142 |

mTLS | 傳送資料以便持續性。 | |

| Prometheus (指標) | Cassandra | TCP/7070 (HTTPS) | TLS | 從各種服務中擷取指標資料。 | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| 訊息處理器 | TCP/8843 (HTTPS) | TLS | |||

| 同步處理工具 | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

| Watcher | 訊息處理器 | TCP/8843 | TLS | 輪詢以取得部署狀態。 | |

| Watcher | 訊息處理器 | TCP/8843 | TLS | 輪詢以取得部署狀態。 | |

外部連線

如要適當設定網路防火牆,您必須瞭解混合式服務用於與外部服務通訊的傳入和傳出通訊埠。

下圖顯示用於與混合式執行階段平面進行外部通訊的連接埠:

下表說明用於與混合式執行階段平面進行外部通訊的通訊埠:

| 外部連線 | |||||

|---|---|---|---|---|---|

| 來源 | 目的地 | 通訊協定/通訊埠 | 安全通訊協定 | 說明 | |

| Inbound Connections (公開) | |||||

| 選用:Apigee 服務 僅限未使用 Apigee Connect (建議) 的情況。請參閱下方的「雙向連結」。 |

MART Istio Ingress | TCP/443 | OAuth over TLS 1.2 | 來自管理層的混合型 API 呼叫。 | |

| 用戶端應用程式 | 預設 Istio Ingress | TCP/* | None/OAuth over TLS 1.2 | 來自外部應用程式的 API 要求。 | |

| 外連連線 | |||||

| 訊息處理器 | 後端服務 | TCP/* UDP/* |

None/OAuth over TLS 1.2 | 將要求傳送至客戶定義的主機。 | |

| 同步處理工具 | Apigee 服務 | TCP/443 | OAuth over TLS 1.2 | 擷取設定資料,並連線至 apigee.googleapis.com。 |

|

| Google Cloud | 連線至 iamcredentials.googleapis.com 以取得授權。 |

||||

| UDCA (數據分析) | Apigee Services (UAP) | TCP/443 | OAuth over TLS 1.2 | 將資料傳送至管理層面的 UAP 和 Google Cloud;連線至 apigee.googleapis.com 和 storage.googleapis.com。 |

|

| Apigee Connect | Apigee 服務 | TCP/443 | TLS | 建立與管理層的連線,並連線至 apigeeconnect.googleapis.com。 |

|

| Prometheus (指標) | Google Cloud (Cloud Operations) | TCP/443 | TLS | 將資料傳送至管理層面的 Cloud Operations;連線至 monitoring.googleapis.com。 |

|

| fluentd (記錄) | Google Cloud (Cloud Operations) | TCP/443 | TLS | 將資料傳送至管理層面的 Cloud Operations;連線至 logging.googleapis.com |

|

| MART | Google Cloud | TCP/443 | OAuth over TLS 1.2 | 連線至 iamcredentials.googleapis.com 以取得授權。 |

|

| 訊息處理器 | 分散式追蹤記錄後端 | http 或 https | TLS (可設定) | (選用) 將追蹤資訊傳送至分散式追蹤後端服務。在 TraceConfig API 中設定服務和通訊協定。分散式追蹤的後端通常是 Cloud Trace 或 Jaeger。 | |

| 雙向連線 | |||||

| Apigee Connect | Apigee 服務 | TCP/443 | TLS | 在執行階段平面中,為執行階段資料 (MART) 在管理平面和 Management API 之間傳遞管理資料。Apigee Connect 會啟動連線,並連線至 apigeeconnect.googleapis.com。因此,您不需要為入站連線設定防火牆。 |

|

| * 表示可設定的通訊埠。Apigee 建議使用通訊埠 443。 | |||||

請勿針對與 *.googleapis.com 相關聯的特定 IP 位址允許外部連線。由於網域目前會解析為多個位址,因此 IP 位址可能會變更。