Es importante saber qué puertos usa el plano de tiempo de ejecución híbrido para las implementaciones empresariales. En esta sección se describen los puertos que se usan para las comunicaciones seguras en el plano de tiempo de ejecución, así como los puertos externos que se usan para las comunicaciones con servicios externos.

Conexiones internas

La comunicación entre el plano de tiempo de ejecución y el plano de gestión está protegida con TLS unidireccional y OAuth 2.0. Cada servicio utiliza protocolos diferentes en función del servicio con el que se comunique.

Los certificados que se usan para la comunicación entre componentes los genera el gestor de certificados de Apigee. No tienes que proporcionar ningún certificado ni gestionarlo.

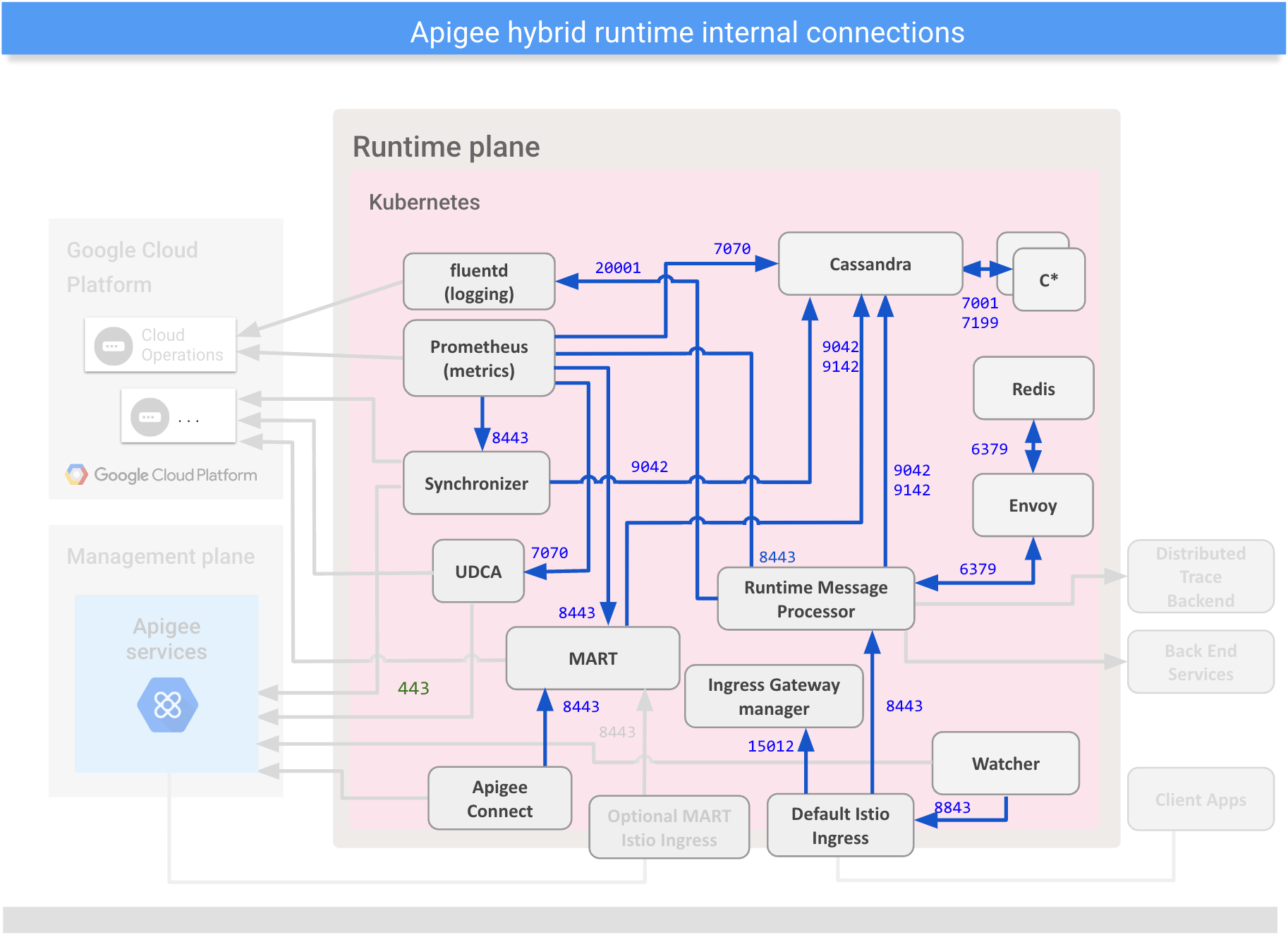

En la siguiente imagen se muestran los puertos y los canales de comunicación del plano de tiempo de ejecución híbrido:

En la siguiente tabla se describen los puertos y los canales de comunicación del plano de tiempo de ejecución híbrido:

| Conexiones internas | |||||

|---|---|---|---|---|---|

| Fuente | Destino | Protocolo/Puertos | Protocolo de seguridad | Descripción | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envía datos para la persistencia. | |

| Apigee Connect | MART | TCP/8443 | TLS | Las solicitudes del plano de gestión pasan por Apigee Connect. Apigee Connect inicia la conexión. | |

| Istio Ingress predeterminado | Message Processor | TCP/8443 | TLS (certificado autofirmado generado por Apigee) | Procesa las solicitudes de API entrantes. | |

| Message Processor | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envía datos para la persistencia. | |

| Message Processor | fluentd (analíticas o registro) | TCP/20001 | mTLS | Transmite datos al pod de recogida de datos. | |

| Cassandra | Cassandra | TCP/7001 TCP/7199 |

mTLS | Comunicaciones de clústeres entre nodos. | |

| Cassandra | Cassandra | TCP/7001 | mTLS | Comunicaciones entre regiones. | |

| Sincronizador | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envía datos para la persistencia. | |

| Prometheus (métricas) | Cassandra | TCP/7070 (HTTPS) | TLS | Rastrea datos de métricas de varios servicios. | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| Procesador de mensajes | TCP/8843 (HTTPS) | TLS | |||

| Sincronizador | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

| Watcher | Pods de entrada | TCP/8843 | TLS | Sondeos para obtener el estado de la implementación. | |

Conexiones externas

Para configurar correctamente tu cortafuegos de red, debes conocer los puertos de entrada y salida que usa la opción híbrida para comunicarse con servicios externos.

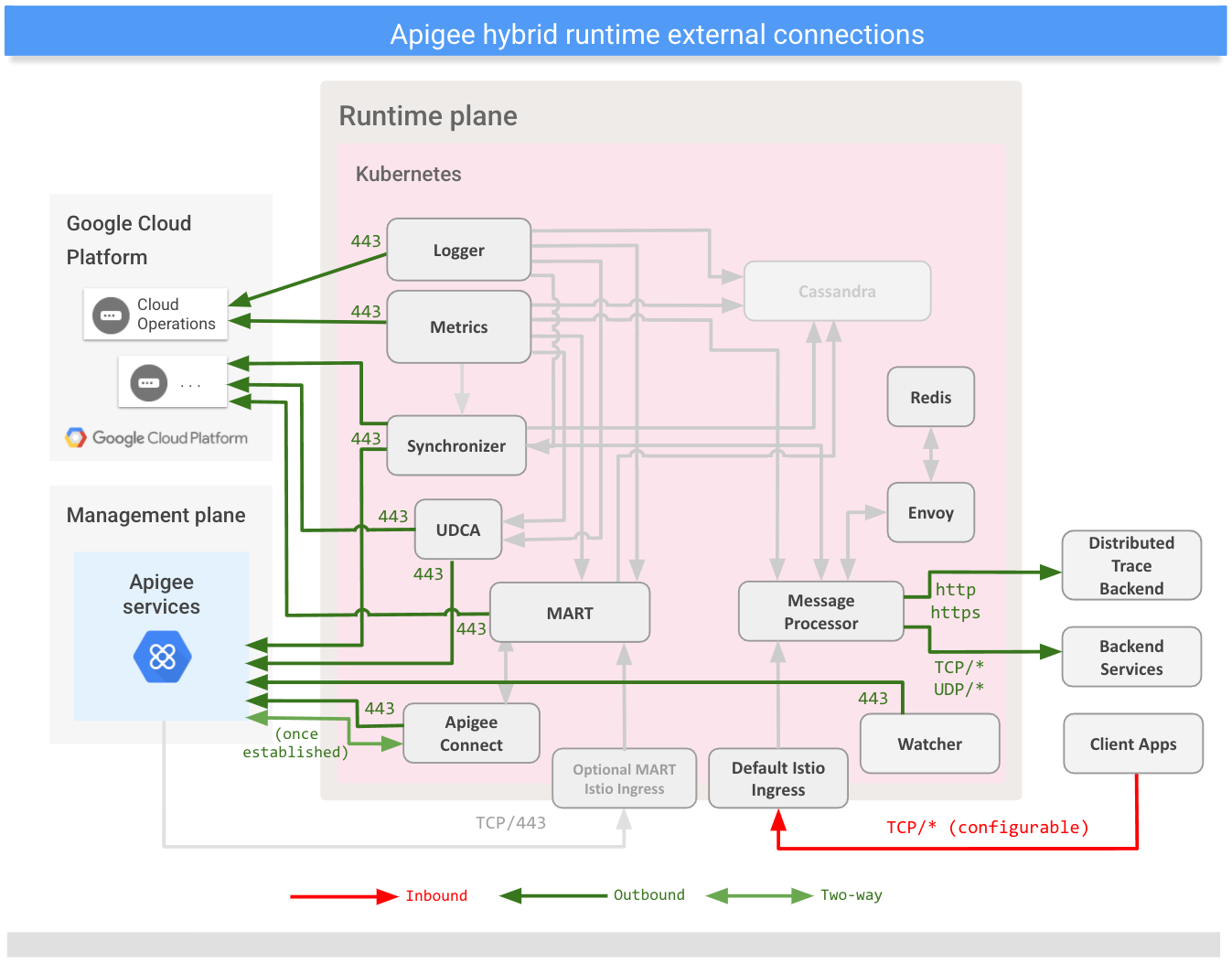

En la siguiente imagen se muestran los puertos que se usan para las comunicaciones externas con el plano de tiempo de ejecución híbrido:

En la siguiente tabla se describen los puertos que se usan para las comunicaciones externas con el plano de tiempo de ejecución híbrido:

| Conexiones externas | |||||

|---|---|---|---|---|---|

| Fuente | Destino | Protocolo/puerto(s) | Protocolo de seguridad | Descripción | |

| Conexiones entrantes (expuestas externamente) | |||||

| OPCIONAL: Servicios de Apigee Solo si no usas Apigee Connect (recomendado). Consulta la sección Conexiones bidireccionales más abajo. |

Ingress de Istio de MART | TCP/443 | OAuth a través de TLS 1.2 | Llamadas a APIs híbridas desde el plano de gestión. | |

| Aplicaciones cliente | Ingress de Istio predeterminado | TCP/* | Ninguno/OAuth sobre TLS 1.2 | Solicitudes de API de aplicaciones externas. | |

| Conexiones salientes | |||||

| Procesador de mensajes | Servicios de backend | TCP/* UDP/* |

Ninguno/OAuth sobre TLS 1.2 | Envía solicitudes a hosts definidos por el cliente. | |

| Sincronizador | Servicios de Apigee | TCP/443 | OAuth a través de TLS 1.2 | Obtiene datos de configuración y se conecta a

apigee.googleapis.com. |

|

| Google Cloud | Se conecta a iamcredentials.googleapis.com para

autorizar. |

||||

| UDCA (Analytics) | Servicios de Apigee (UAP) | TCP/443 | OAuth a través de TLS 1.2 | Envía datos a UAP en el plano de gestión y a Google Cloud. Se conecta a apigee.googleapis.com y storage.googleapis.com. |

|

| Apigee Connect | Servicios de Apigee | TCP/443 | TLS | Establece la conexión con el plano de gestión y se conecta a apigeeconnect.googleapis.com. |

|

| Prometheus (métricas) | Google Cloud (Cloud Operations) | TCP/443 | TLS | Envía datos a Cloud Operations en el plano de gestión y se conecta a monitoring.googleapis.com. |

|

| fluentd (registro) | Google Cloud (Cloud Operations) | TCP/443 | TLS | Envía datos a Cloud Operations en el plano de gestión y se conecta a

logging.googleapis.com |

|

| MART | Google Cloud | TCP/443 | OAuth a través de TLS 1.2 | Se conecta a iamcredentials.googleapis.com para obtener la autorización. |

|

| Message Processor | Backend de Distributed Trace | http o https | TLS (configurable) | (Opcional) Comunica información de la traza al servicio backend de la traza distribuida. Configura el servicio y el protocolo en la API TraceConfig. El backend de Distributed Trace suele ser Cloud Trace o Jaeger. | |

| Conexiones bidireccionales | |||||

| Apigee Connect | Servicios de Apigee | TCP/443 | TLS | Comunica datos de gestión entre el plano de gestión y la API Management para datos de tiempo de ejecución (MART) en el plano de tiempo de ejecución. Apigee Connect inicia la conexión;

se conecta a apigeeconnect.googleapis.com. Por lo tanto, no es necesario configurar el cortafuegos para la conectividad entrante. |

|

| El asterisco indica que el puerto se puede configurar. Apigee recomienda usar el puerto 443. | |||||

No debes permitir conexiones externas para direcciones IP específicas asociadas a *.googleapis.com. Las direcciones IP pueden cambiar, ya que el dominio se resuelve actualmente en varias direcciones.