Comprendre quels ports sont utilisés par le plan d'exécution hybride est important pour les implémentations en entreprise. Dans cette section, nous décrivons les ports utilisés pour les communications sécurisées dans le plan d'exécution, ainsi que les ports externes utilisés pour les communications avec les services externes.

Connexions internes

La communication entre le plan d'exécution et le plan de gestion est sécurisée avec les protocoles TLS à sens unique et OAuth 2.0. Les services individuels utilisent différents protocoles, en fonction du service avec lequel ils communiquent.

Les certificats utilisés pour la communication au sein des composants sont générés par le gestionnaire de certificats d'Apigee. Vous n'avez pas besoin de fournir de certificat ni d'en gérer.

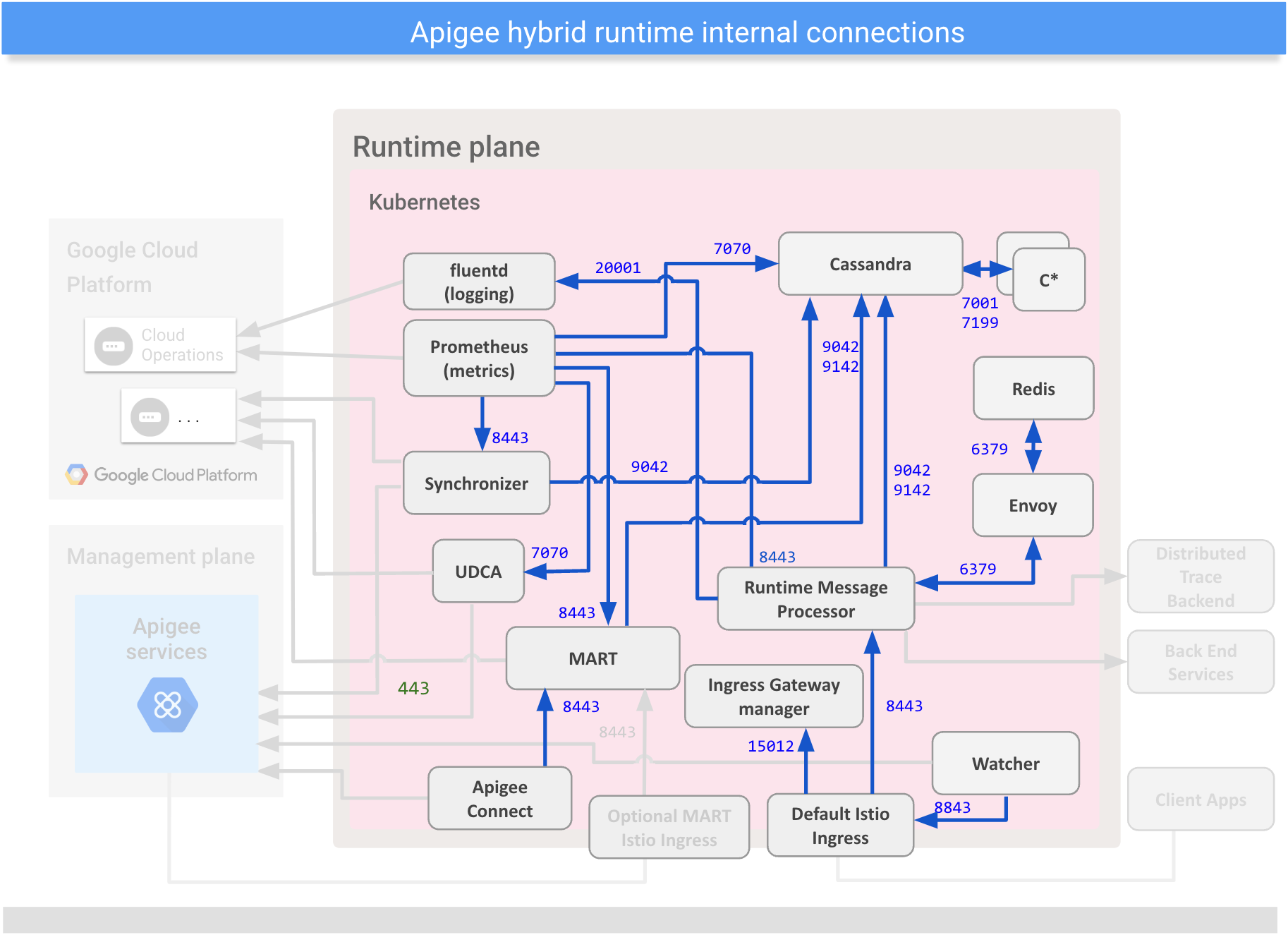

L'image suivante illustre les ports et les canaux de communication dans le plan d'exécution hybride :

Le tableau suivant décrit les ports et les canaux de communication dans le plan d'exécution hybride :

| Connexions internes | |||||

|---|---|---|---|---|---|

| Source | Destination | Protocole/ports | Protocole de sécurité | Description | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envoie des données pour la persistance. | |

| Apigee Connect | MART | TCP/8443 | TLS | Les requêtes du plan de gestion passent par Apigee Connect. Apigee Connect lance la connexion. | |

| Entrée Istio par défaut | Processeur de messages | TCP/8443 | TLS (certificat généré par Apigee et autosigné) | Traite les requêtes API entrantes. | |

| Processeur de messages | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envoie des données pour la persistance. | |

| Processeur de messages | fluentd (analyses/journalisation) | TCP/20001 | mTLS | Diffuse des données vers le pod de collecte de données. | |

| Cassandra | Cassandra | TCP/7001 TCP/7199 |

mTLS | Communications entre clusters intranœud. | |

| Cassandra | Cassandra | TCP/7001 | mTLS | Communications interrégionales. | |

| Synchronisateur | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envoie des données pour la persistance. | |

| Prometheus (métriques) | Cassandra | TCP/7070 (HTTPS) | TLS | Extrait les données de métriques de divers services. | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| Processeur de messages | TCP/8843 (HTTPS) | TLS | |||

| Synchronisateur | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

| Watcher | Pods d'entrée | TCP/8843 | TLS | Interrogations visant à obtenir l'état du déploiement. | |

Connexions externes

Pour configurer correctement votre pare-feu de réseau, vous devez connaître les ports entrants et sortants utilisés par le système hybride pour communiquer avec les services externes.

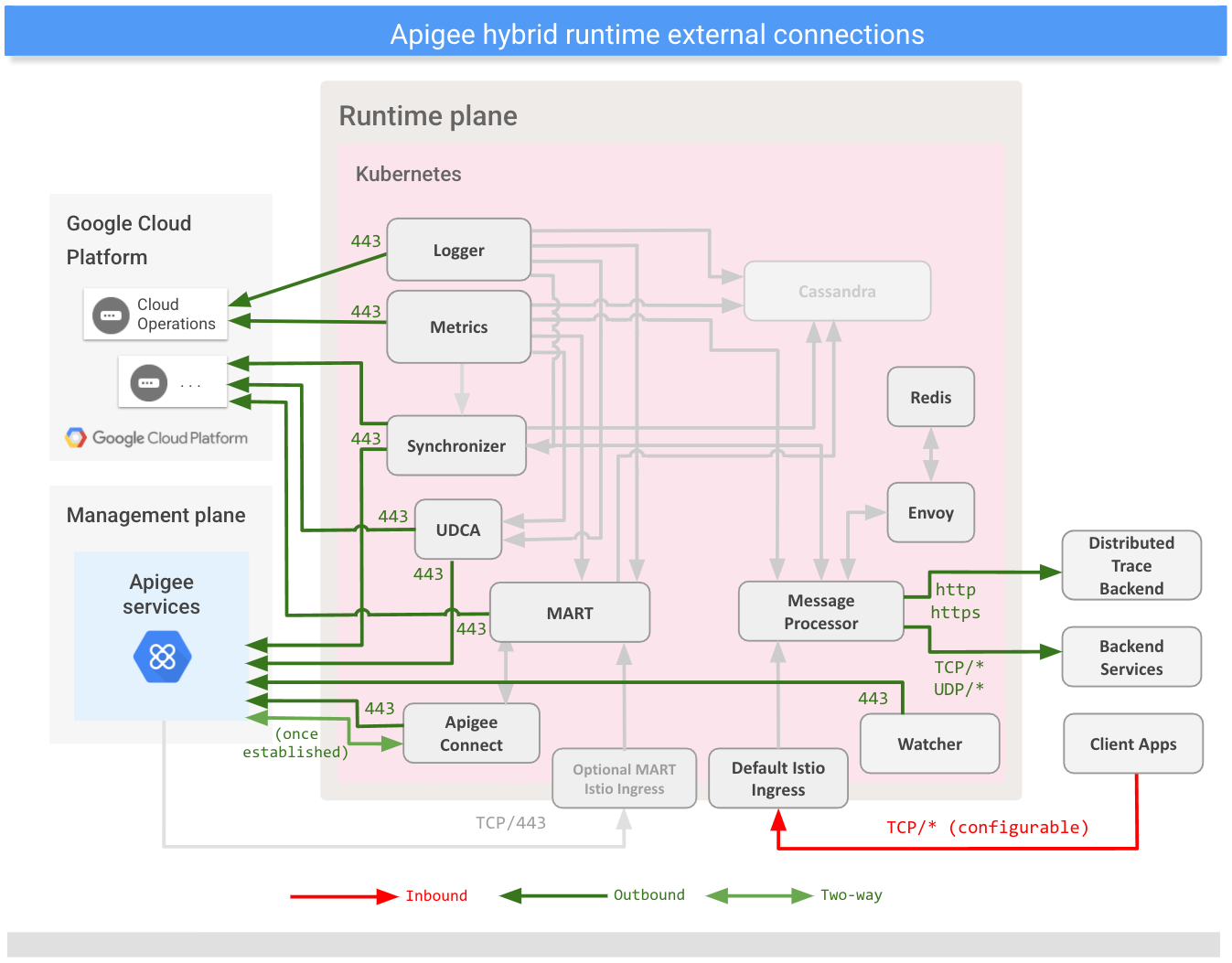

L'image suivante montre les ports utilisés pour les communications externes avec le plan d'exécution hybride :

Le tableau suivant décrit les ports utilisés pour les communications externes avec le plan d'exécution hybride :

| Connexions externes | |||||

|---|---|---|---|---|---|

| Source | Destination | Protocole/ports | Protocole de sécurité | Description | |

| Connexions entrantes (exposées en externe) | |||||

| Applications clientes | Entrée Istio par défaut | TCP/* | Aucun/OAuth via TLS 1.2 | Requêtes API à partir d'applications externes. | |

| Connexions sortantes | |||||

| Processeur de messages | Services de backend | TCP/* UDP/* |

Aucun/OAuth via TLS 1.2 | Envoie des requêtes aux hôtes définis par le client. | |

| Synchronisateur | Services Apigee | TCP/443 | OAuth via TLS 1.2 | Extrait les données de configuration. Se connecte à apigee.googleapis.com. |

|

| Google Cloud | Se connecte à iamcredentials.googleapis.com à des fins d'autorisation. |

||||

| UDCA (analyse) | Services Apigee (UAP) | TCP/443 | OAuth via TLS 1.2 | Envoie des données à l'UAP dans le plan de gestion et vers Google Cloud. Se connecte à apigee.googleapis.com et à storage.googleapis.com. |

|

| Apigee Connect | Services Apigee | TCP/443 | TLS | Établit la connexion avec le plan de gestion. Se connecte à apigeeconnect.googleapis.com. |

|

| Prometheus (métriques) | Google Cloud (Cloud Operations) | TCP/443 | TLS | Envoie des données à Cloud Operations dans le plan de gestion. Se connecte à monitoring.googleapis.com. |

|

| fluentd (journalisation) | Google Cloud (Cloud Operations) | TCP/443 | TLS | Envoie des données à Cloud Operations dans le plan de gestion. Se connecte à logging.googleapis.com. |

|

| MART | Google Cloud | TCP/443 | OAuth via TLS 1.2 | Se connecte à iamcredentials.googleapis.com à des fins d'autorisation. |

|

| Processeur de messages | Backend de traçage distribué | HTTP ou HTTPS | TLS (configurable) | (Facultatif) Communique les informations de trace au service backend de traçage distribué. Configurez le service et le protocole dans l'API TraceConfig. Le backend de traçage distribué est généralement Cloud Trace ou Jaeger. | |

| Connexions bidirectionnelles | |||||

| Apigee Connect | Services Apigee | TCP/443 | TLS | Communique les données de gestion entre le plan de gestion et l'API Management pour les données d'exécution (MART) du plan d'exécution. Apigee Connect lance la connexion. Se connecte à apigeeconnect.googleapis.com. Par conséquent, vous n'avez pas besoin de configurer votre pare-feu pour la connectivité entrante. |

|

| * indique que le port est configurable. Apigee recommande d'utiliser le port 443. | |||||

Vous ne devez pas autoriser les connexions externes pour des adresses IP spécifiques associées à *.googleapis.com. Les adresses IP peuvent changer, car le domaine est actuellement associé à plusieurs adresses.