Esta página se aplica a Apigee y Apigee Hybrid.

Muchas organizaciones buscan integrar Apigee con sus soluciones de gestión de información y eventos de seguridad (SIEM). Esta integración permite correlacionar los datos de Apigee con los registros de otros productos de redes y de seguridad, lo que facilita la detección avanzada de amenazas, el registro completo y la generación de informes de cumplimiento. En este documento se analizan varios enfoques de integración para diferentes situaciones, tanto con el complemento Seguridad avanzada de las APIs como sin él.

Audiencia

La audiencia de este documento incluye:

- Administradores de APIs responsables de garantizar la seguridad de las APIs, gestionar las configuraciones de la plataforma, mejorar la eficiencia operativa y cumplir los requisitos de cumplimiento de seguridad.

- Analistas de seguridad centrados en detectar e investigar de forma proactiva los incidentes de seguridad relacionados con las APIs para minimizar los riesgos y proteger los datos sensibles.

Opciones de configuración

Apigee ofrece dos métodos principales para enviar información de registro a un SIEM:

| Opción | Descripción |

|---|---|

| Registros de la plataforma Google Cloud | Proporciona un nivel básico de datos de registro de la API, incluidos los registros específicos del servicio que son útiles para depurar y solucionar problemas. |

| Política de registro de mensajes de Apigee | La política de registro de mensajes ofrece más flexibilidad y control, lo que le permite enviar una amplia gama de datos de registro de Apigee, incluidas variables de flujo específicas, a su SIEM. |

Integrar Apigee con tu SIEM

La adaptabilidad de Apigee garantiza una integración fluida con la solución SIEM que elijas. Los pasos generales para la integración son los siguientes:

- Elige el método de integración. Seleccione los registros de la plataforma Google Cloud o la política de registro de mensajes de Apigee en función de sus requisitos de datos y de las funciones de SIEM.

- Establece el reenvío de datos. Para establecer el reenvío de datos, configure Apigee para que envíe los datos de registro que quiera a su SIEM. Estos son los pasos básicos para realizar esta configuración.

Los pasos exactos dependen de la configuración y los detalles de tu sistema SIEM:

- Configura una conexión o integración entre Apigee y tu SIEM.

- Especifique en la configuración de su SIEM qué registros o eventos de Apigee quiere reenviar a su SIEM.

- Concede los permisos necesarios en tu SIEM para recibir y procesar los datos de Apigee.

- Alinear estructuras de datos. Asigna los campos de registro de Apigee y las variables de flujo

(como

client.ip,request.uri, etc.). en los campos correspondientes del modelo de datos de tu SIEM. Esta alineación asegura que el SIEM pueda interpretar y categorizar correctamente los datos de Apigee para analizarlos de forma eficaz y correlacionarlos con otros eventos de seguridad.

Registrar datos de seguridad avanzada de las APIs

Si quieres registrar datos que se hayan identificado mediante la detección de abusos de la seguridad de la API Advanced, puedes usar Acciones con la política de registro de mensajes de Apigee.

Sigue estos pasos:

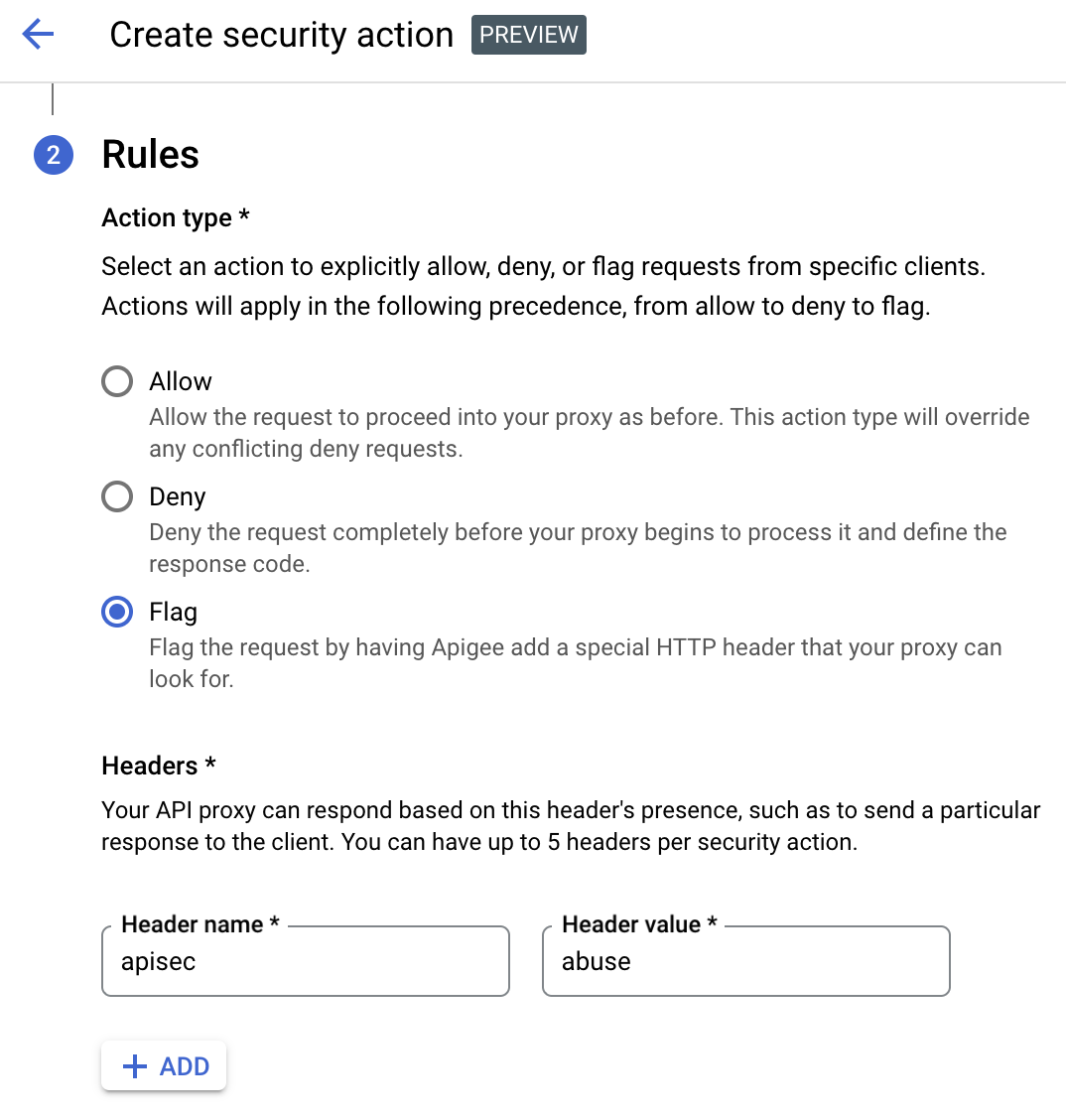

- Usa las acciones de seguridad avanzada de las APIs para marcar una regla de la que quieras registrar información.

- Usa el encabezado añadido por la acción para activar la política de registro de mensajes y registrar la solicitud marcada.

Por ejemplo, en la siguiente imagen se muestra el encabezado

apisecconfigurado con el valorabuseen la interfaz de usuario de acciones:

Siguiendo este ejemplo, puedes configurar la política de registro de mensajes para que se active cuando vea el encabezado:

<PostFlow name="PostFlow"> <Request> <Step> <Condition>request.header.apisec="abuse"</Condition> <Name>LogMessagePolicy</Name> </Step> </Request> </PostFlow>

Ejemplo: usar la política de registro de mensajes de Apigee

En este ejemplo se muestra cómo configurar la política Message Logging de Apigee para enviar datos de registro de Apigee a un SIEM. Con esta opción, puede especificar en la política de registro de mensajes qué variables de flujo de Apigee quiere enviar al SIEM. Esta opción le permite enviar un conjunto más completo de detalles de registro al SIEM que con la opción de registro de la plataforma Cloud.

- Habilita la ingestión de datos de Apigee en el SIEM.

- Crea una política de registro de mensajes con el siguiente cuerpo XML. Para

obtener ayuda, consulta el artículo Vincular y configurar políticas en la interfaz de usuario.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <MessageLogging continueOnError="false" enabled="true" name="ML-SIEM-Integration"> <CloudLogging> <LogName>projects/{organization.name}/logs/Apigee-SIEM-Integration-{environment.name}</LogName> <Message contentType="application/json" defaultVariableValue="unknown"> { "apigee.metrics.policy.{policy_name}.timeTaken": "{apigee.metrics.policy.{policy_name}.timeTaken}", "client.country": "{client.country}", "client.host": "{client.host}", "client.ip": "{client.ip}", "client.locality": "{client.locality}", "client.port": "{client.port}", "client.state": "{client.state}", "organization.name": "{organization.name}", "proxy.client.ip": "{proxy.client.ip}", "proxy.name": "{proxy.name}", "proxy.pathsuffix": "{proxy.pathsuffix}", "proxy.url": "{proxy.url}", "request.uri": "{request.uri}", "request.verb": "{request.verb}", "response.content": "{response.content}", "response.reason.phrase": "{response.reason.phrase}", "response.status.code": "{response.status.code}", "system.region.name": "{system.region.name}", "system.timestamp": "{system.timestamp}", "system.uuid": "{system.uuid}", "target.country": "{target.country}", "target.host": "{target.host}", "target.ip": "{target.ip}", "target.locality": "{target.locality}", "target.organization": "{target.organization}", "target.port": "{target.port}", "target.scheme": "{target.scheme}", "target.state": "{target.state}", "target.url": "{target.url}" } </Message> </CloudLogging> </MessageLogging>

- Adjunta la política al flujo posterior del endpoint de proxy. Consulta Vincular y configurar políticas en la interfaz de usuario.

A medida que el proxy de API procesa el tráfico, la política de registro capturará los campos especificados de las solicitudes y respuestas, y los escribirá en el archivo de registro para analizarlos y depurarlos.