Esta página se aplica a Apigee, pero no a Apigee Hybrid.

Consulta la documentación de

Apigee Edge.

![]()

En este documento se explica cómo usar Private Service Connect (PSC) para crear una conexión privada entre Apigee y los servicios de destino backend. Ten en cuenta que el tráfico del proxy de API que fluye entre Apigee y un servicio de destino de backend se denomina tráfico "de salida".

Los pasos de configuración de la red de salida que se describen en este documento se aplican tanto a las instancias de Apigee con emparejamiento de VPC como a las que no lo tienen.

Conectar Apigee de forma privada a destinos backend

Para conectar Apigee de forma privada a un destino backend, debes crear dos entidades: una vinculación de servicio en la red de VPC en la que se ha implementado el destino y una vinculación de endpoint en la VPC de Apigee. Estas dos entidades permiten que Apigee se conecte al servicio de destino.

En la figura 1 se muestra la arquitectura de red de Apigee que admite el acceso global para las conexiones de salida en varias regiones con PSC:

Limitaciones

En una organización de Apigee, solo se permite una conexión de endpoint por cada conexión de servicio. Por ejemplo, supongamos que tienes 10 adjuntos de servicio que exponen servicios de destino. Puedes crear 10 adjuntos de endpoint en tu organización de Apigee, uno por cada adjunto de servicio.

Ejemplo: exponer un servicio de destino a Apigee con PSC

En este ejemplo se muestra cómo usar PSC para permitir que Apigee se comunique con un servicio de destino que se ejecuta en una red de VPC que no está emparejada directamente con Apigee. En los pasos de este ejemplo se usan gcloud

y llamadas a la API de Apigee para configurar una vinculación de servicio en la red de VPC en la que

se implementa el destino y una vinculación de endpoint en la VPC de Apigee.

Caso de ejemplo

En este ejemplo, se considera un caso en el que tienes un servidor web Apache implementado en un grupo de instancias gestionado (MIG) que se ejecuta en tu VPC. Para poder comunicarnos con Apigee en este contexto, exponemos los servicios a través de una pasarela de entrada.

Configura un balanceador de carga

Configura un balanceador de carga en tu VPC donde se encuentren los microservicios que quieras exponer:

- Crea estas variables de entorno:

export PROJECT_ID=YOUR_PROJECT_IDexport IMAGE_PROJECT=debian-cloudexport IMAGE_FAMILY=debian-12export BACKEND=fooexport REGION=us-west1export ZONE=us-west1-aexport NETWORK=defaultexport SUBNET_NAME=default - Crea una plantilla de instancia:

gcloud compute instance-templates create "$BACKEND" \ --tags=psc-demo,http-server,https-server \ --image-family "$IMAGE_FAMILY" --image-project "$IMAGE_PROJECT" \ --network "$NETWORK" --subnet "$SUBNET_NAME" --region "$REGION" \ --project "$PROJECT_ID" \ --metadata startup-script="#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo service apache2 restart echo '<!doctype html><html><body><h1>foo[/]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/index.html sudo mkdir /var/www/html/foo echo '<!doctype html><html><body><h1>foo[/foo]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/foo/index.html" - Crea un grupo de instancias gestionado:

gcloud compute instance-groups managed create $BACKEND \ --project $PROJECT_ID --base-instance-name $BACKEND \ --size 1 --template $BACKEND --region $REGION - Crea una comprobación del estado:

gcloud compute instance-groups managed set-named-ports $BACKEND \ --project $PROJECT_ID --region $REGION --named-ports http:80gcloud compute health-checks create tcp hc-tcp-$BACKEND \ --region=$REGION \ --description="health check for psc backend" \ --port-name=http --project=$PROJECT_ID

- Crea un balanceador de carga:

- Crea un servicio de backend:

gcloud compute backend-services create be-ilb \ --load-balancing-scheme=internal \ --protocol=tcp \ --region=$REGION \ --network=$NETWORK \ --health-checks=hc-tcp-$BACKEND \ --health-checks-region=$REGION \ --project=$PROJECT_ID - Añade el grupo de instancias gestionado al servicio de backend:

gcloud compute backend-services add-backend be-ilb \ --region=$REGION \ --instance-group=$BACKEND \ --instance-group-zone=$ZONE \ --project=$PROJECT_ID - Crea una regla de reenvío:

gcloud compute forwarding-rules create fr-ilb \ --region=$REGION \ --load-balancing-scheme=internal \ --network=$NETWORK \ --subnet=$SUBNET_NAME \ --ip-protocol=TCP \ --ports=80 \ --backend-service=be-ilb \ --backend-service-region=$REGION \ --project=$PROJECT_ID

- Crea un servicio de backend:

Crear una vinculación de servicio

Crea una vinculación de servicio de PSC en la red de VPC en la que se hayan implementado los servicios de destino.

- Para realizar esta tarea, debes tener el permiso

compute.subnetworks.createo el rol de gestión de identidades y accesos Administrador de red de Compute (roles/compute.networkAdmin). - Crea una subred de PSC con el parámetro

purposedefinido comoPRIVATE_SERVICE_CONNECT:gcloud compute networks subnets create PSC_SUBNET_NAME \ --network NETWORK --region=REGION --purpose=PRIVATE_SERVICE_CONNECT --range=RANGE

gcloud compute --project=$PROJECT_ID firewall-rules create allow-psc-nat-80 \ --direction=INGRESS --priority=1000 --network NETWORK --action=ALLOW --rules=tcp:80 \ --source-ranges=RANGE --target-tags=psc-demo

Para obtener una descripción detallada de los parámetros del comando, consulta la referencia de Google Cloud CLI. También puedes realizar este paso en la consola o con una API.

Por ejemplo:

gcloud compute networks subnets create psc-subnet --network default \ --region=us-west1 --purpose=PRIVATE_SERVICE_CONNECT --range=10.100.0.0/28

- Crea una vinculación de servicio en tu red de VPC:

- Obtener la regla de reenvío del balanceador de carga interno.

Usarás esta regla en un paso posterior:

gcloud compute forwarding-rules list --project=PROJECT_ID

Donde PROJECT_ID es un ID de proyecto de Google Cloud. Por ejemplo:

Ejemplo:

NAME REGION IP_ADDRESS IP_PROTOCOL TARGET k8s2-tcp-e61tta3j-apps-istio-ingressgateway-0kl92frk us-west1 10.138.0.53 TCP

- Crea la vinculación de servicio:

gcloud compute service-attachments create PSC_NAME \ --region=REGION --producer-forwarding-rule=PRODUCER_FORWARDING_RULE \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=PSC_SUBNET_NAME --project=PROJECT_IDEl parámetro PSC_NAME debe ser una cadena de entre 1 y 63 caracteres que solo contenga letras minúsculas, números y guiones. No puede empezar por números ni guiones. Además, no puede tener guiones al final. Para obtener una descripción detallada de los parámetros de este comando, consulta la referencia de Google Cloud CLI.

Por ejemplo:

gcloud compute service-attachments create gkebackend \ --region=us-west1 --producer-forwarding-rule=k8s2-tcp-e62tta1j-apps-istio-ingressgateway-0kl92frk \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=psc-subnet --project=my-projectTambién puede realizar este paso en la interfaz de usuario de la consola. Consulta, por ejemplo, Publicar un servicio con aprobación automática del proyecto.

- Obtener la regla de reenvío del balanceador de carga interno.

Usarás esta regla en un paso posterior:

Crear una vinculación de endpoint

Crea un adjunto de endpoint en la organización de Apigee. Puedes realizar este paso desde la línea de comandos o desde la interfaz de usuario de Endpoint de Apigee.

Requisito previo: Antes de crear un archivo adjunto de endpoint, debes publicar los servicios que quieras exponer mediante Private Service Connect (PSC). Para ello, crea un balanceador de carga y un archivo adjunto de servicio, tal como se ha explicado anteriormente en este ejemplo. Para obtener más información sobre cómo exponer servicios con PSC, consulta Publicar servicios gestionados mediante Private Service Connect. Ten en cuenta que el adjunto de servicio debe configurarse para aceptar nuevas conexiones.

Línea de comandos

Crea un adjunto de endpoint en la VPC de Apigee desde la línea de comandos:

- Obtén el recurso de vinculación de servicio:

gcloud compute service-attachments list

El comando devuelve la información de la vinculación de servicio. Utilizarás esta información en el siguiente paso. Por ejemplo:

NAME REGION TARGET_SERVICE CONNECTION_PREFERENCE gkebackend us-west1 k8s2-tcp-tgysilgj-apps-istio-ingressgateway-fzdhwstg ACCEPT_AUTOMATIC

- Obtén el token de autenticación de la API de Apigee:

TOKEN="$(gcloud auth print-access-token)"

- Usa esta API de Apigee para crear el adjunto de endpoint. Usa los valores devueltos por el comando

gcloud compute service-attachments listen el cuerpo de la solicitud:curl -X POST -H "Authorization: Bearer $TOKEN" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments?endpointAttachmentId=EA_NAME" \ -d '{ "location": "REGION", "serviceAttachment": "projects/PROJECT_ID/regions/REGION/serviceAttachments/SA_NAME" }'Donde:

- REGION es la región de la vinculación de servicio. Por ejemplo:

us-west1 - ORGANIZATION es el nombre de tu organización de Apigee.

- PROJECT_ID es el proyecto de Google Cloud en el que se creó el adjunto de servicio.

- EA_NAME es el nombre del archivo adjunto del endpoint. El nombre debe ser único. No puede haber ningún otro archivo adjunto de endpoint con el mismo nombre y no puedes cambiar el nombre más adelante. El nombre debe empezar por una letra minúscula, seguida de un máximo de 31 letras minúsculas, números o guiones, y no puede acabar con un guion. La longitud mínima es de 2.

- SA_NAME es el nombre de la vinculación de servicio.

Apigee inicia una operación de larga duración. Cuando la operación se haya completado, verás una respuesta similar a la siguiente:

{ "name": "organizations/my-organization/operations/6e249895-e78e-48f0-a28f-7140e15e1676", "metadata": { "@type": "type.googleapis.com/google.cloud.apigee.v1.OperationMetadata", "operationType": "INSERT", "targetResourceName": "organizations/my-organization/endpointAttachments/gkebackend", "state": "FINISHED" }, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.apigee.v1.EndpointAttachment", "name": "organizations/my-organization/endpointAttachments/gkebackend", "location": "us-west1", "host": "7.0.3.4", "serviceAttachment": "projects/my-project/regions/us-west1/serviceAttachments/gkebackend" } }

- REGION es la región de la vinculación de servicio. Por ejemplo:

- Para comprobar si el nuevo endpoint está activo, sigue estos pasos:

curl -X GET -H "Authorization: Bearer $TOKEN" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments/EA_NAME"

Busca

"state": "ACTIVE"en la respuesta.Para conectarte a los servicios que hay detrás del adjunto de servicio, puedes usar la dirección IP devuelta en la respuesta (en el campo

host) o un registro DNS que hayas creado en tu zona DNS privada. Para obtener más información, consulta las siguientes secciones. -

Usar la dirección IP

Puedes usar la dirección IP

Usa la IP de host del adjunto de servicio como destino de un proxy de API. Por ejemplo:7.0.3.4devuelta en la respuesta para conectarte a los servicios que hay detrás del adjunto de servicio, como se muestra en el paso siguiente. Ten en cuenta que7.0.3.4es una dirección IP pública usada de forma privada (PUPI) asignada por Apigee a la pasarela de entrada. No se anuncia en Internet y ningún servicio de Google usa IPs de este intervalo de forma interna.<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.3.4/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Usar un registro DNS

Si has configurado una zona DNS privada en tu proyecto de Google Cloud, puedes usar un registro DNS para conectarte a los servicios que hay detrás del acoplamiento de servicio. Los pasos básicos son los siguientes.

- Como requisito previo, debes configurar el peering de DNS en tu proyecto de Google Cloud, tal como se explica en el artículo Conectarse con zonas de peering de DNS privadas.

- Crea un registro DNS (registro A) para la IP del adjunto del endpoint de PSC en tu zona DNS privada.

- Configura tu proxy de API de Apigee para que use el registro DNS del endpoint de PSC como destino del proxy de API. Por ejemplo:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://my-private-dns-zone.example.com/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

UI de Apigee

Crea un adjunto de endpoint en la organización de Apigee en la interfaz de usuario de Apigee:

En la Google Cloud consola, ve a la página Gestión > Archivos adjuntos de endpoint.

- Haz clic en + Endpoint Attachment (Adjunto de endpoint). Aparecerá el cuadro de diálogo Adjunto de endpoint.

- Introduce un nombre para el adjunto de endpoint. El nombre debe ser único. No puede haber ningún otro archivo adjunto de endpoint con el mismo nombre y no puedes cambiar el nombre más adelante. El nombre debe empezar por una letra minúscula, seguida de un máximo de 31 letras minúsculas, números o guiones, y no puede acabar con un guion. La longitud mínima es de 2.

- Haz clic en Siguiente.

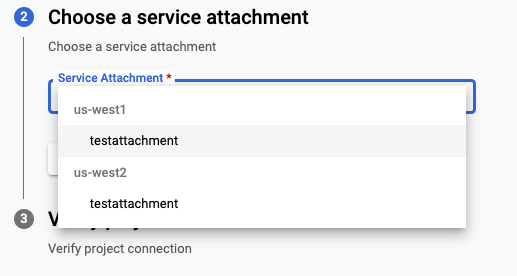

- En la lista desplegable Service Attachment (Archivo adjunto de servicio), elige el archivo adjunto de servicio al que quieras conectarte.

El comportamiento de la interfaz de usuario depende de los permisos que tengas. Si tienes permiso para enumerar regiones y vinculaciones de servicio, puedes seleccionar la vinculación de servicio que quieras en la lista desplegable. Si no tienes permiso para mostrar regiones, se mostrará una lista estática de regiones y podrás seleccionar una de ellas. Si no tienes permiso para mostrar los archivos adjuntos de servicio, debes introducir el nombre manualmente. y el nombre de la vinculación de servicio. Ten en cuenta que, si no tienes permiso para enumerar regiones, se mostrará una lista estática de regiones para que elijas la que quieras.

- Verifica que el endpoint del servicio pueda aceptar conexiones. Para ver los pasos, consulta Comprobar y gestionar la conectividad de los archivos adjuntos.

- Haz clic en Siguiente.

- Haz clic en Crear. La operación suele tardar uno o dos minutos en completarse.

- Para comprobar el estado de creación actual, haz clic en Actualizar en la página de la lista.

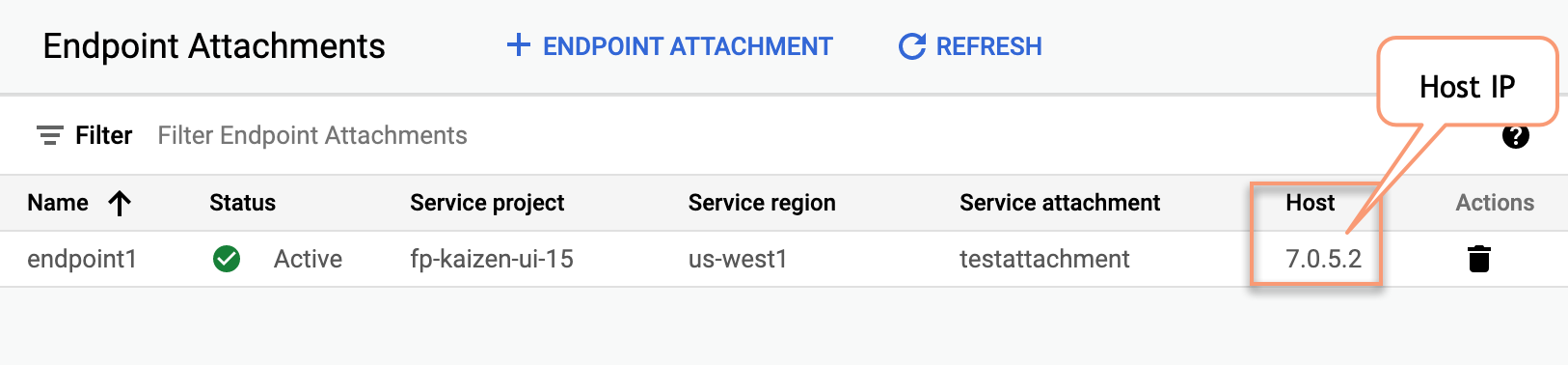

- Usa la IP de host del adjunto de servicio como destino de un proxy de API.

La IP del host aparece en la interfaz de usuario de Endpoint Attachments cuando se completa el proceso de creación, como se muestra en la siguiente captura de pantalla:

Por ejemplo:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.5.2/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Comprobar y gestionar la conectividad de los accesorios

En esta sección se explica cómo verificar que un adjunto de servicio puede acceder a un adjunto de endpoint en tu proyecto de Apigee y cómo cambiar la preferencia de conexión si quieres hacerlo.

- Sigue los pasos que se indican en Listar servicios publicados para ver la lista de acoplamientos de servicio de tu proyecto.

- Selecciona el archivo adjunto de servicio al que quieras conectarte, tal como se explica en Ver los detalles de un servicio publicado.

- Elige una preferencia de conexión para tu vinculación de servicio publicada. Private Service Connect ofrece dos opciones, que se describen a continuación. Si quieres cambiar la preferencia de conexión actual, sigue los pasos que se indican en Cambiar la preferencia de conexión de un servicio publicado.

- Aceptar todas las conexiones automáticamente: el adjunto de servicio acepta adjuntos de endpoint de cualquier proyecto. Si eliges esta opción, la vinculación de servicio podrá aceptar una conexión de una vinculación de endpoint en el proyecto de Apigee. No es necesario realizar ninguna configuración adicional.

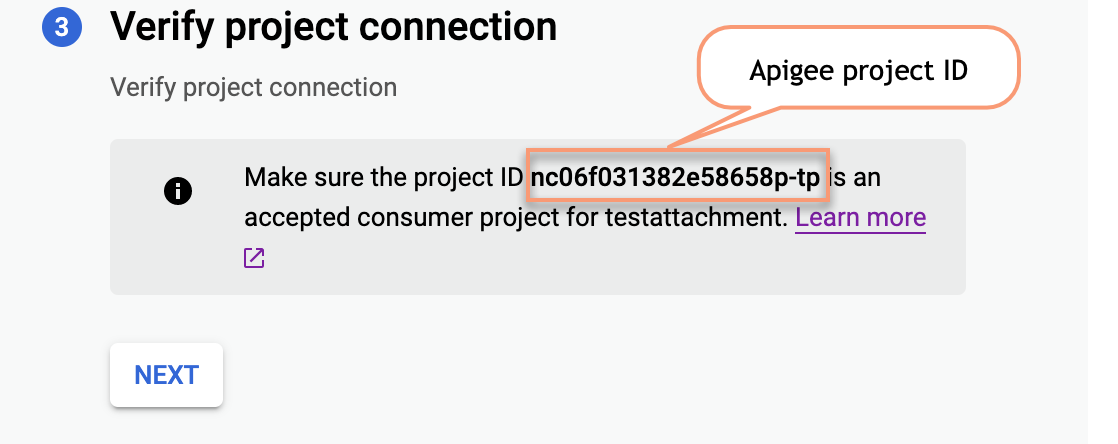

- Aceptar conexiones de proyectos seleccionados: especifica los proyectos desde los que la vinculación de servicio aceptará conexiones. Si elige esta opción, debe añadir el ID de proyecto de Apigee a la vinculación de servicio. Puedes encontrar el ID del proyecto de Apigee en el paso Verificar conexión del proyecto de la interfaz de usuario Adjunto de endpoint, como se muestra en esta captura de pantalla:

También puedes obtener el ID del proyecto de Apigee mediante la API Organizations de Apigee, que devuelve el ID en un campo llamado

apigeeProjectId.

- Si has modificado las preferencias de conexión, guarda los cambios.

En la Google Cloud consola, ve a la página Gestión > Archivos adjuntos de endpoint.

Ir a Archivos adjuntos de puntos finales

También puedes enumerar los adjuntos de endpoint con la API Endpoints de Apigee.- En la lista de archivos adjuntos, comprueba que el estado de la conexión PSC sea

ACCEPTED. Si el campo muestra un estado distinto deACCEPTED, consulta Solucionar problemas de estado de la conexión PSC.

Gestionar archivos adjuntos de endpoints

La API endpointAttachments de Apigee proporciona métodos para crear, eliminar, obtener y enumerar endpoint attachments.

Listar archivos adjuntos de endpoints

Puedes ver una lista de los adjuntos de endpoint en la interfaz de usuario de adjuntos de endpoint de Apigee o llamando a la API Endpoints de Apigee.

Para enumerar un adjunto de endpoint en la interfaz de usuario de Apigee, sigue estos pasos:

En la Google Cloud consola, ve a la página Gestión > Archivos adjuntos de endpoint.

- Consulta la lista de vinculaciones de endpoints.

Crear una vinculación de endpoint

Para crear un adjunto de endpoint en la interfaz de usuario o con la API Endpoints de Apigee, consulta Crear un adjunto de endpoint.

Eliminar un archivo adjunto de un endpoint

Para eliminar un endpoint mediante la interfaz de usuario de Apigee, sigue estos pasos:

En la Google Cloud consola, ve a la página Gestión > Archivos adjuntos de endpoint.

- Selecciona el Endpoint Attachment que quieras eliminar.

- Haz clic en Eliminar archivo adjunto del endpoint.

También puedes usar la API Endpoints de Apigee para enumerar, crear y eliminar adjuntos de endpoint.

Conectarse con zonas de emparejamiento de DNS privadas

Una zona de peering es una zona privada de Cloud DNS que te permite enviar solicitudes de DNS entre zonas de Cloud DNS de diferentes redes de VPC.

Para proporcionar el peering de DNS, debes crear una zona de peering privada de Cloud DNS y configurarla para que realice búsquedas de DNS en una red de VPC en la que estén disponibles los registros del espacio de nombres de esa zona. La red de VPC en la que la zona de emparejamiento de DNS realiza las búsquedas se denomina red de productor de DNS. Para obtener más información, consulta Zonas de peering.

Puedes configurar Apigee para que resuelva zonas DNS privadas en una red de productor de DNS. Esta configuración permite a Apigee resolver endpoints de destino en un proyecto que usa nombres de dominio privados.

En esta sección, analizamos dos casos prácticos principales en los que Apigee se configura con o sin el peering de VPC habilitado:

- Configurar el emparejamiento de DNS privado con el emparejamiento de VPC habilitado

- Configurar el peering de DNS privado cuando el peering de VPC no está habilitado

Información general

Para hacer su trabajo, Apigee necesita conectarse a los destinos backend que gestionas. Estos destinos se pueden resolver a través de un DNS público o privado. Si el destino se puede resolver públicamente, no hay ningún problema, ya que el destino backend de Apigee apunta a la dirección pública del servicio. Los puntos finales privados pueden ser direcciones IP estáticas o nombres de DNS resolubles que alojes y gestiones. Para resolver los endpoints de destino privados, es habitual mantener una zona DNS privada alojada en tu proyecto de Google Cloud. De forma predeterminada, Apigee no puede resolver estos nombres DNS privados.

Configurar el emparejamiento de DNS privado con el emparejamiento de VPC habilitado

Si tienes una zona privada de Cloud DNS alojada en el proyecto de Cloud que está emparejado con Apigee, puedes configurar el emparejamiento de DNS para permitir que Apigee resuelva nombres en tu zona privada. De forma predeterminada, las zonas privadas son privadas para la red de VPC en la que están alojadas. Para ver los pasos para configurar el emparejamiento de DNS entre una zona DNS privada y Apigee (el productor de servicios), consulta Compartir zonas DNS privadas con productores de servicios.

Configurar el emparejamiento de DNS privado cuando el emparejamiento de VPC no está habilitado

En esta sección se explica cómo configurar Apigee para resolver nombres de DNS privados en tu proyecto cuando el peering de VPC no está habilitado. En la figura 2 se muestra la configuración, en la que una zona de peering de DNS en Apigee resuelve nombres de dominio privados en una zona DNS privada alojada en tu proyecto de Google Cloud.

- Como requisito previo, Apigee debe aprovisionarse sin emparejamiento de VPC. Para comprobar si el peering de VPC está habilitado o no, ejecuta esta llamada a la API de Apigee. Debes tener el permiso

apigee.adminpara ejecutar esta llamada:curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION"Donde:

ORGANIZATIONes el nombre de tu organización de Apigee.

Si la respuesta contiene

"disableVpcPeering": "true", significa que el emparejamiento de VPC no está habilitado. - Obtén el número de proyecto de Apigee:

gcloud projects describe APIGEE_PROJECT_ID --format="value(projectNumber)"

Donde:

APIGEE_PROJECT_IDes el ID de tu proyecto de Apigee. Normalmente, se trata del nombre de tu organización de Apigee.

- Concede a la cuenta de servicio por proyecto (P4SA) de Apigee el permiso

dns.networks.targetWithPeeringZoneen el proyecto que contiene la red de VPC del productor. Para obtener este permiso, puedes añadir el roldns.peeral P4SA de Apigee de la siguiente manera:gcloud projects add-iam-policy-binding PRODUCER_PROJECT_ID \ --member=serviceAccount:SERVICE_ACCOUNT \ --role=roles/dns.peerDonde:

PRODUCER_PROJECT_IDes el ID del proyecto que contiene la red de VPC del productor.SERVICE_ACCOUNTes el P4SA de Apigee. Por ejemplo:service-APIGEE_CONSUMER_PROJECT_NUMBER@gcp-sa-apigee.iam.gserviceaccount.com.Donde

APIGEE_CONSUMER_PROJECT_NUMBERes el número de proyecto de Apigee que has obtenido en el paso anterior.

- Crea una zona de emparejamiento de DNS con la zona de DNS privada de tu proyecto:

curl -X POST -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones?dnsZoneId=DNS_ZONE_ID" \ -d '{ "domain": "DOMAIN", "description": "DESCRIPTION", "peeringConfig": { "targetProjectId": "PRODUCER_PROJECT_ID", "targetNetworkId": "PRODUCER_VPC_NETWORK" } }'Donde:

ORGANIZATIONes el nombre de tu organización de Apigee.DNS_ZONE_IDes el nombre de la zona DNS que quieres crear.DOMAINes el nombre de DNS de esta zona gestionada. Por ejemplo,example.com.DESCRIPTIONes una breve descripción de la zona DNS. Número máximo de caracteres: 1024PRODUCER_PROJECT_IDes el proyecto que contiene la red de VPC del productor.PRODUCER_VPC_NETWORKes la red de VPC del proyecto del cliente.

- Valida que el peering se haya creado correctamente:

curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones/DNS_ZONE_ID"Donde:

- ORGANIZATION es el nombre de tu organización de Apigee.

- DNS_ZONE_ID es el nombre de la zona DNS que has creado.

Si la solicitud se ha realizado correctamente, la respuesta incluye este código de estado:

"state": "ACTIVE" - Una vez completado el peering, puede crear un registro DNS en la zona privada y hacer referencia a él en una configuración de adjunto de endpoint. Consulta Crear un adjunto de endpoint.

Limitaciones

Consulta las limitaciones y los puntos clave del peering de DNS.Solución de problemas

Problemas con el estado de la conexión de PSC

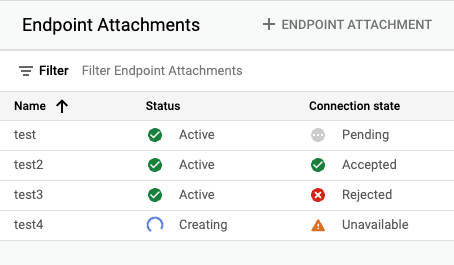

En esta sección se describen las posibles soluciones cuando se ha aprovisionado un adjunto de endpoint y el estado es Activo, pero el estado de la conexión no es Aceptado. En la figura 3 se muestran algunos estados de conexión posibles.

Figura 3: Detalles del estado de la conexión del endpoint

El estado proporcionado puede ayudar a identificar la causa probable, tal como se describe en la siguiente tabla:

| Estado de la conexión | Causa posible | Solución recomendada |

|---|---|---|

| ACCEPTED | La vinculación de servicio ha aceptado la conexión del endpoint de conexión. | N/A |

| PENDIENTE | Es posible que el ID de proyecto de Apigee no esté en la lista de proyectos aceptados del consumidor ni en la lista de rechazados. | Añade el ID del proyecto de Apigee a la lista de aceptación del consumidor en el adjunto de servicio. Consulta Cambiar la preferencia de conexión de un servicio publicado. |

| REJECTED | El ID de proyecto de Apigee está en la lista de rechazo del consumidor. | Elimina el ID de proyecto de Apigee de la lista de rechazo del consumidor y añádelo a la lista de aceptación del consumidor en la vinculación de servicio. Consulta Gestionar solicitudes de acceso a un servicio publicado. |

| FROZEN | El adjunto de servicio de este adjunto de endpoint se ha suspendido o inhabilitado. | Describe el archivo adjunto del servicio para obtener más información. Consulta Ver los detalles de un servicio publicado. |

| CERRADO | Se ha eliminado el servicio de vinculación de este endpoint. | Vuelve a crear la vinculación de servicio y la vinculación de endpoint. |

| NEEDS_ATTENTION | La vinculación de endpoint se ha aceptado por la vinculación de servicio, pero hay un problema con la vinculación de servicio. | Describe el servicio adjunto para obtener más información. Consulta Ver los detalles de un servicio publicado. |

| NO DISPONIBLE | El estado de conectividad no está disponible, lo que puede ocurrir durante el aprovisionamiento. | Espera unos minutos para ver si cambia el estado. |

Configuración de PSC con Apigee

Consulta el manual de procedimientos Problemas de conectividad de Apigee con destinos de PSC de salida.