Par défaut, Vertex AI chiffre les contenus client au repos. Vertex AI gère le chiffrement sans intervention de votre part. Cette option est appelée chiffrement par défaut de Google.

Si vous souhaitez contrôler vos clés de chiffrement, vous pouvez utiliser des clés de chiffrement gérées par le client (CMEK) dans Cloud KMS avec des services bénéficiant d'une intégration des CMEK, y compris Vertex AI. L'utilisation de clés Cloud KMS vous permet de contrôler leur niveau de protection, leur emplacement, leur calendrier de rotation, leurs autorisations d'utilisation et d'accès, ainsi que leurs limites cryptographiques. Cloud KMS vous permet également de suivre l'utilisation des clés, d'afficher les journaux d'audit et de contrôler les cycles de vie des clés. Au lieu de laisser Google posséder et gérer les clés de chiffrement de clés (KEK) symétriques qui protègent vos données, c'est vous qui vous chargez de cette tâche dans Cloud KMS.

Une fois que vous avez configuré vos ressources avec des CMEK, l'accès à vos ressources Vertex AI est semblable à celui du chiffrement par défaut de Google. Pour en savoir plus sur les options de chiffrement, consultez Clés de chiffrement gérées par le client (CMEK).

Ce guide décrit certains avantages à utiliser CMEK avec les ressources d'IA Vertex et explique comment configurer une tâche d'entraînement pour qu'elle utilise CMEK.

Pour en savoir plus sur l'utilisation des clés CMEK pour Colab Enterprise, consultez la page Clés CMEK pour Colab Enterprise. Pour en savoir plus sur l'utilisation de CMEK pour les instances Vertex AI Workbench, consultez la page CMEK pour les instances Vertex AI Workbench.

CMEK pour les ressources Vertex AI

Les sections suivantes décrivent les informations de base à connaître sur les clés CMEK pour les ressources Vertex AI avant de les configurer pour vos jobs.

Avantages du chiffrement CMEK

D'une manière générale, CMEK est particulièrement utile si vous avez besoin d'un contrôle total sur les clés utilisées pour chiffrer vos données. Avec CMEK, vous pouvez gérer vos clés dans Cloud KMS. Par exemple, vous pouvez désactiver des clés, les alterner ou définir un calendrier de rotation à l'aide de l'API Cloud KMS. Pour plus d'informations sur CMEK en général, y compris quand et pourquoi l'activer, consultez la documentation Cloud KMS.

Lorsque vous exécutez une tâche AutoML ou personnalisée d'entraînement, votre code s'exécute sur une ou plusieurs instances de machine virtuelle (VM). géré par Vertex AI. Lorsque vous activez CMEK pour Vertex AI, la clé que vous désignez, et non une clé gérée par Google, est utilisée pour chiffrer les données sur les disques de démarrage de ces VM. La clé CMEK chiffre les types de données suivants :

- La copie de votre code sur les VM

- Toutes les données qui sont chargées par votre code

- Toutes les données temporaires qui sont enregistrées sur le disque local par votre code

- Modèles entraînés automatiquement

- Fichiers multimédias (données) importés dans des ensembles de données multimédias.

En général, la clé CMEK ne chiffre pas les métadonnées associées à votre opération, telles que le nom et la région de la tâche, ou le nom à afficher d'un ensemble de données. Les métadonnées associées aux opérations sont toujours chiffrées à l'aide du mécanisme de chiffrement par défaut de Google.

Pour les ensembles de données, lorsqu'un utilisateur importe des données dans l'ensemble de données, les éléments de données et les annotations sont chiffrés par CMEK. Le nom à afficher de l'ensemble de données n'est pas chiffré avec le chiffrement CMEK.

Pour les modèles, les modèles stockés dans le système de stockage (par exemple, un disque) sont chiffrés avec CMEK. Tous les résultats d'évaluation du modèle sont chiffrés avec CMEK.

Pour les points de terminaison endpoints, tous les fichiers de modèle utilisés pour le déploiement de modèle dans le point de terminaison sont chiffrés par CMEK. Cela n'inclut pas les données en mémoire.

Pour la prédiction par lot, tous les fichiers temporaires (tels que les fichiers de modèle, les journaux, les disques de VM) utilisés pour exécuter le job de prédiction par lot sont chiffrés avec CMEK. Les résultats de la prédiction par lot sont stockés dans la destination fournie par l'utilisateur. Par conséquent, Vertex AI respecte la valeur par défaut de la configuration de chiffrement de la destination. Sinon, les résultats seront également chiffrés avec CMEK.

Pour l'étiquetage de données, tous les fichiers d'entrée (images, textes, tabulaires), toutes les discussions temporaires (par exemple questions, commentaires) et toutes les sorties (résultats de libellé) sont chiffrés par CMEK. Les noms à afficher des spécifications d'annotation ne sont pas chiffrés avec le chiffrement CMEK.

Pour les agents, CMEK chiffre tous les fichiers sources utilisés pour le développement des agents. De plus, les images de conteneurs et les instances déployées pour l'agent sont également chiffrées avec CMEK.

Clés externes

Vous pouvez utiliser Cloud External Key Manager (Cloud EKM) pour créer des clés externes que vous gérez afin de chiffrer les données dans Google Cloud.

Lorsque vous utilisez une clé Cloud EKM, Google n'a aucun contrôle sur la disponibilité de votre clé gérée en externe. Si vous demandez l'accès à une ressource chiffrée avec une clé gérée en externe et que la clé n'est pas disponible, Vertex AI rejette la requête. Il peut s'écouler jusqu'à 10 minutes avant que vous ne puissiez accéder à la ressource une fois la clé disponible.

Pour plus d'informations sur l'utilisation des clés externes, consultez la section Cloud External Key Manager.

Utiliser CMEK avec d'autres produits Google Cloud

La configuration des clés CMEK pour les ressources Vertex AI ne permet pas de configurer automatiquement des clés CMEK pour les autres produits Google Cloud utilisés avec Vertex AI. Pour chiffrer des données dans d'autres produitsGoogle Cloud avec CMEK, une configuration supplémentaire est requise. Exemple :

Cloud Storage: lorsque vous procédez à un entraînement personnalisé, Vertex AI charge généralement vos données à partir de Cloud Storage. Lorsque vous utilisez une application d'entraînement Python et un conteneur prédéfini pour l'entraînement, Vertex AI charge également votre code à partir d'un bucket Cloud Storage. En outre, certaines tâches d'entraînement effectuent également en sortie l'exportation des artefacts de modèle entraîné (par exemple, un répertoire SaveModel TensorFlow) vers un bucket Cloud Storage.

Pour vous assurer que vos données dans Cloud Storage sont chiffrées avec CMEK, consultez le guide Cloud Storage sur l'utilisation des clés de chiffrement gérées par le client. Vous pouvez définir votre clé de chiffrement en tant que clé par défaut pour le ou les buckets Cloud Storage que vous utilisez avec Vertex AI, ou l'utiliser pour chiffrer des objets spécifiques.

Artifact Registry: lorsque vous utilisez un conteneur personnalisé pour l'entraînement, vous pouvez configurer Vertex AI pour charger votre image de conteneur à partir d'Artifact Registry.

Pour vous assurer que votre image de conteneur est chiffrée avec CMEK, consultez le guide Artifact Registry sur CMEK.

Cloud Logging: lorsque vous exécutez un job d'entraînement, l'entraînement Vertex AI enregistre les journaux dans Logging. Pour chiffrer ces journaux à l'aide de CMEK, consultez Configurer CMEK pour Cloud Logging.

Ressources actuelles compatibles avec les CMEK

Les ressources Vertex AI actuelles traitées par CMEK sont les suivantes. La prise en charge de CMEK des fonctionnalités bêta est également au statut bêta.

| Ressource | Éléments chiffrés | Liens vers la documentation |

|---|---|---|

| Ensemble de données |

|

|

| Modèle |

|

|

| Point de terminaison |

|

|

| Tâche personnalisée |

|

|

| HyperparameterTuningJob |

|

|

| TrainingPipeline |

|

|

| BatchPredictionJob (à l'exception de prédiction par lot d'image AutoML) |

|

|

| ModelDeploymentMonitoringJob |

|

|

| PipelineJob |

|

|

| MetadataStore |

|

|

| TensorBoard |

|

|

| Featurestore |

|

|

| Index |

|

|

| IndexEndpoint |

|

|

| Environnement d'exécution Colab Enterprise |

|

|

| Notebook Colab Enterprise |

|

|

| Vertex AI Agent Engine |

|

Compatibilité CMEK avec les pipelines de réglage de l'IA générative

La fonctionnalité CMEK est fournie dans le pipeline de réglage des modèles suivants :

BERTT5image-generation (GPU)

Limites

La compatibilité CMEK n'est pas fournie dans les cas suivants :

- Prédiction par lot d'un modèle d'image AutoML (

BatchPredictionJob) - Réglage des TPU

Configurer les CMEK pour vos ressources

Les sections suivantes décrivent comment créer un trousseau de clés et une clé dans Cloud Key Management Service, accorder des autorisations de chiffrement et de déchiffrement à Vertex AI pour votre clé, et créer des ressources utilisant des clés CMEK.

Avant de commencer

Dans ce guide, nous partons du principe que vous utilisez deux projets Google Cloud distincts pour configurer les clés CMEK associées aux données Vertex AI :

- Un projet de gestion de votre clé de chiffrement (dénommé "projet Cloud KMS")

- Un projet pour accéder aux données Vertex AI ou au résultat dans Cloud Storage et interagir avec tous les autres produits Google Cloud dont vous avez besoin pour votre cas d'utilisation (dénommé "projet AI Platform")

Cette configuration recommandée accepte la séparation des tâches.

Vous pouvez également utiliser un seul projet Google Cloud pour l'ensemble du guide. Pour ce faire, utilisez le même projet pour toutes les tâches suivantes qui se rapportent au projet Cloud KMS et les tâches qui se rapportent au projet AI Platform.

Configurer le projet Cloud KMS

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud KMS API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud KMS API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Vertex AI API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Vertex AI API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. Dans la console Google Cloud , cliquez sur Sécurité, puis sélectionnez Gestion des clés. Vous serez redirigé vers la page Clés de chiffrement. Sélectionnez votre projet Cloud KMS.

Cliquez sur le nom du trousseau de clés que vous avez créé dans une section précédente de ce guide pour accéder à la page Détails du trousseau de clés.

Cochez la case correspondant à la clé que vous avez créée dans une section précédente de ce guide. Si un panneau d'informations portant le nom de votre clé n'est pas déjà ouvert, cliquez sur Afficher le panneau d'informations.

Dans le panneau d'informations, cliquez sur Ajouter un membre pour ouvrir la boîte de dialogue Ajouter des membres à "KEY_NAME". Dans cette boîte de dialogue, procédez comme suit :

- Dans la zone Nouveaux membres, saisissez l'adresse e-mail du compte de service dont vous avez pris note dans la section précédente :

service-AI_PLATFORM_PROJECT_NUMBER@gcp-sa-aiplatform.iam.gserviceaccount.com Dans la liste déroulante Sélectionner un rôle, cliquez sur Cloud KMS, puis sur le rôle Chiffreur/Déchiffreur de clé de chiffrement Cloud KMS.

Cliquez sur Enregistrer.

- Dans la zone Nouveaux membres, saisissez l'adresse e-mail du compte de service dont vous avez pris note dans la section précédente :

- KEY_NAME : nom de la clé que vous avez créée dans une section précédente de ce guide.

- KEY_RING_NAME : trousseau de clés que vous avez créé dans une section précédente de ce guide.

- REGION : région dans laquelle vous avez créé votre trousseau de clés.

- KMS_PROJECT_ID : ID de votre projet Cloud KMS.

- AI_PLATFORM_PROJECT_NUMBER : numéro de votre projet AI Platform, indiqué dans la section précédente dans l'adresse e-mail d'un compte de service.

- En savoir plus sur les CMEK sur Google Cloud

- Découvrez comment utiliser CMEK avec d'autres produits Google Cloud.

Configurer le projet AI Platform

Configurer la Google Cloud CLI

L'utilisation de gcloud CLI est obligatoire pour certaines étapes de ce guide et facultative pour d'autres.Installez la Google Cloud CLI. Une fois que la Google Cloud CLI est installée, initialisez-la en exécutant la commande suivante :

gcloud initSi vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

Créer un trousseau de clés et une clé

Suivez le guide Cloud KMS sur la création de clés symétriques pour créer un trousseau de clés et une clé. Lorsque vous créez votre trousseau, spécifiez une région compatible avec les opérations Vertex AI en tant qu'emplacement du trousseau de clés. L'entraînement Vertex AI n'est compatible avec CMEK que lorsque votre ressource et votre clé utilisent la même région. Vous ne devez pas spécifier d'emplacement birégional, multirégional ou mondial pour votre trousseau de clés.

Assurez-vous de créer votre trousseau et votre clé dans votre projet Cloud KMS.

Accorder des autorisations à Vertex AI

Pour utiliser CMEK pour vos ressources, vous devez autoriser Vertex AI à chiffrer et déchiffrer des données à l'aide de votre clé. Vertex AI utilise un agent de service géré par Google pour exécuter des opérations à l'aide de vos ressources. Ce compte de service est identifié par une adresse e-mail au format suivant :

service-PROJECT_NUMBER@gcp-sa-aiplatform.iam.gserviceaccount.com

Pour trouver le compte de service approprié pour votre projet AI Platform, accédez à la page IAM dans la console Google Cloud , puis recherchez le membre correspondant à ce format d'adresse e-mail, en remplaçant la variable AI_PLATFORM_PROJECT_NUMBER par le numéro de projet de votre projet AI Platform. Le compte de service porte également le nom Vertex AI Service Agent.

Prenez note de l'adresse e-mail de ce compte de service et utilisez-la dans les étapes suivantes pour lui accorder l'autorisation de chiffrer et de déchiffrer des données à l'aide de votre clé. Vous pouvez accorder l'autorisation à l'aide de la console Google Cloud ou de Google Cloud CLI :

Console Google Cloud

gcloud

Exécutez la commande suivante :

gcloud kms keys add-iam-policy-binding KEY_NAME \

--keyring=KEY_RING_NAME \

--location=REGION \

--project=KMS_PROJECT_ID \

--member=serviceAccount:service-AI_PLATFORM_PROJECT_NUMBER@gcp-sa-aiplatform.iam.gserviceaccount.com \

--role=roles/cloudkms.cryptoKeyEncrypterDecrypter

Dans cette commande, remplacez les espaces réservés suivants :

Créer des ressources avec la clé KMS

Lorsque vous créez une ressource compatible avec CMEK, vous pouvez spécifier votre clé comme l'un des paramètres de création.

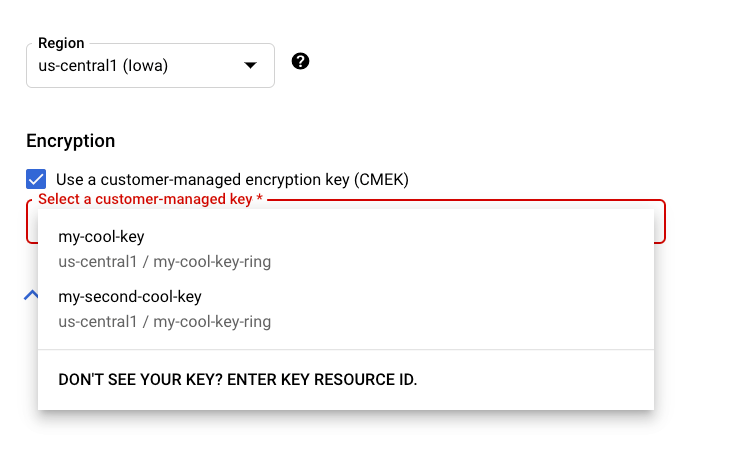

Console

Lorsque vous créez une ressource compatible avec CMEK dans la section Vertex AI de la consoleGoogle Cloud , vous pouvez sélectionner votre clé dans la section "Général" ou "Options avancées" :

API REST et ligne de commande

Lorsque vous créez une ressource compatible, ajoutez un objet encryptionSpec à votre requête et définissez le champ encryptionSpec.kmsKeyName pour qu'il pointe vers votre ressource de clé.

Par exemple, lors de la création d'une ressource dataset, vous devez spécifier votre clé dans le corps de la requête:

{

"displayName": DATASET_NAME,

"metadataSchemaUri": METADATA_URI,

"encryptionSpec": {

"kmsKeyName": "projects/PROJECT_ID/locations/LOCATION_ID/keyRings/KEY_RING_NAME/cryptoKeys/KEY_NAME"

}

}

Java

Lorsque vous créez une ressource compatible, définissez EncryptionSpec pour qu'il pointe vers votre ressource de clé. Pour en savoir plus, consultez la documentation de la bibliothèque cliente Vertex AI pour Java.

Node.js

Lorsque vous créez une ressource compatible, définissez le paramètre encryptionSpec pour qu'il pointe vers votre ressource de clé. Pour en savoir plus, consultez la documentation de la bibliothèque cliente Vertex AI pour Node.js.

Python

Lorsque vous créez une ressource compatible, définissez le paramètre encryption_spec pour qu'il pointe vers votre ressource de clé. Reportez-vous à la documentation sur le client Python pour Cloud AI Platform pour en savoir plus.