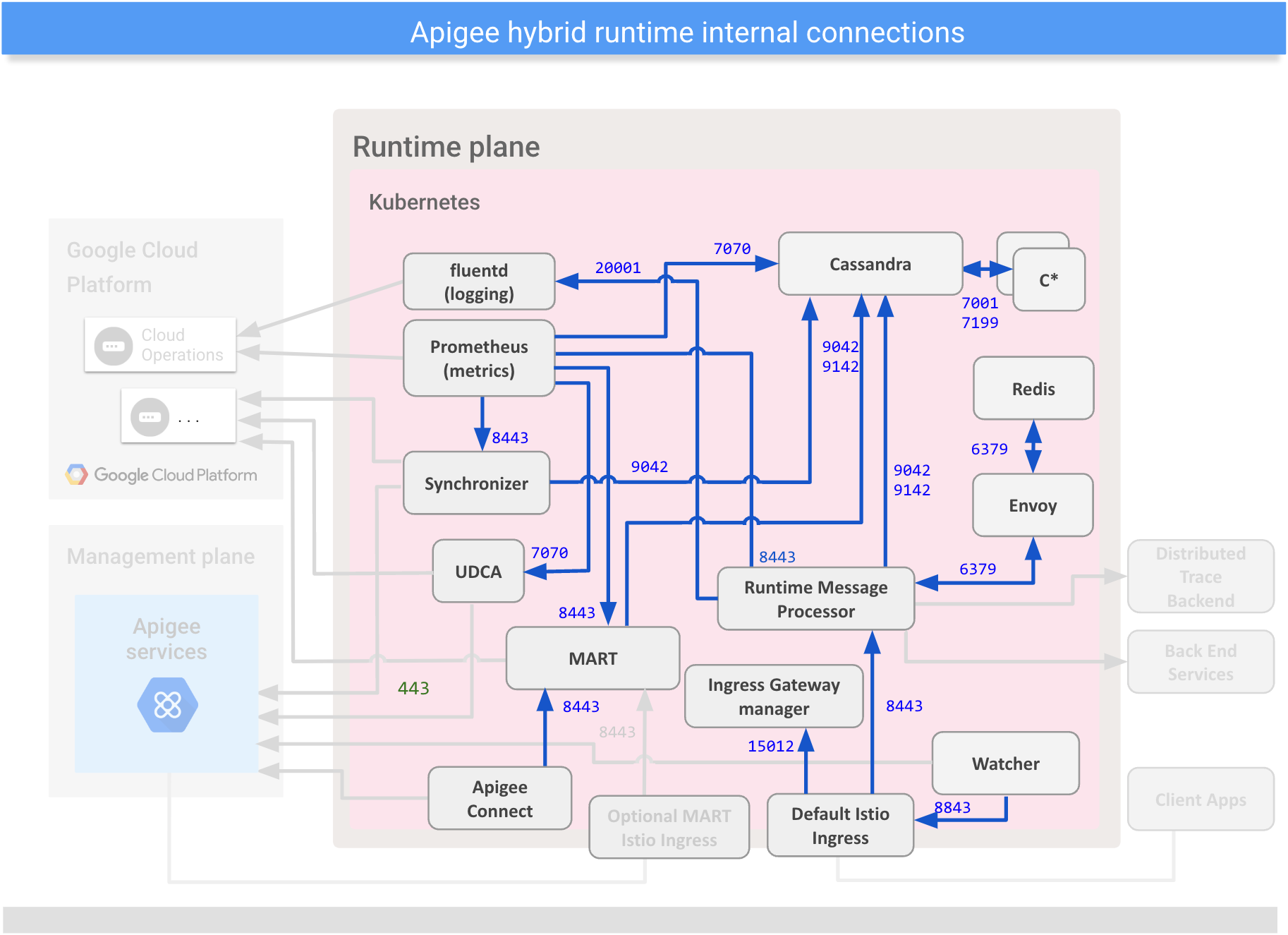

Compreender as portas que o plano de tempo de execução híbrido usa é importante para as implementações empresariais. Esta secção descreve as portas usadas para comunicações seguras no plano de execução, bem como as portas externas usadas para comunicações com serviços externos.

Ligações internas

A comunicação entre o plano de tempo de execução e o plano de gestão é protegida com TLS unidirecional e OAuth 2.0. Os serviços individuais usam protocolos diferentes, consoante o serviço com o qual estão a comunicar.

Os certificados usados para a comunicação entre componentes são gerados pelo gestor de certificados do Apigee. Não tem de fornecer um certificado nem geri-lo.

A imagem seguinte mostra as portas e os canais de comunicação no plano de tempo de execução híbrido:

A tabela seguinte descreve as portas e os canais de comunicação no plano de execução híbrido:

| Ligações internas | |||||

|---|---|---|---|---|---|

| Origem | Destino | Protocolo/portas | Protocolo de segurança | Descrição | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envia dados para persistência. | |

| Apigee Connect | MART | TCP/8443 | TLS | Os pedidos do plano de gestão passam pelo Apigee Connect. O Apigee Connect inicia a ligação. | |

| Entrada Istio predefinida | Processador de mensagens | TCP/8443 | TLS (certificado autoassinado gerado pelo Apigee) | Processa pedidos de API recebidos. | |

| Processador de mensagens | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envia dados para persistência. | |

| Processador de mensagens | fluentd (analytics / logging) | TCP/20001 | mTLS | Transmite dados para o pod de recolha de dados. | |

| Cassandra | Cassandra | TCP/7001 TCP/7199 |

mTLS | Comunicações de cluster intra-nó. | |

| Cassandra | Cassandra | TCP/7001 | mTLS | Comunicações entre regiões. | |

| Sincronizador | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envia dados para persistência. | |

| Prometheus (métricas) | Cassandra | TCP/7070 (HTTPS) | TLS | Extrai dados de métricas de vários serviços. | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| Processador de mensagens | TCP/8843 (HTTPS) | TLS | |||

| Sincronizador | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

| Observador | Agrupamentos de entrada | TCP/8843 | TLS | Envia pedidos para obter o estado de implementação. | |

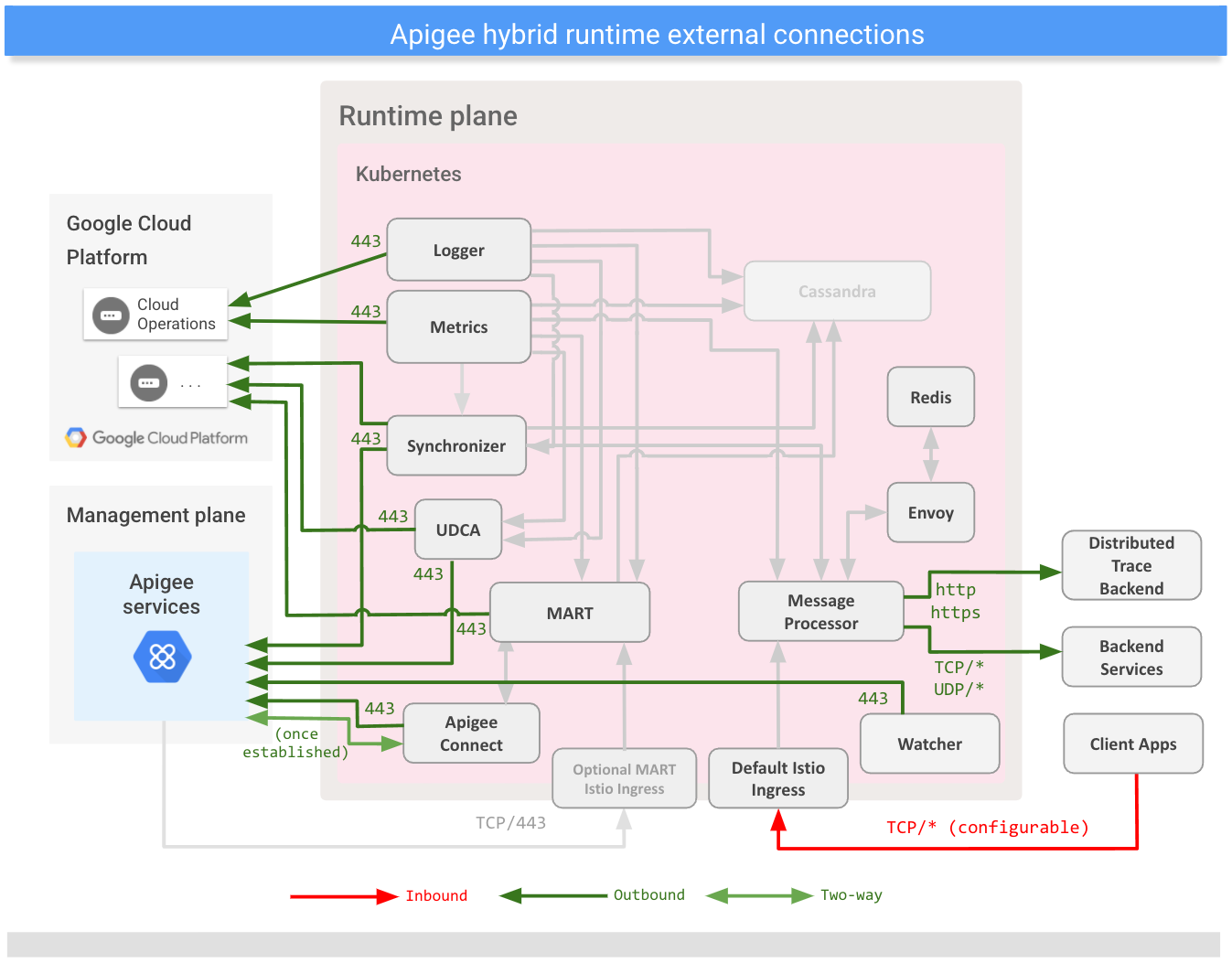

Ligações externas

Para configurar corretamente a firewall de rede, deve conhecer as portas de entrada e saída usadas pelo híbrido para comunicar com serviços externos.

A imagem seguinte mostra as portas usadas para comunicações externas com o plano de tempo de execução híbrido:

A tabela seguinte descreve as portas usadas para comunicações externas com o plano de tempo de execução híbrido:

| Ligações externas | |||||

|---|---|---|---|---|---|

| Origem | Destino | Protocolo/portas | Protocolo de segurança | Descrição | |

| Ligações de entrada (expostas externamente) | |||||

| Apps cliente | Entrada do Istio predefinida | TCP/* | Nenhum/OAuth através de TLS 1.2 | Pedidos de API de apps externas. | |

| Ligações de saída | |||||

| Processador de mensagens | Serviços de back-end | TCP/* UDP/* |

Nenhum/OAuth através de TLS 1.2 | Envia pedidos a anfitriões definidos pelo cliente. | |

| Sincronizador | Serviços Apigee | TCP/443 | OAuth através do TLS 1.2 | Obtém dados de configuração; estabelece ligação a

apigee.googleapis.com. |

|

| Google Cloud | Liga-se ao dispositivo iamcredentials.googleapis.com para

autorização. |

||||

| UDCA (Analytics) | Serviços Apigee (UAP) | TCP/443 | OAuth através do TLS 1.2 | Envia dados para a UAP no plano de gestão e para o Google Cloud; estabelece ligação a

apigee.googleapis.com e

storage.googleapis.com. |

|

| Apigee Connect | Serviços Apigee | TCP/443 | TLS | Estabelece a ligação ao plano de gestão; estabelece ligação a

apigeeconnect.googleapis.com. |

|

| Prometheus (métricas) | Google Cloud (operações na nuvem) | TCP/443 | TLS | Envia dados para o Cloud Operations no plano de gestão; liga-se a

monitoring.googleapis.com. |

|

| fluentd (registo) | Google Cloud (operações na nuvem) | TCP/443 | TLS | Envia dados para o Cloud Operations no plano de gestão; liga-se a

logging.googleapis.com |

|

| MART | Google Cloud | TCP/443 | OAuth através do TLS 1.2 | Liga-se ao dispositivo iamcredentials.googleapis.com para autorização. |

|

| Processador de mensagens | Back-end de rastreio distribuído | http ou https | TLS (configurável) | (Opcional) Comunica informações de rastreio ao serviço de back-end de rastreio distribuído. Configure o serviço e o protocolo na API TraceConfig. Normalmente, o back-end para o rastreio distribuído é o Cloud Trace ou o Jaeger. | |

| Ligações bidirecionais | |||||

| Apigee Connect | Serviços Apigee | TCP/443 | TLS | Comunica dados de gestão entre o plano de gestão e a API Management para dados de tempo de execução (MART) no plano de tempo de execução. O Apigee Connect inicia a ligação;

liga-se a apigeeconnect.googleapis.com. Por conseguinte, não

tem de configurar a sua firewall para a conetividade de entrada. |

|

| * indica que a porta é configurável. A Apigee recomenda a utilização da porta 443. | |||||

Não deve permitir ligações externas para endereços IP específicos associados ao

*.googleapis.com. Os endereços IP podem mudar, uma vez que o domínio resolve atualmente para vários endereços.