Los servicios de Vertex AI que tienen una marca de verificación en la columna Acceso a servicios privados de la tabla Opciones de acceso privado a Vertex AI requieren que te conectes a sus servicios mediante acceso a servicios privados.

Estos servicios de Vertex AI gestionados por Google admiten la comunicación bidireccional con las cargas de trabajo locales, multinube y de VPC de un consumidor de servicios.

Esta comunicación privada se produce exclusivamente mediante direcciones IP internas. Las instancias de VM no necesitan acceso a Internet ni direcciones IP externas para acceder a los servicios disponibles a través del acceso a servicios privados.

Vertex AI proporciona servicios alojados en una red de VPC gestionada por Google. El acceso a servicios privados te permite acceder a las direcciones IP internas de estos servicios de Vertex AI y de terceros a través de una conexión de emparejamiento entre redes VPC.

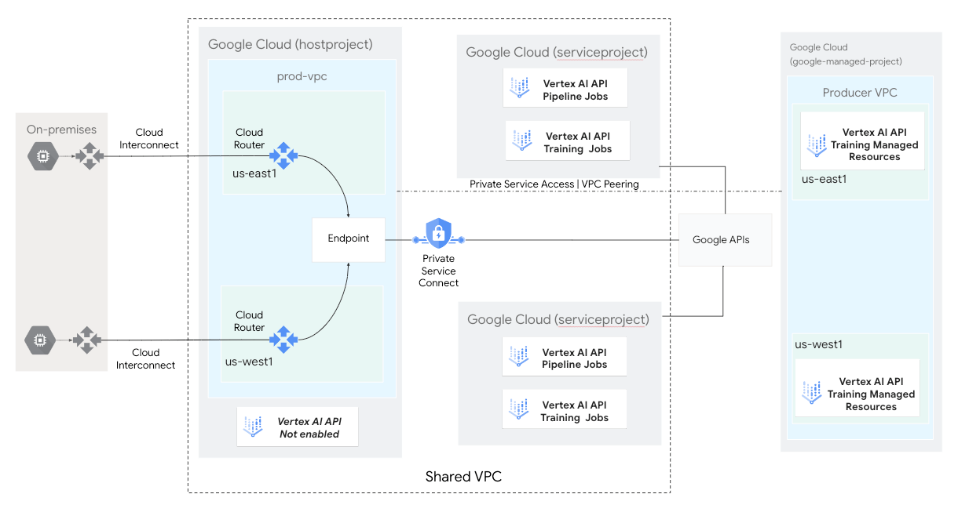

En el siguiente diagrama se muestra una arquitectura de entrenamiento personalizado en la que las APIs de Vertex AI para tareas de entrenamiento y tareas de canalización están habilitadas y gestionadas en un proyecto de servicio (serviceproject) como parte de una implementación de VPC compartida.

Estos componentes se implementan como una infraestructura como servicio (IaaS) gestionada por Google en la red VPC del productor del servicio.

La red de VPC del consumidor de servicios (hostproject) accede a estos servicios a través de una conexión de acceso a servicios privados.

Opciones de despliegue del acceso privado a servicios

Puedes crear una conexión privada o modificar una que ya tengas. Antes de configurar el acceso a servicios privados, consulta las consideraciones para elegir una red de VPC y un intervalo de direcciones IP.

Para crear una conexión privada, primero debes crear un intervalo de IP asignado y, después, una conexión privada entre tu red VPC y los servicios de Vertex AI gestionados por Google.

También puede modificar una conexión que ya tenga. Para obtener más información, consulta Modificar una conexión privada.

Recomendaciones de subredes de Vertex AI

En la siguiente tabla se indican los intervalos de subred recomendados para los servicios de Vertex AI.

| Función de Vertex AI | Intervalo de subred recomendado |

|---|---|

| Instancias de cuaderno gestionadas | /29 |

| Vertex AI Pipelines | /21 |

| Tareas de entrenamiento personalizadas | /19 |

| Consultas online de Vector Search | /16 |

| Endpoints de acceso a servicios privados | /21 |

Consideraciones sobre la implementación

A continuación, se indican algunas consideraciones importantes que afectan a la forma de establecer la comunicación entre tus cargas de trabajo locales, multinube y de VPC, y los servicios de Vertex AI gestionados por Google.

Anuncio de IP

Debes anunciar el intervalo de la subred de acceso a servicios privados desde el router de Cloud como una ruta anunciada personalizada. Para obtener más información, consulte Anunciar intervalos de direcciones IP personalizadas.

Emparejamiento entre redes VPC

Es posible que la red del productor del servicio no tenga las rutas correctas para dirigir el tráfico a tu red local. De forma predeterminada, la red del productor de servicios solo aprende las rutas de subred de tu red de VPC. Por lo tanto, el productor de servicios rechaza cualquier solicitud que no proceda de un intervalo de IPs de subred.

Por este motivo, en tu red de VPC, debes actualizar la conexión de emparejamiento para exportar las rutas personalizadas a la red del productor de servicios. Al exportar rutas, se envían todas las rutas estáticas y dinámicas aptas de tu red de VPC, como las rutas a tu red on-premise, a la red del productor de servicios. La red del productor de servicios los importa automáticamente y, a continuación, puede enviar tráfico de vuelta a tu red on-premise a través de la red de VPC.

Reglas de cortafuegos

Debes actualizar las reglas de cortafuegos de la red de VPC que conecta tus entornos on-premise y multicloud con Google Cloud para permitir el tráfico entrante y saliente a las subredes de acceso a servicios privados.