Bei Vertex AI-Diensten, die in der Tabelle Optionen für den privaten Zugriff auf Vertex AI in der Spalte Zugriff auf private Dienste mit einem Häkchen versehen sind, müssen Sie sich mit diesen Diensten über den Zugriff auf private Dienste verbinden.

Diese von Google verwalteten Vertex AI-Dienste unterstützen die bidirektionale Kommunikation mit den lokalen, Multi-Cloud- und VPC-Arbeitslasten eines Dienstnutzers.

Diese private Kommunikation erfolgt ausschließlich über interne IP-Adressen. VM-Instanzen erfordern keinen Internetzugang oder externe IP-Adressen, um verfügbare Dienste über den Zugriff auf private Dienste zu erreichen.

Vertex AI bietet Dienste, die in einem von Google verwalteten VPC-Netzwerk gehostet werden. Mit dem Zugriff auf private Dienste können Sie die internen IP-Adressen dieser Vertex AI- und Drittanbieterdienste über eine VPC-Netzwerk-Peering-Verbindung erreichen.

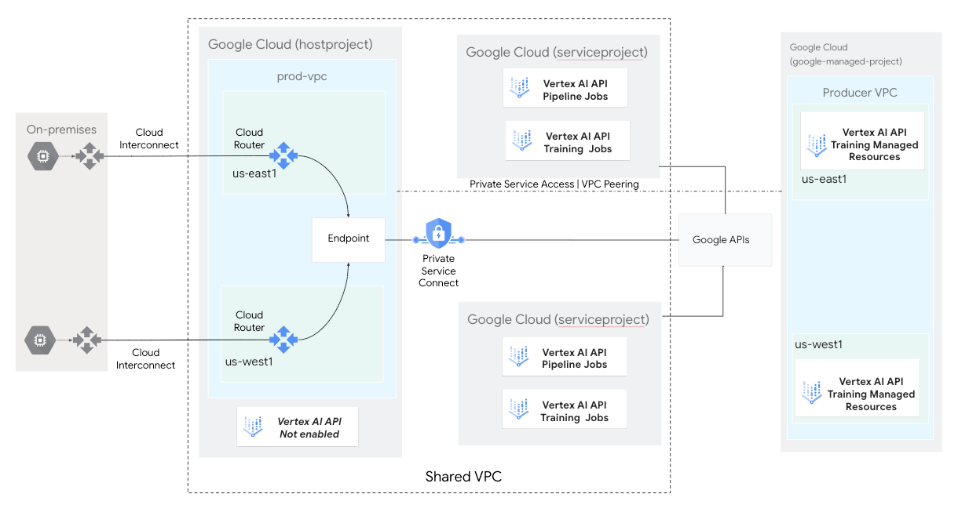

Das folgende Diagramm zeigt eine Architektur für

benutzerdefiniertes Training, in der Vertex AI APIs für Trainingsjobs und Pipelinejobs in einem Dienstprojekt aktiviert und als Teil einer Shared VPC-Bereitstellung verwaltet werden (serviceproject).

Diese Komponenten werden als von Google verwaltete Infrastructure-as-a-Service (IaaS) im VPC-Netzwerk des Diensterstellers bereitgestellt.

Das VPC-Netzwerk des Dienstnutzers (hostproject) greift über eine Verbindung für den Zugriff auf private Dienste auf diese Dienste zu.

Bereitstellungsoptionen für den Zugriff auf private Dienste

Sie können eine neue private Verbindung erstellen oder eine vorhandene ändern. Bevor Sie den Zugriff auf private Dienste konfigurieren, sollten Sie sich mit den Hinweisen zur Auswahl eines VPC-Netzwerks und eines IP-Adressbereichs vertraut machen.

Wenn Sie eine neue private Verbindung erstellen möchten, müssen Sie zuerst einen zugewiesenen IP-Bereich erstellen und dann eine private Verbindung zwischen Ihrer VPC und von Google verwalteten Vertex AI-Diensten erstellen.

Alternativ können Sie eine vorhandene Verbindung ändern. Weitere Informationen finden Sie unter Private Verbindung ändern.

Vertex AI-Empfehlungen für Subnetze

In der folgenden Tabelle sind die empfohlenen Subnetzbereiche für Vertex AI-Dienste aufgeführt.

| Vertex AI-Feature | Empfohlener Subnetzbereich |

|---|---|

| Verwaltete Notebook-Instanzen | /29 |

| Vertex AI Pipelines | /21 |

| Benutzerdefinierte Trainingsjobs | /19 |

| Onlineabfragen für die Vektorsuche | /16 |

| Endpunkte für den Zugriff auf private Dienste | /21 |

Überlegungen zur Bereitstellung

Im Folgenden finden Sie einige wichtige Überlegungen, die sich darauf auswirken, wie Sie die Kommunikation zwischen Ihren On-Premise-, Multi-Cloud- und VPC-Arbeitslasten und von Google verwalteten Vertex AI-Diensten herstellen.

IP-Anzeigen

Sie müssen den Subnetzbereich für den privaten Dienstzugriff über den Cloud Router als benutzerdefinierte beworbene Route anbieten. Weitere Informationen finden Sie unter Benutzerdefinierte IP-Bereiche bewerben.

VPC-Netzwerk-Peering

Im Netzwerk des Diensterstellers sind möglicherweise nicht die richtigen Routen vorhanden, um Traffic zu Ihrem lokalen Netzwerk zu leiten. Standardmäßig erlernt das Netzwerk des Diensterstellers nur die Subnetzrouten aus Ihrem VPC-Netzwerk. Daher wird jede Anfrage, die nicht aus einem Subnetz-IP-Bereich stammt, vom Dienstersteller verworfen.

Aus diesem Grund müssen Sie in Ihrem VPC-Netzwerk die Peering-Verbindung aktualisieren, um benutzerdefinierte Routen zum Netzwerk des Diensterstellers zu exportieren. Beim Exportieren von Routen werden alle zulässigen statischen und dynamischen Routen, die sich in Ihrem VPC-Netzwerk befinden, z. B. Routen zu Ihrem lokalen Netzwerk, an das Netzwerk des Diensterstellers gesendet. Das Netzwerk des Diensterstellers importiert sie automatisch und kann dann über das VPC-Netzwerk Traffic zurück an Ihr lokales Netzwerk senden.

Firewallregeln

Sie müssen die Firewallregeln für das VPC-Netzwerk aktualisieren, das Ihre lokalen und Multicloud-Umgebungen mit Google Cloud verbindet, um eingehenden Traffic von und ausgehenden Traffic zu Subnetzen für den Zugriff auf private Dienste zuzulassen.