Cette page s'applique à Apigee et à Apigee hybrid.

Consultez la documentation d'Apigee Edge.![]()

Présentation

L'évaluation des risques Advanced API Security évalue en permanence les configurations de proxy d'API et calcule des scores de sécurité pour identifier et corriger les failles de sécurité de vos API.

L'évaluation des risques vous permet de :

- Appliquer des normes de sécurité cohérentes à toutes les API

- Détecter les erreurs de configuration dans les configurations d'API

- Améliorer votre score de sécurité global grâce aux actions recommandées

- Analyser et résoudre rapidement les problèmes de sécurité via un tableau de bord centralisé

En plus d'évaluer le risque actuel de chaque proxy, l'évaluation des risques peut être utilisée pour surveiller la stratégie de sécurité de vos API au fil du temps. Un score d'évaluation qui fluctue peut indiquer que le comportement de l'API évolue fréquemment, y compris les proxys déployés sans les règles de sécurité nécessaires, les modifications de flux partagé via les déploiements de hook de flux et les ajouts de règles FlowCallout, ainsi que les modifications du serveur cible dans les déploiements d'environnement ou de proxy.

Vous pouvez accéder à l'évaluation des risques via l'interface utilisateur Apigee, comme décrit sur cette page, ou via l'API des scores et profils de sécurité. Vous pouvez également utiliser Terraform pour configurer des profils de sécurité et des conditions de surveillance.

Consultez la section Rôles requis pour l'évaluation des risques pour connaître les rôles nécessaires pour effectuer des tâches d'évaluation des risques.

Pour utiliser cette fonctionnalité, vous devez activer le module complémentaire. Si vous avez souscrit un abonnement, vous pouvez activer le module complémentaire pour votre organisation. Pour plus d'informations, consultez la page Gérer Advanced API Security pour les organisations avec abonnement. Si vous êtes un client facturé à l'usage, vous pouvez activer le module complémentaire dans vos environnements éligibles. Pour en savoir plus, consultez la page Gérer le module complémentaire Advanced API Security.

Risk Assessment v1 et v2

L'évaluation des risques est disponible en deux versions : Risk Assessment v1, qui est en disponibilité générale, et Risk Assessment v2, qui est en version preview. L'utilisation de l'une ou l'autre de ces versions nécessite le module complémentaire Advanced API Security.

Les principales différences de fonctionnalités entre la version 1 et la version 2 sont les suivantes :

- La version 2 comprend les éléments suivants :

- Amélioration de la fiabilité, y compris des calculs de score plus rapides avec les données proxy récentes

- Calcul du score sans avoir à associer un profil de sécurité à un environnement

- Présentation simplifiée du score, basée sur une échelle de 0 à 100 %

- Concept de pondération des vérifications d'évaluation, non pris en charge par la version 1. Consultez Concepts et évaluation des risques.

- Évaluations supplémentaires par rapport à la version 1, qui vérifie davantage de règles lors du calcul des scores.

Par exemple, la version 1 propose cinq règles liées à l'autorisation et à l'authentification, tandis que la version 2 en propose huit règles. La version 2 inclut également une catégorie de gestion du trafic avec des règles associées et effectue des vérifications supplémentaires dans les règles, y compris pour l'attribut

continueOnError. - Vérification des flux partagés imbriqués et des hooks de flux jusqu'à cinq niveaux d'imbrication. La version 1 n'évalue pas les règles incluses via la chaîne de flux partagé.

- Remplacement des scores cibles (scores des serveurs cibles) par des évaluations et des recommandations basées sur des proxys. Si une cible est utilisée dans un proxy, les scores de sécurité de ce proxy incluent également le score du serveur cible.

- Profils personnalisés utilisant les nouvelles vérifications d'évaluation de la v2 ainsi que le profil système

google-default - Surveillance des scores et des métriques de sécurité au fil du temps à l'aide de Cloud Monitoring et configuration d'alertes à l'aide des alertes Cloud Monitoring.

- La version 2 n'est pas compatible avec l'évaluation des sources basée sur le trafic abusif.

Risk Assessment v1

Cette section décrit Risk Assessment v2, la nouvelle version de l'évaluation des risques. Certains concepts et comportements de l'évaluation des risques diffèrent entre la version 1 et la version 2. Pour en savoir plus sur l'utilisation de Risk Assessment v1, consultez Risk Assessment v1.

Concepts et méthodologie de notation de l'évaluation des risques v2

Les scores de sécurité d'évaluation des risques évaluent le risque de sécurité de vos API en fonction des scores d'évaluation de la sécurité et des pondérations dans un profil de sécurité.

L'évaluation du risque repose sur les critères suivants :

- Évaluations et vérifications d'évaluation : vérifications individuelles effectuées sur les proxys et proxys sur lesquels les scores sont calculés. Chaque vérification est également associée à une pondération, qui lui confère une importance plus ou moins grande lorsqu'elle est évaluée par rapport à un proxy. Les pondérations sont définis sur "mineure", "modérée" ou "majeure" pour chaque vérification. Chaque pondération pest associée à une valeur en points qui permet de calculer un score :

- Mineure : 1

- Moyenne : 5

- Majeure : 15

- Profil de sécurité : ensemble de vérifications d'évaluation, sur la base desquelles les proxys déployés dans un environnement sont évalués.

- Score de sécurité : score d'un proxy après évaluation par rapport à un profil de sécurité.

Le score est une valeur comprise entre 0 et 100 %. Un score de 100 % indique que le proxy est entièrement conforme à l'évaluation et qu'aucun risque n'a été détecté sur la base des vérifications de l'évaluation.

Le score de sécurité correspond essentiellement au total de tous les points attribués pour les vérifications réussies divisé par le nombre total de points potentiels dans le profil. Le score est une moyenne pondérée. Par conséquent, plus le profil de sécurité comporte de règles, moins chaque vérification d'évaluation a d'impact sur le score de sécurité.

La pondération de la vérification d'évaluation a également un impact sur le score de sécurité. Les pondérations plus élevées ont un impact plus important sur le calcul, tandis que les pondérations plus faibles ont un impact moindre. Si les pondérations sont égales pour toutes les vérifications d'évaluation dans le profil de sécurité (par exemple, lorsque toutes les vérifications d'évaluation ont une pondération moyenne), le score de sécurité est calculé en tant que moyenne régulière. - Gravité : valeur de gravité pour chaque proxy évalué, en fonction du score de sécurité. Les valeurs de gravité potentielle sont élevées (0 à 50 %), moyennes (51 à 90 %), faibles (91 à 99 %) et minimes (100 %/aucun risque détecté en fonction des évaluations du profil de sécurité attribué).

Catégories d'évaluation et vérifications

Ce tableau présente les catégories d'évaluation et les vérifications individuelles qui peuvent faire partie des profils de sécurité. Il fournit également des recommandations sur la manière de corriger les évaluations ayant échoué pour chacune d'elles.

| Catégorie d'évaluation | Description | |||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Authentification | Dans ce cas, "Auth" signifie à la fois autorisation et authentification. Les évaluations d'authentification vérifient si vous avez mis en place des règles d'autorisation et d'authentification, et si l'attribut continueOnError des règles d'authentification est défini sur false.

|

|||||||||||||||||||||||||||||||||

| CORS | Vérifier si une règle CORS ou un en-tête CORS est présent dans la règle AssignMessage.

|

|||||||||||||||||||||||||||||||||

| Médiation | Vérifier si une règle de médiation est activée.

|

|||||||||||||||||||||||||||||||||

| Cible | Vérifier si les protections du serveur cible sont utilisées. Pour en savoir plus sur la configuration des serveurs cibles, consultez la section Équilibrage de charge sur les serveurs backend.

|

|||||||||||||||||||||||||||||||||

| Menace | Vérifier si des règles de prévention des menaces sont utilisées.

|

|||||||||||||||||||||||||||||||||

| Trafic | Vérifie si vous avez mis en place des règles de gestion du trafic.

|

Scores de sécurité des règles et des proxys

Pour les évaluations de proxys, les scores de sécurité sont basés sur les règles que vous utilisez. La manière dont ces règles sont évaluées varie selon que celles-ci sont associées ou non aux flux, et selon la façon dont elles y sont associées :

- Seules les règles associées à un flux (préflux, flux conditionnel, post-flux dans les proxys, ou flux partagé) ont un impact sur les scores. Les règles qui ne sont associées à aucun flux nont aucun impact sur les scores.

- Les scores de proxy prennent en compte les flux partagés qu'un proxy appelle via des hooks de flux et les règles FlowCallout incluses dans le proxy, à condition que la règle FlowCallout soit associée à un flux. Toutefois, si la règle FlowCallout n'est pas associée à un flux, les règles issues de son flux partagé associé n'ont aucun impact sur les scores de sécurité.

- Les flux partagés en chaîne sont évalués jusqu'à cinq niveaux de profondeur. Toutes les règles incluses directement dans le proxy et dans les cinq premiers niveaux de flux partagés sont prises en compte dans le score de sécurité.

- Pour les règles associées aux flux conditionnels, les scores de sécurité ne tiennent compte que de la présence ou non de ces règles. Ils ne tiennent pas compte du fait que les règles sont appliquées ou non au moment de leur exécution, ni de quelle manière.

Profils de sécurité v2

Un profil de sécurité est un ensemble d'évaluations et de pondérations de sécurité permettant d'évaluer les proxys d'API. Vous pouvez utiliser le profil de sécurité par défaut d'Apigee, appelé google-default, ou créer un profil de sécurité personnalisé qui ne contient que les catégories de sécurité et les pondérations que vous souhaitez évaluer.

Lorsque vous utilisez des profils de sécurité ou que vous en créez, notez que les différentes vérifications d'évaluation d'une catégorie sont évaluées individuellement.

Par exemple, si un profil de sécurité comporte trois vérifications de règles d'authentification et que le proxy évalué inclut l'une des trois, le score d'évaluation inclura le nombre maximal de points pour la règle trouvée et zéro point pour les deux autres règles qui ne sont pas présentes. Dans cet exemple, le proxy évalué ne recevrait pas le nombre maximal de points pour les vérifications des règles d'authentification, même s'il inclut une règle d'authentification. Compte tenu de ce comportement, soyez prudent lorsque vous interprétez le score de sécurité et concevez le profil de sécurité.

Profil de sécurité par défaut

Advanced API Security fournit un profil de sécurité par défaut contenant toutes les évaluations. Lorsque vous utilisez le profil par défaut, les scores de sécurité sont basés sur toutes les catégories.

Le profil de sécurité par défaut, google-default, ne peut pas être modifié ni supprimé.

Profil de sécurité personnalisé

Vous pouvez créer des profils de sécurité personnalisés qui n'incluent que les vérifications et les pondérations d'évaluation que vous avez choisies pour évaluer les proxys. Pour savoir comment créer et utiliser des profils de sécurité personnalisés à partir de l'interface utilisateur d'Apigee, consultez Gérer les profils personnalisés dans l'interface utilisateur d'Apigee.

Les vérifications d'évaluation d'un profil de sécurité personnalisé sont des évaluations "AND". Pour en savoir plus, consultez Concepts et évaluation des risques.

Dans certains cas, vous pouvez utiliser un profil de sécurité personnalisé pour créer une condition "OR" entre les vérifications d'évaluation. Par exemple, vous pouvez créer un profil qui nécessite une règle OAuth ou une règle de clé API pour l'authentification. Pour le moment, vous ne pouvez pas créer de véritable condition "OU" où la présence de l'une ou l'autre des règles entraîne un score de 100 %. Toutefois, vous pouvez utiliser un profil de sécurité personnalisé pour indiquer si l'une ou les deux règles sont présentes.

Exemple :

- Créez un profil personnalisé avec les vérifications et les pondérations suivantes :

- Vérification de la règle OAuthV2 : problème majeur

- Vérification de la règle VerifyAPIKey : mineure

- Avec cette configuration, les scores sont les suivants :

- 100 % si les deux règles sont présentes

- 94 % si seule la règle OAuthV2 est présente

- 6 % si seule la règle VerifyAPIKey est présente

- 0 % si aucune des deux règles n'est présente

- Créez également une condition de surveillance et une alerte Cloud Monitoring pour déclencher une alerte si le score tombe en dessous de 6 %. Au-dessus de 6 %, cela signifie que le proxy possède la règle OAuthV2 ou la règle VerifyAPIKey (ou les deux). En dessous de 6 %, il n'existe aucune règle, ce qui nécessite l'attention de l'utilisateur. Utilisez le nom et la description de l'alerte pour indiquer si l'une des règles ou les deux sont manquantes. Consultez l'exemple dans Exemple : Créer une alerte de surveillance de condition de surveillance d'évaluation des risques.

Pour les profils de sécurité personnalisés :

- Le nom du profil (également appelé ID de profil) est obligatoire et s'affiche dans le tableau récapitulatif lorsque vous listez les profils. Le nom doit comporter entre 1 et 63 caractères, qui peuvent être des lettres minuscules, des chiffres de 0 à 9 ou des traits d'union. Le premier caractère doit être une lettre minuscule. Le dernier caractère doit être une lettre minuscule ou un chiffre. Les profils de sécurité personnalisés doivent avoir des noms uniques et ne peuvent pas dupliquer les noms de profils existants.

- La description du profil est facultative et ne doit pas dépasser 1 000 caractères.

Conditions et alertes de surveillance

Advanced API Security vous permet d'ajouter des conditions de surveillance à l'évaluation des risques. Une fois que vous avez créé une condition de surveillance, l'évaluation des risques publie des métriques sur le score de sécurité dans Cloud Monitoring. Cloud Monitoring peut suivre les scores de sécurité au fil du temps pour les proxys évalués par rapport à des profils de sécurité.

Pour utiliser les conditions de surveillance :

- Familiarisez-vous avec la fonctionnalité Cloud Monitoring.

- Assurez-vous de disposer des rôles ou autorisations requis pour gérer les conditions de surveillance. Consultez Rôles requis pour l'évaluation des risques.

- Utilisez l'interface utilisateur ou l'API Apigee pour créer et gérer des conditions de surveillance. Consultez Gérer les conditions de surveillance et les alertes dans l'interface utilisateur d'Apigee et Gérer les conditions de surveillance dans l'API.

Une fois que vous avez créé une condition de surveillance, vous pouvez configurer des alertes de surveillance sur les métriques de la condition à l'aide des alertes Cloud Monitoring.

Pour créer des alertes de surveillance à partir de l'interface utilisateur d'Apigee, consultez Gérer les conditions de surveillance et les alertes dans l'interface utilisateur d'Apigee. Pour en savoir plus sur les alertes dans Advanced API Security et sur la façon de les gérer, consultez Alertes de sécurité.

Limites et problèmes connus de l'évaluation des risques v2

Les scores de sécurité présentent les limites et problèmes connus suivants :

- Les scores de sécurité ne sont générés que si un environnement a déployé des proxys.

- Les proxys nouvellement déployés, ainsi que les organisations et les environnements nouvellement activés, n'affichent pas immédiatement de scores. Pour en savoir plus, consultez Délais de traitement des données.

- Vous pouvez créer jusqu'à 100 profils personnalisés par organisation.

- La notification des nouveaux calculs et scores d'évaluation n'est pas disponible pour le moment.

- Il ne peut y avoir qu'une seule condition de surveillance pour une combinaison de champ d'application et de profil de sécurité. Si un profil fait déjà partie d'une condition de surveillance existante pour le champ d'application sélectionné, un message d'avertissement s'affiche et empêche la création de la nouvelle condition.

- Seuls les proxys déployés sont surveillés. Si un proxy inclus dans une condition de surveillance est non déployé, il n'est pas surveillé et n'apparaît pas comme surveillé dans les détails de la condition de surveillance. Lors du redéploiement, le proxy est automatiquement surveillé et apparaît comme surveillé dans les détails de la condition de surveillance.

- Vous pouvez créer jusqu'à 1 000 conditions de surveillance de la sécurité par organisation.

- L'affichage des nouveaux scores suivis par une condition de surveillance de la sécurité dans Cloud Monitoring peut prendre jusqu'à cinq minutes.

- Les scores de sécurité sont disponibles dans Cloud Monitoring pendant six semaines maximum. Consultez Conservation des données.

Retards de données

Les données sur lesquelles se basent les scores de sécurité d'Advanced API Security sont soumises aux délais de traitement suivants avant que les résultats ne soient disponibles :

- Lorsque vous activez Advanced API Security dans une organisation pour la première fois, l'actualisation des scores des proxys et des cibles existants dans un environnement peut prendre un certain temps. En règle générale, comptez entre 30 et 90 minutes pour les organisations avec abonnement et moins de temps pour les organisations avec paiement à l'usage.

- Les nouveaux événements liés aux proxys (déploiement et annulation du déploiement) et aux cibles (créer, mettre à jour, supprimer) dans un environnement peuvent prendre au moins 60 secondes et jusqu'à cinq minutes (pour les très grands environnements) pour apparaître dans le score de l'environnement.

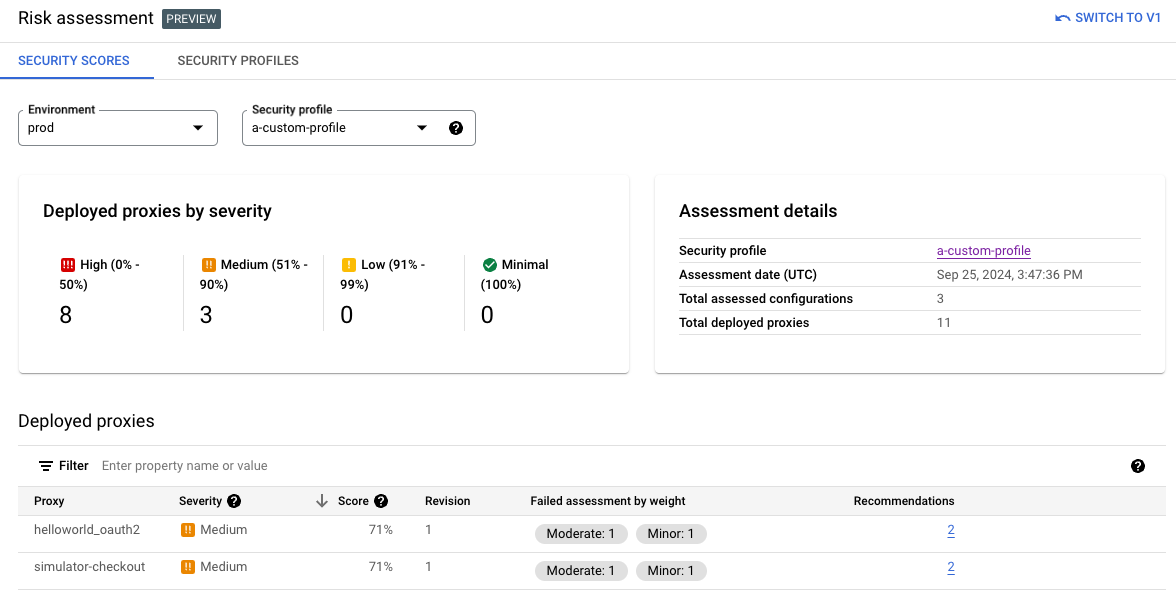

Afficher les évaluations des risques dans l'interface utilisateur d'Apigee

La page Évaluation des risques affiche des scores qui mesurent la sécurité de votre API dans chaque environnement.

Pour ouvrir la page Évaluation des risques, procédez comme suit :

Dans la console Google Cloud , accédez à la page Advanced API Security > Évaluation des risques.

Accéder à l'évaluation des risques

La page Évaluation des risques s'affiche :

La page comporte les sections suivantes :

- Environnement : sélectionnez l'environnement dans lequel afficher les évaluations.

- Profil de sécurité : sélectionnez le profil par défaut (

google-default) ou un profil personnalisé, le cas échéant. Pour en savoir plus sur les profils de sécurité, consultez la page Profils de sécurité. - Proxys déployés par niveau de gravité : une fois l'environnement défini, la page affiche un récapitulatif des niveaux de gravité des proxys dans cet environnement. Consultez la section Concepts et évaluation des risques.

- Détails de l'évaluation : affiche le profil de sécurité, la date et l'heure de l'évaluation, le nombre total de configurations évaluées et le nombre total de proxys déployés pour l'environnement sélectionné. Le nombre total de configurations évaluées reflète le nombre total de "vérifications" effectuées. Ce nombre peut être supérieur au nombre d'évaluations dans un profil. Certaines évaluations, comme la vérification que l'attribut "continueOnError" est défini sur

false, vérifient également si les règles associées sont en place et activées. - Proxys déployés : récapitulatif des proxys déployés dans l'environnement et de leurs scores d'évaluation des risques :

- Proxy : nom du proxy.

- Gravité : gravité de l'évaluation des risques pour le proxy. Pour en savoir plus, consultez Scores et niveaux de gravité de sécurité.

- Score : score d'évaluation des risques pour le proxy. Pour en savoir plus, consultez Concepts et évaluation des risques.

- Révision : révision du proxy pour laquelle le score a été évalué.

- Évaluations ayant échoué par pondération : nombre d'évaluations ayant échoué regroupées par pondération.

- Recommandations : recommandations spécifiques pour améliorer le score du proxy. Cliquez sur le nombre pour afficher les recommandations.

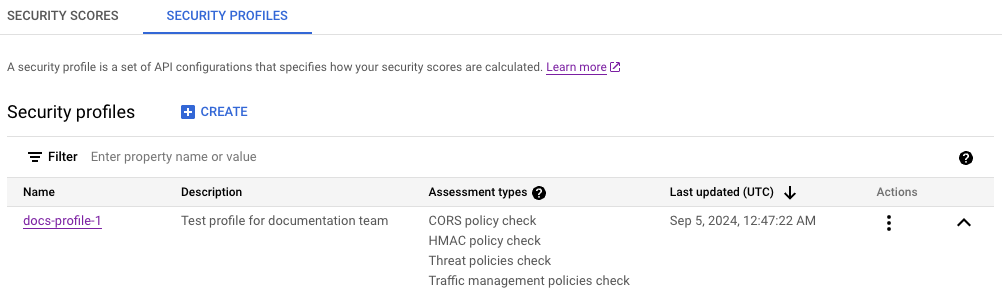

Gérer les profils personnalisés dans l'interface utilisateur d'Apigee

Cette section explique comment afficher, créer, modifier et supprimer des profils personnalisés à l'aide de l'interface utilisateur d'Apigee. Notez les limites des profils personnalisés listées dans la section Limites des scores de sécurité.

Commencez par afficher les évaluations des risques dans l'interface utilisateur d'Apigee.

Créer et modifier des profils personnalisés

Sur l'écran "Évaluation des risques", sélectionnez l'onglet Profils de sécurité. Pour modifier un profil existant, cliquez sur son nom pour afficher ses détails, puis sur Modifier. Vous pouvez également sélectionner Modifier dans le menu "Actions" de la ligne correspondant à ce profil.

Pour créer un profil personnalisé, cliquez sur + Créer dans la liste des profils de sécurité.

Lorsque vous créez ou modifiez un profil personnalisé, vous pouvez définir les valeurs suivantes :

- Nom : nom du profil de sécurité. Assurez-vous que ce nom est unique pour le projet.

- Description : (facultatif). Description du profil de sécurité.

- Vérification(s) d'évaluation et pondération(s) de l'évaluation : une ou plusieurs vérifications d'évaluation à évaluer par rapport aux proxys et une pondération pour chacune. Consultez la section Concepts et évaluation des risques pour obtenir la liste des vérifications d'évaluation disponibles. Pour ajouter des vérifications et des pondérations d'évaluation supplémentaires au profil, cliquez sur + Ajouter. Pour supprimer une paire de vérification/pondération, cliquez sur l'icône de corbeille de la ligne correspondante.

Profils en double

Pour dupliquer un profil existant (pour créer un profil personnalisé), sélectionnez Dupliquer dans le menu "Actions" de la ligne correspondante ou cliquez sur le nom du profil dans la liste des profils pour afficher les métadonnées du profil, puis cliquez sur Dupliquer.

Le nom du nouveau profil personnalisé ne peut pas correspondre à celui du profil en double. Pour connaître les règles de dénomination des profils de sécurité, consultez Profil de sécurité personnalisé.

Supprimer des profils personnalisés

Pour supprimer un profil personnalisé existant, sélectionnez Supprimer dans le menu "Actions" de la ligne correspondante ou cliquez sur le nom du profil dans la liste des profils pour afficher les métadonnées du profil, puis cliquez sur Supprimer.

Notez que vous ne pouvez pas supprimer le profil système par défaut (google-default).

La suppression d'un profil personnalisé est immédiate et empêche d'évaluer les proxys par rapport à ce profil ou de consulter les évaluations précédentes de ce profil personnalisé.

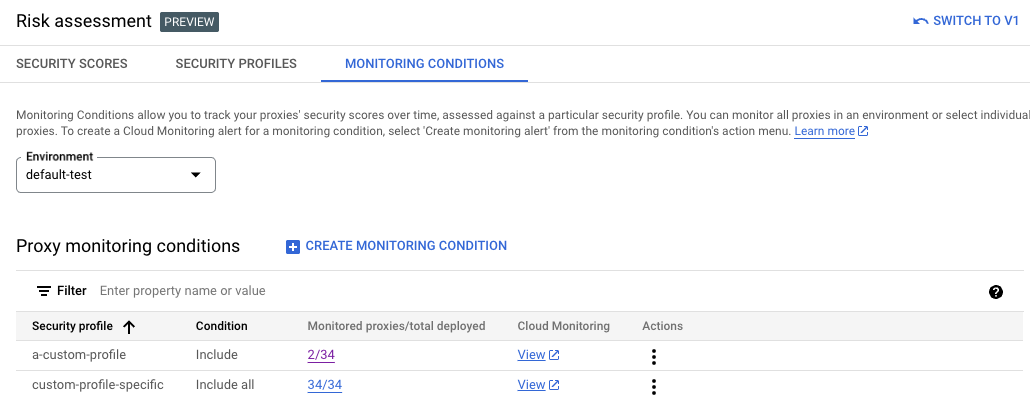

Gérer les conditions de surveillance et les alertes depuis l'interface utilisateur Apigee

Cette section explique comment afficher, créer, modifier et supprimer des conditions de surveillance, et comment créer des alertes de surveillance à l'aide de l'UI Apigee. Pour en savoir plus sur cette fonctionnalité, consultez Conditions et alertes de surveillance.

Commencez par afficher les évaluations des risques dans l'interface utilisateur d'Apigee, puis sélectionnez l'onglet Conditions de surveillance.

Afficher, créer et modifier des conditions de surveillance

La page principale liste toutes les conditions de surveillance existantes. Pour afficher les détails d'une condition de surveillance existante, cliquez sur la valeur Proxies surveillés/total déployé dans la ligne correspondant à cette condition de surveillance. Pour modifier une condition existante, sélectionnez Modifier dans le menu "Actions" de la ligne correspondant à cette condition de surveillance. Pour créer une condition de surveillance, cliquez sur + Créer une condition de surveillance au-dessus de la liste des résultats.

Les conditions de surveillance incluent les paramètres suivants :

- Environnement : environnement dans lequel la condition de surveillance est créée. Non modifiable après la création de la condition de surveillance.

- Profil de sécurité/Profil : profil de sécurité par rapport auquel l'évaluation a été effectuée.

- Condition(s) : indique si les proxys spécifiés de l'environnement doivent être

Include allouInclude. SiIncludeest sélectionné, cochez chaque proxy à inclure à côté de son nom.

Afficher les métriques de surveillance

Affichez les métriques d'une condition de surveillance dans Cloud Monitoring. Pour afficher les métriques, cliquez sur Afficher sur la ligne de la condition de surveillance.

Supprimer des conditions de surveillance

Pour supprimer une condition de surveillance existante, sélectionnez Supprimer dans le menu Actions de la ligne correspondant à la condition de surveillance, puis confirmez.

Il s'écoule un petit délai avant que les métriques Cloud Monitoring cessent d'être publiées.

Créer des alertes de surveillance

Pour créer une alerte de surveillance, sélectionnez Créer une alerte de surveillance dans le menu Actions de la ligne correspondant à la condition de surveillance. Cette action vous redirige vers la page d'alerte Cloud Monitoring dans la console Google Cloud et préremplit certaines valeurs en fonction de la condition de surveillance. Pour en savoir plus, consultez Alertes de sécurité.

Risk Assessment v1

Cette section décrit l'évaluation des risques v1. Pour en savoir plus sur l'évaluation des risques v2, consultez Risk Assessment v2.

Scores de sécurité

Les scores de sécurité évaluent la sécurité de vos API, ainsi que leur posture de sécurité au fil du temps. Par exemple, un score qui varie beaucoup peut indiquer que le comportement de l'API évolue fréquemment, ce qui peut ne pas être souhaitable. Les modifications apportées à un environnement pouvant entraîner une baisse du score sont les suivantes :

- Le déploiement de nombreux proxys d'API sans les règles de sécurité nécessaires

- Un pic de trafic abusif en provenance de sources malveillantes.

L'observation des modifications de vos scores de sécurité au fil du temps est un bon indicateur de toute activité indésirable ou suspecte dans l'environnement.

Les scores de sécurité sont calculés en fonction de votre profil de sécurité, qui spécifie les catégories de sécurité que vous souhaitez évaluer. Vous pouvez utiliser le profil de sécurité par défaut d'Apigee ou créer un profil de sécurité personnalisé qui n'inclut que les catégories de sécurité les plus importantes pour vous.

Types d'évaluation des scores de sécurité

Trois types d'évaluation contribuent au score de sécurité global calculé par Advanced API Security :

Évaluation de la source : évalue le trafic détecté à l'aide des règles de détection d'Advanced API Security. L'"utilisation abusive" désigne des requêtes envoyées à l'API à des fins autres que celles auxquelles l'API est destinée.

- Évaluation des proxys : évalue dans quelle mesure les proxys ont mis en œuvre diverses règles de sécurité dans les domaines suivants :

- Médiation : vérifiez si l'une des règles de médiation suivantes est configurée pour tous les proxys de l'environnement : OASValidation ou SOAPMessageValidation.

- Sécurité :

- Autorisation : vérifie si l'une des règles d'autorisation suivantes est configurée pour tous les proxys de l'environnement :

- CORS : vérifie si CORS est configuré.

- Menace : vérifie si l'une des règles suivantes est configurée pour tous les proxys de l'environnement : XMLThreatProtection ou JSONThreatProtection.

Pour en savoir plus, consultez la section Impact des règles sur les scores de sécurité des proxys.

- Évaluation des cibles : vérifie si la sécurité de la couche de transport mutuelle (mTLS) est configurée avec les serveurs cibles de l'environnement.

Chaque type d'évaluation se voit attribuer un score qui lui est propre. Le score global correspond à la moyenne des scores de chaque type d'évaluation.

Impact des règles sur les scores de sécurité des proxys

Pour les évaluations de proxys, les scores de sécurité sont basés sur les règles que vous utilisez. La manière dont ces règles sont évaluées varie selon que celles-ci sont associées ou non aux flux, et selon la façon dont elles y sont associées :

- Seules les règles associées à un flux (préflux, flux conditionnel, post-flux dans les proxys, ou flux partagé) ont un impact sur les scores. Les règles qui ne sont associées à aucun flux nont aucun impact sur les scores.

- Les scores de proxy prennent en compte les flux partagés qu'un proxy appelle via des hooks de flux et les règles FlowCallout incluses dans le proxy, à condition que la règle FlowCallout soit associée à un flux. Toutefois, si la règle FlowCallout n'est pas associée à un flux, les règles issues de son flux partagé associé n'ont aucun impact sur les scores de sécurité.

- Les chaînes de flux partagée ne sont pas prises en charge. Les règles incluses via des chaînes de flux partagée ne sont pas évaluées lors du calcul des scores de sécurité.

- Pour les règles associées aux flux conditionnels, les scores de sécurité ne tiennent compte que de la présence ou non de ces règles. Ils ne tiennent pas compte du fait que les règles sont appliquées ou non au moment de leur exécution, ni de quelle manière.

Profils de sécurité

Un profil de sécurité est un ensemble de catégories de sécurité (décrites ci-dessous) en fonction desquelles vous souhaitez que vos API soient évaluées. Un profil peut contenir n'importe quel sous-ensemble des catégories de sécurité. Pour afficher les scores de sécurité d'un environnement, vous devez d'abord associer un profil de sécurité à l'environnement. Vous pouvez utiliser le profil de sécurité par défaut d'Apigee ou créer un profil de sécurité personnalisé qui ne contient que les catégories de sécurité qui vous intéressent.

Profil de sécurité par défaut

Advanced API Security fournit un profil de sécurité par défaut qui contient toutes les catégories de sécurité. Si vous utilisez le profil par défaut, les scores de sécurité seront basés sur toutes les catégories.

Profil de sécurité personnalisé

Les profils de sécurité personnalisés vous permettent de baser vos scores de sécurité uniquement sur les catégories de sécurité que vous souhaitez inclure dans le score. Consultez Créer et modifier des profils de sécurité pour découvrir comment créer un profil personnalisé.

Catégories de sécurité

Les scores de sécurité sont basés sur une évaluation des catégories de sécurité décrites ci-dessous.

| Catégorie | Description | Recommandation |

|---|---|---|

| Utilisation abusive | Recherche toute utilisation abusive, y compris toutes les requêtes envoyées à l'API à des fins autres que celles auxquelles elle est destinée, par exemple des volumes élevés de requêtes, le détournement de données et les utilisations abusives liées à l'autorisation. | Consultez les recommandations liées aux abus. |

| Autorisation | Vérifie si vous avez mis en place une règle d'autorisation. | Ajoutez l'une des règles suivantes à votre proxy : |

| CORS | Vérifie si vous avez mis en place une règle CORS. | Ajouter une règle CORS à votre proxy. |

| MTLS | Vérifie si vous avez configuré mTLS (Mutual Transport Layer Security) pour le serveur cible. | Consultez la section Configuration mTLS du serveur cible. |

| Médiation | Vérifie si vous avez mis en place une règle de médiation. | Ajoutez l'une des règles suivantes à vos proxys : |

| Menace | Vérifie si vous avez mis en place une règle de protection contre les menaces. | Ajoutez l'une des règles suivantes à vos proxys : |

Limites des scores de sécurité v1

Les scores de sécurité présentent les limites suivantes :

- Vous pouvez créer jusqu'à 100 profils personnalisés par organisation.

- Les scores de sécurité ne sont générés que si un environnement comporte des proxys, des serveurs cibles et du trafic.

- Les proxys nouvellement déployés n'affichent pas immédiatement de scores.

Retards de données

Les données sur lesquelles se basent les scores de sécurité d'Advanced API Security sont soumises aux délais suivants, en raison de la façon dont les données sont traitées :

- Lorsque vous activez Advanced API Security dans une organisation, l'actualisation des scores des proxys et des cibles existants dans un environnement peut prendre jusqu'à six heures.

- Les nouveaux événements liés aux proxys (déploiement et annulation du déploiement) et aux cibles (créer, mettre à jour, supprimer) dans un environnement peuvent prendre jusqu'à six heures pour apparaître dans le score de l'environnement.

- Les données transmises par le pipeline Apigee Analytics ont un délai moyen de 15 à 20 minutes. Par conséquent, les données d'utilisation abusive des scores des sources présentent un retard de traitement d'environ 15 à 20 minutes.

Ouvrir la page Évaluation des risques

La page Évaluation des risques affiche des scores qui mesurent la sécurité de votre API dans chaque environnement.

Le chargement de la page Évaluation des risques peut prendre quelques minutes. La page prendra plus de temps à se charger dans les environnements ayant un volume de trafic élevé et un grand nombre de proxys et de cibles.

Apigee dans la console Cloud

Pour ouvrir la page Évaluation des risques, procédez comme suit :

Dans la console Google Cloud , accédez à la page Advanced API Security > Évaluation des risques.

Accéder à l'évaluation des risques

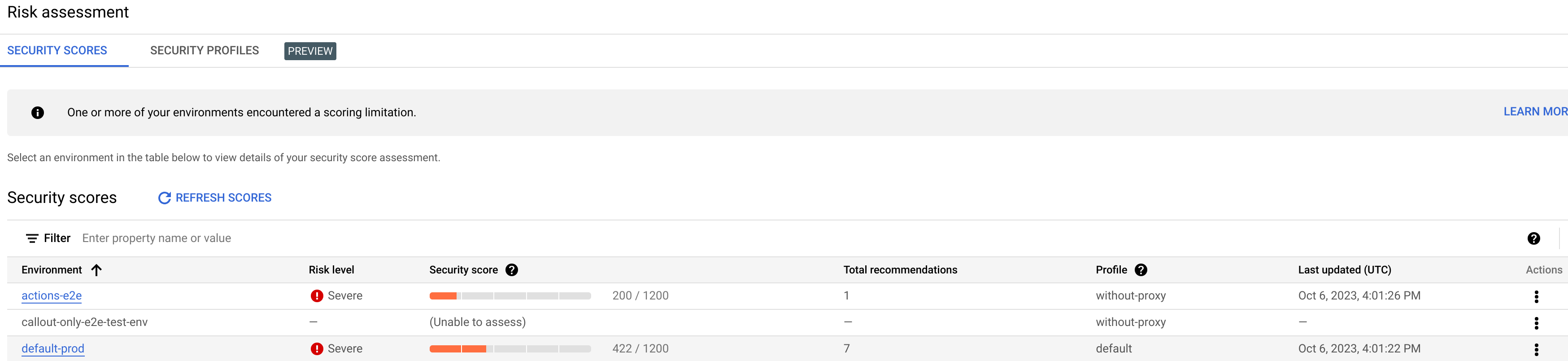

La page Évaluation des risques s'affiche :

Cette page comporte deux onglets, décrits dans les sections suivantes :

- Scores de sécurité : Affichez les scores de sécurité.

- Profils de sécurité : Affichez, créez et modifiez des profils de sécurité.

Afficher les scores de sécurité

Pour afficher les scores de sécurité, cliquez sur l'onglet Scores de sécurité.

Notez qu'aucun score n'est calculé pour un environnement tant que vous n'avez pas associé de profil de sécurité, comme décrit dans la section Associer un profil de sécurité à un environnement. Apigee fournit une règle de sécurité par défaut ou vous pouvez créer un profil personnalisé, comme décrit dans la section Créer et modifier des profils de sécurité.

La table Scores de sécurité contient les colonnes suivantes :

- Environment (Environnement) : environnement dans lequel les scores sont calculés.

- Niveau de risque : niveau de risque pour l'environnement, qui peut être faible, modéré ou grave

- Score de sécurité : score total de l'environnement, sur 1200.

- Recommandations totales : nombre de recommandations fournies

- Profil : nom du profil de sécurité associé

- Dernière mise à jour : date de la dernière mise à jour des scores de sécurité

- Actions : cliquez sur le menu à trois points sur la ligne de l'environnement pour effectuer les actions suivantes :

- Associer un profil : associez un profil de sécurité à l'environnement.

- Dissocier un profil : dissociez un profil de sécurité de l'environnement.

Associer un profil de sécurité à un environnement

Pour afficher les scores de sécurité d'un environnement, vous devez d'abord associer un profil de sécurité à l'environnement comme suit :

- Sous Actions, cliquez sur le menu à trois points de la ligne de l'environnement.

- Cliquez sur Associer un profil.

- Dans la boîte de dialogue Associer un profil :

- Cliquez sur le champ Profil et sélectionnez le profil que vous souhaitez associer. Si vous n'avez pas créé de profil de sécurité personnalisé, le seul profil disponible est celui par défaut.

- Cliquez sur Attribuer.

Lorsque vous associé un profil de sécurité à un environnement, Advanced API Security commence immédiatement à l'évaluer et à lui attribuer un score. Notez que l'affichage du score peut prendre quelques minutes.

Le score global est calculé à partir des scores individuels des trois types d'évaluation :

- Évaluation de la source

- Évaluation du proxy

- Évaluation de la cible

Notez que tous les scores sont compris entre 200 et 1 200. Plus le score d'évaluation est élevé, plus le risque de sécurité est faible.

Consultez les scores

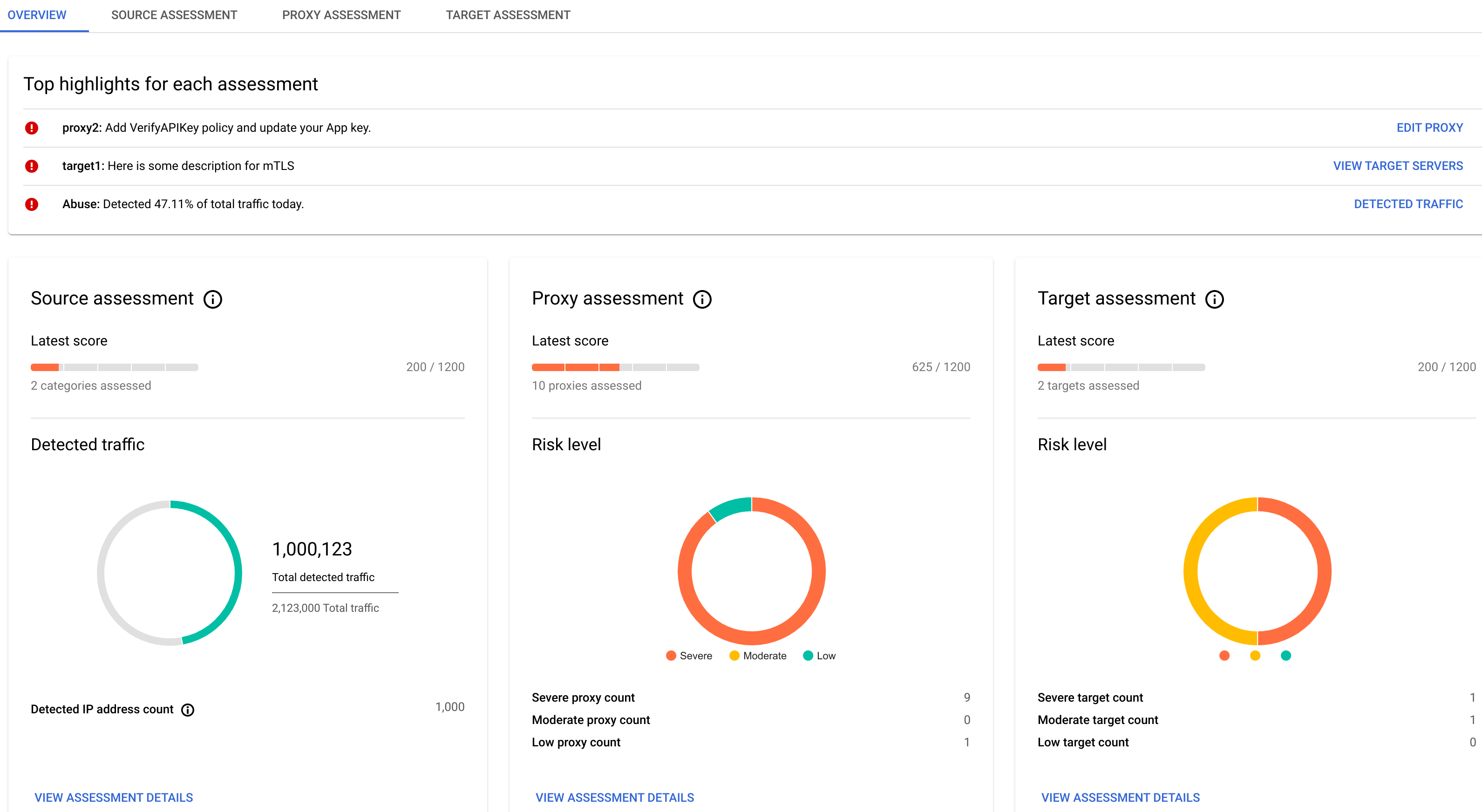

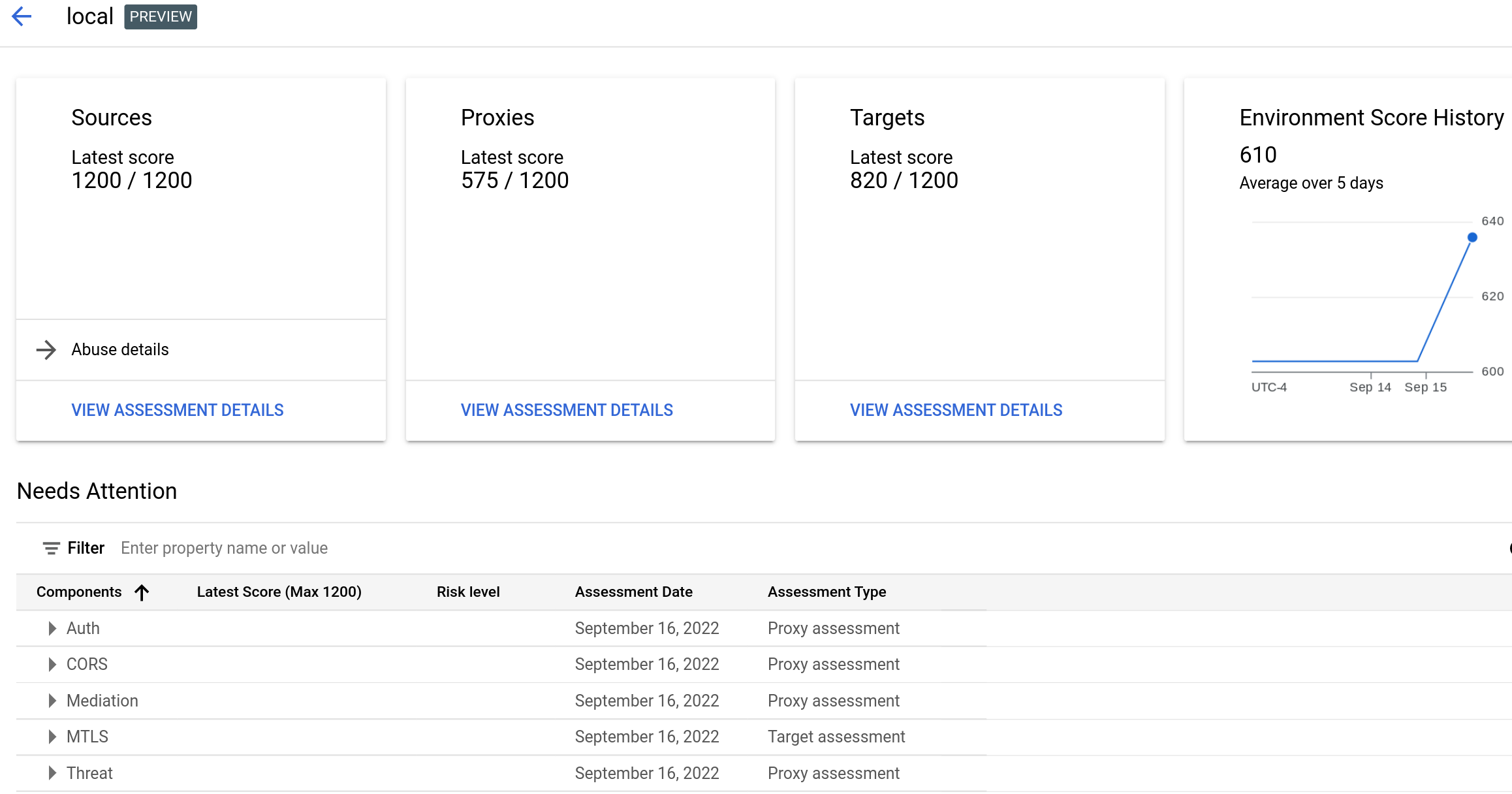

Une fois que vous avez associé un profil de sécurité à un environnement, vous pouvez afficher les scores et les recommandations dans l'environnement. Pour ce faire, cliquez sur la ligne de l'environnement dans la page principale Scores de sécurité. Les scores de l'environnement s'affichent, comme indiqué ci-dessous :

La vue affiche quatre onglets :

Présentation

L'onglet Aperçu affiche les éléments suivants :

- Principales caractéristiques de chaque évaluation :

- Proxy : affiche la recommandation principale pour les proxys dans l'environnement. Cliquez sur Modifier Proxy pour ouvrir l'éditeur de proxy Apigee, dans lequel vous pouvez implémenter la recommandation.

- Cible : affiche la recommandation principale pour les cibles de l'environnement. Cliquez sur Afficher les serveurs cibles pour ouvrir l'onglet Serveurs cibles sur la page Gestion > Environnements de l'interface utilisateur d'Apigee.

- Source : affiche le trafic détecté comme abusif. Cliquez sur Trafic détecté pour afficher l'onglet Trafic détecté sur la page "Détection d'utilisation abusive".

- Résumés de l'évaluation de la source, de l'évaluation du proxy et de l'évaluation de la cible, y compris :

- Le dernier score pour chaque type d'évaluation.

- Le volet Évaluation de la source affiche le trafic détecté comme abusif et le nombre d'adresses IP.

- Les volets Évaluation du proxy et Évaluation de la cible affichent le niveau de risque de ces évaluations.

- Cliquez sur Afficher les détails de l'évaluation dans l'un des volets récapitulatifs pour afficher les détails de ce type d'évaluation :

- L'historique des évaluations, qui affiche un graphique du score total quotidien de l'environnement sur une période récente, que vous pouvez choisir sur 3 jours ou 7 jours. Par défaut, le graphique affiche 3 jours. Le graphique indique également le score total moyen sur la même période.

Notez qu'un score n'est calculé que pour le type d'évaluation lorsqu'il existe quelque chose à évaluer. Par exemple, s'il n'existe aucun serveur cible, aucun score ne sera indiqué pour le champ Target (Cible).

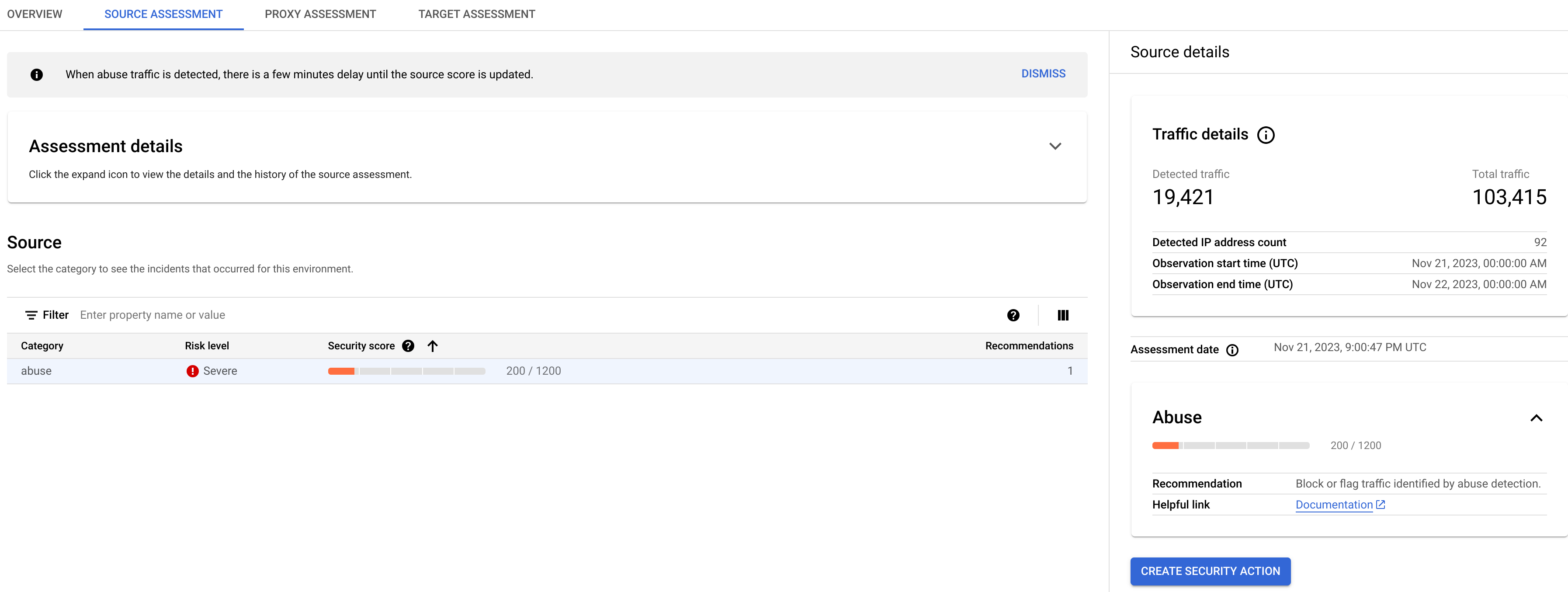

Évaluation de la source

Cliquez sur l'onglet Évaluation de la source pour afficher les détails de l'évaluation de l'environnement.

Cliquez sur l'icône de développement à droite des détails de l'évaluation pour afficher un graphique de l'évaluation source sur une période récente, que vous pouvez choisir sur 3 ou 7 jours.

Le volet Source affiche une table contenant les informations suivantes :

- Catégorie : catégorie de l'évaluation

- Niveau de risque : niveau de risque de la catégorie

- Score de sécurité : score de sécurité de la catégorie abusive.

- Recommandations : nombre de recommandations pour la catégorie

Détails de la source

Le volet Détails de la source affiche les détails du trafic détecté dans l'environnement, y compris :

- Informations sur le trafic :

- Trafic détecté : nombre d'appels d'API provenant d'une adresse IP détectée comme une source abusive

- Trafic total : nombre total d'appels d'API effectués

- Nombre d'adresses IP détectées : nombre d'adresses IP distinctes détectées comme sources d'abus

- Heure de début de l'observation (UTC) : heure de début, au format UTC, de la période pendant laquelle le trafic a été surveillé

- Heure de fin de l'observation (UTC) : heure de fin (UTC) de la période pendant laquelle le trafic a été surveillé

- Date d'évaluation : date et heure de l'évaluation.

- Recommandation pour améliorer le score. Consultez la section Recommandations liées à l'utilisation abusive pour en savoir plus sur la gestion du trafic abusif.

Pour créer une action de sécurité permettant de résoudre les problèmes liés à l'évaluation de la source, cliquez sur le bouton Créer une action de sécurité.

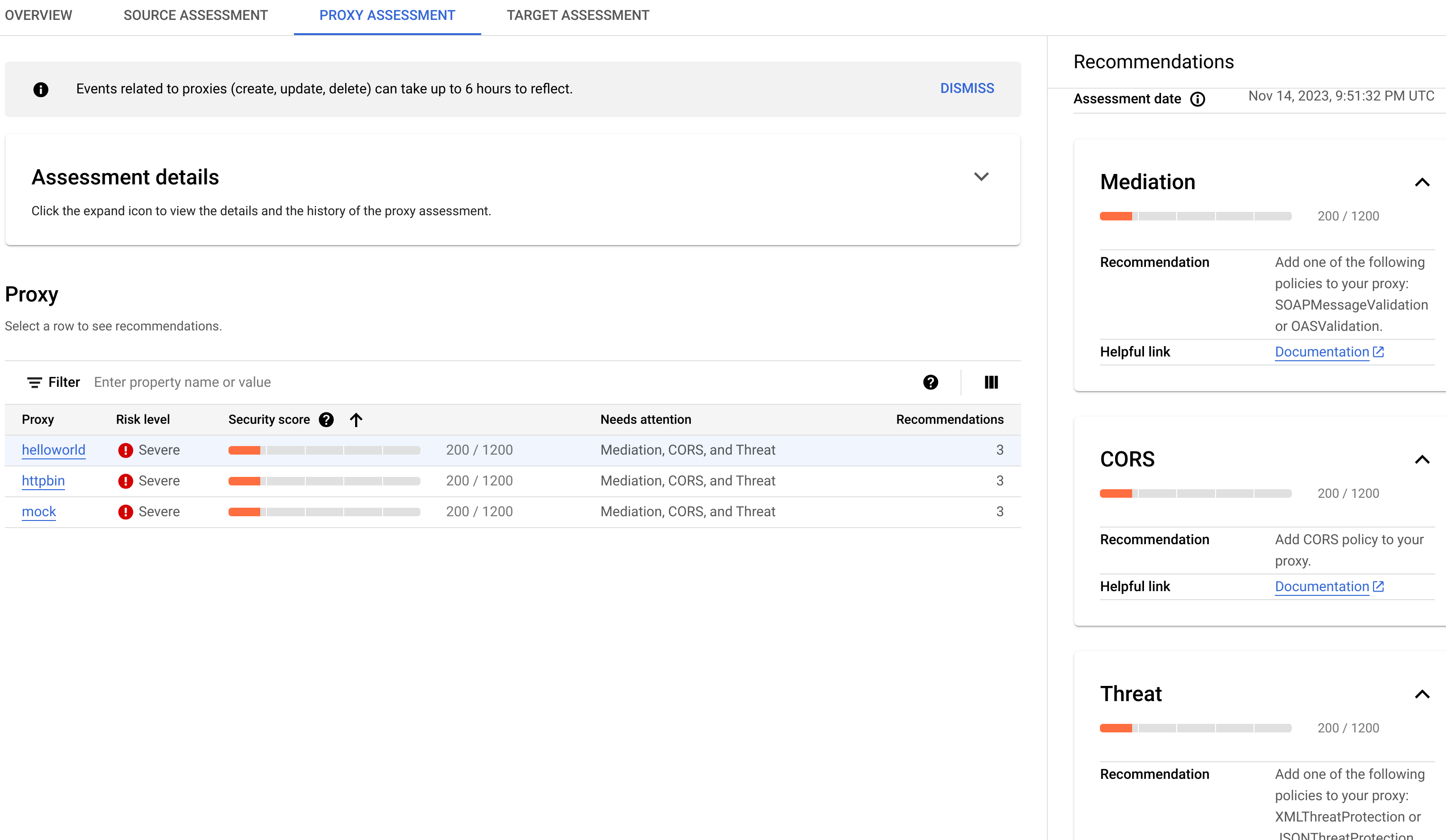

Évaluation du proxy

L'évaluation de proxy d'API calcule les scores de tous les proxys de l'environnement. Pour afficher l'évaluation du proxy, cliquez sur l'onglet Évaluation du proxy :

Le volet Proxy affiche une table contenant les informations suivantes :

- Proxy : proxy en cours d'évaluation

- Niveau de risque : niveau de risque du proxy

- Score de sécurité : score de sécurité du proxy

- Attention requise : catégories d'évaluation à traiter pour améliorer le score du proxy

- Recommandations : nombre de recommandations pour le proxy

Cliquez sur le nom d'un proxy dans le tableau pour ouvrir l'éditeur de proxy, où vous pouvez apporter les modifications recommandées au proxy.

Recommandations liées au proxy

Si un proxy a un score faible, vous pouvez afficher des recommandations pour l'améliorer dans le volet Recommandations. Pour afficher les recommandations concernant un proxy, cliquez sur la colonne Attention requise du proxy dans le volet Proxy.

Le volet Recommandations s'affiche :

- Date d'évaluation : date et heure de l'évaluation.

- Recommandation pour améliorer le score.

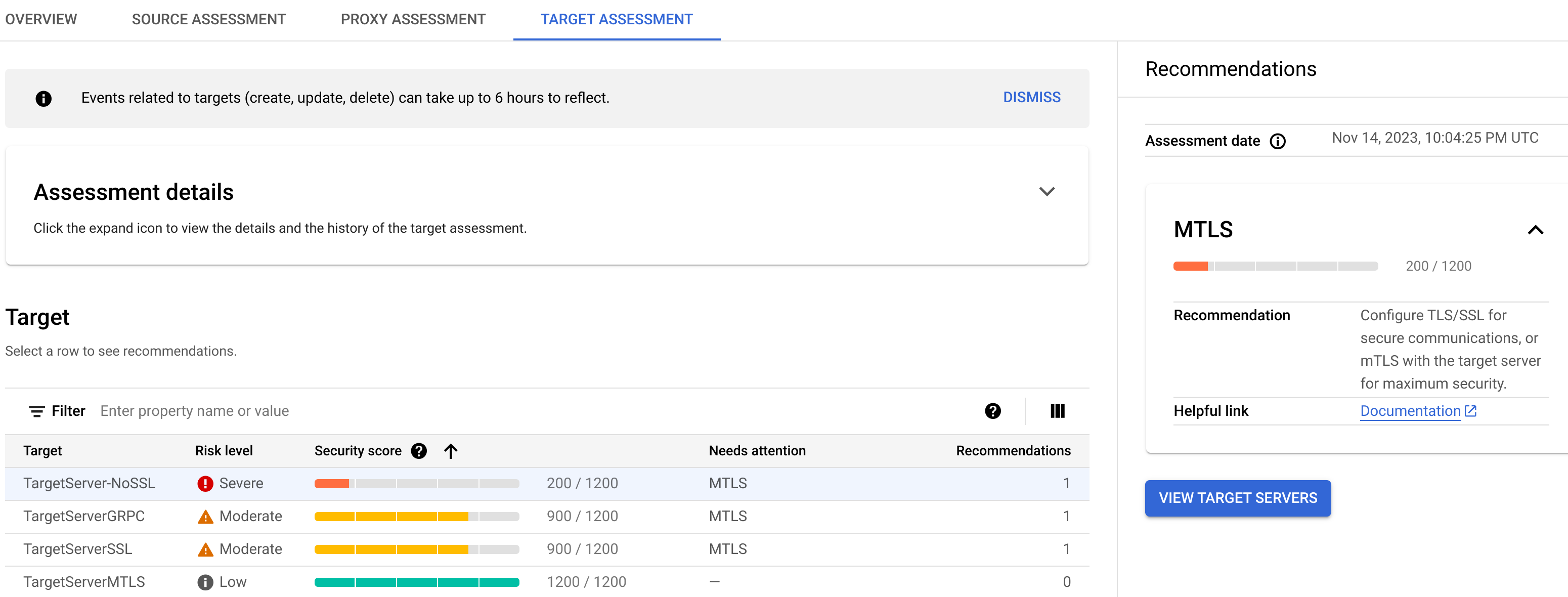

Évaluation de la cible

L'évaluation de la cible calcule un score mTLS (Mutual Transport Layer Security) pour chaque serveur cible de l'environnement. Les scores de la cible sont attribués comme suit :

- Absence d'une communication TLS : 200

- Présence d'une communications TLS unidirectionnelle : 900

- Présence d'une communications TLS bidirectionnelle ou mTLS : 1200

Pour afficher l'évaluation de la cible, cliquez sur l'onglet Évaluation de la cible :

Le volet Cible affiche les informations suivantes :

- Cible : nom de la cible

- Niveau de risque : niveau de risque de la cible

- Score de sécurité : score de sécurité de la cible

- Attention requise : catégories d'évaluation à traiter pour améliorer le score de la cible

- Recommandations : nombre de recommandations pour la cible

Cliquez sur le nom d'une cible dans le tableau pour ouvrir l'onglet Serveurs cibles dans la page Gestion > Environnements de l'interface utilisateur d'Apigee, où vous pouvez appliquer les actions recommandées à la cible.

Recommandations liées à la cible

Si un serveur cible présente un score faible, vous pouvez afficher des recommandations pour l'améliorer dans le volet Recommandations. Pour afficher les recommandations pour une cible, cliquez sur la colonne Attention requise de la cible dans le volet Cible.

Le volet Recommandations s'affiche :

- Date d'évaluation : date et heure de l'évaluation.

- Recommandation pour améliorer le score.

Créer et modifier des profils de sécurité

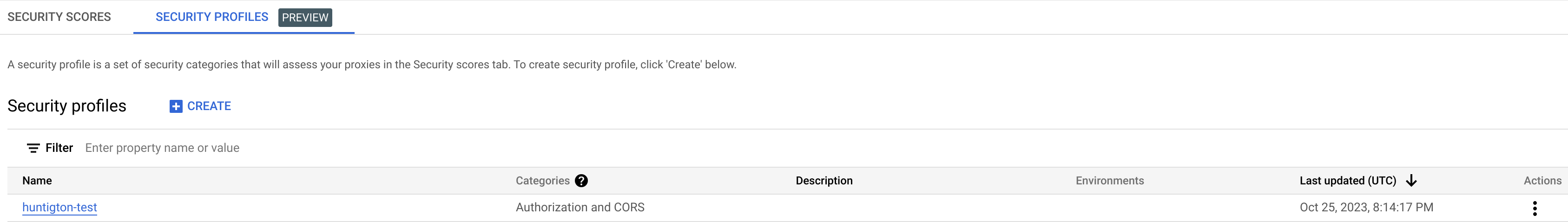

Pour créer ou modifier un profil de sécurité , sélectionnez l'onglet Profils de sécurité.

L'onglet Profils de sécurité affiche la liste des profils de sécurité, y compris les informations suivantes :

- Nom : nom du profil

- Catégories : catégories de sécurité incluses dans le profil

- Description : description facultative du profil

- Environnements : environnements auxquels le profil est associé. Si cette colonne est vide, le profil n'est associé à aucun environnement.

- Dernière mise à jour (UTC) : date et heure de la dernière mise à jour du profil

- Actions : un menu contenant les éléments suivants :

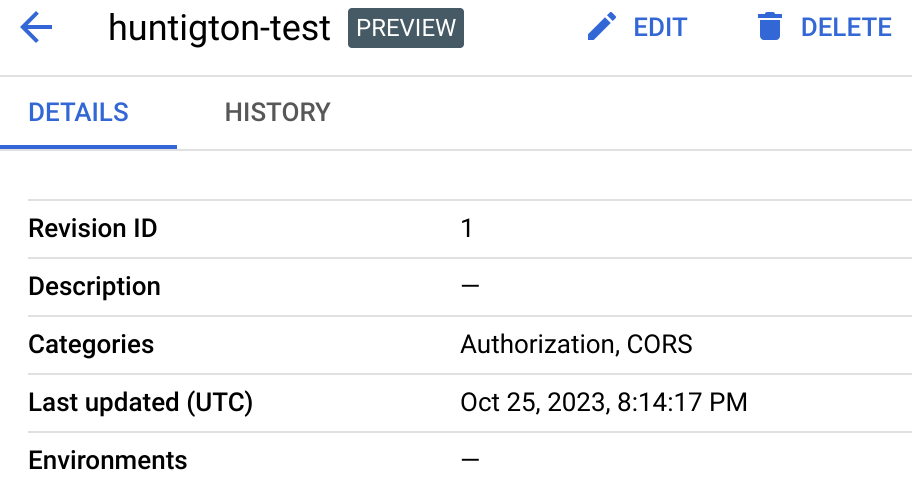

Afficher les détails d'un profil de sécurité

Pour afficher les détails d'un profil de sécurité, cliquez sur son nom dans la ligne correspondante. Les détails du profil s'affichent, comme illustré ci-dessous.

La première ligne de l'onglet Détails affiche l'ID de révision : le numéro de révision le plus récent du profil. Lorsque vous modifiez un profil et ses catégories de sécurité, l'ID de révision est augmenté de 1. Toutefois, le simple fait de modifier la description du profil n'augmente pas l'ID de révision.

Les lignes ci-dessous affichent les mêmes informations que celles de la ligne du profil dans l'onglet Profils de sécurité.

La vue Détails du profil comporte également deux boutons intitulés Modifier et Supprimer, que vous pouvez utiliser pour modifier ou supprimer un profil de sécurité.

Historique

Pour afficher l'historique du profil, cliquez sur l'onglet Historique. La liste de toutes les révisions du profil s'affiche. Pour chaque révision, la liste affiche :

- ID de révision : numéro de révision

- Catégories : catégories de sécurité incluses dans cette révision du profil

- Dernière mise à jour (UTC) : date et heure UTC lors de la création de la révision

Créer un profil de sécurité personnalisé

Pour créer un profil de sécurité personnalisé, procédez comme suit :

- Cliquez sur Créer en haut de la page.

- Dans la boîte de dialogue qui s'ouvre, saisissez ce qui suit :

- Nom : nom du profil Le nom doit comporter entre 1 et 63 lettres minuscules, chiffres ou traits d'union. Il doit commencer par une lettre et se terminer par une lettre ou un chiffre. Le nom doit être différent de celui de tout profil existant.

- (Facultatif) Description : description du profil.

- Dans le champ Catégories, sélectionnez les catégories d'évaluation que vous souhaitez inclure dans le profil.

Modifier un profil de sécurité personnalisé

Pour modifier un profil de sécurité personnalisé, procédez comme suit :

- À la fin de la ligne du profil de sécurité, cliquez sur le menu Actions.

- Sélectionnez Modifier.

- Sur la page Modifier le profil de sécurité, vous pouvez modifier :

- Description : description facultative du profil de sécurité

- Catégories : catégories de sécurité sélectionnées pour le profil. Cliquez sur le menu déroulant, puis sélectionnez ou désélectionnez les catégories de votre choix dans le menu.

- Cliquez sur OK.

Supprimer un profil de sécurité personnalisé

Pour supprimer un profil de sécurité, cliquez sur Actions à la fin de la ligne du profil, puis sélectionnez Supprimer. Notez que la suppression d'un profil le dissocie également de tous les environnements.

Interface utilisateur classique d'Apigee

Procédez comme suit pour ouvrir la vue Scores de sécurité :

- Ouvrez l'interface utilisateur classique d'Apigee.

- Sélectionnez Analyse > Sécurité de l'API > Scores de sécurité.

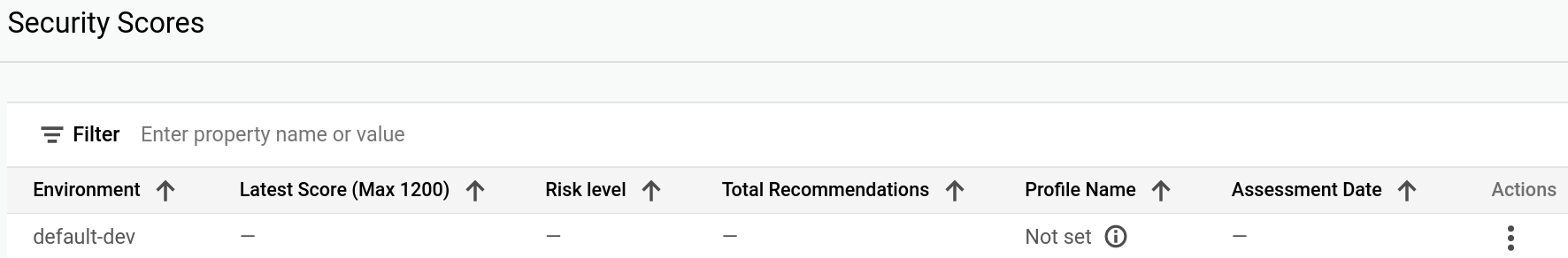

La vue Scores de sécurité s'affiche :

Notez qu'aucun score n'est calculé pour un environnement tant que vous n'avez pas associé un profil de sécurité à l'environnement. Apigee fournit une règle de sécurité par défaut ou vous pouvez créer un profil personnalisé à l'aide de l'API Apigee. Pour en savoir plus, consultez Utiliser un profil de sécurité personnalisé.

Dans l'image ci-dessus, aucun profil de sécurité n'a été associé à l'environnement integration. Par conséquent, la colonne Nom du profil affiche Non défini pour cet environnement.

La table Scores de sécurité contient les colonnes suivantes :

- Environment (Environnement) : environnement dans lequel les scores sont calculés.

- Latest Score (Dernier score) : dernier score total pour l'environnement, sur 1200.

- Risk Level (Niveau de risque) : niveau de risque, qui peut être faible, modéré ou grave.

- Total Recommendations (Recommandations totales) : nombre de recommandations fournies. Chaque recommandation correspond à une ligne de la table Attention requise.

- Profile Name (Nom du profil) : nom du profil de sécurité.

- Assessment Date (Date d'évaluation) : date la plus récente du calcul des scores de sécurité.

Associer un profil de sécurité à un environnement

Pour afficher les scores de sécurité d'un environnement, vous devez d'abord associer un profil de sécurité à l'environnement comme suit :

- Sous Actions, cliquez sur le menu à trois points de la ligne de l'environnement.

- Cliquez sur Associer un profil.

- Dans la boîte de dialogue Associer un profil :

- Cliquez sur le champ Profil et sélectionnez le profil que vous souhaitez associer. Si vous n'avez pas créé de profil de sécurité personnalisé, le seul profil disponible est celui par défaut.

- Cliquez sur Attribuer.

Lorsque vous associé un profil de sécurité à un environnement, Advanced API Security commence immédiatement à l'évaluer et à lui attribuer un score. Notez que l'affichage du score peut prendre quelques minutes.

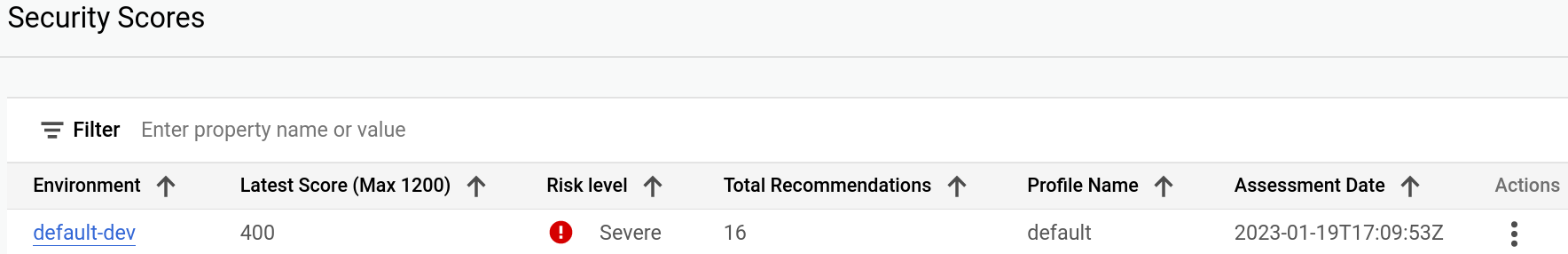

L'image ci-dessous montre la vue Scores de sécurité avec un environnement auquel le profil de sécurité par défaut est associé :

La ligne de l'environnement affiche désormais le dernier score de sécurité, le niveau de risque, le nombre de recommandations pour les actions de sécurité à effectuer et la Date d'évaluation du score.

Le score global est calculé à partir des scores individuels des trois types d'évaluation :

- Évaluation de la source

- Évaluation du proxy

- Évaluation de la cible

Notez que tous les scores sont compris entre 200 et 1 200. Plus le score est élevé, meilleure est l'évaluation de la sécurité.

Consultez les scores

Une fois que vous avez associé un profil de sécurité à un environnement, vous pouvez afficher les scores et les recommandations dans l'environnement. Pour ce faire, cliquez sur la ligne de l'environnement dans la vue principale Security Scores (Scores de sécurité). Les scores de l'environnement s'affichent, comme indiqué ci-dessous :

La vue affiche ce qui suit :

- Les derniers scores pour les sources, les proxys et les cibles. Cliquez sur Afficher les détails de l'évaluation dans l'un de ces volets pour afficher l'évaluation pour ce type.

- L'historique de score de l'environnement, qui affiche un graphique des scores totaux quotidiens de l'environnement au cours des cinq derniers jours, ainsi que le score total moyen sur la même période.

- Needs Attention Table (Table "Attention requise"), qui regroupe les types d'évaluation de vos API dans lesquels vous pouvez améliorer la sécurité.

Notez qu'un score n'est calculé que pour le type d'évaluation lorsqu'il existe quelque chose à évaluer. Par exemple, s'il n'existe aucun serveur cible, aucun score ne sera indiqué pour le champ Target (Cible).

Les sections suivantes décrivent comment afficher les évaluations pour chaque type :

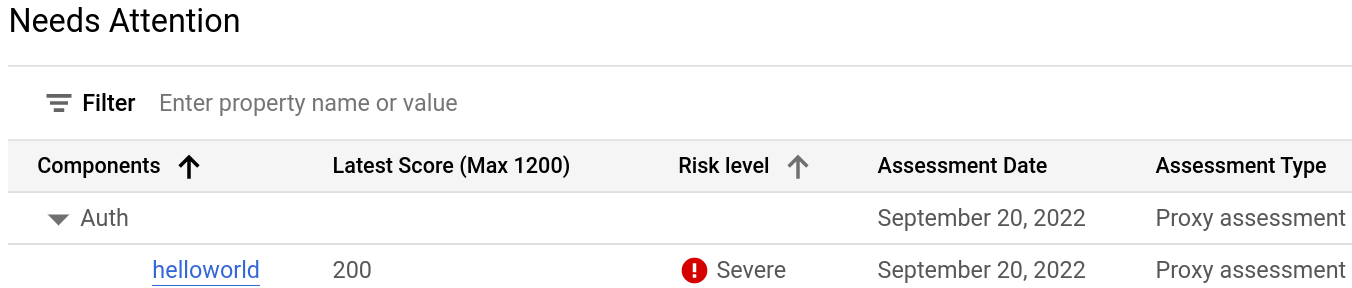

Table Attention requise

La table Attention requise, présentée ci-dessus, répertorie les catégories d'API dont les scores sont inférieurs à 1200, ainsi que :

- Le dernier score de la catégorie

- Le niveau de risque de la catégorie, qui peut être faible, modéré ou grave

- La date de l'évaluation

- Le type d'évaluation

Afficher les recommandations

Pour chaque ligne du tableau, la sécurité avancée d'API fournit une recommandation permettant d'améliorer le score. Vous pouvez consulter les recommandations dans les vues Assessment details (Détails de l'évaluation) pour chacun des types (Sources, Proxys ou Cibles) comme décrit dans les sections suivantes :

Vous pouvez ouvrir une vue Assessment details (Détails de l'évaluation) de l'une des manières suivantes :

- Cliquez sur View Assessment Details (Afficher les détails de l'évaluation) dans l'un des volets de la vue principale Security Scores (Scores de sécurité).

- Dans la table Attention requise :

- Développez le groupe de catégorie dans le tableau :

- Cliquez sur la catégorie pour laquelle vous souhaitez afficher la recommandation. La vue "Détails de l'évaluation" correspondant à la recommandation s'ouvre.

- Développez le groupe de catégorie dans le tableau :

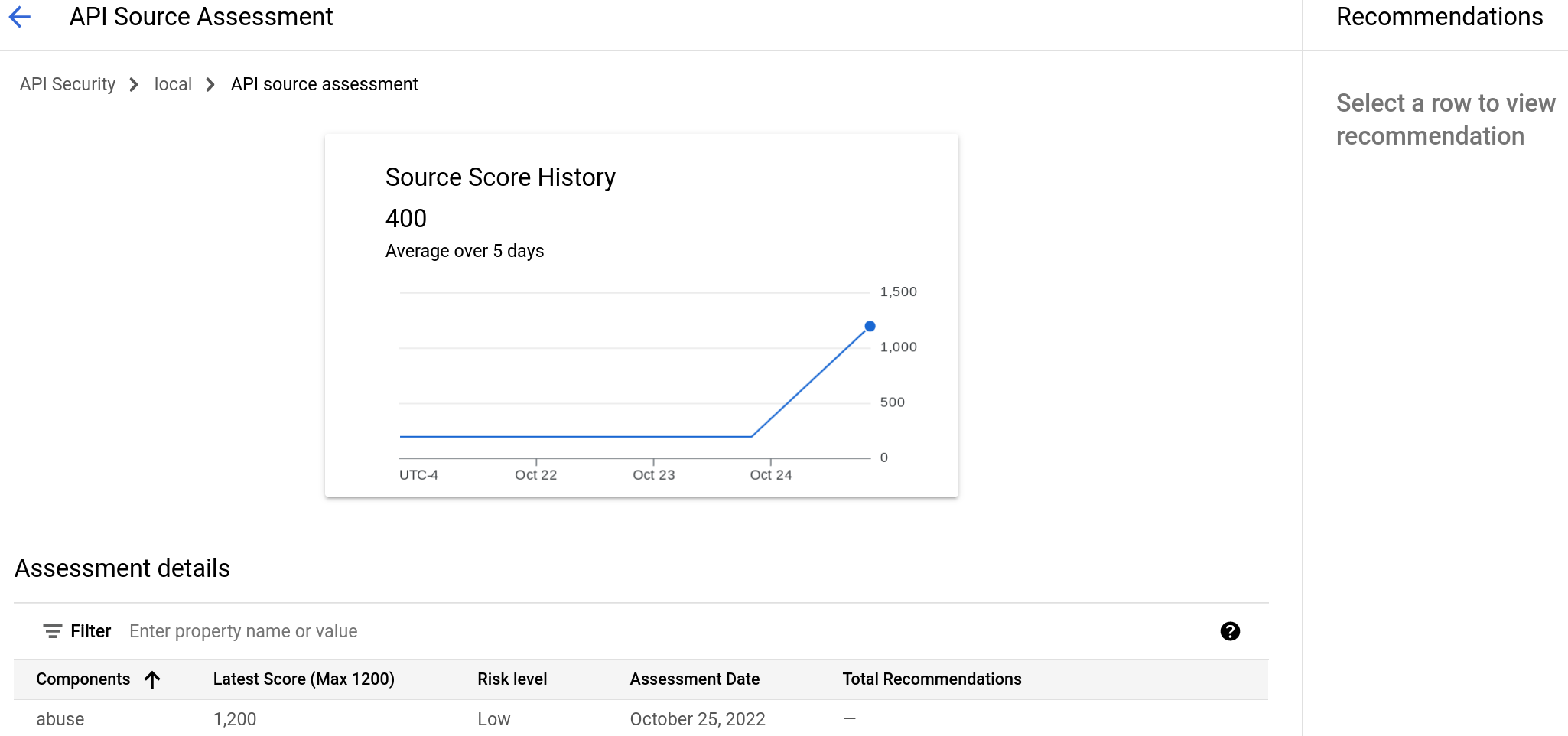

Évaluation de la source

L'évaluation de la source définit un score "Abuse" (Utilisation abusive) pour l'environnement. L'"utilisation abusive" désigne des requêtes envoyées à l'API à des fins autres que celles auxquelles l'API est destinée.

Pour afficher l'évaluation de la source, cliquez sur View (Afficher) dans le volet Sources pour ouvrir la vue Évaluation des sources de l'API (Évaluation de la source de l'API) :

Le volet Historique des scores de la source affiche les scores des cinq derniers jours, ainsi que le score moyen et le dernier score. La table Détails de l'évaluation affiche les derniers scores individuels pour les catégories de l'évaluation.

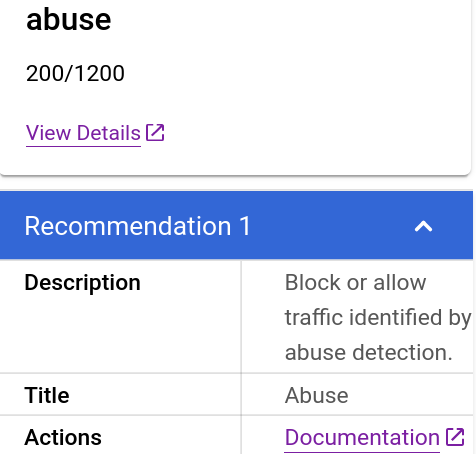

Recommandations liées à la source

Si une catégorie a un score faible, vous pouvez afficher des recommandations pour l'améliorer. Pour afficher une recommandation concernant la catégorie utilisation abusive, cliquez sur la ligne correspondante dans la table Détails de l'évaluation. La recommandation s'affiche alors dans le volet Recommandations.

Pour afficher les détails de l'utilisation abusive, cliquez sur Afficher les détails. La vue Trafic détecté s'ouvre sur la page Détection d'utilisation abusive. La vue Trafic détecté affiche des informations détaillées sur les abus détectés.

Sous la ligne Détails de la vue, le volet "Recommandations" s'affiche :

- Recommandation : "Bloquer ou autoriser le trafic identifié par la détection d'utilisation abusive." s'affiche.

- La ligne Actions affiche un lien vers la documentation sur les recommandations concernant les utilisations abusives.

Évaluation du proxy

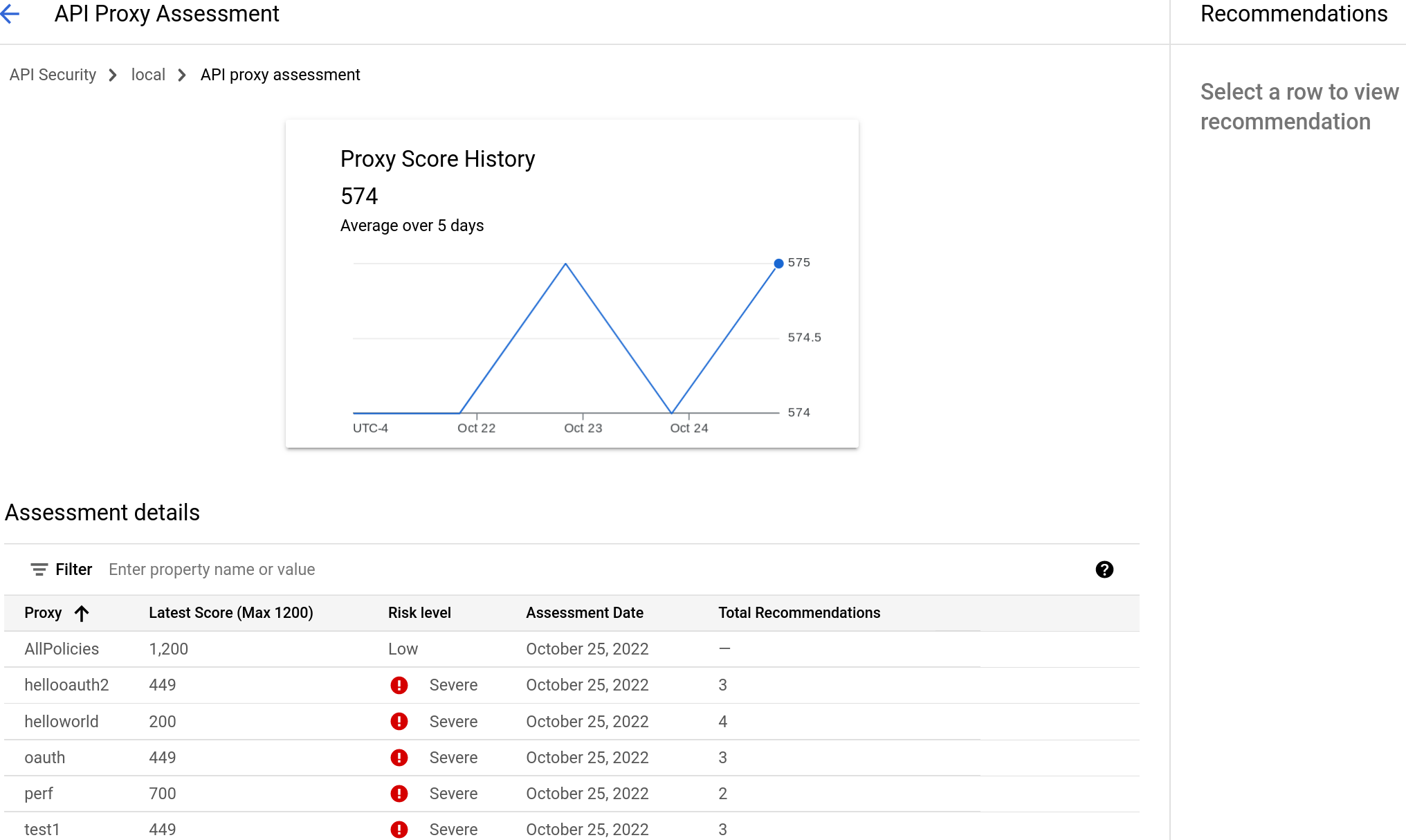

L'évaluation de proxy d'API calcule les scores de tous les proxys de l'environnement. Pour afficher l'évaluation du proxy, cliquez sur Afficher dans le volet Proxys pour ouvrir la vue Évaluation des proxys d'API :

Le volet Proxy Score History (Historique des scores du proxy) affiche les scores des cinq derniers jours, ainsi que le score moyen et le dernier score. La table Assessment details (Détails de l'évaluation) affiche les derniers scores individuels pour les catégories de l'évaluation.

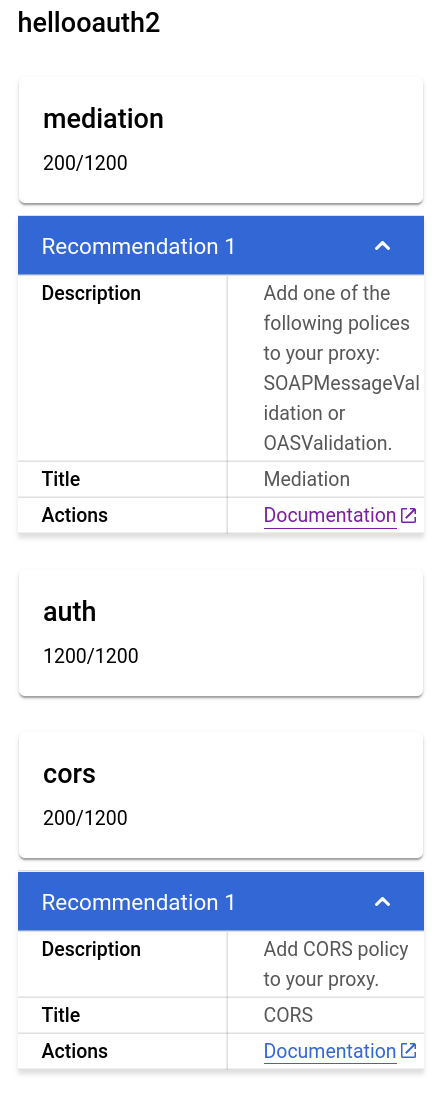

Recommandations liées au proxy

Si un proxy a un score faible, vous pouvez afficher des recommandations pour l'améliorer. Par exemple, pour afficher les recommandations pour le proxy hellooauth2, cliquez sur la ligne correspondante dans le tableau des détails des évaluations. Les recommandations s'affichent alors dans le volet Recommandations. Deux d'entre elles sont illustrées ci-dessous.

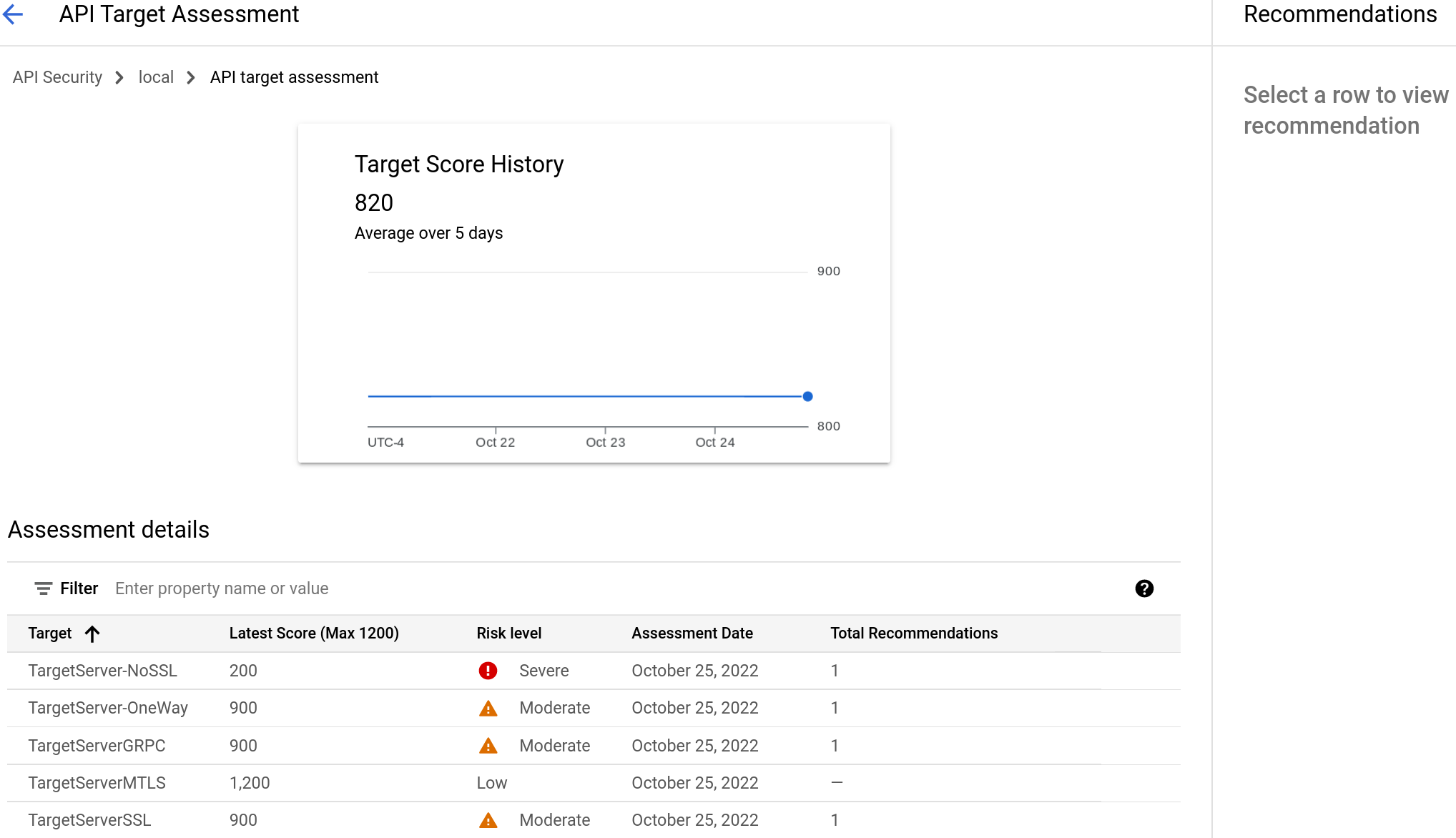

Évaluation de la cible

L'évaluation de la cible calcule un score mTLS pour chaque serveur cible dans l'environnement. Les scores de la cible sont attribués comme suit :

- Absence d'une communication TLS : 200

- Présence d'une communications TLS unidirectionnelle : 900

- Présence d'une communications TLS bidirectionnelle ou mTLS : 1200

Pour afficher l'évaluation de la cible, cliquez sur View (Afficher) dans le volet Targets (Cibles) pour ouvrir la vue API Target Assessment (Évaluation cible de l'API) :

Le volet Target Score History (Historique des scores de la cible) affiche les scores des cinq derniers jours, ainsi que le score moyen et le dernier score. La table Assessment details (Détails de l'évaluation) affiche les derniers scores individuels pour les catégories de l'évaluation.

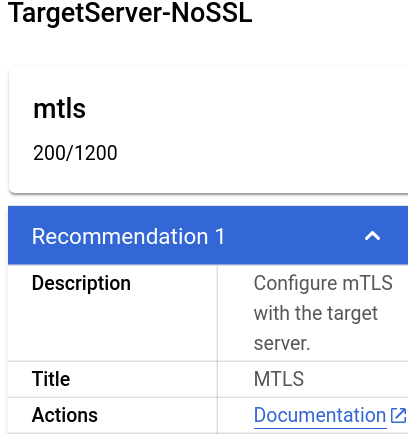

Recommandations liées à la cible

Si un serveur cible présente un score faible, vous pouvez afficher des recommandations pour l'améliorer. Pour afficher l'évaluation d'un serveur cible, cliquez sur la ligne correspondante. La recommandation s'affiche alors dans le volet Recommandations.

Recommandations liées à une utilisation abusive

Si le score de la source est faible, Apigee vous recommande d'examiner les adresses IP pour lesquelles des utilisations abusives ont été détectées. Ensuite, si vous acceptez le caractère abusif du trafic provenant de ces adresses IP, utilisez la page Actions de sécurité pour bloquer les requêtes provenant des adresses IP qui sont à l'origine du trafic abusif.

Pour obtenir plus d'informations sur l'utilisation abusive, vous pouvez utiliser l'une des ressources suivantes :

- La page Détection d'utilisation abusive, qui affiche des informations sur les incidents de sécurité impliquant du trafic abusif.

- Page Rapports de sécurité

Par exemple, vous pouvez créer les rapports suivants :

- Adresses IP des bots, comme décrit dans le champ Exemple : rapport sur les adresses IP des bots.

- Trafic du bot par motif, comme décrit dans la section Exemple : Trafic du bot par bot_reason.